Nexthink V5.3

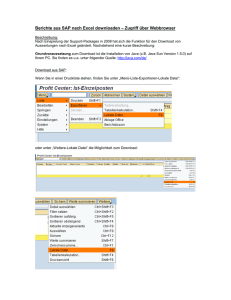

Werbung

Das Management von IT verändert sich Ein intelligenter IT Betrieb mit Nexthink Referent: Ralf Jan Schäfer Senior Presales Engineer Nexthink S.A. since 2013 15 years experience in Service Management, Availability and Automation Living in Cologne, Germany Wer sind wir? › › › Ein schweizer Unternehmen mit Sitz in Lausanne Gegründet 2004, 200 Mitarbeiter, 700+ Kunden, 100+ in DE Vertreten in der Schweiz, Spanien, Frankreich, Benelux, UK, Italien, Deutschland, Middle East, Indien und den USA Das machen wir! › Wir erheben permanent Daten auf dem Client • • • • JEDE Execution JEDE Connection Kritische Ereignisse (Sicherheits-) Einstellungen • Von ALLEN Clients, permanent www Wir lieben Analogien … z.B. zum Erklären, warum Nexthink Sie intelligenter macht Analogie: Straßennetz Aus 10.000m: Deutschland hat ein perfektes Straßennetz! Analogie: Straßennetz Aus 10.000m: Deutschland hat ein perfektes Straßennetz! Aus 3.000m: Das Ruhrgebiet – bei so vielen Verkehrsverbindungen kann doch nichts schief gehen! So sieht es das Soll-Konzept vor … Analogie: Straßennetz Aus 10.000m: Deutschland hat ein perfektes Straßennetz! Aus 3.000m: Das Ruhrgebiet – bei so vielen Verkehrsverbindungen kann doch nichts schief gehen! Aus 500m: Uppss … Staus und Sperrungen rund um Köln! Und woher kommen heute die Daten für solche Informationen? Von den „Verursachern“ selbst – in Echtzeit! Der intelligente IT Betrieb Und wie man tägliche Herausforderungen mit Nexthink meistert Erfolgreiches Change Management › Problem: Ende 2014 sorgte ein Microsoft Patch für zahlreiche Abstürze des Internet Explorers beim Anwender › Herausforderung: Objektive Daten neben subjektivem Test Gruppen Feedback › Lösung: Umsetzung eines 3 Phasen Modells mit Unterstützung von Nexthink Umsetzung eines 3 Phasen Modells 1 Tag 2-3 Tage Lab Test User Testgroup Globaler Rollout Umsetzung eines 3 Phasen Modells 1 Tag 2-3 Tage Lab Test User Testgroup Test und Validierung in allen 3 Stufen mit Globaler Rollout Analyse einer Cryptolocker Attacke › Was ist Cryptocker? › Cryptolocker ist eine sogenannte Ransomware (Erpressung) › Nutzt Sicherheitslücken in veralteter oder nicht gepatchter Software aus › Verschlüsselt Netzlaufwerke und verlangt Lösegeld zur Entschlüsselung Um 08:05:45 taucht eine Datei “f6b.tmp“ auf dem Ursprungsrechner auf diese Datei wurde auf keinen weiteren PCs gefunden Laut einer Sandbox Analyse Webseite gehört die gefundene Datei zur Cryptolocker Variante „Tesla Crypt“ und baut eine Verbindung zu 3 Domains auf – dies konnte mit Nexthink bestätigt werden Laut einer Sandbox Analyse Webseite gehört die gefundene Datei zur Cryptolocker Variante „Tesla Crypt“ und baut eine Verbindung zu 3 Domains auf – dies konnte mit Nexthink bestätigt werden In der Zeit von 9:30 bis 9:49 wurde auf 53 interne Adressen (diverse Server) zugegriffen Die meiste Aktivität war in der Zeit zu dem betroffenen Server zu verzeichnen › Der gesamte Vorgang von Infektion zur Verschlüsselung dauerte über 90min › Mit Hilfe von Nexthink wurde ein automatischer Alert eingerichtet der alarmiert, wenn Binaries nach Netzlaufwerken (zum verschlüsseln) scannen [email protected] › Nexthink unterstützt zudem den Angriffsvektor zu minimieren › Veraltete Software Versionen › Fehlende Patches › Lücken in der Client Sicherheit › Nutzung privilegierter Accounts Wie geht man jetzt also am besten vor? Ein generisches Betriebsmodell mit Nexthink › › › Broker IT Fachbereich 2 Umsetzung Umsetzung IT Fachbereich 1 › IT Fachbereich X › Nexthink › IT Fachbereich Y Admin Installation Grundkonfiguration Erweiterte Konfiguration mit Unterstützung der Fachabteilungen • Standorte • Server-Kategorien • Applikations-Kategorien • Erstellung Services Bereitstellung von Dashboards für die Fachbereiche Andere Fachbereiche einbeziehen Kontinuierlicher Prozess Wichtig: individuelle Bereitstellung der Daten › Help Desk • Help-Desk-Agent sollte „seine“ Maske bei der Erfassung eines Incidents nicht verlassen › Problem Management • Basis für Analysen sollten objektive Daten von den Clients sein … nicht die von Anwendern erstellten Incidents (Beispiel: Internet Explorer Crashes bei einem Kunden) › Change / Release Management • Vorher-Nachher-Betrachtung • Post Implementation Review Wichtig: individuelle Bereitstellung der Daten › Asset Management / CMDB • Anreicherung durch „echte“ Daten › Service Management • Wo wird ein Service genutzt? Gibt es Probleme? › Security Management • Anreicherung von SIEM-Lösungen durch Events (z.B. im Common Event Format) • Überprüfung von Compliance-Richtlinien Phase 3: • Tool Integration • Automation Phase 2: • Consumer Workshops • Process Integration Phase 1: • Standard Analytics • Nexthink Library Phase 0: • Installation • Basis Config. 3 Operational Usage 2 Consume adhoc Standard Information and take action 1 Running System 0 + 1 Week Process Optimization + 1 Week + 1 Week + 1 Week … Vielen Dank !