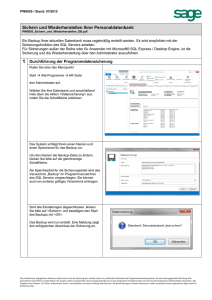

Relationale Datenbanken

Werbung