Nico Weinreich Entwicklung eines alternativen Backup

Werbung

Nico Weinreich

Entwicklung eines alternativen Backup- und

Recoveryverfahrens für relationale Datenbanken unter

Microsoft SQL Server 2005

eingereicht als

DIPLOMARBEIT

an der

HOCHSCHULE MITTWEIDA

_________________________________

UNIVERSITY OF APPLIED SCIENCES

Fakultät für Mathematik/Naturwissenschaften/Informatik

Mittweida, 2010

Erstprüfer: Herr Prof. Dr.-Ing. Wilfried Schubert

Zweitprüfer: Frau Dipl.-Inf. Ines Feuerstein

Vorgelegte Arbeit wurde verteidigt am:

Bibliographische Beschreibung:

Weinreich, Nico:

Entwicklung eines alternativen Backup- und Recoveryverfahrens für relationale Datenbanken

unter Microsoft SQL Server 2005. – 2010. – 146 S.

Mittweida, Hochschule Mittweida, Fakultät für Mathematik/Naturwissenschaften/Informatik,

Diplomarbeit, 2010

Referat:

Im Rahmen dieser Diplomarbeit wird ein Programm entwickelt, welches vorhandene

Backupstrategien ergänzen soll. Oft ist es erforderlich, im Falle eines Disasters, den

entstandenen Datenverlust durch eine Wiederherstellung in kürzest möglicher Zeit zu

beheben.

Das Programm soll neben Standardfunktionalitäten, wie Sicherung und Wiederherstellung

von Datenbanken, die Möglichkeit bieten, aus diesen angefertigten Sicherungen einzelne

Objekte, insbesondere Tabellen, wiederherstellen zu können.

Dabei werden Konsistenzfaktoren, sowie die Zugriffsmöglichkeit auf die Schemadaten und

das Transaktionsprotokoll von SQL Server untersucht, und unter Berücksichtigung dieser

Erkenntnisse eine Backup- und Restorefunktionalität entworfen.

Abschließend soll die Funktionalität im Vergleich mit anderen Produkten bewertet, sowie eine

Einschätzung für den Praxiseinsatz getroffen werden.

Inhaltsverzeichnis

Inhaltsverzeichnis ....................................................................................................................... 3

Verzeichnisse .............................................................................................................................. 6

Abbildungsverzeichnis ........................................................................................................... 6

Tabellenverzeichnis ................................................................................................................ 7

Listingverzeichnis .................................................................................................................. 7

1.

2.

3.

Einführung .......................................................................................................................... 8

1.1.

Gründe für ein alternatives Backup- und Recoveryverfahren ..................................... 8

1.2.

Übersicht über verfügbare Produkte .......................................................................... 10

1.3.

Ziel dieser Arbeit und Abgrenzung ............................................................................ 12

1.4.

Vorgehensweise ......................................................................................................... 14

Grundlagen und –begriffe ................................................................................................ 15

2.1.

Backup und Restore ................................................................................................... 15

2.2.

Historisierung und Versionierung .............................................................................. 16

2.3.

Archivierung .............................................................................................................. 17

2.4.

Vollständige Sicherung .............................................................................................. 17

2.5.

Differenzielle Sicherung ............................................................................................ 18

2.6.

Inkrementelle Sicherung ............................................................................................ 20

2.7.

Vater-Sohn-Prinzip .................................................................................................... 20

Standard-Sicherungsmechanismen unter SQL Server...................................................... 22

3.1.

4.

Wiederherstellungsmodelle ....................................................................................... 22

3.1.1.

Einfach ............................................................................................................... 22

3.1.2.

Vollständig .......................................................................................................... 22

3.1.3.

Massenprotokolliert ............................................................................................ 23

3.2.

Sicherungsmedien ...................................................................................................... 24

3.3.

Systemdatenbanken ................................................................................................... 24

3.4.

Backup-Funktionsweise............................................................................................. 25

3.5.

Restore-Funktionsweise............................................................................................. 27

Untersuchung zu Integritätsfaktoren ................................................................................ 30

4.1.

Übersicht .................................................................................................................... 30

4.2.

Constraints ................................................................................................................. 30

4.3.

CHECK-Einschränkung ............................................................................................ 32

4.4.

Trigger ....................................................................................................................... 33

4.5.

Views ......................................................................................................................... 34

4.6.

5.

Referenzielle Integrität .............................................................................................. 35

Produktdefinition .............................................................................................................. 37

5.1.

Problemanalyse .......................................................................................................... 37

5.2.

Spezifikation des Produkts ........................................................................................ 37

5.2.1.

Zielbestimmungen .............................................................................................. 37

5.2.2.

Produkteinsatz .................................................................................................... 38

5.2.3.

Produktübersicht................................................................................................. 39

5.2.4.

Produktfunktionen .............................................................................................. 40

5.2.5.

Produktdaten....................................................................................................... 43

5.2.6.

Produktleistungen ............................................................................................... 45

5.2.7.

Qualitätsanforderungen nach ISO/IEC 9126...................................................... 46

5.2.8.

Benutzeroberfläche............................................................................................. 49

5.2.9.

Nichtfunktionale Anforderungen........................................................................ 49

5.2.10.

6.

Analyse ............................................................................................................................. 51

6.1.

Anwendungsfälle ....................................................................................................... 51

6.2.

Untersuchung zum SQL Server Transaktionsprotokoll ............................................. 55

6.3.

Untersuchung zum Auslesen des Datenbankschemas ............................................... 58

6.3.1.

Möglichkeiten zum Auslesen ............................................................................. 58

6.3.2.

Integrierte Funktionen in SQL Server ................................................................ 58

6.3.3.

Auslesen durch Hilfstools .................................................................................. 59

6.4.

Untersuchung zur eindeutigen Kennzeichnung von Daten ....................................... 62

6.5.

Datenkonsistenz während eines Sicherungsvorgangs ............................................... 64

6.6.

Datenkonsistenz bei der Wiederherstellung .............................................................. 66

6.7.

Einbindung von externen Hilfstools .......................................................................... 71

6.8.

Datenmodell............................................................................................................... 71

6.9.

Einsatz von Prozeduren oder Funktionen .................................................................. 75

6.10.

7.

Umgebungsbedingungen ................................................................................ 50

Abhängigkeitsdiagramm für Prozeduren ............................................................... 77

Entwurf ............................................................................................................................. 80

7.1.

Einflussfaktoren ......................................................................................................... 80

7.1.1.

Einsatzbedingungen ........................................................................................... 80

7.1.2.

Umgebungs- und Randbedingungen .................................................................. 80

7.1.3.

Nichtfunktionale Produkt- und Qualitätsanforderungen .................................... 82

7.2.

Grundsatzentscheidungen .......................................................................................... 82

7.2.1.

Datenhaltung ...................................................................................................... 82

7.2.2.

7.3.

Funktionen des Programms ................................................................................ 84

7.3.2.

Vollständige Syntax des Programmaufrufs ........................................................ 85

7.3.3.

Verwendete Prozeduren in TSQL-Backup ......................................................... 87

7.3.4.

Schnittstellen- und Prozedurbeschreibung ......................................................... 89

Entwurf der Backup-Funktionalität von TSQL-Backup............................................ 89

7.4.1.

Aktivitätsdiagramm ............................................................................................ 90

7.4.2.

Aufruffolge der Prozeduren................................................................................ 91

7.4.3.

Prozeduren newBackupGetSchema und newBackupBackup ............................ 94

7.5.

Sicherheitsaspekte ..................................................................................................... 98

Implementierung und Praxistest ..................................................................................... 100

8.1.

Installation auf dem Datenbankserver ..................................................................... 100

8.2.

Anwendungstest....................................................................................................... 101

8.2.1.

Prüfung auf Fehlverhalten ................................................................................ 101

8.2.2.

Durchführung eines Backups ........................................................................... 102

8.2.3.

Durchführung einer Wiederherstellung ............................................................ 102

8.3.

9.

Programmaufruf in TSQL.......................................................................................... 83

7.3.1.

7.4.

8.

Verteilung im Netz ............................................................................................. 83

Vergleich mit vorhandenen Tools ............................................................................ 103

8.3.1.

Funktionsumfang .............................................................................................. 104

8.3.2.

Performanz ....................................................................................................... 105

8.3.3.

Auswertung ...................................................................................................... 108

8.4.

Anwendungsempfehlung ......................................................................................... 110

8.5.

Einsatz unter SQL Server 2008 ............................................................................... 111

Abschließende Betrachtungen ........................................................................................ 112

Anhang – Syntaxerklärung für TSQL-Backup ....................................................................... 117

Anhang – Schnittstellenbeschreibung .................................................................................... 119

Anhang – Struktogramm für newBackupGetSchema ............................................................ 128

Anhang – Struktogramm für newBackupBackup .................................................................. 129

Anhang – Testszenarien in TSQL-Backup ............................................................................. 130

Anhang – Durchgeführte Sicherungsvorgänge ...................................................................... 134

Anhang – Durchgeführte Wiederherstellungsvorgänge ......................................................... 137

Glossar .................................................................................................................................... 141

Literaturverzeichnis ................................................................................................................ 144

Verzeichnisse

Abbildungsverzeichnis

Abbildung 1: Vollständige Sicherung....................................................................................... 18

Abbildung 2: Differenzielle Sicherung .................................................................................... 19

Abbildung 3: Inkrementelle Sicherung .................................................................................... 20

Abbildung 4: Vater-Sohn-Prinzip ............................................................................................. 21

Abbildung 5: Sicherungsdialog von SQL Server ..................................................................... 26

Abbildung 6: Wiederherstellungsdialog von SQL Server ........................................................ 29

Abbildung 7: Produktübersicht ................................................................................................ 40

Abbildung 8: Anwendungsfalldiagramm ................................................................................. 51

Abbildung 9: Aktivitätsdiagramm "vollständige Wiederherstellung" ...................................... 55

Abbildung 10: CHECK-Einschränkung bei der Wiederherstellung ........................................ 67

Abbildung 11: Wiederherstellung mit vorhandenen Triggern .................................................. 68

Abbildung 12: Wiederherstellung bei vorhandenen Schlüsselbeziehungen ............................ 69

Abbildung 13: Entity-Relationship-Model der Metadatenbank ............................................... 75

Abbildung 14: Grobe Übersicht über den Aufbau von TSQL-Backup .................................... 77

Abbildung 15: Abhängigkeiten der Prozeduren von TSQL-Backup........................................ 88

Abbildung 16: Aktivitätsdiagramm für die Backup-Funktionalität ......................................... 90

Abbildung 17: Sequenzdiagramm für die Backup-Funktionalität ........................................... 92

Abbildung 18: Struktogramm für newBackupGetSchema..................................................... 128

Abbildung 19: Struktogramm für newBackupBackup ........................................................... 129

Tabellenverzeichnis

Tabelle 1: Constraint-Typen ..................................................................................................... 31

Tabelle 2: Qualitätsanforderungen an TSQL-Backup .............................................................. 46

Tabelle 3: Anwendungsfall "Datenbankschema auslesen" ....................................................... 52

Tabelle 4: Anwendungsfall "Sicherung durchführen" .............................................................. 53

Tabelle 5: Anwendungsfall "Element wiederherstellen" .......................................................... 54

Tabelle 6: Anwendungsfall "vollständige Wiederherstellung" ................................................. 54

Tabelle 7: Isolationsstufen in SQL Server ................................................................................ 65

Tabelle 8: Unterschiede zwischen Funktionen und Prozeduren in TSQL................................ 76

Tabelle 9: Funktionsvergleich mit anderen Tools................................................................... 104

Tabelle 10: Performanzvergleich mit anderen Tools .............................................................. 107

Tabelle 11: Übersicht über umgesetzten Funktionen ............................................................. 112

Listingverzeichnis

Listing 1: Abfrage von Schlüsselbeziehungen bei CHECK-Einschränkungen ........................ 32

Listing 2: Auslesen der Tabellenbeziehungen bei Triggern ..................................................... 34

Listing 3: Fremdschlüsseldefinition bei Erstellung einer Tabelle ............................................ 35

Listing 4: Arbeiten mit einer Transaktions-Isolationsstufe ...................................................... 66

Listing 5: Aktivieren von xp_cmdshell .................................................................................... 71

Listing 6: Vollständige Syntax von TSQL-Backup .................................................................. 86

Listing 7: Pseudocode .............................................................................................................. 93

Listing 8: Auslesen des Datenbankschemas ............................................................................. 94

Listing 9: Einlesen der Ausgabe von DPW .............................................................................. 95

Listing 10: Vergleich von Schemaobjekten in der Metadatenbank .......................................... 96

Listing 11: Alle Spalten zur Hashwertbildung verwenden ....................................................... 97

Listing 12: Hashwerte einer Tabelle berechnen ....................................................................... 97

Listing 13: Datenexport anhand der berechneten Hashs .......................................................... 97

Listing 14: Erzeugen einer Dummy-Tabelle .......................................................................... 105

1.

Einführung

1.1. Gründe für ein alternatives Backup- und Recoveryverfahren

Datenbanken werden bereits seit vielen Jahren dort eingesetzt, wo große Datenmengen

effizient gespeichert werden sollen. Hierbei können die Daten nach den Erfordernissen der

Anwendung oder des Unternehmens strukturiert und bereitgestellt werden. Heute hat nahezu

jeder einmal Kontakt mit einer solchen Datenbank gehabt. Dazu gehören nicht nur der

Internetshop, über den man sich seine Bücher kaufen kann – auch bei Suchmaschinen,

Telefon- und Kabelnetzbetreibern und unzählig anderen Anbietern sind Datenbanken im

Einsatz, nicht zuletzt gehört auch ein Krankenhaus mit den Krankendaten seiner Patienten

dazu. Es ist auch nicht selten der Fall, dass sich diese Datenbanken, besonders im Bereich

Data Warehousing – hier werden diese in der Regel für Auswertungen und Reportings genutzt

– im Bereich mehrerer Gigabyte bewegen. Durch Historisierung 1 der Daten in einem Data

Warehouse wachsen diese Datenbanken oft um mehrere hundert Megabyte am Tag.

Microsoft SQL Server 2005 (weiterhin SQL Server) bietet lediglich ein ganzheitliches

Konzept zur Sicherung und Wiederherstellung einer Datenbank. Mit den Mitteln, die SQL

Server bietet, kann eine Datenbank nur vollständig gesichert werden. „Vollständig“ muss in

diesem Zusammenhang im Sinne von „Sicherung aller Objekte der Datenbank“ verstanden

werden [Mic083]. Hierbei wird ein komplettes Abbild der hinter der Datenbank liegenden

Datei erstellt [Woo07 S. 137]. Sicher mag dies die Handhabbarkeit vereinfachen, da man

meist nur mit einem Objekt, der Backupdatei, arbeitet und entsprechende Dialogsysteme für

Sicherung und Wiederherstellung demnach recht einfach gestaltet sind. Die sehr

umfangreiche SQL Server Dokumentation im Microsoft Developer Network (weiterhin

MSDN) zeigt ebenfalls nur die genannte Variante zur Sicherung und Wiederherstellung auf

[Mic082]. Darüber hinaus ist ein Export einzelner Tabellen oder Schemaobjekte aus einer

Datenbank nur durch erhöhten Aufwand durchführbar. Tabellen lassen sich zwar durch einen

Befehl „bcp“ auf der Windows-Kommandozeile exportieren [Mic084] [Woo07 S. 107ff]

[Bau06 S. 269ff], Schemaobjekte, wie die Struktur einer Tabelle, können aber nur über die

grafische Oberfläche von SQL Server in Form eines Skripts generiert werden, welches dann

durch den Anwender als Textdatei gespeichert werden muss [Mic085] [Bau06 S. 83]. Daraus

folgt, dass für diese Arbeit meist die grafische Oberfläche zur Anwendung kommen muss,

somit eine Automatisierung eines Sicherungsprozesses ausgeschlossen ist und der Aufwand

1

Hier: die Aufbewahrung älterer Datenstände zu bestimmten Stichtagen

[8]

zur Sicherung mehrerer Objekte linear steigt. Zuletzt bleibt auch der Aspekt der Verwaltung

der so erzeugten Daten offen, welche ebenfalls durch den Anwender geschehen muss. In der

Praxis und aus eigener Erfahrung zeigt sich so, dass Sicherungsprozesse auf Basis der Mittel

von SQL Server einen entscheidenden Nachteil haben. Die Wiederherstellung eines einzelnen

Objekts aus einer gesamten Sicherung ist mit Standardmitteln von SQL Server nicht möglich.

Eine Wiederherstellung von Datenbanken oder Teilen einer Datenbank kann jederzeit

erforderlich werden. Die IT-Grundschutz-Kataloge des Bundesamtes für Sicherheit in der

Informationstechnik geben einen Überblick über typische und häufige Ursachen eines

Datenverlusts. Auszugsweise werden einige Gründe genannt [Inf08]:

Organisatorische Mängel

•

Fehlende oder unzureichende Aktivierung von Datenbank-Sicherheitsmechanismen

•

Mangelhafte Konzeption einer Datenbank

Menschliches Versagen

•

Fehlerhafte Administration von Zugangs- und Zugriffsrechten

•

Fehlerhafte Administration einer Datenbank oder eines Datenbankmanagementsystems

•

Unbeabsichtigte Datenmanipulation

Technisches Versagen

•

Ausfall einer Datenbank

•

Verlust von Daten einer Datenbank

•

Verlust der Datenbankintegrität/-konsistenz

Vorsätzliches Handeln

•

Unberechtigte IT-Nutzung

•

Manipulation an Daten oder Software bei Datenbanksystemen

•

SQL-Injection

Nun müsste man für die beiden beispielhaften Fälle:

•

Wiederherstellung einer gelöschten Lookup-Tabelle

•

Einsicht in einen historisierten Datenstand in einem Data Warehouse

ein vorhandenes Backup vollständig wiederherstellen – gegebenenfalls in einer zusätzlichen

Datenbank, um die vorhandenen Daten nicht zu gefährden – und kann sich dann aus dieser

Wiederherstellung die gewünschte Tabelle herausnehmen. Wenn es sich, wie eben im

Beispiel, um eine kleine Referenztabelle handelt, die in einer produktiven Datenbank gelöscht

[9]

wurde und in möglichst kurzer Zeit wieder zur Verfügung gestellt werden soll, kann sich der

Prozess der Wiederherstellung bei einem mehrere Gigabyte umfassenden Backup durchaus

viele Stunden hinziehen.

Mit einem Verfahren, das eine Wiederherstellung einer einzelnen Tabelle oder allgemein eines

einzelnen Objekts direkt aus dem Backup ermöglicht, lässt sich ein zeitlicher Ausfall während

der Wiederherstellung und auch – bei entsprechender Automatisierung – der Aufwand für

beispielsweise das Einbinden der Tabelle in die produktive Datenbank minimieren.

1.2. Übersicht über verfügbare Produkte

Es sind unterschiedliche Produkte am Markt verfügbar, welche ebenfalls auf eine Sicherung

und Wiederherstellung von Datenbanken spezialisiert sind. Allen professionellen Produkten

ist gemeinsam, dass es sich um proprietäre Software handelt, die kommerziell angeboten wird

und meist grundlegend, wenn auch leicht modifiziert, nur die Funktionen von SQL Server

selbst zur Verfügung stellt und somit nicht den gewünschten Anforderungen gerecht wird. Nur

wenige Anwendungen können ein sogenanntes Object-Level-Recovery bieten, also die

Wiederherstellung

Softwareprodukten,

einzelner

welche

Objekte

als

aus

einer

Ergänzung

Sicherung.

oder

Zu

Ersatz

der

den

wichtigen

vorhandenen

Sicherungsmechanismen von SQL Server dienen sollen, gehören:

Acronis Recovery für MS SQL Server 2

Acronis Recovery bietet eine durch Assistenten geführte Erstellung von Backup- und

Disaster-Recovery-Strategien, unterstützt eine Vielzahl von Speichermedien und

ermöglicht eine assistentengestützte oder automatische Wiederherstellung einer

Datenbank bis zum letzten bekannten stabilen Zustand. Acronis ist ebenfalls in der

Lage, Backup und Restore auf Grundlage der CPU- und Netzwerkauslastung

ressourcenschonend zu erledigen. Eine selektive Wiederherstellung von Objekten ist

nicht möglich, daher wird dieses Produkt nicht weiter untersucht.

2

http://www.acronis.de/enterprise/products/ARSQL/

[10]

Quest LiteSpeed for SQL Server 3

Schwerpunkte dieses Produkts sind die hohe Komprimierung und Performanz bei

Backup und Restore. Weiterhin gehören das Auslesen von Transaktionsprotokollen

und die Wiederherstellung von einzelnen Datenbankobjekten, wie Tabellen,

Prozeduren und Sichten, zu den Stärken dieses Programms. LiteSpeed zählt zu den

bekannteren Softwareprodukten, welche eine Wiederherstellung auf Objektbasis

zulassen, und wird daher noch genauer untersucht.

Peer DRS 4

Peer DRS bietet ein Datenbankbackup auf Byte-Level-Ebene, also das Sichern von

binären Unterschieden zur Schonung der Ressourcen, und ist auf die Replikation von

Datenbanken optimiert. Diese Software bietet keine Möglichkeit eine gesicherte

Datenbank wieder herzustellen. Da weder eine Objektsicherung noch generell eine

Wiederherstellung eines Backups möglich ist, bleibt es hier nur bei der Nennung

dieses Produkts.

idera SQL safe backup 5

Hierbei handelt es sich um eine durch eine Oberfläche gestützte Software, welche

Wert auf Performanz und Sicherheit legt. Dieses Produkt lässt ebenfalls die Funktion

eines Object-Level-Recoverys vermissen.

redgate SQL Backup Pro 6

Schwerpunkte von SQL Backup Pro sind die hohe Kompression und die Möglichkeit,

beispielsweise durch Netzwerkfehler unterbrochene Transaktionen an der Stelle

fortzusetzen, an der sie unterbrochen wurden. Neu in SQL Backup Pro ist die

Unterstützung

von

Object-Level-Recovery.

Die

von

redgate

angebotenen

Softwareprodukte gehören zu den bekanntesten und daher wird SQL Backup Pro auch

in weiteren Tests untersucht.

3

http://www.questsoftware.de/litespeed-for-sql-server/

4

http://de.peersoftware.com/products/peer_drs/peerdrs.aspx

5

http://www.idera.com/Products/SQL-Server/SQL-safe-backup/

6

http://www.red-gate.com/products/SQL_Backup/index_v2.htm

[11]

DataBK.com SQL Server Backup 7.8.6 7

Dieses Produkt bietet die Standardfunktionen, die auch in den anderen bereits

genannten Anwendungen enthalten sind. Besonderheit dieses Produkts ist die

Möglichkeit, die produkteigenen Backups in das SQL Server-eigene Format zu

konvertieren. Dieses Produkt lässt eine selektive Wiederherstellung vermissen, was

auch nicht die Konvertierung in das SQL Backup-Format aufwiegen kann, daher wird

diese Software nicht weiter untersucht.

Quest LiteSpeed for SQL Server und redgate SQL Backup Pro sind die wenigen bekannten

Produkte, welche die Wiederherstellung von einzelnen Datenbankobjekten ermöglichen, und

werden deshalb später in dieser Arbeit einem genaueren Test unterzogen. Nicht zu dieser Liste

zählt Standard-Backupsoftware, welche auf die Sicherung eines kompletten Systems

ausgelegt ist, wie beispielsweise CA ARCserve Backup 8.

1.3. Ziel dieser Arbeit und Abgrenzung

Wie in Abschnitt 1.1 erwähnt, ist es für den „fiktiven“ Anwendungsfall (der

Wiederherstellung eines einzelnen Objekts in einer sehr großen Datenbank) hilfreich, wenn

nicht sogar notwendig (falls es entsprechende zeitliche Anforderungen gibt), Objekte einer

Datenbank selektiv wiederherzustellen. Die für diesen Zweck angebotenen Softwareprodukte,

die unter Abschnitt 1.2 erwähnt wurden, bieten aber keine Transparenz und lassen sich auch

nicht direkt oder nur bedingt in eigenen SQL Programmen verwenden.

In dieser Arbeit soll ein Weg gefunden werden, der es ermöglicht, vollständige sowie partielle

Backups von Datenbanken des SQL Server zu erstellen und aus diesen einzelne Objekte

wiederherzustellen. Dabei sind folgende Probleme zu lösen:

•

Auslesen des Datenbankschemas

•

Eindeutige Kennzeichnung eines Datensatzes in einer Tabelle

•

Bildung von Inkrementen eines Backups

•

Verwaltung eines Backups

•

Wiederherstellung eines Datenbankobjekts aus dem Backup

•

Wahrung der Datenintegrität

7

http://www.databk.com/sql-server-backup.htm

8

http://www.ca.com/de/products/product.aspx?id=4536

[12]

Auf Grundlage der gewonnenen Erkenntnisse soll ein Skript geschaffen werden, welches

ganzheitlich diese Aufgaben übernimmt. Wichtigstes Kriterium soll sein, dass jegliche

Datenbewegungen, die durch das Programm vorgenommen werden, keinerlei Veränderungen

an der bestehenden und zu sichernden Datenbank bewirken 9. Schwerpunkte bei dieser Arbeit

sind dabei die Logik für die Bildung von Dateninkrementen und die Wahrung der

Datenintegrität.

Die Implementierung erfolgt auf niedrigster Applikationsebene über der Datenbank, welches

bei SQL Server die Skriptsprache TSQL ist. Durch Umsetzung in dieser Sprache kann das

Programm auch dem Wunsch nach Transparenz und Revisionsfähigkeit gerecht werden, da

durch offen liegenden Quellcode jederzeit nachvollziehbar ist, was mit den zu verarbeitenden

Daten geschieht. Dies kann beispielsweise bei vertraglichen Vereinbarungen mit externen

Dienstleistern oder Vorschriften wie den „Grundsätzen ordnungsgemäßer Datenverarbeitung

und DV-Revisionen“ 10 notwendig sein. Leider ist diese Transparenz bei externen Tools,

welche auf nativem Code basieren, nicht vorhanden. Damit ist der Übergang von einer

„Blackbox“-Backupstrategie, die eine proprietäre Software bietet, zu einer „Whitebox“Backupstrategie möglich.

Das Ergebnis soll eine funktionale Erweiterung für SQL Server sein, welche die Vorteile

externer Software, also die selektive Wiederherstellung auf Objektebene, mit den Funktionen

von SQL Server, wie der Integritätswahrung, verbindet. Es soll keine eigenständige

Anwendung entstehen, die die Aufgaben einer vollwertigen Backupsoftware vollumfänglich

übernimmt – die Erkenntnisse dieser Arbeit sollen dazu dienen, vorhandene Strategien zu

optimieren und zu ergänzen. Weiterhin soll im Rahmen dieser Arbeit kein Schwerpunkt auf

Performance oder die Verifikation einer angefertigten Sicherung beziehungsweise

Wiederherstellung (wie bei kommerziellen Programmen üblich) gelegt werden. Abschließend

soll eine Aussage über die Anwendbarkeit in der Praxis getroffen werden.

9

Ausnahme kann hier bei der Wiederherstellung eines einzelnen Objekts die Manipulation dieses Objekts zur

Wahrung der Konsistenz sein

10

Die Grundsätze ordnungsgemäßer Datenverarbeitung und DV-Revisionen (Abk. „GoDV“) sind

Standardrichtlinien, welche sich aus geltendem Recht, insbesondere den Vorschriften aus dem

Handelsgesetzbuch über ordnungsgemäße Buchführung herleiten; „Grundsätze für eine ordnungsmäßige

Datenverarbeitung (GoDV). Handbuch der DV-Revision (Gebundene Ausgabe)“ von Rainer Schuppenhauer,

Idw-Verlag GmbH, 5. Auflage, ISBN 3802107527

[13]

1.4. Vorgehensweise

Zur Einführung in die Thematik soll auf grundlegende Sicherungsarten zum Thema Backup

eingegangen und anschließend die Möglichkeiten von SQL Server in Bezug auf

Datensicherung aufgezeigt werden. SQL Server bietet einen reichhaltigen Katalog an

Optionen zur Sicherung und Wiederherstellung von Datenbanken mit unterschiedlichsten

Szenarien. Dies überschreitet den Rahmen dieser Arbeit und ist zudem meist nur für spezielle

Fälle, wie hochverfügbare oder auf mehrere Speichermedien verteilte Datenbanken, geeignet.

Daher soll hier nur auf die wichtigsten Eigenschaften der integrierten Backupmöglichkeiten

eingegangen werden.

Der Kern dieser Arbeit beginnt mit einer Abgrenzung des, im Rahmen dieser Arbeit zu

erstellenden Programms, es sollen dessen Leistungsumfang und Anforderungen festgehalten

werden. Ein wichtiger Aspekt bei der Arbeit mit dem fertigen Programm ist in jedem Fall die

Wahrung der Datenintegrität, hierzu sollen umfangreiche Überlegungen stattfinden. Zu

lösende Probleme sind unter anderem das Auslesen des Datenbankschemas und die eindeutige

Kennzeichnung von Zeilen einer Tabelle. Auch hierzu sollen ebenfalls Vorüberlegungen

stattfinden.

Anschließend soll schrittweise, unterstützt durch verschiedene Diagramme und Pläne, eine

Funktionalität des Programms entworfen und dabei auch der technische Hintergrund

beleuchtet werden. Nach dem Entwurf werden einige Funktionstests an einer Test-Datenbank

durchgeführt.

Nach der Entwicklung wird das gewonnene Produkt den hauseigenen Mitteln von SQL Server

und einigen kommerziellen Produkten gegenübergestellt, um so Effizienz und Handhabung

miteinander vergleichen zu können. Abschließend soll eine Aussage über den Einsatz in

produktiven Umgebungen getroffen, sowie ein Ausblick auf weitere Entwicklungen gegeben

werden.

[14]

2.

Grundlagen und –begriffe

Unter dem Begriff Backup verstehen viele Anwender, eine Datei von A nach B zu kopieren.

Dabei umfasst dieser Begriff weitaus mehr, wenn auch nebenläufige Dinge, die meist durch

eine Software für den Nutzer erledigt werden. In diesem Kapitel sollen wichtige

Grundbegriffe und Arbeitstechniken in Bezug auf Backups erläutert werden.

2.1. Backup und Restore

Der Begriff „Backup“ 11 umfasst allgemein einen Sicherungsvorgang. Es ist hierbei irrelevant,

um welche Art von Daten es sich handelt, in welchem Umfang und wohin sie gesichert

werden. Üblicherweise werden hierbei aber (unternehmens-) kritische Daten oder auch für

einen Endanwender wichtige Dokumente, meist vollumfänglich, auf ein externes

Speichermedium, wie eine DVD, oder auf Magnetband gesichert. Die Wahl des

Sicherungsmediums sollte an die spezifischen Bedürfnisse angepasst sein. Hier können

folgende Kennzahlen wichtig sein [Inf05]:

•

Umfang des zu sichernden Datenvolumens

•

Zugriffszeiten auf dem Medium

•

Aufbewahrungsfristen (zulässige Lagerungszeiten für ein Medium)

•

Revisionssicherheit

Ziel eines Backups ist in der Regel für den Fall eines Ausfalls oder Totalverlustes diese

wichtigen Daten nochmals zur Verfügung zu haben, um diese gegebenenfalls auch auf einem

anderen Rechnersystem wiederherstellen zu können. Eine Sicherung auf demselben Medium,

auf dem sich auch die zu sichernden Daten befinden, ist in dem Sinne kein Backup, da ein

Backup zum Grundsatz hat, Daten gegen Verlust zu schützen. Dem widerspräche

beispielsweise eine Sicherung auf einem Produktivsystem, bei dem die Festplatte ausfällt –

alle Daten wären verloren.

Eine Sicherung soll vor Datenverlust bei:

11

•

Hardwaredefekten (mechanische Beschädigung des Rechnersystems, insbesondere der

Festplatte)

•

Diebstahl der Daten (egal ob lokal am System oder online über das Internet)

http://www.bullhost.de/b/backup.html

[15]

•

versehentlichem oder absichtlichem Ändern und Löschen der Daten

•

Beschädigung oder Verlust durch Viren, Würmer oder Trojaner

schützen [Inf09]. Daher ist es ratsam, eine Sicherung auf einem transportablen Medium

anzufertigen und örtlich getrennt vom Produktivsystem, idealerweise auch durch Schließfach

oder Tresor gegen Zugriff geschützt aufzubewahren [Inf06] [Inf061].

Restore (auch Recovery genannt) stellt allgemein den Vorgang der Datenwiederherstellung

dar. Es existiert keine genaue Definition, die einen Unterschied zwischen Restore und

Recovery herausstellt. Im Bereich der Systemadministration wird teilweise von einem Restore

gesprochen, wenn es um die Wiederherstellung einzelner Daten oder Dateien geht, Recovery

hingegen bezeichnet die Wiederherstellung eines vollständigen PC-Systems [Adm08]. In

Bezug auf SQL Server gibt es lediglich eine kleine Unterscheidung: „You have a backup file

from that you can create the database using restore command you can also overwrite an

existing database. Recovery is a different process, when you start Sql Server it will recover

the database i.e it will roll forward all the committed transactions and roll back all the

uncommitted transactions.“ [Mic08] - Restore wird hier für die Wiederherstellung einer

Datenbank aus einem Backup verwendet und Recovery für den Vorgang, den SQL Server

beim Start auf seinen Datenbanken ausführt, um diese beispielsweise bei einem Absturz

wieder in einen konsistenten Zustand zu bringen. Im Rahmen dieser Arbeit wird weiterhin

von Restore gesprochen.

2.2. Historisierung und Versionierung

Es handelt sich hierbei um zwei Begriffe, die nah beieinander liegen und oft gleichgesetzt

werden. Beide Begriffe werden in dieser Arbeit nur ein nebensächlich von Bedeutung sein,

werden aber oft in Zusammenhang mit Backups und Sicherungen erwähnt, daher sollen sie

hier trotzdem kurz angesprochen werden. Grundsätzlich lassen sich diese wie folgt definieren:

Versionierung

Grundgedanke der Versionierung ist die Dokumentation von Änderungen an einem

Dokument. Eine Änderung an einem Dokument bewirkt die Erzeugung einer neuen Version

davon. Hierbei werden meist Zeitstempel und Personendaten des ausführenden Nutzers

gespeichert. Ein Versionsverwaltungssystem übernimmt hierbei das Management.

[16]

Historisierung

Historisierung bedeutet, inhaltliche Änderungen an Daten zu dokumentieren. Es wird hierbei

die zeitliche Entwicklung dieser Daten festgehalten. Bezogen auf Datenbanken, gibt es für die

Historisierung verschiedene Möglichkeiten Daten zu historisieren. Zwei wichtige Methoden

sind:

•

Erweiterung der Tabelle um eine zusätzliche Spalte, welche den neuen Wert enthält

•

Einführung eines Zeitstempels, der die Gültigkeit einer Datenzeile bestimmt

Die Definition von Historisierung lässt sich insofern auf diese Arbeit übertragen, als dass ein

Backup einen historisierten Datenbestand widerspiegelt. Es werden hier also keine

Änderungen in den Daten an sich berücksichtigt, sondern eine Sicherung ist eine historische

Sicht auf die Daten zum Zeitpunkt der Sicherung.

2.3. Archivierung

Die Archivierung ist begrifflich von einer Datensicherung zu trennen. Eine Sicherung hat zum

Zweck, eine Kopie von Daten physikalisch vom System getrennt und zugriffsgeschützt zu

erstellen. Eine Archivierung hingegen ist direkt in die Systeme integriert und im laufenden

Betrieb eingebunden. Durch eine Archivierung sollen Daten dauerhaft in geeigneter Form

gespeichert werden, um sie jederzeit einfach wiederzufinden und sofort darauf zugreifen zu

können [Inf091]. Die Archivierung findet sehr oft in Dokumentenmanagement-Systemen

Anwendung. Dabei gibt es meist eine Indexdatenbank, welche die Metadaten, also

beispielsweise Beschreibung und Speicherort, verwaltet, und einen physikalischen Speicher

der das eigentliche Dokument, beziehungsweise die Daten, enthält.

In dieser Arbeit kann insofern von einem Archivsystem gesprochen werden, als dass eine

Metadatenbank alle nötigen Informationen über die erstellten Backups enthält und die

physikalisch erstellten Sicherungen logisch verwaltet.

2.4. Vollständige Sicherung

Eine

vollständige

Sicherung

bedeutet,

dass

bei

jedem

Sicherungsvorgang

eine

vollumfängliche Kopie der zu sichernden Daten angefertigt wird [Bau06 S. 281f], unabhängig

davon, ob es sich um Dateien, Verzeichnisse, ein komplettes Laufwerk, oder in diesem Fall,

den

kompletten

Datenbestand

einer

Datenbank

[17]

handelt.

Um

einen

Datenstand

wiederherzustellen, muss lediglich die letzte Sicherung herangezogen werden. Als Vorteil ist

hier zu sehen, dass in jeder vorhandenen Sicherung der komplette (und somit auch

konsistente) Datenbestand zu finden ist und bei einem Defekt einer Sicherung im schlimmsten

Fall die letzte vorhergehende Sicherung verwendet werden muss. Sicher wird hier schnell der

Gedanke aufkommen, dass eine vollständige Sicherung auch den meisten Speicherplatz

verbraucht. Insofern es also der Geschäftsprozess und auch die Anforderungen an die

Sicherheit und Verfügbarkeit einer Datenbank zulassen, gilt es, nach kostengünstigeren

Lösungen zu suchen.

Abbildung 1: Vollständige Sicherung

2.5. Differenzielle Sicherung

Eine differenzielle Sicherung ist der ausgewogenste Ansatz zwischen Sicherheit der erstellten

Backups und Speicherplatzverbrauch. Grundlage für diese Sicherungsart ist eine vollständige

Sicherung der Datenbank (oder auch Dateien, Verzeichnisse etc.), da im weiteren Verlauf nur

Änderungen, die seit der letzten vollständigen Sicherung vorgenommen wurden, dokumentiert

werden [Bau06 S. 283]. Somit ist zur Wiederherstellung einer Datenbank ein weiterer Schritt

nötig.

Zuerst muss die vorhandene vollständige Sicherung wieder eingespielt werden, welche als

Basis für die differenziellen Sicherungen dient und anschließend die gewünschte (letzte)

differenzielle Sicherung [Woo07 S. 145]. Es lässt sich erkennen, dass aufgrund der

[18]

dokumentierten Änderungen zur letzten Vollsicherung bedeutend weniger Speicherplatz

verbraucht wird, als bei jedem Sicherungsvorgang die komplette Datenbank zu sichern. Ein

angenehmer Nebeneffekt ist hier, dass der Sicherungsvorgang an sich auch schneller ist. Wenn

man bei Dateien beispielsweise das letzte Änderungsdatum zur Sicherung heranzieht und

dieses mit dem Sicherungsdatum der letzten Vollsicherung vergleicht, kann man die zu

sichernde Datenmenge recht einfach reduzieren. Die Sicherheit der Daten ist hierbei aber

nicht mehr in dem Maße wie bei einer Vollsicherung gegeben. Bei einem Defekt der Datei,

welche die Vollsicherung enthält, ist dieses Backup nicht mehr verwendbar und man muss auf

die davorliegende vollständige Sicherung zurückgreifen, weil durch den Defekt der

Vollsicherung alle nachfolgenden differenziellen Sicherungen unbrauchbar geworden sind.

Hier ist es also auch wichtig, eine vernünftige Strategie zu finden, die dieses Risiko

minimiert.

Bei Datenbanken im Bereich mehrerer Gigabyte und einer geplanten täglichen Sicherung, ist

es sicher ungünstig, einmal monatlich eine Vollsicherung und für den Rest des Monats

differenzielle Backups durchzuführen. Eine wöchentliche Vollsicherung ist hier geeigneter,

zumal eine differenzielle Sicherung immer größer ist als die letzte, da hier ja alle Änderungen

im Vergleich zur letzten Vollsicherung dokumentiert und somit auch die Daten der letzten

differenziellen Sicherung enthalten sind. Auch aus diesem Grund ist es sinnvoll, in

regelmäßigen Abständen neue Vollsicherungen, die als Basis für folgende differenzielle

Sicherungen dienen, anzufertigen.

Abbildung 2: Differenzielle Sicherung

[19]

2.6. Inkrementelle Sicherung

Die platzsparendste Methode ist die inkrementelle Sicherung. Diese arbeitet prinzipiell wie

eine differenzielle Sicherung, dokumentiert aber im Gegensatz zu der differenziellen

Sicherung nur die Unterschiede zur letzten inkrementellen Sicherung. Eine Sicherung baut

also auf den Datenstand der letzten Sicherung auf. Somit muss ein Wiederherstellungsvorgang

wie folgt verlaufen: zuerst wird die letzte vollständige Sicherung eingespielt und darauf

aufbauend in chronologischer Reihenfolge alle (und damit sind auch alle gemeint)

angefertigten inkrementellen Sicherungen. Ist nur eine dieser Sicherungen defekt oder wird

eine davon beim Wiederherstellen vergessen, so ist der Datenstand unbrauchbar. Von SQL

Server wird diese Variante einer Sicherung nicht angeboten, soll aber prinzipiell in dieser

Arbeit berücksichtigt werden.

Abbildung 3: Inkrementelle Sicherung

2.7. Vater-Sohn-Prinzip

Das Vater-Sohn-Prinzip stellt keine Sicherungsart, sondern lediglich eine Strategie zur

Aufbewahrung der Datensicherungen dar (Archivierung). Häufig wird es auch als

Generationenprinzip bezeichnet. Hierbei werden verschiedene Sicherungszyklen festgelegt,

wie beispielsweise: täglich, wöchentlich, monatlich – in diesem Fall spricht man von

Großvater-Vater-Sohn-Prinzip [Wik10]. Diese Zyklen rotieren dann regelmäßig.

[20]

Um es an einem kurzen Beispiel zu verdeutlichen:

•

Die tägliche Sicherung von Montag bis Samstag wird als Sohn (S) bezeichnet

•

Die wöchentliche Sicherung am Sonntag wird als Vater (V) bezeichnet

•

Und die Großväter (G) stellen die Sicherung am letzten Tag im Monat dar

Für die Söhne wird in diesem Fall kein Sonntags-Medium benötigt, weil diese Sicherung mit

den Vätern zusammenfällt – da sonntags die wöchentliche Sicherung stattfindet, kann eine

zusätzliche tägliche Sicherung entfallen. Zyklisch werden die Sicherungsmedien wie folgt

überschrieben: am Montag der folgenden Woche wird das erste Medium der aktuellen Woche

überschrieben. Nach dem fifo-Prinzip (first in first out) werden also immer die ältesten

Sicherungen mit der aktuellen Sicherung überschrieben.

Dieses Generationenprinzip kann auf alle 3 Sicherungsarten angewendet werden.

MO

1

DI

2

MI

3

DO

4

FR

5

SA

6

SO

7

S1

S2

S3

S4

S5

S6

V1

8

9

10

11

12

13

14

S1

S2

S3

S4

S5

S6

V2

15

16

17

18

19

20

21

S1

S2

S3

S4

S5

S6

V3

22

23

24

25

26

27

28

S1

S2

S3

S4

S5

S6

V4

29

30

1

2

3

4

5

S1

S2/G1

S3

S4

S5

S6

V1

MO

6

DI

7

MI

8

DO

9

FR

10

SA

11

SO

12

S1

S2

S3

S4

S5

S6

V2

13

14

15

16

17

18

19

S1

S2

S3

S4

S5

S6

V3

...

Abbildung 4: Vater-Sohn-Prinzip

[21]

3.

Standard-Sicherungsmechanismen unter SQL Server

3.1. Wiederherstellungsmodelle

Das Wiederherstellungsmodell bei SQL Server hat wesentlichen Einfluss auf die Sicherungsund Wiederherstellungsstrategien einer Datenbank. Es muss bereits beim Anlegen einer

Datenbank ausgewählt werden, kann aber nachträglich noch geändert werden [Bau06 S. 172].

Das Wiederherstellungsmodell bestimmt die Verwendung der Protokolldatei einer Datenbank

und somit, wann eine Transaktion aus dem Transaktionsprotokoll gelöscht wird [Woo07 S.

130f]. Wenn eine Transaktion begonnen wird, werden alle Anweisungen dieser Transaktion

fortlaufend in das Protokoll geschrieben und erst bei Abschluss der Transaktion die daraus

resultierenden Änderungen in der Datenbank vorgenommen.

3.1.1. Einfach

Das einfache Wiederherstellungsmodell hat zur Folge, dass alle Einträge zu einer Transaktion

nach Übernahme in die Datenbank aus dem Transaktionsprotokoll gelöscht werden. Während

der Transaktion vergrößert sich also das Protokoll und verkleinert sich nach Abschluss

automatisch wieder [Woo07 S. 131]. Vorteile dieses Modells sind, dass es schnell und

platzsparend ist und den Verwaltungsaufwand minimiert (es muss keine Protokollsicherung

vorgenommen werden). Es ist aber ebenso das Unsicherste [Mic086].

Konkret bedeutet dies, dass Daten im Falle eines Crashs oder Ausfalls verloren gehen können.

Vorhandene Sicherungen enthalten ja lediglich den Datenstand zum Zeitpunkt der Sicherung.

Alle danach vorgenommen Änderungen an der Datenbank sind somit verloren, weil diese an

keiner weiteren Stelle gespeichert waren. Das einfache Wiederherstellungsmodell bietet sich

daher bei selten verändernden oder schreibgeschützten Datenbanken an. Dieser Nachteil kann

zwar durch recht kurze Zeitabstände zwischen den Sicherungen gemindert, aber niemals

komplett eliminiert werden [Mic087].

3.1.2. Vollständig

Die Nachteile des einfachen Wiederherstellungsmodells gelten beim vollständigen Modell

nicht im gleichen Maße. Ist dieses Modell aktiviert, verbleiben Transaktionen auch nach der

Übernahme in die Datenbank im Transaktionsprotokoll. Diese Einträge werden erst aus dem

Protokoll entfernt, wenn die Datenbank oder die Protokolldatei gesichert wird [Woo07 S.

[22]

132]. Letztlich bedeutet dies also einen erhöhten Wartungsaufwand, weil so das Protokoll

relativ schnell anwächst, aber auch einen höheren Schutz.

In einem Sicherungsszenario müssen also neben (vollständigen) Sicherungen der Datenbank

auch verhältnismäßig kleine Sicherungen des Protokolls vorgenommen werden, dies kann

mehrmals täglich bis stündlich (oder gar noch häufiger) passieren – je nach Anforderung an

die Sicherheit. Der Wiederherstellungsvorgang gestaltet sich nun wie folgt: zuerst wird die

letzte Vollsicherung eingespielt und anschließend alle nachfolgenden Protokollsicherungen.

Somit kann eine Datenbank bis zum Zeitpunkt des Auftretens eines Fehlers wiederhergestellt

werden. Durch die Protokollsicherung wird es aber auch möglich, die Datenbank zu einem

bestimmten Zeitpunkt innerhalb der Sicherung, also nicht unbedingt bis zur letzten

Transaktion, wiederherzustellen [Mic088]. Auch hier kann es natürlich passieren, dass bei

einem Ausfall alle Daten seit der letzten Protokollsicherung verloren sind. Hier hilft letztlich

nur eine Hochverfügbarkeitslösung, um Datenverlust vollständig auszuschließen.

3.1.3. Massenprotokolliert

Das massenprotokollierte Wiederherstellungsmodell ähnelt dem vollständigen Modell. Es

bringt aber einen niedrigeren Schutz bei Ausfällen mit sich. Das heißt, dass beispielsweise das

Einfügen von großen Datenmengen über die Befehle BULK INSERT oder INSERT … SELECT *

FROM OPENROWSET(BULK …) oder andere Massenvorgänge wie SELECT INTO oder CREATE

INDEX nur minimal protokolliert werden. Damit steigt natürlich das Risiko von Datenverlust

bei einem Fehler.

Das massenprotokollierte Wiederherstellungsmodell sollte nicht allein eingesetzt werden,

sondern bei Verwendung des vollständigen Wiederherstellungsmodells kann im Bedarfsfall

vor größeren Einfügungsvorgängen auf das massenprotokollierte Modell umgeschaltet, und

nach Abschluss der Einfügeoperationen wieder zurück gewechselt werden [Woo07 S. 133f].

Somit wird die Leistung bei Massenvorgängen gesteigert und die Speicherplatzbelegung

verringert.

[23]

3.2. Sicherungsmedien

Unter SQL Server gibt es zwei Arten von Sicherungsmedien:

•

physikalisch

•

logisch

Ein physikalisches Sicherungsmedium kann ein Bandlaufwerk, eine USB-Festplatte oder ein

sonstiger Datenträger sein, der durch das Betriebssystem bereitgestellt wird [Woo07 S. 140f].

Pfade können hierbei als absolute lokale Pfade, oder im Falle von Netzwerkfreigaben als

UNC-Pfade angegeben werden. Prinzipiell sollte für Sicherungen eine andere Festplatte

verwendet werden als die, auf denen Datenbank- oder Protokolldateien liegen.

Bei logischen Sicherungsmedien werden logische Namen für physikalisch vorhandene

Medien definiert [Bau06 S. 285]. Diese Namen können dann in der grafischen Oberfläche von

SQL Server oder bei direkten SQL-Anweisungen benutzt werden und bieten gerade bei

Skripten mehr Flexibilität – muss also ein Medium getauscht werden, beispielsweise soll ein

Wechsel von lokaler Festplatte auf Netzwerkmedium vorgenommen werden, muss lediglich

die Verknüpfung hinter dem logischen Namen geändert werden. Bereits vorhandene

Sicherungsaufträge und –programme müssen dann nicht erst noch angepasst werden [Woo07

S. 141].

3.3. Systemdatenbanken

Zu den sicherungsbedürftigen Datenbanken von SQL Server gehören

•

master

•

model

•

msdb

Diese Datenbanken sind Grundvoraussetzung für den Betrieb von SQL Server und werden

bei der Installation des SQL Servers automatisch angelegt. Spielt Replikation beim Betrieb

des SQL Servers eine Rolle, muss zusätzlich die Datenbank distribution gesichert werden

[Bau06 S. 278].

Die

master-Datenbank

enthält

wichtige

Informationen

wie

Anmeldekonten,

Systemeinstellungen und Informationen für den Zugriff auf andere Datenbanken. Die

Datenbank model dient als Vorlage für das Erstellen neuer Datenbanken, unter anderem auch

für die tempdb, welche der Arbeitsbereich für SQL Server ist (hier werden temporäre

Tabellen und Ergebnisse zwischengespeichert). Als dritte Datenbank im Bunde enthält die

msdb Daten des SQL Server-Agents sowie zugehöriger Zeitplanungsinformationen zum

[24]

Ausführen von Aufgaben und den vollständigen Sicherungs- und Wiederherstellungsverlauf

[Bau06 S. 113, 277f]. Eine Sicherung der msdb-Datenbank sollte an den jeweiligen

Geschäftsprozess angepasst sein, mindestens aber nach jeder Datenbankänderung

durchgeführt werden. Alle drei Datenbanken können mit denselben Mitteln wie für normale

Datenbanken gesichert werden. Lediglich für die master kann nur eine vollständige

Datenbanksicherung durchgeführt werden [Bau06 S. 282].

3.4. Backup-Funktionsweise

Ein Backup mit Hilfe der in SQL Server integrierten Funktionen ist auf unterschiedliche

Weise möglich:

•

durch Drittanbietertools, welche eine API 12 nutzen [Mic081]

•

TSQL-Befehl auf der SQL-Befehlszeile

•

Sicherung über die grafische Oberfläche von SQL Server, dem SQL Server

Management Studio [Kon07 S. 50ff] [Bau06 S. 79ff]

•

manuelle Sicherung

Die sicher allgemeinste Variante ist die Sicherung einer normalen, nicht verteilten oder

replizierten Datenbank mit nur einer Dateigruppe auf ein Sicherungsmedium, daher soll

dieses Szenario hier detaillierter erläutert werden.

Ein Backup lässt sich in TSQL mit BACKUP DATABASE {dbname} TO <medium>; auf ein

logisches Sicherungsmedium durchführen [Bau06 S. 289]. Dies ist ausreichend, um eine

vollständige Sicherung einer Datenbank zu erhalten. Alternativ kann mit BACKUP DATABASE

{dbname} TO DISK=’path’; auch eine Sicherung auf einen physikalischen Pfad erreicht

werden. Wird das vollständige Wiederherstellungsmodell verwendet, so muss entsprechend

das Transaktionsprotokoll gesichert werden. Dies kann mit BACKUP LOG {dbname} TO

<medium>; erfolgen.

12

Die API stellt die Funktionen zur Verfügung, wie sie auch in den integrierten Möglichkeiten durch SQL Server

selbst angeboten werden

[25]

Diese Funktionalität wird ebenfalls durch das SQL Server Management Studio in Form einer

grafischen Oberfläche bereit gestellt [Woo07 S. 149ff].

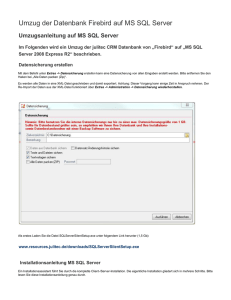

Abbildung 5: Sicherungsdialog von SQL Server

Im Menüpunkt „Optionen“ werden alle Einstellungen erreicht, die ebenso in TSQL in

Verbindung mit WITH angegeben werden können. Über diesen Dialog werden auch

Sicherungen des Transaktionsprotokolls beim vollständigen oder massenprotokollierten

Wiederherstellungsmodell vorgenommen.

Letztlich besteht noch die Möglichkeit einer manuellen Sicherung. Dazu kann eine Datenbank

vom Server „getrennt“ werden [Woo07 S. 143]. Es werden also alle Transaktionen beendet

und die Verbindung geschlossen. Die hinter einer Datenbank liegenden Dateien lassen sich

nach dem Trennen wie übliche Dateien handhaben und können so an einen beliebigen Ort

[26]

zum Sichern kopiert werden. Je nach Datenbankaktivität sollte ein solches Trennen aber nur

unter großer Vorsicht erfolgen, da hiermit die Datenbank für Benutzer während der Sicherung

nicht mehr erreichbar ist.

Alle Varianten, bei denen SQL Server ein Backup auf Basis der integrierten Funktionen

durchführt, ist zu eigen, dass ein Backup aus einem Schnappschuss erstellt wird, der zu

Beginn des Backups von der Datenbank erstellt wird. Damit wird ein konsistenter Bestand der

Daten gesichert. Die Datenbank ist aber weiterhin für andere Nutzer erreichbar.

Transaktionen, die nun durch andere Benutzer durchgeführt werden nachdem ein

Sicherungsvorgang gestartet wurde, beeinflussen das Backup aber nicht, sondern werden

unabhängig

vom

gewählten

Wiederherstellungsmodell

im

Transaktionsprotokoll

zwischengespeichert. Ist die Sicherung der eigentlichen Datenbank beendet, wendet SQL

Server alle nach Beginn der Sicherung ausgeführten und abgeschlossenen Transaktionen

nacheinander auf das erstellte Backup an und bringt somit bei Abschluss das Backup auf den

aktuellen Datenstand, wie er auch in der Datenbank vorhanden ist [Woo07 S. 136] .

3.5. Restore-Funktionsweise

Interne Arbeitsweise von SQL Server:

Die Wiederherstellung einer Datenbank unterteilt sich prinzipiell in 3 Phasen [Mic0810]:

1. Kopieren der Daten – diese Phase umfasst das Kopieren aller Daten (auch

Protokolldaten) aus den Sicherungsdateien in die Datenbankdateien

2. Rollforwardphase

–

hierbei

werden

die

abgeschlossenen,

protokollierten

Transaktionen (beispielsweise bei Wiederherstellung einer Protokollsicherung) auf die

soeben kopierten Daten angewendet

3. Rollbackphase – in dieser Phase werden Transaktionen, welche nicht durch ein

Commit abgeschlossen wurden, rückwärts wieder aufgehoben

In der ersten Phase werden alle zu einer Sicherung gehörigen Daten in die Datenbank kopiert.

Dies umfasst mindestens eine vollständige Sicherung und eventuell erstellte differenzielle

Sicherungen. Die Rollforwardphase dient dazu, noch vorhandene Transaktionen in

Protokollsicherungen auf die soeben hergestellten Daten anzuwenden. Bei dem vollständigen

Wiederherstellungsmodell kann dabei der Zeitpunkt in Form einer Datumsangabe oder einer

bestimmten Transaktionsnummer angegeben werden, bis zu dem die Wiederherstellung

durchgeführt werden soll. Begonnen wird mit dem ersten vorhandenen Protokoll, welches in

[27]

der Regel in der Datensicherung selbst enthalten ist. Diese Transaktionen werden schrittweise

und chronologisch, so wie sie auch vom Nutzer ausgeführt wurden, auf den Daten

abgearbeitet. Ziel der Wiederherstellung ist, einen konsistenten Datenstand in der Datenbank

zum Zeitpunkt der Wiederherstellung zu erhalten. Durch das Rollforward können in der

Wiederherstellung aus den Protokollsicherungen Transaktionen enthalten sein, für die noch

kein Commit zum Zeitpunkt der Wiederherstellung durchgeführt wurde – die also noch nicht

abgeschlossen sind. Um einen konsistenten Datenstand zu erreichen, wird für diese offenen

Transaktionen ein Rollback durchgeführt. Dabei werden diese Transaktionen, insofern sie

nicht durch andere Transaktionen gesperrt sind, rückgängig gemacht. Sind die Daten

konsistent, werden sie online 13 gestellt.

Durchführung einer Wiederherstellung durch den Nutzer:

Die Wiederherstellung eines Backups unter SQL Server gestaltet sich recht einfach. Auch hier

stehen die Möglichkeiten der Bedienung über das SQL Server Management Studio oder die

skriptbasierte Wiederherstellung in TSQL zur Verfügung [Bau06 S. 298ff].

13

Hier: für Benutzer zur Verfügung gestellt, in dem Verbindungen zur Datenbank zugelassen werden

[28]

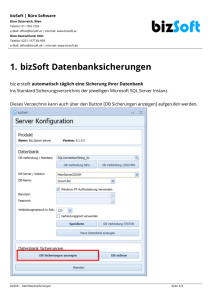

Abbildung 6: Wiederherstellungsdialog von SQL Server

Unter dem Punkt „Optionen“ finden sich wieder all jene Funktionen, welche auch in TSQL

mit den WITH-Argumenten erreicht werden können. In TSQL wird ein Restore ähnlich einfach

wie ein Backup durchgeführt: RESTORE DATABASE { dbname } FROM <medium>; Mit

Ersetzung von <medium> durch DISK=’path’ kann entsprechend ein physischer Pfadname

anstatt eines Backupmediums verwendet werden. Soll statt einer Datenbank nur ein

Transaktionsprotokoll

wiederhergestellt

werden,

um

beispielsweise

nach

einem

differenziellen Restore die verbleibenden Protokolle einzuspielen, kann dies mit RESTORE

LOG { dbname } FROM <medium>; erfolgen.

[29]

4.

Untersuchung zu Integritätsfaktoren

4.1. Übersicht

SQL Server selbst garantiert bei der Wiederherstellung eines Backups aus seinem proprietären

Format die Datenintegrität durch die Rollforward- und Rollbackphase, welche sich an das

Kopieren der eigentlichen Datendateien aus dem Backup in die Datenbank anschließt.

Transaktionen, für die noch kein Commit zum Zeitpunkt der Sicherung durchgeführt wurde,

werden bei einem Restore so weit durch ein Rollback rückgängig gemacht, bis ein

konsistenter Zustand der Daten erreicht wird [Mic0810].

Nachfolgende Kapitel werden fast ausschließlich für die Wiederherstellung einzelner Tabellen

aus einer Sicherung von Bedeutung sein, da vollständige Sicherungen und Wiederherstellung

in der Regel auf konsistenten Datenbestanden agieren und somit eine Konsistenz der Daten

vom System her bereits gewahrt ist.

Es gilt verschiedene Objekte bei einem Object-Level-Recovery zu beachten, die Einfluss auf

die Integrität haben:

•

Constraints (als Spezialfall hier die CHECK-Einschränkung und Schlüsselprüfung)

•

Trigger

•

Views

•

Referenzielle Integrität (als Sonderfall der Constraints)

4.2. Constraints

Constraints (Einschränkungen) können auf Spaltenebene oder Tabellenebene vergeben sein.

Es handelt sich hierbei um einen Oberbegriff für unterschiedliche Regeln. Ein Sonderfall, die

referenzielle Integrität, zu der Primär- und Fremdschlüssel gehören, wird in Abschnitt 4.6

behandelt.

[30]

Nachfolgende Tabelle gibt einen Überblick, welche Einschränkungen es gibt und welchen

Gültigkeitsbereich sie haben [Fae07 S. 211ff]:

Constraint

Gültigkeitsbereich

[NOT] NULL

Spalte

UNIQUE

Spalte/Tabelle

CHECK

Spalte/Tabelle

PRIMARY KEY

Spalte/Tabelle

FOREIGN KEY

Spalte/Tabelle

Tabelle 1: Constraint-Typen

NULL-Einschränkungen definieren auf Spaltenebene, dass auch NULL-Werte eingefügt

werden dürfen. NOT NULL negiert dies. Weiterhin gehören zu den Constraints

Schlüsseleinschränkungen (PRIMARY KEY und FOREIGN KEY), sowie UNIQUESchlüssel. Die Schlüsseleinschränkungen definieren allgemein eine oder mehrere Spalten

einer Tabelle, die nur eindeutige Werte enthalten [War03 S. 191f]. Eine weitere

Einschränkung sind die Gültigkeitsprüfungen (auch CHECK-Einschränkung), welche den

Wertebereich einer Spalte definieren. So wird geprüft, ob eine einzufügende Zeile alle

Wertebereichsvorgaben einhält, andernfalls wird sie verworfen [War03 S. 204f].

Bei der Wiederherstellung einzelner Tabellen muss auf folgende Constraints keine Rücksicht

genommen werden:

•

[NOT] NULL

•

UNIQUE

•

CHECK

•

PRIMARY KEY

Die Integrität kann hierbei dadurch gewahrt werden, dass die Tabelle gelöscht und mit dem

Schema zum Zeitpunkt der Sicherung wieder angelegt wird. Somit müssen alle Datenzeilen

den gegebenenfalls vorhandenen Constraints entsprechen.

[31]

4.3. CHECK-Einschränkung

Auch wenn CHECK-Einschränkungen prinzipiell nicht beachtet werden müssen, gibt es einen

Sonderfall, der behandelt werden muss: Tabellen, die selbst Primärschlüssel oder eindeutige

Schlüssel enthalten und von anderen Tabellen per Fremdschlüssel referenziert werden, wobei

auf dem Primär-/UNIQUE-Schlüssel eine CHECK-Einschränkung existiert.

Es existiere eine Tabelle manager mit dem Primärschlüssel manager_id (Typ INT) und einer

CHECK-Einschränkung, die prüft, ob manager_id<100 gilt. Weiterhin existiere eine Tabelle

sales mit einem Fremdschlüssel auf der Spalte manager_id, welcher auf den Primärschlüssel

in der Tabelle manager verweist. Davon ausgehend, dass bei Wiederherstellung der Tabelle

manager in der Tabelle sales Datensätze enthalten sind, die einen Manager enthalten, der

noch nicht in der manager-Tabelle existiert 14 , müsste dieser angelegt werden um die

Konsistenz zu wahren. Handelt es sich hierbei um Datensätze in der Tabelle sales mit einer

manager_id größer als 100, würde dies der CHECK-Einschränkung aus der manager-Tabelle

widersprechen und ein Einfügen zur Konsistenzwahrung wäre nicht möglich.

SELECT a.name AS IndexName, c.name AS ColumnName, d.name AS CheckName,

d.definition AS CheckDefinition

FROM sys.indexes a

INNER JOIN sys.index_columns b ON a.object_id=b.object_id

INNER JOIN sys.syscolumns c ON a.object_id=c.id AND b.column_id=c.colid

INNER JOIN sys.check_constraints d ON a.object_id=d.parent_object_id AND

b.column_id=d.parent_column_id

WHERE a.is_primary_key=1

ORDER BY a.name, b.index_column_id

Listing 1: Abfrage von Schlüsselbeziehungen bei CHECK-Einschränkungen

Vorstehende Abfrage listet alle vorhandenen Primärschlüssel und zugehörigen Spalten auf, die

in einer CHECK-Einschränkung verwendet werden und gibt auch die angewandte CHECKEinschränkung im Klartext aus. Für tabellenbezogene CHECK-Einschränkungen enthält die

Spalte parent_column_id in der Tabelle check_constraints den Wert 0, somit kann auch

kein Bezug mehr zu Spalten aus einem Primärschlüssel hergestellt werden. Für diesen Fall

muss bei Existenz einer CHECK-Einschränkung auf Tabellenebene immer die Gültigkeit der

14

Dies kann zutreffen, weil beispielsweise zwischen Backup und aktuellem Datenstand ein großer Zeitraum

liegt, und in dieser Zeit viele Änderungen in der Datenbank geschehen sind

[32]

Werte geprüft werden, unabhängig davon, ob ein Primär- oder UNIQUE-Schlüssel davon

betroffen ist oder nicht.

Zusammenfassend kann gesagt werden, dass CHECK-Einschränkungen nur berücksichtigt

werden müssen, falls diese nur einen Bezug zur gesamten Tabelle aufweisen.

4.4. Trigger

Trigger sind eigenständige Datenbankobjekte und dafür verantwortlich, dass bei einer

spezifizierten SQL-Anweisung auf eine Tabelle oder den SQL Server eine vorgegebene

Aktion ausgeführt wird. Es gibt hierbei drei Arten von Triggern:

•

DML 15-Trigger reagieren auf Änderungen am Datenbestand

•

DDL 16- Trigger werden bei Änderungen am Datenbankschema ausgelöst

•

LOGON-Trigger werden beim Beginn einer Benutzersitzung in SQL ausgelöst

Für weitere Betrachtungen sind DDL- und DML-Trigger von Bedeutung. Ein einfaches

Beispiel für einen DML-Trigger kann sein, dass bei Einfügen eines Verkaufs in eine salesTabelle in einer entsprechenden manager-Tabelle der kumulierte Umsatz des Verkäufers

mitgeschrieben wird. So reagiert der Trigger auf ein INSERT INTO dbo.sales … und führt

ein UPDATE dbo.manager SET volume_of_sales = … aus. Auf diese Weise kann auch

Datenkonsistenz gewährleistet werden.

Auf Trigger muss bei einer Wiederherstellung Rücksicht genommen werden, da bei

Wiederherstellung einer Tabelle, je nach Typ des Triggers, Aktionen ausgelöst werden

können, die ungewollt den Datenbestand verändern. Über die Systemtabellen einer Datenbank

lassen sich referenzierte Tabellen und Spalten eines Triggers auslesen, wie auch das Ereignis,

auf welches der Trigger reagiert.

15

[War03 S. 152], diese Trigger reagieren auf die SQL Befehle INSERT, DELETE und UPDATE [Kon07 S.

259ff]

16

[War03 S. 152], sind auf Datenbankebene definiert und reagieren in der Hauptsache auf die SQL Befehle

CREATE, DROP und ALTER [Kon07 S. 289ff] [Woo07 S. 73]

[33]

Dies kann durch folgenden Codeschnipsel erledigt werden:

SELECT DISTINCT CASE WHEN OBJECT_NAME(a.parent_id) IS NULL THEN 'DATABASE'

ELSE OBJECT_NAME(a.parent_id) END AS TableName, g.name AS ColumnName,

d.name AS TableSchema, a.name AS TriggerName, f.name AS TriggerSchema

FROM sys.triggers a

INNER JOIN sys.sysdepends b ON a.object_id=b.id

LEFT JOIN sys.objects c ON a.parent_id = c.object_id

LEFT JOIN sys.schemas d ON c.schema_id = d.schema_id

LEFT JOIN sys.objects e ON a.object_id = e.object_id

LEFT JOIN sys.schemas f ON e.schema_id = f.schema_id

LEFT JOIN sys.syscolumns g ON b.depid=g.id AND b.depnumber=g.colid

WHERE a.is_disabled=0

Listing 2: Auslesen der Tabellenbeziehungen bei Triggern

Der eigentliche Zweck eines Triggers bleibt jedoch für das Programm unverständlich. Das

Skript, welches durch den Trigger ausgeführt wird, kann über Systemprozeduren von SQL

Server ausgelesen werden. Um die Funktionsweise eines Triggers maschinell verstehen zu

können, müsste dieses Skript

aber unter Zuhilfenahme eines Parsers analysiert werden.

Dieses Vorhaben wäre zu umfangreich für diese Arbeit und kann daher in diesem Rahmen

nicht berücksichtigt werden. So kann für eine Datenbank, welche Trigger enthält, lediglich

eine vollständige Wiederherstellung als konsistent angesehen werden, da eine Auswirkung des

Triggers nicht voraussehbar ist. Lediglich Tabellenbeziehungen von Triggern können als

Grundlage für die Reaktion auf vorhandene Trigger verwendet werden.

Es bleibt zu sagen, dass Trigger vor einer Wiederherstellung deaktiviert und anschließend

wieder aktiviert werden sollten, um unerwartete Nebenwirkungen auszuschließen oder

minimieren zu können.

4.5. Views

Views, also Sichten auf Tabellen, können anstatt der bekannten INSTEAD OF-Trigger (siehe

Abschnitt 4.4) auch die Angabe WITH CHECK OPTION enthalten. Diese wird dafür verwendet,

bei Datenänderungen, die direkt über den View ausgelöst werden, wie eine INSERT- oder

UPDATE-Anweisung die Daten auf Korrektheit zu überprüfen [Fre98 S. 366]. Da dieses

Verhalten in der Regel nur bei der direkten Arbeit mit der Datenbank Anwendung findet, und

[34]

alle Sicherungs- und Wiederherstellungsvorgänge des Programms bei der Arbeit mit

Datenbeständen nur auf Tabellen und nicht auf Sichten 17 arbeiten soll, ist hier keine weitere

Behandlung notwendig.

4.6. Referenzielle Integrität

Die referenzielle Integrität gewährleistet die Konsistenz zwischen Tabellen und ist für den

Fall der Wiederherstellung einer Tabelle der sicher häufigste Fall, bei dem Inkonsistenzen

auftreten können. Um eine referenzielle Integrität zu definieren, müssen zwischen den

entsprechenden Tabellen Schlüsselbeziehungen existieren [War03 S. 97f]. Man unterscheidet

dabei:

•

Primärschlüssel (Primary Key, PK)

•

Fremdschlüssel (Foreign Key, FK)

Ein Primärschlüssel in einer Tabelle definiert einen eindeutigen Schlüssel für eine Zeile und

kann aus mehreren Spalten bestehen, aber nur ein einziges Mal für jede Tabelle existieren.

Werden mehrere Spalten verwendet, muss die Kombination dieser Spalten einen eindeutigen

Wert ergeben [Per03 S. 296f].

Ein Fremdschlüssel in einer Tabelle kann nun auf diesen Primärschlüssel oder auch einen

UNIQUE-Schlüssel (siehe Abschnitt 4.2) verweisen. Dabei kann der Fremdschlüssel auch aus

mehreren Spalten bestehen, muss sich aber auf den Primärschlüssel beziehungsweise

UNIQUE-Schlüssel beziehen [Per03 S. 298f]. Mit diesem Schritt ist bereits eine Konsistenz

der Daten gewährleistet, denn bei Definition des Fremdschlüssels kann festgelegt werden,

was im Falle einer Schlüsselverletzung geschehen soll.

CREATE TABLE sales (

sales_id INT PRIMARY KEY,

cust_id INT NULL REFERENCES customers (cust_id)

ON DELETE SET NULL

ON UPDATE CASCADE,

price MONEY,

);

sales_date DATETIME,

Listing 3: Fremdschlüsseldefinition bei Erstellung einer Tabelle

17

Sichten sind reine Schemaobjekte und somit nicht Träger von Daten

[35]

Dieses Beispiel zeigt die Syntax zum Erstellen der Schlüssel bei Erstellung einer Tabelle.

Damit ist die Spalte sales_id als Primärschlüssel definiert und die Spalte cust_id bezieht

sich auf Spalte cust_id aus der Tabelle customers. Voraussetzung für eine ordnungsgemäße

Funktion der Schlüsselbeziehungen ist natürlich, dass in der Tabelle customers die Spalte

cust_id ebenfalls als Primär- oder UNIQUE-Schlüssel angelegt wurde. Für die ON DELETE-

und ON UPDATE-Anweisungen gibt es 4 unterschiedliche Aktionen, die ausgeführt werden

können [Per03 S. 303] 18 [War03 S. 198ff]:

•

NO ACTION – von SQL wird ein Fehler ausgelöst und die ausgeführte Aktion wird

rückgängig gemacht (Rollback)

•

CASCADE

–

betroffene

Zeilen

aus

der

verweisenden

Tabelle

werden

gelöscht/aktualisiert

•

SET NULL – betroffene Zeilen aus der verweisenden Tabelle werden auf NULL gesetzt

(Voraussetzung ist, dass die Fremdschlüsselspalte NULL als Wert zulässt)

•

SET DEFAULT – betroffene Zeilen aus der verweisenden Tabelle werden auf ihren

definierten Standardwert gesetzt

Im vorigen Beispiel bedeutet das nun, wenn ein Kunde in der customer-Tabelle gelöscht wird

und für den Kunden Umsätze in der sales-Tabelle enthalten sind, wird die cust_id-Spalte in

der sales-Tabelle für diese Kunden auf NULL gesetzt. Im zweiten Fall, bei einer

Aktualisierung der Kundennummer, werden entsprechende Zeilen aus der sales-Tabelle

ebenfalls aktualisiert und mit der neuen Kundennummer versehen.

Insofern auf der zu wiederherzustellenden Datenbank Schlüsselbeziehungen existieren,

können diese für die Wahrung der Integrität verwendet werden. An dieser Stelle muss aber

beachtet

werden,

Wahrscheinlichkeit

dass

bei

Vorhandensein

Inkonsistenzen

oder

auch

von

Schlüsselbeziehungen

Datenverlust

auftreten,

mit

großer

sobald

eine

wiederherzustellende Tabelle einer Schlüsselbeziehung einen älteren oder neueren Datenstand

aufweist als die restlichen beteiligten Tabellen. In einem solchen Fall muss in geeigneter