Berechtigungen verwalten, Compliance sichern

Werbung

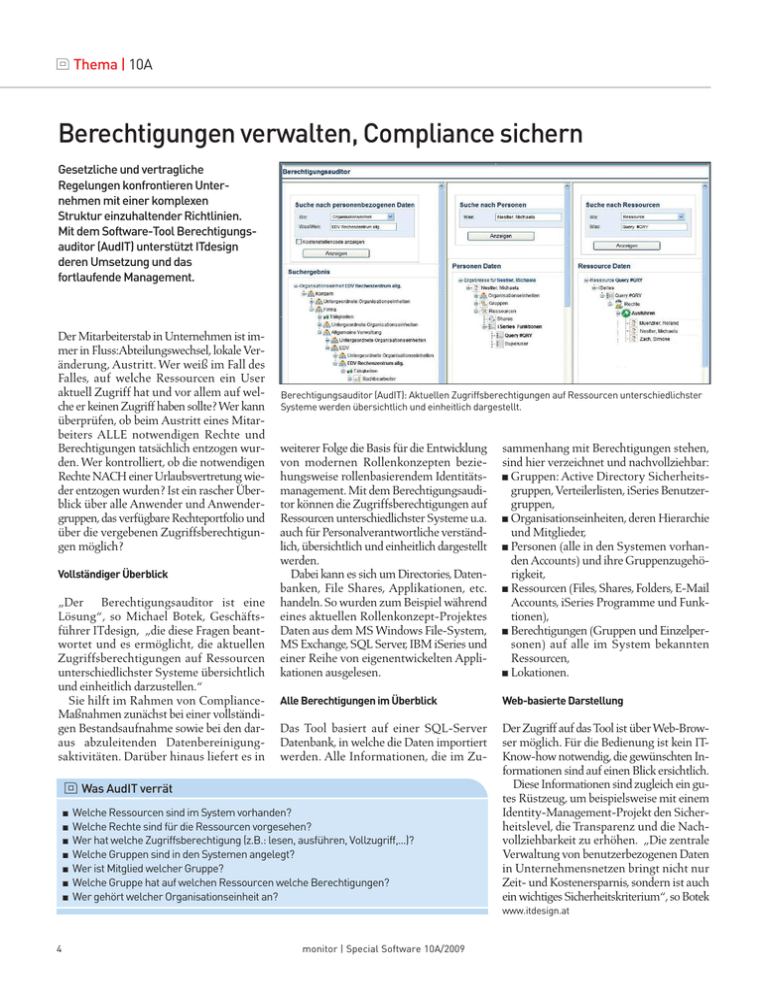

Thema | 10A Berechtigungen verwalten, Compliance sichern Gesetzliche und vertragliche Regelungen konfrontieren Unternehmen mit einer komplexen Struktur einzuhaltender Richtlinien. Mit dem Software-Tool Berechtigungsauditor (AudIT) unterstützt ITdesign deren Umsetzung und das fortlaufende Management. Der Mitarbeiterstab in Unternehmen ist immer in Fluss:Abteilungswechsel, lokale Veränderung, Austritt. Wer weiß im Fall des Falles, auf welche Ressourcen ein User aktuell Zugriff hat und vor allem auf welche er keinen Zugriff haben sollte? Wer kann überprüfen, ob beim Austritt eines Mitarbeiters ALLE notwendigen Rechte und Berechtigungen tatsächlich entzogen wurden. Wer kontrolliert, ob die notwendigen Rechte NACH einer Urlaubsvertretung wieder entzogen wurden? Ist ein rascher Überblick über alle Anwender und Anwendergruppen, das verfügbare Rechteportfolio und über die vergebenen Zugriffsberechtigungen möglich? Vollständiger Überblick „Der Berechtigungsauditor ist eine Lösung“, so Michael Botek, Geschäftsführer ITdesign, „die diese Fragen beantwortet und es ermöglicht, die aktuellen Zugriffsberechtigungen auf Ressourcen unterschiedlichster Systeme übersichtlich und einheitlich darzustellen.“ Sie hilft im Rahmen von ComplianceMaßnahmen zunächst bei einer vollständigen Bestandsaufnahme sowie bei den daraus abzuleitenden Datenbereinigungsaktivitäten. Darüber hinaus liefert es in Berechtigungsauditor (AudIT): Aktuellen Zugriffsberechtigungen auf Ressourcen unterschiedlichster Systeme werden übersichtlich und einheitlich dargestellt. weiterer Folge die Basis für die Entwicklung von modernen Rollenkonzepten beziehungsweise rollenbasierendem Identitätsmanagement. Mit dem Berechtigungsauditor können die Zugriffsberechtigungen auf Ressourcen unterschiedlichster Systeme u.a. auch für Personalverantwortliche verständlich, übersichtlich und einheitlich dargestellt werden. Dabei kann es sich um Directories, Datenbanken, File Shares, Applikationen, etc. handeln. So wurden zum Beispiel während eines aktuellen Rollenkonzept-Projektes Daten aus dem MS Windows File-System, MS Exchange, SQL Server, IBM iSeries und einer Reihe von eigenentwickelten Applikationen ausgelesen. sammenhang mit Berechtigungen stehen, sind hier verzeichnet und nachvollziehbar: . Gruppen: Active Directory Sicherheitsgruppen,Verteilerlisten, iSeries Benutzergruppen, . Organisationseinheiten, deren Hierarchie und Mitglieder, . Personen (alle in den Systemen vorhanden Accounts) und ihre Gruppenzugehörigkeit, . Ressourcen (Files, Shares, Folders, E-Mail Accounts, iSeries Programme und Funktionen), . Berechtigungen (Gruppen und Einzelpersonen) auf alle im System bekannten Ressourcen, . Lokationen. Alle Berechtigungen im Überblick Web-basierte Darstellung Das Tool basiert auf einer SQL-Server Datenbank, in welche die Daten importiert werden. Alle Informationen, die im Zu- Der Zugriff auf das Tool ist über Web-Browser möglich. Für die Bedienung ist kein ITKnow-how notwendig, die gewünschten Informationen sind auf einen Blick ersichtlich. Diese Informationen sind zugleich ein gutes Rüstzeug, um beispielsweise mit einem Identity-Management-Projekt den Sicherheitslevel, die Transparenz und die Nachvollziehbarkeit zu erhöhen. „Die zentrale Verwaltung von benutzerbezogenen Daten in Unternehmensnetzen bringt nicht nur Zeit- und Kostenersparnis, sondern ist auch ein wichtiges Sicherheitskriterium“, so Botek Was AudIT verrät . . . . . . . Welche Ressourcen sind im System vorhanden? Welche Rechte sind für die Ressourcen vorgesehen? Wer hat welche Zugriffsberechtigung (z.B.: lesen, ausführen, Vollzugriff,...)? Welche Gruppen sind in den Systemen angelegt? Wer ist Mitglied welcher Gruppe? Welche Gruppe hat auf welchen Ressourcen welche Berechtigungen? Wer gehört welcher Organisationseinheit an? www.itdesign.at 4 monitor | Special Software 10A/2009