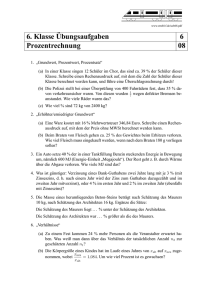

Schätzen und Testen II

Werbung