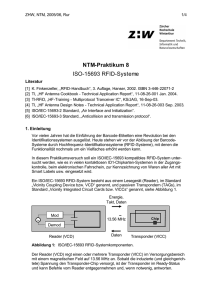

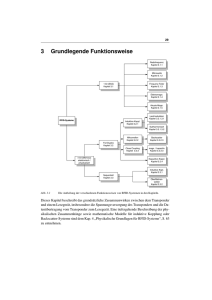

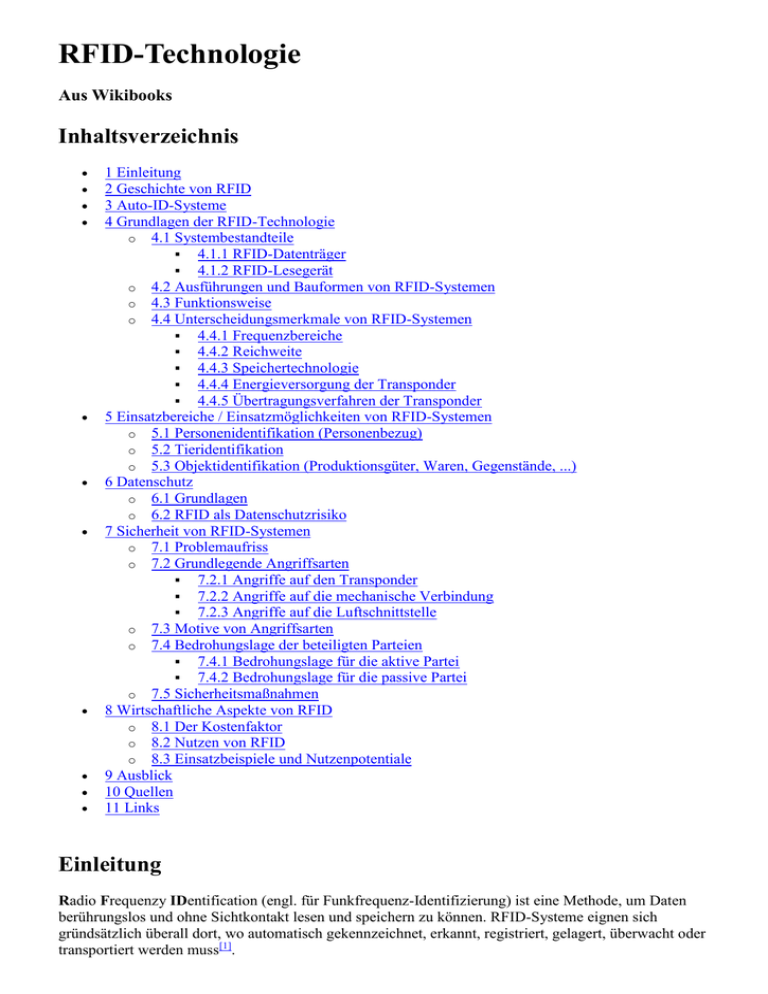

RFID-Technologie

Werbung