Proxy, Broker, Trader, Balancer, Agent

Werbung

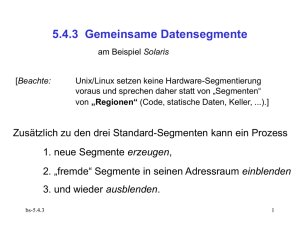

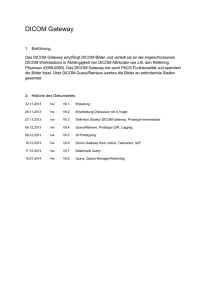

VSK Prüfung Inhaltsverzeichnis VSK Prüfung ........................................................................................................................................ 1 KVK- Manipulation: ............................................................................................................................ 2 Kritiken an EGK Release 0 .................................................................................................................. 2 Unterschiede zwischen verteilten Betriebssystemen und Netzwerkbetriebssystemen ........................ 2 Transparenzen ...................................................................................................................................... 2 HL7 ...................................................................................................................................................... 3 DICOM ................................................................................................................................................ 4 Multiprozessoren und Multicomputer .................................................................................................. 5 EGK auslesen ....................................................................................................................................... 6 Warum kann man EGK nicht gegen HBA (Heilberufsausweis) vortäuschen? .................................... 8 Darf man die Segmente der XML-Datei von HL7 ändern? ................................................................. 8 Warum ist die Interoperabilität nicht gewährleistet, auch wenn zwei sich an die DICOM- ................ 8 Lässt sich DICOM auf XML übertragen? ............................................................................................ 8 Proxy, Broker, Trader, Balancer, Agent ............................................................................................... 8 KVK- Manipulation: 1. Daten einlesen mit Kartenlesegerät 2. Zum Beispiel Nachnamen mit bsp. Smart Card Explorer verändern. Dabei achten, dass der Name hex-kodiert sein muss, wenn man ihn reinschreibt. 3. Falls Länge (des Nachnamens) verändert wurde, Länge im Tag anpassen, und auch TagLänge des gesamten VDT (Versicherten-Daten-Template. Umhüllt die Daten: Name, Adresse usw.). Sollte der Name kürzer ausfallen, muss man Füllbytes einfügen, weil es insgesamt immer 256 Bytes sein müssen. 4. Prüfsumme (steht am Ende des VDT) neu errechnen anhand eines speziellen Programmes (XOR-Prüfsummenberechner). Die beim Einlesen der Karte errechnete Hashsumme wird mit der Prüfsumme verglichen. Die Prüfsummenberechnung befindet sich in der KVKSpezifikation auf Seite 40. <Tag> Länge, Inhalt </Tag> PSLänge, Prüfsumme, Füllbytes 60 ... …. …... 8E Prüfsummenbereich: (60)bis(8E) + (PSLänge) Inhalt: <Tag> Länge, Inhalt</Tag> Füllbytes: <Tag> Länge, 20(Inhalt)</Tag> Kritiken an EGK Release 0 1. Design-Fehler. Konnektor1 ist überflüssig, frisst unnötig Ressourcen. EKG auch ohne Konnektor auslesbar. 2. Datenübertragung nicht gesichert. 3. Algorithmen zu komplex, Laufzeit zu lang. Unterschiede zwischen verteilten Betriebssystemen und Netzwerkbetriebssystemen „Ein verteiltes System ist ein Zusammenschluss unabhängiger Computer, welcher sich für den Benutzer als ein einzelnes System präsentiert.“ Transparenzen Bezüglich folgender Gesichtspunkte zeigt sich das System dem Benutzer transparent: Ortstranzaparenz: Der Standort einer Ressource bzw. eines Dienstes sind dem Nutzer nicht bekannt. Der Dienst wird über einen Namen identifiziert, nicht über dessen Standort. Nebenläufigkeitstransparenz: Auf alle Ressourcen kann gleichzeitig zugegriffen werden. Das vernetzte System sorgt für einen exklusiven Zugriff. Skalierungstransparenz: Das System reagiert flexibel auf Erweiterungen, ohne daß die Systemstruktur oder Anwendungsalgorithmen modifiziert werden müssen. Die Erweiterungen erfolgen unbemerkt. 1 Box, die Card-to-Card Authentifizierung durchführt (D-Trust). Zugriffstransparenz: Auf alle Ressourcen und Dienste wird in derselben Weise zugegriffen. 3Ausfall einzelner Rechner wird durch Verteilung der Aufgaben an andere Rechner kompensiert 5 1 Einführung und Grundlagen Uni Heidelberg Migrationstransparenz Verschiebungen von Prozessen oder Daten bleiben dem Benutzer verborgen. Das Systen entscheidet über die Migration. Die verschobenen Prozesse und Daten behalten dabei ihren Namen. Leistungstransparenz: Das Netz der Rechner ist der Rechner selbst. Das Netz stellt die gesamte Rechenleistung zur Verfügung.4 Man spricht von einer dynamischen und automatischen Lastverteilung. Aufgaben können parallel abgearbeitet werden. Problematisch ist dabei, eine gleichmässige Auslastung der Rechner zu erzielen. Replikationstransparenz: Existieren mehrere Versionen einer Datei, so sorgt das System für ein einen Abgleich mit allen übrigen Versionen, falls eine Datei verändert wurde. Fehler- und Ausfallstransparenz: Netz- und Rechnerausfälle werden bis zu einem bestimmten Grad für den Nutzer maskiert. Diese Ausfälle führen bis zu diesem Grad zu einer Minderung der Systemleistung, nicht aber zu einem Totalausfall des Systems. HL7 Stichworte: Form, Segment, Felder, Komponenten, return, Segment ID. Siehe Hekmet-Skript Seite 2. Segmente: MSH (Message Header), ENV (Event Descriptor), PID (Patient Identification) und PV1 (Patient Visit) Die Position eines Feldes in einem Segment wird als Ordnung bezeichnet. Jedes Segment hat eine eindeutige Segment ID aus drei Zeichen. 4.3 Konstruktion einer HL7-Nachricht 1. Kontruiere ein Segment anhand der nachrichtentypischen Reihenfolge. a) Die ersten drei Zeichen sind die Segment-ID. b) Die Felder werden Feld-Separatoren getrennt. Leer Felder bleiben wirklich leer. Beispiel: ... bla| blo| blub ... c) Wird ein Feld in Komponenten unterteilt, werden Komponenten-Separatoren verwendet. Auslassungen von Komponenten funktionieren analog zu den Auslassungen von Feldern. d) Subkomponenten werden analog zu den Komponenten behandelt. e) Sind Felder wiederholbar, wird der Wiederholungs-Separator verwendet. Dieser darf nur bei einer oder mehreren Wiederholungen verwendet werden. Beispiel: ... 504393~7403896 ... f) Wiederhole Schritt 1. b) für alle zu übertragenden Felder. g) Segmente werden mit dem <cr> beendet. 2. Wiederhole Schritt 1. für jedes Segment. DICOM Frage zum 1.Dokument von den 16 von DICOM DICOM steht für Digital Imaging and Communications in Medicine und ist ein weltweit offener Standard zum Austausch von digitalen Bildern in der Medizin. DICOM standardisiert sowohl das Format zur Speicherung von Bilddaten, als auch das Kommunikationsprotokol zum Austausch der Bilder. Fast alle Hersteller medizinisch bildgebender Systeme (wie Digitales Röntgen, MRT, CT und Sonographie) implementieren den DICOM-Standard in diesen Geräten. Ein Datenelement besteht aus: Tag – ein eindeutiger Bezeichner für ein Attribut eines Informationsobjektes. Er besteht aus zwei 16-Bit unsigned Integer, welche die Group- und Element-Number enthält. Beispiel: 7FE0,010 für Pixel Data Element VR (optional) - die Value Representation eines Data Elements beschreibt das Format und den Typ der enthaltenen Daten. (Attribute-Tag, der Längenangabe und dem Datenfeld) Länge – liefert Informationen zur Länge des Datenfeldes. Es ist entweder ein 16 oder 32-bit unsigned Integer. Die Frage ob 13 oder 32 bit hängt vom Vorhandensein eines VR-Feldes ab. Daten – Bereich eines Datenelements welches die Daten enthält. Informationen zu den Datenelementen stehen im Data Dictionary. „Beschreibende“ Attribute in Header der DICOM-Datei. Tag-Type-Length-Data Information Object Class (IOC) Formale Beschreibung eines Information Objects inklusive einer Beschreibung des Zwecks und der Attribute. DIM-SE Services Group: Entsprechend der Unterteilung in Normalized IODs und Composite IODs unterscheidet man DIMSE-N-Services und DIMSE-C-Services. DIMSE-NServices erlauben Operationen und Nachrichten, DIMSE-C-Services nur Operationen. Eine SOP-Klasse (Service Object Pair) ist definiert als Kapselung einer IOD und einer DIMSE-Services-Gruppe. Multiprozessoren und Multicomputer Siehe VSK-Skript Verteilte Betriebssysteme (DistributedOperatingSystem, DOS): Multiprozessoren und homogene Multicomputer Netzwerkbetriebssysteme (NetworkOperatingSystem, NOS): Heterogene Multicomputer Middleware: anwendungsneutrale Programme, die so zwischen Anwendungen vermitteln, dass die Komplexität dieser Applikationen und ihrer Infrastruktur verborgen wird. Multiprozessoren haben einen gemeinsam genutzten Speicher und ein Betriebssystem. Multicomputer haben einen privaten Speicher und kommunizieren über Nachrichten. Sie können unterschiedliche Betriebssysteme haben. Skizziere den Aufbau von Verteilten Systemen Middleware sorgt für u.a. für Persistenz, Sicherheit, verteilte Transaktionen Homogene Multicomputer mit gleichen CPUs bzw. Architekturen - Beispiel: Cluster of HP Workstations, Massively Parallel Processors Heterogene Multicomputer mit sehr unterschiedlichen Architekturen - Verteilte Anwendungen im Internet EGK auslesen Mit dem Aloaha Smart Card Connector ab Version 2.5.4 können Sie per API auf Ihre Daten zugreifen, oder mit Hilfe von bestimmten Programmen, sowie g-Scripter und der API. Wo die personenbezogenen Daten liegen: Infos zum Bild: AUThentifizierung. PUK: Bei falscher PIN-Eingabe wird PUK verlangt. Warum kann man EGK nicht gegen HBA (Heilberufsausweis)2 vortäuschen? Man kann keine Zertifizierungsstelle (Bsp. D-Trust) simulieren. Darf man die Segmente der XML-Datei von HL7 ändern? Nein, weil die Spezifikation von HL7 eine bestimmte Reihenfolge vorgibt. Warum ist die Interoperabilität nicht gewährleistet, auch wenn zwei sich an die DICOM-Vorgaben halten? Weil DICOM jedem einen gewissen Freiraum lässt, welche nicht unbedingt von der anderen Seite erkannt werden können. Lässt sich DICOM auf XML übertragen? Ja, weil auch XML keine Einschränkungen hinsichtlich der Implementierung macht. Proxy, Broker, Trader, Balancer, Agent Servern (Client-Server-Server-System) Proxy: Stellvertreter für mehrere Server Broker: Vermittlung zwischen Clients und Servern Trader: geeignetsten Server aus Balancer: Art Trader, verteilt der Arbeitslast auf Server Agent: koordiniert mehrere Serveranfragen für Client 2 Besitzt der Arzt.