Verpflichtung zu § 110 TKG - Universitätsbibliothek Rostock

Werbung

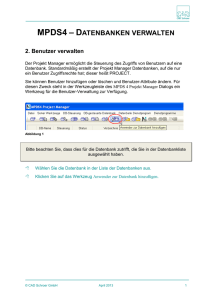

Zugang zu elektronischen Ressourcen für externe Benutzer in wissenschaftlichen Bibliotheken Universitätsbibliothek Rostock Bearbeiter: Jörg Simanowski 25.09.2008 (v0.3) / Linkckeck: 02.02.2010 http://web10.ub.uni-rostock.de/uploads/simanowski/ma/ Zugang zu elektronischen Ressourcen für externe Benutzer in WB 1 / 48 I. Einleitung II. Rechtliche Rahmenbedingungen III. Projekt an der UB Rostock IV. Alternativen und weitere Entwicklung Zugang zu elektronischen Ressourcen für externe Benutzer in WB 2 / 48 I. Einleitung Zugang zu elektronischen Ressourcen für externe Benutzer in WB 3 / 48 Service Bibliothek 3 Thesen zur Entwicklung der Bibliothek in Bezug auf die Nutzung elektronischer Ressourcen: zunehmend – sind (wiss. und allg.) Informationen ausschließlich digital verfügbar • • • • • • DFG/Nationallizenzen Digitalisierung (ECCO, BSB, VD18 ...) E-Journals,Books ... Publ./Dok.-Services an HS (E-LIB, edoc ...) (C)LOCKSS Zeitungen/Zeitschriften und Archive (Spiegel, Die Zeit, NYT ...) – verfügen Benutzer über standortunabhängige Endgeräte • • • • BMBF/Notebook-University, DFN-Roaming Nutzung LMS funkgestützt: BWA privat: WLAN Router - DSL 16MBit/s für 30 Euro/Monat – agieren Bibliotheken auf einem globalen, vernetzten Informationsmarkt • Kernprodukt Katalog: Shared Cataloguing, Fremddatenpools, Catalogue-Enrichment, Portalfunktionalität inkl. Verfügbarkeit und Volltextsuche, Anbindung an WorldCat • Grundlage Standards: Regelwerke, Austauschformate, Schnittstellen Zugang zu elektronischen Ressourcen für externe Benutzer in WB 4 / 48 Service Bibliothek Was bedeutet der Zugang zu elektronischen Ressourcen ? – Informationsgesellschaft: Zugang zu Informationen ist existenziell ! (Meinungsbildung notwendig für Teilhabe an Gestaltung einer demokratischen Gesellschaft, berufliche Entwicklung, Kompetenz aller Individuen) – Schlagworte: Lebenslanges Lernen, Informationskompetenz ... – Art. 19 Allgemeine Erklärung der Menschenrechte (1948) “Jeder hat das Recht auf Meinungsfreiheit und freie Meinungsäußerung; dieses Recht schließt die Freiheit ein, Meinungen ungehindert anzuhängen sowie über Medien jeder Art und ohne Rücksicht auf Grenzen Informationen und Gedankengut zu suchen, zu empfangen und zu verbreiten.” – Tendenz: Informationen und Wissen wie gegenständliche Waren zu behandeln und durch deren Verknappung Gewinne zu realisieren, zunehmender Widerspruch zu den deklarierten Rechten auf Meinungs- und Informationsfreiheit und den Erfordernissen zur Lösung globaler Menschheitsprobleme. Zugang zu elektronischen Ressourcen für externe Benutzer in WB 5 / 48 Zugang zu elektronischen Ressourcen: LBS Benutzer Rollen HS WNK EXT TKÜ JMS Rechtsnormen BO LizV LBS Intranet Internet eR Lokales Bibliothekssystem (LBS) • DFG/AHLB 2003: Ausstattung der HSB mit LBS im HBFG-Verfahren LBS sind “vernetzte Systeme aus Arbeitsplatzrechnern und Serverrechnern mit Anbindung an Hochschulnetze und externe Netze” ... die u.a. ein Funktionsmodul zur Bereitstellung digitaler Medien enthalten, welches “in diesem Kontext alle erforderlichen technischen Komponenten für Erfassung, Speicherung und Verwaltung, Erschließung und Nachweis, sowie für Zugriff und Nutzung digitaler Medien durch Bibliotheksbenutzer zur Verfügung [stellt] ” Zugang zu elektronischen Ressourcen für externe Benutzer in WB 6 / 48 Zugang zu elektronischen Ressourcen: LBS Benutzer Rollen HS WNK ? Realität ? Terminal versus Internet-AP Walk-In versus Authentifizierung EXT TKÜ JMS Rechtsnormen • BO LizV LBS Intranet Internet eR DFG/AHLB 2003: Ausstattung der HSB mit LBS im HBFG-Verfahren ... rechtlichen Rahmenbedingungen, die vor allem durch Lizenzvereinbarungen oder allgemeine urheber- und verwertungsrechtliche Bestimmungen bedingt sind und es erfordern, dass “Lokale Bibliothekssysteme [...] daher technische Komponenten enthalten [müssen], die sicherstellen, dass die mit den einzelnen Informationsobjekten verknüpften Rechte bei Zugriff und Nutzung nicht verletzt werden können ”und dass “das lokale Bibliothekssystem zumindest zwischen internen und externen Benutzern unterscheiden können sowie – davon abhängig – den Zugang zu weiteren Informationsquellen steuern [muss]. ” Zugang zu elektronischen Ressourcen für externe Benutzer in WB 7 / 48 II. Rechtliche Rahmenbedingungen Telekommunikationsüberwachung Jugendmedienschutz Lizenzverträge (Urheber- & Verwertungsrechte) Benutzungsordungen Zugang zu elektronischen Ressourcen für externe Benutzer in WB 8 / 48 Grundlagen der TK-Überwachung Grundrecht auf Wahrung des Fermeldegeheimnisses (Art. 10 Abs. 1 GG) ... wird beschränkt durch ... Schranken des Fernmeldegeheimnisses (Art. 10 Abs. 2 GG) ● §§ 100a, 100b StPO ● §§ 3, 5, 8 Art. 10-G ● §§ 23a, 23b, 23c, 23e Zollfahnungsdienstgesetz ● Polizeigesetze der Länder ... wird ausgestaltet durch ... TKG §§ 110, 113a, 113b TKÜV (Allgemeine Regeln für die TK-Überwachung) TR TKÜ (Technische Regeln für die Ü-Hardware) Folie auf Grundlage: Alexander Koch - Folgen einer Verpflichtung aus § 110 TKG für IuKBetreiber im Hochschulbereich - Karlsruhe, 2005 Zugang zu elektronischen Ressourcen für externe Benutzer in WB 9 / 48 TK-Überwachung - Pflichten § 110 TKG - Umsetzung von Überwachungsmaßnahmen, Erteilung von Auskünften Unter bestimmten Bedingungen sind Betreiber von TK-Anlagen, die Zugänge zum Internet zur Verfügung stellen, nach § 110 TKG i.V.m. der TKÜV und TR TKÜ zur Errichtung von Überwachungseinrichtungen verpflichtet. Die danach Verpflichteten haben: – – – eine Vorhaltepflicht für Überwachungseinrichtungen („Lauschbox“) eine Organisationspflicht zur Umsetzung auf eigene Kosten (§ 110 Abs. 9 TKG) diverse Benachrichtigungs-, Berichts- und Prüfungspflichten (§§ 5 ff. TKÜV) gegenüber der Bundesnetzagentur. §§ 113a, 113b TKG – – – – Vorratsdatenspeicherung (§ 113a - Speicherungspflicht, § 113b - Verwendung) § 150 Abs. 12 TKG, spätestens ab dem 1. Januar 2009 Beschluss BVerfG: 1 vR 256/08 - teilweise Aussetzung, Speicherung ja, Auswertung begrenzt Rechtsunsicherheit: Klage beim EGH / Ergebnis Ende 2008/Anfang 2009 ?Ressourcen? Zugang zu elektronischen Ressourcen für externe Benutzer in WB 10 / 48 Adressaten für Überwachung der Telekommunikation Voraussetzungen für die Verpflichtung nach § 110 Abs. 1 TKG Verpflichteter ist nach § 110 TKG derjenige, der die Tatbestandsvoraussetzungen des § 110 Abs. 1 TKG erfüllt, d.h. der: a) Betreiber einer Telekommunikationsanlage ist, mit der b) Telekommunikationsdienstleistungen für die Öffentlichkeit erbracht werden und nicht unter den Tatbestand einer c) Ausnahmevorschrift nach TKÜV § 3 Abs. 2 fällt, die für ihn die Anwendbarkeit des § 110 TKG ausschließt. Zugang zu elektronischen Ressourcen für externe Benutzer in WB 11 / 48 Adressaten für Überwachung der Telekommunikation a) Betreiber einer Telekommunikationsanlage – ... ist derjenige, der tatsächlich Zugriff auf Informationen über die Telekommunikation des Verdächtigen hat ... >> Universität und DFN sind Betreiber einer Telekommunikationsanlage ! b) Telekommunikationsdienstleistungen für die Öffentlichkeit – Zugang zum Internet ohne Beschränkung auf bestimmte Personenkreise, d.h. Benutzer ohne personengebundene Registrierung ("Walk-in-User") >> Verpflichtung zu § 110 TKG – Zugang zum Internet mit Beschränkung auf bestimmte Personenkreise, personengebundene Registrierung, aber auch für Benutzer, die nicht zur Hochschule gehören, d.h. keine geschlossene Benutzergruppe >> Universitätsbibliothek hat Verpflichtung zu § 110 TKG – Zugang zum Internet mit Beschränkung auf bestimmte Personenkreise, personengebundene Registrierung nur für Benutzer, die zur Hochschule gehören, d.h. eine geschlossene Benutzergruppe >> Universitätsrechenzentrum hat keine Verpflichtung zu § 110 TKG Zugang zu elektronischen Ressourcen für externe Benutzer in WB 12 / 48 Ausnahmevorschrift nach TKÜV § 3 Abs. 2 Nr. 4 TKÜV – nimmt TK-Anlagen von der Verpflichtung nach § 110 TKG aus, die “ausschließlich [...] für die Öffentlichkeit bestimmten Diensten, dem Abruf von allgemein zugänglichen Informationen oder [...] der Übermittlung von [...] nicht individualisierten Daten [...] dienen ” d.h. bereits der Betrieb des Katalogs, der für Benutzer der Bibliothek ohne Zugang zu einem personalisierten Benutzerkonto nicht sinnvoll ist, führt dazu, dass diese Ausnahmevorschrift nicht angewendet werden kann. Zugang zu elektronischen Ressourcen für externe Benutzer in WB 13 / 48 Ausnahmevorschrift nach TKÜV § 3 Abs. 2 Nr. 5 TKÜV – nimmt TK-Anlagen von der Verpflichtung nach § 110 TKG aus, “soweit an sie nicht mehr als 10.000 Teilnehmer oder sonstige Nutzungsberechtigte angeschlossen sind.” (im Sinne einer Bereitstellung für die Öffentlichkeit, also für externe Benutzer) § 3 Nr. 20 TKG: "Teilnehmer ist jede natürliche oder juristische Person, die mit einem Anbieter von Telekommunikationsdiensten einen Vertrag über die Erbringung derartiger Dienste geschlossen hat ” >> kein Vertrag mit externen Benutzern über die Zusicherung des Internetzugangs abgeschlossen, d.h. externe Benutzer sind keine Teilnehmer im Sinne des TKG. Sonstige Nutzungsberechtigte: Begründung des Verordnungsentwurfs für die Neufassung der TKÜV 2005 (S.25): “Die Ergänzung [...] um die Worte „oder sonstige Nutzungsberechtigte“ trägt neueren Entwicklungen Rechnung, die es ermöglichen, dass eine Telekommunikationsanlage auch Nutzer versorgen kann, die nicht zwingend als „Teilnehmer“ an sie angeschlossen sind, bei denen aber dennoch eine ggf. nur kurzfristige Nutzungsberechtigung vergeben wird (z. B. WLAN). Die Vorschrift wird ausdrücklich nicht auf „Nutzer“ bezogen, weil damit die Interpretation möglich wäre, dass hier auf die Zahl der gleichzeitig nutzenden Nutzer abgestellt würde; eine solche Interpretation würde aber nicht dem Ziel der Vorschrift entsprechen. Ziel der Vorschrift ist vielmehr, auf die Größe einer TK-Anlage im Hinblick auf die Zahl der mit der Anlage potentiell zu versorgenden Nutzer abzustellen. ” Zugang zu elektronischen Ressourcen für externe Benutzer in WB 14 / 48 Ausnahmevorschrift nach TKÜV § 3 Abs. 2 Nr. 5 TKÜV: zwei Optionen, einer Verpflichtung zu entgehen: a) Anzahl externer Benutzer < 10.000 – dazu entsprechende Authentifizierung notwendig! b) Bildung einer geschlossenen Benutzergruppe – „Geschlossene Benutzergruppe“: TVerleihV, TKG 1996, Kommentare, Begründung zu Gesetzentwürfen – Benutzer, die “in gesellschaftsrechtlichen oder schuldrechtlichen Dauerbeziehungen oder nicht-vertraglichen, aber dauerhaften Verbindungen zur Verfolgung gemeinsamer beruflicher, wirtschaftlicher oder hoheitlicher Ziele stehen ” Schütz, In: Beck´scher TKG-Kommentar, 2. Auflage 2000, Rn. 29 DFN-Verein & Vertreter wiss. Bibliotheken 10/2006 – Lösungsansatz 1 (bevorzugt / Grundlage für Konzept/Projekt der UB Rostock) • Authentifizierungspflicht für alle Benutzer • schriftliche Erklärung der wissenschaftlichen Nutzung für nicht-hochschulangehörige Benutzer und damit Bildung einer geschlossenen Benutzergruppe – Lösungsansatz 2 • privater Provider für externe Benutzer mit Überwachungseinrichtungen gem. TKG Zugang zu elektronischen Ressourcen für externe Benutzer in WB 15 / 48 Positionierung DFN-Verein Beratung DFN-Verein und Vertreter bayrischer WB zur Frage der erforderlichen Maßnahmen nach § 110 TKG / 21.10.2006: • Keine Verpflichtung nach § 110 TKG für: – • Nutzung durch geschlossene Benutzergruppe (inkl. privater Nutzung und der Nutzung durch hochschulnahe Einrichtungen z.B. im Rahmen gemeinsamer Forschungsprojekte) Externe Benutzer: – Bei Einbeziehung externer Benutzer ist eine Authentifizierung nicht ausreichend, um eine geschlossene Benutzergruppe zu bilden, es muss ein darüber hinausgehender gemeinsamer Zweck da sein ! – Bayern: Internetzugang für externe Benutzer in staatlichen Bibliotheken ist in den ABOB (Allgemeine Benützungsordnung der Bayerischen Staatlichen Bibliotheken) geregelt (siehe §§ 4 ABOB) – Unter diesen Bedingungen (gemeinsamer Zweck der wissenschaftlichen Nutzung) können externe Benutzer gemeinsam mit Hochschulangehörigen zu einer geschlossenen Benutzergruppe gerechnet werden Eine weitere Voraussetzung ist, dass diese externen wissenschaftlichen Benutzer einen "sehr geringen Anteil an der gesamten Gruppe" bilden – Zugang zu elektronischen Ressourcen für externe Benutzer in WB 16 / 48 Jugendmedienschutz Internetnutzung durch Kinder und Jugendliche in wiss. Bibliotheken • Benutzungsordnungen verschieden - • SBB-PK, §4 BO: Internetarbeitsplätze für Benutzer < 18 nicht gestattet SuUB Bremen, §4 BO: Kinder und Jugendliche, bis zum 16. Lebensjahr nur mit Einwilligung eines Erziehungsberechtigten UB Rostock, §4 BO: mit Vollendung des 16. Lebensjahres Bibliotheken - - - sind Diensteanbieter nach § 2 Nr. 1 TMG und i.d.R. keine Anbieter entwicklungsbeeinträchtigender Angebote im Sinne des JMStV (§§ 4, 5 JMStV) haben keine Überwachungspflicht in Bezug auf die Rechtmäßigkeit fremder Inhalte (§§ 7 Abs. 2, 8, 9, 10 TMG) aus Aufsichtspflicht und Verfügungsgewalt über die Räumlichkeiten, die in direktem Kontakt mit den Benutzern realisiert werden, entsteht eine Rechtspflicht zum Handeln, d.h. zur Sperrung entwicklungsbeeinträchtigender Angebote für Kinder und Jugendliche Keine Anwendung von Erziehungsprivileg oder geschlossener Benutzergruppe! vgl. Schulen: Schulgesetze legen Aufsichtspflichten fest Zugang zu elektronischen Ressourcen für externe Benutzer in WB 17 / 48 Jugendmedienschutz Internetnutzung durch Kinder und Jugendliche in wiss. Bibliotheken • Rechtsauffassung Oberste Landesjugendbehörden - Technische und organisatorische Maßnahmen: “Online verfügbare Inhalte dürfen nur zugänglich gemacht werden, wenn unter Berücksichtigung der §§ 4 und 5 JMStV sichergestellt ist, dass eine Jugendbeeinträchtigung oder -gefährdung ausgeschlossen ist. Dies ist sicherzustellen über: – die Installierung einer geeigneten Filtersoftware – gelegentliche, stichprobenartige Kontrolle der aufgerufenen Seiten – durch Kontroll- oder Servicepersonal – gelegentliche Kontrolle des Internetprotokolls – einsehbare Aufstellung der Bildschirme. ” (BPJM-Aktuell 2/2005) • BPjM - • Indizierungslisten für Filme, Spiele, Printmedien, Tonträger Listen der indizierten Telemedien (Internetangebote) nicht öffentlich und ausschließlich zur Verwendung von Filterprogramme zu erhalten (BPJM-Modul) Nutzung BPJM-Modul auch an Universitäten (UB/Ruhr-Universität-Bochum) Filtersoftware Verfahren ( White(Positiv)- und Black(Negativ)-Listen) - Blacklist: Keyword-Blocking, Site-Blocking, Page-Labeling Whitelist: Ressourcenauswahl + Linksammlungen: DIB, ZLB Zugang zu elektronischen Ressourcen für externe Benutzer in WB 18 / 48 Beispiel Lizenzverträge (1) Benutzerkreis in Verträgen zur Nutzung elektronischer Angebote • Elsevier MDL (Reed Elsevier Group (UK,NL)) Produkt: CrossFire for Academic In-House-Licensees (CrossFire Beilstein) PERMITTED USES “[...] license is granted for internal research and educational purposes only [...] ” NON-PERMITTED USES “[...] allow any person(s) other than its faculty members, employees and students taking part in "not-for-profit" research [...] ” • Nature Publishing Group (Macmillan Publishers Ltd. (UK) / Verlagsgruppe Holtzbrinck Stuttgart) Produkt: Nature Archive Licence / Academic Licence DELIVERY AND GRANT OF RIGHTS “[...] for research, teaching, and private study purposes [...] ” USAGE RESTRICTIONS “[...] for any commercial purpose [...] ” “[...] other than authorised users [...] ” Zugang zu elektronischen Ressourcen für externe Benutzer in WB 19 / 48 Beispiel Lizenzverträge (2) Benutzerkreis in Verträgen zur Nutzung elektronischer Angebote • Georg Thieme Verlag (Thieme Verlagsgruppe Stuttgart) Produkt: Thieme Connect LIZENZ “[...] zur ausschließlichen Nutzung im Rahmen ihrer Lehre, Forschung, Aus- und Weiterbildung und für persönliche Zwecke gemäß den Bestimmungen des vorliegenden Vertrages [...] ” BERECHTIGTE BENUTZER “[...] alle derzeitigen Mitarbeiter, fest angestellten Lehrkräfte und Gastwissenschaftler sowie Studenten der Universität Rostock [...] ” • Georg Thieme Verlag (Thieme Verlagsgruppe Stuttgart) Produkt: RÖMPP-Lexika VERTRAGSGEGENSTAND “[...] ausschließlich solche Personen, welche in einem Dienst-, Arbeits-, Lehr-, Studien- oder Schulverhältnis zum Lizenznehmer stehen (z.B. Professoren, Lehrbeauftragte, wissenschaftliche Mitarbeiter, Doktoranden, eingeschriebene Studenten, Praktikanten, Arbeitnehmer der Universität oder ihrer Fakultäten, Referendare, Schüler). ” Zugang zu elektronischen Ressourcen für externe Benutzer in WB 20 / 48 Beispiel Lizenzverträge (3) Benutzerkreis in Verträgen zur Nutzung elektronischer Angebote • GBI the contentmachine Produkt: wiso (Host für Verlagsangebote, München) GESCHÄFTSBEDINGUNGEN “[...] dieses Angebot im Rahmen seiner Organisation einem hierfür berechtigten Nutzerkreis zur Verfügung zu stellen.” • Springer Verlag (Verlagsgruppe Springer Science+Business Media) Produkt: SringerLink BERECHTIGTE NUTZER “[...] sind Wissenschaftler, Angestellte und Mitarbeiter der Lizenznehmer sowie Privatpersonen, die die Bibliotheken besuchen und diese zu persönlichen wissenschaftlichen Zwecken nutzen. Nutzungsberechtigt sind auch Personen an Zweig- bzw. Außenstellen, nicht aber Organisationen, Firmen oder Einrichtungen, es sei denn sie sind an Anlage B genannt. Die Präsenznutzung durch Besucher bzw. Nutzer einer Bibliothek erfüllt nicht den Tatbestand der "öffentlichen Wiedergabe" gem. § 4 AOB. ” (AOB = Allgemeine Online-Vertragsbedingungen). Zugang zu elektronischen Ressourcen für externe Benutzer in WB 21 / 48 Lizenzverträge Lizenzverträge: • • • • • • Verträge i.d.R. IP-basiert (>98%) F&L-Konditionen möglich je nach Vertrag / Verlag verschiedene Benutzerkreise zugelassen zweckgebunden (wissenschaftliche Nutzung) untersagen i.d.R. explizit die kommerzielle Nutzung (US/UK) lassen manchmal zweckgebunden externe Benutzer zu gemeinsam: • zweckgebundene (wissenschaftliche) und nicht kommerzielle Nutzung ! aber: • • heterogene Vertragsgestaltung Zugangsbeschränkungen für externe Benutzer vorhanden ! Zugang zu elektronischen Ressourcen für externe Benutzer in WB 22 / 48 Lizenzverträge DFG / AHLB2003: ... rechtlichen Rahmenbedingungen, die vor allem durch Lizenzvereinbarungen oder allgemeine urheber- und verwertungsrechtliche Bestimmungen bedingt sind und es erfordern, dass “Lokale Bibliothekssysteme [...] daher technische Komponenten enthalten [müssen], die sicherstellen, dass die mit den einzelnen Informationsobjekten verknüpften Rechte bei Zugriff und Nutzung nicht verletzt werden können ”. und dass “das lokale Bibliothekssystem zumindest zwischen internen und externen Benutzern unterscheiden können sowie – davon abhängig – den Zugang zu weiteren Informationsquellen steuern [muss]. ” Komponente für einen rollenbasierten Zugang zu elektronischen Ressourcen Zugang zu elektronischen Ressourcen für externe Benutzer in WB 23 / 48 Benutzungsordnungen Benutzungsordnungen Bibliothek & Rechenzentrum (Bsp. UB Rostock) – Satzung (oder Verfügung/Verwaltungsnorm) – Benutzungsverhältnis öffentlich-rechtlich (Sondernutzungsfälle privatrechtlich) • Bibliothek • • • • • Aufgaben von regionaler und überregionaler Bedeutung (§2) Auch externe Benutzer sind zur Benutzung zugelassen (§4) verweist auf Benutzungsordnung des Rechenzentrums (Datennetz / WWW) (§17) Möglichkeit, die Nutzung der EDV-Arbeitsplätze zu regulieren (§17) Zugang zu elektronischen Ressourcen an Authentifizierung/Autorisierung gebunden (§19) • Rechenzentrum • Rostocker Universitätsnetz ist für Forschung, Lehre und Studium sowie zur Erledigung von Verwaltungsaufgaben an der Universität Rostock vorgesehen • keine explizite Zulassung nicht-hochschulangehöriger Benutzer • Agreement • externe Benutzer in der Bibliothek dürfen das Rostocker Universitätsnetz nutzen • Verpflichtung zu Benutzungsordnungen über Nutzerantrag Aber: Nutzung des Wissenschaftsnetzes durch externe Benutzer zulässig ? Zugang zu elektronischen Ressourcen für externe Benutzer in WB 24 / 48 Musterbenutzungsordnung DFN-Verein § 4 Nutzungsberechtigung und Zulassung zur Nutzung “(1) Zur Nutzung der Dienste des Hochschulrechenzentrums können zugelassen werden: – 1. Mitglieder, Angehörige und Einrichtungen einschließlich der Verwaltung der XY Universität sowie der Fachhochschule XY; – 2. Beauftragte der Hochschule zur Erfüllung ihrer Dienstaufgaben; – 3. Mitglieder und Angehörige anderer Hochschulen des Landes XX oder staatlichen Hochschulen außerhalb des Landes XX aufgrund besonderer Vereinbarungen; – 4. sonstige staatliche Forschungs- und Bildungseinrichtungen und Behörden des Landes XX aufgrund besonderer Vereinbarungen; – 5. Studentenwerke im Land XX; Aufgrund der in § 110 TKG geregelten Verpflichtung zur Ermöglichung von Überwachungsmaßnahmen durch Betreiber von Telekommunikationsanlagen, mit denen Telekommunikationsdienste für die Öffentlichkeit erbracht werden, sollte der Nutzerkreis nach Möglichkeit nicht auf Personen außerhalb der Hochschulen (Privatpersonen, private Unternehmen ohne direkten Bezug zu einem Forschungsvorhaben) ausgeweitet werden. Wenn grundsätzlich jede Person unabhängig von der Hochschulzugehörigkeit zur Nutzung zugelassen werden kann, besteht die Gefahr einer Verpflichtung nach § 110 TKG i.V.m. der TKÜV. – Sonstige juristische oder natürliche Personen, sofern hierdurch die Belange der unter 1. bis 5. genannten Nutzer nicht beeinträchtigt werden. ” (Stand: 9/2006) Zugang zu elektronischen Ressourcen für externe Benutzer in WB 25 / 48 Rechtliche Rahmenbedingungen - Fazit Benutzer Rollen HS WNK Projekt EXT TKÜ JMS Rechtsnormen BO LizV LBS Intranet Internet eR Projekt: Erweiterung LBS um rollenbasierten Zugang zu elektronischen Ressourcen • • • • • Authentifizierung/Autorisierung für alle Benutzer - Identifizierung TKÜ/JMS/LizV Anzahl externer Benutzer < 10.000 oder geschlossene Benutzergruppe (TKÜ) Filtersoftware für Jugendliche (Positiv-/Negativliste, JMS) Rollenzuweisung zu lizenzierten elektronischen Ressourcen (AHLB2003, LizV) Externe Benutzer sind im Rahmen der Aufgabe der Bibliothek zugelassen (BO) Zugang zu elektronischen Ressourcen für externe Benutzer in WB 26 / 48 III. Projekt an der UB Rostock Zugang zu elektronischen Ressourcen für externe Benutzer in WB 27 / 48 Benutzerprofil UB Rostock 05/2008 Anzahl der Benutzer pro Benutzergruppe Legende Benutzergruppen: 10 - Student Universität Rostock 20 - Student Hochschule MV 30 - Prof. Universität Rostock 40 - Mitarbeiter Universität Rostock 50 - Mitarbeiter kooperierende Einrichtung 60 - Mitarbeiter Bibliothek 70 - Stadtbenutzer, Privatpersonen MV 10000 9000 8000 7000 6000 5000 4000 3000 2000 1000 0 10 20 30 40 50 Hochschulangehörige (10 + 30 + 40 + 60) 11.565 Wiss.-Nichtkommerzielle Benutzer (20 + 50) 1.001 Externe Benutzer insgesamt (70) 2.800 Zugang zu elektronischen Ressourcen für externe Benutzer in WB 60 70 28 / 48 Aufgabenschwerpunkte a) Sicherung des Zugangs für primäre Benutzerklientel entsprechend den geltenden Benutzungsordnungen von UB und RZ (RUN), d.h. die Angehörigen der Universität Rostock >> Einschränkung des Zugangs zu Arbeitsplätzen für externe Benutzer b) Sicherung des Zugangs zum Online-Katalog der UB >> Einrichtung von Katalog-Arbeitsplätzen c) Umsetzung der bestehenden rechtlichen Regelungen für den Zugriff auf elektronische Ressourcen im Internet >> durch Sperrung ausgewählter Ressourcen für externe Benutzer Auftrag der UB + rechtliche Rahmenbedingungen Information Zugangskonzeption Internet für Benutzer der UB 29 / 48 Festlegung Benutzerrollen Rolle A (HS) Benutzer, die an allen Rechnern ohne Einschränkungen arbeiten können: 10 - Student Universität Rostock 30 - Prof. Universität Rostock 40 - Mitarbeiter Universität Rostock 60 - Mitarbeiter Bibliothek Rolle B (WNK) Wnk-Benutzer, die an allen Rechnern arbeiten können, deren Zugang zum Internet aber eingeschränkt ist (Blacklist): 20 - Student Hochschule MV 50 - Mitarbeiter kooperierender Einrichtungen 71 - Externe wissenschaftliche-nichtkommerzielle Benutzer (entspr. Lösungsansatz 1 - DFN-Verein/WB 10/06) Rolle C (EXT) Externe „nichtwissenschaftliche“ Benutzer, die nur an ausgewählten Arbeitsplätzen (Typ: AP2, AP3) arbeiten können und deren Zugang zum Internet eingeschränkt ist (Whitelist/Blacklist): 70 - Stadtbenutzer, Privatpersonen MV 118 - virtuelle Benutzergruppe der Jugendlichen < 18 Jahre Information Zugangskonzeption Internet für Benutzer der UB 30 / 48 Antragsformular Antrag wnk-Benutzertyp 71: Information Zugangskonzeption Internet für Benutzer der UB 31 / 48 Arbeitsplatztypen AP1 Arbeitsplatz für Hochschulangehörige und wnk-Benutzer - Rollen A, B AP2 Arbeitsplatz für alle Benutzer - Rollen A, B, C - Kennzeichnung Beschriftung am Bildschirmrand AP3 Katalog-Arbeitsplatz für alle Benutzer - Rollen A, B, C - Einschränkung des Internetzugangs auf ausgewählte Ressourcen für ALLE Benutzer - Kennzeichnung Beschriftung am Bildschirmrand Transparente Darstellung Öffentlich zugängliche Auszeichnung der AP-Typen über Beschreibung der AP in Datenbank und Anzeige über WEB-Seite (Altiris/php) http://www.ub.uni-rostock.de/ub/xLibraries/hours_xde.shtml Information Zugangskonzeption Internet für Benutzer der UB 32 / 48 Technische Realisierung - Grundlagen Voraussetzungen – Zwei eigenständige Windows Forest-Root-Domänen • • – – Externe Vertrauensstellung von UB0 zu RZ Hochschulangehörige nutzen URZ-Account an XP-Rechnern der UB-Domäne und haben Zugriff auf Ihre Nutzerprofile (RZNTProfile=\\uni-rostock.de\dfs\Profiles\NT) Import von Accounts aus LBS-Datenbank in Verzeichnisdatenbank der UB-Domäne gestattet: – • • – URZ : uni-rostock.de (RZ) UB : ub.uni-rostock.de (UB0) allen Bibliotheksbenutzern die Anmeldung an XP-Rechnern der UB-Domäne mit lokalen, nicht permanenten Profilen Unterscheidung der Nutzer nach LBS-Benutzergruppen im Active Directory (OU und Gruppenzugehörigkeit) ermöglicht Auswertung über Gruppenrichtlinien und Login-Script Arbeitsplatzrechner UB-Domäne: Windows XP/SP2 Zugang zu elektronischen Ressourcen für externe Benutzer in WB 33 / 48 Authentifizierung - Grundlagen Forest-Root-Domain ub.uni-rostock.de vertraut Forest-Root-Domain uni-rostock.de ( W2K3/UB-Domäne ) Snapshot: LDAPInsert/Update/Delete Authentifizierung LBS-Datenbank SQL-Interface Benutzer Extern ( XP/UB-Domäne ) Zugang zu elektronischen Ressourcen für externe Benutzer in WB Authentifizierung Benutzer Hochschule ( XP/UB-Domäne ) 34 / 48 Snapshot LBS-Benutzerdaten in AD Unix / LBS-Datenbank (Solaris 9 / SybaseASE 12.x) SQL: create AD-Skripts 2 Tabelle: xprivate_adstore: 1 Aktionen im LBS generieren Aktionen im AD, - Snapshot:: Generierung mit Skripts über crontab-Job (Shell-/SQL-scripts) iln smallint not null, address_id_nr int not null, borrower_bar varchar(20) not null, borrower_type tinyint not null, borower_type_ads tinyint not null, date_of_birth datetime not null, ins_date datetime not null, upd_date datetime not null, del_date datetime not null, ads_action char(1) not null AD-Client (W2K3-Server) 3 SQL: UPDATE/DELETE xprivate_adstore (satzweise, ads_action = X or delete) LDAP-INSERT, UPDATE DELETE User-Accounts in Active Directory (OU+Gruppe) (dsadd, dsmod, dsrm, admod, adfind) AD-Aktionen quittieren SQL-UPDATE/DELETE xprivate_ADStore 4 ads_action (AD-Aktion): X = Keine Aktion I = INSERT (neuer Nutzer oder Wechsel Nutzertyp/Lesekarte) U = UPDATE (Änderung der Daten - borrower.edit_date) D = DELETE (Nutzer gelöscht, Personalsperre, Ablauf der Mitgliedschaft, Wechsel Nutzertyp/Lesekarte ...) Zugang zu elektronischen Ressourcen für externe Benutzer in WB 35 / 48 Anmeldung Benutzer Forest-Root-Domain ub.uni-rostock.de ( W2K3/UB-Domäne ) Forest-Root-Domain uni-rostock.de Anmeldung login.bat -> logub.kix Benutzer ( XP/UB-Domäne ) Zugang zu elektronischen Ressourcen für externe Benutzer in WB Anmeldung login.bat -> winnt.kix -> UB0.kix -> logub.kix 36 / 48 Rollenbasierter Zugang über Proxy-Server Benutzer Rolle A Benutzer Rolle B Authentifizierung Rechner UBDomäne Benutzer Rolle C • 3 Instanzen des Proxy-Servers squid • Identifizierung der Benutzer (Rolle) und Zuweisung der Proxy-Instanz über Anmeldeskript (kixtart) • Proxy-Override für Website der Universität und UB-Katalog Proxy:3127 Proxy:3128 Blacklist elektronische Ressourcen (Internet/Intranet) Proxy:3129 Black-/Whitelist Benutzergruppen im AD Zugang zu elektronischen Ressourcen für externe Benutzer in WB 37 / 48 Optionen Zugangssteuerrung Option Realisierung 0) Kein Booten von Wechseldatenträgern, keine Ausführung unerlaubter Software für alle Nutzer (computer-based) BIOS-Einstellungen Active Directory: Gruppenrichtlinie mit SoftwareRestrictions für jeweilige OU 1) Rechner sperren für bestimmte(n) Benutzergruppe / Benutzer (role-based) ActiveDirectory: Abfrage der Benutzergruppe im Login-Script, Anzeige Meldung und automatische Abmeldung 2) Ressourcen nicht beschränken (HS = Rolle A) Proxy Port 3127 (role-based) Active Directory: Abfrage Benutzergruppe und Zuweisung der Proxy-Instanz im Anmeldeskript 3) Ressourcen beschränken / Blacklist (WNK = Rolle B) Proxy Port 3128 (role-based) ActiveDirectory: Abfrage Benutzergruppe und Zuweisung der Proxy-Instanz im Anmeldeskript 4) Ressourcen beschränken / Whitelist & Blacklist (EXT, U18 = Rolle C) Proxy Port 3129 (role-based) ActiveDirectory: Abfrage Benutzergruppe und Zuweisung der Proxy-Instanz im Anmeldeskript Zugang zu elektronischen Ressourcen für externe Benutzer in WB 38 / 48 Aktionsplan - in Produktion seit 11/07 Aktion Termin Verantwortlich 1. Liste aller Rechner in den öffentlichen Bereichen für die Festlegung der Arbeitsplatztypen: AP1: nur Hochschulangehörige AP2: Zulassung auch für externe Benutzer AP3: Katalog-AP Ende November 2007 IuK gibt Liste der Rechner an Dezernat II (Informationsdienst und Bestandsvermittlung) und Leiter Bereichsbibliotheken 2. Abstimmung der anzuzeigenden Texte bei der Anmeldung externer Benutzer Ende 2007 Dezernat II + IuK 3. Entwerfen des Formulars für wnk-Benutzer / Benutzergruppe 71 Ende 2007 Dezernat II 4. Allgemeinen Account Benutzergruppe 70 für Fremdanmeldungen einrichten Ende November 2007 IuK 5. Whitelist / Blacklist erstellen Ende 2007 Dezernat II + IuK 6. Information Info-Bibliothekare und Mitarbeiter an den Theken Bereichsbibliothek 1 - Ende 2007, andere sukzessive mit Aufstellung der neuen Rechner IuK 7. Aktivierung der Zugangssteuerung Bereichsbibliothek 1 - Ende 2007, andere sukzessive mit Aufstellung der neuen Rechner IuK 8. Kennzeichnung der Geräte (Monitore) als Katalog-AP (AP3) und als AP für externe Benutzer (AP2) Bereichsbibliothek 1 - Ende 2007, andere sukzessive mit Aufstellung der neuen Rechner IuK Ende II/2008 mit Abschluss der Aufstellung der neuen Rechner IuK laufende Aufgabe Leitung + IuK 9. Abschluss Umsetzung Zugangskonzeption 10. Weiterentwicklung des Zugangskonzepts Zugang zu elektronischen Ressourcen für externe Benutzer in WB abgeschlossen in Arbeit offen 39 / 48 IV. Alternativen und weitere Entwicklung Zugang zu elektronischen Ressourcen für externe Benutzer in WB 40 / 48 Lösung UB Rostock Vorteile – – – – einfach zu implementieren und mit vorhandenen Systemen realisierbar keine Kosten für Software, Verwendung von Standard-Software und -Tools direkte Einbindung in das Active Directory, dadurch einfache Nutzung von Gruppenrichtlinien und rollenbasierter Zuweisung von Ressourcen und Services möglich redundante und alternative Authentifizierung für Hochschulangehörige Nachteile – – – – keine Passwortsynchronisation mit LBS (WINIBW), Entwicklung eigener Prozedur notwendig (Einbindung in Benutzerverwaltung Online-Katalog) Zeitverzögerung beim Abgleich der Benutzerdaten (Snapshot) umständliche Einrichtung virtueller Benutzergruppen über das SQL-Skript anhand bestimmter Eigenschaften der Benutzer (z.B. U18-Benutzer) kein hochschulweiter Einsatz durch Beschränkung auf fest installierte Rechner der UB-Domäne, dadurch keine hochschulweiten Identitäten Weitere Entwicklung – – – – Passwortsynchronisation (php / Integration in WEB-OPC) Automatisiertes Einspielen Benutzerdaten aus Metadirectory (DIRX Indentity) Pflege Access Control Listen (squid) - automatisiert über Schnittstelle (ZDB, DIB, ZLB ... ) AAI/Shibboleth - Test Identity Provider (LDAP oder SQL), z.B. JSTOR, ACM, IEEE Zugang zu elektronischen Ressourcen für externe Benutzer in WB 41 / 48 Projekte: Alternativen / Ergänzungen Verschiedene Verfahren, die ergänzend oder alternativ bzgl. bestimmter Funktionalitäten zum Einsatz kommen können: • SUB HH / Christian Karolyi • Hidden Automatic Navigator (HAN) / H+H • OCLC IDM-Connector • OCLC SISIS-SunRise webControl Zugang zu elektronischen Ressourcen für externe Benutzer in WB 42 / 48 Projekte: Alternativen / Ergänzungen SUB HH / Christian Karolyi – – – – – – Open Source: pGina-Plugin, php, MySQL Authentifizierung gegen LBS Benutzungssteuerung für PC‘s (Anmeldung, Zeitkontingente, Sperrung, Gastkonten) Keine Auswertung von Benutzergruppen bzgl. des Zugangs zu elektronischen Ressourcen Keine Anbindung an Verzeichnisdienst SUB Hamburg, SUuB Bremen, UB Greifswald Hidden Automatic Navigator (HAN) / H+H – – – – – – – – – – – kommerzielles Produkt Authentifizierung mit mehreren Optionen für das Zielsystem (AD, NDS, LDAP, PICA, ODBC ... ) Automatische Hintergrundanmeldung Management der Zugriffsrechte auf verschiedenen Ebenen (IP, DNS, Benutzer, Rechner für beliebige Gruppierungen von Titeln und Verlagen) Transparenter, ortsunabhängiger Zugriff durch Reverse-Proxy Funktionalität Lizenzkontrolle (Anzahl Benutzer für gleichzeitige Nutzung) Erstellen von Nutzungsstatistiken EZB-Schnittstelle für manuelle oder automatisierte Importfunktion Verwaltung von elektronischen Ressourcen mit Subskriptionszeiträumen Keine Komponente zur Authentifizierung an PC‘s Mehrere wiss. Bibliotheken, u.a. BSB mit Pay-per-Use Modul Zugang zu elektronischen Ressourcen für externe Benutzer in WB 43 / 48 Projekte: Alternativen / Ergänzungen OCLC IDM-Connector – – – – kommerzielles Produkt Basis für Integration des LBS in ein hochschulweites ID-Management, d.h. Abbildung aller Identitäten in einem Verzeichnis, inkl. der externen Benutzer Pilotierung mit LBS-PICA derzeit in Thüringen/ThULB Jena (Projekt: CODEX-Pica v2) Auswertung von Benutzergruppen bzgl. des Zugangs zu elektronischen Ressourcen möglich OCLC SISIS-SunRise webControl – – – – – – – – kommerzielles Produkt Browserintegrierte Authentifizierung gegen SISIS-SunRise-Datenbank mit Auswertung in Abhängigkeit von der Benutzergruppe: Zugangsberechtigung, maximale Dauer der InternetNutzung pro Tag, fällige Gebühr für den Internet-Zugang pro Zeitintervall, kostenfreie Surfzeit pro Tag Administration direkt über SISIS-SunRise-System Verwaltung kostenfreier und kostenpflichtiger Ressourcen Anzeige der kostenfreien Ressourcen für die Benutzer Zugang zu kostenfreien Ressourcen für gesperrte oder nicht registrierte (Walk-in-User) Benutzer möglich Automatische Verbuchung und Ausweisung der Gebühren in den Benutzerkonten von SISIS-SunRise Einsatz bislang nur im LBS-SunRise-Umfeld (BVB) Zugang zu elektronischen Ressourcen für externe Benutzer in WB 44 / 48 Entwicklung IDM-Systeme (1) Authentifizierungs- und Autorisierungs-Infrastruktur / AAI • europaweit abgestimmten Infrastruktur für Authentifizierung- und Autorisierungsdienste • auf Basis der Open Source Software „Shibboleth“ • löst mittelfristig die bisherige IP-basierte Autorisierung beim Zugriff auf el. Ressourcen ab • Universität/Bibliothek: Identity Provider Verlag: Service Provider DFN: WAYF-Service • Ziel: Trennung von Personendaten und Services, ein verteiltes, organisationsübergreifendes Identity Management (IdM) • Verlage: JSTOR, ACM, IEEE, Elsevier, EBSCO, Thomson Gale ... • ab März 2007 bereits Zugriff für Privatpersonen auf Nationallizenzen mit Shibboleth (VZG Göttingen/VHO) http://switch.ch/aai/demo/ Zugang zu elektronischen Ressourcen für externe Benutzer in WB 45 / 48 Entwicklung IDM-Systeme (2) Authentifizierungs- und Autorisierungs-Infrastruktur / AAI • Zugriff auf lizenzierte elektronische Ressourcen von beliebigen Internet-Arbeitsplätzen (auch außerhalb der Bibliothek) • Einmalige Anmeldung zur Nutzung aller lizenzierten elektronischen Ressourcen (Single Sign-On) • Anbindung an bestehende Authentifizierungssysteme (LDAP, SQL ...) • Schutz lizenzierter elektronischer Ressourcen vor unberechtigtem Zugriff • Wegfall der Benutzerverwaltung für Anbieter elektronischer Ressourcen • Statistische Auswertung der Nutzungsdaten auch mit dem Hintergrund der Einführung von Abrechnungssystemen Projekt Rostock: 1) Integration in hochschulweites IDM 2) DFN-TEST-AAI / Test Identity Provider mit ausgewählten Verlagsangeboten Zugang zu elektronischen Ressourcen für externe Benutzer in WB http://switch.ch/aai/demo/ 46 / 48 Benutzer Rechner Entwicklung IDMSysteme (3) Authentifizierung Authentifizierung Autorisierung eR SUB-HH HAN web Control Anmeldeskript eR - Gruppen/Rollen - Zeitkontingente - Gebühren - ... Zusammenfassende schematische Darstellung möglicher Komponenten einer rollenbasierten Authentifizierung und Autorisierung bei der Nutzung elektronischer Ressourcen VD Proxy-Instanz nach Rolle SLNP-Services Autorisierung Authentifizierung eR Proxy-Instanz nach Rolle Autorisierung Authentifizierung Shibboleth Identity-Provider Proxy-Instanzen ACLs (rollenbezogen) Request Zugriffsrechte je Rolle Autorisierung eR Authentifizierung LBS-DB - Ressourcen - Services - ... AAI eR (Internet, Intranet) eR-DB (z.B. ZDB) Zugang zu elektronischen Ressourcen für externe Benutzer in WB AAI = Authentifizierungs- / Autorisierungs-Infrastruktrur auf Basis Shibboleth ACL = rollenbasierte Access Control List eR = elektronische Ressource eR-DB = Datenbank mit Zugriffsinformationen zu elektronischen Ressourcen LBS-DB = Datenbank des Lokalen Bibliothekssystems VD = lokaler oder hochschulweiter Verzeichnisdienst 47 / 48 Vielen Dank für Ihre Aufmerksamkeit ! [email protected] Zugang zu elektronischen Ressourcen für externe Benutzer in WB 48 / 48