8MAN - Install Config Guide v4 3

Werbung

INSTALL & CONFIG

V4.3.9 vom 25.04.2012

Christian Zander

2

HAFTUNGSAUSSCHLUSS

URHEBERRECHT

Die in diesem Handbuch gemachten Angaben können sich jederzeit ohne

8MAN ist eine geschützte Bezeichnung für ein Programm und die

vorherige Ankündigung ändern und gelten als nicht rechtsverbindlich. Die

entsprechenden Dokumente, dessen Urheberrechte bei protected-

beschriebene Software 8MAN wird von protected-networks.com im Rahmen

networks.com GmbH liegen. Marken und geschäftliche Bezeichnungen sind –

einer Nutzungsvereinbarung zur Verfügung gestellt und darf nur in

auch ohne besondere Kennzeichnung – Eigentum des jeweiligen

Übereinstimmung mit dieser Vereinbarung eingesetzt werden. Dieses

Markeninhabers.

Dokument darf ohne die vorherige schriftliche Erlaubnis von protectednetworks.com weder ganz noch teilweise in irgendeiner Form reproduziert,

übermittelt oder übersetzt werden, sei es elektronisch, mechanisch, manuell

oder optisch. Dieses Dokument ist in einer Einheit zu denen auf der Website

von protected-networks.com veröffentlichten rechtlichen Hinweisen AGB,

EULA und der Datenschutzerklärung zu sehen.

3

INSTALL & CONFIG GUIDE

Systemvoraussetzungen ......................................................................................................................................... 4

Installation von 8MAN ............................................................................................................................................ 4

Setup abschließen ................................................................................................................................................... 9

Basis-Konfiguration ............................................................................................................................................... 11

Lizenz einspielen ................................................................................................................................................... 14

Konfigurieren von AD und FS Scans ...................................................................................................................... 16

Konfigurieren eines AD Scans ............................................................................................................................... 16

Konfigurieren eines FS Scans................................................................................................................................. 19

Starten und Anzeigen von Scans ........................................................................................................................... 22

Auftragsliste – Starten und Stoppen von Aufträgen ............................................................................................. 22

SharePoint – Scan Vorbereitung ........................................................................................................................... 24

Dateneigentümer konfigurieren ........................................................................................................................... 33

Dateneigentümer - White List Konfiguration ........................................................................................................ 35

Berechtigungsmanagement .................................................................................................................................. 37

Gruppenassistent Konfiguration ........................................................................................................................... 40

Serverkonfiguration .............................................................................................................................................. 46

Konfiguration zum Ändern im Active Directory .................................................................................................... 47

Client starten ......................................................................................................................................................... 50

4

Systemvoraussetzungen

Die Systemvoraussetzungen sind in dem Dokument 8MAN System Requirements beschrieben.

Installation von 8MAN

Für die Installation von 8MAN sind die erforderlichen Systemvoraussetzungen zu erfüllen. Der 8MAN Server

Rechner muss mindestens einmal mit einem Domänenkonto an Windows angemeldet worden sein.

Für die Installation folgen Sie bitte den beschriebenen Tasks:

1.

Starten Sie die Setup.exe oder den MSI für das Zielsystem

Sie haben die Möglichkeit den 8MAN mit einem MSI speziell für ihr Betriebssystem (32 Bit oder 64 Bit) bzw. in

der gewünschten Sprache (Deutsch oder Englisch) zu installieren. Wenn Sie die Setup.exe verwenden wird das

Betriebssystem automatisch erkannt und Sie können die Sprache wie unten dargestellt wählen.

Nach der Sprachauswahl bzw. nach dem Start des MSI wird folgende Ansicht angezeigt.

5

Mit „Weiter“ und „Zurück“ können Sie durch die Installation navigieren.

6

Um die Installation durchzuführen, müssen Sie die Lizenzvereinbarungen bestätigen.

Bitte wählen Sie die zu installierenden Komponenten und den Speicherort der Installation. Der 8MAN Server

muss nur auf einem Rechner installiert werden. Datenkollektoren und die Benutzeroberflächen können auf

beliebig vielen Rechnern installiert werden. Bitte beachten Sie, dass die Versionen von Server und Kollektoren

gleich sein müssen. Es wird empfohlen die 8MAN Konfiguration zusammen mit dem 8MAN Server zu

installieren. Die Architektur (Zusammenarbeit und Funktion der Komponenten) ist in dem Dokument 8MAN

Architektur noch einmal detailliert beschrieben.

7

Mit einem Klick auf „Installieren“ wird die Installation gestartet.

Die 8MAN Installationsroutine erkennt eine bereits installierte Version und führt ein Update bei einer älteren

Version durch oder bricht die Installation ab, wenn bereits eine neuere Version installiert ist.

8

Mit einem Klick auf „Fertig stellen“ schließen Sie die Installation ab.

9

Setup abschließen

Konfigurieren und Starten des 8MAN Server Dienstes

Die 8MAN Serverkomponente besteht aus einem Dienst, der mit lokalen SYSTEM Berechtigungen läuft. Für die

File Server und Active Directory Scans müssen gesondert Anmeldedaten in der Konfigurations-GUI gespeichert

werden.

Am Anfang jedoch werden die Zugangsdaten für den MS SQL Server benötigt und ebenfalls in der

Konfigurations-GUI eingegeben.

Starten der Konfigurations-GUI

Nach der Installation startet der Login Dialog für die Konfigurations-GUI entweder automatisch oder sie kann

über START Alle Programme protected-networks.com 8MAN – Config gestartet werden.

Bitte geben Sie noch den Rechnernamen oder die IP Adresse des 8MAN Servers ein und klicken Sie auf

Anmelden. Wenn der 8MAN Server lokal läuft, geben Sie bitte „localhost“ ein.

Die Architektur der 8MAN - Komponenten ist in dem Dokument 8MAN Architektur noch einmal detailliert

beschrieben.

Die Konfigurationsoberfläche startet bei einem neuen (unkonfigurierten) System automatisch mit dem Dialog

für die Basiskonfiguration – andernfalls wird das Dashboard angezeigt:

10

11

Basis-Konfiguration

Falls die Basiskonfiguration nicht angezeigt wird, klicken Sie auf das entsprechende Symbol im Dashboard.

Es erscheint der folgende Dialog:

In diesem Dialog konfigurieren Sie die Anmeldung für den 8MAN Server, die zu verwendende MS SQL Server

Datenbank und das Transferverzeichnis mit dem der 8MAN Server Daten in die SQL Datenbank importiert.

8MAN Server Anmeldung

Der 8MAN Server Anmeldung wird bei entsprechender Konfiguration bei der Anmeldung am MS SQL Server

verwendet. Weiterhin werden diese Anmeldeinformationen auch standardmäßig bei neu konfigurierten Scans

vorgeschlagen.

12

Ein automatischer Test überprüft, ob die eingegebenen Daten benutzt werden können.

MS SQL Server Anmeldung

Zuletzt müssen die MS SQL Server Einstellungen vorgenommen werden.

In der SQL-Konfiguration müssen sowohl der MS SQL-Server und die MS SQL-Instanz als auch die Art der

Anmeldung am SQL-Server festgelegt werden. Weiterhin ist es möglich, den Namen der Datenbank festzulegen.

Bei der Verwendung der Anmeldung des 8MAN-Servers werden die Anmeldeinformationen die bereits bei den

Anmeldedaten eingegeben wurden, verwendet. Es ist auch möglich, die MS SQL Server Benutzerverwaltung zu

verwenden, tragen Sie dazu bitte den Benutzernamen und das Passwort in die entsprechenden Felder ein.

Wenn Sie außerhalb der Konfiguration etwas ändern, in dem Sie z. B. einen neuen Service Account anlegen, so

können sie die Einstellungen mit einem Klick auf den Knopf

zu überprüfen.

aktualisieren, um erneut die Einstellungen

13

Die Konfigurationsschritte werden Ihnen vom 8MAN auch detailliert erläutert.

Sobald alle Einstellungen vorgenommen wurden und diese Informationen valide sind, kann gespeichert werden

und der 8MAN-Server wird mit den neuen Einstellungen gestartet.

Dabei wird der Server beendet und die Konfigurations-GUI ist für ein paar Sekunden getrennt.

Nun gelangen Sie über den Button

zurück ins Dashboard.

Die Basiskonfiguration ist nun vollständig und gültig:

14

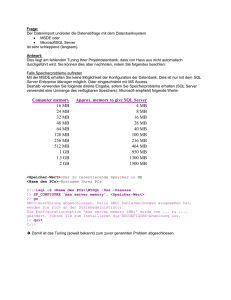

8MAN unterstützt auch MS SQL 2005 oder 2008 in der Express Version. Der SQL-Express Server ist in seiner

Leistungsfähigkeit stark beschränkt. Bei einer Teststellung in größeren Umgebungen ab ca. 2.500 Benutzern

kann es deshalb notwendig werden, auf einen Standard MS SQL Server umzusteigen. Es ist natürlich möglich

einen bereits installierten MS SQL Server zu verwenden.

Lizenz einspielen

Im Bereich Serverstatus können sie Ihre Lizenzdatei einspielen.

Klicken Sie auf das Symbol „Server-Status!“, worauf der Lizenzdialog erscheint:

Drücken Sie auf „Lizenz laden“. Es erscheint ein Dateiauswahldialog. Wählen Sie nun die Lizenzdatei aus und

drücken Sie auf „Öffnen“. Nun können Sie ihre Lizenzdaten sehen:

15

Mit

gelangen Sie nun wieder ins Dashboard.

Nach dem erfolgreichen Laden der Lizenz zeigt das Dashboard dann auch eine erweiterte Ansicht an, für die

Volllizenz (8MAN Enterprise) sind alle Konfigurationspunkte verfügbar.

16

Konfigurieren von AD und FS Scans

Wählen Sie im Dashboard das Symbol für die Scankonfiguration:

Sie gelangen in den Konfigurationsdialog für die AD und FS Scans:

Konfigurieren eines AD Scans

Klicken Sie auf

, um einen neuen Domänen-Scan hinzuzufügen. Es erscheitn eine

„Konfigurationsblase“ in der Sie sämtliche Einstellungen für einen AD-Scan vornehmen können.

Beginnen Sie mit der Auswahl der Domäne, indem Sie auf

Dialog können Sie die gewünschte Domäne wählen und mit

klicken. Im darauf erscheinenden

bestätigen:

17

Stellen Sie rechts neben der Domäne den Scan-Turnus ein. Die Anmeldung für den Scan, die Sie rechts daneben

einstellen können, wird standardmäßig aus der Basiskonfiguration übernommen, kann aber bei Bedarf auch

geändert werden. Für Änderungsvorgänge geben Sie bitte auch eine Anmeldung ein oder nutzen Sie die

gleichen Daten des Scans. Alternativ wird 8MAN die Anmeldedaten erfragen, sobald sie benötigt werden.

Gegebenenfalls muss ein Kollektor gewählt werden. Dieser führt den eigentlichen Scan aus und ist

normalerweise der 8MAN-Server selbst.

Wählen Sie im Anschluss noch eine Organisationseinheit (OE) aus in der 8MAN eigene OEs sowie eigene

Gruppen anlegen darf. Ein zusätzliches Prefix kann für jede Domäne angegeben werden und als Teil der 8MANGruppen namen verwendet werden. Diese Gruppennamen werden in der „Gruppenassistent-Konfiguration“

eingestellt.

18

Parallele Scans

Sie haben die Möglichkeit in der Server- bzw. Domainauswahl in der Ressourcenkonfiguration die Anzahl der

parallelen Anfragen zu definieren. Bitte beachten Sie, dass sich mit der Anzahl der parallelen Anfragen auch die

Rechenlast auf dem ausführenden Computer erhöht. Ausgehend von 2 Prozessoren sind nach unseren

Erfahrungen 4 bis 6 parallele Anfragen optimal. Mit der Anzahl der Prozessoren kann diese Zahl jedoch höher

angesetzt werden. Maximal ist die Anzahl auf 64 parallele Anfragen begrenzt. Wenn Sie den Wert auf 1 stellen,

werden keine parallelen Anfragen durchgeführt.

Scans im Active Directory und auf den Fileservern können sequentiell abgearbeitet werden. Dabei ist die

Rechenlast des ausführenden Computers sehr gering, weil die Geschwindigkeit von den Antwortzeiten der

Domaincontroller und Fileserver abhängt. Die Antwortzeit der Anfragen erhöht sich nur unwesentlich durch

das parallele Verarbeiten der Anfragen, die Geschwindigkeit des gesamten Scans kann sich jedoch erheblich

verkürzen.

Wenn alle Einstellungen korrekt sind, wird der im oberen linken Bereich befindliche Start-Button aktiviert:

19

Konfigurieren eines FS Scans

Sie können einen FS-Scan entweder separat definieren oder mit einem Domänen-Scan verknüpfen. Einen

separaten Scan erstellen Sie durch Klick auf

. Einen verknüpften Scan erstellen Sie dagegen, indem

Sie bei einem vorhandenen AD-Scan auf

eine neue „Konfigurationsblase“ für die FS-Konfiguration.

klicken. In beiden Fällen erscheint

Die Verknüpfung zu einem AD-Scan wird visuell durch eine Verbindungslinie gekennzeichnet. Sie können diese

auch nachträglich erstellen bzw. lösen, indem Sie einen FS-Scan per Drag&Drop auf einen AD-Scan ziehen bzw.

von diesem wegziehen.

Wählen Sie zunächst einen Fileserver durch einen Klick auf

aus:

Als Server-Typ lassen Sie bitte vorzugsweise die Standardeinstellung „Automatisch erkennen“ ausgewählt. Nur

20

falls dies nicht funktioniert, sollten Sie den Typ explizit angeben.

Die Einstellung der einzelnen Parameter wie Scan-Turnus, Anmeldung und Kollektoren erfolgt auf die gleiche

Weise wie bereits bei den o. g. AD-Scans.

Nun können Sie noch bestimmen, welche Shares gescannt oder ausgelassen werden sollen:

Sofern Sie die automatische Listrechteverwaltung von 8MAN benutzen, klicken Sie auf den Link bei

.

Es erscheitn ein Overlay mit zusätzlichen Einstellmöglichkeiten:

21

Aktiviert wird die Listrechteverwaltung durch das Setzen der folgenden Option:

Im unteren Bereich können Sie bestimmen, wie die Listrechte für die ersten fünf Verzeichnebenen realisiert

werden sollen. Belassen Sie hierbei bitte die Standardeinstellung, sofern Sie keine spezielle Konfiguration für

Ihr System benötigen:

Wenn alle Einstellungen korrekt sind, wird wie bei der AD-Konfiguration der im oberen linken Bereich

befindliche Start-Button aktiviert:

22

Starten und Anzeigen von Scans

Nach erfolgreicher Konfiguration können Sie die Domänen- und Fileserver-Scans direkt ausführen. Durch einen

Klick auf

wird der in der entsprechenden „Konfigurationsblase“ eingestellte Scan gestartet. Ein Klick auf

startet darüber hinaus auch alle verknüpften Fileserver-Scans.

Im Overlays für die Scan-Zyklen können die Scans der aktuellen AD- bzw. FS-Konfiguration aktiviert oder

deaktiviert werden. Ist sie deaktiviert, so wird kein Scan mehr ausgeführt. Im aktivierten Zustand wird der Scan

wie eingestellt regelmäßig durchgeführt.

Wenn Sie den Job unmittelbar ausführen, wird er nach dem Zurückspringen ins Dashboard auch angezeigt:

Ein Fileserver mit 100.000 Verzeichnissen wird zurzeit in ca. 15 Minuten ausgelesen. Der AD-Scan ist wesentlich

schneller. Für die Zeit, bis die Scan-Ergebnisse das erste Mal vollständig vorliegen, ist deshalb nur die Dauer des

Fileserver-Scans relevant.

Auftragsliste – Starten und Stoppen von Aufträgen

Mit der neuen Version des 8MAN hat die Auftragsliste erweiterte Möglichkeiten bekommen. Alle Aufträge

werden jetzt gruppiert in einer Baumansicht angezeigt:

Aktionen zum Starten, Löschen und Abbrechen von Aufträgen sind per Rechtsklick sofort verfügbar und können

gleich aus der Liste ausgeführt werden:

23

Einschränkungen:

Zeitgesteuerte Aufträge können gestartet, aber nicht gelöscht werden.

Zukünftige Berechtigungsänderungen können gelöscht und sofort ausgeführt werden.

Alle laufenden Aufträge können gestoppt werden.

24

SharePoint – Scan Vorbereitung

SharePoint-Webseitensammlungen mit „Forderungsbasierter Authentifizierung“ (Claims-Based

Authentication) werden vom 8MAN Scanner augenblicklich noch nicht unterstützt.

Scan Account

Um SharePoint scannen zu können, benötigen Sie einen Benutzer, der folgende Voraussetzungen erfüllen

muss:

Voraussetzungen

Der Benutzer muss Mitglied der lokalen Administratoren Gruppe auf allen SharePoint Servern sein.

Der Benutzer muss über die Berechtigungen der einzelnen Webanwendungen „Vollzugriff“ Berechtigungen

haben, oder eine eigene Berechtigungsrichtlinien, die alle Berechtigungen von „Alles lesen“ hat + ein weiteres

recht.

Im Anschluss finden Sie eine kleine Anleitung, wie Sie sich selbst einen solchen Benutzer

(nachfolgend sa – Service Account benannt) erstellen können.

Im ersten Schritt benötigen sie einen neuen sa, den sie sich mit Hilfe von „Erstelle neuen Benutzer/Gruppe“

neu erstellen können. Die gewählten Namen in den Screenshots sind nur Beispielnamen, hier: sa-sp_scanner

Dieser neu erstellte sa muss nun in die Gruppe der lokalen Administratoren auf allen SharePoint-Servern

aufgenommen werden.

25

Berechtigungsvergabe

1. Farm Administrator

Der Scan Account muss in der Central Administration vom SharePoint in die Farm Administratoren Gruppe

hinzugefügt werden.

2. Web Application Policy – Full Read

Zur jetzigen Zeit muss der Scan Account bei allen Web Applications über Policies mit „Full Read“ berechtigt

werden, da sonst der komplette Inhalt nicht gescannt werden kann.

26

3. Optionale Berechtigungen

Folgende Berechtigungen können in speziellen Fällen (wenn SharePoint 2010 u.U. nicht nach Best Practices

aufgesetzt worden ist) auch benötigt werden.

3.1 SharePoint Shell Administrator

Diese Berechtigung erweitert den Scan Account mit der Berechtigung die „SharePoint 2010 Management Shell“

verwenden zu können. Damit bekommt der Account die spezielle Berechtigung „SharePoint_Shell_Access“ auf

allen Datenbanken und der Account wird auf allen SharePoint-Server in die lokale Gruppe „WSS_Admin_WPG“

hinzugefügt. Dafür muss folgender Befehl in der „SharePoint 2010 Management Shell“ ausgeführt werden:

ForEach ($db in Get-SPDatabase) {Add-SPShellAdmin -Username <User account>

-Database $db}

3.2 Lokaler Administrator

Es kann eventuell nötig sein, den Scan Account auf allen SharePoint-Servern in die Gruppe „Lokale

Administratoren“ hinzuzufügen.

27

3.3 Datenbank Server System Administrator

In Einzelfällen kann es nötig sein, dass dieser Scan Account auf dem Datenbank-Server als System Administrator

berechtigt wird.

3.4 Web Application Policy – Full Control (Nur für “Ändern” in späteren Versionen nötig)

Der 8MAN SharePoint-Connector ist zur Zeit nur lesend auf dem SP tätig. Deshalb wird die „Full Control“

Berechtigung nicht benötigt. Nach der Erweiterung des Connectors zum zusätzlichen Verwalten von

Berechtigungen, wird diese Berechtigung benötigt werden.

Punkt 2. erneut durchführen, mit der Policy „Full Control“

28

Logga – Überwachung von Fileservern

Mit 8MAN können Sie nun Fileserver zur Überwachung von Dateiaktionen konfigurieren. Dazu muss eine

gültige Lizenz für die Logga-Funktionalität eingespielt worden sein. Gehen Sie dazu in die 8MAN Konfiguration

unter Server-Status in die Lizenz-Informationen-Liste. Die Anzahl der Logga definiert, wie viele Fileserver mit

Logga-Kollektor Sie mit 8MAN konfigurieren können. Die Anzahl der erzeugbaren Reports, ist dabei nicht

eingeschränkt.

Der 8MAN Logga ist in etwa gleichzusetzen mit einem 8MAN Fileserver-Kollektor mit der erweiterten

Funktionalität zum Überwachen. Der 8MAN Logga wird als Erstes auf einem Fileserver als 8MAN LoggaKollektor installiert.

Logga-Kollektor installiert auf dem 8MAN Server

Das Setup Programm unterstützt zwar die Installation eines Logga-Kollektors auf dem 8MAN Server, aber

davon ist aus Performance Gründen dringend abzuraten. Die Beeinträchtigungen können bis zur Instabilität

des 8MAN Servers oder des gesamten Systems führen.

Bitte beachten Sie die geänderten System-Voraussetzungen!

Hardware-Maintenance: Beim Austausch von Festplatten oder beim Einbinden anderer Festplatten

(Einrichten von Volume Mount Points) auf zu überwachende Festplattenbereiche muss der Logga-Kollektor

deaktiviert bzw. angehalten werden. Gehen Sie dazu in die Windows-Dienste Übersicht und stoppen Sie den

8MAN Service für den Maintenance Zeitraum.

29

Folgende Dateiaktionen werden derzeit mit Dateiaktion, Zeitpunkt und dem Benutzer, der die Änderung

vorgenommen hat, aufgezeichnet:

Datei gelesen

Datei geschrieben

Datei erzeugt

Datei verschoben / umbenannt

ACL geändert

ACL gelesen (standardmäßig ausgeschaltet)

Die aufgezeichneten Daten werden automatisch in die 8MAN Datenbank des 8MAN Servers übertragen. Diese

Daten werden dann maximal 30 Tage aufgehoben und können solange für die Erstellung von Reports

verwendet werden. Ist eine andere Zeitspanne notwendig, dann muß der Eintrag für maximumDataAgeDays in

der pnServer.config.xml Datei auf dem 8MAN Server geändert werden:

<config>

..

<tracer>

<db>

<cleanUp>

<maximumDataAgeDays type="System.Int32">30</maximumDataAgeDays>

</cleanUp>

</db>

..

Einschränkung der aufgezeichneten Datenmengen

Der Logga-Kollektor bietet zwei konfigurierbare Möglichkeiten der Reduzierung der anfallenden (und damit der

aufgezeichneten) Datenmengen. Beide Möglichkeiten sind gleichzeitig und unabhängig voneinander nutzbar.

Änderungen werden erst nach Restart des 8MAN Service (des Logga-Kollektors) wirksam.

1. Einschränkung der zu berücksichtigenden Typen von Dateiaktionen

Die anfallenden Datenmengen können reduziert werden, indem die aufgezeichneten Dateiaktionen auf die

Dateiaktionen einschränkt werden, die Sie für Ihre Reports benötigen. Gehen Sie dazu in die

Konfigurationsdatei pnCollector.config.xml auf dem Fileserver mit installiertem Logga-Kollektor. Unter

ThValSect werden alle Dateiaktionen, welche ein true enthalten, vom Logga-Kollektor aufgezeichnet. Für die

nicht notwendigen Dateiaktionen ändern Sie den Wert auf false. Die Einstellung nach der Installation des

Logga-Kollektors ist true für alle Dateiaktionen außer für aclread (ACL-lesen).

<tracer>

<windows>

<SysInfo>

<ThValSect>

...

<create type="System.Boolean">true</create>

<read type="System.Boolean">true</read>

<readwrite type="System.Boolean">true</readwrite>

<move type="System.Boolean">true</move>

<aclread type="System.Boolean">false</aclread>

<aclwrite type="System.Boolean">true</aclwrite>

30

...

2. Einschränkung der zu berücksichtigenden Sicherheits-IDs (SID's)

Die anfallenden Datenmengen werden reduziert, indem alle Dateiaktionen von bestimmten sogenannten

Wellknown SID's nicht erfasst werden.

Nach der Installation des Logga-Kollektors werden alle Dateiaktionen der folgenden SID's ignoriert:

S-1-5-18 NT-AUTORITÄT\SYSTEM

S-1-5-19 NT-AUTORITÄT\LOKALER DIENST

S-1-5-20 NT-AUTORITÄT\NETZWERDIENST

S-1-5-32-551 Sicherungs-Operatoren

Sollen jedoch auch die Dateiaktionen dieser System-User aufgezeichnet werden, muß die entsprechende

Konfiguration geändert werden. Gehen Sie dazu in die Konfigurationsdatei pnCollector.config.xml auf dem

Fileserver mit installiertem Logga-Fileserver. Unter ThValSect dann den Wert für suspendfilter auf false

ändern. Die Änderung betrifft immer alle oben genannten SID's. Es ist nicht möglich, das Aufzeichnen der

Aktionen nur einzelner dieser SID's zu unterdrücken.

<tracer>

<windows>

<SysInfo>

<ThValSect>

...

<suspendfilter type="System.Boolean">true</suspendfilter>

Konfiguration

In der 8MAN Konfiguration werden in einem ersten Schritt die Logga-Kollektoren an das 8MAN System

angebunden. Dazu tragen Sie den Fileserver mit dem vorher installierten Logga-Kollektor in die Liste der

8MAN Kollektoren ein.

Der Standard-Port ist dabei 55555 und muss nicht extra angegeben werden. Der Kollektor-Status muss in der

Liste mit grün markiert sein, damit der 8MAN Server den entfernten Logga-Kollektor erkennt und für die

anschließende Konfiguration nutzen kann. Beachten Sie bitte ebenfalls, dass die Logga-Funktionalität über das

Benutzermanagement eingeschaltet sein muss. Die Logga-Konfiguration ist nur in der 8MAN AdministratorenRolle nutzbar.

31

In der Konfigurations-Ansicht Scans können Sie nun eine Logga-Konfiguration über diesen Button hinzufügen:

Nach der Auswahl eines Fileservers wird ein neuer Eintrag in den 8MAN Scan-Liste erstellt:

Die Konfiguration besteht im Wesentlichen aus der Auswahl des Fileservers mit der Vergabe eines Namens und

der Liste der Report-Konfigurationen.

Für Fileserver mit Überwachung sind 3 verschiedenen Report-Typen verfügbar. Für jeden Report-Typ sind

beliebig viele Reports konfigurierbar. Mit Report-Konfiguration ist hierbei die Auswahl der zu überwachenden

Verzeichnisse gemeint. Die Reports können wie gewohnt erst im 8MAN selbst erstellt und gespeichert werden.

Sobald eine Report-Konfiguration mit einem oder mehreren Verzeichnissen erstellt wurde, beginnt der LoggaKollektor mit dem Aufzeichnen der Dateiaktionen. Das Löschen aller Report-Konfigurationen sorgt für das

Anhalten der Datenaufzeichnung.

Hinweis: Werden nicht nur alle Report-Konfigurationen gelöscht, sondern der komplette Logga-FileserverEintrag aus der Scan-Liste, dann haben Sie die Wahl alle Logga-Aufzeichnungen für diesen Fileserver zu

löschen oder in der Datenbank zu behalten. Wenn Sie "vorhandene Scans löschen" wählen, gehen alle bis

dahin für diesen Fileserver gesammelten Daten verloren.

32

Report-Typen

Dateizugriffe

Es werden alle Aktionen an den konfigurierten Verzeichnissen, Unterverzeichnissen und den dort enthaltenen

Dateien erfasst. Diese können dann später in einem Report aufgelistet werden.

Folgende Aktionen werden aufgezeichnet:

Datei gelesen

Datei geschrieben

Verzeichnis / Datei erzeugt

Verzeichnis / Datei verschoben bzw. umbenannt

ACL geändert

ACL gelesen (nur wenn Konfigurationsfile geändert wurde; ACL-Lesen ist standardmäßig ausgeschaltet)

Hat ein unerlaubter Zugriff stattgefunden - Segregation of Duty (SoD)

Es werden alle Aktionen an den konfigurierten Verzeichnissen, Unterverzeichnissen und den dort enthaltenen

Dateien erfasst, die von Benutzern ausgeführt wurden, die nicht zu von Ihnen ausgewählten Benutzern oder

Benutzergruppen gehören. Die Auswahl der erlaubten Gruppen und Benutzer erfolgt später bei der

Reporterstellung, nicht innerhalb dieser Konfiguration.

Folgende Aktionen werden aufgezeichnet:

Datei gelesen

Datei geschrieben

Verzeichnis / Datei erzeugt

Verzeichnis / Datei verschoben bzw. umbenannt

ACL geändert

ACL gelesen (nur wenn Konfigurationsfile geändert wurde; ACL-Lesen ist standardmäßig ausgeschaltet)

33

Wo haben Änderungen stattgefunden?

Hier können Sie Verzeichnisse des Logga-Fileservers auswählen, um später einen Report zu erstellen, in dem

ausschließlich Datei- und ACL-Schreibzugriffe in den konfigurierten Verzeichnissen und Unterverzeichnissen

aufgelistet werden:

Folgende Aktionen werden aufgezeichnet:

Datei geschrieben

ACL geändert

Dateneigentümer konfigurieren

Import von Dateneigentümer Konfiguration

Mit dem neuen 8MAN ist es jetzt möglich, die komplette Data Owner Konfiguration über eine csv Datei zu

importieren. Voraussetzung ist, dass sowohl das Active Directory, in dem die Data Owner sind, als auch die

Fileserver, deren Zugriff gesetzt werden soll, bereits gescannt wurden.

Über den Import Button gelangen Sie in einen Dateiauswahl Dialog und können eine csv Datei auswählen.

34

Im folgenden Dialog werden die zu importierenden Daten bereits aufbereitet. Benutzer oder Freigaben die

nicht aufgelösbar sind, werden in einer extra Tabelle angezeigt. Mit einem Klick auf Anwenden werden alle

aufgelösten Organisationskategorien als neue Organisationsstruktur importiert. Vorhandene Strukturen

werden gelöscht.

Das ist ein Beispiel für eine Importdatei. Die Überschriften in der ersten Zeile sind fest. Die Sortierung flexibel.

Es ist möglich bis zu 10 „Level“ zu definieren.

Für den Dateneigentümer-CSV Import werden ebenfalls zwei Spalten berücksichtigt, welche für den OU-Pfad

und die Präfix Einstellung gelten. Die erste neue Spalte mit dem Namen „Organisationseinheit“ gibt den LDAPPfad der OU an, in der die 8MAN – Gruppen des Dateneigentümers erstellt werden sollen. Die zweite neue

Spalte „Präfix“ ist der verwendete Zusatz Präfix beim Erstellen der 8MAN – Gruppen. Des Weiteren gibt es jetzt

die Möglichkeit beim Import zu entscheiden, ob man die bereits vorher konfigurierten Dateneigentümer aus

der Benutzerverwaltung beim Importieren der neuen Konfiguration entfernen möchte. Ist das Häkchen gesetzt,

werden alle vorher eingetragenen Dateneigentümer gelöscht und nur die neuen Dateneigentümer

übernommen.

35

Dateneigentümer - White List Konfiguration

Einem DataOwner können jetzt Kriterien als „Schreib-Ressourcen“ oder „Nur-Lese-Ressourcen“ zugeordnet

werden. Die neu verfügbaren Domänen-Objekte werden als Whitelist bezeichnet. In dieser Whitelist können

einzelne Benutzer-, Gruppen- und Computer-Objekte, Organisationseinheiten (OU’s) oder wie bisher ganze

Domänen enthalten sein.

Für DataOwner dieser Whitelist gilt dann:

Neue Gruppen und Benutzer können innerhalb schreibbarer OU‘s erzeugt werden.

Innerhalb von schreibbaren Gruppen darf er Änderungen vornehmen und schreibbare Mitglieder

hinzufügen oder entfernen.

Bei schreibbaren Objekten können Attribut-Inhalte verändert werden.

Schreibbare Benutzer können deaktiviert und gelöscht bzw. wieder hergestellt werden.

Von schreibbaren Benutzern kann das Passwort zurückgesetzt werden.

Für schreibbare Gruppen und Benutzer können Berechtigungen auf den zugewiesenen schreibbaren

Fileserver-Ressourcen geändert, hinzugefügt oder entfernt werden.

Aufgrund des übergeordneten OU Kriteriums müssen neue/gelöschte Mitglieder in der Konfiguration nicht

nachträglich einfügt/entfernt werden (um die DO Konfiguration auf dem jeweils aktuellsten Stand zu halten),

da die Abfragen der OU-Zugehörigkeit immer erst zum Überprüfungszeitpunkt (z.B. AD Change) stattfinden.

Allgemeine Konfiguration

In der allgemeinen Dateneigentümer-Konfiguration können Sie festlegen, wie Sie mit Gruppenmitgliedschaften

umgehen wollen, die nicht explizit in der eigenen Dateneigentümer-Whitelist enthalten sind. Die

Standardwerte sind dabei nicht hinzufügen von Gruppenmitgliedern bzw. entfernen von Gruppenmitgliedern.

Diese Einstellungen wirken sich nur auf das Ändern von Gruppenmitgliedschaften aus. Das Ändern von

Berechtigungen auf den Verzeichnissen wird wie bisher über Fileserver-Ressourcen-Einträge festgelegt. Wenn

Sie ein Verzeichnis als Schreib-Ressource eintragen, dann können Sie darauf Änderungen vornehmen. Diese

Änderungen an Verzeichnisrechten sind dann nur mit ihren eingetragenen Schreib-Domänen-Objekten

(Benutzer und Gruppen) möglich.

Schreib- und Nur-Lese Ressourcen setzen

Durch direktes Anwählen eines Eintrages in der Ressourcen-Liste können Sie die Einträge als schreibbare

Ressource oder nur-lese-Ressource ändern oder löschen.

36

Standardmäßig werden die Elemente beim Hinzufügen als schreibbare Ressourcen eingestellt. Werden aber

Domänen-Unterelemente (z.B. eine OU oder eine Gruppe) hinzugefügt, dann wird die Domäne als nur-lesbare

Ressource geändert und das untergeordnete Element erhält einen schreib-ressourcen Typ.

Sie können den Ressourcen Type nachträglich manuell umsetzen.

37

Berechtigungsmanagement

In der Konfiguration haben Sie die Möglichkeit den Zugriff auf den 8Man einzuschränken. Klicken Sie hierzu auf

dem Dashboard auf das Benutzermanagement.

38

Sie haben die Möglichkeit nachdem die Benutzerverwaltung aktiviert ist, auf der linken Seite Benutzer und

Gruppen zu suchen und per Drag&Drop oder über den

-Knopf in die Liste der 8MAN Benutzer hinzuzufügen.

Es wird dabei in allen verfügbaren Domänen gesucht. Wenn sie das Domänenkürzel voranstellen (z.B. „pn\“)

wird nur in der Domäne „pn“ gesucht.

Es ist derzeit nicht möglich die Primäre Gruppe oder Vordefinierte Gruppen zu verwenden.

Sie können für jeden Benutzer verschiedene Berechtigungsstufen definieren, diese werden in Form von

Symbolen auf der rechten Seite angezeigt:

Stufe

Beschreibung

Keine Berechtigung

Lesen und Reports erstellen

Lesen, Ändern und Reports erstellen

Administrator

Rollenverwaltung

Verwenden Sie die Rollenverwaltung um zu definieren, welche Rolle welche Features im 8MAN verwenden

darf. Wir unterscheiden derzeit die Rollen Administrator, Data Owner und Benutzer. Die Rollenverwaltung

erreichen Sie über das Benutzermanagement auf dem Dashboard der Konfiguration.

39

Wenn 8MAN Benutzer im Benutzermanagement einer speziellen Rolle zugewiesen sind, können diese 8MAN

Benutzer alle in der Rollenverwaltung aktivierten Features verwenden. Alle deaktivierten Features sind dann

einfach nicht sichtbar. Wenn Ihre Lizenz bestimmte Features ausschließt (z.B. eine Visor Lizenz) können Sie

diese Features auch nicht in der Rollenverwaltung aktivieren oder deaktivieren. Die derzeit unterstützten

Features sind in der Rollenverwaltung detailliert beschrieben.

40

Gruppenassistent Konfiguration

Der Gruppenassistent bleibt nach der Installation von 8MAN auf einem neuen System zunächst inaktiv. Dies ist

notwendig, da es Einstellungen in Bezug auf Active-Directorys und Datei-Server gibt, die auf Ihre Umgebung

abgestimmt sein müssen.

Nehmen Sie daher bitte nach der Installation die Konfiguration des Gruppenassistenten vor. Sie erreichen diese

im 8MAN Dashboard:

Klicken Sie auf dieses Symbol. Es erscheint der folgende Konfigurationsdialog:

In diesem Dialog konfigurieren Sie sämtliche Parameter, die für die Ausführung des Gruppenassistenten und für

Berechtigungsänderungen notwendig sind. Hierzu zählen u. a. die zu erstelltenden Gruppennamen und –typen,

die verfügbaren Zugriffskategorien sowie die Blacklist.

Die einzelnen Einstellungen werden Ihnen auch in diesem Dialog vom

8MAN detailliert erläutert.

41

Grundeinstellungen

Der Gruppenassistent erstellt für die Zugriffsberechtigungen auf einem Verzeichnis eigene Gruppen, die einen

einheitlichen Aufbau besitzen. In den Grundeinstellungen können Sie diesen Aufbau Ihren Erfordernissen

anpassen:

Sie bestimmen, welche Namensbestandteile und in welcher Reihenfolge diese zu einem Gruppennamen

zusammengefügt werden, ob ausschließlich lokale oder auch globale Domänengruppen angelegt werden und

ob ACEs verzögert geschrieben werden sollen (da Berechtigunsgänderungen u. U. erst nach einem erneuten

Login eines Benutzers wirksam werden).

Gruppennamen-Format

Das Format des Gruppennamens kann nahezu frei konfiguriert werden. Wählen Sie unter „GruppennamenFormat“ einfach die Bestandteile und Trennzeichen aus, die sich an den jeweiligen Positionen befinden sollen.

Ein Beispiel Ihres konfigurierten Namensschemas sehen sie unmittelbar nach jeder Änderung, die Sie

vornehmen, im darunter befindlichen Anzeigefeld.

Verzögertes Schreiben von ACEs

Aktivieren Sie diese Option und stellen Sie die Anzahl der Tage ein, um die eine Änderung von ACEs verzögert

werden soll. Dies ist sinnvoll, da in bestimmten Situationen Berechtigungsänderungen erst nach einer erneuten

Anmeldung eines Benutzers wirksam werden. Durch das Verzögerte Schreiben können Sie die Änderungen auf

einen Zeitpunkt verschieben, an dem keine oder nur wenige Benutzer angemeldet sind.

42

AD-Gruppen

Die Auswahl der zu verwendenden AD-Gruppentypen legt fest, wie die Verwaltung der Zugriffsrechte erfolgen

soll. Es werden lokale Domänengruppen verwendet, um Ressourcen (z.B. Der Pfad auf dem die Berechtigungen

bearbeitet werden) zu verwalten und globale Domänengruppen um Benutzer (z.B. Die Benutzer die Zugriff auf

den Pfad haben sollen) zu verwalten. Alternativ kann 8MAN auch ausschließlich lokale Domänengruppen

verwenden.

Wichtig: Beachten Sie bitte, dass diese Einstellung nur einmalig vorgenommen werden kann. Eine nachträgliche

Umstellung führt zu Inkonsistenzen.

Aktivierung

Setzen Sie den Haken in das Feld

, um den Gruppenassistent zu aktivieren. Wenn

Sie den Gruppenassistenten deaktivieren, kann er im 8MAN nicht verwendet werden. Ist der Gruppenassistent

aktiviert kann er im 8MAN bei Bedarf deaktiviert werden.

Gruppennamen-Bestandteile

In diesem Abschnitt werden Namensbestandteile und -vorgaben der 8MAN -Gruppen definiert , die gemäß

dem zuvor konfigurierten Format für den Gruppennamen verwendet werden.

AD-Gruppenkennung

Definieren Sie hier die Kürzel zur Kennzeichnung von globalen, lokalen sowie Listgruppen. Das Trennzeichen,

das Sie hier festlegen, kann zur Abgrenzung der einzelnen Namensbestandteile genutzt werden.

Das hier aufgeführte Listgruppen-Suffix wird im Rahmen der automatischen Listrechteverwaltung verwendet

und kennzeichnet entsprechend automatisch angelegte Listgruppen.

Namensvorgaben

Im linken Bereich können Sie zwischen kompletten Pfad (\\Server\Freigabe\Verzeichnis\...),

43

relativen Pfad zum Server (\Freigabe\Verzeichnis\...) oder relativen Pfad zur Freigabe (\Verzeichnis\...) wählen.

Im rechten Bereich können Sie den gewählten Pfad noch weiter auf bestimmte Pfadanteile beschränken. Wie

auch bei den anderen Einstellungen sehen Sie unmittelbar nach jeder Änderung ein aktuelles Beispiel im

Bereich „Grundeinstellungen“.

8MAN wird ausgehend von dieser Vorgabe den Namen für die 8MAN –Gruppen anhand des aktuellen Pfades

erstellen.

Rechtekennzeichen

Im Bereich der Rechtekennzeichen legen Sie zum einen fest, welche Zugriffskategorien im Gruppenassistenten

zur Verfügung stehen und zum anderen, welche Kürzel jede Kategorie besitzen soll.

Die hier aktivierten Zugriffskategorien erscheinen im Gruppenassistenten als Spalten in die Sie zur Änderung

von Zugriffsberechtigungen einzelne oder mehrere Benutzer hinein bzw. wieder heraus schieben können. Die

Kürzel werden analog zu den AD-Gruppenkennungen den Gruppennamen hinzugefügt

Blacklist

Die Blacklist erlaubt Ihnen Benutzer , Gruppen und SIDs zu definieren, die vom Gruppenassistenten ignoriert

werden sollen. Jegliche Berechtigungsänderungen an diesen (über 8MAN) werden verhindert.

44

Sie fügen einen Benutzer bzw. ein Gruppe hinzu, indem Sie in das Suchfeld den Namen bzw. Teilnamen

eingeben und anschließend in den Suchergebnissen den entsprechenden Eintrag auswählen. Mit

oder

Doppelklick wird die zugehörige SID in die Liste eingefügt. Alternativ können Sie direkt eine SID in das Suchfeld

eingeben und über

einfügen.

Zum Entfernen eines Eintrags der Blacklist, wählen Sie einen Eintrag aus und klicken Sie auf

entsprechende SID wird dann aus der Liste herausgenommen.

. Die

Erweiterte Gruppenassistent Einstellungen

Sie können ebenfalls einen Simulationsmode aktivieren, damit die Änderungen in den Berechtigungen nicht

wirksam werden, dh. Sie werden nur simuliert und angezeigt. Aktivieren Sie dazu die Schaltfläche „Änderungen

nur simulieren“ in den Grundeinstellungen für 8MAN Gruppenassistent-Konfiguration.

Sie können einen initialen Test aktivieren, mit dem 8MAN prüft, ob die konfigurierten Anmelde credentials zum

Ändern ausreichend sind, um Änderungen im System durchführen zu können.

Die Strategien für automatisch erzeugte 8MAN -Gruppen wurde um eine Option erweitert. Sie haben nun

zusätzlich die Möglichkeit auch ausschließlich globale AD-Gruppen im Gruppenassistenten zu verwenden.

Beachten Sie, dass die neue Option nur gewählt werden kann, wenn Sie bisher noch keine Auswahl getroffen

und gespeichert haben oder der Simulationsmodus aktiviert ist. Die Auswahl im Simulationsmodus ist dabei

unabhängig von der im „echten“ Betrieb.

45

Sofern Sie noch keine Konfiguration angelegt haben und mit aktiviertem Simulationsmodus speichern, haben

Sie weiterhin die freie Wahl der Gruppen-Strategie für den „echten“ Betrieb. Erst wenn Sie bei ausgeschalteter

Simulation speichern, wird die Strategie verbindlich festgelegt.

Status der Konfiguration

Dieser Informationsbereich zeigt Ihnen den Zustand der aktuellen Konfiguration sowie Meldungen über den

Abschluss von Lade- und Speichervorgängen.

Zum Speichern Ihrer neuen oder geänderten Konfiguration, klicken Sie auf

.

Wenn Sie Ihre erste Konfiguration speichern, erscheint eine Sicherheitsabfrage, die Sie darauf hinweist, dass

die Wahl der zu verwendenen Domänengruppen nach dem Speichern nicht mehr geändert werden kann:

Sofern Sie eine bestehende Konfiguration geändert haben, erscheint die folgende Sicherheitsabfrage:

Klicken Sie auf „Ja“, um die Konfiguration zu übernehmen.

Sofern die Konfiguration gültig ist und das Speichern erfolgreich war, werden entsprechende Meldungen

angezeigt:

46

Sie können anschließend über

zurückkehren

im oberen Teil des Konfigurationsdialogs zum 8MAN Dashboard

Im Fall einer fehlerhaften oder unvollständigen Konfiguration, werden entsprechende Hinweise angezeigt und

es erfolgt keine Speicherung:

Serverkonfiguration

Erweiterte Reportkonfiguration - Mitglieder von Gruppen nicht anzeigen

In der 8MAN Server-Konfiguration

können Sie Gruppen definieren, für welche dann im Report deren Mitglieder explizit nicht aufgelistet werden

sollen. Die Gruppe selbst wird im Report weiterhin angezeigt, jedoch nur mit dem Vermerk über die Anzahl der

enthaltenen Mitglieder.

Dies gilt für alle Reports des 8MAN. Sinnvoll ist es, z.B: die Gruppe Domänen-Benutzer in die Liste der Gruppen

mit aufzunehmen.

47

Konfiguration zum Ändern im Active Directory

Für die neue Funktionalität „Ändern im Active-Directory“ gibt es einen neuen Konfigurationsdialog. Sie

erreichen diesen über den Button „Active-Directory-Änderungen“ im Dashboard der 8MAN Konfiguration.

Der neue Dialog erlaubt Ihnen im Wesentlichen die Definition von Vorgabewerten, die als Voreinstellungen für

die eigentliche Benutzung des Features in 8MAN (z. B. Benutzer anlegen) dienen. Sie können die hier gesetzten

Werte in 8MAN daher auch nachträglich noch ändern.

48

Der neue Bildschirm teilt sich in die Bereiche „Erforderliche Angaben“ und „Optionale LDAP-Attribute“ auf:

Der Anmeldename ist beispielsweise eine erforderliche Angabe, sofern Sie einen

neuen Benutzer erstellen. In dem folgend gezeigten Abschnitt können Sie eine

Bildungsregel hierfür erstellen, wodurch eine Vorbelegung aufgrund von Vor- und

Nachname sowie Typ des Benutzerkontos generiert wird. Sie haben die

Möglichkeit verschiedene Bildungsregeln für die Kontotypen Benutzer,

Administrator und Dienstkonten festzulegen.

Im nächsten Abschnitt definieren Sie ein Start-Kennwort sowie die

Kontooptionen, die für einen neuen Benutzer gelten sollen. Das Kennwort lässt

sich zudem mit einer einstellbaren Anzahl an Zeichen generieren.

Im unteren Bereich können Sie LDAP-Attribute auswählen, die Sie beim Erstellen von neuen Benutzern oder

Gruppen setzen möchten. Erforderliche Attribute sind hierbei nicht abwählbar (erkennbar an dem grünen

Häkchen). Bitte beachten Sie, dass Attribute, die Sie hier abwählen, nicht bei der Erstellung eines neuen

Objektes in 8MAN verwendet werden können.

Externes Programm ausführbar bei Benutzer anlegen

Beim Anlegen eines neuen Benutzers kann nun ein externes Programm ausgeführt werden. Dazu müssen Sie in

49

der 8MAN Konfiguration in der Ansicht „Active Directory Änderungen“ ein externes Programm konfigurieren.

Unterstützte Formate für externe Programme sind *.ps1, *.bat, *.cmd und *.vbs

Sie können einen Namen, den Pfad für das externe Programm und optional Kommandozeilen Argumente

angeben. Bei den Kommandozeilen Argumenten kann man, wie auch schon bei den Bildungsregeln für den

Benutzeranmeldenamen, gewünschte LDAP Attribute in geschweifte Klammern schreiben (z.B.

{samaccountname}). Die dann ermittelten Werte für die Attribute werden dem externen Programm

übergeben. Falls man sich bei den Argumenten verschrieben hat und kein Wert für dieses Argument ermittelt

werden kann, so wird das Argument ohne Umsetzung (z.B. {unbekannt}) an das externe Programm übergeben.

Wenn für die Ausführung des Programms keine Anmeldedaten konfiguriert wurden, dann werden automatisch

bei der Programm-Ausführung die Anmeldedaten für das Ändern im AD benutzt.

Einschränkungen

Das externe Programm muss sich lokal auf dem 8MAN Server befinden.

Bei Eingabe des Verzeichnisses und des Dateinamens wird überprüft,

ob das Programm verfügbar ist.

Wenn Sie die Checkbox zum Ausführen nicht angewählt haben, dann

wird bei Benutzer anlegen diese Konfiguration nicht berücksichtigt. Nur

im Falle einer angewählten Checkbox wird die Konfiguration benutzt.

Wenn das Programm beim Anlegen eines Benutzers nicht mehr verfügbar ist oder die Konfiguration fehlerhaft

ist, dann wird eine Fehlermeldung ausgegeben. Das Benutzeranlegen ist weiterhin möglich, jedoch eine externe

Programmausführung nicht.

Es wird dabei zusätzlich ein Hinweis ins Logbuch geschrieben, dass man

den Benutzer angelegt hat, das externe Programm aber nicht

ausgeführt wurde.

Bei *.bat und *.cmd sollte beachtet werden, dass die Ausgabe nur mit

dem ASCII Zeichensatz arbeitet. Ausnahme dabei ist, wenn man die

*.bat bzw. *.cmd Dateien mit einem einfachen Editor geschrieben hat.

Die Ausgaben des externen Programms werden im Erfolgsfall als Nachricht im Merkzettel hinterlegt

und ebenfalls in das Logbuch des neu

erzeugten Benutzers geschrieben. Im Fehlerfall innerhalb der externen Programausführung werden die

Ausgaben bis zum Fehlerauftritt in das Serverlog geschrieben, sodass es möglich ist, nachträglich die

Programmabarbeitung mit dem Fehler zu analysieren.

50

Client starten

Der Client kann nun gestartet werden.

Tragen Sie beim ersten Start die Adresse des 8MAN Servers ein. Ändern Sie den Port bitte nur, wenn das

gemeinsam mit dem Support von protected-networks.com in der zentralen Config geändert wurde.

Fertig – Viel Spaß mit 8MAN!

Für Fragen erreichen Sie unseren Support unter +49(30)3906345-44.

51

Über protected-networks.com GmbH

Die protected-networks.com GmbH mit Sitz in Berlin entwickelt integrierte Lösungen für das

Berechtigungsmanagement in Server-Umgebungen für Unternehmen aller Branchen. Integrated Data Security

Management heißt der Ansatz, den protected-networks.com verfolgt und Unternehmen eine einheitliche

Lösung für die Verwaltung von Berechtigungen und Daten bietet. Die Lösung 8MAN ermöglicht das

Visualisieren, Administrieren, Dokumentieren und Optimieren aller Berechtigungen, die innerhalb der ITUmgebung bestehen. Damit erweitert und optimiert 8MAN nicht nur die Funktionen der Microsoft-Dienste wie

Active Directory, Fileserver, SharePoint und Exchange, sondern auch die Funktionen vieler anderer

Serversysteme. Die protected-networks.com GmbH wurde Anfang 2009 gegründet und ist durch die

Investitionsbank Berlin sowie dem High Tech Gründerfonds finanziert.