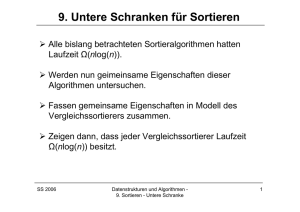

Skript komplett

Werbung