Angewandte Netzwerksicherheit (FP/LP) WS 2009/10

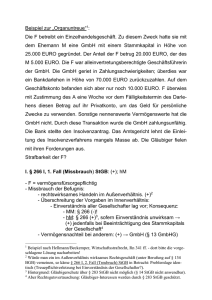

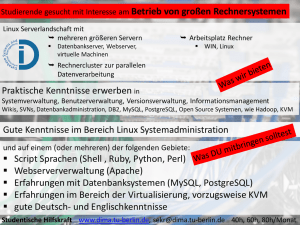

Werbung

Fakultät Medien, Bauhaus-Universität Weimar Professur für Mediensicherheit (Prof. Dr. Lucks) Projektleiter: Ewan Fleischmann Cracker Hacker • kriminelle Engergie • neugierig • Systeme und Daten zerstören • Computer-Freaks die „alles“ wissen wollen • Webseitenvandalismus • Erstellen und veröffentlichen von Viren/Würmern/Trojanern •… STEHT UNTER STRAFE • Wege finden das eigentlich unmögliche zu tun • wollen keinen Schaden anrichten oder Passwörter stehlen • melden Sicherheitslücken an die Verantwortlichen Projekt besteht aus Workshops 12 Workshops (3/3/6) ab 02.11.09 Wöchentliches Treffen (ca. 180 Minuten) Vorbesprechung Montag 14 Uhr Montag 15 Uhr – 18 Uhr Workshops: Netzwerksicherheit (9) & Andwendungssicherheit (3 – SPARK) Rechtliche Rahmenbedingungen § 202a, StGB: Ausspähen von Daten § 202c, StGB: Vorbereiten des Ausspähens und Abfangens von Daten („Hackerparagraph“) § 303a, StGB: Datenveränderung § 303b, StGB: Computersabotage Rahmenbedingungen des Projektes Durchführung des Projektes in einem streng abgeschotteten Netzwerk innerhalb des Labors! (Ausgehender Datenverkehr aus dem MSL wird vom SCC protokolliert) Zuwiderhandlung wird mit sofortigem Ausschluss geahndet! (Rechtliche Konsequenzen hat der Teilnehmer natürlich selbst zu tragen) Die hier gelernten Methoden NUR in isolierten Netzwerken und mit dem Einverständnis der „Betroffenen“ verwenden! • Grundlagen [1] - Rechtliche/ethische Aspekte - Linux (Aufbau, Befehle, ...) - Netzwerk (TCP/IP, TCPStack, Layer, ...) Netcat, cryptcat • Netzwerksicherheit Sniffing, TCPHijacking [5] Spoofing, Portscanning [6] SSH, DoS, DDoS [7] Wireless Sicherheit (wlan, bluetooth) [8] • LinuxSystemsicherheit [2] - Passwortsicherheit (Linux) - Zugriffskontrolle (Linux) - Kompromittierung (Linux) • Firewalls Konzept, Architektur, Konfiguration [9] • Softwaresicherheit - Speicherorganisation [3] - Buffer/Integer Overflows [3] - Race Conditions [4] - FormatStrings [4] - Fuzzying[4] • Websicherheit XSS, SQL Injection, ... (WebGoat) [10] • Malware Viren,Trojaner, Würmer [11] Rootkits [12] Forschung Felix Trojan [3,5,8] (3 x Netzwerksicherheit, 3 x SPARK) Labor Sebastian Held [2,7,4] Tristan Licht [1,6,9] (3 x Netzwerksicherheit) (3 x Netzwerksicherheit) Ablauf der Workshops Vortrag Theoretische Grundlagen sowie Ausarbeitung dazu (ca. 5 Seiten) Übung Durchführung von Übungen mit den teilnehmenden Studenten, Workshop-Übungsblatt, wenn möglich beide Sichtweisen: defensiv & offensiv Vortragender: (bei Netzwerksicherheit) bekommt Mail mit Inhaltsskizze der Inhalte sowie eventuell Ideen zur Übung und Literaturhinweisen selbständige(!!) Literaturrecherche und Erarbeitung des Themas sowie Vorbereitung Vor Workshop: Besprechung Einarbeitung in SPARK (OpenSource)* 3 Vorträge dazu - Einführung (Ada/SPARK) - 2 x SPARK Was wird erwartet? WICHTIG: Selbständige Erarbeitung der Themengebiete, d.h. insbesondere Literaturrecherche und Beschaffung in Unibibliothek, Fernleihe, Internet (vor allem für Forschungsprojektler) (Bin als Ansprechpartner immer verfügbar wenn es um Fragen geht die nicht in der gängigen bzw. von mir empfohlenen Literatur stehen!!!) Erarbeitung von fehlendem Grundlagenwissen Denkt daran: FP ist mehr als eine Bachelor-Arbeit Aktive Teilnahmen an den Workshops Benotung erfolgt nach jedem Workshop (2/3 Workshop, 1/3 Ausarbeitung, es muss aber jeweils beides bestanden werden) Vorstellung auf Mediengang (Februar 2009?)