(Microsoft PowerPoint - 3. Herr Unger 671_Symposium_4_0_

Werbung

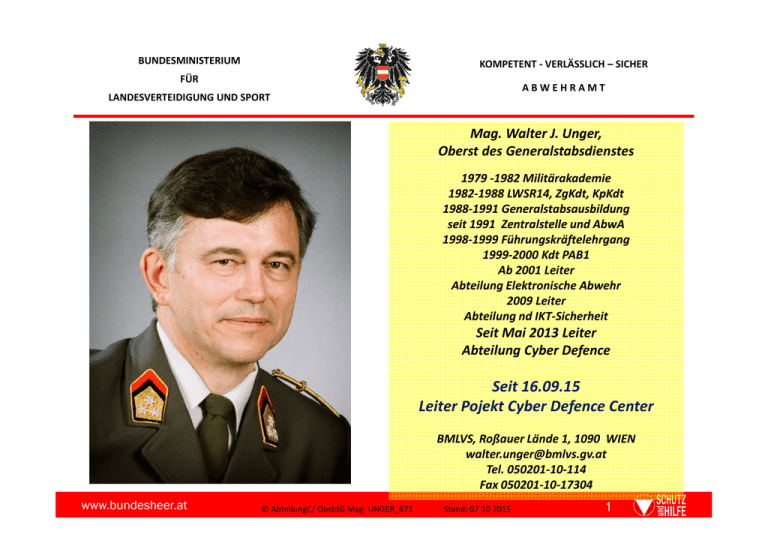

BUNDESMINISTERIUM KOMPETENT - VERLÄSSLICH – SICHER FÜR ABWEHRAMT LANDESVERTEIDIGUNG UND SPORT Mag. Walter J. Unger, Oberst des Generalstabsdienstes 1979 -1982 Militärakademie 1982-1988 LWSR14, ZgKdt, KpKdt 1988-1991 Generalstabsausbildung seit 1991 Zentralstelle und AbwA 1998-1999 Führungskräftelehrgang 1999-2000 Kdt PAB1 Ab 2001 Leiter Abteilung Elektronische Abwehr 2009 Leiter Abteilung nd IKT-Sicherheit Seit Mai 2013 Leiter Abteilung Cyber Defence Seit 16.09.15 Leiter Pojekt Cyber Defence Center BMLVS, Roßauer Lände 1, 1090 WIEN [email protected] Tel. 050201-10-114 Fax 050201-10-17304 www.bundesheer.at © AbteilungC/ ObstdG Mag. UNGER_671 Stand: 07 10 2015 1 BUNDESMINISTERIUM KOMPETENT - VERLÄSSLICH – SICHER FÜR ABWEHRAMT LANDESVERTEIDIGUNG UND SPORT Cyber Security Achillesferse für Industrie 4.0 Symposium 2015 08. Oktober 2015 www.bundesheer.at © AbteilungC/ ObstdG Mag. UNGER_671 Stand: 07 10 2015 2 Cyber-Raum Imaginärer, virtueller „Raum“ – Vernetzung von Computern – Daten, Kommunikation, Anwendungen – Internet als Basis Umfasst – – – – – Staat Strategische Infrastrukturen Wirtschaft Gesellschaft Bürger Endet im physikalischen Raum www.bundesheer.at © AbteilungC/ ObstdG UNGER_671 © AbteilungC/ ObstdG Mag.Mag. UNGER_659 Bedeutung – Informationsraum – Kommunikationsraum – Wirtschaftsraum – (Fern)Steuerraum – Kooperationsraum – Produktionsraum – Bildungsraum – Sozialraum – Freizeitraum – „Suchtraum“…. Stand:020703102015 2015 Stand: 3 3 Cyber Trends IoE_Internet of Everything = Smart World Big Data Cloud Industrie 4.0 Robotic Mobilität Forecast Analytics www.bundesheer.at © AbteilungC/ ObstdG UNGER_671 © AbteilungC/ ObstdG Mag.Mag. UNGER_659 Stand:020703102015 2015 Stand: 4 4 Was ist bedroht? Grundwerte der IKT Vertraulichkeit Verfügbarkeit Integrität im IKT-System, bestehend aus: Infrastruktur HW, SW, Objekte Daten, Informationen, Wissen Organisation, Personal www.bundesheer.at © AbteilungC/ ObstdG UNGER_671 © AbteilungC/ ObstdG Mag.Mag. UNGER_659 Stand:02 0703 102015 2015 Stand: 5 5 Cyberspace BUNDESMINISTERIUM FÜR KOMPETENT - VERLÄSSLICH – SICHER ABWEHRAMT LANDESVERTEIDIGUNG UND SPORT Charakter Akteure • Spielwiese • Aktionsgebiet • Tatort • Gefechtsfeld Kriegsgebiet Script Kiddys Aktivisten Anarchisten, „Vandalen“ Kriminelle Spione Terroristen „Cyber Warriors“ www.bundesheer.at © AbteilungC/ ObstdG Mag. UNGER_671 Unterscheidung Stand: 07 10 2015 Motivation Ziele Ressourcen Fähigkeiten 6 Schadprogramme: –Über E-Mail – Anhänge –Jede 40. Website infiziert –Industrielle Fertigung von Malware: • 420 Mio. Schadprogramme bisher • 3 Mio. neue Schadprogramme pro Monat/2015 Grundwerte der IKT Vertraulichkeit –Exploit Kits –Malware Construction Kits Verfügbarkeit Botnetze: Integrität –aktuell ca. 1150 bekannt Infrastruktur –Ab € 5,- /Stunde mietbar HW, SW, Objekte –100.000 Server Daten, Informationen, Wissen Weitere Gefahren Organisation, Personal –Apps –Cloud –Identitätsdiebstahl: • 2014: 34 Mio Betroffene 7 DDoS - Angriffe – – – – 40.000 in DEU (2014) 40% der Unternehmen betroffen Bis zu 400 GB/s !!! Über Server APT Grundwerte der IKT – Rüstungsbetriebe Vertraulichkeit – Automobil-, Schifffahrt-, Raumfahrtindustrie Verfügbarkeit – Forschungseinrichtungen Integrität – Öffentliche Verwaltung Infrastruktur – Dauern Monate Jahre HW, SW, Objekte Cyber-Angriffe auf DEU Regierungsnetze Daten, Informationen, Wissen – 2.000 - 3.000/Tag Organisation, Personal – 3 - 5 gezielte ! Angriffe auf Steuerungssysteme Industrie 4.0 8 Ungepatchte Systeme: mind. 10% unverschlüsselte Kommunikation Trend zu mobilen, immer erreichbaren Lösungen verhältnismäßig geringe Investitionen in IT-Sicherheit - EINGESCHRÄNKT - www.bundesheer.at © AbteilungC/ ObstdG Mag. UNGER_670 Stand: 01 10 2015 9 Verbindung Apps - Werbenetzwerke www.bundesheer.at C`t108/15 - EINGESCHRÄNKT -Stand: 01 © AbteilungC/ ObstdG Mag. UNGER_670 2015 10 10 Was konkret fand (vermutlich) statt? Hackerangriffe auf Server, Laptop, Tablet, Smartphone Abhören/Abfangen von E-Mails, Fax etc. Bewusste Informations- oder Datenweitergabe/Datendiebstahl durch eigene Mitarbeiter Abfluss von Daten durch externe Dritte, – wie Zulieferer, Dienstleister oder Berater Diebstahl von PC, Laptop, Handy, Smartphone, Tablet Social Engineering – Geschicktes Ausfragen von Mitarbeitern am Telefon, – in sozialen Netzwerken/Internetforen, im privaten Umfeld, auf Messen oder bei Veranstaltungen Diebstahl von Dokumenten, Unterlagen, Mustern, Maschinen oder Bauteilen etc. Abhören von Besprechungen oder Telefonaten Gab es Hinweise auf Täter? • Hacker • Eigene Mitarbeiter • Kunden oder Lieferanten • Konkurrierendes Unternehmen • Dienstleister / Berater • Organisierte Kriminalität • Ausländischer Nachrichtendienst Trends Angreifer professioneller Täter beschäftigen sich intensiv mit den Opfern Cyber „Crime-as-a-Service“ Angriffe gegen kritische Infrastrukturen nehmen zu Jeder Wirtschaftszweig betroffen Nicht alle Angriffe werden entdeckt www.bundesheer.at - EINGESCHRÄNKT © AbteilungC/ ObstdG Mag. UNGER_671 - Stand: 07 10 2015 15 15 Malware-as-a-Service 1. Hacker suchen Schwachstellen 2. Entwickler programmieren passende SW 3. Angreifer fahren gezielte/ungezielte Angriffe 4. Kriminelle kaufen Informationen und machen sie zu Geld www.bundesheer.at © AbteilungC/ ObstdG UNGER_670 © AbteilungC/ ObstdG Mag.Mag. UNGER_659 Stand:020103102015 2015 Stand: 18 18 Cyber „Crimeware-as-a-Service“ Exploits und Schadprogramme mietbar ! – Dateilose Infektion Zero-Day-Exploits Exploits – Nutzen gezielt Sicherheitslücken (Java, Flash, IE, Silverlight,..) – Laden heimlich Schadprogramme nach Keine spezifischen (Programmier-) Kenntnisse erforderlich ! Techn. Support, lfd. Updates, detailierte Statistiken www.bundesheer.at - EINGESCHRÄNKT © AbteilungC/ ObstdG Mag. UNGER_671 - Stand: 07 10 2015 19 19 Exploit RIG Seit 2014 über ein Exploit-Forum mietbar ! – $ 30,-/Tag; 150/Woche, 500/Monat 2015 bereits – 360 Direktkunden – 250 weitere über 2 Reseller – RIG 3.0: $ 400,-/Woche Exploit „Sweet Orange“: – Garantierte Infektionsrate 10-25% = mind. 15.000/Tag – Handel nur in Untergrundforen mit Einladung www.bundesheer.at - EINGESCHRÄNKT © AbteilungC/ ObstdG Mag. UNGER_671 - Stand: 07 10 2015 20 20 Grundwerte der IKT Cyber-Angriffe Vertraulichkeit Verfügbarkeit auf Unternehmen, IntegritätVerwaltungen Infrastruktur und Privatnutzer kommen HW, SW, Objekte Daten, jeden Informationen, Wissen Tag! Organisation, Personal 21 Cyber Bedrohungsspektrum Digitaler Stillstand Angriffe gegen Kritische Infrastrukturen Cyber- Wirtschafts- und Konkurrenzspionage Cyber - Angriffe um Geld zu ergaunern Predictive Analytics, Missbrauch Personen bezogener Daten 22 Bedrohung: Szenario Gleichzeitiger Angriff auf Mittel und Methoden –Schadprogramme, -methoden –Steuerzentralen der Stromversorger –Botnetze –Steuerrechner der Telekom-Versorger –Zerstören von Glasfaser-Leitungen –Banken und Geldversorgung –Zerstören von RV-Stationen –ÖBH, BMI, Sicherheits- und andere Behörden –Feuer in Rechenzentren –DieTelekommunikation Root Server DNS des Internet Energie Zeitbedarf: Vorlauf 18-24 Mo –Luftverkehrskontrollzentren, Flughäfen –Kraftwerks- und Staubeckensteuerungen Finanzbedarf: € 10,- Mio. –Bundesbahn, Logistikunternehmen Personalbedarf: Transport –Lebensmittel-, Wasserversorgung, Abwasser–Malware Programmierer Regierung entsorgung –Agenten zur Aufklärung und Sabotage –ORF, andere Medien Behörden Finanz –Krankenhäuser, Notfalleinrichtungen Rückgrat einer Informationsgesellschaft www.bundesheer.at © AbteilungC/ ObstdG Mag. UNGER_670 Stand: 01 10 2015 23 Cyber Angriffe sind eine reale Bedrohung! Wir müssen etwas dagegen tun! www.bundesheer.at © AbteilungC/ ObstdG Mag. UNGER_670 Stand: 01 10 2015 24 24 Ist Industrie 4.0 sicher? Sind die „Kronjuwelen“ gut geschützt? www.bundesheer.at - EINGESCHRÄNKT © AbteilungC/ ObstdG Mag. UNGER_671 - Stand: 07 10 2015 25 Gesamtüberblick www.bundesheer.at - EINGESCHRÄNKT © AbteilungC/ ObstdG Mag. UNGER_671 - Stand: 07 10 2015 26 House of Security Unternehmenssicherheit Schutz aller Geschäftsprozesse Challenge für Oberösterreich: Standort- und Prozesssicherheit an allen Niederlassungen Informationssicherheit IKT-Sicherheit Angemessener Schutz ! Schutz des Managements, der Mitarbeiter und Anlagen SicherheitsManagement Schutz vor interner und externer Kriminalität Vorbeugendes Krisenmanagement Laufende Risikoanalyse und Risikodarstellung Sonder- und Kriseneinsätze (verantwortliche Teams) Sicherheit als Business Enabler ! Sicherheitskonzept Sicherheitsstrategie www.bundesheer.at - EINGESCHRÄNKT © AbteilungC/ ObstdG Mag. UNGER_671 - Stand: 07 10 2015 27 ObstdG Mag. Walter Unger E-Mail: [email protected] Tel.: 05020110/35300 www.bundesheer.at © AbteilungC/ ObstdG Mag. UNGER_670 Stand: 01 10 2015 28