Bedrohungen – Heute und Morgen

Werbung

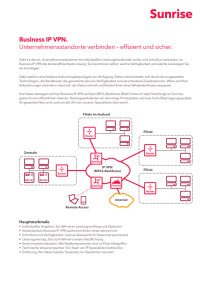

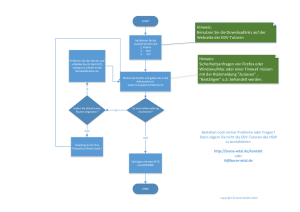

Informationssicherheit und Umgang mit ITRisiken in der Praxis Bedrohungen – Heute und Morgen Paul Schöbi, Cnlab AG 17. September 2008 Cnlab AG Cnlab AG Organisation - Gegründet 1997 - 10 Ingenieure - Sitz Rapperswil - Im Besitz des Managements Cnlab AG Partner - HSR (Hochschule Rapperswil) - ETH Zürich - CSI Consulting AG 17.9.2008 Security Engineering SoftwareEntwicklung InternetPerformanceBenchmarking 2 Cnlab AG: Sicherheit im Mittelpunkt Akademische Ausbildung und Erfahrung der Berater Kryptologie Erfahrung der Berater Cnlab-SoftwareEntwicklung SoftwareTechnlogie Organisation Sicherheit Schulprojekte HSR „Puls der Technik“ 17.9.2008 NetzwerkTechnologie CnlabNetzwerk-Dienste (Analyse, Performance) 3 InformationsSicherheit? 17.9.2008 4 Themen Gewichtung und Auswahl aufgrund der aktuellen Erfahrungen 17.9.2008 • Internet-Sicherheit • Sicherheit im OffshoringUmfeld • Sicherheit der Arbeitsstationen (feste und mobile) 5 Internet-Sicherheit 17.9.2008 6 Die Virenflut 17.9.2008 7 Google Chrome 17.9.2008 8 Auch gut Geschützte werden angegriffen 17.9.2008 9 Internet-Angriff durch Behörden 17.9.2008 10 Internet-Angriff durch organisiertes Verbrechen 17.9.2008 11 Professionelle Hacker 17.9.2008 12 Fehler im Back-End 17.9.2008 13 Thema InternetSicherheit Nutzer Infrastruktur Das Internet ist - Offen - Weltweit zugänglich - Verteilt (nicht zentralisiert) - Kaum kontrolliert - Schnell - Vielfältig - Noch (lange) nicht fertig DNS Internet Partner 17.9.2008 Server Angreifer 14 Beurteilung Melani: 2007 Lage, Gefahren, Risiken: Melde- und Analysestelle Informationssicherung • Schnittstelle Mensch/Computer • Infektion in mehreren Schritten • Botnetze www.melani.admin.ch Tendenzen: • DDoS-Attacken • Geldwäscherei nach Phishing • Mobiltelefone als Angriffsziel 17.9.2008 15 Schnittstelle Mensch/Computer 1. User dazu bewegen, eine bösartige Webseite zu besuchen 2. Ausnützen von Mängeln in der Programmierung Client Router Internet Phishing-Mail Angreifer-Seite laden 3. Ausnützen von Mängeln im BrowserKonzept Normale Seite laden Angreifer-Seite verändert Darstellung 17.9.2008 16 Drive-by-Infektion auf den Router Client 1. Benutzer dazu bringen, eine bösartige Webseite zu besuchen. 2. Programm in der Seite greift den lokalen Router an und öffnet ihn. Router Internet 1) Phishing-Mail Webseite holen 2) Router angreifen und öffnen 3) PC angreifen 3. Programm aus dem Internet greift den Rechner des Benutzers an. 17.9.2008 17 Botnetze 1. Virus wird geschrieben und verteilt (Infektion) 2. Virus kontaktiert Relay-Rechner 3. Spammer-Kunde kauft Dienst vom Virenhersteller (bzw. von einem Händler) 4. Relay-Rechner erbringen den Dienst (z.B. SPAM-Mail). 17.9.2008 Quelle: www.wikipedia.org 18 Bank Internet-Banking 1. Tojaner wird erzeugt und verteilt. 2. Kunde kontaktiert seine Bank und wählt sich ein. 3. Trojaner erzeugt unerwünschte Transaktionen innerhalb der aktiven Session. 17.9.2008 Client Router Internet 1 Trojaner-Mail 2 Login in Bank-Session 3 Transaktionen des Trojaners innerhalb der Bank-Session $$ 19 Beispiel Trojaner-Mail 17.9.2008 20 Die Reaktion der CH Banken Credit Suisse: mehrfache TAN Zürcher Kantonalbank: mTAN Raiffeisen: mTAN Migros Bank: Kobil mit Smart-Card UBS: Smart-Card RTC-Banken: Kobil und Axsionics 17.9.2008 21 Die wichtigsten Internet-Bedrohungen • dDoS-Angriffe • Abgestimmte Angriffe durch Botnetze • Trojaner-Befall von grösseren KundenSegmenten • Vertrauensverlust durch Negativmeldungen 17.9.2008 22 Offshoring 17.9.2008 23 Die OffshoreProblematik Weltweite Vernetzung Verteilung der Ressourcen CH-Gesetzgebung als Basis des Geschäftsmodells (Beispiel Bankgeheimnis) Unterschiedliche Legislation „zu hause“ und an den verschiedenen Offshore-Standorten 17.9.2008 24 Offshoring Challenges Analyse Möglichst viele Stufen, um den grössten kommerziellen Nutzen zu ziehen. Produktion Design Problematik: Test- und Produktions-Stufen mit hoch privilegierten Konten Test 17.9.2008 Umsetzung 25 Die grossen OffshoreBedrohungen • Verlust von Kunden- oder Geschäftsdaten durch Fehler (Komplexität) • Aufweichen der Policy durch GeschäftsAnforderungen, dann Verlust von Kunden- oder Geschäftsdaten 17.9.2008 26 Arbeitsstationen 17.9.2008 27 Arbeitsstationen enthalten sensitive Daten Kundendaten Geschäftskritische Daten Wettbewerbs-Vorteile • Lokale Dateien • Offline-Folder – File-System – Outlook • Lokale Kopien von LoginCredentials – Betriebssystem (AD) – Zugangsprogramme (VPNs) – E-Business-Services – Etc. 17.9.2008 28 Arbeitsstationen haben Zugang zu sensitiven Daten • • • Microsoft liefert monatliche Sicherheits-Patches. Ungeschützte Systeme am Internet werden innert Minuten infiziert. Betriebssysteme erlauben weitgehenden Zugriff auf Memory und auf OSKomponenten. 17.9.2008 • Unberechtigter Zugang zu lokal gespeicherten Daten • Missbrauch der Arbeitsstation zum Zugang auf die Firma 29 Die grossen Bedrohungen bei den Arbeitsstationen • Unerwünschter Zugang zu Firmen-Arbeitsplätzen (Viren, Trojaner) • Unerwünschter Zugang zu Home-Arbeitsplätzen (physischer Zugang im aktiven Zustand) • Diebstahl von Notebooks und Zugang zu lokal gespeicherten Daten 17.9.2008 30 Strukturierung und Bewertung 17.9.2008 31 Die schlechte Nachricht Bewertung • • • Schutz gegen dDoS im Internet ist in den nächsten Jahren nicht möglich. Arbeitsstationen werden noch für eine lange Zeit unsicher sein. Ein unbedarfter Umgang mit mobilen und externen (Home, Offshore) Arbeitsplätzen kann die ganze Unternehmung gefährden. Die gute Nachricht • • • • 17.9.2008 Gut geschützte Unternehmen haben selten Schäden. Notebooks können heute mit einfachen Mitteln geschützt werden. Millionen von Benutzern arbeiten heute produktiv mit dem Internet. Sicheres Offshoring ist möglich, auch wenn es nicht einfach (billig) ist. 32 Eine nützliche Struktur: ISO 27001-2005 Rahmenwerk zur Ausgestaltung und zur Prüfung der IT-Sicherheit von grossen IT-Systemen. Ausgerichtet für eine „normale“ Informatik-Umgebung. (Nummern entsprechen den Kapiteln) Zu beziehen über: http://www.27001online.com/iso-27001.htm (Kosten: ca. 200 USD) 17.9.2008 5. 6. 7. 8. 9. 10. 11. 12. 13. 14. 15. Sicherheitspolitik Organisation der Sicherheit Management der Informationswerte Personalsicherheit Physische und umgebungsbezogene Sicherheit Management des IT- und Kommunikationsbetriebs Zugangs- und Zugriffskontrolle Systementwicklung und –Wartung Management der Sicherheitsvorfälle Management des kontinuierlichen Geschäftsbetriebs Einhaltung der Verpflichtungen 33 Quellen • MELANI Halbjahresbericht 2007/I und 2007/II (Informatikstrategieorgan Bund ISB), www.melani.admin.ch • The Cybercrime 2.0 Evolution (Yuval Ben-Itzhak, ISSA Journal, June 2008) • Tagesanzeiger (online) vom 6.8.2008, 7.8.2008,11.8.2008, 8.9.2008 • 20 Minuten (online) vom 6.8.2008 • www.heise.de • www.wikipedia.org 17.9.2008 34 Vielen Dank für Ihre Aufmerksamkeit Cnlab AG Obere Bahnhofstrasse 32b 8640 Rapperswil www.cnlab.ch Paul Schöbi [email protected] +41 55 214 33 33 Präsentation verfügbar unter: http://www.cnlab.ch/en/company/publications.html 17.9.2008 35