Routing in kleinen Netzen

Werbung

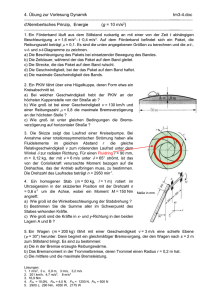

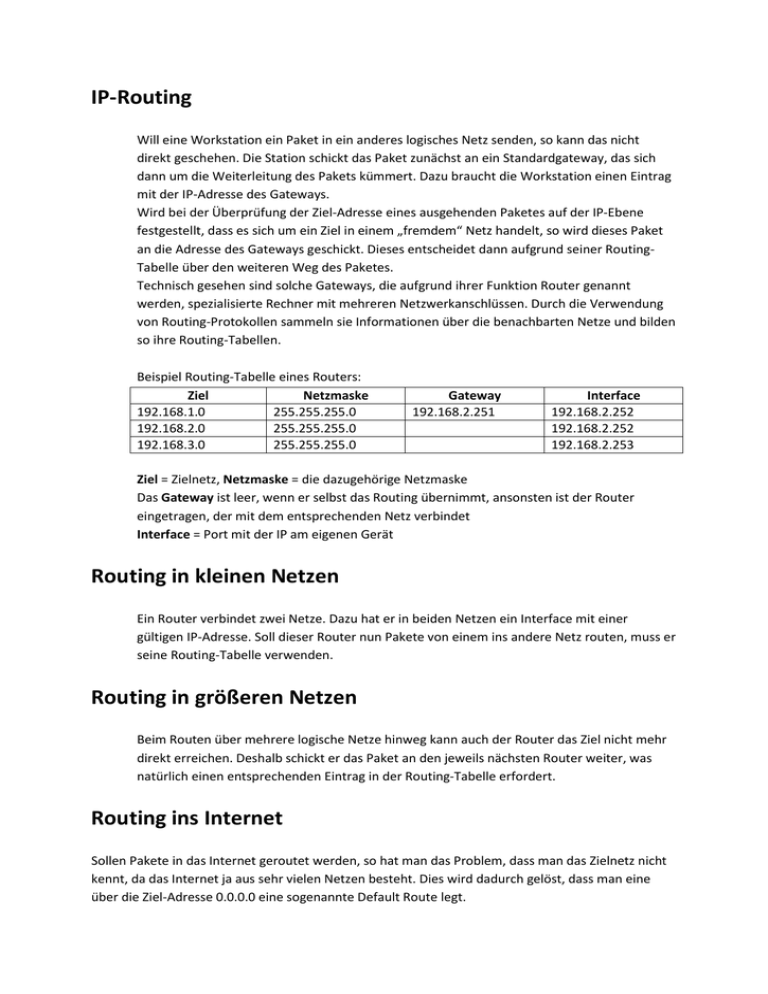

IP-Routing Will eine Workstation ein Paket in ein anderes logisches Netz senden, so kann das nicht direkt geschehen. Die Station schickt das Paket zunächst an ein Standardgateway, das sich dann um die Weiterleitung des Pakets kümmert. Dazu braucht die Workstation einen Eintrag mit der IP-Adresse des Gateways. Wird bei der Überprüfung der Ziel-Adresse eines ausgehenden Paketes auf der IP-Ebene festgestellt, dass es sich um ein Ziel in einem „fremdem“ Netz handelt, so wird dieses Paket an die Adresse des Gateways geschickt. Dieses entscheidet dann aufgrund seiner RoutingTabelle über den weiteren Weg des Paketes. Technisch gesehen sind solche Gateways, die aufgrund ihrer Funktion Router genannt werden, spezialisierte Rechner mit mehreren Netzwerkanschlüssen. Durch die Verwendung von Routing-Protokollen sammeln sie Informationen über die benachbarten Netze und bilden so ihre Routing-Tabellen. Beispiel Routing-Tabelle eines Routers: Ziel Netzmaske 192.168.1.0 255.255.255.0 192.168.2.0 255.255.255.0 192.168.3.0 255.255.255.0 Gateway 192.168.2.251 Interface 192.168.2.252 192.168.2.252 192.168.2.253 Ziel = Zielnetz, Netzmaske = die dazugehörige Netzmaske Das Gateway ist leer, wenn er selbst das Routing übernimmt, ansonsten ist der Router eingetragen, der mit dem entsprechenden Netz verbindet Interface = Port mit der IP am eigenen Gerät Routing in kleinen Netzen Ein Router verbindet zwei Netze. Dazu hat er in beiden Netzen ein Interface mit einer gültigen IP-Adresse. Soll dieser Router nun Pakete von einem ins andere Netz routen, muss er seine Routing-Tabelle verwenden. Routing in größeren Netzen Beim Routen über mehrere logische Netze hinweg kann auch der Router das Ziel nicht mehr direkt erreichen. Deshalb schickt er das Paket an den jeweils nächsten Router weiter, was natürlich einen entsprechenden Eintrag in der Routing-Tabelle erfordert. Routing ins Internet Sollen Pakete in das Internet geroutet werden, so hat man das Problem, dass man das Zielnetz nicht kennt, da das Internet ja aus sehr vielen Netzen besteht. Dies wird dadurch gelöst, dass man eine über die Ziel-Adresse 0.0.0.0 eine sogenannte Default Route legt. Diese sieht z.B. so aus: Ziel 0.0.0.0 Netzmaske Gateway 192.168.3.254 Interface 192.168.3.253 Ziel = Internet, Netzmaske = bleibt leer Das Gateway ist der Router, der mit dem Internet verbunden ist Interface = Port mit der IP am eigenen Gerät IT-Grundschutz - - - - - - Standardwerk für IT-Grundschutz: Grundschutzhandbuch (GSHB) der Bundesagentur für Sicherheit in der Informationstechnik (BSI) Gliedert sich in Grundschutzkataloge, Umsetzung zur Grundschutzrichtlinie, Grundschutzkonzeption, Risikoanalyse, Grundschutzziele Vier typische Schadensfälle, die in Unternehmen auftreten o Technisches Versagen, Höhere Gewalt o Viren o Versehentliches Löschen (menschliches Fehlverhalten) o Organisatorische Mängel, Vorsätzliche Handlungen Gefahrenpotential = Welche Probleme auftreten können durch Mitarbeiter / Hardware / Software / Innentäter / Außentäter / Höhere Gewalt / Einschleusen von Viren / usw. o 4 Beispiele: Technisches Versagen (Stromausfall) Menschliche Fehlhandlung (Passwörter liegen aufgeschrieben herum) Höhere Gewalt (Überspannung) Organisatorische Mängel Gegen welche Sicherheitsvorschriften wird in der Praxis oft verstoßen? o Türen + Fenster stehen offen (Zutritt zu unerlaubten Bereichen) o Zettel mit Passwörter sichtbar o Datensicherung liegt frei herum o Vertrauliche Dokumente liegen herum o Private Daten mit Schadsoftware kommen ins Netz o Direkte Internetverbindung hebelt zentralen Firewallschutz aus Warum sollte das Passwort des Administrators beim Chef sicher hinterlegt sein? – Für den Fall, dass der Administrator das Unternehmen verlässt, verunglückt o.ä. Was können die Gründe dafür sein, dass 50% der sicherheitsrelevanten Vorfälle durch eigene Mitarbeiter verursacht werden? o Werkspionage o Leichtsinn o Unachtsamkeit o Vorsatz Wer ist für alle Sicherheitsbelange in einem Unternehmen letztendlich verantwortlich? – Die Geschäftsleitung Aufgaben des IT-Sicherheitsbeauftragten Wichtiges Element zur Realisierung eines erfolgreichen IT-Sicherheitsmanagements o o o o o o o - - Aufstellen von Regeln für die praktische Anwendung der IT-Sicherheitsmaßnahmen Empfehlungen zu angemessenen Verhaltensweisen Auswahl und Einsatz geeigneter Hilfsmittel für die Sicherheitsanwendungen Organisatorische Anpassung von Aufgaben und Arbeitsabläufen Sensibilisierung, Anleitung und Betreuung der Benutzer Schulung und Information der Anwender in Sicherheitsmaßnahmen Dokumentation des IT-Sicherheitsprozesses und Erstellung von Managementreports zur IT-Sicherheit o Zur Aufrechterhaltung der IT-Sicherheit die IT-Sicherheitsmaßnahmen auf Funktionalität und Aktualität zu überprüfen und sie ggf. anzupassen und zu korrigieren Die Aufgaben des IT-Sicherheitsmanagement-Teams sind o Die IT-Sicherheitsziele und –strategien zu bestimmen sowie die ITSicherheitsleitlinien zu entwickeln o Die Umsetzung der IT-Sicherheitslinien zu überprüfen o Den IT-Sicherheitsprozess zu initiieren, zu steuern und zu kontrollieren o Bei der Erstellung des IT-Sicherheitskonzeptes mitwirken o Schulungs- und Sensibilisierungsprogramme o IT-Koordinierungsausschuss auf der Leitungsebene in IT-Sicherheitsfragen beraten 6 Schritte zu einem erfolgreichen Sicherheitsmanagement o Verantwortung der Leitung o Einberufung eines IT-Sicherheitsteams und Erstellung der IT-Sicherheitsleitlinien o Bestimmung der Ziele o Inhalte dokumentieren o Bekanntgabe und Schulung der Mitarbeiter o Aktualisierung und Ergänzung IT-Strukturanalyse - - Strukturanalyse umfasst o Aktueller kompletter Netzplan o Bereinigter Netzplan (Gruppierungen) o Tabelle der IT-Systeme o Zusammenstellung der genutzten IT-Anwendungen Probleme im Zusammenhang mit Netzplänen ist, dass sie oftmals nicht aktuell sind Nach welchen Merkmalen lassen sich IT-Komponenten zusammenfassen? o Typ o Konfiguration o Anwendungen o Administrativer Einfluss Anforderungen an sichere Systeme - Kryptographie = Im Wesentlichen die Technik der Verschlüsselung und der digitalen Signatur 8 Anforderungen o Identifizierung Identifizierung bedeutet die Feststellung der Identität einer Person oder eines Computersystems o Autorisierung Nach der Feststellung und des Beweises der Identität einer Person oder eines Systems dient die Autorisierung zur Feststellung der Berechtigungen dieser Person oder des Systems o Authentifizierung Authentifizierung stellt meist den zweiten Schritt nach der Identifikation dar und bedeutet den Beweis der festgestellten Identität o Verfügbarkeit Die Forderung nach Verfügbarkeit besagt, dass ein System legitimen Benutzern innerhalb der geforderten Zeiträume unbedingt zur Verfügung steht o Integrität Daten dürfen auf dem Übertragungsweg nicht verändert werden können o Vertraulichkeit Die Daten müssen vertraulich behandelt werden, Schutz vor Einsicht durch Andere o Authentizität Etwas muss der Wahrheit entsprechen o Verbindlichkeit Unabstreitbarkeit, dass eine Nachricht von einer bestimmten Person kam Anti-Hacking - Angriffe auf die 7 Schichten des OSI-Modells LAYER Aufgabe Protokoll Anwendung / Netzwerkprozess http, ftp Application Darstellung / Datencodierung ASCII, Presentation EBCDIC Sitzungsschicht / Überwachung der Xwindow, Session Kommunikation NFS Ende zu Ende / Transportüberwachung tcp, udp Transport Aufbau der Verbindung Netzwerk / Network Wahl des besten ip, icmp Weges, Routing Sicherung / Zugriff auf Medium mac Data Link Bitübertragung / Elektrische oder rs232 Physical optische Signale Angriff Betriebssystemschwächen ausnutzen Unverschlüsselte Daten auffangen Datenkommunikation gezielt mitlesen Geöffnete Ports abfragen Pakete abhören Englisch Exploited Holes in Network OS Viewing unencrypted data formats Traffic monitoring Mac Frame verändern Frame / Type field Manipulation Wire Tap Vandalismus, Kabel anzapfen Port scan Packet sniffing Welche Fähigkeiten müssen Hacker besitzen, um Sicherheitslücken aufdecken zu können? - Hacker = deckt mit Fachwissen Sicherheitslücken im Netz auf - Benötigt Wissen über die Datenübertragungsverfahren auf den verschiedenen Schichten - Welche Sicherheitslücken können durch Tools aufgedeckt werden? o CIA Commander = Passwort knacken unter Windows o Wireshark = Netzwerk Sniffer o Port Scanner = NMAP o Kismet = WLAN Sniffer Angriffsformen: - Portscan - Über den NET-Bios Dienst - Syn-Flooding o Ziel: Systemressourcen des Servers blockieren. Blocklog-Queue läuft voll (dort werden alle offenen Verbindungen gespeichert) TCP-Handshake: SYN –SYN ACK – no answer o Die Verbindungen werden erst nach mehreren Minuten gelöscht, da der Server öfters versucht ein SYN ACK Paket zu senden - Trojanisches Pferd o Ein trojanisches Pferd ist ein Programm, das vorgibt eine nützliche Aufgabe zu erfüllen, dass aber in Wirklichkeit etwas ganz anderes, meist schädliches im Hintergrund macht. Die Möglichkeiten des Missbrauchs durch die Umbenennung von einfachen NT-Utilities sind schon unfassbar. Ein Angreifer könnte beispielsweise eine Batch-Datei mit dem Namen regedit.cmd auf den Server hinterlegt haben. Wenn der Administrator dann z.B. das Programm regedit ohne die Endung .exe ausführt, wird zuerst die Stapelverarbeitung ausgeführt und anschließend erst das eigentliche - Programm. So kann die Stapelverarbeitung z.B. einen neuen Administratoruser hinterlegen o.ä. Passwortcracker o dictionary attack (Wörterbuch) Knacken des Passwortes mit Hilfe einer Passwortliste mit dem „Try and Error Prinzip“. Die Methode wird verwendet, wenn man davon ausgehen kann, dass das Passwort aus einer sinnvollen Zeichenkombination besteht o Hybrid attack Kombination/Abwandlung von Wörtern Wörter aus dem oben genannten Wörterbuch werden systematisch um je eine Stelle nach links bzw. rechts erweitert und mit allen Kombinationen ausprobiert o Brute-Force attack Durchprobieren aller Möglichkeiten TCP-Handshake - Verbindungsaufbau o Der Client, der eine Verbindung aufbauen will, sendet dem Server ein SYN-Paket (von engl. synchronize) mit einer Sequenznummer x. Die Start-Sequenznummer ist eine beliebige Zahl, deren Generierung von der jeweiligen TCP-Implementierung abhängig ist. Sie sollte jedoch möglichst zufällig sein, um Sicherheitsrisiken zu vermeiden. o Der Server (siehe Skizze) empfängt das Paket. Ist der Port geschlossen, antwortet er mit einem TCP-RST, um zu signalisieren, dass keine Verbindung aufgebaut werden kann. Ist der Port geöffnet, bestätigt er den Erhalt des ersten SYN-Pakets und stimmt dem Verbindungsaufbau zu, indem er ein SYN/ACK-Paket zurückschickt. Das gesetzte ACK-Flag im TCP-Header kennzeichnet diese Pakete, welche die Sequenznummer x+1 des SYN-Pakets im Header enthalten. Zusätzlich sendet er im Gegenzug seine Start-Sequenznummer y, die ebenfalls beliebig und unabhängig von der Start-Sequenznummer des Clients ist. o Der Client bestätigt zuletzt den Erhalt des SYN/ACK-Pakets durch das Senden eines eigenen ACK-Pakets mit der Sequenznummer x+1. Dieser Vorgang wird auch als „Forward Acknowledgement“ bezeichnet. Aus Sicherheitsgründen sendet der Client den Wert y+1 (die Sequenznummer des Servers + 1) im ACK-Segment zurück. Die Verbindung ist damit aufgebaut. o Einmal aufgebaut, ist die Verbindung für beide Kommunikationspartner gleichberechtigt, man kann einer bestehenden Verbindung auf TCP-Ebene nicht ansehen, wer der Server und wer der Client ist. - Verbindungsabbau o Der geregelte Verbindungsabbau erfolgt ähnlich. Statt des SYN-Bits kommt das FINBit (von engl. finish = Ende, Abschluss) zum Einsatz, welches anzeigt, dass keine Daten mehr vom Sender kommen werden. Der Erhalt des Pakets wird wiederum mittels ACK bestätigt. Der Empfänger des FIN-Pakets sendet zuletzt seinerseits ein FIN-Paket, das ihm ebenfalls bestätigt wird.