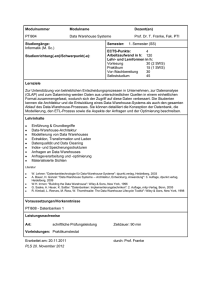

Anwendungsorientierte Wirtschaftsinformatik

Werbung

Jede Antwortmöglichkeit der Multiple-Choice-Fragen hat einen Wert. Tragen Sie bitte in das jeweilige Lösungskästchen die Summe der Werte der richtigen Antwortmöglichkeiten ein. Nur diese Summe wird bewertet. Sind alle Antwortmöglichkeiten falsch, so ist eine 0 als Lösung einzutragen. Teil I 1. Der Wert einer Information ist umso größer… je höher der Wert der Entropiefunktion im gegebenen Entscheidungsproblem ist. je mehr gleich wahrscheinliche Ereignisse auftreten können. je kleiner der Wert der Entropiefunktion im gegebenen Entscheidungsproblem ist. 2. Der Wert einer Information… ist umso größer, je mehr gleich wahrscheinliche Ereignisse auftreten können. ist umso größer, je kleiner der Wert der Entropiefunktion im gegebenen Entscheidungsproblem ist. ist umso kleiner, je weniger Unsicherheit besteht. 3. Der Nutzenerwartungswert eines Entscheidungsträgers kann mit Hilfe der Entropiefunktion bestimmt werden hängt von den Eintrittswahrscheinlichkeiten betrachteter Ereignisse ab ist immer nicht-negativ 3 1 2 4 5 1 2 4 2 1 2 4 4. Zur Berechnung des Nutzenerwartungswertes stehen folgende drei Ereignisse mit deren Eintrittswahrscheinlichkeit pi und dem Nutzen N(xi), den der Entscheidungsträger dem Eintreten des Ereignisses beimisst, zur Verfügung: p1 = 0,5 N(x1) = 10000 p2 = 0,3 N(x2) = 3000 p3 = 0,2 N(x3) = -1000 Wie hoch ist das Sicherheitsäquivalent, wenn der Entscheider als risikoneutral eingestuft wird? 5700 5. Bei der Nutzwertanalyse sollten monetäre Zielwerte möglichst nicht in Nutzwerte umgerechnet werden. können nicht mehrere Teilziele berücksichtigt werden. werden den vorgegebenen Kriterien Gewichte zugeordnet. 6. Wenn der Wert H der Entropiefunktion nahe 0 ist, deutet das… Einen sehr hohen Informationswert an. Einen sehr niedrigen Informationswert an. an, dass ein Ereignis mit sehr hoher Wahrscheinlichkeit eintritt. 5 1 2 4 6 1 2 4 7. Berechnen Sie den Wert der Entropiefunktion bei 4 gleich wahrscheinlichen Ereignissen. 2 8. Berechnen Sie den Wert der Entropiefunktion bei 64 gleich wahrscheinlichen Ereignissen. 6 9. Wenn Eintrittswahrscheinlichkeiten möglicher Umweltzustände unbekannt sind, nennt man es… Entscheiden unter Vorbehalt. Entscheiden unter Ungewißheit. Entscheiden unter Risiko. 10. Wenn Eintrittswahrscheinlichkeiten möglicher Umweltzustände bekannt (und unter 100%) sind, nennt man es… Entscheiden unter Vorbehalt. Entscheiden unter Ungewissheit. Entscheiden unter Risiko. 11. Der subjektive Ansatz zur Wertbestimmung von Informationen… macht insbesondere bei einer ex post-Betrachtung Sinn. berücksichtigt die tatsächlich erreichten Ergebnisse. arbeitet mit Zustandswahrscheinlichkeiten. 12. Der objektive Ansatz zur Wertbestimmung von Informationen… kann auch zur Bewertung unterschiedlicher Ausprägungen von Informationseigenschaften genutzt werden. kann ex ante verwendet werden. berücksichtigt die Fähigkeiten der Entscheidungsträger. 13. Vor der Beschaffung einer Information kann man ihren... subjektiven Wert feststellen. objektiven Wert feststellen. normativen Wert feststellen. 14. Nach Beschaffung einer Information macht nur noch die … Sinn. subjektive Wertbestimmung objektive Wertbestimmung normative Wertbestimmung 15. Nach der Beschaffung einer Information kann man ihren... subjektiven Wert feststellen. objektiven Wert feststellen. normativen Wert feststellen. 2 1 2 4 4 1 2 4 4 1 2 4 5 1 2 4 5 1 2 4 2 1 2 4 7 1 2 4 16. Ein Modell kann u.a. mit folgenden Adjektiven beschrieben werden: stochastisch adaptiv natürlich 17. Modelle können u.a. mit folgenden Adjektiven beschrieben werden: stochastisch geschlossen mathematisch 18. Ein System kann u.a. mit folgenden Adjektiven beschrieben werden: mathematisch deskriptiv adaptiv 19. Ein Programm zur Bestimmung der optimalen Bestelllosgröße ist ein…Modell deskriptives analoges dynamisches 20. Ein Programm, das auf der Basis einer Zeitreihe das Wirtschaftswachstum vorhersagt, ist ein . . . Modell. analoges statisches normatives 21. Tendenziell gilt: Je höher die Managementebene... Desto größer der Anteil externer Informationen. Desto höher der notwendige Detaillierungsgrad der Informationen. Desto wichtiger die Präzision der Informationen. 22. Tendenziell gilt: Je höher die Managementebene... Desto höher muss die Aktualität der Information sein. Desto höher der notwendige Detaillierungsgrad der Informationen. Desto seltener wird die gleiche (Art von) Information benötigt. 23. Tendenziell gilt: Je höher die Managementebene... Desto größer der Anteil externer Informationen. Desto aufwändiger ist die Präsentation der Informationen. Desto höher die Verdichtung der Informationen. 24. Tendenziell gilt je niedriger die Leitungsebene desto… regelmäßiger die Nutzung gleicher Informationen. zukunftsorientierter die Informationen. höher die Verdichtung der Informationen. 25. Zur direkten Unterstützung der taktischen Leitungsebene eignen sich… Transaktionssysteme. Entscheidungsunterstützungssysteme. Managementinformationssysteme. 3 1 2 4 5 1 2 4 4 1 2 4 0 1 2 4 0 1 2 4 1 1 2 4 4 1 2 4 7 1 2 4 1 1 2 4 6 1 2 4 26. Entscheidungsunterstützungssysteme… können durch ein Data Warehouse unterstützt werden. basieren auf dem Grundsatz der transaktionsorientierten Verarbeitung von Massendaten. eignen sich für semistrukturierte Probleme. 27. Welches war das Hauptziel des IKS-Einsatzes im Zeitraum 1955-1975? Erreichung von Wettbewerbsvorteilen. Effizienzsteigerung. Effektivitätserhöhung. 28. Was charakterisiert den IKS-Einsatz im Zeitraum vor 1975? Effizienz ist das wichtigste Maß der Zielerreichung Vorwiegend individualisierte Software im Einsatz Vorwiegend Unterstützung der operativen Ebene 29. Das Hauptaugenmerk des Einsatzes von IKS im Zeitraum ... gilt/galt der Effektivitätserhöhung. 1955-1975 1975-1985 Ab 1985 30. Zu Verfahren der Wissensentdeckung kann man zählen… Genetische Algorithmen. Expertensysteme. Künstliche neuronale Netze. 31. Zu den Verfahren des Data Mining gehören: Warenkorbanalyse Entscheidungsbäume 80/20-Analyse 32. Data Mining … beinhaltet u. a. regelbasierte Expertensysteme. wird zur Überprüfung von Hypothesen eingesetzt. durchläuft einen Prozess, bei dem u. a. Daten bereinigt werden. 33. Assoziationsanalyse… kann helfen, Verbundeffekte zu entdecken. ist ein Data-Mining-Verfahren. beinhaltet die Warenkorbanalyse als eine spezielle Anwendung. 34. Die Umsetzung des Wissensmanagements nach dem Modell von Probst wird gesteuert durch: Wissenserwerb Bestimmung der Wissensziele Wissensbewahrung 5 1 2 4 2 1 2 4 5 1 2 4 2 1 2 4 5 1 2 4 3 1 2 4 4 1 2 4 7 1 2 4 2 1 2 4 35. Nach Cobit müssen die mit IS generierten Informationen folgenden Kriterien genügen: Robustheit Compliance Präzision 36. COBIT ist ein Rahmenwerk zur Planung und Steuerung des Einsatzes von Informationssystemen. betrifft u.a. die Bereiche Ressourcen-, Risiko- und Performance Management kann durch den COBIT-Würfel dargestellt werden, der durch die Dimensionen Prozesse, Informationskriterien und Methoden gebildet wird. 37. Zu den in COBIT definierten Informationskriterien gehören: Integrität Performanz Effektivität 38. Ein strategisches Informationssystem… kann kein Transaktionssystem sein. erhöht oft die „switching costs“ der Geschäftspartner. stellt immer auch ein Alleinstellungsmerkmal dar. 39. Wenn eine Privatperson ihren gebrauchten Computer über eine Plattform wie EBay anderen Privatpersonen zum Verkauf anbietet, dann ist das ein Beispiel für… C-to-C-Business. Collaborative Business. eine Auktion. 40. Ein Marktplatz mit einem Nachfrager und vielen Anbietern wird ... bezeichnet. Ausschreibung Auktion Börse 41. Google ist ein Beispiel für ein ................................. Portal. contentgetriebenes servicegetriebenes communitygetriebenes 42. Ein Information Center… versorgt Mitarbeiter der eigenen Unternehmung mit betriebswirtschaftlichen Informationen. unterstützt Endbenutzer bei der individuellen Informationsverarbeitung. fördert die dezentrale Datenverarbeitung. 43. Mit Hilfe der Information Technology Infrastructure Library (ITIL) können… IT-Servicevereinbarungen verwaltet werden. Der Prozess der Softwareentwicklung gesteuert werden. Die Verfügbarkeit von IKS geplant werden. 2 1 2 4 1/3 1 2 4 5 1 2 4 6 1 2 4 5 1 2 4 1 1 2 4 2 1 2 4 6 1 2 4 5 1 2 4 44. In ITIL… gehört die Funktion Capacity Management zur taktischen Ebene. werden die taktischen Aufgaben als Service Delivery bezeichnet. interagieren Benutzer mit dem Problem Management. 45. Servicemanagement nach ITIL beinhaltet folgende Komponenten Financial Management Project Management Release Management 46. Im Service Management nach dem Konzept ITIL… ist Service Delivery der operationalen Ebene zugeordnet. beinhaltet Service Delivery u. a. das Configuration Management. beinhaltet Service Delivery u. a. das Service Level Management. 47. Mit Hilfe der Information Technology Infrastructure Library (ITIL) können… IT-Servicevereinbarungen verwaltet werden. Datenbeschreibung verwaltet werden. Kapazitäten der IKS-Ressourcen erfasst und geplant werden. 48. Das Servicemanagement nach ITIL kann unterteilt werden in: Service Delivery Service Support Corporate Services 49. Wenn ein Student ein Buch bei Amazon kauft, dann ist das ein Beispiel für E-Marketing ein Marktplatz „viele zu eins“ eines C2B-Geschäfts 50. Ein strategisches IKS… kann kein Transaktionssystem sein. erhöht oft die „switching costs“ der Geschäftspartner. Bringt manchmal nur kurzfristige Wettbewerbsvorteile. 51. Zu den primären Wertschöpfungsaktivitäten zählt Porter: Kundendienst Beschaffung Technologieentwicklung 52. Zu den sekundären Wertschöpfungsaktivitäten zählt Porter: Kundendienst Personalmanagement Technologieentwicklung 3 1 2 4 5 1 2 4 4 1 2 4 5 1 2 4 3 1 2 4 4 /0 1 2 4 2 1 2 4 1 1 2 4 6 1 2 4 53. Beim Business Process Outsourcing… 6 wird die Verwaltung aller Prozesse einer Unternehmung ausgelagert. übernimmt der Outsourcing-Anbieter die Ausführung einer kompletten Geschäftsfunktion. hat der Outsourcing-Anbieter einen stärkeren Anreiz zu einer optimalen Serviceerbringung als beim Outsourcing des Softwarebetriebs. 1 2 4 54. Eine IKS-Aktivität ist ein Kandidat für Outsourcing, wenn… 4 1 2 4 die zu ihrer Durchführung benötigten Aktiva sehr spezifisch sind. Ihre Durchführung mit großer Unsicherheit behaftet ist. sie häufig durchgeführt wird. 55. Eine IKS-Aktivität ist ein Kandidat für Outsourcing, wenn… 6 1 2 4 die zu ihrer Durchführung benötigten Aktiva sehr spezifisch sind. sie einfach standardisiert werden kann. sie häufig durchgeführt wird. 56. IT-Outsourcing macht aus der Sicht der Transaktionskostentheorie prinzipiell Sinn, wenn 2 die eingesetzten Ressourcen sehr spezifisch sind. die unterstützten Transaktionen oft ausgeführt werden. die korrekte Ausführung der Transaktion sehr unsicher ist. 1 2 4 57. Formen des Outsourcings sind 3 1 2 4 Offshoring. Application Service Providing. Open Sourcing. 58. Eine IKS-Aktivität mit mittlerer Unsicherheit, hoher Häufigkeit und niedriger Spezifität sollte koordiniert werden über… Outsourcing. den Markt. projektbasierte Verträge. 2 1 2 4 59. Eine Aktivität mit mittlerer Unsicherheit, hoher Häufigkeit und mittlerer Spezifität sollte tendenziell über den Mechanismus ... geregelt werden. 2 Markt Outsourcing Hierarchie 60. Beim Application Service Providing… handelt es sich um eine Form des Outsourcings. übernimmt der Anbieter die Verantwortung für die geschäftlichen Aspekte der Anwendung. betreibt der Anbieter eine Anwendung für den Kunden. 61. Application Service Providing (ASP)… wird üblicherweise über das Internet genutzt. ist eine Form des Outsourcings. umfasst üblicherweise eine starke Anpassung der Anwendung an einzelne Kunden. 1 2 4 5 1 2 4 3 1 2 4 62. Beim Application Service Providing… wird ein Anbieter beauftragt, Software für einen Anwender zu entwickeln. handelt es sich um eine Form von Outsourcing. besitzt der Anbieter die Lizenz zur Softwarenutzung. 63. Das strategische IKS-Controlling beinhaltet folgende Aufgaben: Kosten- und Leistungsplanung, Kostenüberwachung und –abrechnung Ermittlung von projektbezogenen Kennzahlen IKS-Budgetierung 64. Zu den operativen Aufgaben des IKS-Controlling gehören nicht: IKS-Budgetierung und Kontrolle Auswahl von Methoden zur Planung und zum Betrieb von IKS-Systemen Ermittlung projektbezogener Kennzahlen 65. Das operative IKS-Controlling beinhaltet folgende Aufgaben: Kosten- und Leistungsplanung, Kostenüberwachung und –abrechnung. Ermittlung von Projektbezogenen Kennzahlen. IKS-Budgetierung 66. Anwendungen kann man nach ihrem Einsatzzweck bezeichnen als: innovativ komplementär substitutiv 67. Für die Bewertung der Wirtschaftlichkeit von IKS, die auf Arbeitsplatzebene eingesetzt werden, eignen sich besonders folgende Verfahren: Time-Saving Time-Salary Nutzeffektketten Berechnung der Konsumentenrente 68. Zur Bewertung der Wirtschaftlichkeit von IKS, deren Wirkung sich hauptsächlich auf die Arbeitsplatzebene erstreckt, eignen sich folgende Verfahren: Time-Saving Time-Salary hedonistisches Verfahren Analyse von Nutzeffektketten 69. Folgende Verfahren zur Wirtschaftlichkeitsbewertung können sinnvoll auf der Arbeitsplatzebene eingesetzt werden: Analyse von Nutzeffektketten Time-Saving Time-Salary Hedonistisches Verfahren 70. Folgende Verfahren zur Wirtschaftlichkeitsbeurteilung des Einsatzes eines Textverarbeitungsprogramms können sinnvoll verwendet werden: Transaktionskostenanalyse Time-Saving Time-Salary Analyse von Nutzeffektketten 6 1 2 4 0 1 2 4 5 1 2 4 7 1 2 4 7 1 2 4 1 1 2 4 3 1 2 4 6 1 2 4 2 1 2 4 71. Ein Transaktion auf einem elektronischen Marktplatz mit … einem Anbieter und vielen Nachfragern wird Ausschreibung bezeichnet. einem Nachfrager und vielen Anbietern wird Auktion bezeichnet. vielen Nachfragern und vielen Anbietern wird E-Shop bezeichnet. 72. Welche Formen des E-Learnings können interaktiv durchgeführt werden? Web-Based Training Computer-Based Training Business TV 73. Bei Anwendungen des Web 2.0… werden die Inhalte von Nutzern generiert. wird die Anwendung auf dem Server des Betreibers ausgeführt, aber die Anwendungsdaten werden auf den Clients gespeichert. spielen Netzwerkeffekte keine große Rolle. 74. Der Erfolg von Wikipedia kann durch folgende Prinzipien begründet werden Netzwerkeffekte Kollektive Intelligenz Long Tail 75. Bei Anwendungen des Web 2.0… werden die Inhalte von Nutzern generiert. liegen die Anwendung und die Anwendungsdaten auf dem Server des Betreibers. vergrößert sich der Wert der Anwendung für Benutzer überproportional mit der Anzahl der Benutzer. 76. Cloud Computing stellt Computerressourcen nach Bedarf zur Verfügung. wird üblicherweise nach Verbrauch abgerechnet. kann als Community Cloud nur den Nutzern einer Organisation angeboten werden 0 1 2 4 1 1 2 4 1 1 2 4 3 1 2 4 7 1 2 4 3 1 2 4 Teil II 1. Das ARIS-Referenzmodell kennt folgende Beschreibungssichten: Organisationssicht Funktionssicht Implementierungssicht 2. Ein Geschäftsnetzwerkmodell… stellt die Geschäftsprozesse einer Unternehmung dar. unterscheidet zwischen Shared und Exclusive Service Providern. wird auf der Organisationsebene spezifiziert. 3. In einer Prozesslandkarte werden folgende Geschäftsprozesse dargestellt: Unterstützungsprozesse Produktionsprozesse Führungsprozesse 4. In einer Prozesslandkarte werden folgende Geschäftsprozesse dargestellt: Führungsprozesse Veränderungsprozesse Leistungsprozesse 5. Ein Geschäftsprozess stellt… eine Quasi-Standardtechnik zur Informationsmodellierung im Fachkonzept dar. die inhaltlich abgeschlossene, zeitliche und sachlogische Abfolge von Funktionen dar. Funktionen dar, die zur Bearbeitung eines betriebswirtschaftlich relevanten Objekts ausgeführt werden. 6. Bei der Modellierung und Simulation von Geschäftsprozessen (z.B. mit Scitor/Sciforma Process)… können jedem Vorgang Ressourcen und Bearbeitungszeiten zugewiesen werden. können Engpässe (z.B. Wartezeiten) erkannt werden. werden oft die Entwurfskonzepte rekonstruiert. 7. Bei der Modellierung und Simulation von Geschäftsprozessen (z.B. mit Scitor/Sciforma Process)… können jedem Vorgang Ressourcen und Bearbeitungszeiten zugewiesen werden. können die Simulationsergebnisse u.a. mit Hilfe von Spreadsheets ausgewertet werden. können Engpässe (z.B. Wartezeiten) erkannt werden. 8. Beim Entity Relationship Modell werden folgende Konzepte dargestellt: Datenobjekte Kardinalitäten der Beziehungen Datenflüsse 9. Ereignisgesteuerten Prozessketten… können Informationsobjekte beinhalten. bilden die Steuersicht des Fachkonzepts ab. stellen eine Alternative zu Datenflussdiagrammen dar. 3 1 2 4 6 1 2 4 5 1 2 4 5 1 2 4 6 1 2 4 3 1 2 4 7 1 2 4 3 1 2 4 3 1 2 4 10. Bei den „Ereignisgesteuerten Prozeßketten (EPK)“ werden folgende Konzepte grafisch dargestellt: Datenobjekt Funktion/Vorgang Informationsfluß 11. Führungsgrößen (key performance indicators) können hierarchisch aufgebaut sein sind immer nicht-finanzielle Größen operationalisieren kritische Erfolgsfaktoren (critical success factors) 12. Kritische Erfolgsfaktoren… werden bei der Gestaltung eines betrieblichen Systems auf der Organisationsebene festgelegt. werden durch Führungsgrößen (critical performance indicators) konkretisiert. operationalisieren Organisationsziele. 13. Bei der Gestaltung von betrieblichen Systemen kommen auf der Strategieebene folgende Darstellungsmittel zum Einsatz Leistungsmodelle Balanced Scorecards Entity-Relationship-Diagramme 14. Folgende Verknüpfungen sind in ereignisgesteuerten Prozessketten (EPKs) möglich: 7 1 2 4 5 1 2 4 4 /6 1 2 4 3 1 2 4 5 V 1 V 2 V 4 15. Erstellen Sie für die nachfolgenden Teilanforderungen an ein Krankenhausinformationssystem mit Hilfe des ERM ein Diagramm (inkl. Kardinalitäten und Partizipation): Eine Station wird durch eine eindeutige Stat-Nr, die Stat-Bezeichnung und die Bettenanzahl beschrieben. Jede Station hat einen leitenden Arzt und mehrere zugeteilte Ärzte. Ein Arzt kann nur eine Station leiten, kann aber mehreren oder keiner Station zugeteilt sein. Ärzte werden durch ihre SVNr eindeutig beschrieben und besitzen die Eigenschaften Name, Fachgebiet und Gehalt. Für Patienten soll eine eindeutige PatientenNr, die SVNr, der Name und das Geb-Datum gespeichert werden. Patienten liegen auf einer Station. Lösung: SV-Nr Leitung (1,1) Betten Stat-Bez (0,1) Fach Arzt Stat Name Stat-Nr (1,N) Zuteilung (0,N) (1,N) Pflege SVNr (1,1) PNr Patient Geb-Datum Name 16. Bitte beantworten Sie folgende Fragen auf Basis des abgebildeten Entity Relationship Diagramms: a) Muss ein Kunde ein Depot besitzen? b) Wie viele Wertpapiere müssen mindestens in einem Depot „liegen“? c) Unter der Annahme, dass pro Tag nur einmal ein Wertpapier zu einem einheitlichen Kurs gekauft werden kann, aus welchen Attributen würde der Schlüssel von „enthält“ in einer relationalen Datenbank bestehen? Gehalt Bezeichnung Wertpapier WKN 0,* Kaufdatum Kurs Kaufkurs enthält Adresse Anzahl 0,* Name Kunde 1,1 besitzt 1,1 Depot Depot-Nr. 1,1 Kunden-Nr. verwahrt 1,* BLZ Bank Name Lösung: a) Ein Kunde muss genau ein Depot besitzen. b) Es müssen mindestens 0 Wertpapiere im Depot liegen. c) Der Schlüssel würde aus Depot-Nr., WKN und Kaufdatum bestehen. 17. Bitte beantworten Sie folgende Fragen auf Basis des unten stehenden Entity Relationship Diagramms: a) Wie bezeichnet man die Beziehung zwischen den Entitätstypen Partner und Autor/Kunde? b) Können Publikationen laut Modell von mehr als einem Autor verfasst worden sein? c) Müssen „Publikationen im Katalog“ Bestandteil einer „Serie“ sein? Publi kation (1,*) A-P Adresse (1,1) (1,*) Serie P-A (0,*) (0,*) S-P Publ . im Katalog (1,*) (0,*) (0,*) Partner (0,*) (0,*) K-A (1,1) PrintPubl . (0,*) Offener Posten (1,*) Kunden auftrag Kunde Firmen kunde Elektro nische P. Auftrags position Abo Autor Lieferbare Publ . (0,*) Privat kunde Lösung: a) Diese Beziehung nennt man Spezialisierung bzw. Generalisierung. b) Ja die Publikationen können von mehreren Autoren verfasst sein. c) Nein die „Publikationen im Katalog“ müssen nicht Bestandteil einer „Serie“ sein. 18. In einer Datenbank sind die Daten von Lehrern, Schülern, Klassen und Fächern einer Schule gespeichert. Ein Lehrer hat dabei eine Personalnummer, einen Namen, eine Adresse und eine Gehaltsstufe. Schüler haben neben einer Identifikationsnummer einen Namen, eine Adresse und gehören einer einzigen Klasse an. Klassen sind durch ihre Klassennummer bestimmt und ihnen ist jeweils genau ein Klassenraum zugeordnet; Fächer werden durch ihre Identifikationsnummer gekennzeichnet und sie haben einen Namen. Eine Klasse wird von genau einem Lehrer in einem Fach unterrichtet. Ein Lehrer kann dieselbe Klasse in unterschiedlichen Fächern unterrichten. Zusätzlich hat jeder Lehrer die Leitung maximal einer Klasse inne. Vervollständigen Sie das angegebene Entity-Relationship-Diagramm mit MinMax-Kardinalitäten (inkl. Partizipation) und kennzeichnen Sie die Identifikationsschlüssel (Schlüsselattribute). Pers.-Nr. . Name Name Gehaltsstufe Adresse Ident.-Nr. Adresse Schüler Lehrer leitet besucht wird unterrichtet Fach Ident.-Nr. Klasse Klassen-Nr. Klassenraum Name Lösung: Pers.-Nr. . Name Name Gehaltsstufe Adresse Ident.-Nr. Adresse Schüler Lehrer (0,1) (1,1) leitet (1,n) besucht (1,1) wird unterrichtet Fach (1,n) Ident.-Nr. (1,n) Name Klasse (1,n) Klassenraum Klassen-Nr. 19. Erstellen Sie für die nachfolgenden Anforderungen an ein Gesundheitsinformationssystem ein ERM (inkl. Kardinalitäten und Partizipation): Es soll ein Verzeichnis aller bekannten Krankheiten und aller in der EU zugelassenen Medikamente beinhalten. Krankheiten werden eindeutig durch eine Nummer (ICD) sowie durch ihre Bezeichnung und die Therapie beschrieben. Für Medikamente sollen die Codex-Nr (eindeutig), die Medikament- Bezeichnung, die Erzeugerfirma und die bekannten Nebenwirkungen aufgezeichnet werden. Ein Medikament kann mehrere Nebenwirkungen haben und Medikamente können sich hinsichtlich ihrer Wirkung gegenseitig beeinflussen. Für den Fall einer Beeinflussung zwischen zwei Medikamenten soll ein Attribut „Art der Beeinflussung“ vorgesehen werden. Medikamente heilen Krankheiten. Lösung: Art der Beeinflussung beeinflusst (0,N) Therapie (0,N) ICD Krankheit hält (0,N) (1,N) Medikament Codex-Nr Bezeichnung (0,N) Erzeuger M-Bezeichnung hat (1,N) Nebenwirkung 20. In einer Datenbank sind die Daten von Dozenten, Studenten, Veranstaltungen und Klassen einer Universität für das laufende Semester gespeichert. Studenten sind in (nur) einem Hauptstudiengang eingeschrieben. Eine Klasse kennzeichnet die Durchführung einer Veranstaltung. Sie wird von einem oder mehreren Dozenten unterrichtet. Zu einer Veranstaltung kann es mehrere Klassen pro Semester geben, wobei die Klassen zur gleichen Veranstaltung eine fortlaufende Nummer erhalten. Ein Student kann keine, eine oder mehrere Klassen pro Semester besuchen. Eine Klasse muss von mindestens fünf Studenten besucht werden. a) Vervollständigen Sie das angegebene ERM mit Min-Max-Kardinalitäten (inkl. Partizipation) wie im Beispiel vorgegeben. Die Notation bedeutet, dass z.B. ein bestimmter Dozent in der Beziehung „unterrichtet“ kein Mal, ein Mal oder mehrere Male vorkommen kann. (3 Punkte) b) Aus welchen Feldern besteht der Schlüssel des Entitätstyps „Klasse“? (2 Punkte) Name Adresse Personalnummer Name Matrikelnummer Gehaltsstufe Hauptstudiengang Student Dozent (0,m) ( , ) ( , ) besucht bietet an ( , ) ( , ) Veranstaltung Veranstaltungsnummer Adresse ( , ) Name unterrichtet/ findet statt ( , ) Klasse Fortlaufende Nummer Lösung: a) Name Adresse Personalnummer Adresse Name Matrikelnummer Gehaltsstufe Hauptstudiengang Student Dozent (0,m) (1,n) (0,n) besucht bietet an (1,m) (5,m) Veranstaltung Veranstaltungsnummer (0,p) unterrichtet/ findet statt (1,1) Name Klasse Fortlaufende Nummer b) Der Entitätstyp „Klasse“ besteht aus den Feldern „Veranstaltungsnummer“ und „Fortlaufende Nummer“ 21. Bearbeiten Sie bitte folgende Fragen/Aufgaben auf Basis des nachfolgenden Entity-Relationship-Diagramms! a) Muss jeder Kunde eine Bestellung abgeben? (1 Punkt) b) Tragen Sie im abgebildeten ERM ein, wo Sie die Information über die Anzahl der bestellten Pizzen einer Sorte speichern würden! Nennen Sie diese Eigenschaft „Anzahl“? (1 Punkt) c) Ergänzen Sie die fehlenden Kardinalitäten im Diagramm! (2 Punkte) Uhrzeit Telefon Bestellung Datum (1,1) gibt ab (0,m) Kunde (1,n) nimmt auf Name Adresse enthält Name (0,m) Name Adresse Angestellter (0,n) backt (1,m) Pizza Gehalt Preis Zutaten Telefon Lösung: a) Nein, ein Kunde muss keine Bestellung abgeben. b) / c) Uhrzeit Telefon Bestellung Datum (1,1) (1,1) gibt ab (0,m) Kunde (1,n) Name Adresse Anzahl nimmt auf Name (0,n) Angestellter Telefon (0,m) Name Adresse Gehalt enthält (0,n) backt (1,m) Pizza Preis Zutaten 22. Erstellen Sie für die nachfolgenden Anforderungen an ein Informationssystem einer Autovermietung ein ERM, inkl. Angaben zu Kardinalitäten und Partizipation! Es sollen Daten über Kunden und Fahrzeuge verwaltet werden. Kunden sind gekennzeichnet durch eine (eindeutige) Kundennummer, den Namen und die Adresse. Kunden mieten Fahrzeuge. Beim Abschluss des Mietvertrages werden Datum, Zeit, Ort der Fahrzeugabgabe und der Kilometerstand festgehalten. Ebenso bei der Fahrzeugrückgabe. Fahrzeuge sind in die Kategorien Nutzfahrzeuge, Pkw, Fun-Car, Motorrad und Kombi eingeteilt. Fahrzeuge werden durch ein eindeutiges Kfz-Kennzeichen, die Typenbezeichnung, Hubraum, PS und die Farbe identifiziert. Je nach Kategorie werden weitere Eigenschaften gespeichert. Lösung: Ort Zeit Nummernschild Datum KM Typbez. Adresse Hubraum K Nr. Kunde mietet (0,N) Fahrzeug (0,M) PS Name Farbe is a Nutzfahrzeug PKW Fun-Car Motorrad Kombi 23. Beantworten Sie bitte folgende Fragen auf Basis des dargestellten Entity-Relationship-Modells (ERM)! Ausleihdatum Rückgabedatum Name Titel Preis Leseausweis-Nr. Signatur Buch 0,1 leiht 0,N Status Entleiher 1,1 veröffentlicht verlegt 1,N Verlag Ort Verlagsnummer Autor Autoren-ID Adresse Name a) Wie viele Bücher muss ein Entleiher mindestens ausleihen? (1 Punkt) b) Kann ein Buch auch von mehreren Verlagen gemeinsam verlegt worden sein? (1 Punkt) c) Kennzeichnen Sie die Schlüsselattribute der Entitätstypen „Buch“ und „Entleiher“ (durch Unterstreichen) direkt im ERM. (1 Punkt) d) Ergänzen Sie bitte die fehlenden Kardinalitäten in der Beziehung „veröffentlicht“ direkt im ERM! (2 Punkte) Lösung: a) Ein Entleiher muss mindestens 0 Bücher ausleihen. b) Nein nur ein Buch kann nur von einem Verlag Verlegt worden sein. c) / d) Ausleihdatum Rückgabedatum Name Titel Preis Leseausweis-Nr. Signatur (0,1) Status (0,N) Buch Entleiher leiht (1,1) (1,N) (1,N) veröffentlicht Verlag verlegt (1,M) Verlagsnummer Ort Autor Autoren-ID Adresse Name 24. Beantworten Sie bitte folgende Fragen auf Basis des dargestellten Entity-Relationship- Modells (ERM)! Name Name Mitarbeiter Umsatzhöhe UmsatzsteuerNr. Sozialvers.Nr. Anschrift (1,M) Anteilige Arbeitszeit Firma (1,N) zugeteilt is a besteht aus (1,N) Arbeiter Manager (0,N) leitet (1,1) (1,1) Abteilung AbteilungsNr. a) Kann ein Mitarbeiter mehreren Abteilungen zugeordnet sein? (1 Punkt) b) Wie viele Abteilungen muss ein Manager mindestens leiten? (1 Punkt) c) Wie nennt man die Beziehung zwischen den Entitätstypen Arbeiter bzw. Manager und Mitarbeiter? (1 Punkt) d) Wie lautet der Schlüssel des Beziehungstyps „zugeteilt“? (2 Punkte) Lösung: a) Ja, ein Mitarbeiter kann mehreren Abteilungen zugeordnet sein. b) Ein Manager muss mindestens 0 Abteilungen leiten. c) Diesen Beziehungstyp nennt man Generalisierung bzw. Spezialisierung. d) Der Schlüssel des Betiehungstyps „zugeteilt“ lautet Sozialvers. Nr., Abteilungs Nr.. 25. Beantworten Sie die folgenden Fragen auf Basis des dargestellten ERMs: Arbeit Wartung Datum 1 verantwortet N Techniker Pilot 1 M Arbeitszeit darf_warten darf_fliegen N N vom_Typ Modell Flugzeugtyp Flugzeugtyp-ID 1 nimmt_teil Piloten-ID N Flugzeug Kapazität M besitzt N Eigner Eigner-ID 1 RegNr Art steht_im H-Nr Kapazität Standort N Hangar Nat_Person Firma a. Kann eine Wartung von mehr als einem Techniker verantwortet werden? (1 Punkt) b. Wie nennt man die Beziehung zwischen Eigner und Nat_Person bzw. Firma? (1 Punkt) c. Welche(s) Attribut(e) sollte der Primärschlüssel des Beziehungstyps „darf_fliegen“ beinhalten? (1 Punkt) d. Ergänzen Sie die fehlenden Kardinalitäten im ERM zwischen Techniker und Flugzeugtyp! (1 Punkt) Lösung: 1. Nein eine Wartung kann nicht von mehr als einem Techniker verantwortet werden. 2. Diese Beziehung nennt man Generalisierung bzw. Spezialisierung. 3. Der Primärschlüssel enthält die Attribute „Piloten-ID“ und „Flugzeugtyp-ID“. 4. Die Kardinalitäten lauten n,m. Kunde ruf t an Kundenauft rag (KA) def inieren KA def iniert v KA auf t ec hnisc he M ac hbark eit prüf en KA kaufm ännisc h prüf en Kundenbonit ät prüf en Produkt verf ügbarkeit prüf en XOR XOR XOR XOR KA tec hnis c h nic ht machbar KA t ec hnis c h machbar KA kauf männis ch OK KA kaufm ännis c h nicht OK Kundenbonit ät gegeben Kundenbonit ät nicht gegeben Produk t verf ügbar Produkt nic ht verf ügbar Produk t res erv ieren Produk t res ervierrt v v KA annehm en KA ablehnen KA angenom me n KA abgelehnt 26. Bitte beantworten Sie folgende Fragen auf Basis der obigen EPK der Kundenauftragsannahme: (1) Welche Ergebnisse kann die Funktion „Produktverfügbarkeit prüfen“ liefern? (2) Unter welchen Bedingungen wird die Funktion „KA ablehnen“ ausgeführt? Lösung: (1) Entweder „Produkt verfügbar“ oder „Produkt nicht verfügbar“. (2) Wenn mindestens eins der folgenden Ereignisse eingetreten ist: KA technisch nicht machbar KA kaufmännisch nicht OK. Kundenbonität nicht gegeben Produkt nicht verfügbar Antrag auf Hypothek liegt vor Bauunterlagen prüfen Sicherheiten prüfen xor xor Unterlagen unvollständig Unterlagen vollständig Sicherheiten vorhanden Hypothek ablehnen Sicherheiten nicht vorhanden Hypothek ablehnen Hypothek bewilligen Hypothek abgelehnt Hypothek bewilligt 27. Beantworten Sie bitte die folgenden Fragen auf Basis der abgebildeten EPK: 1. Welcher syntaktische Fehler ist in der dargestellten EPK zu erkennen? (1 Punkt) 2. Was passiert, wenn die Unterlagen vollständig aber die Sicherheiten nicht vorhanden sind? (1 Punkt) 3. Unter welchen Bedingungen wird „Hypothek bewilligen“ ausgeführt? (1 Punkt) 4. Was passiert, wenn ein Antrag auf Hypothek vorliegt? (1 Punkt) Lösung: 1. Der Funktion „Hypothek ablehnen“ folgt kein abschließendes Ereignis. 2. Die Hypothek wird abgelehnt. 3. Wenn Unterlagen vollständig und Sicherheiten vorhanden. 4. Es werden die Bauunterlagen und die Sicherheiten geprüft. 28. Gegeben ist die folgende Ereignisgesteuerte Prozesskette (EPK): Verbrauchsgesteuerte Bedarfsprognose Primärbedarfs planung Stücklistenverwaltung Beschaffung Produktion Planungszeitpunkt erreicht Stückliste geändert Lieferung geändert Betriebsstörung aufgetreten V Originärer Bedarf aufgetreten V Analyse, ob Net-Change oder Neuaufwurf Net-Change ausgewählt XOR Neuaufwurf ausgewählt Aufteilung auf Sachbearbeiter Arbeitsvorrat aufgeteilt V Berechne Bruttobedarf a) Können zwei Ereignisse (fast) gleichzeitig die IS-Funktion „Analyse, ob NetChange…“ auslösen? JA NEIN (richtige Antwort einkreisen) (1P) b) Wenn das Ereignis „Arbeitsvorrat aufgeteilt“ eingetreten ist, welche ISFunktionen müssen auf jeden Fall ausgeführt worden sein? __“Analyse, ob…“ und „Aufteilung auf“___ 29. Gegeben ist das folgende Entity-Relationship-Diagramm (ERD): Mandant n MBKZO 1 Buchungskreis 1 n Konto 1 KZO n KPBKZO m n KSTRUKTUR Kontenplan Legende MBKZO KPBKZO KZO KSTRUKTUR Mandant-Buchungskreis-Zuordnung Kontenplan-Buchungskreis-Zuordnung Kontenzuordnung Kontenstruktur a) Kann laut dem ERD ein Konto mehrere Unter- und Oberkonten haben? JA NEIN (richtige Antwort einkreisen) (2P) b) Kann laut dem ERD ein Mandant nach mehreren Kontenplänen buchen? JA NEIN (richtige Antwort einkreisen) 30. Gegeben ist die folgende Ereignisgesteuerte Prozesskette (EPK): Kundenauftrag liegt vor Warenverfügbarkeit prüfen XOR Ware ist nicht vorhanden Ware ist vorhanden Ware nachbestellen Ware ist eingetroffen XOR V Ware verpacken Begleitpapiere erstellen V Auftrag ist versandfertig a) Welche Ereignisse können unmittelbar dazu geführt haben, dass Waren verpackt und Begleitpapiere erstellt worden sind? ____Ware ist eingetroffen oder Ware ist vorhanden Was könnte passieren, wenn der erste Konnektor als inklusives statt exklusives „oder“ modelliert worden wäre? Waren könnten bestellt werden, obwohl sie vorhanden sind 31. Gegeben ist das folgende Entity-Relationship-Diagramm (ERD): Personalnummer Name Angestellter 1 Filialnummer beschäftigt n Ort Filiale n Adresse verkauft Gütesiegel m Lieferant Lieferantennummer m Name liefert Adresse n Artikel Bezeichnung Artikelnummer Preis Anm.: Die Schreibweise der Kardinalität ist so, dass angezeigt wird, wie oft eine n 1 Vater V-K Kind Entität in der Beziehung vorkommen kann z.B.: Beantworten Sie die folgenden Fragen bzgl. des ERDs: a) Kann laut dem ERD ein Angestellter in mehreren Filialen arbeiten? JA NEIN (richtige Antwort einkreisen) 32. Beantworten Sie bitte folgende Fragen auf Basis des dargestellten EntityRelationship-Modells (ERM). Bezeichnung Wettkampfnr. Ort Zeit Athletikwettkampf (1,1) leitet (1,m) ( , ) hilft bei nimmt teil Name (1,n) ( , ) Schiedsrichter (1,1) Personalnr. (1,n) Sportler Teilnehmernr. Helfer (1,1) Name Personalnr. Name gehört zu (0,n) gehört zu (0,n) Name Nationaler Verband Ansprechpartner Telefonnr. a) Wie viele Abteilungen leitet ein Manager mindestens? ______keine___________________________________ b) Welche(s) Attribut(e) stellt/stellen den Schlüssel von „zugeteilt“ dar? Bitte nachfolgend eintragen: ______Sozialvers.Nr. und Abteilungsnummer_________ c) Ergänzen Sie die fehlenden Kardinalitäten für die Beziehung „besteht aus“ direkt im ERM! Lösung zu c): Name Name Mitarbeiter Umsatzhöhe UmsatzsteuerNr. Sozialvers.Nr. Anschrift Anteilige Arbeitszeit (1,M) Firma (1,n) zugeteilt is a besteht aus (1,N) Arbeiter Manager (0,N) leitet (1,1) (1,1) Abteilung AbteilungsNr. 33. Gegeben ist die folgende Ereignisgesteuerte Prozesskette (EPK): Auftrag ist eingegangen Auftrag prüfen XOR Auftrag ist abgelehnt Auftrag ist angenommen Bestätigungsart festlegen Verfügbarkeit prüfen V V Auftrag ist schriftlich zu bestätigen Auftrag ist telefonisch zu bestätigen Auftrag schriftlich bestätigen Auftrag telefonisch bestätigen Lagerbestand ist ausreichend Lagerbestand ist nicht ausreichend Auftrag ist bestätigt a) Welche Ergebnisse kann die Funktion „Bestätigungsart festlegen“ liefern? __Auftrag ist schriftlich zu bestätigen, Auftrag ist telefonisch zu bestätigen___ b) Tragen Sie die fehlenden logischen Verknüpfungen ein! Lösung zu b): Auftrag ist eingegangen Auftrag prüfen XOR Auftrag ist abgelehnt Auftrag ist angenommen Bestätigungsart festlegen Verfügbarkeit prüfen V XOR V Auftrag ist schriftlich zu bestätigen Auftrag ist telefonisch zu bestätigen Auftrag schriftlich bestätigen Auftrag telefonisch bestätigen Lagerbestand ist ausreichend Lagerbestand ist nicht ausreichend V Auftrag ist bestätigt XOR Adjunktion V Konjunktion V Disjunktion 34. Welche der dargestellten Funktionsverknüpfungen ist/sind in dieser Form in einer Ereignisgesteuerten Prozesskette (EPK) methodisch unzulässig? ____Disjunktion und Adjunktion___________________ 35. Beantworten Sie bitte folgende Fragen auf Basis des dargestellten EntityRelationship-Modells (ERM). SV-Nr Leitung Betten Fach Stat-Bez Arzt Station Stat-Nr Name (2,N) Zuteilung (0,N) Gehalt (1,N) Pflege (1,1) SVNr PNr Patient Geb-Datum Name a) Kann ein Arzt mehreren Stationen zugeteilt sein? __Ja________________________________ b) Wie viele Ärzte müssen einer Station mindestens zugeteilt sein? __2_________________________________ c) Bitte ergänzen Sie die fehlenden Kardinalitäten der Beziehung „Leitung“ zwischen Arzt und Station im ERM unter der Annahme, dass es genau einen leitenden Arzt pro Station gibt und ein Arzt mehrere Stationen leiten kann! Lösung zu c): SV-Nr (1,1) Leitung Betten (0,n) Fach Stat-Bez Arzt Station Stat-Nr Name (2,N) Zuteilung (0,N) Gehalt (1,N) Pflege (1,1) SVNr PNr Patient Geb-Datum Name 36. Gegeben ist die folgende Ereignisgesteuerte Prozesskette (EPK): Bedarf ist angefordert Prüfen, ob ein aktuelles Angebot vorliegt Aktuelles Angebot liegt vor Arbeitsplanung Aktuelles Angebot liegt nicht vor Angebot anfordern Disposition Aktuelles Angebot liegt vor Bedarf bestellen Einkauf Bedarf ist bestellt a) Tragen Sie die fehlenden logischen Verknüpfungen in der EPK ein! b) Um welche Elemente der EPK-Notation handelt es sich bei Arbeitsplanung, Disposition und Einkauf? ____Organisationseinheit______________________ Lösung zu b): Bedarf ist angefordert Prüfen, ob ein aktuelles Angebot vorliegt Arbeitsplanung XOR Aktuelles Angebot liegt vor Aktuelles Angebot liegt nicht vor Angebot anfordern Disposition Aktuelles Angebot liegt vor XOR Bedarf bestellen Einkauf Bedarf ist bestellt 37. Die Teilaufgaben dieser Frage beziehen sich auf das auf der nächsten Seite dargestellte Entity-Relationship-Modell (ERM). Bezeichnung Wettkampfnr. Ort Zeit Athletikwettkampf (1,1) leitet (1,m) ( , ) hilft bei nimmt teil Name (1,n) ( , ) Schiedsrichter (1,1) Personalnr. (1,n) Sportler Teilnehmernr. Helfer (1,1) Name gehört zu (0,n) gehört zu (0,n) Name Nationaler Verband Ansprechpartner Telefonnr. Personalnr. Name a) Kann ein Wettbewerb von mehreren Schiedsrichtern geleitet werden? ______________________Nein___________________________ b) Ergänzen Sie Kardinalitäten für die Beziehung „nimmt teil“ direkt im ERM, unter den Annahmen, dass ein Sportler an mehreren Wettbewerben teilnehmen kann und zu jedem Wettkampf mind. acht Sportler angemeldet werden müssen! c) Wenn der Beziehungstyp „hilft bei“ im Relationenschema in eine Relation umgewandelt wird, aus welchem/n Attribut/en wird der Primärschlüssel bestehen? __Wettkampfnummer und Personalnummer______________________ Lösung zu b): Bezeichnung Wettkampfnr. Ort Zeit Athletikwettkampf (1,1) leitet (1,m) (8,n) hilft bei nimmt teil Name (1,n) (1,n) Schiedsrichter (1,1) Personalnr. (1,n) Sportler Teilnehmernr. Helfer (1,1) Name Personalnr. Name gehört zu (0,n) gehört zu (0,n) Name Nationaler Verband Ansprechpartner Telefonnr. 38. Beantworten Sie folgende Fragen auf Basis der gegebenen Ereignisgesteuerten Prozesskette (EPK): Wunsch nach Urlaub XOR Urlaubsantrag ausfüllen Antrag abgelehnt Mitarbeiter informieren Antrag ausgefüllt Mitarbeiter informieren Urlaubskartei aktualisieren Kein Urlaub Antrag genehmigen Urlaub genehmigt a) Tragen Sie die Bezeichnung des leeren Ereignisses ein! b) Tragen Sie die fehlenden logischen Verknüpfungen direkt im EPK ein! Lösung zu a und b): Teil III 1. In mySAP ERP… gehört zu einem Buchungskreis immer nur ein Kontenplan. kann ein Konto mehrere Oberkonten haben. kann ein Buchungskreis mehreren Mandanten zugeordnet sein. 2. Ein Kreditkontrollbereich in SAP R/3… kann mehrere Buchungskreise umfassen. ist eine externe Organisationseinheit des Rechnungswesens. weist eine einheitliche Währung auf. 3. Als interne Organisationseinheiten in SAP gelten Kreditkontrollbereiche Gesellschaften Geschäftsbereiche 4. Ein Sachkonto kann in mySAP nach folgenden Kriterien gesucht werden: Kontonummer Schlagworte Kontobezeichnung 5. Bei einer Sachkontenbuchung in einem ERP-System müssen Beträge erfasst werden. der Kreditkontrollbereich erfasst werden. Saldo aus Haben- und Sollbuchungen geprüft werden. 6. Funktionen der Hauptbuchhaltung in ERP-Systemen sind: Buchungen durchführen Abschreibungen Abschluss 7. Zu Debitorenstammdaten gehören: buchungskreisspezifische Daten (z. B. Abstimmkonto) Daten zu einzelnen Aufträgen (z. B. Auftragspositionen) allgemeine Daten (z. B. Anschrift) 8. Folgende Daten stellen Bewegungsdaten der Finanzbuchhaltung in mySAP dar: Lieferantenadresse Gutschriften von Lieferanten Bestellpositionen eines Kunden 9. Ein einzelner Buchungskreis in SAP R/3 … kann mit anderen Buchungskreisen zu einem Kreditkontrollbereich gehören. stellt i. d. R. eine externe Organisationseinheit des Rechnungswesens dar. kann mithilfe mehrer Kontenpläne geführt werden. 3 1 2 4 5 1 2 4 5 1 2 4 7 1 2 4 5 1 2 4 5 1 2 4 5 1 2 4 6 1 2 4 3 1 2 4 10. Ein Buchungskreis im mySAP ERP kann mehrere Kreditkontrollbereiche umfassen. 6 1 kann auch interne Organisationseinheiten des Rechnungswesens abbilden. wird nach einem Kontenrahmen geführt. 2 4 11. Die Kreditorenbuchhaltung in SAP umfasst Stammdatenpflege Belegbuchungen Mahnwesen 12. Offene Posten sind die noch zu zahlenden Eingangsrechnungen. werden im Mahnlauf benötigt. gehören zu Bewegungsdaten. 13. Der Entitytyp Konto steht in mySAP ERP mit sich selbst in Beziehung. Wie müssen die Kardinalitäten dieser Beziehung modelliert werden, damit Konten nach unterschiedlichen Vorschriften abgeschlossen werden können? 1:1 1:n m:n 14. Das SAP R3-Referenzmodell kennt folgende Beschreibungssichten: Fachsicht Datensicht Funktionssicht 15. SAP Netweaver… ist die Software von SAP für Projektmanagement mit der Netzplantechnik. hilft Geschäftsprozesse zu integrieren. erleichtert die Integration fremder Software im SAP-Umfeld. 16. SAP Netweaver… ist die Software von SAP für Projektmanagement mit der Netzplantechnik. stellt die Integrationsarchitektur für die aktuellen SAP-Anwendungen dar. erleichtert die Integration von Java-Technologie im SAP-Umfeld. 17. Das Y-Modell der Anwendungsarchitektur für Industriebetriebe… umfasst sowohl betriebswirtschaftliche als auch technische Funktionen. wird auch als Computer Integrated Manufacturing (CIM)-Konzept bezeichnet. enthält Funktionen zum Entwurf von Kontrollstrukturen. 18. Das Y-Modell der Anwendungsarchitektur für Industriebetriebe… umfasst sowohl betriebswirtschaftliche als auch technische Funktionen. beinhaltet auch die Finanzbuchführung. greift auf Stücklisten zu. 3 1 2 4 6 1 2 4 4 1 2 4 6 1 2 4 6 1 2 4 6 1 2 4 3 1 2 4 5 1 2 4 19. Folgende Funktionen werden von der Produktionsplanung und -steuerung nicht abgedeckt: Werkstattsteuerung Planung des Primärbedarfs Steuerung von Werkzeugmaschinen 20. Folgende Funktionen sind nicht Bestandteile eines Produktionsplanungssystems: Materialwirtschaft Kapazitätsterminierung Produktentwurf 21. Bestandteile eines Produktionsplanungssystems sind: Materialwirtschaft Kapazitätsterminierung Produktentwurf 22. Bestandteile eines Produktionsplanungssystems sind nicht: Materialwirtschaft Einkauf Produktentwurf 23. Folgende Funktionen werden von der Produktionsplanung und -steuerung abgedeckt: Planung des Primärbedarfs Innerbetriebliche Logistik Werkstattsteuerung 24. Bestandteile der Produktionsplanung sind: Produktentwurf. Auftragsfreigabe. Betriebsdatenerfassung. 25. Zu den Funktionen eines CIM-Systems gehören: Computer Aided Design (CAD) Computer Aided Selling (CAS) Computer Aided Manufacturing (CAM) 26. Im Rahmen des kooperativen (bzw. kommunikativen) Customer Relationship Management werden Kampagnen verwaltet. können Loyalitätsprogramme kanalübergreifend realisiert werden. werden umfassend Instrumente des Data Minings eingesetzt. 27. Das E-Procurement… bietet keine direkte Zustellung an den Bedarfsträger im Unternehmen. ermöglicht mittels Genehmigungsworkflows eine dezentrale Beschaffung. wird primär zur Beschaffung von Gütern hoher Wertigkeit genutzt. 5 1 2 4 4 1 2 4 3 1 2 4 5 1 2 4 1 1 2 4 2 /3 1 2 4 5 1 2 4 3 1 2 4 2 1 2 4 28. Ein Warenwirtschaftssystem umfasst folgende Funktionen: Customer Relationship Management Personalplanung Fakturierung 29. Ein Warenwirtschaftssystem umfaßt nicht folgende Funktionen: Kostenrechnung Lagerhaltung Prüfung der Eingangsrechnungen 30. Ein Warenwirtschaftssystem umfaßt folgende Funktionen: Prüfung der Eingangsrechnungen Kostenrechnung Lagerhaltung 31. Ein Warenwirtschaftssystem umfaßt nicht folgende Funktionen: Bestellung Lagerhaltung Kreditorenbuchhaltung 32. Ein Warenwirtschaftssystem umfasst folgende Funktionen: Disposition Controlling Warenkorbanalysen 33. Folgende Funktionen werden von einem Warenwirtschaftssystem abgedeckt: Bestellung Regalflächenoptimierung Wareneingangskontrolle 34. Ein Warenwirtschaftssystem umfasst folgende Funktionen: Prüfung der Eingangsrechnungen Kostenrechnung Debitorenbuchhaltung 35. Entscheidungsorientierte Datenverarbeitung ist gekennzeichnet durch… vorwiegend lesenden Zugriff. Antwortzeiten im Sekundenbereich. hohe Zugriffsfrequenz. 36. Entscheidungsorientierte Datenverarbeitung ist gekennzeichnet durch… vorwiegend lesenden Zugriff. Antwortzeiten im Minutenbereich. hohe Zugriffsfrequenz. 37. Die Daten in einem Data Warehouse können charakterisiert werden als: Themenorientiert nicht-flüchtig Gereinigt 4 1 2 4 1 1 2 4 5 1 2 4 0 1 2 4 1 1 2 4 5 1 2 4 5 1 2 4 1 1 2 4 3 1 2 4 7 1 2 4 38. Eine OLAP-Datenbank kann mit folgenden Techniken ausgewertet werden: Dicing Pooling Slicing 39. Eine OLAP-Datenbank… kann verschiedene Konsolidierungspfade der gleichen Dimension beinhalten. macht nur Sinn im Zusammenhang mit einem Data Warehouse. bedarf keiner speziellen Hardware. 40. Ein Data Warehouse… unterstützt die entscheidungsorientierte Datenverarbeitung. beinhaltet nicht-flüchtige Daten. wird durch einen „Extraction-Transformation-Load“-Prozess befüllt. 41. Ein Data Warehouse… beinhaltet sich ständig ändernde Daten. kann als Back-End zu einem OLAP-Server dienen. unterstützt die transaktionsorientierte Datenverarbeitung. 42. Ein Data Warehouse… beinhaltet sich ständig ändernde Daten. stellt seine Daten oft über einen OLAP-Server zur Verfügung. unterstützt die transaktionsorientierte Datenverarbeitung. 43. Ein Data Warehouse… beinhaltet sich ständig ändernde Daten. kann durch Slicing-Techniken ausgewertet werden. unterstützt die transaktionsorientierte Datenverarbeitung. 44. Ein Data Warehouse… unterstützt die transaktionsorientierte Datenverarbeitung. kann als Back-End zu einem OLAP-Server dienen.. wird aus internen und externen Datenquellen „gespeist“. 45. Ein Data Warehouse beinhaltet themenorientierte Datenbestände. wird durch einen sog. Workflow mit Daten befüllt. kann Daten an ein OLAP-System zwecks multi-dimensionaler Auswertung liefern. 46. Eine OLAP-Datenbank… kann verschiedene Konsolidierungspfade der gleichen Dimension beinhalten. macht nur Sinn in Zusammenarbeit mit einem Data Warehouse. bedarf spezieller Hardware. 47. Eine OLAP-Datenbank… kann verschiedene Konsolidierungspfade der gleichen Dimension beinhalten. macht nur Sinn im Zusammenhang mit einem Data Warehouse. bedarf spezieller Hardware. 5 1 2 4 5 1 2 4 7 1 2 4 2 1 2 4 2 1 2 4 2 1 2 4 6 1 2 4 5 1 2 4 1 1 2 4 1 1 2 4 48. Ein Data Warehouse… beinhaltet historische Daten. beinhaltet nur externe Daten. unterstützt die entscheidungsorientierte Datenverarbeitung. 49. Folgende Funktionen werden von einem Produktionsplanungssystem nicht abgedeckt: Kapazitätsterminierung Planung des Primärbedarfs computergestützter Entwurf 50. Folgende Funktionen werden von der Produktionsplanung und -steuerung nicht abgedeckt: Produktentwurf Kapazitätsterminierung Werkstattsteuerung 51. Ein Data Warehouse… ermöglicht die dimensionsorientierte Betrachtung von Daten. kann durch Pooling-Techniken ausgewertet werden. unterstützt die entscheidungsorientierte Datenverarbeitung. 52. Ein Programm wie Cognos Powerplay enthält… Möglichkeiten zur Navigation in Konsolidierungspfaden. Techniken, um spezifische Sichten aus dem zugrunde liegenden Datenmodell abzuleiten. Logik zur Verarbeitung von Geschäftsprozessen 53. Ein Decision Support System wie Cognos Powerplay… basiert in der Regel auf einem multidimensionalen Datenmodell. enthält Möglichkeiten zur Darstellung des Informationsflusses. enthält u.a. OLAP-Funktionalitäten. 54. Stellen Sie den folgenden Sachverhalt mittels EPK dar. - Liegen bei einer Warenanlieferung der Wareneingangsschein und die Bestellung vor, wird die Ware von der technischen Abteilung kontrolliert. - Ist die Ware ok, schließt sich der Prozess der Rechnungsprüfung an. - Ist die Ware nicht ok, schließt sich der Prozess der Reklamation an. Lösung: 5 1 2 4 4 1 2 4 5 1 2 4 5 1 2 4 3 1 2 4 5 1 2 4 Wareneingangsschein liegt vor Bestellung liegt vor V technische Abteilung Ware kontrollieren XOR Ware ok Rechnungsprüfung Ware nicht ok Reklamation 55. Bearbeiten Sie bitte folgende Fragen/Aufgaben auf Basis der nachfolgenden ereignisgesteuerten Prozesskette (EPK)! Ticket liegt vor Prüfe, ob Passagier FRQ-konto hat a) Ergänzen Sie bitte die fehlenden Konnektoren! Passagier hat kein FRQ-Konto Passagier hat FRQ-Konto Bonusmeilen gutschreiben Bonusmeilen verbucht c) Ordnen Sie die Funktion „Prüfe, ob Passagier FRQ-Konto hat“ in der EPK der organisatorischen Einheit „Schalterpersonal“ zu! Sitzplatz reservieren Sitzplatz ist reserviert Lösung: a) b) c) Ticket liegt vor Prüfe, ob Passagier FRQ-konto hat Schalter personal xor Passagier hat kein FRQ-Konto Passagier hat FRQ-Konto Bonusmeilen gutschreiben Bonusmeilen verbucht xor Sitzplatz reservieren Sitzplatz ist reserviert Gepäckausgabe b) Nachdem das Ereignis „Sitzplatz ist reserviert“ eingetreten ist, schließt sich der Prozess der „Gepäckabgabe“ an. Ergänzen Sie bitte die dargestellte EPK um diesen Sachverhalt. Teil IV 1. Prinzipien der Softwareentwicklung sind: Abstraktion Lokalität Dynamik 2. Anwenderbezogene Beurteilungskriterien für die Auswahl von Software sind: Antwortzeit Robustheit Referenzen 3. Kennzeichen qualitativ guter Software sind: günstiger Preis Wiederverwendbarkeit Portabilität 4. Ein Lastenheft… enthält alle vom Auftragnehmer erfassten fachlichen Anforderungen an ein zu entwickelndes System. enthält Abnahmekriterien für das zu entwickelnde System. enthält auch nicht-funktionale Anforderungen wie Änderbarkeit. 5. Ein Lastenheft… enthält alle vom Auftragnehmer erfassten fachlichen Anforderungen an ein zu entwickelndes System. wird vom Auftragnehmer erarbeitet. enthält auch nicht-funktionale Anforderungen wie Änderbarkeit. 6. Das „Wasserfallmodell“ nach Boehm ist: Linear Zyklisch ein Modell eines Softwarelebenszyklus 7. Die teuersten Fehler bei der Systementwicklung entstehen in der Phase: der Ermittlung der Anforderungen des Entwurfs der Implementierung (Kodierung) 8. In einem Phasenmodell… stellt das DV-Konzept das Ergebnis der Anforderungsanalyse dar. wird jede Phase einmal durchlaufen. sollte im Entwicklungszyklus die meiste Zeit auf die Implementierung aufgewandt werden. 9. Folgende Tätigkeiten fallen im Rahmen der Anforderungsanalyse an: Das Pflichtenheft wird vom Auftraggeber erstellt und enthält alle Forderungen an den Auftragnehmer. Alle Shareholder werden ermittelt. Der Systemumfang wird abgegrenzt. 1 1 2 4 3 1 2 4 6 1 2 4 6 1 2 4 4 1 2 4 5 1 2 4 1 1 2 4 0 1 2 4 4 1 2 4 10. Beim inkrementellen Phasenmodell der Systementwicklung… sind Rücksprünge in frühere Phasen nicht erlaubt. Werden nach dem Grobentwurf Teilsysteme gebildet und jeweils getrennt nach dem Phasenmodell weiterentwickelt. Erhält man relativ früh eine ausführbare Version des Systems. 11. Folgende Phasenmodelle der Systementwicklung sind bekannt: Symmetrisches Phasenmodell Zyklisches Phasenmodell Inkrementelles Phasenmodell 12. Das V-Vorgehensmodell… kann in seinen neuesten Versionen leicht auf das jeweilige Projekt angepasst werden. kann als eine Weiterentwicklung des Wasserfallmodells gesehen werden. ordnet alle Phasen in einen Analyse- und einen Entwurfsast. 13. Das V-Modell ist ein für die objektorientierte Entwicklung entworfenes Phasenmodell. ordnet Entwicklung und Testen in Form eines V an (daher der Name). ist eine Art Wasserfallmodell. 14. Nach dem V-Vorgehensmodell… liefert der Feinentwurf Testfälle für den Abnahmetest. folgt dem Feinentwurf die Modulimplementierung. ist entweder die Verifikation oder die Validierung (aber nicht beide) vorgesehen. 15. Das V-Vorgehensmodell beinhaltet die Validierung des Feinentwurfs anhand von Testfällen. ist ein schwergewichtiges Systementwicklungsmodell. kann mit Hilfe von Tailoring an das jeweilige Projekt angepasst werden. 16. Folgende Formen von Prototyping kommen vor: Revolutionäres Prototyping Exploratives Prototyping Extensives Prototyping 17. Folgende Formen von Prototyping kommen vor: Exploratives Prototyping Evolutionäres Prototyping. Extensives Prototyping 18. Die Vorgehensweise des Prototypings… bezieht Endbenutzer schon in frühen Phasen der Systementwicklung ein. kann die Plan- und Steuerbarkeit des Projektes erschweren. ist dem V-Modell aus Kostengründen vorzuziehen. 19. CASE-Werkzeuge eignen sich besonders für… Erweiterungen bestehender Systeme. datenbankorientierte Anwendungen. neue Anwendungen, die nicht mit anderen Anwendungen eng integriert werden müssen. 6 1 2 4 6 1 2 4 3 1 2 4 6 1 2 4 2 1 2 4 6 1 2 4 2 1 2 4 3 1 2 4 5 1 2 4 6 1 2 4 20. CASE-Werkzeuge eignen sich besonders für… Erweiterungen bestehender Systeme. datenbankorientierte Anwendungen. neue Anwendungen, die mit anderen Anwendungen eng integriert werden müssen. 21. Lower CASE-Werkzeuge unterstützen: Vorstudie, Anforderungsanalyse und Systementwurf Implementierung, Test und Integration alle Entwicklungsphasen 22. Upper CASE-Werkzeuge unterstützen: Implementierung, Test und Integration alle Entwicklungsphasen Vorstudie, Anforderungsanalyse und Systementwurf 23. Maßnahmen des Risikomanagements sind: Risikoüberwälzung Risikomeidung Risikoteilung 24. Ein Scrum-Projekt benutzt ein Produkt-Backlog, in dem zuerst alle Anforderungen an das System erfasst werden. hat eine typische Teamgröße von fünf bis zehn Personen. schreitet in Serien von Sprints voran, die jeweils mehrere Monate dauern. 25. Die Projektplanung umfasst… die Personalbeschaffung. die Planung der Meilensteine. das Aufstellen des DV-Budgets. 26. Beim Projektmanagement wird manchmal die Netzplanmethode CPM angewendet. Dabei wird u.a. der „kritische Pfad“ ermittelt. Das ist… der längste Pfad im Netz. der Pfad der Aktivitäten, deren Verzögerung zu einer Verzögerung des Gesamtprojekts führen würde. der Pfad, dessen Aktivitäten am meisten kosten. 2 1 2 4 2 1 2 4 4 1 2 4 7 1 2 4 2 1 2 4 6 1 2 4 3 1 2 4 27. Beim Projektmanagement wird manchmal die Netzplanmethode CPM angewendet. Dabei wird u.a. der „kritische Pfad“ ermittelt. Das ist 4 der kürzeste Pfad im Netz. der Pfad, dessen Aktivitäten mit dem größten Risiko behaftet sind. der Pfad der Aktivitäten, deren Verzögerung zu einer Verzögerung des Gesamtprojekts führen würde. 1 2 4 28. Beim Projektmanagement wird manchmal die Netzplanmethode CPM angewendet. Dabei wird u.a. der „kritische Pfad“ ermittelt. Das ist… der Pfad der wichtigsten Aktivitäten im Netz. der Pfad der Aktivitäten, deren Verzögerung zu einer Verzögerung des Gesamtprojekts führen würde. der Pfad, dessen Aktivitäten am meisten kosten. 2 1 2 4 29. Beim Projektmanagement wird manchmal die Netzplanmethode CPM angewendet. Dabei wird u.a. der „kritische Pfad“ ermittelt. Das ist… der kürzeste Pfad im Netz. der Pfad der Aktivitäten, deren Verzögerung zu einer Verzögerung des Gesamtprojekts führen würde. der Pfad, dessen Aktivitäten am meisten kosten. 30. Bei der strukturierten Systemanalyse… kommt es zu einer stufenweisen Verfeinerung der Spezifikationen. entstehen Datenflußdiagramme. entstehen Zustandsübergangsdiagramme. 31. UML… setzt die Verwendung eines objektorientierten Phasenmodells voraus. beinhaltet Verhaltens- und Organigramme. kann sowohl bei der Systemanalyse als auch beim Systementwurf eingesetzt werden. 32. Diagramme in UML… bilden das Verhalten des analysierten Systems ab. stellen auch die Vererbungsbeziehungen dar. stellen auch Kardinalitäten dar. 2 1 2 4 3 1 2 4 4 1 2 4 7 1 2 4 33. Use-Case-Diagramme (Anwendungsfalldiagramme)… 6 sind Strukturdiagramme. beinhalten i.d.R. Systemnutzer und ihre Aufgaben. können bereits am Anfang der objektorientierten Analyse eingesetzt werden 34. Use-Case-Diagramme (Anwendungsfalldiagramme)… sind Verhaltensdiagramme. beinhalten i.d.R. Systemnutzer und ihre Aufgaben. werden am Ende der objektorientierten Entwicklung zwecks Testen erstellt. 35. Ein Klassendiagramm in UML… stellt eine Alternative zu einem Entity-Relationship-Modell dar. beinhaltet Klassen, in denen Daten und Operationen auf ihnen enthalten sind. kann eine Spezialisierungsbeziehung abbilden. 36. Zwischen Klassen in UML-Notation können folgende Beziehungen abgebildet werden: 1 2 4 3 1 2 4 7 1 2 4 5 Vererbung. Integration. Aggregation. 1 2 4 37. Klassen in UML… 6 1 2 4 bilden das Verhalten des analysierten oder geplanten Systems ab. können unter anderem Aggregationsbeziehungen eingehen. beinhalten auch Methoden. 38. Klassen in UML… bilden das Verhalten des analysierten oder geplanten Systems ab. können Eigenschaften erben. sind Strukturdiagramme. 6 1 2 4 39. Ein UML-Sequenzdiagramm… bildet die Hierarchie der Objekte ab. zeigt den Nachrichtenaustausch der Objekte untereinander. zeigt die „Lebenslinie“ der Objekte. 40. Ein UML-Anwendungsfalldiagramm ist ein Verhaltensdiagramm. stellt u. a. die involvierten Objekte dar. zeigt die Abfolge der Ereignisse. 41. Eine gute Modulhierarchie ist dadurch charakterisiert, dass… zwischen den Modulen möglichst wenig Daten ausgetauscht werden. die einzelnen Module viele unterschiedliche Funktionen ausführen. sich Ein- und Ausgabemodule in separaten Zweigen befinden. 42. Eine gute Moduldekomposition ist dadurch charakterisiert, dass… die einzelnen Module möglichst wenige unterschiedliche Funktionen ausführen. sich Ein- und Ausgabemodule in separaten Zweigen einer Modulhierarchie befinden. zwischen den Modulen möglichst viel Daten ausgetauscht werden. 43. Strukturierte Programmierung beinhaltet die Verwendung folgender Kontrollstrukturen: Wiederholung Integration Selektion 44. Strukturierte Programmierung beinhaltet die Verwendung folgender Kontrollstrukturen: unbedingter Sprung Generalisierung Selektion 45. Strukturierte Programmierung wird in folgenden Phasen eingesetzt: Entwurfsphase Implementierung Testen 46. Folgende Kontrollstrukturen werden bei der Strukturierten Programmierung verwendet: Sequenz Wiederholung Auswahl 47. Software Reengineering… ist eine Bezeichnung für die regelmäßige Wartung von Software. bezeichnet die ingenieurmäßige Entwicklung von Software. beinhaltet oft die Rekonstruktion der Entwurfskonzepte. 48. Wichtige Prinzipien der Objektorientierung in der Systementwicklung sind: Konsolidierung Generalisierung Kapselung 6 1 2 4 1 1 2 4 5 1 2 4 3 1 2 4 5 1 2 4 4 1 2 4 6 1 2 4 7 1 2 4 4 1 2 4 6 1 2 4 49. Wichtige Prinzipien der Objektorientierung in der Systementwicklung sind: Wiederverwendung Kapselung Vererbung 50. Standardsoftware wird an die betrieblichen Anforderungen angepaßt durch: Parametereinstellung Normalisierung Konfigurierung 51. Bei Implementierung von Standardsoftware wird die Releasefähigkeit gefährdet durch: Parametereinstellung mangelnde Schulung der Endbenutzer Individualprogrammierung 52. Bei der Nutzung von Standardsoftware wird die Releasefähigkeit gefährdet durch: Die Entwicklung neuer Releases durch den Softwarehersteller. Parametereinstellung. Eine stufenweise Einführung. 7 1 2 4 5 1 2 4 4 1 2 4 0 1 2 4 53. Standardsoftware wird an die betrieblichen Anforderungen angepasst durch: Parametereinstellung Normalisierung Konfigurierung 54. Entscheidungstabellen enthalten… einen Bedingungsteil. einen Aktionsteil. Entscheidungsregeln. 55. Open-Source-Software… arbeitet grundsätzlich nicht so zuverlässig wie kommerzielle Software. ist hauptsächlich für Anwendungsdienste (z.B. Textverarbeitung, Datenbanken) verfügbar. ist leichter anzupassen als kommerzielle Software. 56. Open-Source-Software… arbeitet grundsätzlich nicht so zuverlässig wie kommerzielle Software. ist hauptsächlich für Anwendungsdienste (z.B. Textverarbeitung, Datenbanken) verfügbar. erhöht üblicherweise die Abhängigkeit von einem Hersteller. 57. Open Source Software wird i.d.R. von vielen unabhängigen Programmierern entwickelt. erfordert i.d.R. keine Lizenzkosten. läuft grundsätzlich unter dem Betriebssystem LINUX. 1 2 4 7 1 2 4 4 1 2 4 0 1 2 4 3 1 2 4 FAZ SAZ Vorgang Dauer 15 20 C 5 20 25 B D 5 5 0 0 A 10 10 10 20 25 G 5 15 15 58. H S1 0 E 5 30 30 F 10 K 10 40 40 5 25 25 Wenn Vorgang C 4 Zeiteinheiten länger als geplant dauert, kann das letzte Ereignis frühestens nach 39 Zeiteinheiten erreicht werden. 40 Zeiteinheiten erreicht werden. 44 Zeiteinheiten erreicht werden. 59. Bitte tragen Sie die mittels einer Vorwärtsterminierung ermittelten frühesten Anfangszeiten (FAZ) in den oben stehenden Netzplan ein! Schreiben Sie die Vorgänge (Vi) auf, die den kritischen Pfad bilden! _V1_,_V4_,_V8_____________ 2 1 2 4 Kunde Bestandsartikel Angestellter abfragen(Kundennummer) erfassen() Auftrag istLieferbar erstelleRechnung 60. Gegeben ist das oben stehende vereinfachte Sequenzdiagramm zur Auftragsbearbeitung von einem Kunden. Welche Methoden gehören zu den folgenden Objekten? Kunde: abfragen Auftrag: erfassen und erstelleRechnung Glossar 1. Netzwerk-Computer… steuern den Datenaustausch zwischen Computern in einem Netzwerk. verfügen über eine geringere Verarbeitungs- und Speicherkapazität als gewöhnliche PCs. vereinfachen die Administration von Client-Rechnern. 2. Interoperabilität bedeutet, daß... Ein Anwendungssystem mit anderen Systemen Informationen austauschen kann. Ein Anwendungssystem unter verschiedenen Betriebssystemen laufen kann. ein Anwendungssystem auf verschiedenen Rechnern laufen kann. 3. Bei Web Services im Internet… werden Informationen über Web Services in einem Verzeichnisdienst abgelegt. greifen Web-Service-Nutzer auf Programme der Anbieter zu, die im Verzeichnisdienst abgelegt sind. werden die zwischen Web Services auszutauschenden Daten in HTML codiert. 4. Bei Web Services im Internet… werden Informationen über Web Services in einem Verzeichnisdienst abgelegt. sind die Programme der Anbieter im Verzeichnisdienst abgelegt. werden die zwischen Web Services auszutauschenden Daten in HTML codiert. 6 1 2 4 1 1 2 4 1 1 2 4 1 1 2 4 5. Eine serviceorientierte Architektur (SOA) kann auch organisationsintern implementiert werden. nimmt ITIL-Services in Anspruch. ermöglicht eine flexible Anpassung von Geschäftsprozessen an geänderte Anforderungen. 5 1 2 4 6. In einem relationalen DBMS... 1 1 2 4 können Daten mit Hilfe einer nicht-prozeduralen Sprache manipuliert werden können komplex strukturierte Objekte einfach dargestellt werden werden die Beziehungen zwischen den Relationen explizit gespeichert 7. In einem relationalen DBMS... können nur m:n-Beziehungen abgebildet werden. werden die Beziehungen durch Pointer (Zeiger) realisiert. können Daten mit Hilfe einer nicht-prozeduralen Sprache manipuliert werden. 8. In einem relationalen DBMS… können Daten mit Hilfe einer nicht-prozeduralen Sprache manipuliert werden. kann Normalisierung als ein Teil der Datenmodellierung anfallen. können nur m:n-Beziehungen abgebildet werden. 9. In einem relationalen DBMS… können Daten mit Hilfe von SQL abgefragt werden. werden alle Daten in 2-dimensionalen Tabellen gespeichert. werden die Beziehungen zwischen den Relationen systemintern durch Zeiger abgebildet. 4 1 2 4 3 1 2 4 3 1 2 4 10. In einem relationalen DBMS... werden die Beziehungen zwischen den Relationen explizit gespeichert. können Daten auch mit Hilfe von Sprachen der 4. Generation manipuliert werden. können komplex strukturierte Objekte einfach dargestellt werden. 2 1 2 4 11. In einem relationalen DBMS… können Daten mit Hilfe von SQL abgefragt werden. werden alle Daten in 2-dimensionalen Tabellen gespeichert. werden die Beziehungen zwischen den Relationen systemintern durch Zeiger abgebildet. 1 2 4 12. Folgende Integritätsregeln müssen sich auf mindestens zwei Tabellen beziehen: 2 1 2 4 Integrität der Entität. referentielle Integrität. semantische Integrität. 13. Das 3-Schema-Modell für Datenbankmanagementsysteme beinhaltet… Ein konzeptionelles Schema. ein relationales Schema. ein exportiertes Schema. 14. Der Internet-Dienst World-Wide Web nutzt die Protokolle: HTML HTTP TCP/IP 15. Der Internet-Dienst World Wide Web nutzt die Protokolle… TCP/IP NNTP HTTP 16. Bei einer clientseitigen Internetanwendung… wird der Anwendungscode zum Client übertragen. wird der Server entlastet. muss der Webbrowser eine Erweiterung (Plug-in) zur Ausführung des Codes besitzen. 17. Bei einer Client-Server-Architektur… werden die Daten immer auf dem Server gehalten. kann nur ein LAN genutzt werden. müssen Funktionen in Form von Web-Services bereitgestellt werden. 18. In einer Client-Server-Architektur Kann ein Rechner entweder nur als Client oder nur als Server eingesetzt werden. Können sich Client und Server die Aufgaben der Programmverarbeitung teilen. Kann auch ein Großrechner als Server dienen. 19. Ein Netzwerk-Computer… besitzt i.d.R. keine Festplatte. wird auch als „fat client“ bezeichnet. bedient andere Rechner in einem Computernetzwerk. 1 1 2 4 6 1 2 4 5 1 2 4 7 1 2 4 0 1 2 4 6 1 2 4 1 1 2 4 20. Der Internet-Dienst zum Austausch von Nachrichten außerhalb des WWW nutzt die Protokolle: HTTP TCP NNTP 21. Der Internet-Dienst zum Transfer von Dateien (FTP) nutzt die Protokolle: SMTP TCP NNTP 22. Java-Programme, die auf dem Server ausgeführt werden,… stellen eine Alternative zu Skriptprogrammen dar. ermöglichen die Verwendung dynamischer Webseiten. werden Servlets genannt. 23. Java-Programme, die auf dem Server ausgeführt werden,… sind in der objektorientierten Programmiersprache Java geschrieben. ermöglichen die Verwendung dynamischer Webseiten. werden Applets genannt. 24. Content-Management-Systeme… verfügen über eine Nutzer- und Zugriffsverwaltung. setzen Kenntnisse von HTML voraus. trennen zwischen Inhalt (Content), Struktur und Darstellung. 25. Bei der asymmetrischen Verschlüsselung chiffriert der Absender den zu sendenden Text mit: seinem privaten Schlüssel Dem öffentlichen Schlüssel des Empfängers seinem öffentlichen Schlüssel 26. Bei der asymmetrischen Verschlüsselung chiffriert der Absender die Signatur zu einem zu sendenden Dokument mit: seinem geheimen Schlüssel seinem öffentlichen Schlüssel dem öffentlichen Schlüssel des Empfängers 27. Bei asymmetrischer Verschlüsselung… verschlüsselt der Absender die Nachricht mit dem privaten Schlüssel des Empfängers. signiert der Absender mit seinem privaten Schlüssel. Können die öffentlichen Schlüssel über eine unsichere Verbindung gesendet werden. 28. Bei Betriebsarten eines Betriebssystems für Großrechner… sind Teilhaber- und Teilnehmer-Betrieb Formen des Stapelvertriebs. können die Betriebsarten Dialog-, Echtzeit- und Stapelverarbeitung (quasi) gleichzeitig genutzt werden. sind Datenbankdienste Bestandteil des Betriebssystems. 6 1 2 4 2 1 2 4 7 1 2 4 3 1 2 4 5 1 2 4 2 1 2 4 1 1 2 4 6 1 2 4 2 1 2 4 29. Ein Betriebssystem, das einen Teilnehmer-Betrieb ermöglicht… kann nicht auch Echtzeitverarbeitung unterstützen. muss über einen virtuellen Speicher verfügen. muss über mehrere Zentralprozessoren verfügen. 30. Ein Betriebssystem, das Dialogverarbeitung ermöglicht… kann nicht auch Stapelverarbeitung unterstützen. teilt die gesamte CPU-Zeit in kleine Zeitscheiben im Minutenbereich. muss mehrere CPUs nutzen. 31. Damit mehrere Anwendungen quasi-gleichzeitig verarbeitet werden können, muß ein Betriebssystem mindestens unterstützen: Realzeit-Betrieb Multi-Tasking Mehrbenutzerbetrieb 32. Damit mehrere Anwendungen wirklich gleichzeitig verarbeitet werden können, muß ein Betriebssystem mindestens unterstützen: Realzeit-Betrieb Multi-Processing Teilhaber-Betrieb 33. Assembler sind Programmiersprachen der ... 3. Generation. 1. Generation. 2. Generation. 34. Als benutzerorientierte Programmiersprachen werden angesehen: Höhere Programmiersprachen Assembler Makrosprachen 35. Zu den maschinenorientierten Programmiersprachen gehört … Java. Assembler. SQL. 36. Sprachen der 4. Generation… sind nicht-prozedural. werden oft für Datenbankabfragen eingesetzt. sind auf ein bestimmtes Betriebssystem ausgerichtet. 37. Ein Compiler... wandelt Quellcode in Objektcode um. nimmt Codeoptimierung vor. Wird bei Programmiersprachen ab der 3. Generation verwendet. 38. Ein Compiler... wandelt Quellcode in Objektcode um. nimmt Codeoptimierung vor. Führt eine Speicherbelegungsplanung durch. 0 1 2 4 0 1 2 4 2 1 2 4 2 1 2 4 4 1 2 4 5 1 2 4 2 1 2 4 3 1 2 4 7 1 2 4 7 1 2 4 39. Compiler… führen Quellcode sofort nach Übersetzung aus. führen eine Speicherbelegungsplanung durch. gibt es für alle Sprachen außer Maschinensprache. 40. Folgende Übersetzer erzeugen keinen Objektcode: Assembler Compiler Interpreter 41. Folgende Übersetzer erzeugen wiederholt ausführbaren Objektcode: Interpreter Assembler Compiler 42. Interpreter sind Übersetzungsprogramme… für Sprachen der 2. Generation. , die keinen Objektcode erzeugen. , die den Programmentwicklungsprozess beschleunigen. 43. Die Kommunikationsreferenzmodelle ISO-OSI und TCP/IP unterscheiden sich… durch die Anzahl der Protokollschichten. durch den Standardisierungsstand. durch die unterstützte Rechnerplattform. 44. Die Kommunikationsreferenzmodelle ISO-OSI und TCP/IP unterscheiden sich… durch die unterstützte Rechnerplattform. durch die Anzahl der Protokollschichten. durch die Notwendigkeit des Einsatzes von Routern oder Gateways 45. Im Internet… folgen die Protokolle dem ISO/OSI-Referenzmodell. tauschen die Internet Service Provider die Daten in einem CIX aus. kommt das Prinzip der Client-Server-Architektur zur Anwendung. 46. Die Kommunikationsprotokolle TCP/IP... Sind im Umfeld des Betriebssystems Unix entstanden Sind dem ISO-OSI-Referenzmodell folgend entwickelt worden entsprechen den ISO-OSI-Protokollschichten drei und vier 47. Die Kommunikationsprotokolle TCP/IP... sind von der ISO standardisiert worden. entsprechen den ISO-OSI-Protokollschichten fünf und sechs. implementieren die paketorientierte Datenvermittlung im Internet. 48. Der Internet-Dienst E-Mail nutzt die Protokolle: FTP SMTP TCP 2 1 2 4 5 1 2 4 6 1 2 4 6 1 2 4 3 1 2 4 2 1 2 4 6 1 2 4 5 1 2 4 4 1 2 4 6 1 2 4 49. Die DSL-Technik… erlaubt höhere Übertragungsraten als ISDN. arbeitet auf Kupferdraht. benötigt Glasfasern. 50. Ein Computerprogramm… kann nur ausgeführt werden, wenn es aus der Quellsprache übersetzt wird. kann nur ausgeführt werden, wenn der Objektcode in den Hauptspeicher geladen wird. kann auf Laptops ohne Betriebssystem ausgeführt werden. 3 1 2 4 3 1 2 4