FAQs der Vorlesungswoche 3

Werbung

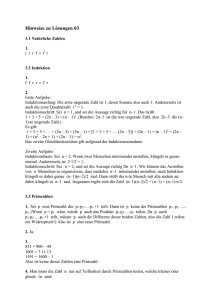

HM I Schneider FAQs Woche 3 FAQs der Vorlesungswoche 3 Vollständigen Induktion ein klein wenig anders Ihnen ist vielleicht aufgefallen, dass sich der Induktionsbeweis zu Satz 7.9 der Vorlesung von den anderen Induktionsbeweisen der Vorlesung unterscheidet. Im Induktionsschritt zu Satz 7.9 wird nämlich nicht, wie in den übrigen Induktionsbeweisen, die Wahrheit von A(n) ⇒ A(n + 1) gezeigt (für beliebiges n ∈ N), sondern nur die Wahrheit von [A(1) ∧ A(2) ∧ · · · ∧ A(n)] ⇒ A(n + 1) (für beliebiges n ∈ N): man setzt dort die Aussage A(1) ∧ A(2) ∧ · · · ∧ A(n) als wahr voraus konkret: man setzt voraus, dass die ersten n natürlichen Zahlen 1, . . . , n jeweils als Produkt von Primzahlen geschrieben werden können und zeigt, dass dann auch A(n+1) wahr ist konkret: dass dann auch n+1 als Produkt von Primzahlen geschrieben werden kann. Warum kommt man auch so wenn man im Induktionsschritt nur die Wahrheit von [A(1) ∧ A(2) ∧ · · · ∧ A(n)] ⇒ A(n + 1) für beliebiges n ∈ N zeigt ans gewünschte Ziel, dass A(n) wahr ist für alle n ∈ N? Das sieht man genauso wie auf dem FAQ-Zettel 2 (Überlegen Sie sich das im Detail, wenn es Ihnen nicht sofort klar ist). Diese Variante des Induktionsprinzips ist sehr wichtig und Sie sollten sie sich gut einprägen! Zusammenhang der Binomialkoezienten: Pascal'sches Dreieck Einige scheinen Schwierigkeiten gehabt zu haben mit dem Beweis von Satz 8.9 a), in dem gezeigt wurde, dass n n n+1 + = k−1 k k für alle n, k ∈ N mit k ≤ n. (Das bedeutet nichts anderes, als dass jede Zahl des pascalschen Dreiecks die Summe der Zahl links über ihr mit der Zahl rechts über ihr ist.) Um die Unklarheiten zu beseitigen, hier nochmal ein gaaanz ausführlicher Beweis. Seien n, k ∈ N und k ≤ n. Dann gilt n! n n n! + + = (k − 1)!(n − k + 1)! k!(n − k)! k−1 k n! n! = + (k − 1)! (n − k)!(n − k + 1) (k − 1)!k (n − k)! n!k n!(n − k + 1) = + , (k − 1)!k (n − k)!(n − k + 1) (k − 1)!k (n − k)!(n − k + 1) wobei im ersten Gleichheitszeichen einfach die Denition der Binomialkoezienten einging, im zweiten Gleichheitszeichen die Beziehung (n−k +1)! = (n−k)!(n−k +1) bzw. k! = (k −1)!k benutzt wurde und 1 HM I Schneider FAQs Woche 3 im dritten die Brüche durch Erweitern auf einen gemeinsamen Nenner gebracht wurden. Jetzt können die Brüche mühelos addiert werden und es ergibt sich n!k + n!(n − k + 1) n!(k + (n − k + 1)) = (k − 1)!k (n − k)!(n − k + 1) (k − 1)!k (n − k)!(n − k + 1) n!(n + 1) = k! (n − k + 1)! n+1 = , k wobei wieder die Beziehung (l + 1)! = l!(l + 1) und die Dention der Binomialkoezienten benutzt wurden. Worauf beruhen antisymmetrische Verschlüsselungsverfahren (public key Verfahren)? Wir gehen hier nur ganz kurz (und oberächlich) auf das wohl bekannteste public key Verschlüsselungsverfahren ein, das RSA-Verfahren (nach seinen Entwicklern Rivest, Shamir, Adleman (1977)). Mit diesem Verfahren können sehr viele Menschen sehr sicher sensible Informationen austauschen. Wie funktioniert es grob? Jeder der teilnehmenden Menschen a wählt zwei verschiedene sehr groÿe Primzahlen pa und qa und berechnet na := pa qa und wählt irgendeine Zahl ea zwischen 1 und (pa − 1)(qa − 1), die teilerfremd zu (pa − 1)(qa − 1) ist. Das Paar (na , ea ) ist jedem Teilnehmer bekannt und heiÿt daher öentlicher Schlüssel von a. Die Primfaktoren pa und qa aber sind nur a bekannt und er bestimmt aus ihnen nach einer gewissen Vorschrift (auf die wir hier nicht eingehen) eine weitere Zahl da , den sogenannten privaten Schlüssel von a. Wenn jetzt a (sagen wir Alice) eine vertrauliche Nachricht x an b (sagen wir Bob) übermitteln will, dann verschlüsselt Alice die Nachricht x nach einer gewissen auf Bobs öentlichen Schlüssel zugeschnittenen Vorschrift f(nb ,eb ) =: fb (eine Abbildung!), das heiÿt, sie berechnet fb (x) und schickt fb (x) an Bob. Der Witz dabei ist nun: fb (x) ist sehr leicht zu berechnen aber aus fb (x) kann x nur mithilfe des privaten Schlüssels db zurückgewonnen werden (dies allerdings auch wieder ohne groÿen Rechenaufwand). Den privaten Schlüssel db kennt aber nur Bob und db kann praktisch (das heiÿt mit vertretbarem Zeitaufwand) nicht aus dem öentlichen Schlüssel (nb , eb ) gewonnen werden (der ja jedem Teilnehmer bekannt ist!). Dazu müsste man nämlich die beiden Primfaktoren pb und qb von nb in vertretbarer Zeit bestimmen können, was für riesige Zahlen nb (zumindest bislang) nicht möglich ist. Um es ganz kurz sagen: das RSA-Verfahren ist deshalb so gut, weil 1. der Aufwand zur Verschlüsselung sehr klein ist (weil diese im wesentlichen auf einer Multiplikation besteht) und 2. die Entschlüsselung durch den rechtmäÿigen Empfänger (Bob) ebenfalls sehr leicht ist (weil ebenfalls auf einer Multiplikation beruhend), aber die Entschlüsselung für alle anderen Personen praktisch nicht möglich ist (weil dazu eine Faktorisierung einer riesigen Zahl in Primfaktoren durchgeführt werden muss). 2