vit_script - Webseiten der Mitarbeiter der Universität

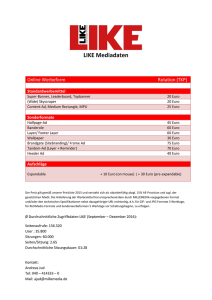

Werbung