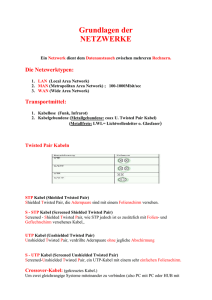

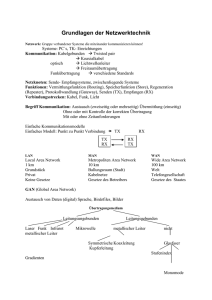

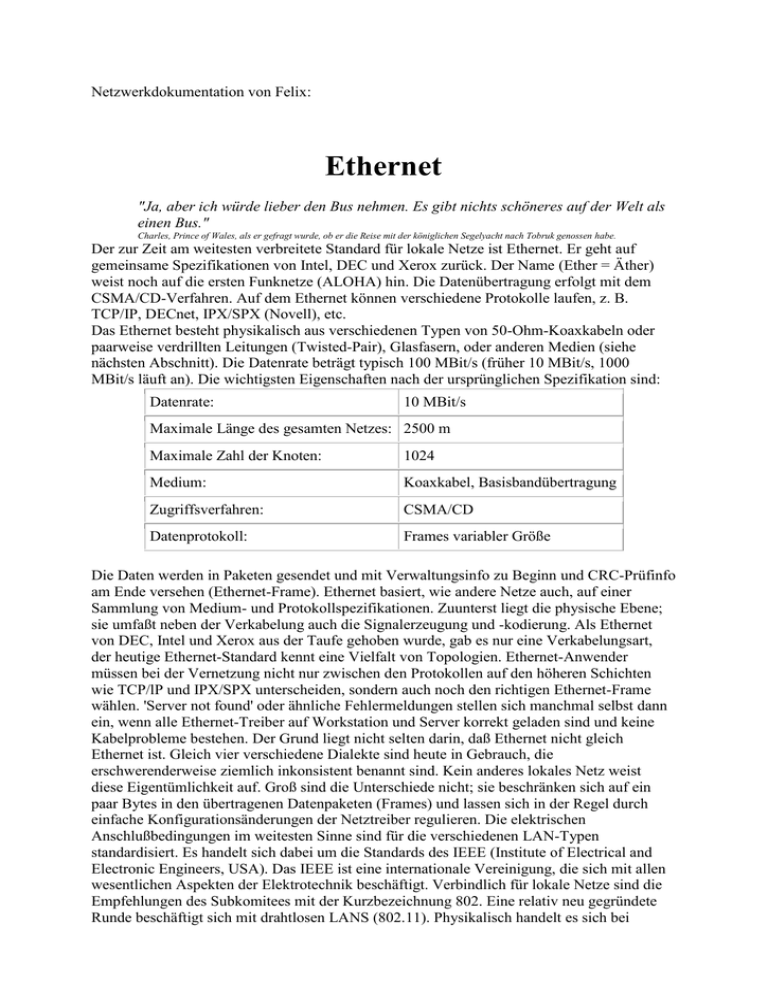

Netzwerkdokumentation von Felix:

Werbung