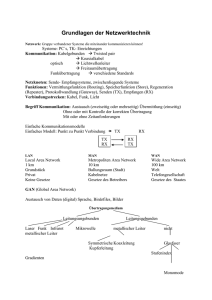

Grundlagen der

Werbung

Grundlagen der NETZWERKE Ein Netzwerk dient dem Datenaustausch zwischen mehreren Rechnern. Die Netzwerktypen: 1. LAN (Local Area Network) 2. MAN (Metropolitan Area Network) ; 100-1000Mbit/sec 3. WAN (Wide Area Network) Transportmittel: 1. Kabellose (Funk, Infrarot) 2. Kabelgebundene (Metallgebundene: coax U. Twisted Pair Kabel) (Metallfreie: LWL= Lichtwellenleiter o. Glasfaser) Twisted Pair Kabeln STP Kabel (Shielded Twisted Pair) Shielded Twisted Pair, die Adernpaare sind mit einem Folienschirm versehen. S - STP Kabel (Screened Shielded Twisted Pair) Screened - Shielded Twisted Pair, wie STP jedoch ist es zusätzlich mit Folien- und Geflechtschirm versehenes Kabel,. UTP Kabel (Unshielded Twisted Pair) Unshielded Twisted Pair, verdrillte Adernpaare ohne jegliche Abschirmung S - UTP Kabel (Screened Unshielded Twisted Pair) Screened-Unshielded Twisted Pair, ein UTP-Kabel mit einem sehr einfachen Folienschirm. Crossover-Kabel: (gekreuztes Kabel.) Um zwei gleichrangige Systeme miteinander zu verbinden (also PC mit PC oder HUB mit HUB) Hier eine Abbildung zu dem 1:1- bzw. Crosslink-Kabel (getauscht 1 - 3 und 2 - 6) Klassifizierung: Kategorie CAT-1 CAT-2 CAT-3 CAT-4 CAT-5 CAT-6 CAT-7 max. Frequenz 100 kHz 100kHz 16 MHz 20 MHz 100 MHz 200 MHz 600 MHz Anwendung analoge Sprachübertragung < 1MBit analoge und digitale Sprache , 4 MBit Bis 100m länge 10 MBit Bis 150m länge 20 MBit Bis 100m länge 20 – 100 MBit Hochgeschw.-Netzwerk 622 MBit Glasfaserkabel: Daten werden in einem Glasfaserkabel als Lichtsignale durch eine hauchdünne Glasfaser transportiert (bis 70 Km länge). Glasfaserkabel haben eine sehr hohe Bandbreite (1000 MBit Datendurchsatz; 125 MByte/sec = 1 GBit), sind extrem dünn, störungsunempfindlich, dafür aber relativ teuer. Bei einer Verlust kommt es zu einer Dämpfung (1dB/km). Gründe einer Dämpfung: Mikrobiegung Bruch Einschluss Strukturfehler Starke Biegung Verengung Luftblase Knick Adertypen: Vollader (Festader) Hohlader Der Lichtwellenleiter (Glasfaserkabel) besteht also aus folgenden Grundelementen: o o o Dem Kern, auch genannt Core, dem Mantel (Cladding) und der Beschichtung (Primär u. Sekundär Coating) Der erste Schutz einer Faser wird durch eine ein- oder zweilagige Beschichtung der Glasfaser selbst erreicht. Erst bei der Kabelherstellung erfolgt dann die Sekundärbeschichtung durch eine weitere Umhüllung mit Kunststoff. Zwei Unterschiedliche Verfahren werden dabei angewendet: die lose und die feste Umhüllung. Die Einheit aus Faser, Primärbeschichtung und Sekundärbeschichtung bezeichnet man als Ader. Ummantelt man die Glasfaser mit einer losen Hülle, so bezeichnet man eine solche als Hohlader. Man erreicht damit, dass die Faser kräftefrei in der Hülle liegt; Querbelastungen können sich dann nicht mehr auf die Faser auswirken. Steckverbindungen: ST Stecker (Bajonettverschluss) SC Stecker (Simplex o. Duplex) FC Stecker (Schraubverschluss) FDDI Stecker (Duplex) Simplex: geht nur in eine Richtung (z.B. Hören o. Reden) Duplex: geht in beide Richtungen (z.B. Hören u. Reden gleichzeitig) Netzwerkstruktur: Peer to Peer ist die Kommunikation zwischen gleichberechtigten . Ein Protokoll regelt den Ablauf. OSI Referenzmodel Schicht 7 Application Layer Anwendungsschicht File-Transfer, E-mail, Virtual Terminal (Remote login), Directory DNS,www Usenet News Terminal Emulation standardisiert Datenstrukturen Schicht Presentation Layer FTP,SMTP,NNTP,DNS,www (u.a. Kodierung, Kompression, 6 Darstellungsschicht Telnet Kryptographie) Steuerung logischer Verbindungen Schicht Session Layer (Sitzungsebene): hilft 5 Kommunikationsschicht Zusammenbrüche der Sitzung und ähnliche Probleme zu beheben Schicht 4 Transport Layer Transportschicht Schicht 3 Network Layer Vermittlungsschicht stellt höheren Schichten zuverlässige Ende-zu-EndeVerbindungen (zwischen Sender und Empfänger) zur Verfügung FTP,SMTP,NNTP,DNS,www Telnet TCP UDP (Paketebene, Netzwerkebene): ARP,IP,ICMP Routing der Datenpakete (Verbindungssicherungsschicht, Verbindungsebene, Prozedurebene): Aufteilung Ethernet(Sterntopologie), Schicht Data Link Layer des Bitstromes in Einheiten TokenRing, 2 Datensicherungsschicht (Pakete) und Austausch dieser DQDP,FDDI,ATM Einheiten unter Anwendung eines Protokolls (physikalische Ebene): Übertragung des Bitstromes über einen Kommunikationskanal. Schicht Physical Link Layer Standardisierung der 1 Bittübertragungsschicht Netzwerk-Leitungen und Anschlüsse sowie ihrer physikalischen Eigenschaften. Physikalische Verbindung zu Netzwerk-Abschluss-Geräten Twisted Pair, Lichtwellenleiter,Coaxkabel, Funk,Laser Kabel,Hub,Repeater,Stecker Kürzel: ; ARP: Address Resolution Protocol (ermittelt MAC- aus IP-Adresse) ATM: Asynchronous Transfer Mode (Netzwerkprotokoll) FTP: File Transfer Protocol (DateitransferVerfahren im Internet) IP: Internet Protocol (Pakettransfer, Adressierung, Routing, akt. Version 4) SMTP: Standard Mail Transfer Protocol (Mail-Sende-Protokoll) UDP: User Datagram Protocol (verbindungslose TCP/IP-Pakete) DNS: Domain Naming System (Namensvergabe in IP-Netzwerken) FDDI: Fiber Distributed Data Interface (Doppelring-Glasfasernetz) ICMP: Internet Control Message Protocol (Steuerungsdaten-Protokoll) NNTP: Network News Transfer Protocol (für Usenet-Newsgroups) TCP: Transmission Control Protocol (Schicht oberhalb IP) WWW: World Wide Web (HTTP-/HTMLbasierter Teil des Internet) IEEE 802 Für LAN's (auf den unteren beiden Schichten des ISO/OSI-Modells) existieren Standards der IEEE-Vereinigung. Dabei beschreiben unter anderem 802.1 Internetworking 802.2 LLC (Logical Link Control) 802.3 CSMA/CD - Ethernet 802.4 Token Bus LAN 802.5 Token Ring LAN 802.6 MAN (Metropolitan Area Network) 802.7 Breitband-Übertragung 802.8 Glasfaser-Übertragung 802.9 Integrierte Sprach-/Datennetze 802.10 Netzwerksicherheit 802.11 Drahtlose Netzwerke 802.12 Demand-Priority Access Lan, 100BaseVG-AnyLAN IEEE 802.1: Verwendung von MAC-Adressen IEEE 802.2: Logical Link Control (Datensicherung) IEEE 802.3: CSMA/CD ("Ethernet") IEEE 802.5: Token-Ring IEEE 802.11: Funknetze (WLAN: Wireless LAN) Das populärste LAN-System heute ist IEEE 802.3 und wird als Ethernet bezeichnet, obwohl es sich von dem klassischen Ethernet unterscheidet. Jedes Datenpaket (Frame), welches auf der Schicht 2 ausgetauscht wird, enthält zwei MACAdressen (Absender und Empfänger). MAC-Adressen sind die physikalischen NetzwerkAdressen. Eine MAC-Adresse wird als Folge von 6 hexadezimalen Werten dargestellt: 00-D0-59-6A-18-4E MAC-Adressen enthalten keine Information darüber, wo sie sich befinden. Abhilfe: Bei geeigneten Treibern können physikalische MAC-Adressen durch strukturierte lokale Adressen überschrieben werden. Ethernet Gemeinsam mit TCP/IP setzte sich auch Ethernet als de-facto-Standard durch. Später wurde Ethernet von der IEEE stark verbessert und als IEEE 802.3-Standard genormt. Umgangsprachlich werden beide nebeneinander existierenden LAN-Systeme als Ethernet bezeichnet: Ethernet V2 (DIX) IEEE 802.3 802.3-Ethernet unterscheidet Varianten mit verschiedenen Medien und von verschiedener Leistungsfähigkeit: Thick-wire(10Base5): klassisches Ethernet, "yellow cable" Thin-wire(10Base2): Cheapernet, BNC-Kabel 10BaseT: TP-Kabel und Hub 100BaseTx: Fast Ethernet auf Kupfer-Basis (TP) 100BaseFx: Fast Ethernet auf Glasfaser-Basis Thin-Wire-Ethernet:(10Base2) 10Mbit/s Bandbreite; 185m Reichweite Kabel: Cheapernet, Thin-Wire-Ethernet -> dünnes Koaxialkabel, üblicherweise RG58-Kupferkoaxialkabel mit BNC-Steckern physikalisch und logisch als Bus (linear mit 50-Ohm-Abschlußwiderständen) Thick-Wire-Ethernet:(10Base5) 10Megabit Bandbreite; 500m Reichweite Kabel: Yellow Cable, Thick Ethernet physikalisch und logisch als Bus (linear mit 50-Ohm-Abschlußwiderständen) High-Speed-Ethernet Fast Ethernet ist die Weiterentwicklung von IEEE 802.3 mit den Zielen CSMA/CD-Verfahren mit 100 MBit/s Beibehaltung der Struktur der MAC-Frames Einsatz von TP (Kupfer) und Glasfaser Interoperabilität von 10BaseT und 10BaseTx Um die Interoperabilität zu gewährleisten, wird ein MMI (Medium Independent Interface) eingerichtet, welches den Modus der Übertragung "aushandelt": 100BaseT4, 100BaseTx oder 10BaseT Vollduplex oder Halbduplex Im Duplex-Modus sind CS und CD ausgeschaltet. Damit 10MBit/s-Ethernet und 100MBit/s-Ethernet nebeneinander existieren könne Gigabit-Ethernet (GE) wurde als neuer Standard IEEE 802.3u genormt.Ethernet besitzt logisch eine Busstruktur. Physikalisch kann dies auf verschiedene Arten realisiert sein durch einen Bus (Koaxialkabel) durch eine sternförmige Verkabelung zu einem Hub, welcher alle Signale weiterleitet (Multiport-Repeater) Zugriffsverfahren Das Zugriffsverfahren für Ethernet heißt CSMA/CD (Carrier Sense Multiple Access / Collision Detection). * Carrier Sense Jeder Teilnehmer hört ständig das Medium ab, auch während er selbst sendet. Multiple Access Ein Teilnehmer kann senden, sobald er eine Sendepause feststellt, dabei ist jede Station gleichberechtigt. Collision Detection :Falls zwei Stationen "gleichzeitig" zu senden beginnen, tritt eine Kollision auf. Kollisionen werden erkannt und aufgelöst. Vorteile dieses Verfahrens: einfaches Verfahren Frame kann bei leerem Netz sofort verschickt werden dezentrales Verfahren, es gibt keine übergeordnete Station, welche die Übertragung "steuert" Stationen können unproblematisch hinzugefügt und entfernt werden. Nachteile: bei hoher Übertragungsrate steigt die Kollisionshäufigkeit, damit sinkt die Gesamtleistung des Netzwerkes eine garantierte Antwortzeit ist nicht möglich, dadurch problematisch bei Echtzeitanforderungen. Damit das CSMA/CD-Verfahren funktionieren kann, müssen zwei Bedingungen erfüllt sein: jede Kollision muss erkannt werden nach einer erkannten Kollision muss es ein Verfahren geben, welches die Wahrscheinlichkeit, dass die gleiche Kollision wieder auftritt, minimiert. Die verschiedenen Netzwerk-Topologien Die Bus-Topologie: Das Bussystem besteht aus einem durchgängigen Kabel, dessen Enden von Widerständen terminiert sind. Alle angeschlossenen Rechner sind über dieses Kabel verbunden. Bei Bruch des Kabels fällt allerdings das gesamte Netz aus. Die Stern-Topologie: Bei einem Stern-System sind die einzelnen Rechner mit einem zentralen Server verbunden. Dadurch steht den einzelnen PC's die Gesamtleistung des ganzen Busses zur Verfügung. Man könnte sagen, ein Sternsystem besteht aus vielen einzelnen Bussystemen mit jeweils 2 Rechnern. Vorteil: Bei einem Kabelbruch ist nur ein Rechner verloren. Die Ring-Topologie: Das Ring-System besteht sozusagen aus einem Bussystem, dessen beide Enden miteinander verbunden sind. Dadurch besteht bei einem Kabelbruch oder Rechnerausfall immer noch eine Verbindung zu jedem anderen PC. Die Baum-Topologie: Das Baumsystem ist sozusagen die Summe verschiedener Bussysteme, die miteinander in Verbindung stehen. Es ist sowohl möglich, die Verbindungen der Busse als Rechner (Gateways) zu realisieren, als auch direkte Kabelverbindungen zu nutzen (Nicht bei ThinEthernet). Gemischte Topologien: In der Praxis wohl am meisten anzutreffen, sind die meisten großen Netzwerke gemischte Topologien. So sind etwa die Büros mit Bussystemen vernetzt, hängen aber Ihrerseits wieder gemeinsam an einem Ring. Die Knotenpunkte einer solchen Struktur nennt man Bridges oder Gateways. Vorsicht: Nicht alle Kabel sind für alle Systeme brauchbar. FDDI-Glasfaserring: Eine Sonderform des Rings bildet das FDDI-Glasfaserkabelsystem, das einen doppelten Ring bildet. Dieser wird in zwei unterschiedliche Fließrichtungen mit Daten beschickt. Vorteil: Selbst wenn ein kompletter Ring ausfällt, kann die Kommunikation mit allen Rechnern über den zweiten Ring fortgesetzt werden. Selbst wenn beide Ringe an einer Stelle zerstört werden (z.B. Gebäude- brand), kann ein Notring gebildet werden, indem die beiden Enden miteinander verbunden werden. Dieses sehr leistungsfähige System wird oft als Backbone großer Netze (Uni's, Krankenhäuser, Rechenzentren) verwendet. Das FDDI-System benutzt ebenfalls ein Token. Aktive Komponenten HUB Flapsig gesagt eine "Steckdosenleiste" die nur das, was auf einem Port rein kommt auf allen anderen Port wieder raus schickt. Ein Hub hat also keine eigene Intelligenz und leitet die Daten ungeprüft weiter. Er arbeitet auf der Schicht 1 des OSI-Modells. anders als beim Repeater werden die Signale hier nicht verstärkt Repeater Repeater arbeiten (wie Hubs ) auf Schicht 1 des OSI-Modells und dienen zur Topologieausdehnung von Netzwerk-Segmenten. Sie geben alle Signale eines Segmentes auf alle anderen angeschlossenen Segmente weiter. Aus Sicht der LAN-Teilnehmer und der Zugriffsstrategie ist ein Repeater "unsichtbar". Mit Repeatern lassen sich Signale auf längeren Übertragungswegen verstärken. Bridge Eine Bridge arbeitet auf Schicht 2 des OSI-Modells. Sie überträgt Datenpackete zwischen mehreren Netzwerksegmenten, die das gleiche Kommunikationsprotokoll verwenden. Beim Übertragen des Datenverkehrs werden Informationen zu den MAC-Adressen des sendenden Computers im Speicher der Bridge gespeichert. Die Brücke erstellt daraus eine Tabelle. Wenn die Brücke ein Packet empfängt, wird die Quelladresse mit der Tabelle in der Bridge verglichen. Sollte die Quelladresse in der Tabelle nicht vorhanden sein, wird sie hinzugefügt. Die Brücke vergleicht dann die Zieladresse mit der in der Tabelle aufgelisteten Zieladresse. Falls die Brücke den Standort der Zieladresse erkennt, wird das Paket an die Adresse weitergeleitet. Andernfalls wird das Paket an alle Segmente weitergeleitet. Switch Ein Switch ist eine Art Hub, der aber über eine erheblich größere "Intelligenz" verfügt. Bei einen normalen Hub wird jedes Datenpaket an alle Ports und Rechner weitergeleitet, ein Switch dagegen stellt auf Grund der MAC-Adresse fest, welches der Ziel-Rechner ist und stellt eine Punkt-zu-Punkt Verbindung zwischen diesen beiden Rechnern her. D.h. jeder Port wird als eigenständiges Segment betrachtet und kann die volle Übertragungsbandbreite für sich verwenden, wo sich bei normalen Hubs alle Rechner die max. Bandbreite von 10 oder 100 MBit teilen müssen. Router Ein Router arbeitet auf Schicht 3 des OSI Schichten Modells. Es ist ein Gerät, das als Brücke oder Switch dient, aber ein höhere Funktionalität bietet. Beim Verschieben von Daten zwischen unterschiedlichen Netzwerksegmenten analysieren Router den Paketheader, um den besten Übertragungsweg für das Paket zu bestimmen. Ein Router kennt durch den Zugriff auf die Informationen in der Routingtabelle den Weg zu allen Netzwerksegmenten. Mit Routern können alle Benutzer in einem Netzwerk eine einzige Verbindung zum Internet oder zu einem WAN gemeinsam nutzen. Netzklassen default Subnetmask Klasse Ip Adressen Bitfolge A 1.0.0.0 255.0.0.0 127.255.255.255 1 B 128.0.0.0 255.255.0.0 191.255.255.255 10 C 192.0.0.0 255.255.255.0 223.255.255.255 110 besondere IP Adressen Localhost 127.0.0.1 Broadcast Node address 255 255.0.0.0 Art der Unterteilung einer IP-Adresse in einen Netz- und einen Host-Anteil. Die Netzklasse ist abhängig von der Anzahl der in einer Firma an das Internet anzuschließenden Computer. In der Praxis werden heute die Klassen A, B und C verwendet. Die Klasse A: wird heute fast nicht mehr vergeben, da sie mit 16581375 adressierbaren Computern (N.H.H.H) ein sehr großes Stück aus dem knappen Adreßraum herausschneidet. Statt dessen werden bei Bedarf mehrere Klasse B-Adressen an eine Firma vergeben. Die Klasse B: sind 255 mal 255 Adressen möglich, weil zwei Byte für den Hostanteil verwendet werden (N.N.H.H). Die Klasse C: teilt die Adresse in N.N.N.H (N - Netz, H - Host) und enthält so 255 Adressen. Freie IP-Nummern Klasse Nummernkreis Class A 10.0.0.0 Class B 172.16.0.0 bis 172.31.0.0 Class C 192.168.0.0 bis 192.168.255.0 Nummern für lokale Netze Für jede Klasse wurde in der RFC 1597 ein Bereich von Nummern definiert, der im Internet nicht weiter transportiert wird. Eine solche Nummer sollte für lokale Netze verwendet werden, sofern keine eigenen internetfähigen IP-Nummer reserviert worden sind.1) Anders ausgedrückt heißt das, dass diese Nummern beliebig oft in der Welt verwendet werden können. Da solche Pakete im Internet nicht weitergeleitet werden, macht es gar nichts, wenn noch jemand anderes genau die gleichen Netzwerkadressen für sein Hausnetz verwendet. Freie Nummern gewährleisten Kollisionsfreiheit Subnetmask z.B. IP-Adresse von 120.50.12.6 Ip Adresse: 120 Class A Subnetmask: 255.255.255.0 es werden 24 Bit für die Adressierung des Netzwerkes verwendet (default Subnetmask für Class A währe 255.0.0.0). D.b es können 2^24 Netzwerkadressen verwendet werden -> 16777216. Anzahl der Hosts 253 Anzahl der Netzwerke 2^24-2=16777214 120.50.12.0 ist die Netzwerkadresse 192.168.0.255 ist die Broadcastadresse 120.0.0.0 Hauptnetzwerkadresse Z.B. 192.168.0.1 entspricht 11000000.10101000.00000000.00000001 (Binär) Umrechnungen (Binär,Hex,Dez) Dez Binär (1/2 = durch 2) z.B. 211 211 = 1 / Rest → 105 = 1 / Rest ↑ 52 = 0 /kein Rest 26 = 0 /kein Rest ↑ 13 = 1 / Rest 6 = 0 /kein Rest ↑ 3 = 1 /kein Rest 1=1 / Rest → → d.h. 1 1 0 1 0 0 1 1 Binär Dez z.B. 1 1 1 1 0 0 1 1 Die Einsen zusammenzählen (rechts nach links aufsteigend). 1 + 2 + 0 + 0 + 16 + 32 + 64 + 128 = 243 Dez Hex ( 1/16) z.B. 5000 5000 ( 312 x 16 = 4982 ) = 8* /Rest 312 ( 19 x 16 = 304 ) = 8* /Rest 19 ( 1 x 16 = 16 ) = 3* /Rest 1 ( 0 x 16 = 0 ) = 1* /Rest * = der Rest Hex Dez z.B. ABC [(A x 16) + B] x 16 + C 10 x 16 (= 160) 160 + 11 = 171 x 16 (=2736) 2736 + 12 = 2748 d.h. 1 3 8 8 ↑ ↑