PDF file - IDB - Universität Bonn

Werbung

Rheinische Friedrich-Wilhelms-Universität Bonn

Institut für Informatik III

Flugüberwachungssystem

Entwurf und Implementierung eines Werkzeugs zur

Überwachung von Flugbewegungen in SQL

Diplomarbeit

vorgelegt von:

Matrikelnummer:

Erstgutachter:

Dmitri Mizerkin

1987372

Prof. Dr. Rainer Manthey

Bonn, November 2009

Inhaltsverzeichnis

Inhaltsverzeichnis

1. Einleitung

1

2. Grundlagen

5

2.1. Datenbanksysteme . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

5

2.2. Relationale Datenbanken . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

6

2.2.1. Normalformen

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

6

2.2.2. Regelkonzepte . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7

2.3. Anfragesprache SQL . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

8

2.3.1. Data Definition Language (DDL) . . . . . . . . . . . . . . . . . . . . .

9

2.3.2. Data Manipulation Language (DML) . . . . . . . . . . . . . . . . . . .

12

2.4. Datenstrom-Management und kontinuierliche Anfragen . . . . . . . . . . . . .

15

3. Organisation der zivilen Luftfahrt

18

3.1. Luftraum . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

18

3.1.1. Organisation des Luftraumes . . . . . . . . . . . . . . . . . . . . . . .

18

3.1.2. Flächensystem . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

19

3.1.3. Luftstraßen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

19

3.1.4. Rufzeichen

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

20

3.1.5. Flugplätze und Flughäfen . . . . . . . . . . . . . . . . . . . . . . . . .

20

3.1.6. Ortungssysteme . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

21

3.2. Fluginformationen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

22

3.2.1. Flugdaten-Erfassung . . . . . . . . . . . . . . . . . . . . . . . . . . . .

23

3.2.2. Ableitbare Fluginformationen . . . . . . . . . . . . . . . . . . . . . . .

24

4. Anforderungsanalyse

26

4.1. Allgemeine Anforderungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

26

4.1.1. Datenorganisation . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

26

4.1.2. Anfrageverwaltung . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

27

4.2. Systemspezifische Anforderungen . . . . . . . . . . . . . . . . . . . . . . . . .

28

4.2.1. Datenimport . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

29

4.2.2. Datenbankzugriff . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

32

4.2.3. Definition von Anfragen . . . . . . . . . . . . . . . . . . . . . . . . . .

32

4.2.4. Anfrageauswertung . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

34

5. Entwurf und Implementierung eines Flugüberwachungssystems

38

I

Inhaltsverzeichnis

5.1. Systemarchitektur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

38

5.2. Entwurf des Datenbankschemas . . . . . . . . . . . . . . . . . . . . . . . . . .

39

5.3. Implementierung der Datenbankanwendung . . . . . . . . . . . . . . . . . . .

41

5.3.1. Realisierung des Datenimports . . . . . . . . . . . . . . . . . . . . . .

43

5.3.2. Speicherung der Flugdaten

. . . . . . . . . . . . . . . . . . . . . . . .

43

5.3.3. Speicherung der Flughafeninformationen . . . . . . . . . . . . . . . . .

44

5.3.4. Verwaltung von SQL-Anfragen . . . . . . . . . . . . . . . . . . . . . .

45

5.3.5. Erweiterung der Datenbankanwendung . . . . . . . . . . . . . . . . . .

46

5.4. Programmentwurf und -implementierung . . . . . . . . . . . . . . . . . . . . .

46

5.4.1. Schnittstelle IImportable . . . . . . . . . . . . . . . . . . . . . . . . . .

47

5.4.2. Klassen Flight und Airport . . . . . . . . . . . . . . . . . . . . . . . .

48

5.4.3. Import-Klassen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

48

5.4.4. Klasse SQLExpression . . . . . . . . . . . . . . . . . . . . . . . . . . .

49

5.4.5. Entwicklungswerkzeuge . . . . . . . . . . . . . . . . . . . . . . . . . .

49

5.4.6. Kartendarstellung . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

50

5.4.7. Effizienzsteigerung . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

51

6. Definition und Analyse der Flugkenngrößen

52

6.1. Berechnung der sphärischen Distanz zwischen zwei Punkten . . . . . . . . . .

52

6.2. Berechnung des Treffpunktes zweier beweglichen Körper . . . . . . . . . . . .

54

6.2.1. Berechnung in 2D

. . . . . . . . . . . . . . . . . . . . . . . . . . . . .

54

6.2.2. Berechnung in 3D

. . . . . . . . . . . . . . . . . . . . . . . . . . . . .

57

6.2.3. Genauigkeit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

57

6.3. Punkt-in-Polygon-Problem . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

58

6.3.1. Berechnung des Winkels zwischen zwei Vektoren . . . . . . . . . . . .

59

6.3.2. Vektorprodukt zweier Vektoren . . . . . . . . . . . . . . . . . . . . . .

59

6.3.3. Winkelsummierungsmethode . . . . . . . . . . . . . . . . . . . . . . .

60

7. Berechnung von Flugkenngrößen mittels SQL

62

7.1. Ermittlung aktueller Fluginformationen . . . . . . . . . . . . . . . . . . . . .

62

7.2. Ermittlung von Flugzeugen eines spezifischen Typs . . . . . . . . . . . . . . .

64

7.3. Filterung der Flugzeuge nach Position und Höhe . . . . . . . . . . . . . . . .

65

7.4. Bestimmung von landenden Flugzeugen . . . . . . . . . . . . . . . . . . . . .

66

7.5. Feststellung einer kritischen Annäherung . . . . . . . . . . . . . . . . . . . . .

68

7.6. Flugbewegungen innerhalb eines vordefinierten Gebiets . . . . . . . . . . . . .

69

7.7. Ermittlung von Informationen aus historischen Daten . . . . . . . . . . . . . .

71

7.8. Ermittlung von Flugstatistiken aus historischen Daten . . . . . . . . . . . . .

72

7.9. Wiederverwendung bestehender Kenngrößen . . . . . . . . . . . . . . . . . . .

73

8. Beispielszenario

75

9. Fazit und Ausblick

88

II

Inhaltsverzeichnis

Literaturverzeichnis

92

Abbildungsverzeichnis

94

Verzeichnis der Listings

95

A. Anhang

i

A.1. Bestimmung der Zugehörigkeit eines Punktes einer festgelegten Region . . . .

ii

A.2. Kartendarstellungswerkzeug . . . . . . . . . . . . . . . . . . . . . . . . . . . .

iv

A.3. Implementierung von Kenngrößen in SQL . . . . . . . . . . . . . . . . . . . .

x

A.3.1. Benutzerdefinierte Funktion zur Berechnung des sphärischen Abstandes

x

A.3.2. Benutzerdefinierte Funktion zur Feststellung einer kritischen Annäherung

x

A.3.3. Benutzerdefinierte Funktion zur Bestimmung der Zugehörigkeit eines

Punktes dem Londoner Gebiet . . . . . . . . . . . . . . . . . . . . . .

xiii

III

Abkürzungsverzeichnis

Abkürzungsverzeichnis

ANSI

American National Standards Institute

API

Application Programming Interface

DBMS

Database Management System

DSMS

Data Stream Management System

ERM

Entity-Relationship-Model

FL

Flight Level

GIS

Geographic Information System

GLONASS

Global Navigation Satellite System

GPS

Global Positioning System

HTML

Hypertext Markup Language

HTTP

Hypertext Transfer Protocol

IATA

International Air Transport Association

ICAO

International Civil Aviation Organization

ISO

International Organization for Standardization

IT

Information Technology

KML

Keyhole Markup Language

NAVSTAR

Navigation System with Time and Ranging

OOP

Object-Oriented Programming

SQL

Structured Query Language

URL

Uniform Resource Locator

WGS84

World Geodetic System 1984

IV

1. Einleitung

1. Einleitung

Die Entwicklung der Zivilluftfahrt geht immer rasanter voran. Es werden immer mehr Fluggesellschaften gegründet, immer mehr Strecken werden beflogen. Die steigende Konkurrenz auf

dem Markt der Zivilluftfahrt sorgt dafür, dass durchschnittliche Preise für Flugtickets fallen,

und immer mehr Menschen es sich leisten können, ihre Reiseziele per Flug zu erreichen. Mittlerweile gibt es sehr viele so genannte Billigfliegern, die ihre Gewinne vor allem durch hohe

Zahlen der Reisenden erzielen.

Aus dem Geschäftsbericht 2008 der größten deutschen Fluggesellschaft Lufthansa wird es

ersichtlich, dass die Anzahl der Fluggäste im Vergleich zum Vorjahr um 12,2% gestiegen

ist1 . Die Zahlen des größten europäischen Billigfliegers Ryanair weisen eine noch deutlichere

Steigungstendenz auf. Die Anzahl der Fluggäste ist im Jahr 2008 um 20% im Vergleich zum

Vorjahr gestiegen2 . Die steigende Zahl der Passagiere impliziert die Tatsache, dass sich mehr

Flugmaschinen zum gleichen Zeitpunkt in der Luft befinden müssen, und machen das Problem

der Überwachung und Koordination der aktiven Flüge immer schwieriger.

Die Überwachung von Flugzeugen erfolgt unter Verwendung von speziell dafür entwickelten stationären Systemen, die unterschiedliche Geräte wie Radar oder Sprechfunkanlage aber

auch Software umfassen. Automatisierte Bestandteile solcher Systeme müssen vor allem äußerst leistungsfähig sein, weil sie große Mengen von relevanten Informationen schnell und

effizient verarbeiten und auswerten müssen. Der hohen Leistungsfähigkeit wird unter anderem Anwenderfreundlichkeit geopfert. Dies bedeutet, dass solche Flugüberwachungssysteme

lediglich von qualifizierten Kräften bedient werden können und für Anwender ohne spezielle

Ausbildung nicht geeignet sind.

Allerdings können Informationen über die Flüge auch für andere Zwecke wie z.B. Marktforschung oder Umweltplanung durchaus interessant sein. Für solche Anwendungen werden manche Daten zum Flugbetrieb wie z. B. Typ oder aktueller Standort des Flugzeuges von zuständigen Behörden zur Verfügung gestellt. Im Internet gibt es inzwischen mehrere Webseiten, die

Fluginformationen sammeln und auf Abruf verfügbar machen. Ein gutes Beispiel für eine solche Sammlung ist die Webseite „Open Air Traffic Control“ (OpenATC, http://openatc.com/),

die außer der eigentlichen Flugdaten mehrere Visualisierungsmöglichkeiten für diese Daten anbietet. Die auf solchen Seiten verfügbaren Daten sind insofern ausführlich, dass sie als Datenquellen zur Herleitung von anwendungsspezifischen Informationen durchaus tauglich sind.

1

2

[Luf08, S. 74]

[Rya08, S. 3]

1

1. Einleitung

Eins der Ziele dieser Arbeit ist es nun, ein solches Werkzeug zu entwickeln, das die von unterschiedlichen Diensten zur Verfügung gestellten Flugdaten in ein für schnelle Bearbeitung

optimiertes Format bringt und dem Benutzer die Möglichkeit bietet, ihn interessierende Anfragen zu definieren, zu speichern und auszuwerten. Das Zielsystem soll möglichst flexibel und

anwenderorientiert sein. Dies bedeutet, dass der Benutzer des Systems auf eine möglichst einfache Art und Weise beliebig komplexe Anfragen betätigen kann. Um es zu erzielen, muss erst

eine Konvention über die zu verwendende Anfragedefinitionssprache gefunden werden. Die

Sprache kann nicht nach Belieben gewählt werden, sondern muss einen guten Kompromiss

zwischen Effizienz der Verarbeitung und Bequemlichkeit des Benutzers darstellen.

Zur Steigerung der Verarbeitungseffizienz von Anfragen ist es naheliegend, die Sprache des

zu verwendenden Datenverwaltungssystems (Data Management System, DMS) zu benutzen.

Aus diesem Grund ist die Wahl der Entwicklungsmittel beim Entwurf eines solchen Systems

ausschlaggebend. Es gibt mehrere Varianten, die DMS-Komponente des Systems zu implementieren. Die eine sieht die Neuentwicklung eines DMS vor, was natürlich wegen eines enormen Programmieraufwandes keine gute Lösung ergibt. Auch bei Benutzung eines bestehenden

DMS muss die Wahl zwischen zwei unterschiedlichen Konzepten erfolgen.

• Datenbankverwaltungssystem (Database Management System, DBMS). Das Zielsystem

soll eine Datenbankschicht beinhalten, die die Aufgaben von Speicherung und Verwaltung von Daten übernimmt. In diesem Fall kann auch die Aufgabe der Anfragenauswertung an diese Schicht delegiert werden. Außer der eigentlichen Datenbanktabellen

können in einem DBMS weitere Objekte wie Sichten, gespeicherte Prozeduren, benutzerdefinierte Funktionen und Trigger verwaltet werden. Hierfür kann ein beliebiges DBMS

(wie z. B. Microsoft SQL Server, MySQL, PostgreSQL usw.) eingesetzt werden. Um diese Variante der Architektur umzusetzen, ist es allerdings notwendig, zusätzlich einen

Mechanismus zum Einlesen von Daten und Speicherung dieser in der Datenbasis zu

realisieren.

• Datenstromverwaltungssystem (Data Stream Management System, DSMS). Für das

Zielsystem wird eine Instanz in einem DSMS (wie z. B. PIPES [MC04], STREAM [The03]

oder AURORA [Dan03]) eingerichtet, die Daten von gegebenen Quellen als Datenströme

verwaltet. Die vom Benutzer definierten Anfragen werden in geeignete Ausführungspläne umgesetzt, mit Hilfe deren neue Daten bereits bei Ankunft verarbeitet und in Form

von vorbereiteten Snapshots in einer hinterlegten Datenbank gespeichert werden.

Die Wahl zwischen den beiden Varianten der Implementierung muss anhand der Anforderungen an das Zielsystem erfolgen. Die Benutzung eines DSMS hat einen klaren Vorteil, der

darin besteht, dass sich der Entwickler nicht darum kümmern muss, wie die Daten von der

jeweiligen Internetressource in das System einfließen. Darüber hinaus wird das DSMS bei Erstellung der Ausführungspläne auch die Aufgabe der Anfragenoptimierung übernehmen. Die

einzige Aufgabe, die bei der Entwicklung des Systems noch zu implementieren wäre, ist also

lediglich die Anfragenverwaltung. Das Problem ist dabei aber, dass die in das System einge-

2

1. Einleitung

lesenen Daten für verschiedene Anfragen mehrmals in Form von unterschiedlichen Snapshots

gespeichert werden müssen. Darüber hinaus muss es berücksichtigt werden, dass es ebenso

möglich sein muss, Anfragen an das System zu stellen, die aus dem Gesamtdatenbestand statistische Informationen herleiten. Dies würde bedeuten, dass jeder Ausschnitt des Datenflusses

einmal unverändert und mehrmals in Form von Snapshots gespeichert werden müsste. Der dadurch entstehende potenziell enorme Anspruch an den zur Verfügung stehenden Speicherplatz

macht die Benutzung eines DBMS und zusätzliche Implementierung eines Datenimportmechanismus zu einer vernünftigeren Lösung. Schließlich stellt die Möglichkeit, SQL anstatt dessen

wenig bekannten Erweiterungen zur Anfragendefinition zu benutzen, einen weiteren Vorteil

der DBMS-Variante dar.

Die Entscheidung, SQL als Standardsprache zur Definition von Anfragen zu benutzen, stellt

ein weiteres Ziel, das die aktuelle Arbeit verfolgt. Zur Erinnerung besteht das erste Ziel der

Arbeit darin, ein System zur Herleitung von Informationen aus den Flugdaten zu entwickeln,

das hohe Effizienz und Flexibilität aufweist. Die Frage ist nun, ob diese wichtigen Merkmale

des Systems bei Benutzung von SQL erhalten bleiben. Die Untersuchung der Eignung von SQL

für Definition von flexiblen, komplexen und dennoch effizienten Anfragen ist ein wichtiger Teil

der aktuellen Arbeit und kann als Hauptziel betrachtet werden.

Im Laufe der aktuellen Arbeit wurde ein Werkzeug zur Beobachtung von Flugzeugen entworfen und implementiert. Ein Modul dieses Systems sorgt dafür, dass die Datenbasis regelmäßig

um neu angekommene Flugdaten erweitert wird. Die Verwaltung von Datenimports erfolgt im

System durch Benutzer, der den Datenfluss auf eine relativ einfache Art und Weise entsprechend seinen Bedürfnissen anpassen kann. Die Definition von Flugkenngrößen erfolgt mittels

einer etwas angepassten Version von SQL. Die Komplexität der möglichen Anfragen ist also

lediglich durch die Möglichkeiten von SQL beschränkt. Allerdings hat sich SQL als eine sehr

ausdrucksstarke Anfragesprache erwiesen, mit Hilfe deren viele denkbaren Kenngrößen, die

auf den aktuellen aber auch auf historischen Daten basieren, definiert werden können. Die

vorhin erstellten Anfragen werden im System mit Hilfe eines DBMS ausgewertet. Vermöge

interner Optimierungsmechanismen des DBMS ist der zeitliche Aufwand der Anfrageauswertung relativ gering, damit wird auch die gewünschte Effizienz des Werkzeugs gewährleistet.

Strukturell ist die Arbeit so aufgebaut, dass sich der Leser erst mit den technischen und

fachlichen Grundlagen vertraut machen kann. So werden in Kapitel 2 Grundlagen der Datenbanksysteme, Anfragesprache SQL sowie der Datenströmen und kontinuierlichen Anfragen in

Grundzügen vorgestellt. Die aufgeführten Informationen dienen einem besseren Verständnis

der Diskussion über die Möglichkeiten, das Zielsystem zu realisieren. Darüber hinaus soll die

Definition von Anfragen im System mit Hilfe von SQL erfolgen, daher sind Kenntnisse über

diese Anfragesprache notwendig, um das System bedienen zu können. In Kapitel 3 werden

einige Abläufe in der zivilen Luftfahrt erklärt und die Bedeutung von Daten zum Flugbetrieb erläutert. Diese Informationen können später bei der Analyse und Implementierung von

interessanten Kenngrößen benutzt werden. Die Kapiteln 4 und 5 beschäftigen sich mit dem

3

1. Einleitung

im Rahmen dieser Arbeit entwickelten Flugüberwachungssystem. Zunächst werden die Anforderungen an das Zielsystem gestellt und analysiert. Danach findet die Diskussion über den

Entwurf und Implementierung des Systems statt, die sich erst mit der Implementierung der

Datenbankanwendung und anschließend mit der technischen Realisierung der Benutzeroberfläche beschäftigt. In Kapitel 6 werden mögliche Anfragen vorgestellt. Da einige von diesen

durch Anwendung von Lösungen mathematischer Probleme implementiert werden können,

werden solche Lösungen weiter in diesem Kapitel vorgestellt. Anschließend werden die Möglichkeiten, die genannten Kenngrößen mittels SQL zu realisieren, in Kapitel 7 diskutiert. Der

gesamte Arbeitsablauf im System wird in Kapitel 8 an einem Beispielszenario erläutert. Hierbei wird auch die Performanz des Systems analysiert. Abschließend wird in Kapitel 9 über die

Ergebnisse der aktuellen Arbeit sowie die Möglichkeiten der Weiterentwicklung diskutiert.

Im Anhang finden sich die Angaben zu den im Laufe dieser Arbeit benutzten Quellen. Außerdem werden hier die Implementierungen einiger Funktionen und Kenngrößen beigefügt, die

es ermöglichen, genauere Analyse der Systemleistung sowie der Realisierung einiger Anfragen

durchzuführen.

In der Arbeit werden Begriffe und Abkürzungen, die für das Verständnis des Inhaltes relevant sind, bei ihrer Definition durch Fettdruck gekennzeichnet. Wichtige Abkürzungen und

Begriffe, die vorhin definiert wurden, sowie Erklärungen, die entgegengesetzt werden, werden

im Kursiv gedruckt.

4

2. Grundlagen

2. Grundlagen

Die Architektur eines Flugüberwachungswerkzeugs, das die Definition und Auswertung von

Flugkenngrößen vereinfachen wird, sieht den Einsatz eines Datenbanksystems vor. Dieses soll

benutzt werden, um die Daten strukturiert lokal zu speichern aber auch um die definierten

SQL-Anfragen auswerten zu können. Die Benutzung eines Datenbanksystems erfordert vom

Benutzer gewisse Kenntnisse über relationale Datenbanken sowie die Anfragesprache SQL.

Dieses Kapitel beschäftigt sich gerade mit solchen technischen Grundlagen, mit denen man

sich vor der Benutzung von einem solchen Werkzeug vertraut machen muss.

Die aufgeführten Grundlagen der relationalen Datenbanken beruhen im Wesentlichen auf

Informationen aus [AK06] ergänzt durch Angaben aus [Man07] und [WIK09]. Für die Erläuterungen zur Anfragesprache SQL im Abschnitt 2.3 wurde hauptsächlich [Mic09] als Quelle

benutzt. Schließlich stammen die Angaben zu Datenstromverwaltungssystemen hauptsächlich

aus [MC04].

2.1. Datenbanksysteme

Elektronische Datenspeicherungsmedien spielen in der heutigen Welt eine immer größer werdende Rolle. Dies ist dadurch bedingt, dass sich die Informationsmengen laut den statistischen

Angaben alle 5 Jahre verdoppeln. Diese Statistik motiviert große IT-Konzerne dazu, neuere,

schnellere und zuverlässigere Datenbanksysteme zu entwickeln.

Ein Datenbanksystem besteht im Wesentlichen aus zwei wichtigen Teilen:

• Als Datenbasis wird die Menge der im System gespeicherten Daten, die miteinander

in Beziehung stehen, bezeichnet.

• Unter einem Datenbankverwaltungssystem (DBMS) versteht man die Menge der

Funktionen, die für den Zugriff auf und Verwaltung von Datenbasis zuständig sind.

Diese Komponenten werden oft zusammengefasst als DBMS bezeichnet.

Die Entscheidung über den Einsatz eines Datenbanksystems wird meistens dann getroffen, wenn Redundanzen und Inkonsistenzen im Datenbestand vermieden werden sollen. Unter

einer Redundanz versteht man ein mehrfaches Vorhandensein derselben Daten in der Datenbasis. Eine Inkonsistenz tritt dann auf, wenn die Informationen zu einem Objekt im

Datenbestand mehrmals mit unterschiedlichen Merkmalen vorkommen. Zur Vermeidung sol-

5

2. Grundlagen

cher unerwünschten Zustände in der Datenbasis sowie zur effizienten Verarbeitung von Daten

wird das relationale Datenmodell benutzt.

2.2. Relationale Datenbanken

Das relationale Datenmodell besteht in der mengenorientierten Datenverwaltung und wurde

Anfang siebziger Jahre entworfen. Diese Art der Datenverwaltung hat schließlich dafür gesorgt,

dass sich das relationale Datenmodell gegenüber satzorientierten Modellen wie hierarchisches

oder Netzwerkmodell durchgesetzt hat. Dieser Erfolg ist vor allem der Datenzugriffsschnelligkeit und Begünstigung von Design- und Optimierungsmethoden zu verdanken.

Die Grundidee des relationalen Datenmodells ist, dass es im Wesentlichen nur zweidimensionale Tabellen (Relationen) gibt, in denen jede Zeile einem Datenobjekt entspricht. Eine

Relation besteht aus Zeilen, die Tupeln des gegebenen Relationstyps entsprechen. Jedes Tupel besteht aus einer Menge von Attributen, die den Spalten der Tabelle entsprechen.

Die Daten aus verschiedenen Relationen werden mit Hilfe von Schlüsseln mengenorientiert

verknüpft. Ein Schlüssel ist eine minimale Menge von Attributen, die einen Datensatz innerhalb aller Datenobjekte des gleichen Typs eindeutig identifizieren. Oft wird ein einzelnes

künstlich eingebautes Attribut als Schlüssel benutzt. Manchmal gibt es zu einer Relation mehrere Schlüsselkandidaten. In diesem Fall wird einer von diesen zum Primärschlüssel gewählt.

Der Entwurf einer relationalen Datenbank beginnt mit der Abgrenzung eines Teils der realen

Welt. Hierfür wird meistens ein Entity-Relationship-Model (ERM) aufgebaut, das die Objekte

der Datenbank (Entities) und die Beziehungen (Relationships) zwischen diesen abbildet. Zu

den Entitäten gehören die Abbildungen von Gegenständen aus der realen Welt (z. B. Person,

Buch, Auto) in der Datenbank. Die Beziehungen zwischen Entitäten bilden die Zusammenhänge zwischen diesen Gegenständen ab (z. B. liest, fährt).

2.2.1. Normalformen

Das Konzept der Normalisierung des Datenbankschemas wird angewendet, um in der Datenbank möglicherweise vorhandene Redundanzen und Inkonsistenzen aufzulösen, aber auch,

um den Speicherplatz womöglich zu sparen. Die Normalisierung erfolgt durch Anwendung

von so genannten Normalisierungsalgorithmen und versteht normalerweise Übertragung einiger Spalten aus einer Tabelle in eine neue Relation und Verknüpfung der neuen Tabelle mit

der ursprünglichen. Nach einer erfolgreichen Normalisierung befindet sich die Datenbank in

einer entsprechenden Normalform.

Es gibt mehrere Normalformen, die heutzutage verwendet werden [AK06].

• Die erste Normalform (1NF) verlangt, dass alle Attribute nur Werte aus bestimmten

atomaren Wertebereichen (Domänen) annehmen. Somit sind zusammengesetzte Domä-

6

2. Grundlagen

nen wie z. B. Mengen oder Relationen innerhalb eines Attributes nicht zulässig. In anderen Worten wird es verlangt, dass die Attribute nicht weiter zerlegt werden können.

Es gibt allerdings neuere Entwicklungen, die auf die erste Normalform verzichten. Die

entsprechenden Modelle werden N F 2 - oder geschachtelte Modelle genannt und erlauben

nicht nur mengenwertige sondern auch relationswertige Attribute.

• Die zweite Normalform (2NF) ist eingehalten, wenn die erste Normalform vorliegt

und jedes Nichtschlüssel-Attribut der Relation von jedem diese Relation identifizierenden Schlüsselkandidaten voll funktional abhängig ist. Eine Verletzung der zweiten Normalform führt zu Inkonsistenzen in der Datenbank.

• Die dritte Normalform (3NF) verlangt, dass keine Nichtschlüssel-Attribute von einer

Attributmenge abhängig sind, die keinen Schlüssel bildet. Durch die Verletzung der

dritten Normalform kann z. B. ein Fakt in der Datenbank mehrmals gespeichert sein,

d.h. eine Redundanz ist gegeben. Die Verletzungen der dritten Normalform können durch

Anwendung vom so genannten Synthesealgorithmus aufgelöst werden.

• Die Boyce-Codd Normalform (BCNF) ist eine Verschärfung von 3NF und stellt

sicher, dass keine Informationseinheiten in der Datenbank mehrmals vorhanden sind.

Ein Relationsschema R ist in der BCNF, wenn für jede funktionale Abhängigkeit α → β

entweder β ⊆ α (die Abhängigkeit ist trivial) oder α ist Superschlüssel von R gilt. Die

Zerlegung einer Relation in BCNF -Teilrelationen erfolgt durch Anwendung des Dekompositionsalgorithmus.

• Die vierte Normalform (4NF) ist eine weitere Verschärfung von BCNF, die durch

mehrwertige Abhängigkeiten verursachte Redundanzen ausschließt. Dies bedeutet, dass

es keine voneinander unabhängige 1:n Beziehungen innerhalb einer Relation geben kann.

• Eine Relation ist in der fünften Normalform (5NF), wenn sie sich nicht in weitere

Relationen zerlegen lässt, ohne dass einige Informationen verloren gehen.

In der Praxis wird normalerweise die dritte Normalform angestrebt. Zu bemerken ist, dass

die 1NF und 2NF bei durchdachter Modellierung intuitiv eingehalten werden.

2.2.2. Regelkonzepte

Ende der siebziger Jahre wurde die Funktionalität des relationalen Datenmodells um drei Regelkonzepte mit unterschiedlichen Zielsetzungen erweitert - deduktive, aktive und normative

Regeln.

• Deduktive Regeln dienen der deklarativen Spezifikation von Datenmengen. Sie beschreiben die Gesetze, nach welchen ableitbare Daten aus den Basisdaten hergeleitet

werden müssen. In Datenbanken werden deduktive Regeln mit Hilfe von Sichtdefinitionen formuliert, wobei die daraus entstehenden Sichten virtuell oder materialisiert

sein können. Bei jedem Aufruf einer virtuellen Sicht müssen die ableitbaren Daten er-

7

2. Grundlagen

neut hergeleitet werden und werden nach dem Aufruf nicht dauerhaft gespeichert. Bei

materialisierten Sichten werden die ableitbaren Daten in der Datenbasis persistent gespeichert und müssen daher nicht bei jedem Aufruf der Sicht erneut hergeleitet werden.

Dafür müssen bei jeder Änderung an der Datenbasis die betroffenen materialisierten

Sichten erneut aufgebaut werden. Für die Aktivierung von deduktiven Regeln ist die

Inferenzkomponente des DBMS zuständig.

• Aktive Regeln werden zur Definition von Systemreaktionen auf unterschiedliche Vorgänge im System benutzt. In Datenbanksystemen sind aktive Regeln meistens über das

Triggerkonzept realisiert. Das Konzept lässt sich durch ECA-Regeln darstellen, die aus

drei Komponenten bestehen: Ereignis (Event), Bedingung (Condition) und Aktion (Action). Wenn also ein Ereignis auftritt, wird die vorgeschriebene Bedingung überprüft

und ggf. die festgelegte Aktion ausgelöst.

• Normative Regeln werden zur Spezifikation von Konsistenzanforderungen an Basissowie ableitbare Daten benutzt. Diese Regeln werden in Datenbanksystemen durch Integritätsbedingungen realisiert, die unsinnige Zustände und Zustandsübergänge des Systems verhindern. Es wird zwischen statischen und dynamischen Integritätsbedingungen unterschieden. Durch statische Bedingungen werden Konsistenzanforderungen an

die Datenbasis gestellt (z. B. Alter > 0). Dagegen zeichnen dynamische Integritätsbedingungen unzulässige Zustandsübergänge aus (z. B. Alter darf nicht kleiner werden).

In dieser Arbeit werden für die Definitionen von Kenngrößen mit Hilfe des zu entwickelnden

Werkzeugs ausschließlich deduktive Regeln benutzt. Bei der Implementierung der Datenbankanwendung, die gekoppelt mit der Benutzeroberfläche das Gesamtsystem bilden soll, werden

allerdings auch normative Regeln benutzt, um z. B. Primär- und Fremdschlüssel der Datenbanktabellen festzulegen.

2.3. Anfragesprache SQL

Strukturierte Anfragesprache SQL (Structured Query Language) ist eine Datenbanksprache, die zur Definition, Manipulation und Abfrage von Datensätzen benutzt wird. Syntaktisch

hat SQL einen einfachen Aufbau und lehnt an die englische Sprache an3 . Der erste SQLStandard wurde 1986 von American National Standards Institute (ANSI ) verabschiedet und

im Jahr 1989 von International Organisation for Standardization (ISO) ratifiziert. Die neuste

Version von SQL entstand im Jahr 2008 und trägt den Namen SQL:2008.

Die SQL-Syntax kann sich in verschiedenen Datenbanksystemen leicht unterscheiden. Die

Unterschiede betreffen meistens einige Schlüsselwörter. Beispielsweise erfolgt die Auswahl

einer gewissen Anzahl von Datensätzen aus der Ergebnismenge in Microsoft SQL Server

(MSSQL-Syntax) durch Angabe des Schlüsselwortes TOP direkt nach dem SELECT -Schlüsselwort.

3

Der Name „SQL“ leitet sich von der Anfang 70er Jahre von IBM entworfenen Anfragesprache SEQUEL

(Structured English Query Language) ab.

8

2. Grundlagen

Dagegen wird dieselbe Funktionalität in MySQL durch Angabe des Schlüsselwortes LIMIT

am Ende des Befehls erzielt. Darüber hinaus können sich die Quotierungen unterscheiden. Beispielsweise werden Datumswerte in MS Access durch Rauten (#) gekennzeichnet, wobei sie

in meisten Datenbanksystemen analog zu Zeichenfolgen in Apostrophe eingeschlossen werden

sollen.

Genauer betrachtet umfasst SQL mehrere Datenbanksprachen. Einen Teil davon bildet Data Definition Language (DDL), die Erstellung von Datenbankobjekten (Tabellen, Sichten

usw.) ermöglicht. Die eigentliche Datenabfrage erfolgt mit Hilfe von Data Manipulation

Language (DML). Schließlich ermöglicht Data Control Language (DCL) die Verwaltung von Berechtigungen auf Datenbankobjekte.

Zu DCL ist es anzumerken, dass die Erteilung von Rechten auf ein Datenbankobjekt (Basistabelle, Sicht, gespeicherte Prozedur usw.) an einen Datenbankbenutzer durch Ausführung

einer GRANT-Anweisung erfolgt. Die vorhin erteilten Rechte können durch einen REVOKE-Befehl wieder entnommen werden. Die erste Version der Anwendung zum Überwachen

von Flugkenngrößen sieht keine Benutzerverwaltung vor. Es sei allerdings bemerkt, dass eine

solche Erweiterung der Anwendung durchaus möglich ist, damit ist der Einsatz von DCL im

Rahmen der genannten Anwendung ebenso möglich.

Die Teilsprachen DDL und DML der Gesamtsprache SQL werden in folgenden Abschnitten

detailliert erläutert. Dabei wird hauptsächlich die MSSQL-Syntax benutzt.

2.3.1. Data Definition Language (DDL)

Die Datendefinitionssprache DDL wird in Datenbanksystemen verwendet, um Datenstrukturen zu beschreiben, zu ändern sowie vorhandene Datenbankobjekte zu löschen. Ein üblicher

Befehl dieser Sprache fängt mit den Schlüsselwörtern CREATE, ALTER oder DROP an.

Daraufhin folgt der Name des betreffenden Datenbankobjektes und ggf. die Beschreibung der

Struktur bzw. Änderungen an der Struktur.

Eine Basistabelle wird durch Anweisung CREATE TABLE erstellt. Im Listing 2.1 wird

am Beispiel der Tabelle Import der zu entwickelnden Datenbankanwendung des Flugüberwachungswerkzeugs die Verwendung dieses Befehls in der MSSQL-Syntax dargestellt.

Listing 2.1: Der SQL-Erstellungsbefehl der Tabelle „Import“

1

2

3

4

5

6

7

8

CREATE TABLE [Import](

[ID] [ bigint ] IDENTITY(1,1) NOT NULL,

[DateTime] [datetime] NOT NULL,

[AutomaticImport] [bit] NOT NULL,

[AutomaticImportInterval] [int] NULL,

[ImportableObjectType] [nvarchar](255) NOT NULL,

CONSTRAINT [PKImport] PRIMARY KEY ([ID])

)

9

2. Grundlagen

Nach dem Namen des betreffenden Datenbankobjektes folgt die Beschreibung der Tabellenattribute und Einschränkungen. Die Attributenbeschreibungen beginnen mit dem Namen

des Attributes. Darauf folgt der Datentyp und zusätzliche Spezifikationen. Die Spezifikation

NOT NULL gibt an, dass der Attributenwert nicht leer sein darf. Durch IDENTITY (1, 1)

wird in der benutzen SQL-Syntax die Identitätseigenschaft gekennzeichnet. Für das Datenbankfeld ID wird damit beim Einfügen einer neuen Zeile ein ganzzahliger Wert vom DBMS

automatisch vergeben. Die Zahlen in Klammern bedeuten, dass diese Identitätszahlen mit 1

beginnen müssen, und der jeweils nächste Wert um 1 größer sein muss als der vorherige.

Durch Spaltenspezifikationen können zusätzlich folgende Eigenschaften definiert werden:

• Festlegung des Standardwertes durch Angabe des Schlüsselwortes DEFAULT;

• Festlegung der Eindeutigkeit der Werte der betreffenden Spalte durch Angabe des

Schlüsselwortes UNIQUE;

• Definition von Wertebereichseinschränkungen durch Angabe des Schlüsselwortes CHECK.

Die Spezifikation von Tabelleneinschränkungen erfolgt durch Angabe des Schlüsselwortes

CONSTRAINT. Analog zu den Attributenspezifikationen folgt darauf der Name der Einschränkung und ihre Beschreibung. Die Spezifikation

CONSTRAINT [PKImport] PRIMARY KEY ([ID])

erstellt eine Einschränkung mit dem Namen PKImport, die das Attribut ID der Basistabelle

Import zum Primärschlüssel deklariert.

Die Änderungen an einer bestehenden Tabelle können mit Hilfe einer ALTER TABLE

Anweisung vorgenommen werden. Zu den möglichen Änderungen an einer Tabelle gehören

folgende drei Aktionen:

• Hinzufügen einer neuen Spalte oder Einschränkung durch Angabe der Schlüsselwörter

ADD bzw. ADD CONSTRAINT;

• Änderung an der Spezifikation einer bestehenden Spalte durch Angabe der Schlüsselwörter ALTER COLUMN;

• Löschung einer bestehenden Spalte oder Einschränkung durch Angabe der Schlüsselwörter DROP COLUMN bzw. DROP CONSTRAINT.

Ein Beispiel der Änderung der Spezifikation einer bestehenden Tabelle ist im folgenden

Listing 2.2 gegeben.

Listing 2.2: Der SQL-Erstellungsbefehl des Fremdschlüssels für Tabelle „Flight“

1

2

3

4

5

ALTER TABLE [Flight]

ADD CONSTRAINT [FK_Flight_Import]

FOREIGN KEY([ImportID]) REFERENCES [Import] ([ID])

ON UPDATE CASCADE

ON DELETE CASCADE

10

2. Grundlagen

Durch die gegebene Änderung wird zur Spezifikation der Tabelle Flight eine Einschränkung hinzugefügt, die die Spalte ImportID zu einem Fremdschlüssel mit dem Verweis auf die

Primärschlüssel-Spalte ID der Tabelle Import deklariert. Zu einer Fremdschlüssel-Deklaration

gehört oft die Angabe der erforderlichen Aktionen, die das DBMS vornehmen soll, wenn ein

Datensatz aus der Primärschlüssel-Tabelle gelöscht wird (ON DELETE) oder sich der Wert

in der Primärschlüssel-Spalte ändert (ON UPDATE). Zu den möglichen Optionen gehören

dabei folgende Aktionen:

• Änderung der referenzierenden Fremdschlüssel-Werte bzw. Löschung der referenzierenden Datensätzen durch Angabe des Schlüsselwortes CASCADE;

• Keine Aktion durch Angabe der Schlüsselwörter NO ACTION;

• Ab der Version 9.0 (SQL Server 2005) werden zusätzliche Optionen SET DEFAULT

und SET NULL unterstützt, durch Angabe deren der referenzierte FremdschlüsselWert auf den Standardwert bzw. auf NULL-Wert gesetzt wird.

Mit Hilfe des Befehls DROP TABLE und der Angabe des Tabellennamens werden bestehende Basistabellen aus der Datenbank gelöscht.

Die CREATE - und DROP -Befehle werden ebenso zur Erstellung der Sicht-, Funktions-,

Prozedur-, Trigger- und Indexdefinitionen benutzt. Indizes werden für Spalten erstellt, um

durch das Belegen des zusätzlichen Speicherplatzes die Suche in und die Sortierung nach

dieser Spalte zu beschleunigen. Für Primär- und Fremdschlüssel werden normalerweise Indizes

automatisch vom DBMS angelegt.

Die Definitionskopf und -rumpf werden bei der Erstellung von Funktionen und Prozeduren

durch das Schlüsselwort AS getrennt. Die Erstellung einer Sicht erfolgt durch Ausführung

eines Befehls, der auf folgende Art und Weise aufgebaut ist:

CREATE VIEW ViewName

AS

...

Nach dem Schlüsselwort AS folgt die Herleitung der ableitbaren Daten aus der Datenbasis,

die mit Hilfe von DML definiert wird. Ähnlich zu den Sichtdefinitionen werden Prozedur-,

Funktions- und Triggerdeklarationen aufgebaut. Hierbei werden lediglich anstelle des Schlüsselwortes VIEW die Schlüsselwörter PROCEDURE, FUNCTION bzw. TRIGGER benutzt. Zwischen dem Prozedurnamen und dem Schlüsselwort AS wird der Prozedurkopf angegeben, der aus Eingabeparametern besteht. Bei der Definition von Funktionen wird der

Funktionskopf zusätzlich um das Schlüsselwort RETURNS und den geeigneten Rückgabetyp erweitert.

11

2. Grundlagen

2.3.2. Data Manipulation Language (DML)

Data Manipulation Language ist eine Teilsprache von SQL, die es ermöglicht, auf die Datenbasis zuzugreifen und Datensätze zu verwalten. Zu den üblichen Befehlen von DML gehören

folgende Anweisungen:

• Der SELECT-Befehl wird benutzt, um die Daten aus einer oder mehreren Datenbanktabellen oder -Sichten auszulesen und auszugeben.

• Durch Ausführung einer INSERT-Anweisung werden neue Daten in die Datenbasis

eingefügt.

• Der UPDATE-Befehl ermöglicht die gleichzeitige Änderung eines oder mehrerer Attributwerte einer Menge von betreffenden Datensätzen.

• Mit Hilfe einer DELETE-Anweisung können ein oder mehrere Datensätze aus der Datenbasis gelöscht werden.

Die DML-Anweisungen bestehen aus einer oder mehreren Klauseln. Zusätzlich zu den oben

genannten Schlüsselwörtern gehören folgende Klauseln zu DML:

• Die INTO-Klausel wird innerhalb einer INSERT - oder SELECT -Anweisung benutzt,

um das Datenbankobjekt festzulegen, in welches die betreffenden Datensätze eingefügt

werden sollen.

• Die FROM-Klausel wird innerhalb einer SELECT - oder DELETE -Anweisung benutzt,

um das Datenbankobjekt festzulegen, aus dem die betreffenden Datensätze ausgewählt

bzw. gelöscht werden sollen.

• Die WHERE-Klausel wird innerhalb einer SELECT -, UPDATE - oder DELETE -Anweisung

benutzt, um die Filterbedingung festzulegen, nach der die betreffenden Datensätze aus

der Gesamtmenge ausgesucht werden.

• Durch Angabe der TOP-Klausel legt man fest, wie viele Datensätze aus der Gesamtmenge durch die aktuelle Anweisung betroffen werden.

• Die GROUP BY-Klausel gruppiert Datensätze nach den gegebenen Attributen zur

Durchführung einer oder mehrerer Aggregationsfunktionen.

• Die ORDER BY-Klausel führt eine Sortierung von Datensätzen nach einer gegebenen

Liste von Attributen durch.

• Die DISTINCT-Klausel wird verwendet, wenn Duplikate (mehrfach vorkommende Tupel mit denselben Attributenwerten) aus der Ergebnismenge aussortiert werden müssen.

Die Anweisung INSERT INTO wird benutzt, um neue Daten in eine bestehende Tabelle

einzufügen. Nach den Schlüsselwörtern folgt der Name der bestehenden Basistabelle und die

Aufzählung der betreffenden Spalten. Danach sind zwei Varianten möglich: entweder folgt das

Schlüsselwort VALUES und die Aufzählung der neuen Werte, die in die genannte Spalten

12

2. Grundlagen

eingefügt werden sollen, oder eine SELECT -Anweisung. Dabei muss die Reihenfolge der angegebenen Werten genau der der genannten Attribute entsprechen. Als Beispiel betrachte man

folgende Anweisungen.

Listing 2.3: SQL-Anweisung zum Einfügen einer neuen Zeile in die Tabelle „Import“

1

2

INSERT INTO Import ([DateTime], [AutomaticImport], [ImportableObjectType])

VALUES ({fn NOW()}, 0, ’FlightMonitor.ClassLibrary.Flight’);

Die Anweisung fügt in die Tabelle Import einen neuen Eintrag ein. Der Ausdruck { fn

NOW() } stellt einen Aufruf der internen Funktion dar, die das aktuelle Datum mit der

Uhrzeit zurückgibt.

Listing 2.4: SQL-Anweisung zum Einfügen des Ergebnisses eines SELECT-Ausdrucks in die

Tabelle „Import“

1

2

3

4

INSERT INTO Import ([DateTime], [AutomaticImport], [AutomaticImportInterval], [

ImportableObjectType])

SELECT [DateTime], [AutomaticImport], [AutomaticImportInterval], [ImportableObjectType]

FROM Import

WHERE Import.ID = 1;

Die angegebene Anweisung fügt in die Tabelle Import Kopien von bestehenden Zeilen mit

ID 1. Nach der Spezifikation der Tabelle Import kann die SELECT -Anweisung höchstens eine

Zeile zurückgeben.

Eine DELETE-Anweisung wird verwendet, um Datensätze aus einer bestehenden Tabelle

zu löschen. Dabei kann in der WHERE -Klausel ein Filter angegeben werden, der bestimmt,

welche Datensätze tatsächlich gelöscht werden.

Listing 2.5: SQL-Anweisung zum Löschen von Datensätzen aus der Tabelle „Import“

1

2

3

DELETE TOP (10)

FROM Import

WHERE DATEDIFF(day, [DateTime], {fn NOW()}) > 10;

Der gegebene Befehl löscht die ersten 10 Datensätze, die dem angegebenen Filter entsprechen. In der WHERE -Klausel wird die interne Funktion DATEDIFF benutzt, die die Anzahl

von angegebenen Intervallen zurückgibt, die zwischen den gegebenen Datumswerten liegen.

Im gegebenen Fall sind es Datensätze, die älter als 10 Tage sind.

Anweisungen vom Typ SELECT FROM werden benutzt, um die Daten aus der Datenbasis

herzuleiten. Zwischen den beiden Schlüsselwörtern muss die Auflistung der auszugebenden

Attribute angegeben werden. Wenn alle Attribute der Ergebnismenge ausgegeben werden

müssen, verwendet man an dieser Stelle eine Wildcard (*).

Die Herleitung von Daten aus mehreren Tabellen erfolgt durch Verknüpfung von Tabellen.

Es sind folgende Arten von Verknüpfungen möglich:

13

2. Grundlagen

• Durch INNER JOIN werden Tabellen derart verknüpft, dass die Ergebnismenge ausschließlich Tupel enthält, die in beiden Tabellen vorhanden sind.

• Die durch Anwendung von LEFT / RIGHT OUTER JOIN resultierende Ergebnismenge enthält Tupel für jede Zeile, die in mindestens einer (linker oder rechter) der

verknüpften Tabellen vorhanden ist. Enthält die jeweils andere Tabelle keinen entsprechenden Datensatz, so erhält das resultierende Tupel NULL-Werte in allen Feldern, die

den Attributen dieser Tabelle entsprechen.

• Ein CROSS JOIN führt eine Mengenmultiplikation der Datensätze durch. Die Ergebnismenge enthält dadurch einen Datensatz für jede Kombination von Zeilen aus den

beiden Tabellen.

Im Listing 2.6 findet man einen SQL-Skript, der die Verknüpfung von Tabellen Flight und

Import durchführt. Die Ergebnismenge enthält damit für jede Zeile der Tabelle Flight einen

Datensatz, der mit den Attributen der Tabelle Import angereichert ist.

Listing 2.6: SQL-Anweisung zum Verknüpfen von Tabellen „Flight“ und „Import“

1

2

3

4

SELECT ∗

FROM Flight INNER JOIN

Import ON

Flight .ImportID = Import.ID;

Es sei bemerkt, dass dasselbe Ergebnis auch ohne explizite Angabe des Schlüsselwortes

JOIN erzielbar ist (siehe Listing 2.7).

Listing 2.7: SQL-Anweisung zum Verknüpfen von Tabellen „Flight“ und „Import“ ohne das

Schlüsselwort „JOIN“

1

2

3

SELECT ∗

FROM Flight, Import

WHERE Flight.ImportID = Import.ID;

Aggregationsfunktionen werden benutzt, um Gruppenergebnisse wie Anzahl, Summe, Maximum, Minimum oder den durchschnittlichen Wert zu bestimmen. Dabei kann die Ergebnismenge nur Attribute enthalten, nach welchen die Gruppierung erfolgt. Listing 2.8 demonstriert

die Verwendung der genannten Aggregationsfunktionen.

Listing 2.8: Bestimmung der Gruppenergebnisse zu jedem Import

1

2

3

4

5

6

7

SELECT ImportID, COUNT(ID) AS Amount,

MAX(Speed) AS MaxSpeed,

MIN(Speed) AS MinSpeed,

AVG(Speed) AS AvgSpeed,

SUM(Speed) AS SumSpeed

FROM Flight

GROUP BY ImportID

14

2. Grundlagen

Die Anweisung SELECT INTO wird benutzt, um materialisierte Sichten zu erstellen.

Durch Ausführung des Befehls werden die ableitbaren Daten im Grunde aus der Datenbasis

hergeleitet und in einer neu angelegten Tabelle gespeichert.

Aktualisierung von Attributenwerten einer Menge von Datensätzen erfolgt durch Ausführung einer UPDATE-Anweisung. Im Listing 2.9 findet man einen SQL-Befehl, der die Syntax

einer UPDATE -Anweisung darstellt.

Listing 2.9: Verschiebung des Datumswertes des Imports mit ID 1 um einen Tag nach vorne

1

2

3

UPDATE Import

SET DateTime = DATEADD(day, 1, DateTime)

WHERE ID = 1;

Im Rahmen dieser Arbeit werden hauptsächlich SELECT -Anweisungen zur Herleitung von

Flugkenngrößen aus der Datenbasis benötigt. Das Anlegen, Bearbeiten und Löschen von Basisdaten erfolgen durch die Benutzeroberfläche und müssen nicht durch Benutzer mittels SQL

durchgeführt werden.

2.4. Datenstrom-Management und kontinuierliche Anfragen

Eine Datenbank bildet einen Teil der realen Welt ab, der nur kontrolliert aktualisiert werden

kann. In der Realität gibt es aber Datenquellen, die einen unendlichen Datenfluss liefern, d.h.

ständig oder in unregelmäßigen Abständen neue Datensätze zur Verfügung stellen. Beispielsweise finden solche Datenquellen Anwendung im Verkehrsmanagement, Sensordatenverarbeitung, Börsenticker usw. Solche Daten werden Datenströme (Data Streams) genannt. Für

die Verarbeitung von Anfragen, die auf Datenströmen angewendet werden sollen, gibt es prinzipiell anderen Ansatz als der eines DBMS. Systeme, die diesen Ansatz realisieren, werden

Datenstromverwaltungssysteme (DSMS) genannt. Die Untersuchungen im Bereich Datenstromverarbeitung gehen immer rasanter voran, geprägt insbesondere durch die praktische

Relevanz des Themas.

Das Ziel eines DSMS ist es eine Alternative zur persistenten Speicherung und Verarbeitung

innerhalb eines DBMS zu verschaffen. Angestrebt ist dabei die datengetriebene Verarbeitung

von Datenströmen und adaptives Verhalten des Systems hinsichtlich der aktuellen Datenankunftsraten. Man spricht von einer langen Lebensdauer bei den Anfragen an den Datenströmen

und nennt die Anfragen selbst kontinuierlich, da sich die Ergebnisse der Auswertung bei

Ankunft von neuen Daten ändern können. Dies resultiert im Bedarf, andere Optimierungsansätze für Anfragen als die von DBMS zu entwerfen. Dabei verzichtet man auf die übliche

Beschreibung von Anfragen mit Hilfe von Operatorbäumen und beschreibt Datenstromanfragen mittels Graphen von Operatoren. Diese Art der Beschreibung ermöglicht unter anderem

Wiederverwendung einzelner Teilgraphen des Operatorgraphs.

15

2. Grundlagen

Ein allgemeines Problem aller DSMS stellt die Anpassung des Systems an die Anforderungen einer konkreten Applikation dar. Beispielsweise gibt es immer einen Trade-off zwischen

Schnelligkeit und Speicherverbrauch, sowie zwischen Speicherverbrauch und Qualität der approximativen Auswertung einer Anfrage, die sich als eine Möglichkeit der Berechnung der

Ergebnismenge bei kontinuierlichen Anfragen anbietet.

Die Realisierung von kontinuierlichen Anfragen ist mit Hilfe der üblichen Mechanismen eines

DBMS nicht möglich. Einerseits ist ein Datenstrom potentiell unbeschränkt, somit ist die

persistente Speicherung der Gesamtmenge der Daten bei einem endlichen Speicherplatz nicht

möglich. Andererseits steigt der Aufwand der Datenverarbeitung und Anfragenauswertung für

größere Mengen von Basisdaten, daher ist die persistente Speicherung von Datenströmen nicht

wünschenswert. Dies bedeutet, dass jeder Datensatz bereits bei Ankunft verarbeitet werden

soll, daher lassen sich auch die üblichen Operatorimplementierungen eines DBMS nicht ohne

Weiteres in ein DSMS übernehmen.

Zu einer der effizientesten Techniken bei Verwaltung von Datenströmen haben sich so genannte Fensteranfragen etabliert. Dies hat mehrere Gründe.

• Durch Ausführung der Operatoren auf einer endlichen Teilmenge der unendlichen Gesamtmenge von Daten kann das blockierende Verhalten der Operatoren aufgelöst werden. In anderen Worten ist es möglich, eine Ausgabe für Operatoren zu produzieren, die

die Gesamtmenge von Daten als Eingabe bekommen müssen.

• Die Speicheranforderungen von Operatoren werden beschränkt.

• In meisten Datenströmen sind neuere Datensätze relevanter als die älteren.

Es sei bemerkt, dass wenn die im letzten Punkt beschriebene Situation tatsächlich vorliegt,

können ältere Datensätze, die einen geringen Einfluss auf das Ergebnis einer Anfrage haben,

aus dem System gelöscht werden. Dies optimiert die Geschwindigkeit der Anfragenauswertung

und löst das blockierende Verhalten einiger Operatoren auf, da diese immer auf einer endlichen

Datenmenge arbeiten müssen.

Bei Fensteranfragen spielt die Ankunftszeit des jeweiligen Datensatzes entscheidende Rolle, da diese den Beginn des Gültigkeitsintervalls des Datensatzes angibt. Daher soll jeder

Datensatz im allgemeinen Fall einen Zeitpunkt zugeordnet bekommen. Beim Vorhandensein

eines Zeitpunktes unter den Merkmalen des Datensatzes kann dieser Wert als Anfang des

Gültigkeitsintervalls übernommen werden. Die am weitesten verbreiteten Strategien bei Fensteranfragen sind gleitende und feste Fenster.

• Bei gleitenden Fenstern (sliding windows) erhalten alle Datensätze die gleiche Gültigkeitsdauer D. Damit sind zu einem konkreten Zeitpunkt nur die Datensätze gültig,

die maximal D Zeiteinheiten zuvor gültig wurden.

16

2. Grundlagen

• Bei festen Fenstern (fixed windows) wird die Zeitachse in Abschnitte gleicher Länge

unterteilt. Jeder Datensatz, dessen Anfangszeitpunkt innerhalb eines Abschnittes liegt,

bekommt den Endzeitpunkt des Abschnittes als Gültigkeitsende zugeteilt.

Zur Beschreibung des Ausführungsplans in DSMS wird erweiterte relationale Algebra benutzt. Die Formulierung von Anfragen durch Benutzer kann mit Hilfe einer beliebigen deskriptiven Anfragesprache erfolgen. Bisher konnte sich für die Definition von kontinuierlichen

Anfragen keine Sprache etablieren. Üblicherweise wird hierfür SQL benutzt. Manche Projektgruppen entwickeln ihre eigene Anfragesprachen wie z. B. CQL (Continuous Query Language)

[The03], die aber meistens an die SQL-Syntax als Basis anlehnen. Zu den in der jeweiligen

Sprache formulierten Anfragen werden dann logische Anfragepläne der erweiterten relationalen Algebra generiert.

Im Grunde verwaltet ein DSMS eine Menge von Sammlungen von Datensätzen für unterschiedliche Anfragen, die im System verwaltet werden. Diese Sammlungen werden Snapshots

genannt. Beim Eintreffen von neuen Datensätzen werden diese verarbeitet und die entsprechende Snapshots erweitert. Neben dem Einfügen und Anfragen von Daten wird noch die

Fähigkeit zur Reorganisation der Snapshots benötigt. Während einer solchen Reorganisation

werden Elemente der Snapshots entfernt, die keinen Einfluss auf das Ergebnis der geeigneten

Anfrage haben können.

Es sei bemerkt, dass sich das Gesamtkonzept von DSMS nicht im Rahmen dieser Arbeit

umsetzen lässt, da es unter anderem angestrebt ist, Herleitung statistischer Informationen

aus der Gesamtmenge zu ermöglichen. In diesem Fall sind alle historischen Daten relevant,

somit können ältere Datensätze nicht gelöscht werden. Verwaltung von Snapshots zu jeder der

potenziell beliebig vielen mit Hilfe des Werkzeugs erstellten Anfragen ist wegen des enormen

Anspruchs auf den Speicherplatz nicht möglich.

17

3. Organisation der zivilen Luftfahrt

3. Organisation der zivilen Luftfahrt

Einer der wichtigsten Zwecke der aktuellen Arbeit ist die Untersuchung, in wiefern die Anfragesprache SQL zur Definition und Auswertung von Flugkenngrößen benutzt werden kann. Die

verfügbaren Datenquellen, die beim Testen des zu entwickelnden Flugüberwachungssystems

benutzt werden, werden im letzten Abschnitt dieses Kapitels vorgestellt. Diese liefern gewisse

Informationen zu den aktuellen Flügen sowie anderen Objekten, die im Zusammenhang mit

den Fluginformationen interessante Konstellationen darstellen können. Bevor man aber die

Daten betrachtet, die von diesen Quellen zur Verfügung gestellt werden, ist es durchaus sinnvoll, sich mit den wichtigsten Begriffen der Luftfahrt vertraut zu machen. Dieses Wissen ist

wichtig, um die Bedeutung der verfügbaren Größen zu verstehen, um daraus eventuell weitere interessante Fakten ermitteln zu können. In diesem Kapitel werden wesentliche Begriffe

der Organisation der zivilen Luftfahrt hauptsächlich mit Anlehnung an Informationen aus

[Men93] und [Mar00] erläutert.

3.1. Luftraum

Die Menge der Verkehrswege, die zur Verbindung aller möglichen Start- und Zielorten der

Luftfahrzeuge dienen, wird im Luftfahrtjargon Luftraum4 genannt. Damit sich mehrere Flugzeuge gleichzeitig zu ihren Zielorten bewegen können, steht der Luftraum unter ständiger Beobachtung. Dies bedeutet, dass sich in der Luft befindende Luftfahrzeuge regelmäßig Daten

zu ihren wichtigsten Merkmalen an die jeweilige Bodenstation schicken müssen. Zu diesen

Merkmalen gehören Kennung, aktuelle Position, Höhe und Geschwindigkeit sowie Richtung

bzw. Peilung5 - der Winkel zwischen der Längsachse des Luftfahrzeugs und der Verbindungslinie zwischen dem Luftfahrzeug und Bodenstation. Diese Informationen werden vom

zuständigen Überwachungssystem bearbeitet. Im Falle einer kritischen Situation werden Piloten der betroffenen Flugzeuge über die Lage informiert und mit angemessenen Anweisungen

ausgestattet.

3.1.1. Organisation des Luftraumes

Für die Gestaltung des globalen Luftraumes ist die Internationale Zivilluftfahrtorganisation (International Civil Aviation Organization, ICAO) zuständig, deren Aufgaben

4

5

[Men93, S. 47]

[Men93, S. 205]

18

3. Organisation der zivilen Luftfahrt

durch das Abkommen über die Internationale Zivilluftfahrt von Chicago in 1944 definiert

sind. Zu diesen Aufgaben gehören Gewährleistung des sicheren Wachstums der internationalen Zivilluftfahrt, Entwicklung von Luftstraßen, Flughäfen und Luftfahrteinrichtungen und

Förderung der Flugsicherheit6 .

3.1.2. Flächensystem

Die geographische Position eines Luftfahrzeuges wird üblicherweise durch drei Koordinaten Länge, Breite und Höhe - dargestellt. Über die Bemessung von Länge und Breite wird weiter

im Abschnitt 3.1.6 gesprochen. Im aktuellen Abschnitt wird es erläutert, wie die Bemessung

der Höhe eines Flugzeuges durchgeführt wird.

Um die Höhenangaben unabhängig vom Relief des Bodens zu halten, wird diese durch den

Luftdruck repräsentiert. Dafür wird der Luftraum in Bereiche des gleichen Luftdrucks unterteilt, die Flugflächen7 (Flight Levels, FL) genannt werden. Die Angabe der aktuellen

Flugfläche bezeichnet nun die Höhe in Fuß über der von ICAO definierten Standardisobare

von 1013,25 hPa, die auch Normatmosphäre genannt wird. Beispielsweise bedeutet die Höhenangabe FL60, dass sich das Flugzeug auf der Höhe von 6000 Fuß über der Standardisobare

befindet. Die Umstellung des Höhenmessers auf Flugflächen erfolgt beim Steigflug erst nach

dem Erreichen der Übergangshöhe (Transition Altitude, TA) von entweder 5000 Fuß

über dem Meeresspiegel oder 2000 Fuß über dem Boden des Flugplatzes, je nach dem was

höher ist. Beim Sinkflug wird der Höhenmesser nach dem erreichen von FL0 (Transition

Level, TRL) wieder auf relative Höhe über dem Flugplatz umgestellt.

Dieses Verfahren ist wegen den Abweichungen des realen Luftdrucks vom idealisierten

Druckverlauf der Normatmosphäre für die genaue Messung der Höhe nicht geeignet. Da aber

alle Flugzeuge die gleichen Messfehler aufweisen, kann jedem Luftfahrzeug die geeignete Flugfläche eindeutig zugeordnet und somit die eventuellen Kollisionen im Luftraum vermieden

werden.

3.1.3. Luftstraßen

Die Flugbahn eines Luftfahrzeugs wird nicht nach Belieben gewählt, sondern muss über die

vorher definierten Bereiche des Luftraumes verlaufen. Jeder dieser Bereiche hat die Form eines Großkreissegments und befindet sich in der Reichweite einer Funknavigationsanlage. Die

Aneinanderstaffelungen dieser Segmente ergeben Luftstraßen (auch Luftkorridore, Routenführungen8 , Airways genannt). Diese Korridore haben üblicherweise eine Breite von bis

zu 18 Kilometer. Ihre Bezeichnungen bestehen aus einer Farbe und einer Zahl, z. B. „Amber

One“ (A1 ) oder „Blue Three“ (B3 ) [Fra02].

[Men93, S. 7]

[Men93, S. 51]

8

[Men93, S. 59]

6

7

19

3. Organisation der zivilen Luftfahrt

Neben den aus Luftstraßen bestehenden Routennetzen existieren auch Streckenführungen

in der Nähe der Flughafengebiete: Standard Arrival Routes (STAR), die vom Routennetz

zu den Flugplätzen führen, und Standard Instrument Departure Routes (SID), die von

den Flugplätzen zum Routennetz führen9 . Die Aufgabe der Routenführung von Flugzeugen

über das Routennetz übernimmt das Flight Management System (FMS). Hierfür muss

der Co-Pilot vor dem Start der Maschine Daten des bevorstehenden Fluges in das System per

Tastatur eingeben10 .

3.1.4. Rufzeichen

Alle Objekte, die im Rahmen des Luftverkehrs miteinander kommunizieren, besitzen ihre

eigene Rufzeichen (Callsigns). Diese Kenner werden jedem Objekt von ICAO eindeutig

zugeordnet und müssen beim Kommunizieren zur Identifikation des jeweiligen Objektes angegeben werden.

ICAO-Kenner der Flugplätze bestehen aus vier Buchstaben: der erste Buchstabe bezeichnet die Zone, der zweite - das jeweilige Land, und die letzten zwei bestimmen eindeutig den

Flugplatz innerhalb des Landes. Beispielsweise ist EDDL das ICAO-Rufzeichen des internationalen Flughafens von Düsseldorf11 . In Fluggastinformationssystemen werden allerdings

meistens IATA-Codes verwendet, die von der International Air Transport Association

vergeben werden. Das IATA-Kennzeichen des Düsseldorfer Flughafens ist DUS.

Als an einer solchen Kommunikation teilnehmende Seite besitzen auch einzelne Flüge ihre ICAO- und IATA-Kennzeichen. ICAO-Kenner der Flüge bestehen normalerweise aus drei

Buchstaben gefolgt von zwei bis vier alphanumerischen Zeichen. Die ersten Buchstaben der

ICAO-Kennzeichen der Flüge betrieben von Lufthansa AG sind DLH. Die ersten zwei Buchstaben des IATA-Kenners von Lufthansa sind LH.

3.1.5. Flugplätze und Flughäfen

Die Quellen und Senken aller Verkehrswege, zwischen denen Luftverkehr stattfindet, werden

Flugplätze genannt. Innerhalb der Menge aller Flugplätze unterscheidet man zwischen Landeplätzen und Flughäfen. Die letzteren bedürfen nach Art des vorgesehenen Flugbetriebs

einer Sicherung durch einen Bauschutzbereich nach §12 des Luftverkehrs-Gesetzes und werden genehmigt als Verkehrs- und Sonderflughäfen12 .

Für die Flugsicherung an den Flugplätzen sind Lotsen zuständig, die den Verkehr mit Hilfe

eines Radarsystems überwachen. Die Hauptaufgabe der Fluglotsen ist die Koordination des

Flugverkehrs an den Start- und Landebahnen, die durch Kommunikation mit den Piloten er[Men93, S. 59]

[Mar00, S. 19]

11

[Mar00, S. 20]

12

[Men93, S. 73]

9

10

20

3. Organisation der zivilen Luftfahrt

zielt wird. Dabei werden zusätzlich zur Verfügbarkeit der jeweiligen Landebahn auch andere

technische Sicherheitsmaßnahmen eingehalten. Beispielsweise müssen die Lotsen kontrollieren,

dass eine weitere Maschine erst dann ihre Landung aufnimmt, wenn sich die Wirbelschleppen (gegenseitige Luftwirbel), die das vorhin gelandete Flugzeug hinterlassen hat, aufgelöst

haben. Durch solche Sicherheitsmaßnahmen werden Start- und Landefrequenzen geregelt und

demzufolge die Pünktlichkeit im Linienverkehr gefördert [WIK09].

3.1.6. Ortungssysteme

Zur Feststellung der aktuellen Position eines Luftfahrzeuges (oder allgemein eines Punktes)

werden so genannte Ortungssysteme eingesetzt. Diese können je nach Art absolute oder

relative Positionen liefern. Während in der Nähe der Flugplätze relative Positionen als besser

angebracht erscheinen, sind absolute Positionen in die globale Überwachung des Luftverkehrs

leichter integrierbar.

Auf dem Konzept von geographischen Positionen beruhen Geoinformationssysteme (GIS),

die den Raum mit Hilfe von zwei Dimensionen - Breite (Latitude) und Länge (Longitude) organisieren und indizieren13 . Die allgemeine Idee solcher GIS ist, geographische Positionen

absolut zu orten. Kombiniert mit einer Karte ermöglicht ein GIS die Feststellung, wo sich ein

Punkt relativ zu bekannten geographischen Positionen befindet, was für Menschen intuitiv

ist.

Das am meisten benutzte Referenzsystem, das auf dem neusten Stand des Wissens über die

genaue Positionen der Mitte und der Pole der Erdkugel sowie über die Form der Erde basieren,

ist das geodätische Referenzsystem WGS84 (World Geodetic System 1984)14 . Dieses System wird als Grundlage für Positionsbestimmung mittels globalen Ortungssystems (Global

Positioning System, GPS) benutzt. GPS, ursprünglich NAVSTAR (NAVigation System with Time And Ranging), ist ein Navigationssystem, das im Jahr 1993 in Betrieb

genommen wurde und später in 1995 die volle Funktionsbereitschaft erreicht hat [WIK09].

GPS besteht aus drei wesentlichen Teilen: Weltraumsegment, Benutzersegment und Kontrollsegment [Zog06]:

• Das Weltraumsegment besteht zurzeit aus 29 Satelliten, die auf sechs verschiedenen

Bahnen um die Erde kreisen. Die Satelliten sind so verteilt, dass von jedem Punkt der

Erdoberfläche aus ständig mindestens vier Satelliten sichtbar sind. Bei Anforderung

sendet jeder Satellit ein Signal ans Benutzersegment.

• Das Kontrollsegment besteht aus einem Hauptquartier, der sich im US-Staat Colorado befindet, fünf mit Atomuhren ausgestatteten Stationen, die in der nähe des Äquators verteilt sind, und drei Kontrollstationen, die Informationen an die Satelliten übermitteln. Die Aufgaben des Kontrollsegments sind: Beobachtung der Satellitenbewegun13

14

[Ken02, S. 2]

[Ken02, S. 12]

21

3. Organisation der zivilen Luftfahrt

gen, Überwachung der Satellitenuhren, Synchronisierung der Satelliten, Übermitteln der

Bahndaten, Übermittlung der Informationen über technischen Zustand der Satelliten,

Uhrenfehler usw.

• Das Benutzersegment ist für den Empfang und Synchronisierung der Satellitensignale

sowie Umrechnung dieser in eine geographische Position zuständig. Um die Position

genau ermitteln zu können, sind Signale von vier verschiedenen Satelliten benötigt. Die

geographische Position wird aus der für Ausbreitung der Satellitensignale benötigten

Zeit errechnet.

Die Bestimmung der Positionen mittels GPS ist natürlicherweise mit gewissen Messfehlern

verbunden. Allerdings wenn die Anzahl der sichtbaren Satelliten ausreichend ist, kann man

davon ausgehen, dass die von GPS gelieferten Positionen 2-5 Meter von den tatsächlichen

Positionen abweichen können [Ken02].

Eine Alternative zu GPS ist das russische Navigationssystem GLONASS (GLObal NAvigation Satellite System). Das Projekt begann im Jahr 1972, der Vollausbau wurde 1996

erreicht. Das Funktionsprinzip ähnelt sich dem von GPS mit dem Unterschied, dass die Signale von Satelliten auf verschiedenen Frequenzen verschickt werden. Damit hat es einen besseren

Schutz gegen Manipulation (wie z. B. GPS-Jammer). Leider besteht das System im Moment

aus nur 20 Satelliten, was für die volle Funktionsbereitschaft nicht ausreichend ist. Für das

Jahr 2010 ist ein weiterer Ausbau des Systems bis auf 30 Satelliten geplant. Auch die EU

plant den Bau eines ähnlichen Systems Galileo, das ab dem Jahr 2013 betriebsbereit sein soll

[WIK09].

Es gibt allerdings mehrere Gründe, aus welchen die Bemessung von geographischen Positionen mittels Länge und Breite nicht allzu praktisch erscheint. Einerseits ist die Berechnung

der Distanz zwischen zwei Punkten der Erdoberfläche gegeben durch Länge und Breite keine

triviale Aufgabe (näheres hierzu findet man im Abschnitt 6.1). Andererseits sind die Längen

der Bogen auf den Längen- und Breitenskalen stets unterschiedlich sogar am Äquator, was in

ungenauen Formen der gemessenen Objekte in einer flachen Karte resultiert. Diese Probleme

lassen sich jedoch mit Hilfe von Projektion beseitigen [Ken02].

3.2. Fluginformationen

Die Kommunikation zwischen Luftfahrzeugen und Bodenstationen erfolgt durch eine Art von

Funkdienst, die beweglicher Funkdienst genannt wird. Die Nachrichten zwischen den Teilnehmern des Luftverkehrs und Bodenstationen werden per Sprechfunk übermittelt. Es werden

neben den Not- und Dringlichkeitsmeldungen auch Meldungen von folgenden Typen übermittelt [Mar00]:

• Peilungsangaben;

• Wetterinformationen;

22

3. Organisation der zivilen Luftfahrt

• Standortmeldungen, zu denen neben den Positionsangaben Meldungen gehören, die für

im Flug befindliche Luftfahrzeuge von unmittelbarer Bedeutung sind;

• Flugbetriebsmeldungen, zu denen Informationen über die Wartung von Luftfahrzeugen, Meldungen über die Änderungen in Flugbetriebsplänen sowie andere Meldungen

gehören, die für die Sicherheit oder Regelmäßigkeit des Flugbetriebes wichtig sind.

In dieser Arbeit werden hauptsächlich die Daten, die aus Peilungsangaben, Standort- und

einige Flugbetriebsmeldungen stammen, vom besonderen Interesse sein.

3.2.1. Flugdaten-Erfassung

Die Informationen zu den Flügen können ins System entweder direkt von einer Bodenstation (Flughafen, Radarstation), einer Zivilluftfahrtbehörde, die die Sammlung solcher Daten durchführt, oder von Internetressourcen (wie z. B. OpenATC, http://openatc.com/ oder

FlightAware, http://flightaware.com/), die solche Daten zu Testzwecken frei zur Verfügung

stellen, eingelesen werden. In dieser Arbeit werden hauptsächlich Daten von OpenATC als

Quelle benutzt.

Da die Belastung der Luftstraßen in der letzten Zeit enorm gestiegen ist, ist die Anzeige

der Informationen über alle aktuellen Flüge zu einer sehr komplexen Aufgabe geworden. Aus

Performance-Gründen liefern die erwähnten Internetressourcen Daten über spezifische Flüge.

Eine der Einschränkungen der beiden Ressourcen ist eine strenge Definition der beobachtenden Region. FlightAware zeigt nur die Daten der Flüge im nordamerikanischen Raum an.

OpenATC liefert ausschließlich die Daten der Flüge im europäischen Raum. Darüber hinaus

hat OpenATC die Einschränkung, dass es lediglich die ersten 200 aktuellen Flüge angezeigt

werden. Dies bedeutet im Grunde, dass sich die von OpenATC gelieferten Informationen

meistens auf Flugzeuge beziehen, die entweder von oder nach Großbritannien fliegen.

Als Hauptquelle der Fluginformationen wird in dieser Arbeit die Ressource OpenATC betrachtet, weil diese Ressource Daten in einer gut strukturierten Form liefert. Es werden folgende Daten zur Verfügung gestellt:

• Das Rufzeichen des Fluges, z. B. „AFL231“;

• Der Typ des Flugzeuges, z. B. “A320“;

• Das Registrierungskennzeichen des Flugzeuges, z. B. „VP-BWM“;

• Der Transpondercode, der von Piloten gesendet wird, um die Art des aktuellen Ereignisses (unter anderem eines Notfalls) anzugeben, wie z. B. „2742“.

• Die geographische Position des Flugzeuges gegeben durch Breite, Länge und Höhe (Altitude), z. B. das Tripel „N 51° 49.4’“, „E 5° 19.1’“ und „FL200“;

• Die vertikale Geschwindigkeit des Flugzeuges in Fuß pro Minute, z. B. „-2240ft/min“;

• Die horizontale Geschwindigkeit des Flugzeuges in Knoten, z. B. „471kts“;

23

3. Organisation der zivilen Luftfahrt

• Die Peilung des Flugzeuges in Grad, z. B. „221°“;

• Die Zeit in Sekunden, die seit dem Eintreffen des aktuellen Datensatzes vergangen ist,

z. B. „12s ago“.

Ebenso wie Fluginformationen können auch aktuelle Daten der Flughäfen im Internet gefunden werden. In dieser Arbeit werden Flughafeninformationen der Ressource OpenFlights

(http://openflights.svn.sourceforge.net) als Quelle benutzt. Ein Datensatz aus der Gesamtmenge der Flughafeninfos hat den folgenden Aufbau:

• Die laufende Nummer des Flughafens in der Liste, z. B. „344“;

• Der Name des Flughafens, z. B. „Köln Bonn“;

• Die Stadt, in der sich der Flughafen befindet, z. B. „Cologne“;

• Der Name des Landes, z. B. „Germany“;

• Der IATA-Code des Flughafens, z. B. „CGN“;

• Der ICAO-Code des Flughafens, z. B. „EDDK“;

• Die geographische Position des Flughafens gegeben durch Breite, Länge und Höhe,

z. B. das Tripel „50.865917“, „7.142744“, „302“, wobei die Höhe in Fuß über dem Meeresspiegel angegeben wird;

• Die Bezeichnung der Region, zu der der Flughafen gehört, z. B. „E“ für Europa.

Durch eine Internet-Recherche können auch frei verfügbare Informationen zu weiteren interessanten Objekten gefunden werden. Im Rahmen dieser Arbeit werden allerdings nur Flugdaten und Flughafeninformationen zur Demonstration der Funktionalität des entwickelten

Flugüberwachungssystems benutzt.

3.2.2. Ableitbare Fluginformationen

Neben den Informationen, die direkt verfügbar sind, gibt es jede Menge von Daten, die aus

den bestehenden Informationen ableitbar sind. Die einfachsten davon sind Daten, die sich aus

einem oder mehreren Merkmalen eines importierten Objektes durch Anwendung des Fachwissens herleiten lassen. Beispielsweise kann man anhand des Rufzeichens eines Fluges leicht

entscheiden, zu welcher Fluggesellschaft dieser gehört.

Andererseits können aus den Basisdaten auch Informationen hergeleitet werden, die Zustände der Objekte angeben oder Zusammenhänge zwischen Objekten der gleichen oder verschiedenen Typen widerspiegeln. Als Beispiel betrachte man etwa folgende Frage: „Welche

Flugzeuge sind maximal 20 km von einem Flughafen entfernt?“ Solche Informationen sind in

den Flugdaten nicht explizit enthalten, können aber dennoch aus der Datenbasis hergeleitet

werden. Hierfür ist es lediglich nötig, aus den Positionen der Flugzeuge und Flughäfen die

24

3. Organisation der zivilen Luftfahrt

entsprechenden Distanzen auszurechnen. Solche ableitbare Daten werden weiterhin Anfragen,

Kenngrößen oder Indikatoren genannt.

Mögliche Indikatoren können prinzipiell in zwei Gruppen unterteilt werden. Zur ersten Gruppe gehören Anfragen, deren Auswertung eine Liste von Objekten des gleichen Typs liefern,

die bestimmte Bedingungen erfüllen (wie z. B. das oben gegebene Beispiel). Die zweite Gruppe bilden die Anfragen, deren Ergebnis ein skalarer Wert ist. Diese stellen oft eine einfache

Anwendung einer Funktion (z. B. „Anzahl“) auf das Ergebnis einer Anfrage der ersten Gruppe

dar oder ergeben sich durch Anwendung einer Projektion, die aus einem Attribut besteht,

auf eine Basis- oder abgeleitete Relation. Ferner können Filterbedingungen der Indikatoren

entweder Zusammenhänge zwischen gleichen oder verschiedenen Objekttypen darstellen oder

komplett auf den Merkmalen einer Objektgruppe aufbauen.

Die möglichen Kenngrößen werden in Kapitel 6 dieser Arbeit vorgestellt und untersucht

und weiter in Kapitel 7 mittels SQL implementiert.

25

4. Anforderungsanalyse

4. Anforderungsanalyse

Speicherung der im Abschnitt 3.2.1 beschriebenen Daten sowie Erstellung von Indikatoren, die

auf diesen Daten basieren, setzen ein geeignetes Werkzeug voraus. Mit Hilfe dieses Werkzeugs

sollen Anfragen definiert, Daten zur Auswertung der Anfragen aufbereitet und die Ergebnisse

der Auswertung angezeigt werden können. Dieses Kapitel beschäftigt sich mit der Analyse der

Anforderungen an ein solches System.

4.1. Allgemeine Anforderungen

Der gesamte Arbeitsablauf im Zielsystem kann in zwei große Routinen unterteilt werden:

• Datenorganisation fasst die Aufgaben zusammen, die Daten auf die Arbeit mit dem

Werkzeug vorbereiten.

• Anfrageverwaltung fasst die Funktionen zur Definition und Auswertung von Anfragen

zusammen.

Übersichtlichkeitshalber werden die Anforderungen an genannte Teile des Systems einzeln

betrachtet.

4.1.1. Datenorganisation

Damit das Zielsystem funktionieren kann, müssen die geeigneten Daten in das System einfließen. Das Einlesen von Flugdaten stellt direkt die erste funktionale Anforderung an das System

dar. Es sind auch Situationen denkbar, wenn ein erneuter Import von Daten ohne jeglicher

Einwirkung des Benutzers erfolgen soll (z. B. für den Zweck der ständigen Verfolgung eines

Flugzeuges).

Wie bereits im Abschnitt 3.2.1 erwähnt, ist die Anzeige von Daten aller aktiven Flüge eine

sehr komplexe Aufgabe. Daher beschränken sich die Datenquellen auf die Anzeige einer relativ

kleinen Menge von Fluginformationen. Die Unvollständigkeit der Daten, die von den Quellen

zur Verfügung gestellt werden, machen die Auswahlmöglichkeit der Quelle zu einer weiteren

funktionalen Anforderung an das Zielsystem.

Zusätzlich zu den Flugdaten können auch Informationen zu anderen Objekttypen für potenzielle Anfragen interessant sein. Zu diesen gehören Flughafeninfos, Wetterinfos, Infos über den

26

4. Anforderungsanalyse

genauen Verlauf von Flugstrecken usw. Der Import von Daten anderer interessanten Objekte

ist also eine weitere wichtige Aufgabe, die das System gewährleisten muss.

Eine Anfrage kann auf aktuellen sowie auch auf historischen Daten aufbauen. Dies bedeutet,

dass die importierten Daten im System für eventuelle spätere Auswertung abgespeichert werden müssen, selbst wenn diese im Moment des Datenimports nicht direkt benötigt werden. Um

diesen Prozess zu optimieren soll das Zielsystem mit einem Datenbanksystem gekoppelt sein

und über Funktionen verfügen, die den Datenfluss zwischen der Benutzeroberfläche und dem

Datenbanksystem realisieren. Zu diesen Funktionen gehören Speicherung von Daten, Auslesen

und Bearbeitung der zuvor gespeicherten Datensätze sowie Löschung der Datensätze, die nicht

mehr benötigt werden.

4.1.2. Anfrageverwaltung

Nachdem die Anforderungen an das System bezüglich Datenorganisation definiert wurden,

kommt man zur eigentlichen Aufgabe des Werkzeugs - zur Anfrageverwaltung. Es muss möglich sein, vom Benutzer definierte Anfragen in der Datenbank speichern und aus der Datenbank

wieder abrufen zu können. Darüber hinaus soll es möglich sein, zuvor gespeicherte Anfragen

zu ändern und die Änderungen zu speichern. Schließlich muss das System Löschung von gespeicherten Anfragen unterstützen, die nicht mehr benötigt werden.

Die Anfragen, die im System gespeichert werden, müssen in irgendeiner Form durch Benutzer definierbar sein. Dafür könnte man im Grunde eine beliebige Sprache benutzen, die

Ausdrücke müssen lediglich vor der Auswertung in ein für das Datenbanksystem verständliches Format übersetzt werden. Um diese zusätzliche Übersetzungsarbeit zu vermeiden, setze

man zur Definition der Anfragen direkt die Anfragesprache SQL ein. Hierbei soll das System vor der Speicherung der Anfragen diese auf Korrektheit überprüfen können und ggf. dem

Benutzer ein angemessenes Feedback zu den Fehlern geben.

Bei der Definition nicht-trivialer Anfragen in SQL, die z. B. Unteranfragen oder komplexe

mathematische Berechnungen enthalten, kann der Gesamtausdruck unübersichtlich werden.

Aus diesem Grund soll der Benutzer die Möglichkeit haben, Anfragen in Blöcke zu teilen, diese einzeln zu speichern und daraus die Zielanfrage zusammenzubauen. Als Beispiel betrachte

man etwa die Notwendigkeit, sphärische Distanz15 zwischen Flugzeugen in WHERE -Klausel

zu berechnen. Hierbei würde es sich bieten, Berechnung sphärischer Distanz als gespeicherte

Funktion in der Datenbank vorab zu speichern und lediglich den Aufruf der Funktion mit den

aktuellen Parametern in die WHERE -Klausel einzuschließen. Diese Überlegungen führen zu

einer weiteren Anforderung an das System, die darin besteht, Speicherung von Sichten, gespeicherten Prozeduren und benutzerdefinierten Funktionen in der Datenbank aus dem Werkzeug

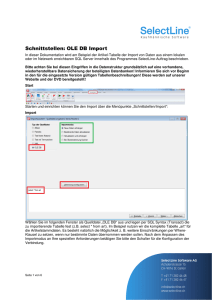

heraus zu ermöglichen. Zusätzlich sollte ein zuvor gespeicherter Indikator als Unteranfrage bei