MAV-Info Sondernummer Intranet

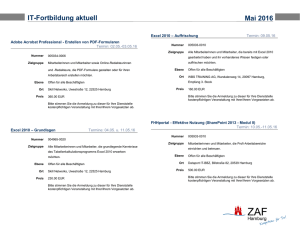

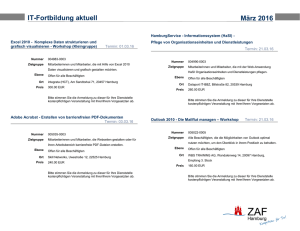

Werbung