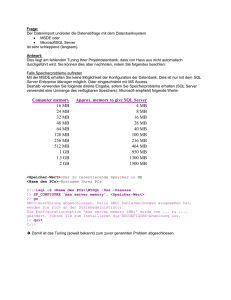

Einführung in das Operations Manager 2007 R2

Werbung