eSafe Gateway

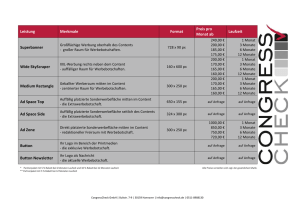

Werbung

Die neuen Herausforderungen der Content Security - Netzwerkfilter auf Applikationsebene Januar 2004 Aladdin Knowledge Systems Germany Inhaltliche Änderungen und Druckfehler vorbehalten. Peter Schill Agenda • Herausforderung Content Security – Aufgaben und Lösungswege • Netzwerkfilter auf Applikationsebene – wozu ? • eSafe – die nächsten Schritte Herausforderung Content Security • I. Proaktives Vorgehen gegen neue Schädlinge • II. Abwehr von Spam • III. HTTP / FTP – Performance vs Sicherheit • IV. P2P / IM => Netzwerkfilter auf Applikationsebene Reaktive Content Security und die Folgen ……. Mehrschichtige Content Security Anti-Virus eSafe Anti-Virus Engine: Schutz vor bekannten Viren aller Art (Signatur) Doppelt hält besser: AV-Engine von Kaspersky Labs als zusätzlicher Virenscanner Neuentwickelte Viren?? Mehrschichtige Content Security Anti-Vandal GhostMachine™ - Entdeckt unbekannte Trojaner, Würmer und die Nutzung von Exploits indem die Wirkungsweise verdächtiger Applikationen in einer VM-Umgebung überprüft wird MacroTerminator™: heuristische Erkennung und Blockierung von bekannten und unbekannten MS Office-Makroviren (embedded objects) SmartScript™ : proaktive Blockierung aller bösartigen Scripts (Active-X, Java etc.) in eMails und auf Webseiten Mehrschichtige Content Security Exploit / Hack Protection XploitStopper™: proaktive Erkennung und Blockierung bösartiger Codes durch die Überwachung bzw. Schließung bekannter Sicherheitslöcher in Anwendungen Anti-Spoofing: Dateien werden auch nach MIME-Typ und Binärstruktur überprüft und blockiert Anti-Hacking-Technologie: verhindert unterschiedliche Hacker-Angriffe, u.a. DoS-Attacken, übergroße Dateien etc. Mehrschichtige Content Security Webfilter/eMail Filter Anti-Spam Web-Filterung: zusätzlicher URL Filter zum Blockieren von unerwünschten Seiten Dateiblockierung: potentiell bösartige Scripte werden eliminiert Inhaltsfilterung von eMails: private und vertrauliche Informationen gelangen nicht nach draußen und Spam nicht hinein Herausforderung Content Security • I. Proaktives Vorgehen gegen neue Schädlinge • II. Abwehr von Spam • III. HTTP / FTP – Performance vs Sicherheit • IV. P2P / IM => Netzwerkfilter auf Applikationsebene Herausforderung Spam Spam – wo liegt das Problem? 2001 erhielten die Internetnutzer in den USA etwa 140 Milliarden Spam-Mails. Seit 2001 hat sich das durchschnittliche Spamaufkommen pro Nutzer von 3.7 to 6.2 Spam-Mails täglich erhöht. Für 2007 wird eine Gesamtmenge von 645 Spam-Mails prognostiziert. - Jupiter Research Spam: Anatomie Herausforderung Content Security • I. Proaktives Vorgehen gegen neue Schädlinge • II. Abwehr von Spam • III. HTTP / FTP – Performance vs Sicherheit • IV. P2P / IM => Netzwerkfilter auf Applikationsebene Herausforderung HTTP Viele Unternehmen werden durch ihre AV Lösung nur zu 85% geschützt, weil der web (HTTP) traffic aus nachfolgenden Gründen nicht überprüft wird: • (Irr-)Glaube, dass Viren nicht über Webtraffic verbreitet werden • Langsame, ineffiziente HTTP Überprüfung • Probleme bei der Implementierung der FTP Überprüfung (Proxyprobleme, etc) 15% Ungeschützt Nur eSafe bietet FULL coverage HTTP Content Klassifizierung Technologie zum Patent angemeldet 80% Trusted content HTTP content HTTP Content recognition filter 15% HTML inspection 5% Binaries inspection HTTP Content mixer HTML inspection ~15% eSafe Gateway Content Inspector eSafe PCA TCP/IP stack Each packet is inspected and released Internet NIC NIC Binaries inspection ~5% 10% of packets are released eSafe Gateway Content Inspector eSafe PCA After inspection the remaining 90% is released TCP/IP stack When the entire file is receives it is inspected Internet NIC NIC Installationsmodi: Transparent Bridge Bevorzugter Installationsmodus PROS: • Keine Änderung am Netzwerk nötig • Einfache Installation CONS: • Single point of failure für alle Internetzugänge ALTERNATIVEN: • Bridge mit Proxy, Forwarding Proxy, Security Cluster Herausforderung Content Security • I. Proaktives Vorgehen gegen neue Schädlinge • II. Abwehr von Spam • III. HTTP / FTP – Performance vs Sicherheit • IV. P2P / IM => Netzwerkfilter auf Applikationsebene Applikationsfilter im Netzwerk – wozu ? 1. Nicht immer erreicht bösartiger Programmcode das Unternehmensnetz als Datei. Häufig nutzen Würmer oder Trojaner bekannte Sicherheitslücken, um schädliche Aktionen zu initiieren. – – – CodeRed bzw. CodeBlue beispielsweise nutzen einen buffer overrun exploit im Microsoft IIS, indem sie in einer gefakten Anfrage schädlichen Code verstecken. Ähnlich verfährt der SQL Slammer mit einem MS SQL Server. Der jüngst kursierende Blaster-Wurm hingegen bedient sich eines bekannten RPC (Remote Procedure Calling protocol) exploits an Port 135. Applikationsfilter im Netzwerk – wozu ? 2. P2P Kommunikation – Risiken für Unternehmenssicherheit und Haftbarkeit – – – – – P2P Applikationen wie Kazaa, iMesh, Gnutella oder eDonkey öffnen das Unternehmensnetz für (häufig infizierte) shared files auf unbekannten Rechnern Durch die Konfiguration der P2P-Applikation können (absichtlich oder aus Versehen) vertrauliche Daten auf der Festplatte zugänglich gemacht werden Werden urheberrechtlich geschützte Medien (Musik, Literatur, Filme) durch P2P zur Verfügung gestellt, stellt dies eine Verletzung der Lizenzrechte dar. Die unkontrollierte Installation von Software kann nicht nur strafbar sein, sie führt auch häufig zu IT-Problemen. Das download-Verhalten passionierter P2P-Nutzer verstopft den Internetzugang. Applikationsfilter im Netzwerk – wozu ? 3. Instant Messaging Services tunneln die Firewall – – – – ICQ, MSN und Yahoo Messenger dienen nicht nur der schnelleren Kommunikation von Geschäftspartnern und Kollegen Sie werden für den schnellen Transfer von Dateien genutzt Eine zunehmende Zahl an Trojanern und Würmern nutzt gezielt die IM Services als Vehikel Auch hier besteht die Gefahr von Urheberrechtsverletzungen Applikationsfilter im Netzwerk – wozu ? 4. Adware/Spyware wird häufig im Zuge regulärer Softwarepakete als „Extra“ installiert; oftmals ohne Wissen der Anwender, da diese die Lizenzvereinbarung nicht vollständig gelesen haben oder sich über die Risiken nicht im Klaren sind. – Die Gefahren der Adware/Spyware bestehen vor allem im unkontrollierten Sammeln von Informationen über den Rechner des Anwenders, unerlaubten Zugriffen auf Internet oder Intranetressourcen und möglichen Konflikten mit wichtigen Business-Applikationen Applikationsfilter im Netzwerk – wozu ? 5. Das sog. Traffic Tunneling umgeht Firewalls und kann Remote Control Tools und Trojanern die Tür öffnen. – – – Dabei werden bestimmte Tools genutzt, um bspw. POP3 auf den Bürorechner zu leiten. Der Datenverkehr wird dabei als http-traffic auf Port 80 getarnt und passiert die FW unbemerkt. Populäre Programme wie GoToMyPC oder PCAnywhere versprechen dem Anwender Mobilität und freien Zugriff auf seinen PC von überall. Auch hier wird der Datenverkehr auf Port 80 als http getarnt. Das Einschleusen von Trojanern ist auf diesem Weg ein Kinderspiel. eSafe 4 AppliFilter™ • Peer To Peer (P2P) Blockt bekannte P2P Protokolle unabhängig vom benutzten Port (KaZaa, FastTrack, Gnutella, eDonkey) • Instant Messengers (IM) Blockt bekannte Instant Messenger Services unabhängig vom benutzten Port (ICQ, Yahoo, MSN Messenger) • TCP/IP Würmer Blockt malicious code auf TCP/IP level (CODERED, SLAMMER, BLASTER, etc.) • HTTP/FTP/SMTP Tunneling Verhindert unerlaubtes HTTP/FTP/SMTP Tunneling auf den Ports 80/21/25 AppliFilter™ - Wie funktionierts? IM? P2P? Protocol identifier Block / Allow Known Worms sig.? Authorized Application? AppliFilter™ - Wie funktionierts? • Die eSafe NitroInspection engine inspiziert alle ankommenden TCP/IP Pakete. • Bereits im raw traffic überprüft der AppliFilter diese auf bekannte Signaturen von malicious code oder Versuche auf exploits zuzugreifen – bevor die Pakete zu Dateien zusammengesetzt werden. (Funktionsprinzip ähnlich IDS) • Die AppliFilter-Signaturen sind Teil des Xploit-Stopper Moduls und werden zusammen mit diesem upgedatet. • Im Gegensatz zu Proxy-basierten Systemen erkennt und blockt eSafe P2P und IM Traffic bereits am Gateway. AppliFilter™ - Wie funktionierts? • Alle Ad- und Spyware-Produkt kommunizieren mit einem Server. AppliFilter überprüft den kompletten Datenverkehr auf dem Application level und verhindert diese Art der Kommunikation. • AppliFilter untersucht http-Traffic auf seine Zusammensetzung. Entsprechen die Pakete nicht normalen http-Paketen, werden sie geblockt. AppliFilter Konfiguration Weitere Features eSafe4 FR2 • Für jedes Protokoll eine unabhängige Liste der zu blockenden Dateitypen • Verbessertes CR monitoring in der eConsole • ESMTP Unterstützung (mobile User) • Remote Zugriff auf SESSION.LOG files aller eSafe Maschinen • URL Filtering Monitor mode • Neue Logfiles mit detaillierten Informationen aller SMTP sessions • SNMP Traps • OutbreakSentry™ eSafe FR3 Release Sommer 2004 • I-CAP support (mit BlueCoat Servern) • Transparentes POP3 scanning • Verbesserte Spam Erkennung und weitere Minimierung der false positives • Erweitertes Spam Quarantäne Handling eSafe Produktportfolio eSafe Gateway Proaktive Anti-Virus und Content Filter Lösung am Internet gateway für HTTP, FTP, SMTP und POP3. eSafe Web Proaktiver Schutz für HTTP und FTP Verkehr. eSafe Mail Proaktiver Schutz für SMTP Verkehr oder MS Exchange Server. eSafe Appliance Vorkonfigurierte plug-and-play Lösung für eSafe Gateway oder eSafe Web/Mail. “Virtual Appliance” Platform Industry First! • Veringerte Komplexität: • Einfache Installation auf jedem PC • Gehärtetes, sicheres & updatebares OS • Webbasierte Konfigurations GUI • Hauptvorteile: • Einfache Installation • Einfacher Support Vielen Dank für Ihre Aufmerksamkeit