Lehrtext zur Quantenkryptographie

Werbung

Lehrtext zur Quantenkryptographie

2

Inhaltsverzeichnis

2

Quantenkryptographie

2.1 Wesenszüge der Quantenmechanik . . . . . . . . . . . . . .

2.1.1 Polarisation von Photonen und deren Messung . . .

Einschub: Mathematische Grundlagen 2 . . . . . . .

2.1.1.1 Die Unbestimmtheitsrelation . . . . . . .

2.1.1.2 Die Eindeutigkeit der Messergebnisse . .

2.1.2 No Cloning Theorem . . . . . . . . . . . . . . . . .

2.1.3 Das EPR-Paradoxon und die Bellsche Ungleichung .

2.1.3.1 Das EPR-Paradoxon . . . . . . . . . . . .

Einschub: Mathematische Grundlagen 3 . . . . . . .

2.1.3.2 Bells Ungleichungen . . . . . . . . . . .

2.1.3.3 Schneller als das Licht? . . . . . . . . . .

2.2 Quantenmechanische Schlüsselübertragung . . . . . . . . .

2.2.1 Schlüsselübertragung mit Einteilchensystemen . . .

2.2.1.1 BB84 Protokoll . . . . . . . . . . . . . .

2.2.1.2 Sicherheit des BB84 Protokolls . . . . . .

2.2.1.3 Umsetzung in die Praxis . . . . . . . . . .

2.2.2 Schlüsselübertragung mit Zweiteilchensystemen . .

2.2.2.1 Schlüsselübertragung ohne Bells Theorem

2.2.2.2 E91 Protokoll . . . . . . . . . . . . . . .

2.2.2.3 Sicherheit des E91 Protokolls . . . . . . .

2.2.2.4 EPR-Photonenquellen . . . . . . . . . . .

2.3 Quantenkryptographie in der Praxis . . . . . . . . . . . . .

2.3.1 Abhörattacken . . . . . . . . . . . . . . . . . . . .

2.3.2 Fehlerkorrektur . . . . . . . . . . . . . . . . . . . .

2.3.3 Eine technische Umsetzung . . . . . . . . . . . . .

2.3.3.1 Das Experiment . . . . . . . . . . . . . .

2.3.3.2 Die Ergebnisse . . . . . . . . . . . . . . .

2.4 Zusammenfassung . . . . . . . . . . . . . . . . . . . . . .

Literaturverzeichnis

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

5

5

6

13

14

16

17

19

19

24

25

31

32

34

35

39

42

45

46

47

51

56

57

57

59

60

61

63

64

67

3

4

INHALTSVERZEICHNIS

Kapitel 2

Quantenkryptographie

Quantenkryptographie ist eine Methode zum sicheren Schlüsselaustausch zwischen zwei Kommunikationspartnern. Es ist damit kein kryptographisches

Verfahren im klassischen Sinne. Vielmehr dient es dazu, Zufallszahlen von

einer Station zu einer anderen zu übertragen. Diese Zufallszahlen können

dann zur Verschlüsselung von einer Nachricht verwendet werden.1

Wie man an dieser Definition sieht, geht es bei der Quantenkryptographie hauptsächlich um einen sicheren Schlüsselaustausch. Die Sicherheit der geheimen Kommunikation ergibt sich dann aus den Gesetzen der Mathematik, wenn die Regeln

des One Time Pad (vgl. Kapitel ??) befolgt werden. Bevor wir uns aber mit der

quantenmechanischen Schlüsselübertragung befassen, wollen wir uns einige Wesenszüge und Grundlagen der Quantenmechanik ansehen, um die Sicherheit dieser Methode zu verstehen. Dieses soll im ersten Teil dieses Kapitels geschehen.

Der Formalismus wird dabei nicht in den Vordergrund gestellt, wenn nötig aber

auch nicht vernachlässigt. Weiterführende Mathematik wird, wenn möglich in den

Fußnoten oder Einschüben erscheinen oder auch im Anhang näher erläutert werden. Am Ende des Kapitels werden wir uns mit eventuellen Abhörstrategien und

der praktischen Umsetzung beschäftigen.

2.1 Wesenszüge der Quantenmechanik

Die Wesenzüge der Quantenmechanik, insbesondere die im Allgemeinen nicht

deterministische Vorhersage von Ereignissen macht es möglich Kryptographie zu

betreiben, die eine 100% ige Sicherheit liefert. Im Folgenden sollen nun die hierfür wesentlichen Grundlagen erläutert werden. Informationsträger in der Quantenkryptographie sind ausschließlich Photonen, da sie die schnellstmögliche Über1

aus der freien Enzyklopädie Wikipedia

5

KAPITEL 2. QUANTENKRYPTOGRAPHIE

6

tragungsgeschwindigkeit besitzen und darüber hinaus mittels Glasfaserkabel oder

Teleskopverbindungen auf einfache Weise zuverlässig versandt werden können.

Aus diesem Grund werden wir im Folgenden die Natur der Quantenmechanik anhand der Photonen verdeutlichen, um so das grundlegende Verständnis für die absolut sichere Kommunikation aufzubauen. In den weiteren Kapiteln werden dann

die Funktionsweisen und Einzelheiten der Quantenkryptographie geschildert.

2.1.1 Polarisation von Photonen und deren Messung

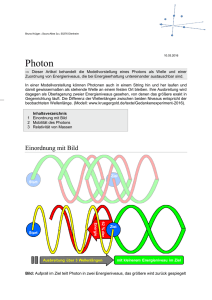

Eine Eigenschaft von Lichtquanten ist die Möglichkeit ihrer Präparation in einen

definierten, linearen Polarisationszustand, entsprechend dem Vektor des elektrischen Feldes, welches im Wellenbild der Schwingungsrichtung der elektromagnetischen Welle entspricht (siehe Abb. 2.1).

z

x

y

Abbildung 2.1: Horizontal und vertikal polarisiertes Licht im Wellenbild

Auf der Teilchenebene ist eine entsprechende Analogie nur schwer zu finden.

Hier zeigt sich mitunter die Problematik des Welle-Teilchen-Dualismus. Interessiert man sich für einzelne Photonen, so betrachtet man insbesondere den Photonenspin oder auch Drehimpuls genannt, obgleich Photonen mit rotierenden Körpern zu vergleichen problematisch werden kann. Der Spin eines Photons beträgt

~k 2

sP h = ±~ |~k|

. Eine Analogie zum Wellenbild kann durch rechts und links zirkular polarisiertes Licht hergestellt werden, bei dem der Feldvektor des Lichtes

2

~ : das Plancksche Wirkungsquantum (= 6, 62607 · 10−34 Js),

: der normierte Wellenvektor (Ausbreitungsrichtung des Lichtes).

~

k

|~

k|

2.1. WESENSZÜGE DER QUANTENMECHANIK

7

vom Betrag konstant bleibt, aber senkrecht um die Ausbreitungsrichtung ~k rotiert.

Dies entspricht genauer gesagt einer Überlagerung zweier linear polarisierter Wellen mit einer Phasenverschiebung ǫ = π2 . Ebenso kann linear polarisiertes Licht

als Überlagerung von rechts und links zirkular polarisiertem Licht aufgefasst werden. Oft wird argumentiert, dass bei linear polarisiertem Licht eine Hälfte der

~k

~k

Photonen einen Spin s+ = +~ |k|

und die andere einen Spin s− = −~ |k|

besitzen,

so dass der Gesamtdrehimpuls einer linear polarisierten Welle Null ist. In Wirklichkeit können wir dies keineswegs annehmen, denn alle Photonen sind identisch

und existieren mit gleicher Wahrscheinlichkeit in einer der beiden Spinzustände.

Wir wollen linear polarisierte Photonen als eine Überlagerung beider Zustände

betrachten, wenngleich ein anschauliches Teilchenmodell fehlt.

Gegenstand dieses Kapitels werden ausschließlich die Eigenschaften und die

Natur von linear polarisiertem Licht sein, welches für das Verständnis der Quantenkryptographie vollkommen ausreicht und eine vereinfachte Darstellung ermöglicht.

Photonen linear polarisierten Lichtes können, wie in Abbildung 2.2 zu sehen ist, vertikal, horizontal oder in einer Überlagerung, einer sogenannten Superposition, beider Zustände polarisiert sein. Eine solche Überlagerung wird auch

als allgemeiner Zustand bezeichnet. Die Ausbreitungsrichtung ~k der Photonen ist

senkrecht zur Polarisationsebene und entspricht in der Grafik der x-Achse.

z

(a)

Superposition

b

Superposition

z

(b)

+45◦ polarisiert

ϕ

b

b

x

b

b

b

vertikal polarisiert

y

horizontal polarisiert

x

y

−45◦ polarisiert

Abbildung 2.2: (a) Linear polarisiertes Licht in einer H/V-Basis. (b) Linear polarisiertes Licht in einer +/- Basis.

In den folgenden graphischen Darstellungen werden die Polarisationszustände

der Photonen durch die Feldvektoren des elektrischen Feldes der entsprechenden

Lichtwelle dargestellt. Diese schon bekannte Sichtweise der Polarisation soll den

Einstieg etwas erleichtern.

Die ersten beiden Polarisationszustände (Abb. 2.2 (a)) bilden eine orthogonale

KAPITEL 2. QUANTENKRYPTOGRAPHIE

8

Basis (H/V Basis) mit horizontalen und vertikalen Basisvektoren (|Hi, |V i), 3 mit

denen jeder weitere Polarisationszustand als Linearkombination dargestellt werden kann und somit eine Linearkombination (Superposition) der Basisvektoren

bildet.

In solch einem einfachen 2-Zustands-System sieht ein allgemeiner Polarisationszustand wie folgt aus

|ψi = α |Hi + β |V i mit α, β ∈ C und |α|2 + |β|2 = 1.

(2.1)

Der Zustand |ψi ist ein Element des Hilbertraumes4 H, der in der Regel ein

mehrdimensionaler komplexer Vektorraum mit einem definierten Skalarprodukt

ist, wie z.B C2 mit dem Skalarprodukt:

ha|bi = a† · b = (a∗1 , a∗2 ) · bb12 = a∗1 b1 + a∗2 b2 .

(2.2)

Für unsere linearen Polarisationszustände |ψi genügt es der Einfachheit halber

den reellen Hilbertraum R2 mit dem euklidischen Skalarprodukt

ha|bi = a · b = (a1 , a2 ) · bb12 = a1 b1 + a2 b2

(2.3)

zu wählen, so dass wir unseren Zustand darstellen können als

|ψi = α |Hi + β |V i

α, β ∈ R mit α2 + β 2 = 1

= cos ϕ |Hi + sin ϕ |V i

mit ϕ ∈ [0◦ , 360◦] .

(2.4)

Mit ϕ wird der eingeschlossene Winkel zwischen der Polarisatonsrichtung und

der horizontalen y-Achse bezeichnet (Abb.2.2). Aufgrund der Symmetrie genügt

3

DieBasisvektoren

|Hi und |V i werden in der Matrizenschreibweise durch die Spaltenvek

toren 10 und 01 dargestellt. Da dieses der Übersicht eher schadet, werden wir die allgemeine

Notation der bracket Schreibweise verwenden:

• |ai wird mit ket bezeichnet und beschreibt den Vektor a; z.B.: |Hi ≡ 10 .

• hb| wird mit bra bezeichnet und entspricht dem adjungierten Vektor b† ; z.B.: hH| ≡

(1∗ , 0) = (1, 0).

T

• a† ist definiert als a∗ , der transformierte Vektor, dessen Einträge komplex konjungiert

†

sind. Die Konjugation entfällt im Reellen; xy = (x∗ , y) = (x, y) für x, y ∈ R.

• Das Skalarprodukt ha|bi = a† b wird mit bracket bezeichnet; z.B.: hH|V i = (1, 0) 01 = 0.

4

Ein Hilbertraum H, benannt nach dem Mathematiker David Hilbert, ist eine Verallgemeinerung des Euklidischen Raums auf unendlich viele Dimensionen. Der Hilbertraum ist ein Spezialfall eines Innenproduktraums (=Prähilbertraums), d.h. ein Vektorraum über den reellen Zahlen

R oder den komplexen Zahlen C mit einem Skalarprodukt (=Innenprodukt). Das Skalarprodukt

induziert eine Norm und eine Metrik (aus der freien Enzyklopädie Wikipedia).

2.1. WESENSZÜGE DER QUANTENMECHANIK

9

es die Beschreibung der Polarisation auf den Winkelbereich [−90◦ , 90◦ ] einzuschränken. Ein +45◦ polarisiertes Photon wird somit durch

1

1

|ψi = √ |Hi + √ |V i

2

2

(2.5)

beschrieben.

Ebenso kann ein beliebiger Polarisationszustand |ψi auch durch andere Basisvektoren unseres Hilbertraumes dargestellt werden, wie dies in Abbildung 2.2 zu

sehen ist. In einer um 45◦ gedrehten Basis (+/- Basis) kann ein vertikal polarisiertes Photon |ψV i als eine Superposition der Basisvektoren |−i und |+i aufgefasst

werden, so dass gilt

1

1

|ψV i = |V i = √ |−i + √ |+i.

2

2

(2.6)

Allgemein lässt sich die Polarisationseigenschaft auch so formulieren:

Ein Photon besitzt die Polarisationseigenschaft ϕ, wenn es einen Polarisationsfilter mit der Orientierung ρ = ϕ sicher passiert. Photonen, deren Polarisationseigenschaft orthogonal zu der Orientierung

des Polarisationsfilters sind, werden hingegen sicher absorbiert.

Betrachten wir in Abbildung 2.3 einen Filter mit der Orientierung ρ = 90◦ und

einem dahinter stehenden Photonendetektor. Mithilfe eines Laserpuls wird eine

Taktung vorgegeben, so dass nach jeder festen Zeiteinheit ein einzelnes Photon

emittiert wird.

Photonen mit der Polarisationseigenschaft ϕ = 0◦ und ϕ = 90◦ können eindeutig bestimmt werden. Registriert der Detektor ein Teilchen, so kann mit Bestimmtheit gesagt werden, dass der Zustand vor der Messung vertikal polarisiert

war, bei einer Nicht-Registrierung des Detektors war der Polarisationszustand des

Photons horizontal ausgerichtet. Dieses geht jedoch nur solange man weiß, dass

die Polarisation der Photonen parallel, bzw. orthogonal zur Orientierung des Filters sind.

Hingegen sind Photonen, deren Polarisation nicht gerade ϕ = 0◦ oder ϕ = 90◦

beträgt, keineswegs mehr mit einem Filter der Orientierung ρ = 90◦ sicher bestimmbar. Die Photonen passieren den Filter in einem vom Winkel abhängigen

statistischen Verhalten, dessen Ereignis im Allgemeinen aber nicht vorhersagbar

und vom Zufall bestimmt ist. Dieses ist einer der Wesenszüge der Quantenmechanik [3]. Dabei ist zu beachten, dass nur zwei Messergebnisse möglich sind. Das

Photon passiert den Filter oder wird absorbiert. Passiert ein Photon den Filter,

KAPITEL 2. QUANTENKRYPTOGRAPHIE

10

Photonendetektor

Photonendetektor

(a)

(b)

z

ϕ = 90

b

x

◦

b

b

b

b

b

z

ϕ = 0◦

b

b

y

Polarisationsfilter mit

Orientierung ρ = 90◦

b

b

b

x

y

Polarisationsfilter mit

Orientierung ρ = 90◦

Photonendetektor

(c)

z

−90◦ < ϕ ≤ 90◦

b

x

b

b

b

b

y

b

Polarisationsfilter mit

Orientierung ρ = 90◦

Abbildung 2.3: (a) Vertikal polarisiertes Licht fällt auf einen Filter mit vertikaler

Orientierung. Es gilt: ρ = ϕ. (b) Horizontal polarisiertes Licht fällt auf einen

Filter mit vertikaler Orientierung. Es gilt: ρ ⊥ ϕ. (c) Unpolarisiertes Licht fällt

auf einen Filter mit vertikaler Orientierung.

so befindet es sich danach in dem Zustand, dessen Eigenschaft gemessen5 wurde, hier also die vertikale Orientierung. In Abbildung 2.3 ist dies auch farblich

hervorgehoben.

Über die Interpretation dieser Tatsache wurde im Laufe der Geschichte sehr

kontrovers diskutiert. Die einfachste Erklärung wäre die Unkenntnis des Beobachters. Die Annahme verborgener Variablen besagt, dass die Photonen uns verborgene Regeln beinhalten, ob sie einen Filter der Orientierung ρ passieren oder

5

Unter dem Begriff Messen wollen wir im weiteren Verlauf die Registrierung, bzw. NichtRegistrierung mithilfe eines Detektors und einem vorgeschalteten Polarisationsfilter verstehen.

Sprechen wir vom Messen und Weiterleiten, so ist selbstverständlich die Weiterleitung eines neuen präparierten Photons gemeint, dessen Eigenschaft (Polarisation) der Orientierung des Filters

entsprechen soll,denn nach jeder Registrierung eines Photons wird dieses unweigerlich zerstört.

2.1. WESENSZÜGE DER QUANTENMECHANIK

11

an ihm absorbiert werden. Diese Annahme konnte spätestens mit der Bellschen

Ungleichung, auf die wir in Kapitel 2.1.3.2 stoßen, widerlegt werden. Es scheint

ganz so zu sein, als würde der Zustand, in den die Wellenfunktion bei der Messung

kollabiert, vollkommen vom Zufall abhängen und nicht vorher bestimmt sein. Mit

der Ausnahme von Photonen, die in einem zum Filter parallelen oder orthogonalen Zustand präpariert wurden, entscheiden sich diese erst bei der Messung über

den Ausgang des Experimentes.

Die hier auftretenden Wahrscheinlichkeiten müssen bei häufiger Wiederholung die Intensitätsverteilung klassischen Lichts an einem Polarisationsfilter wiederspiegeln. Somit erhalten wir für die Durchlass- und Absorbtionswahrscheinlichkeit eines Photons der Polarisation ϕ, bei einer Orientierung ρ des Filters

P(Photon passiert)

=

cos2 (δ)

P(Photon wird absorbiert) = 1 − cos2 (δ) = sin2 (δ)

(2.7)

mit δ = |ρ − ϕ| und −90◦ < ϕ, ρ ≤ 90◦ . Die Wahrscheinlichkeitsverteilung in

Abhängigkeit von δ ist in Abbildung 2.4 graphisch dargestellt.

P

P(X = 1) = cos2 (δ)

1.00

0.75

0.50

P(X = −1) = sin2 (δ)

0.25

δ

0

45

90

135

180

Abbildung 2.4: Wahrscheinlichkeitsverteilungen in Abhängigkeit von δ

Beispiel. Betrachten wir ein Experiment bei dem einzelne Photonen in einem

bestimmten Polarisationszustand präpariert wurden und auf einen Filter der Orientierung ρ = 90◦ treffen. Des Weiteren werden die Ereignisse

• {Photon passiert} mit {X = 1} und

• {Photon wird absorbiert} mit {X = −1}

bezeichnet.

KAPITEL 2. QUANTENKRYPTOGRAPHIE

12

1. Für ϕ = 90◦ folgt δ = 0◦ und es gilt:

P(X = 1) = cos2 (0◦ ) = 1

P(X = −1) = sin2 (0◦ ) = 0.

(2.8)

Wie zu erwarten, ist die Durchlasswahrscheinlichkeit für ein Photon 1 und

das Ergebnis ist absolut bestimmbar. Alle Photonen vertikaler Polarisation

passieren den Filter. Der Erwartungswert beträgt

E(X) = 1 · cos2 (0◦ ) + (−1) · sin2 (0◦ ) = 0.

(2.9)

2. Für ϕ = 70◦ folgt δ = 20◦ und wir erhalten:

P(X = 1) = cos2 (20◦ ) = 0, 883

P(X = −1) = sin2 (20◦ ) = 0, 117.

(2.10)

Beide Ereignisse {X = −1} und {X = 1} sind jetzt unbestimmt. Lediglich eine Angabe der Wahrscheinlichkeit ist möglich. Zu 11, 7% wird ein

Photon absorbiert. Eine genaue Vorhersage ist nicht mehr möglich. Der Erwartungswert beträgt

E(X) = 1 · cos2 (20◦ ) + (−1) · sin2 (20◦ ) = 0, 766.

(2.11)

Wir können also nicht mehr aussagen, als dass im Schnitt von 100 Photonen

der Polarisation ϕ = 70◦ ca. 88 den Filter passieren, bzw. die Lichtintensität

um 11,7 % abnimmt.

Eine maximale Unbestimmtheit über den Ausgang des Experimentes erreicht

man bei einem Winkel δ = 45◦ bzw. 135◦ , genau dann, wenn Absorptions- und

Durchlasswahrscheinlichkeit gleich groß sind. Ein Maß für die Unbestimmtheit

gibt uns die Varianz V(X), die der Streuung der Messergebnisse um den Erwartungswert entspricht. Ist sie maximal, so ist auch der Ausgang eines Experimentes,

wie oben geschildert maximal unbestimmt. V(X) wird oftmals mit ∆X bezeichnet. Die Varianz einer Zufallsgröße lässt sich wie folgt berechnen:

V(X) =

=

=

=

=

=

=

⇒ ∆δ =

E(X 2 ) − E2 (X)

12 · cos2 (δ) + (−1)2 · sin2 (δ) − [1 · cos2 (δ) + (−1) · sin2 (δ)]2

cos2 (δ) − cos4 (δ) + sin2 (δ) − sin4 (δ) + 2 sin2 (δ) cos2 (δ)

cos2 (δ)[1 − cos2 (δ)] + sin2 (δ)[1 − sin2 (δ)] + 2 sin2 (δ) cos2 (δ)

cos2 (δ) sin2 (δ) + sin2 (δ) cos2 (δ) + 2 sin2 (δ) cos2 (δ)

4 cos2 (δ) sin2 (δ)

[2 cos(δ) sin(δ)]2

sin2 (2δ)

(2.12)

2.1. WESENSZÜGE DER QUANTENMECHANIK

13

In Abbildung 2.5 ist der Graph der Funktion (2.12) dargestellt. Die Unbestimmtheit hat, wie erwartet ihre Maximalwerte bei δ = 45◦ bzw. 135◦ . Ihr Minimum

stellt den Winkel dar, bei dem der Ausgang des Experimentes absolut sicher bestimmbar ist.

∆δ

∆δ = sin2 (2δ)

1.00

0.75

0.50

0.25

δ

0

45

90

135

180

Abbildung 2.5: Standardabweichung der Messergebnisse in Abhängigkeit von δ

Einschub: Mathematische Grundlagen 2

Der Vollständigkeit halber wollen wir uns auch kurz den mathematischen Formalismus der Berechnung von Wahrscheinlichkeiten in der Quantenmechanik ansehen, welches jedoch für den

weiteren Verlauf nicht von wesentlicher Bedeutung ist und deswegen nur als Einschub erscheint:

Betrachten wir einen beliebigen Polarisationszustand |ψi = cos ϕ |Hi + sin ϕ |V i, wie wir

ihn in Gleichung (2.4) vorgestellt haben. Dieser Zustand wird in einem zweidimensionalen Vektorraum durch eine Linearkombination zweier Basisvektoren dargestellt (vergleiche Fußnote auf

Seite 8). Eine Messung des Polarisationszustandes, wird durch den Operator M, eine 2 × 2 -Matrix

beschrieben. Diese muss bezüglich der Orientierung ρ des Filters, die folgende Eigenwertgleichung

Mρ |vnρ i = mnρ |vnρ i mit m1ρ = +1 und m2ρ = −1

(2.13)

erfüllen. Die sogenannten Eigenwerte m1ρ = +1 und m2ρ = −1 sind die einzig möglichen Messergebnisse und die Eigenvektoren

cos(ρ)

sin(ρ)

|v1ρ i =

und |v2ρ i =

(2.14)

− sin(ρ)

cos(ρ)

bilden eine Basis unseres Zustandsraumes. Diese entspricht der Basis

in der wir

messen. Bei einem

Filter der Orientierung ρ = 0◦ erhalten wir die Basisvektoren 10 und 01 , die eine H/V-Basis

bilden. Der Messoperator M hat die Form:

cos(2ρ)

sin(2ρ)

M=

.

(2.15)

sin(2ρ) − cos(2ρ)

Letztendlich lassen sich die Wahrscheinlichkeiten, mit denen man das Messergebnis m1ρ =

+1 (Photon passiert) oder m2ρ = −1 (Photon wird absorbiert) erhält, mithilfe eines einfachen

Skalarproduktes zwischen

KAPITEL 2. QUANTENKRYPTOGRAPHIE

14

• dem Zustandsvektor |ψi, welcher im wesentlichen die Polarisation des Photons wiederspiegelt und

• dem Eigenvektor |vnρ i, welcher der Orientierung des Filters entspricht

berechnen. Quadriert man das Skalarprodukt, so erhält man die Wahrscheinlichkeit, dass ein Photon der Polarsiation ϕ den Filter der Orientierung ρ passiert. Die Gleichung hierfür lautet:

Pρ (m1ρ = +1) =

|hv1ρ |ψi|2

=

cos(ϕ) 2

|(cos(ρ), sin(ρ))

|

sin(ϕ)

=

| cos(ρ) cos(ϕ) + sin(ρ) sin(ϕ)|2

=

=

|cos(ρ − ϕ)|2

cos2 (δ).

(2.16)

Dies entspricht genau der Wahrscheinlichkeit, die wir aus der Intensitätsverteilung des Lichtes

hergeleitet haben. Die unten abgebildete Grafik veranschaulicht dies noch einmal.

|V i

|v2ρ i

cos ϕ

sin ϕ

|ψi

ϕ

cos(

ρ−

ρ

|Hi

ϕ)

|v1ρ i

Die Graphische Darstellung zeigt einen beliebigen Polarisationszustandes in einer H/V-Basis.

ϕ entspricht der Polarisation des Photons und ρ der Orientierung des Filters. Das Betragsquadrat

des Skalarproduktes cos(ρ − ϕ) liefert die Warscheinlichkeit, dass der Zustand den Filter passiert.

2.1.1.1 Die Unbestimmtheitsrelation

Wie schon bei den oben gezeigten Beispielen, ist die Unbestimmtheit ein wesentlicher Bestandteil der Quantenmechanik. Heisenberg drückte diese Unschärfe mit

der heute allgemein bekannten Formel

∆x · ∆p ≥

~

2

(2.17)

aus. Diese beschreibt die Streuung der Messergebnisse bei gleichzeitiger Bestimmung von Ort und Impuls. Das Produkt beider kann eine feste Schranke nicht

2.1. WESENSZÜGE DER QUANTENMECHANIK

15

unterschreiten und so nicht beliebig klein werden. Eine exakte Bestimmung beider Größen ist nicht möglich, da keine der Varianzen 0 sein darf. Eine solche

Unbestimmtheit haben wir mittlerweile auch bei unseren Photonen sehen können.

Wir wollen nun die Unbestimmtheitsrelation für polarisierte Photonen betrachten. Eine genaue Herleitung kann unter [3] nachgelesen werden. Betrachtet

man ein Photon bestimmter Polarisation bezüglich zweier unterschiedlicher Orientierungen ρ1 und ρ2 eines Filters, so kann nach Gleichung (2.12) für jeden Filter

die Varianz ∆δρi berechnet werden. Dies entspricht der Messung zweier Eigenschaften an einem Photon, entsprechend der Orts- und Impulsmessung an einem

Teilchen. Das Produkt aus beiden Varianzen ∆δρ1 und ∆δρ2 würde bei Photonen,

die bezüglich einer Orientierung absolut bestimmt sind, stets 0 ergeben, wodurch

auch auf der rechten Seite der Ungleichung 0 stehen muss. Dies ist natürlich wenig aussagekräftig. Betrachten wir aber die Summe beider Varianzen, so finden

wir eine Unbestimmtheitsrelation, die unabhängig von der Polarisationsrichtung

ϕ ist. Sie lautet:

∆δρ1 + ∆δρ2 ≥ Min [2 sin2 (ρ1 − ρ2 ), 2 cos2 (ρ1 − ρ2 )].

(2.18)

2.0

Für ein Photon der Orientierung ϕ = 90◦

1.5

∆δρ1 + ∆δρ2

1.0

b

0.5

0

45

90

135

180

δ∗

Abbildung 2.6: Unbestimmtheitsrelation zweier Polarisationsfilter in Abhängigkeit von δ ∗ = (ρ1 − ρ2 ). Die dunkel schraffierte Fläche stellt das Minimum dar.

Die hellgraue Fläche stellt den Bereich dar, in der sich die Summe der Varianzen,

abhängig von den Winkeleinstellungen der Filter und der Polarisationsrichtungen

der Filter zueinander, befinden kann.

Die Aussage dieser Gleichung ist ähnlich der aus Gleichung (2.17). Die Messergebnisse der Polarisationsrichtung von Photonen, bezüglich zweier Orientierungen, die nicht senkrecht aufeinander stehen, können nicht beide beliebig genau

bestimmt werden. In Abbildung 2.6 ist dies in einer graphischen Darstellung illustriert. Die Summe der Varianzen ∆δρ1 + ∆δρ2 befindet sich stets, in Abhängigkeit

der Winkeleinstellungen der Filter, sowie der Polarisationsrichtung der Photonen,

in dem hellgrauen Bereich. Der dunkel schraffierte Bereich stellt das Minimum

dar.

16

KAPITEL 2. QUANTENKRYPTOGRAPHIE

2.1.1.2 Die Eindeutigkeit der Messergebnisse

Ein weiteres schon erwähntes Merkmal der Quantenmechanik ist die Eindeutigkeit der Messergebnisse [3]. Wie der Name schon sagt, sind die Messergebnisse

eindeutig, auch dann, wenn der Zustand vor dem eigentlichen Messen, bezüglich

der zu messenden Größe unbestimmt war. Eine Wiederholung der Messung ist

im eigentlichen Sinne nicht möglich, denn entweder wurde das Photon schon am

Filter absorbiert oder durch die Registrierung des Detektors zerstört. Eine zweite

Messung könnte nur am weitergeleiteten Photon durchgeführt werden, was aber

keine neue Erkenntnis mit sich bringt. Dieses wurde ja selbst in einen, der Filterorientierung entsprechenden Zustand präpariert und der neue Zustand muss

keineswegs mit dem vorherigen Zustand übereinstimmen, wenn die Filterorientierung nicht zufällig der Polarisation des Photons entsprach. Somit erhalten wir

bei jeder Messung ein eindeutiges Messergebnis. Dieses ist maßgeblich für die

Funktionsweise der Quantenkryptographie.

In Bezug auf unsere Photonen bedeutet dies, dass ein Photon unbestimmter

Polarisation einen Polarisationsfilter entweder passiert oder an diesem absorbiert

wird. Findet keine Absorbtion statt, so gilt für den Polarisationszustand der Photonen danach: ϕ = ρ. Der vorher unbestimmte Zustand wurde nun bzgl. der Orientierung ρ des Polarisationsfilters umpräpariert und ist somit keineswegs mehr

unbestimmt.

Die Eindeutigkeit der Messergebnisse hat auch zur Folge, dass das Messen eines unbekannten Polarisationszustandes nur ein Bit an Information hervorbringt.

Wir erhalten 1 mit Wahrscheinlichkeit P(X = 1) = cos2 δ oder 0 mit Wahrscheinlichkeit P(X = −1) = sin2 δ.

Beispiele. Stellen wir uns folgende Situationen vor:

1. Ein Lichtstrahl unbekannter Polarisation soll bezüglich eines Filters mit der

Orientierung ρ = 90◦ bestimmt werden. Dafür müssen wir lediglich die

Intensität hinter dem Filter messen. Für diese gilt: I(ϕ) = I0 cos(|90◦ −

ϕ|). Somit lässt sich ohne weiteres die Polarisation des Lichtes bestimmen.

Dabei wird mit I0 die Intensität des Lichtstrahles vor dem Filter bezeichnet,

welche als bekannt vorausgesetzt wird.

2. Betrachten wir nun keinen Lichtstrahl mehr, sondern eine größere Anzahl

einzelner Photonen gleicher, unbekannter Polarisation. Wir möchten auch

hier die Polarisation der Photonen bestimmen. Durchlaufen diese den Polarisationsfilter der Orientierung ρ = 90◦ , so messen wir mithilfe des Photonendetektors eine relative Häufigkeit von Photonen, die den Filter passieren.

Diese konvergiert mit zunehmender Anzahl gemessener Photonen gegen die

bekannte Durchlasswahrscheinlichkeit: P(X = 1) = cos2 (δ). Womit auch

hier der Polarisationszustand beliebig genau zu bestimmen ist.

2.1. WESENSZÜGE DER QUANTENMECHANIK

17

3. Was passiert aber, wenn die Polarisation eines einzelnen Photons zu bestimmen ist. Befindet sich der Polarisationszustand in vertikaler oder horizontaler Lage, so kann mit einem Filter entsprechender Orientierung (ρ = 0◦ , ρ =

90◦ ) ohne weiteres die Polarisation eines Photons bestimmt werden. Abhängig davon, ob das Photon den Filter passiert oder nicht. Hingegen ist dies

bei einem allgemein unbekannten Polarisationszustand nicht mehr möglich,

da die Ereignisse {X = 1} und {X = −1} zufällig sind. Wird das Photon

absorbiert, ist eine weitere Messung nicht mehr möglich. Passiert das Photon den Filter, so ist der anfangs unbestimmte Zustand in die Orientierung ρ

umpräpariert worden. Eine weitere Messung ist zwecklos, denn wir erhalten keine neuen Informationen. Somit ist es nicht möglich über eine relative Häufigkeit auf die Durchlass- bzw. Absorbtionswahrscheinlichkeiten zu

schließen und somit auf den Zustand des Photons.

Letzteres Beispiel verdeutlicht, dass auf Ebene der Quantenmechanik das Messen eines allgemeinen Zustandes auch gleichzeitig eine Veränderung dessen bedeutet. Die Photonen unbestimmter Polarisation werden in einen Zustand gezwungen, der von der zu messenden Größe, hier die Orientierung ρ des Filters, abhängt.

Das Potential dieses Wesenszuges der Quantemechanik liegt somit in der Veränderung eines Zustandes beim Messen, also beim Abhören, was lediglich durch

das Messen physikalischer Größen möglich ist. In der klassischen Mechanik ist

das Abhören ohne weiteres möglich, denn das Anzapfen einer Telefonleitung verändert noch nicht das Telefongespräch. Ebenso wenig wie das Abfangen und Kopieren von E-Mails den Inhalt der Nachricht verändert.

2.1.2 No Cloning Theorem

Stellen wir uns vor, es gäbe eine Maschine, wie in Abbildung 2.7, die den Zustand eines Teilchens klonen kann. In Verbindung mit einer Messapperatur wäre

es möglich ein einzelnes Photon unbestimmten Zustandes beliebig oft zu klonen

und jede dieser Kopien zu messen. Der Polarisationszustand ρ wäre somit über

die relative Häufigkeit der Messergebnisse der einzelnen Kopien beliebig genau

bestimmbar. Zudem könnte eine beliebig große Menge an Informationen in ein

einzelnes Photon gesteckt werden, wenn der Polarisationswinkel ρ eine Bitfolge

repräsentiert (die Genauigkeit des Winkels entscheidet über die Länge der Information).

Aus der Eindeutigkeit der Messergebnisse ist die Existenz einer solchen Maschine nicht möglich, denn es würde im Widerspruch zu deren Folgen stehen.

Der Beweis zum folgenden Satz ist der Vollständigkeit halber aufgeführt, für

den weiteren Verlauf jedoch nicht notwendig und kann übersprungen werden,

wenngleich er nicht sonderlich kompliziert ist.

KAPITEL 2. QUANTENKRYPTOGRAPHIE

18

b

|ψi

b

|ψi

b

|ψi

|φi b

Abbildung 2.7: Klonmaschine

Satz 2.1.1. Es ist nicht möglich einen unbekannten Quantenzustand perfekt zu

klonen.

Mit anderen Worten ist es unmöglich einen allgemeinen (unbekannten) Zustand eines quantenmechanischen Teilchens auf ein anderes zu übertragen, ohne

das ursprüngliche Teilchen zu verändern.

Beweis. Betrachten wir ein System aus zwei Photonen und einer Kopiermaschine,

deren Zustände wie folgt definiert sind:

• |ψi: Zustand des zu kopierenden Photons.

• |φi: Leerzustand des Photons, auf welches der Zustand |ψi kopiert werden

soll.

• |Mi: Zustand der Maschine, der sich nach dem Kopiervorgang zu |Mψ∗ i

ändern darf. Der Index ψ bedeutet, dass der Endzustand der Kopiermaschine

von der Wellenfunktion |ψi selber abhängt.

Angenommen es gäbe eine Maschine, die die Transformation

|ψi|φi|Mi → |ψi|ψi|Mψ∗ i

ermöglicht. Eine solche unitäre6 Transformation in einem zweidimensionalem Zustandsraum sieht dann wie folgt aus:

U(|ψi|φi|Mi) = |ψi|ψi|M ∗ i

= (α |Hi + β |V i)(α |Hi + β |V i)|Mψ∗ i,

(2.19)

U(|Hi|φi|Mi) = U(|Hi|Hi|MH∗ i)

(2.20)

wobei für |ψi = α |Hi+β |V i gesetzt wurde und |Mψ∗ i den Zustand der Maschine

nach dem Kopiervorgang beschreibt. Ist das erste Photon im Zustand |Hi, also

horizontal polarisiert, so lässt sich die Transformation darstellen als

∗

Unitäre Transformation: |ψ ′ i = U (|ψi), wobei U U † = 1 gilt mit U † = U T , welches einer

transponierten Matrix entspricht, deren Elemente komplex konjungiert wurden.

6

2.1. WESENSZÜGE DER QUANTENMECHANIK

19

und ebenso für ein vertikal polarisiertes Photon |V i als

U(|V i|φi|Mi) = U(|V i|V i|MV∗ i).

(2.21)

Für ein Photon mit allgemeinem Zustand |ψi = α |Hi + β |V i sieht die Transformation wie folgt aus:

U((α |Hi + β |V i)|φi|Mi) = α U(|Hi|φi|Mi) + β U(|V i|φi|Mi),

(2.22)

wobei wir die Linearität der Quantenmechanik angewendet haben. Setzen wir

Gleichung (2.20) und (2.21) ein, erhalten wir

U((α |Hi + β |V i)|φi|Mi) = α |Hi|Hi|MH∗ i + β |V i|V i|MV∗ i,

(2.23)

welches im Widerspruch zu Gleichung (2.19) steht.

Dieses Gesetz ist ein grundlegender Unterschied zur klassischen Informationstheorie und sorgt, wie wir später sehen werden, für eine beliebig große Sicherheit

beim Austausch eines Schlüssels. Es verbietet dem Abhörer die Zustände so oft

wie nötig zu kopieren, um dann durch einzelne Messungen den anfangs unbekannten Zustand zu ermitteln.

Es sei aber noch gesagt, dass sich dieses Theorem lediglich auf einen unbekannten Zustand bezieht. Wissen wir von Beginn an, dass sich das Photon in

einem uns bekannten oder dazu orthogonalen Zustand befindet, so können wir ohne weiteres den Zustand mit 100% Sicherheit bestimmen und soviele Kopien wie

nötig herstellen.

2.1.3 Das EPR-Paradoxon und die Bellsche Ungleichung

2.1.3.1 Das EPR-Paradoxon

Ein weiteres beeindruckendes Phänomen der Quantenmechanik ist die Existenz

der Verschränkung, die oftmals auch unter den Namen EPR-Paradoxon7 auftaucht.

Das daraus resultierende Verhalten von Quantenteilchen ist mit der menschlichen

Intuition nur schwer zu vereinbaren und ebenso wenig mit einer lokalen Theorie8

zu erklären, wie wir später sehen werden.

Bevor wir uns näher an die Verschränkung von Quantenobjekten (Photonen)

wagen, betrachten wir zur Verdeutlichung dieser Eigenschaft einen

7

Die Abkürzung EPR leitet sich aus den Namen E INSTEIN, P ODOLSKY und ROSEN ab, welche

als erstes öffentlich über das Problem der Verschränkung diskutierten.

8

Lokale Theorien beschreiben Vorgänge, bei denen sich Änderungen an einer Stelle in kurzer Zeit nur in unmittelbarer Umgebung, also lokal auswirken. Kräfte der Elektrizität und der

Gravitation sind mit lokalen Theorien beschreibar. Beide diese Kräfte können nur maximal mit

Lichtgeschwindigkeit wirken. Eine spukhafte Fernwirkung (instantan wirkende Kraft) gibt es in

der klassischen Physik nicht.

KAPITEL 2. QUANTENKRYPTOGRAPHIE

20

Versuch. Wir erzeugen mit einer Photonenquelle sogenannte verschränkte Photonen. Beide verlassen die Quelle in entgegengesetzter Richtung und durchlaufen

einen Polarisationsfilter mit der Orientierung ρ = 90◦ , wie in Abbildung 2.8 zu

sehen ist. Hinter dem Filter ist wieder ein Detektor, der passierte Photonen registrieren kann. Dabei können wir zwei Beobachtungen machen:

Polarisationsfilter mit

Orientierung ρ = 90◦

Photonendetektor

Photonenquelle

Photonendetektor

b

Photon A

b

b

Photon B

Polarisationsfilter mit

Orientierung ρ = 90◦

Abbildung 2.8: Verschränktes Photonenpaar

1. Wir beobachten, dass im Schnitt die Hälfte aller Photonen beide Filter passieren. Dies geschieht unabhängig von der Orientierung des Filters. Nehmen wir an, dass die Quelle Photonen jeder Polarisation (wir sprechen von

unpolarisiertem Licht) emittiert, dann passieren im Mittel rund die Hälfte der Photonen die jeweiligen Filter. Jedes emittierte Photon könnte weiterhin durch den beliebigen Zustand |ψi = cos ϕ |Hi + sin ϕ |V i mit

ϕ ∈ [−90◦ , 90◦ ] beschrieben werden und das Ereignis ist mit unserem bisherigen Verständnis vereinbar.

2. Sehen wir genauer hin, können wir beobachten, dass jedesmal, wenn Photon A den linken Filter passiert, auch Photon B auf der rechten Seite den

Filter passiert. Dieses gilt ebenso umgekehrt, wenn einer der Photonen absorbiert wird. Beide Zufallsprozesse sind nicht mehr unabhängig voneinander, wodurch die Beobachtung nicht mehr damit begründet werden kann,

dass beide Photonen sich nach der Emmission einfach nur in demselben Polarisationszustand |ψi = cos ϕ |Hi + sin ϕ |V i befinden. Beide Photonen

besäßen jeweils die Durchlasswahrscheinlichkeit cos2 (90◦ − ϕ), was dazu

führen würde, dass durchaus Fälle auftreten, bei denen ein Photon absorbiert wird und das andere den Filter passiert. Aber genau das wird nicht

beobachtet. Entweder passieren beide Photonen den Filter oder werden an

ihm absorbiert. Und zwar unabhängig von seiner Orientierung ρ. In diesem

Falle sprechen wir von einer Korrelation oder auch Verschränkung.

2.1. WESENSZÜGE DER QUANTENMECHANIK

21

Um dieses Phänomen besser zu verstehen, wollen wir zwei lokale Theorien

betrachten, die die Verschränkung vielleicht plausibel erklären können. Die erste

lokale Theorie beruht auf einen Informationsaustausch beider Photonen:

Beide Photonen tauschen über Signale Informationen aus. Photon

A, das beispielsweise den Filter passiert informiert Photon B darüber,

dass es in den Zustand |Hi übergegangen ist. Dieses nimmt darauf

dieselbe Eigenschaft an.

Ändern wir das Experiment, so dass beide Filter einen sehr großen Abstand voneinander besitzen, kommen wir schnell zu einem Widerspruch. Nach Einsteins

Relativitätstheorie ist kein Signal schneller als die Lichtgeschwindigkeit. Werden die Abstände nur groß genug gewählt, so dass die Dauer eines Signales von

Filter zu Filter länger ist, als die Zeitspanne zwischen beiden Ereignissen, so ist

auch der Informationsaustausch der Photonen untereinander nicht mehr rechtzeitig möglich. In verschiedenen Experimenten konnten trotz solcher Abstände keine

Abweichungen von den zuvor genannten Beobachtungen gemacht werden. Dieses

wird oftmals als spukhafte Fernwirkung bezeichnet, bei der die Ursache (Photon

A passiert den Filter) instantan auf Photon B wirkt. Somit kommen wir zu dem

Schluss, dass eine lokale Theorie des Informationsaustauschs für eine korrekte

Beschreibung der Quantenphysik nicht nützlich ist.

Bevor wir die zweite lokale Theorie, die Annahme von verborgenen Variablen

betrachten, gehen wir zurück zu unseren sogenannten verschränkten Photonen.

Wir können also nicht mehr von einem gleichen Polarisationszustand ausgehen,

denn dies widerspricht unserer zweiten Beobachtung. Wir halten fest, dass die

Messergebnisse voneinander abhängig sind. Aus diesem Grunde betrachten wir

die Photonen nicht mehr als einzelne Zustände, sondern vielmehr als ein einziges

quantenmechanisches Zustandssystem, welches sich wie folgt darstellen lässt:

|ψi = α |HA HB i + β |VA VB i

mit α2 + β 2 = 1.

(2.24)

Setzen wir für α und β den Wert √12 ein, so erhalten wir den sogenannten BellZustand, welchen wir auch in unserem Experiment verwendet haben. Die Zustandsvektoren |HA HB i und |VA VB i werden zusammengesetzt durch die Basisvektoren {|HA i, |VA i} und {|HB i, |VB i} der Hilberträume HA = R2 und HB =

R2 . Wir erhalten vier neue Basisvektoren

{|HA HB i, |VA VB i, |HA VB i, |VA HB i}

(2.25)

des Tensorproduktes H = HA ⊗HA , welches auf Grund der Isormophie mit einem

vierdimensionalen Raum verglichen werden kann. Nach der Notation gilt:

|iA jB i ≡ |iA i ⊗ |jB i für

i, j ∈ {H, V }.

(2.26)

KAPITEL 2. QUANTENKRYPTOGRAPHIE

22

Auch in diesem System kann ein beliebiger Zustand als Linearkombination, also

als eine Superposition seiner Basisvektoren dargestellt werden:

X

X

|ψi =

cij |iji mit cij ∈ R und

c2ij = 1.

(2.27)

i,j∈{H,V }

i,j∈{H,V }

Der erste Index in |iji bezieht sich auf den Hilbertraum HA und der zweite auf

HB . Das Quadrat des Koeffizienten cij gibt die Wahrscheinlichkeit wieder, dass

die Wellenfunktion in den Zustand |iji übergeht, wenn Photon A bezüglich der

Eigenschaft i, bzw. Photon B bezüglich der Eigenschaft j gemessen wird. Ein

beliebiger Zustand, der nicht als ein Tensorprodukt zweier Zustände aus HA und

HB geschrieben werden kann, ist nach Definition verschränkt. Betrachten wir diese Definition anhand eines Beispiels.

Beispiel. Der Zustand

1

1

|ψi = √ |HA HB i + √ |VA VB i

2

2

(2.28)

ist verschränkt. Hingegen ist der Zustand

1

1

|ψi = √ |HA VB i + √ |VA VB i

2

2

seperabel (nicht verschränkt), denn er lässt sich darstellen als

1

1

|ψi = √ |HA i + √ |VA i ⊗ |VB i.

2

2

(2.29)

(2.30)

Wenn also zwei Systeme miteinander verschränkt sind, können ihnen keine eigenen individuellen Zustandsvektoren zugeschrieben werden. Dies ist in (2.30)

nicht der Fall, denn der Gesamtzustand kann als Tensorprodukt des Zustandes

|ψA i = √12 |HA i + √12 |VA i aus HA und |ψB i = |VB i aus HB dargestellt werden,

wodurch die Messung an einem der beiden Photonen keine Auswirkungen mehr

auf das andere Photon haben kann.

Kehren wir wieder zurück zu unseren Photonen. Diese bilden zusammen ein

quantenmechanisches System, deren Polarisation absolut unscharf (unbestimmt)

ist. Dieses System wird durch die Wellenfunktion

1

1

|ψi = √ |HA HB i + √ |VA VB i

2

2

(2.31)

beschrieben, dem sogenannten Bell-Zustand. Dieser hat die besondere Eigenschaft, dass für beide Teilchen die Wahrscheinlichkeit die Filter gleichzeitig zu

2.1. WESENSZÜGE DER QUANTENMECHANIK

23

passieren, bzw. an ihnen absorbiert zu werden genau 12 beträgt. Messen wir das

System in der Basis |VA VB i, also beide Filter sind vertikal aufgestellt, so beträgt die Wahrscheinlichkeit, dass der Zustand |ψi in den Zustand |VA VB i über 2

geht genau √12 . Eine Messung an dem System findet jedoch schon mit der

Messung an nur einem Photon statt. Nach einer Messung kollabiert die Wellenfunktion in die gemessene Eigenschaft oder senkrecht dazu. In unserem Fall in

den Zustand |VA VB i oder |HA HB i. Die Wellenfunktion ist jetzt nicht mehr verschränkt, denn der Zustand |iA iB i kann dargestellt werden durch das Tensorprodukt |ψi = |iA i ⊗ |iB i. Messen wir nun das zweite Photon in der gleichen Basis

wie das erste Photon, so erhalten wir die triviale Wahrscheinlichkeit 1 für das

gleiche Ereignis, welches zu einer Gesamtwahrscheinlichkeit von 12 führt.

Diese Eigenschaft des Bell-Zustandes ist unabhängig von der Orientierung

der Filter, solange beide Filter dieselbe Orientierung beibehalten. Somit ist ein

verschränkter Zustand absolut unscharf bezüglich einer Messung, egal in welcher

Basis er gemessen wird. Im Gegensatz dazu war der Zustand |ψi = √12 |Hi +

√1 |V i in Abhängigkeit der gemessenen Basis, also der Orientierung der Filter

2

unbestimmt. In einer +/- Basis war der Zustand genau bestimmbar. Die Herleitung

der Wahrscheinlichkeiten zum Passieren der Filter bei einem Bell-Zustand findet

sich in dem Einschub auf Seite 24.

Neben dem in Gleichung (2.31) gezeigten Bell-Zustand, gibt es noch weitere.

Der Zustand

1

1

|ψi = √ |VA HB i − √ |HA VB i

(2.32)

2

2

hat die Eigenschaft, dass wenn ein Photon registriert wird, das andere stets absorbiert wird und umgekehrt. Die Wahrscheinlichkeit für das Passieren, bzw. die Absorbtion der Photonen beträgt wieder unabhängig von der Orientierung der Filter

1

. Selbstverständlich existieren theoretisch noch andere Zustände der Verschrän2

kung. Möglich wäre der Zustand

4

3

|ψi = |HA HB i − |VA VB i.

(2.33)

5

5

Hier ist die Wahscheinlichkeit für das Passieren beider Photonen nicht mehr unabhängig von der Orientierung der Filter. Sie beträgt in diesem Falle 54 cos2 (ρ) +

3

sin2 (ρ).

5

Das ursprüngliche EPR-Gedankenexperiment wurde von den Autoren A L BERT E INSTEIN , B ORIS P ODOLSKY und NATHAN ROSEN in einer etwas anderen Form verfasst. Sie verwendeten für ihre unbestimmten Größen Ort und Impuls

zweier Teilchen. Das Paradoxe an dem Experiment war jedoch dasselbe, wie in

unserem Versuch. Ihre Argumentation beruht auf der Lokalitätsannahme, nach

der eine Messung eines Teilchens nicht instantan auf die Eigenschaft eines anderen (verschränkten) Teilchens wirken kann. Sie erklärten die Quantenmechanik

KAPITEL 2. QUANTENKRYPTOGRAPHIE

24

für unvollständig, denn nach ihnen sei die Vollständigkeit einer physikalischen

Theorie dadurch gegeben, dass jedes Element einer physikalischen Realität seine

Entsprechung in der physikalischen Theorie haben muss. Mithilfe der Verschränkung ist es möglich jeweils das zweite Photon bezüglich seiner Polarisationsrichtung mit Wahrscheinlichkeit 1 zu bestimmen. In Bezug auf zwei unterschiedliche

Orientierungen (ρ = 0◦ oder ρ = 45◦ ) können wir die Eigenschaft des zweiten

Photons also immer sicher bestimmen. Somit sind nach den Autoren diese Eigenschaften Elemente der Realität, die aber keine entsprechenden Elemente in der

Theorie haben, da sie mit der Unbestimmtheitsrelation im Widerspruch stehen.

Die quantenmechanische Beschreibung von Teilchen durch die Wellenfunktion

|ψi ist also nach E INSTEIN, P ODOLSKY und ROSEN unvollständig.

Einschub: Mathematische Grundlagen 3

Wie schon auf Seite 13, besteht hier die Möglichkeit sich einen tieferen Einblick in den mathematischen Formalismus zu verschaffen. Für den weiteren Verlauf kann auch dieser Einschub übersprungen werden.

Wir haben gesehen, dass die Basisvektoren |Hi und |V i durch Spaltenvektoren dargestellt

werden

können.

Ebenso können wir den Vektor |HV i durch das Tensorprodukt der Spaltenvektoren 10 ⊗ 01 darstellen. Einfacher geht es aber, indem wir die Isormophie zu R4 ausnützen. Dies

bedeutet lediglich, dass jeder Vektor in R2 ⊗ R2 durch einen Vektor des R4 repräsentiert wird

(R2 ⊗ R2 ∼

= R4 ). Unsere vier Basisvektoren aus 2.25 können somit durch

1

0

|HA HB i =

0

0

0

0

, |VA VB i =

0

1

0

1

, |HA VB i =

0

0

0

0

, |VA HB i =

1

0

beschrieben werden. Allgemein wird ein Vektor aus R2 ⊗ R2 durch folgende Rechnung in den R4

abgebildet:

|ai ⊗ |bi =

a1

a2

⊗

b1

b2

→

a · b1

a · b2

a1 · b 1

a1 · b 2

=

a2 · b 1 .

a2 · b 2

(2.34)

Die Wahrscheinlichkeit, dass zwei Photonen jeweils einen Filter der Orientierung ρ passieren,

wird, ähnlich wie zuvor, durch das Betragsquadrat des Skalarproduktes des Zustandsvektors |ψi

und jetzt dem Tensorprodukt der Eigenvektoren (|v1ρ i⊗|v1ρ i = |v1ρ v1ρ i) errechnet. Beide Photonen sollen ja ihre Filter passieren und der Eigenvektor |v1ρ i gehört zu dem Eigenwert m1ρ = +1,

welches das Ereignis Photon passiert darstellt. Auf Seite 13 können wir die Eigenvektoren für

einen Filter mit der Orientierung ρ ablesen:

|v1ρ i =

cos(ρ)

− sin(ρ)

und |v2ρ i =

sin(ρ)

cos(ρ).

(2.35)

2.1. WESENSZÜGE DER QUANTENMECHANIK

25

Für das Tensorprodukt erhalten wir:

cos(ϕ)

cos(ϕ)

⊗

− sin(ϕ)

− sin(ϕ)

cos2 (ϕ)

− cos(ϕ) sin(ϕ)

=

− sin(ϕ) cos(ϕ) .

sin2 (ϕ)

Die Wahrscheinlichkeit, dass beide Photonen des Zustands |ψi =

ihren Filter passieren, lautet somit:

√1

2

|HA HB i +

(2.36)

√1

2

|VA VB i

B

P(mA

1ρ = +1, m1ρ = +1) =

|hv1ρ v1ρ |ψi|2

2

T

cos2 (ϕ)

1 − cos(ϕ) sin(ϕ) 1 0

√

=

cos(ϕ)

2 0

− sin(ϕ)

1 sin2 (ϕ)

2

2

1

cos (ϕ) + sin2 (ϕ)2

√

=

2

1

.

(2.37)

=

2

Die Wahrscheinlichkeit beträgt also, unabhängig von der Orientierung der Filter, immer 21 . Dies

entspricht genau unseren Beobachtungen. Bei der Wahl eines anderen Zustandes oder unterschiedlicher Orientierungen der Filter, können wir selbstverständlich andere Werte erhalten.

2.1.3.2 Bells Ungleichungen

Wir haben gesehen, dass eine lokale Theorie, in der die Photonen Informationen

austauschen, nicht haltbar ist. Eine alternative Deutung der Ergebnisse wäre die

lokale Theorie der verborgenen Variablen (LHV)9 :

Photon A und Photon B enthalten für jede Orientierung ρ des

Filters eine uns verborgene Regel, die besagt, ob sie den Filter passieren können oder absorbiert werden. Da es für jeden Winkel ρ ∈

[−90◦ , 90◦] einer eigenen Regel bedarf, benötigen sie eine unendlich lange Liste mit Verhaltensregeln. Da beide Photonen verschränkt

sind, enthalten sie die gleichen Listen.

Auch dieser Ansatz einer lokalen Theorie konnte widerlegt werden. J OHN S TE WART B ELL10 zeigte 1964, dass die Grundsätze der Lokalität zu Ungleichungen

führen, die mit der Vorhersage der Quantentheorie nicht im Einklang stehen.

Gegenstand wird jedoch nicht die von B ELL herausgearbeitete Gleichung sein,

sondern eine Umformung, die unter den Namen CHSH-Ungleichung11 bekannt

9

LHV: Local Hidden Variables.

J OHN S TEWART B ELL (1928 - 1990): irischer Physiker, der in den Bereichen der Elementarteilchenphysik, den Grundlagen der Quantenphysik und dem Gebiet der Quantenfeldtheorie arbeitete.

11

Benannt nach ihren Entdeckern: C LAUSER , H ORNE , S HIMONY, H OLT.

10

KAPITEL 2. QUANTENKRYPTOGRAPHIE

26

ist. Ihre spätere Anwendung im E92-Protokoll ist wesentlicher einfacher. Da die

Herleitung etwas komplizierter ist, werden wir uns nur mit der Ungleichung an

sich und ihren Folgen auseinander setzen. Zuvor wollen wir uns aber eine andere Ungleichung von E UGENE W IGNER12 ansehen, die gerade in didaktischen

Werken der Quantenmechanik unter der Bellschen Ungleichung zu finden ist, da

ihre Herleitung wesentlich anschaulicher und wenig komplizierter ist, trotzdem

aber auf der gleichen Grundlage basiert. Wir werden hier ein Modell von J.J. S A KURAI vorstellen, dass die Annahme einer lokalen Theorie auf einfachem Wege

widerlegt.

In unserem vorherigen Versuch haben wir beide Photonen mit Filtern der gleichen Orientierung ρ gemessen. Unser Messergebnis war auf beiden Seiten immer

dasselbe. Wenn wir nun aber mit unterschiedlichen Orientierungen messen, können wir nicht mehr von gleichen Messergebnissen ausgehen. Wir betrachten nun

drei Fälle mit unterschiedlichen Orientierungen der Filter. Wir verwenden wieder

den Bell-Zustand

1

1

(2.38)

|ψi = √ |HA HB i + √ |VA VB i.

2

2

Für die unterschiedlichen Orientierungen der Filter, wie sie in Abbildung 2.9 zu

sehen sind, verwenden wir die Bezeichnungen:

• a: ρ = 0◦

• b: ρ = 22, 5◦

• c: ρ = 45◦ .

b

a

c

Abbildung 2.9: Filter der Orientierungen a, b und c

Zudem führen wir die Ereignisse

(iA ±, iB ±)

12

i ∈ {a, b, c}

(2.39)

E UGENE W IGNER(1902-1995): amerikanischer Physiker (ungarisch-jüdischer Herkunft) und

Nobelpreisträger (1963).

2.1. WESENSZÜGE DER QUANTENMECHANIK

27

ein, die beschreiben, welches Photon bei welcher Orientierung passiert ist oder

absorbiert wurde. So bedeutet (a+, c−), dass Photon A den Filter mit der Orientierung a passiert hat und Photon B bei dem Filter der Orientierung c absorbiert

wurde.

Im Folgenden wollen wir nun von drei ausgewählten Ereignissen die Wahrscheinlichkeiten berechnen. Diese benötigen wir im späteren Verlauf um zu zeigen, dass die Vorhersage der Quantenmechanik die Ungleichung von W IGNER

verletzt und somit eine Lokalität auf Grundlage von verborgenen Variablen ausschließt.

1. (a+, b+):

Beide Photonen passieren die Filter der entsprechenden Orientierung a und

b. Die Wahrscheinlichkeit, dass Photon A seinen Filter passiert (Pa+ ) beträgt stets 21 , unabhängig von der Orientierung des Filters. Beide Photonen

befinden sich nach dem Kollaps der Wellenfunktion in dem wohldefinierten

Zustand |Hi. Die Wellenfunktion ist jetzt nicht mehr verschränkt. Photon

B, dessen Polarisationswinkel nun ρ = 0◦ beträgt, passiert den Filter der

Orientierung b mit der Wahrscheinlichkeit

Pb+ = cos2 (δ) = cos2 (|ρ − ϕ|) = cos2 (|0◦ − 22, 5◦|) = 0, 854.

(2.40)

Somit erhalten wir für die Wahrscheinlichkeit des Ereignisses (a+, b+):

P(a+,b+) = Pa+ · Pb+ =

1

· 0, 854 = 0, 427.

2

(2.41)

2. (a+, c+):

Beide Photonen passieren die Filter der Orientierung a und c. Die Wahrscheinlichkeit für A beträgt wieder Pa+ = 12 . Die Wahrscheinlichkeit für

Photon B lautet:

1

Pc+ = cos2 (δ) = cos2 (|ρ − ϕ|) = cos2 (|45◦ − 0◦ |) = ,

2

(2.42)

wodurch die Gesamtwahrscheinlichkeit für das Ereignis (a+, c+) gegeben

ist durch

1 1

1

P(a+,c+) = Pa+ · Pc+ = · = .

(2.43)

2 2

4

3. (b+, c−)

Photon A passiert den Filter der Orientierung b wieder mit Wahrscheinlichkeit 21 . Beide Photonen befinden sich fortan in dem Zustand |ψi =

KAPITEL 2. QUANTENKRYPTOGRAPHIE

28

cos(22, 5◦)|Hi + sin(22, 5◦)|V i. Photon B hat nun einen Polarisationswinkel gegenüber der Vertikalen von ϕ = 22, 5◦. Die Wahrscheinlichkeit den

Filter mit Orientierung c nicht zu passieren ist:

Pc− = 1−Pc+ = 1−cos2 (δ) = sin2 (|ρ−ϕ|) = sin2 (|45◦ −22, 5◦ |) = 0, 146.

(2.44)

Das Ereignis (b+, c−) hat somit eine Wahrscheinlichkeit von

P(b+,c−) = Pb+ · Pc− =

1

· 0, 146 = 0, 073.

2

(2.45)

Gehen wir jetzt zurück zu der Annahme, dass jedes Photon neben seiner Polarisationseigenschaft ϕ verborgene Variablen besitzt. Für jede Orientierung eines

Filters existiert eine uns verborgene Regel, ob das Photon diesen passiert oder

von ihm absorbiert wird. Letztendlich benötigt also jedes Photon unendlich viele dieser Vorschriften, da der Bereich [−90◦ , 90◦ ] für ρ unendlich viele Elemente

enthält. Wir wollen uns nun die Regeln anschauen, die für unsere drei Orientierungen a, b und c notwendig sind. Hierfür benötigt ein Photon acht verschiedene Vorschriften. Eine Vorschrift könnte (a+, b−, c+) sein, was bedeutet, dass solch ein

Photon durch die Filter der Orientierungen a und c durchkommt, aber durch einen

Filter der Orientierung b absorbiert wird. In Tabelle 2.1 sind die acht gemeinsamen Vorschriften für Photon A und Photon B aufgelistet. Die Regeln müssen für

beide Photonen aufgrund der Beobachtungen in unserem Versuch identisch sein.

Anzahl der Photonen Vorschrift Photon A

N1

N2

N3

N4

N5

N6

N7

N8

(a+, b+, c+)

(a+, b+, c−)

(a+, b−, c+)

(a−, b+, c+)

(a+, b−, c−)

(a−, b−, c+)

(a−, b+, c−)

(a−, b−, c−)

Vorschrift Photon B

(a+, b+, c+)

(a+, b+, c−)

(a+, b−, c+)

(a−, b+, c+)

(a+, b−, c−)

(a−, b−, c+)

(a−, b+, c−)

(a−, b−, c−)

Tabelle 2.1: Verborgene Regeln bezüglich dreier Orientierungen für das verschränktes Photonenpaar |ψi = √12 |HA HB i + √12 |VA VB i.

Betrachten wir jetzt eine große Anzahl N von Photonen. Ni ist dabei die Anzahl, also die absolute Häufigkeit der Photonen der Gruppe i mit der in Tabelle

2.1 entsprechenden Vorschrift. Führen wir eine große Anzahl von Messungen bezüglich der Eigenschaften a, b und c durch, so werden wir für die Ereignisse

(a+, b+), (a+, c+) und (b+, c−) folgende relative Häufigkeiten feststellen, die

2.1. WESENSZÜGE DER QUANTENMECHANIK

29

bei einer großen Anzahl von Photonen ohne weiteres durch die Wahrscheinlichkeiten ersetzt werden können:

Hr (a+, b+) = P(a+,b+) =

N1 + N2

N

N1 + N3

N

N2 + N7

Hr (b+, c−) = P(b+,c−) =

N.

Wir können nun folgende Ungleichung erstellen:

Hr (a+, c+) = P(a+,c+) =

N1 + N2 ≤ (N1 + N3 ) + (N2 + N7 )

N1 + N2

N1 + N3 N2 + N7

≤

+

,

N

N

N

(2.46)

(2.47)

(2.48)

(2.49)

wodurch wir

P(a+,b+) ≤ P(a+,c+) + P(b+,c−)

(2.50)

erhalten. Vergleichen wir dies nun mit den Vorhersagen der Quantenmechanik

und setzen die berechneten Wahrscheinlichkeiten aus (2.41), (2.43) und (2.45) in

Ungleichung (2.50) ein. Wir erhalten

0, 427 ≤ 0, 25 + 0, 073 = 0, 323,

(2.51)

was zu einem Widerspruch führt. Die Verletzung der Ungleichung (2.50) bringt

uns zu dem Schluss, dass eine Theorie verborgener Parameter, zumindest bei

unterschiedlichen Orientierungen der Filter keine korrekte Beschreibung liefert,

denn die Vorhersagen der Quantenmechanik lassen sich mit den experimentellen Befunden einwandfrei zeigen. Photonen lassen sich nur mit einer nichtlokalen

Theorie beschreiben. Doch genau diese nicht vorhandene Lokalität garantiert uns

letztendlich die Sicherheit der Quantenkryptographie.

Die Ungleichung von W IGNER, oder auch die Ungleichung von B ELL, sind

für den Gebrauch des E92-Protokolls schwer zu handhaben. Eine schon am Anfang erwähnte Form der Bell-Ungleichungen ist die sogenannte CHSH-Ungleichung.

Hierfür betrachten wir für zwei Parteien jeweils drei unterschiedliche Filterorientierungen, die wir jeweils durch die Drehung der H/V-Basis um die x-Achse erhalten. Die Werte für die Orientierungen ρ sind in Tabelle 2.2 aufgelistet und in

Abbildung 2.10 graphisch dargestellt.

Desweiteren verwenden wir ein System verschränkter Teilchen. Wir wollen

der Abwechslung halber den Zustand |ψi = √12 |VA HB i − √12 |HA VB i aus Gleichung (2.32) verwenden. Statt der gleichen Messergebnisse werden bei den Filtern gleicher Orientierung jeweils das gegenteilige Messergebnis registriert. Für

KAPITEL 2. QUANTENKRYPTOGRAPHIE

30

A

a1 :

a2 :

a3 :

ρ

ρ

ρ

B

=

0◦

=

45◦

= 22, 5◦

b1 :

b2 :

b3 :

=

0◦

= −22, 5◦

=

22, 5◦

ρ

ρ

ρ

Tabelle 2.2: Orientierungen der Filter in der CHSH-Ungleichung

x

x

a2

a3

b3

a1

b1

y

y

b2

Abbildung 2.10: Orientierungen der Filter in der CHSH-Ungleichung

die Beschreibung der Messergebnisse zweier Filter der in Tabelle 2.2 gezeigten

Orientierungen verwenden wir ähnlich wie in (2.39) die Ereignisse

(ai ±, bi ±)

mit i, j ∈ {1, 2, 3}.

(2.52)

Wir fügen noch zusätzlich eine Zufallsvariable ein, die jedem Einzelereignis (ai ±)

und (bj ±) den entsprechenden Wert ±1 zuschreibt. Das Ereignis (a2 +) bzw.

(a2 = +1) beschreibt dann, dass ein Photon den Filter der Orientierung ρ = 45◦

passiert hat.

P

Mit diesen Bezeichnungen können wir nun den Erwartungswert E =

X·

P(X) bzgl. zweier Filterorientierungen berechnen. In der Quantenmechanik wird

dieser als sogenannter Korrelationskoeffizient bezeichnet und errechnet sich wie

folgt:

E(ai , bj ) = 1 · P(ai +) · 1 · P(bj +) + (−1) · P(ai −) · (−1) · P(bj −) +

1 · P(ai +) · (−1) · P(bj −) + (−1) · P(ai −) · 1 · P(bj +)

= P(ai +, bj +) + P(ai −, bj −) − P(ai +, bj −) − P(ai −, bj +).

(2.53)

Dieser lässt sich mit den uns schon bekannten Gesetzen vereinfachen zu

E(ai ±, bj ±) = − cos[2(ai − bj )].

(2.54)

2.1. WESENSZÜGE DER QUANTENMECHANIK

31

Wenn mit beiden Filtern gleicher Orientierung (a1 , b1 oder a3 , b3 ) eine Messung

vorgenommen wird, so erhalten wir für ein perfekt antikorreliertes Paar von Photonen für den Erwartungswert:

E(a1 , b1 ) = E(a3 , b3 ) = −1.

(2.55)

Man kann nun eine Größe S definieren, die sich aus den Korrelationskoeffizienten

ergibt. Dabei werden nur Erwartungswerte mit unterschiedlichen Orientierungen

beider Filter verwendet:

S = E(a1 , b3 ) + E(a1 , b2 ) + E(a2 , b3 ) − E(a2 , b2 ).

(2.56)

Diese Summe S der Erwartungswerte kann mit (2.54) leicht errechnet werden.

Wir erhalten:

√

S = −2 2.

(2.57)

Die CHSH-Ungleichung sagt nun voraus, dass bei einer Annahme verborgener

Variablen,

−2 ≤S≤2

(2.58)

ist, wodurch wir wieder zu einem Widerspruch kommen. Es existiert zahlreiche

Literatur bzgl. dieser Ungleichung, weswegen ich auch hier nicht weiter darauf

eingehen möchte. Der Beweis dieser Ungleichung kann unter [11] nachgelesen

werden. Wir werden aber in Kapitel 2.2.2.2 noch einmal auf diese Ungleichung

näher eingehen, um die Sicherheit des E92-Protokolls zu zeigen.

Seit der Existenz dieser Gleichungen gab es zahlreiche Experimente, in denen

versucht wurde, die Verletzung der Gleichung (2.58) durch die Quantenmechanik

zu verifizieren, bzw. zu widerlegen. Sämtliche Versuche konnten jedoch die Vorhersage der Quantenmechanik bestätigen und damit die Theorie der verborgener

Variablen widerlegen. Eine Beschreibung eines solchen Experimentes findet sich

in [3] auf Seite 135.

2.1.3.3 Schneller als das Licht?

Am Ende dieses Abschnittes wollen wir uns ein paar weiterführenden Gedanken

widmen. Die Existenz einer instantan wirkenden Kraft, wie sie bei der Verschränkung von Quantenteilchen auftritt, erlaubt noch keinen Informationsaustausch mit

Überlichtgeschwindigkeit, da eine kontrollierte Bitübertragung nicht möglich ist.

Wird an Photon A eine Messung durchgeführt, so befindet sich Photon B zwar

sofort in demselben Zustand, doch der Ausgang der Einzelmessung an dem ersten Photon hängt vom Zufall ab. Die Übertragung von Zufallbits kann zwar, wie

wir später sehen werden, für die quantenmechanische Schlüsselübertragung von

Vorteil sein, aber ermöglicht es nicht mit Überlichtgeschwindigkeit Informationen auszutauschen. E INSTEIN bewies dies schon 1905 in seiner Arbeit über die

32

KAPITEL 2. QUANTENKRYPTOGRAPHIE

spezielle Relativitätstheorie, als die Quantentheorie noch in den Kinderschuhen

steckte.

Dies führt uns zurück zu unserem No Cloning Theorem. Die Existenz einer

Klonmaschine, die quantenmechanische Zustände perfekt kopieren kann, würde zu einem Widerspruch mit E INSTEIN´s Relativitätstheorie führen. Zwei beliebig entfernte Personen (Alice und Bob) könnten mit verschränkten Photonen die

Lichtgeschwindigkeit um ein Vielfaches sprengen. Hierfür brauchen beide EPRPhotonenpaare, die sie zu irgendeinem vorherigen Zeitpunkt ausgetauscht haben

und nun aufbewahren. Hier sollte hinzugefügt werden, dass die Aufbewahrung

von verschränkten Teilchen über einen längeren Zeitraum noch in weiter Zukunft

liegt. Theoretisch könnte Alice jedoch jedes ihrer Photonen in einer H/V, bzw.

±45◦ -Basis messen. Dies entscheidet sie in Abhängigkeit der Digits (1 oder 0)

ihrer Nachricht. Bob erhält instantan die gleiche Bitfolge, die Alice verschickt

hat, steht aber vor dem Dilemma nicht zu wissen in welcher Basis er die einzelnen Zustände messen soll, welches der eigentlichen Nachricht ja entspricht. Mit

einer Klonmschine könnte Bob jedoch beliebig viele Kopien seiner Zustände herstellen, wodurch er mithilfe der relativen Häufigkeiten entscheiden kann, ob der

vorher verschränkte Zustand von Alice in einer H/V-Basis oder in einer ±45◦ Basis gemessen wurde. Entsprechend weiß er, ob sein Photon nun dem Bit 1 oder

0 entspricht. Beide können so Nachrichten in kürzester Zeit von einer Galaxie in

eine von Millionen Lichtjahren entfernten Galaxie verschicken. Da aber kein Signal schneller als die Lichtgeschwindigkeit ist, darf es eine solche Maschine, auch

nach der speziellen Relativitätstheorie, nicht geben. Die Maschine würde zudem

Zeitreisen ermöglichen, welches eine direkte Folge der Überschreitung der Lichtgeschwindigkeit, nach der speziellen Relativitätstheorie ist.

Die Quantentheorie scheint also, trotz ihrer intuitiven Widersprüche, unsere

Beobachtungen allgemein, einfach und beobachtungsnah13 zu beschreiben. Die

fundamentalen Gesetze der Quantenmechanik können nicht abgeleitet werden und

ein Beweis wird es nie geben, denn eine Theorie kann nur falsifiziert werden. Bis

zum heutigen Zeitpunkt scheint es aber keine Experimente oder Beobachtungen

zu geben, die dieses bewirken würden. Somit zählt die Quantentheorie zu einer

erfolgreichen Theorie, die einen Teil unserer Wirklichkeit beschreibt.

2.2 Quantenmechanische Schlüsselübertragung

Wie schon im ersten Kapitel gezeigt wurde, existiert eine Verschlüsselungsmethode, die nachweisbar 100%ige Sicherheit liefert unter Verwendung eines zufälligen,

nur einmal verwendeten Schlüssels dessen Länge gleich der zu verschlüsselnden

13

Unter beobachtungsnah versteht man richtige Vorhersagen zu liefern.

2.2. QUANTENMECHANISCHE SCHLÜSSELÜBERTRAGUNG

33

Nachricht ist. Das One Time Pad, oder auch Vernam Chiffre genannt, hat lediglich

den Nachteil, dass eine Schlüsselübergabe stattfinden muss. Dieses Verfahren verhindert einen spontanen Nachrichtenaustausch, sofern zuvor kein Schlüssel ausgetauscht wurde. Die Übertragung eines Schlüssels über einen klassischen Kanal

(Telefon, E-Mail,...) bietet keine Sicherheit, da diese abgehört werden können.

Somit bleibt nur eine direkte Übergabe des Schlüssels übrig, was in unserer Zeit

zu einem logistischen Chaos führen würde und jegliche Spontanität ausschließt,

wie wir es in Kapitel ?? (Das One Time Pad) gesehen haben.

Die Gesetze der Quantenmechanik erlauben jedoch eine Schlüsselvereinbarung, dessen Sicherheit beliebig groß gewährleistet werden kann, um mithilfe des

One Time Pad nicht nur eine 100%ige sichere Kommunikation zu erlauben, sondern auch die nötige Spontanität ermöglicht. Eine direkte Schlüsselübergabe entfällt, womit ein erhöhter logistischer Aufwand entfällt.

Sender und Empfänger, im Folgenden auch mit Alice und Bob bezeichnet,

benötigen einen öffentlichen Kanal wie z.B. eine Telefonleitung und einen Quantenkanal, in dem polarisierte Photonen übertragen werden. Hierfür können Lichtfaserkabel oder Teleskopverbindungen verwendet werden. Zudem ist eine zusätzliche Hardware erforderlich, die von den jeweiligen verwendeten Protokollen14

abhängt. Man unterscheidet zwei Arten der Schlüsselübertragung, basierend auf

Ein- oder Zweiteilchensystemen. Beide sollen anhand zweier dargestellter Protokolle näher erläutert werden. Dabei werde ich besonders auf die von C HARLES H.

B ENNETT15 und G ILLES B RASSARD16 im Jahre 1984 entwickelte Schlüsselübergabe BB84 eingehen, da es nicht nur das erste Protokoll seiner Art war, sondern

auch die einfachste Struktur aufweist.

(a)

(b)

Abbildung 2.11: (a) C HARLES H. B ENNETT und (b) G ILLES B RASSARD (Quelle: [24] und [25]).

14

Mit Protokoll wird die Prozedur der Schlüsselvereinbarung bezeichnet.

C HARLES H. B ENNETT (geboren 1943) arbeitet bis heute als IBM-Mitglied am IBM Research in den USA.

16

G ILLES B RASSARD (geboren 1955) ist Professor an der Universität in Montreal.

15

34

KAPITEL 2. QUANTENKRYPTOGRAPHIE

2.2.1 Schlüsselübertragung mit Einteilchensystemen

Diese Methode beruht auf einer Idee von S TEPHEN W IESNER aus den sechziger

Jahren. W IESNER, damaliger Doktorand an der Columbia University, war seiner

Zeit weit voraus und entwickelte eine Form von fälschungssicheren Banknoten,

deren Seriennummer durch polarisierte Photonen im Geldschein verifiziert werden kann. Eine Fälschung durch Kopieren der Seriennummer ist somit weiterhin

möglich, aber das Kopieren der Photonen ist ohne Kenntnis der verwendeten Basen nicht möglich. Wir haben in 2.1.2 (No Cloning Theorem) gesehen, dass die

Gesetze der Quantenmechanik ein genaues Kopieren, bzw. Messen und Reproduzieren eines beliebigen und somit unbekannten Quantenzustandes verbieten.

Abbildung 2.12: S TEPHEN W IESNERs Quantengeld. Jede Note ist aufgrund ihrer

Seriennummer und der eingeschlossenen Lichtteilchen einzigartig. Nur die Zentralbanken kennen die Polarisationen der Photonen zu den zugehörigen Seriennummern. Ein Fälscher kann zwar die Seriennummer eines Geldscheines kopieren, aber nicht die eingeschlossenen Photonen.

Da eine praktische Umsetzung einer solchen Note weder zur damaligen Zeit

noch heute in entferntester Weise möglich ist, wurde ihm von seinem Doktorvater

und Kollegen keinerlei Beachtung geschenkt und seine Artikel dazu von mehreren

Zeitschriften abgelehnt. Dennoch interessierte sich ein alter Freund W IESNER´s

für diese Theorie. B ENNETT erkannte schnell das Potential dieser Banknoten und

ihm wurde klar, dass dies ein Quantensprung für die absolute sichere Kommunikation zwischen Bob und Alice werden könnte. Zusammen mit B RASSARD entwickelten beide das erste Protokoll der Quantenkryptographie. B ENNETT lieferte

vier Jahre später mit seinem Assistenten J. S MOLIN den praktischen Beweis nach

und ließ Alice und Bob über eine Entfernung von 30 cm die erste quantenmechanische Schlüsselübertragung tätigen. Das Protokoll basiert auf vier einzelnen

Schritten, die im Folgenden näher erläutert werden sollen. Auf die Sicherheit dieser Methode wird dann im Anschluss eingegangen.

2.2. QUANTENMECHANISCHE SCHLÜSSELÜBERTRAGUNG

Alice

Nr.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

Basis Photon ψ

⊕

⊕

⊗

⊗

⊕

⊗

⊕

⊗

⊕

⊕

⊕

⊗

⊗

⊕

⊗

⊗

⊗

⊕

⊗

⊕

⊗

⊕

⊗

⊗

|Hi

|V i

|+i

|−i

|Hi

|+i

|Hi

|+i

|V i

|V i

|Hi

|−i

|−i

|V i

|−i

|+i

|+i

|Hi

|−i

|Hi

|+i

|V i

|−i

|−i

Schritt 1:

Bit

1

0

1

0

1

1

1

1

0

0

1

0

0

0

0

1

1

1

0

1

1

0

0

0

Senden und Messen

35

Bob

Basis Filter ρ

⊕

⊕

⊗

⊕

⊗

⊕

⊕

⊗

⊕

⊕

⊗

⊗

⊗

⊗

⊕

⊗

⊕

⊕

⊗

⊕

⊗

⊗

⊗

⊕

Detektion Bit

◦

0

0◦

+45◦

0◦

−45◦

0◦

0◦

−45◦

90◦

90◦

+45◦

+45◦

−45◦

−45◦

0◦

+45◦

90◦

0◦

+45◦

90◦

+45◦

+45◦

−45◦

0◦

•

◦

•

•

•

◦

•

◦

•

•

•

◦

•

•

◦

•

•

•

◦

◦

•

•

•

◦

1

×

1

1

0

×

1

×

0

0

1

×

0

1

×

1

1

1

×

×

1

1

0

×

Tabelle 2.3: Schritt 1 - Senden und Messen der Photonen

2.2.1.1 BB84 Protokoll

Schritt 1: Alice sendet über einen Quantenkanal polarisierte Photonen in einer

der vier Basisvektoren |Hi, |V i, |+i, |−i, welches den Polarisationsrichtungen

ϕ = 0, 90◦ , +45◦, −45◦ entspricht. Dies geschieht nach dem Zufallsprinzip. Zwei

Polarisationsrichtungen bilden jeweils eine Basis (H/V, +/-) eines Zwei-ZustandsSystems, in der jeweils ein Vektor dem Bit 0, der andere dem Bit 1 entspricht, so

dass folgende Übersetzung gilt:

• Bit 1 ≡ |Hi oder |+i

• Bit 0 ≡ |V i oder |−i.

Bob, der die Photonen empfängt, verwendet einen Polarisationsfilter mit den gleichen Orientierungen ρ = {0, 90◦ , +45◦, −45◦ }. Die Richtung des Filters wird zu

jedem Eintrag neu ausgewürfelt, sodass auch er eine zufällige Reihenfolge der

verwendeten Orientierungen erhält. Beide notieren sich zu jeder laufenden Nummer ihre Einstellungen und Messergebnisse.

KAPITEL 2. QUANTENKRYPTOGRAPHIE

36

Alice

Nr.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

Basis Photon ψ

⊕

⊕

⊗

⊗

⊕

⊗

⊕

⊗

⊕

⊕

⊕

⊗

⊗

⊕

⊗

⊗

⊗

⊕

⊗

⊕

⊗

⊕

⊗

⊗

|Hi

|V i

|+i

|−i

|Hi

|+i

|Hi

|+i

|V i

|V i

|Hi

|−i

|−i

|V i

|−i

|+i

|+i

|Hi

|−i

|Hi

|+i

|V i

|−i

|−i

Schritt 2:

Bit

1

0

1

0

1

1

1

1

0

0

1

0

0

0

0

1

1

1

0

1

1

0

0

0

Filtern der detektierten

Photonen

Bob

Basis Filter ρ

⊕

⊕

⊗

⊕

⊗

⊕

⊕

⊗

⊕

⊕

⊗

⊗

⊗

⊗

⊕

⊗

⊕

⊕

⊗

⊕

⊗

⊗

⊗

⊕

0◦

0◦

+45◦

0◦

−45◦

0◦

0◦

−45◦

90◦

90◦

+45◦

+45◦

−45◦

−45◦

0◦

+45◦

90◦

0◦

+45◦

90◦

+45◦

+45◦

−45◦

0◦

Detektion Bit

•

◦

•

•

•

◦

•

◦

•

•

•

◦

•

•

◦

•

•

•

◦

◦

•

•

•

◦

1

×

1

1

0

×

1

×

0

0

1

×

0

1

×

1

1

1

×

×

1

1

0

×

Tabelle 2.4: Schritt 2 - Filtern der detektierten Photonen

Beispielsweise sehen wir im 2. Eintrag der Tabelle 2.3, dass sich Alice für

eine H/V-Basis und ein vertikal polarisiertes Photon entscheidet. Nach der obigen Notation entspricht dies einem Bit von 0. Bob wählt in zufälliger Weise die

gleiche Basis, jedoch mit einem Filter der Orientierung ρ = 0◦ . Er registriert mit

Bestimmtheit kein Photon und erhält somit auch kein Bit. Im 9. Eintrag hat Alice

wieder die gleichen Einstellungen wie im 2. Eintrag gewählt. Diesmal hat Bob

aber ein Filter der Orientierung 90◦ gewählt und registriert ein Photon. Er schreibt

dieser Messung nach obiger Notation das Bit 0 zu. In einigen Fällen wird Bob ein

Photon registrieren, obwohl er sich für die falsche Basis entschieden hat, wie dies

in Eintrag 11 zu sehen ist. Die Wahrscheinlichkeit, dass das horizontal polarisierte Photon den Filter der Orientierung ρ passiert, beträgt genau 21 . Diese Einträge

werden im 3. Schritt genauer betrachtet. Zunächst werden beide im 2. Schritt die

Einträge der nicht detektierten Photonen herausfiltern.

Schritt 2: Ab jetzt können alle weiteren Informationen über einen öffentlichen Kanal (z.B. E-Mail, Telefon, etc.) ausgetauscht werden. Bob teilt Alice als

nächstes mit, bei welchen Einträgen er ein Photon registriert hat und bei welchen

nicht. Letztere werden von beiden aus ihren Listen gelöscht (in Tabelle 2.4 grau

2.2. QUANTENMECHANISCHE SCHLÜSSELÜBERTRAGUNG

Alice

Nr.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

Schritt 3:

Basis Photon ψ

Bit

Vergleich der Basen

37

Bob

Basis Filter ρ

0

Detektion Bit

◦

•

1

⊕

|Hi

1

⊕

⊗

⊗

⊕

|+i

|−i

|Hi

1

0

1

⊗

⊕

⊗

+45◦

0◦

−45◦

•

•

•

1

1

0

⊕

|Hi

1

⊕

0◦

•

1

⊕

⊕

⊕

|V i

|V i

|Hi

0

0

1

⊕

⊕

⊗

90◦

90◦

+45◦

•

•

•

0

0

1

⊗

⊕

|−i

|V i

0

0

⊗

⊗

−45◦

−45◦

•

•

0

1

⊗

⊗

⊕

|+i

|+i

|Hi

1

1

1

⊗

⊕

⊕

+45◦