Kurzstudie zu Gefährdungen und Maßnahmen beim - BSI

Werbung

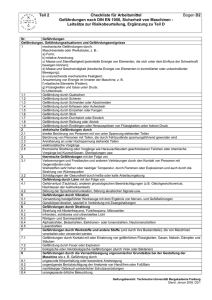

Kurzstudie zu Gefährdungen und Maßnahmen beim Einsatz von DWDM Version 1.5 Bundesamt für Sicherheit in der Informationstechnik Postfach 20 03 63 53133 Bonn Tel.: +49 228 99 9582-5369 E-Mail: [email protected] Internet: http://www.bsi.bund.de © Bundesamt für Sicherheit in der Informationstechnik 2009 Danksagung Danksagung Das BSI dankt der Firma T-Systems, besonders Herrn Dr. Eric Hildebrandt und Herrn Lutz Emrich, für die Mitwirkung bei der Erstellung dieser Kurzstudie. Auf Seite des BSI haben Frau Mechthild Schütz, Herr Bernd Becker und Herr Dr. Harald Niggemann das Projekt betreut. Es sei allen gedankt, die dieses Werk ermöglicht und begleitet haben. Bundesamt für Sicherheit in der Informationstechnik 3 Inhaltsverzeichnis Inhaltsverzeichnis 1 1.1 2 2.1 2.2 3 3.1 4 4.1 4.2 5 5.1 5.2 5.3 6 6.1 6.2 Einleitung....................................................................................................................................5 Zweck des Dokuments......................................................................................................................5 Grundlagen der WDM-Technik..................................................................................................6 Wavelength Division Multiplex-Technik (WDM).............................................................................6 Dense Wavelength Division Multiplex-Technik................................................................................7 Gefährdungen bei der Nutzung von DWDM............................................................................12 Spezifische Gefährdungen für DWDM............................................................................................12 Sicherheitsmaßnahmen für DWDM-Netze...............................................................................20 Allgemeine Maßnahmen..................................................................................................................20 Spezifische Maßnahmen..................................................................................................................20 Restrisiken.................................................................................................................................33 Angriffe auf Vertraulichkeit und Integrität......................................................................................33 Angriffe auf die Verfügbarkeit........................................................................................................33 Ausblick und zukünftige Bedrohungen............................................................................................33 Anhang......................................................................................................................................34 Kreuzreferenz-Tabelle – Spezifische Sicherheitsmaßnahmen für DWDM......................................34 Kreuzreferenz-Tabelle – Sicherheitskritische DWDM-Netze..........................................................35 Tabellenverzeichnis Tabelle 1: Auflistung spezifischer Gefährdungen beim Einsatz von DWDM-Technik.....................12 Tabelle 2: Kreuzreferenzen - Spezifische Sicherheitsmaßnahmen für DWDM.................................34 Tabelle 3: Kreuzreferenzen - Sicherheitskritische DWDM-Netze.....................................................35 4 Bundesamt für Sicherheit in der Informationstechnik Einleitung 1 Einleitung Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist als IT-Sicherheitsbehörde des Bundes unter anderem mit der Absicherung von behördlichen Netzinfrastrukturen betraut. Innerhalb solcher Netzstrukturen werden im großen Umfang die Techniken DWDM (Dense Wavelength Division Multiplexing) und MPLS (Multi-Protocol Label Switching) zur Datenübertragung genutzt, oder deren Nutzung ist für die Zukunft vorgesehen. Die sichere Anwendung dieser Übertragungstechniken ist eine notwendige Voraussetzung für die Gesamtsicherheit der nationalen Netzinfrastrukturen und der daran angebundenen Systeme. Die Sicherheitskonzeption der Netzarchitekturen kann grundsätzlich anhand der existierenden BSIStandards zur Informationssicherheit vorgenommen werden. Die IT-Grundschutz-Kataloge enthalten zur Zeit aber keine Bausteine zu den Themenbereichen DWDM oder MPLS. Aus diesem Grund ist die Firma T-Systems durch das BSI beauftragt worden, im Rahmen zweier Kurzstudien eine Sicherheitsanalyse für die Techniken DWDM und MPLS zu erstellen. Die Sicherheitsanalyse soll allgemein gültig für die Techniken DWDM und MPLS sein. Die verfügbaren Sicherheitsmechanismen und die relevanten Gefährdungen werden darin berücksichtigt. 1.1 Zweck des Dokuments Das vorliegende Dokument legt als Studienergebnis die Bedrohungen dar, die bei Nutzung des Übertragungsprotokolls DWDM bestehen. Die Studie beschreibt die damit verbundenen Gefährdungen und leitet aus ihnen, in Anlehnung an die IT-Grundschutz-Kataloge des Bundesamts für Sicherheit in der Informationstechnik (BSI), spezifische Maßnahmen ab. Gefährdungen und Maßnahmen, die bereits heute in den IT-Grundschutz-Katalogen aufgeführt sind, werden in der vorliegenden Studie nicht detailliert betrachtet. Diese Studie soll für Netz-Dienstleister und deren Auftraggeber zur Bewertung des Sicherheitsniveaus von Netzen, die auf DWDM basieren, verwendet werden können. Bundesamt für Sicherheit in der Informationstechnik 5 Grundlagen der WDM-Technik 2 Grundlagen der WDM-Technik 2.1 Wavelength Division Multiplex-Technik (WDM) Bei der optischen Nachrichtenübertragung mithilfe der Wavelength Division Multiplex-Technik (WDM) werden auf einer Glasfaser mehrere optische Kanäle parallel zur unabhängigen Übertragung von Daten eingesetzt, wobei für jeden Kanal eine andere Wellenlänge verwendet wird. WDM als Technik kann man gut in Analogie zur Radiotechnik verstehen: Auch hier gibt es verschiedene Frequenzbänder. Die Sendefrequenzen sind auf bestimmte Frequenzraster festgelegt, und die Sender müssen hinreichend schmalbandig und frequenzstabil sein, damit es nicht zu Übersprechen zwischen den unterschiedlichen Kanälen kommt. Die Bezeichnungen S-Band, C-Band und L-Band für bestimmte Frequenzbänder werden sowohl in der Radiotechnik als auch bei WDM häufig verwendet, sind jedoch in diesen beiden Disziplinen unterschiedlich definiert. Bei dem optisch arbeitenden WDM sind die Sendefrequenzen sehr viel höher, denn die Sender strahlen im nah-infraroten Bereich des Lichtspektrums. Aufgrund der hohen Sendefrequenzen und der harten Anforderungen an die Frequenzstabilität optischer Sender ließ sich WDM erst dann realisieren, als es hinreichend kleine, kostengünstige, leistungsstarke und langlebige Laser und Laserverstärker gab. Im Zusammenspiel mit modernen Glasfasern bringt WDM-Technik gerade auch für die hochbitratige Datenübertragung über lange Strecken noch den Vorteil mit sich, dass die unvermeidliche Nachverstärkung der Signale auf rein optischem Wege mit Faserverstärkern möglich ist und erst nach mehr als 1000 km1 eine elektrische Regeneration2 der Signale notwendig wird. Dies führt zu wirtschaftlichen Einsparungen und einer erhöhten Zuverlässigkeit, da insgesamt weniger und auch weniger komplexe Netzelemente auf der Strecke benötigt werden. WDM-Linientechnik3 im Transportnetz ist grundsätzlich unidirektional, d. h. die optischen Signale laufen nur in eine Richtung auf der Glasfaser. Dies liegt primär daran, dass die Sende-Laser empfindlich auf "rückgekoppeltes" Licht der Sende-Wellenlänge reagieren. Allerdings sind die optischen Netzelemente meist dafür ausgelegt, zwei Fasern anschließen zu können, eine Faser für die Hin- und eine für die Rückrichtung, so dass "logisch" eine DWDM-Strecke letztendlich doch bidirektional ist. Anhand der Anforderungen an die Kanaltrennung und die erreichbaren Bitraten unterscheidet man zwei Arten der WDM-Übertragungstechnik: - CWDM, Coarse WDM: Hier werden nur relativ wenige (bis zu 18, typischerweise 4 oder 8) Übertragungswellenlängen (zwischen 1270 und 1610 nm) verwendet, die überdies relativ weit (20 nm) auseinander liegen. Die eingesetzten (elektro-)optischen Komponenten können daher kostengünstiger produziert werden, so dass CWDM gern in Stadt- und Anschlussnetzen einge1 Dieser Wert hängt stark vom verwendeten System, den verwendeten Glasfasern, der Senderate usw. ab. Durch Einsatz hoch optimierter Komponenten (spez. leistungsstarke Verstärker) lassen sich durchaus bis zu 3000 km ohne Regeneration überbrücken, was gerade für Interkontinental-Kabel sehr interessant ist, kommt man doch bereits ohne Regeneration über den Atlantik. 2 Hier wird gern von 3R gesprochen: re-shaping, re-timing und re-amplification. 3 Proprietäre WDM-Systeme zur Rechenzentrumskopplung verwenden bisweilen eine bidirektionale Übertragung, damit nur eine Glasfaser angemietet werden muss. 6 Bundesamt für Sicherheit in der Informationstechnik Grundlagen der WDM-Technik setzt wird, wo weniger Kanäle (pro Faser) übertragen werden müssen, aber die Zugangstechnik möglichst kostengünstig sein soll. Die Übertragungsraten pro Kanal liegen bei max. 2,5 GBit/s. - DWDM, Dense WDM: Bei dieser primär für Langstrecken im optischen Transportnetz eingesetzten WDM-Technik liegen die Wellenlängen der optischen Kanäle sehr viel näher beieinander, um möglichst viele Kanäle pro Glasfaser übertragen zu können. Die Übertragungswellenlängen liegen im besonders dämpfungsarmen Bereich des dritten optischen Fensters um 1550 nm. 2.2 Dense Wavelength Division Multiplex-Technik Beim Dense Wavelength Division Multiplex werden die verwendeten Lichtwellenlängen für die optischen Kanäle in einem engen Raster vergeben. Von der ITU ist hierfür der Wellenlängenbereich4 von 1490 bis 1610 nm in drei aufeinander folgende, gleich große Wellenlängenbereiche (S-, C- und L-Band) aufgeteilt worden. Als Rastermaß sind in dem ITU-Standard G.694.1 Frequenzabstände von 12,5 GHz, 25 GHz, 50 GHz und 100 GHz spezifiziert. Bei den größeren Frequenzabständen von 100 GHz lassen sich in einem Band 50 Kanäle unterbringen, bei den kürzeren Frequenzabständen sind es dementsprechend 100, 200 oder sogar 400. Kommerziell am bedeutsamsten ist das C-Band, da es am Dämpfungsminimum der Standard-Glasfasern liegt, so dass die zur Signalverstärkung notwendigen Faser-Verstärker in größeren Abständen aufgestellt werden können. Zudem existieren mit den Erbium-dotierten Faserverstärkern (ErbiumDoped Fiber Amplifier – EDFA) effiziente und kostengünstige optische Verstärker, die diesen Bereich des Lichtspektrums verstärken können. Die anderen beiden Bänder werden im Allgemeinen nur dann verwendet, wenn keine weiteren Glasfasern zur Verfügung stehen bzw. es wirtschaftlicher ist, mehr Kanäle pro Faser zu verwenden, statt eine weitere Glasfaser zu mieten bzw. zu verlegen. Aktuelle5 DWDM-Systeme im C-Band verwenden bis zu 160 unidirektionale, optische Kanäle. Typische Werte für die Anzahl der Kanäle bei gängigen DWDM-Systemen liegen bei 40 oder 80 Kanälen pro Glasfaser. 2.2.1 Bitraten und Bandbreiten Verfügbare WDM-Kanal-Bandbreiten im Feld sind 2,5 Gbit/s, 10 Gbit/s und 40 Gbit/s, wobei hohe Bitraten durch Einsatz von leistungsfähigeren Kodierungsverfahren, die mehr als ein Bit pro Symbol übertragen können, erreicht werden. Standardmäßig wird hier Differential Phase Shift Keying (DPSK) verwendet. Es werden aber auch proprietäre Weiterentwicklungen eingesetzt. Während sich Standard-Glasfasern meist für die Übertragungsraten 2,5 Gbit/s und 10 Gbit/s verwenden lassen, ist dies bei 40 Gbit/s nicht so. Hier müssen die Fasern selektiert werden, da eine hohe Polarisationsmoden-Dispersion die Übertragung beeinträchtigen kann. Übertragungen mit 40 Gbit/s bleiben auch in der Übertragungsreichweite ohne optisch-elektrischoptische Regeneration hinter 10 Gbit/s-Kanälen zurück. Zusammen mit den momentan noch 4 Es gibt natürlich auch noch unter 1490 nm weitere von der ITU standardisierte Bänder, wie z. B. das E-Band. Bei 1400 nm haben aber die im Feld befindlichen älteren Fasern meist ein Dämpfungsmaximum, so dass diese Bänder für DWDM aktuell nicht relevant sind. 5 Stand: 1. Quartal 2009 Bundesamt für Sicherheit in der Informationstechnik 7 Grundlagen der WDM-Technik höheren Kosten für die Sende-Transponder kann dies dazu führen, dass es wirtschaftlicher ist, ein 40 Gbit/s-Signal auf 4 Kanäle mit je 10 Gbit/s zu multiplexen, als einen 40 Gbit/s-Kanal zu verwenden. 2.2.2 Optische Übertragungsprotokolle Das Standard-Transportprotokoll im optischen Transportnetz ist SDH (Synchrone Digitale Hierarchie) bzw. die amerikanische Variante SONET (Synchronous Optical Network). Dieses Protokoll ist bereits vor Einführung der WDM-Technik in den 1980er Jahren standardisiert worden und dient auch heute noch dazu, Datenübertragungen mit fester Rate in Verbindungen mit höherer Rate zu multiplexen. Diese Eigenschaft ist natürlich sehr wichtig, wenn nur ein hochbitratiger Kanal zur Verfügung steht, über den alle Übertragungen mit niedriger Bitrate gemeinsam übertragen werden sollen. Ein Vorteil von DWDM mit seiner großen Anzahl von optischen Übertragungskanälen liegt nun gerade darin, dass die einzelnen Kanäle voneinander unabhängig sind und daher auch strukturell stark unterschiedliche Protokolle voneinander unabhängig übertragen werden können, was die Komplexität erheblich reduziert. 2.2.2.1 Optical Transport Network (OTN) Für Bitraten über 2,5 Gbit/s wurde mit OTN (Optical Transport Network) analog zu SDH ein neuer Transport-Standard für optische Signale geschaffen. Er bietet eine gute Skalierbarkeit, da er mit seinen De-/Multiplex-Eigenschaften eine Entkopplung von Datenraten und Signalübertragungsraten erlaubt. Weiterhin ermöglicht es OTN, Signale gängiger Bitraten in seiner Rahmenstruktur asynchron und transparent zu transportieren, so dass auch Protokolle, die (noch) nicht zu den Standard-Telekommunikationsprotokollen gehören, ohne zusätzliche Adaptionsschichten übertragen werden können. Mit Blick auf hohe Bitraten und die zusätzliche Dämpfung beim optischen Schalten wurde bei OTN eine sehr leistungsfähige Vorwärtsfehlerkorrektur (FEC) vorgesehen, und herstellerspezifische Erweiterungen werden explizit im Standard erlaubt. Die umfangreichen Alarmierungsmöglichkeiten, über die OTN verfügt, werden von modernen WDM-Managementsystemen für die Überwachung des Netzes verwendet. OTN ist in folgenden ITU-Standards spezifiziert: G.872 (Architektur), G.709/Y.1331 und G.959.1 (Übertragungsrahmen, Schnittstellen), G.798 und G.8251 (Netzelement-Funktionen) und G.874, G.874.1 und G.875 (Netzmanagement). Innerhalb der OTN-Standards sind auch Monitor-Funktionen (Tandem Connection Monitoring, TCM) zur Überwachung von (Teil-)Strecken vorgesehen. Allerdings sind diese Eigenschaften von OTN primär interessant, wenn man die Qualitätsparameter optischer Signale über mehrere Transportnetze unterschiedlicher Betreiber oder über Teilstrecken mit WDM-Systemen unterschiedlicher Hersteller hinweg überwachen möchte. In einem dedizierten eigenen Netz oder innerhalb des Netzes eines Betreibers sind diese Monitorfunktionen dann interessant, wenn WDM-Systeme unterschiedlicher Hersteller verwendet werden. Ist überall das gleiche System im Einsatz, sind sie nicht notwendig, da dann die proprietären Managementsysteme alles abdecken. 8 Bundesamt für Sicherheit in der Informationstechnik Grundlagen der WDM-Technik 2.2.3 WDM-Komponenten Neben den Einmoden-Glasfasern, auf die hier nicht gesondert eingegangen wird, werden in den folgenden Unterabschnitten die wesentlichen Komponenten eines WDM-Systems auf Systemebene kurz besprochen. WDM-Systeme arbeiten zwar unidirektional, aber die Komponenten auf der Strecke, wie z. B. optische Verstärker, sind so ausgelegt, dass sie jeweils Module für Hin- und Rückrichtung umfassen. Hierbei wird natürlich für jede Richtung eine Glasfaser benötigt. 2.2.3.1 Optisches Multiplex Terminal (OMT) Ein optisches Multiplex Terminal (OMT) dient auf der Sendeseite dazu, optische (Zubringer-) Signale auf beliebigen Wellenlängen von 1275 nm bis 1580 nm in WDM-Signale umzusetzen. Hierzu werden innerhalb der Sendeseite eines OMT die optischen Zubringersignale mithilfe von Transpondern in Signale auf den unterschiedlichen ITU-WDM-Kanalwellenlängen umgewandelt und dann von einem Multiplexer zu einem WDM-Signal zusammengeführt. Bei Systemen mit einer großen Anzahl von Kanälen kann dies auch in mehreren Stufen erfolgen. Bei Bedarf wird das Signal vor dem Senden noch mithilfe eines Erbium-dotierten Faserverstärkers ("Booster") verstärkt. Auf der Empfangsseite eines OMT erfolgt die Signalverarbeitung genau in der umgekehrten Reihenfolge. Es gibt eine Tendenz zur photonischen Integration, bei der mehrere Transponder zusammen mit einem Multiplexer auf einem so genannten PIC (Photonic Integrated Circuit) integriert werden. 2.2.3.2 Optische Verstärker (OLA) Aufgrund der unvermeidlichen, wellenlängenabhängigen Dämpfung werden optische Signale im Laufe der Übertragung über eine Glasfaserstrecke immer schwächer. Optische Verstärker (Optical Line Amplifier - OLA oder auch Optical Line Repeater Unidirectional - OLRU) heben die optischen Signale wieder auf höhere Signalpegel für die weitere Strecke. Aktuelle Verstärker sind meist mehrstufig aufgebaut, einschließlich Dispersionskompensation und Spektrums-Equalisierung. Die eigentliche optische Verstärkung erfolgt im Allgemeinen in Faser-Verstärkern, die mit PumpLasern angeregt werden. Für das kommerziell wichtige C-Band werden Erbium-Dotierte Faserverstärker (EDFAs) eingesetzt. Vom Hersteller des WDM-Systems werden für die Netzplanung als Bestandteil der Dokumentation so genannte Span-Tables geliefert, in denen man die Abstände zwischen den optischen Verstärkern und ihre maximal6 kaskadierbare Zahl in Abhängigkeit von Übertragungsrate, Gesamtreichweite, Signal-Verlust auf der Strecke, Anzahl der Kanäle und Verstärkertyp ablesen kann. 6 Das bezieht sich auf die maximale Zahl von optischen Verstärkungen bevor das Signal elektrisch regeneriert werden muss. Bundesamt für Sicherheit in der Informationstechnik 9 Grundlagen der WDM-Technik 2.2.3.3 Optische Add/Drop-Multiplexer (OADM) Optische Add/Drop-Multiplexer dienen dazu, Nutzsignale an optischen Netzknoten entnehmen (Drop) und hinzufügen (Add) zu können. Da OADMs intern das WDM-Gesamtsignal aufspalten müssen und ansteuerbare Filter verwenden, die dämpfungsintensiv sind, enthalten die OADMEinheiten auch optische Ein- und/oder Ausgangsverstärker. 2.2.3.4 Optische Cross-Connectoren (OXC) Optische Cross-Connectoren (OXC oder auch OCC) dienen dazu, hochbitratige optische Signale in einem Transportnetz zwischen Fasern zu schalten. In der einfachsten Form geschieht das über eine optisch-elektrisch-optische Wandlung, was allerdings mit herkömmlicher7 Technik bei hohen Bitraten aufwändig und kostenintensiv ist. Rein optische Cross-Connectoren schalten einzelne Wellenlängen nur mit optischen Mitteln, z. B. mit Mikro-Spiegeln, und sind daher protokoll-transparent. Allerdings wird in diesem Fall die Wellenlänge nicht verändert, so dass sichergestellt sein muss, dass man sie auch über den ganzen optischen Weg8 verwenden kann. 2.2.4 DWDM-Netzmanagement Typischerweise wird in einem optischen Transportnetz verhältnismäßig wenig konfiguriert, nachdem die initiale Konfiguration der einzelnen Teilstrecken eines Netzes durchgeführt wurde, da die Konfiguration auf dieser Ebene relativ statisch ist. Auch werden Ersatzschaltungen zuerst (in Millisekunden) auf den höheren Ebenen erreicht, z. B. durch Umrouten des IP-Verkehrs durch einen Router auf eine andere Strecke des Netzes. Das Umschalten auf freie Ersatzkapazitäten bei WDM wird dann meist über das Netzmanagement von Hand erledigt. Alternativ lässt sich im WDM-Management auch eine 1+1-Lösung einrichten, bei der die (gleichen) Daten über zwei unterschiedliche Fasern übertragen werden und dann beim Empfänger das jeweils ungestörte Signal verwendet wird. Dies ist auch auf Kanalbasis möglich, setzt aber auf beiden Faser-Strecken entsprechende DWDM-Systeme voraus. Das Management von DWDM-Systemen erfolgt typischerweise mithilfe der proprietären Managementsysteme der Hersteller. Bei einer Zwei-Hersteller-Strategie bedeutet dies meist, dass zwei unterschiedliche Managementsysteme zum Konfigurieren der jeweiligen Netzelemente eingesetzt werden, was den Schulungsaufwand beim Betriebspersonal entsprechend erhöht und insgesamt das Netzmanagement etwas erschwert. Im Prinzip lassen sich diese Managementsysteme zwar auch mithilfe von CORBA-Schnittstellen in ein übergeordnetes Netzmanagementsystem eingliedern. Allerdings ist dies mit erheblichem (eigenen) Entwicklungs- und Wartungsaufwand verbunden, da typischerweise einmal pro Jahr eine neue Version der proprietären Managementsysteme erscheint. Überdies wird neue Funktionalität9 7 Mit hochintegrierten photonischen Chips ist dies aber kostengünstig realisierbar. 8 Ist das nicht möglich, weil die entsprechende Wellenlänge auf einer Teilstrecke des Transportwegs bereits anderweitig verwendet wird, spricht man von "optical blocking". 9 Erfahrungsgemäß gibt es auch immer spezielle Funktionen, die sich nicht extern aufrufen lassen. 10 Bundesamt für Sicherheit in der Informationstechnik Grundlagen der WDM-Technik vom Systemhersteller häufig zuerst im proprietären Netzmanagementsystem unterstützt und erst später auch über die CORBA-Schnittstelle verfügbar gemacht. Der Trend bei optischen Netzen geht allerdings zu einer automatisiert agierenden, dynamisch Ressourcen zuweisenden optischen Switching-Architektur, die Generalized Multiprotocol Label Switching (GMPLS) verwendet. Daher ist zu erwarten, dass sich die Lage mittelfristig verbessert. 2.2.4.1 Sicherheitsrelevante Eigenschaften der proprietären Management-Systeme WDM-Managementsysteme bieten10 im Zusammenspiel mit den eingesetzten Übertragungsprotokollen unter anderem folgende sicherheitsrelevante Überwachungsfunktionen: - Überwachung der Bitfehlerrate, - Dämpfungsmonitoring auf Kanal- und Teilstreckenbasis, - Alarmierung, z. B. wenn die Bitfehlerrate oder die Kanal-Dämpfung konfigurierte Schwellwerte übersteigt, - Ersatzschaltung, - Exportmöglichkeit für Monitoring-Daten (z. B. für die Dämpfungswerte). Die Managementsysteme besitzen in der Regel auch eine interne Nutzerverwaltung, um die Zugriffsrechte der Bediener auf die Managementfunktionen gruppenspezifisch zu vergeben. Zugriffe, welche die Konfiguration von Netzelementen verändern, werden überdies nutzerbezogen11 protokolliert. Die oben genannten Überwachungsfunktionen können zur Wahrung des IT-Grundschutzes eingesetzt werden. Überprüfung und Sicherstellung der Verfügbarkeit ist ohnehin eine Grundfunktion von Managementsystemen, und über die Auswertung der anderen Monitor-Parameter lassen sich auch bestimmte Angriffe auf die Integrität und Vertraulichkeit erkennen. Allerdings muss man davon ausgehen, dass es hierbei leicht zu Fehlmeldungen ("false positives") und in Folge zu Gewohnheitseffekten kommen kann. 10 Im Rahmen dieser Kurzstudie konnten keine WDM-Managementsysteme untersucht werden. Die entsprechenden Aussagen stammen aus Interviews mit dem Betriebspersonal bei einem großen Netzbetreiber. 11 Das sollte für das jeweilige Netzmanagementsystem überprüft werden. Bundesamt für Sicherheit in der Informationstechnik 11 Gefährdungen bei der Nutzung von DWDM 3 Gefährdungen bei der Nutzung von DWDM Die allgemeinen Gefährdungen für die sichere Datenübertragung in DWDM-Netze entsprechen den relevanten Gefährdungen in den Gefährdungskatalogen G1 bis G5 der IT-Grundschutz-Kataloge. Ergänzend dazu ist in Tabelle 1 und in den nachfolgenden Abschnitten die spezifische Gefährdungslage für typische DWDM-Netze dargestellt. 3.1 Spezifische Gefährdungen für DWDM Bezeichner Gefährdung Maßnahmen G.InfStrucRec Erschleichen von Infrastruktur-Informationen 1, 2, 3, 4, 22, 23, 24, 25 G.AttaCamou Verschleierung von Angriffen bzw. Angriffsvorbereitungen 3, 9, 10, 22, 23, 24 G.Abhör Abhören von optischen Übertragungen 5, 6, 7, 11, 19, 22, 23, 24, 26, 28, 29, 30, 31, 32, 33, 34 G.Cut Unterbrechen von optischen Übertragungsstrecken 12, 13, 14, 15, 16, 17, 18, 27, 31, 35, 36, 37 G.Stör Stören optischer Übertragungen 8, 12, 13, 14, 15, 16, 17, 19, 22, 23, 24, 26, 30, 31, 32,33, 34 G.DataManip Manipulieren optischer Übertragungen 5, 6, 7, 11, 19, 26, 28, 29, 30, 31, 32, 35 G.FehlKonf Fehlkonfiguration 4, 21, 22, 23 G.Insolvenz Insolvenz oder "feindliche" Übernahme eines DWDM-System-Herstellers 20, 27 G.Überlast Überlastung einer Datenübertragung nicht relevant Tabelle 1: Auflistung spezifischer Gefährdungen beim Einsatz von DWDM-Technik 3.1.1 Erschleichen von Infrastruktur-Informationen Bezeichner: G.InfStrucRec Erläuterung: Ein Angreifer wird sich im Allgemeinen zuerst im Rahmen der Angriffsplanung Informationen über die (kritische) Infrastruktur und die eingesetzten Systemlösungen verschaffen müssen, unabhängig davon, ob er einen Angriff auf die Verfügbarkeit, Integrität oder Vertraulichkeit einer optischen Übertragung plant. Dies kann auf folgende Arten erfolgen: 12 Bundesamt für Sicherheit in der Informationstechnik Gefährdungen bei der Nutzung von DWDM - Informationsbeschaffung durch Insider (über unzufriedene Mitarbeiter, Erpressung, Bestechung usw.). Insider können hierbei durchaus auch Mitarbeiter von Fremdfirmen sein, wie z. B. von Netz-Ausrüstern und anderen Netz-Anbietern (wegen Kollokation12). - Missbräuchliche Verwendung von Informationssystemen für (Tief-)Baufirmen, um Trassen- führungen zu ermitteln. Anmerkungen: Auch das Anzapfen externer Quellen zu kommunalen Infrastrukturen, z. B. zum Verlauf von städtischen Kabelkanälen, ist hier relevant. Allerdings geht aus diesen Quellen nur hervor, dass dort ein Kabel liegt. Was darüber übertragen wird, ist in diesen Quellen meist nicht angegeben. Diese Gefährdung richtet sich gegen die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit. 3.1.2 Verschleierung von Angriffen bzw. Angriffsvorbereitungen Bezeichner: G.AttaCamou Erläuterung: Bei allen Angriffen, die einen physikalischen Zugriff auf Glasfasern bzw. Glasfaserkabel und optische Netzinfrastruktur-Komponenten voraussetzen, steht der Angreifer vor zwei Problemen: - Wie erlangt er einen physikalischen Zugriff? - Wie verschleiert er, dass er zugreift bzw. zugegriffen hat? Beide Fragen hängen stark vom Ort des Zugriffs und der Dauer des Zugriffs ab. Insbesondere für einen lang andauernden Abhörzugriff wird der Angreifer im Allgemeinen eher nicht innerhalb von Liegenschaften13 zugreifen, denn auch wenn der Zugriff dort einfacher ist, so steigt doch auch das Entdeckungsrisiko. Bei der optimalen Verschleierung wird ein Angreifer stets versuchen, keinen Verdacht zu erregen. Dies kann er z. B. auf folgende Weisen erreichen: - Angriffe bzw. Vorbereitungen im Rahmen von bzw. parallel zu Wartungs- oder Reparatur- arbeiten ausführen. - "Unverdächtige Störungen" verursachen, welche den Angriff bzw. die Vorbereitungen verdecken. - Ausfälle von Komponenten induzieren. Anmerkungen: Diese Gefährdung richtet sich gegen die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit. 3.1.3 Abhören von optischen Übertragungen Bezeichner: G.Abhör 12 Unter Kollokation versteht man den parallelen Aufbau und Betrieb von Netzkomponenten verschiedener Netzbetreiber in den gleichen Liegenschaften, z. B. in Vermittlungsstellen. 13 Eine Ausnahme stellt der in Abschnitt 3.1.3.2 beschriebene Austausch von Komponenten dar, da er sich schnell und gegebenenfalls auch sehr unauffällig ausführen lässt. Bundesamt für Sicherheit in der Informationstechnik 13 Gefährdungen bei der Nutzung von DWDM Erläuterung: Anders als häufig behauptet, sind auch optische Übertragungen über Glasfasern im Allgemeinen nicht gegen Abhören resistent, auch wenn der hierfür notwendige Aufwand, den ein Abhörer treiben muss, merklich größer ist, als im Falle elektrischer Übertragungsleitungen. Das Abhören kann auf vielerlei Arten und an unterschiedlichen Stellen der Glasfaser bzw. an den zugehörigen optischen Netzinfrastruktur-Komponenten versucht werden. Der Einsatz von DWDM mit seiner größeren Anzahl von Kanälen führt allerdings gegenüber einer einfachen Ein-Kanal-Übertragung dazu, dass Abhör-Angriffe an der Glasfaser merklich erschwert werden. Der Angreifer muss bei DWDM in der Lage sein, eine hinreichend hohe Signalleistung auszukoppeln, damit er die verschiedenen Kanäle, gegebenenfalls nach einer weiteren optischen (!) Verstärkung, noch gut voneinander trennen kann. Zudem muss er anschließend auch noch den richtigen Kanal ermitteln, was allerdings durch zusätzlich beschaffte Informationen bzw. den Einsatz von Protokoll-Analysatoren kein grundsätzliches Problem sein sollte. Der Einsatz von DWDM erhöht hier also die Sicherheit gegenüber einer einfachen optischen EinKanal-Übertragung. Der Angreifer kann auch versuchen, an Netzkomponenten (optische) Signale abzugreifen. Vorrangig bedroht sind hierbei natürlich gerade die Stellen, an denen dies besonders einfach ist, siehe auch Abschnitt 3.1.3.2. Anmerkungen: Diese Gefährdung richtet sich gegen das Schutzziel Vertraulichkeit. In den folgenden Unterabschnitten wird die Bedrohung noch genauer aufgeschlüsselt. 3.1.3.1 Missbräuchliche Verwendung von Monitor-Ausgängen Der technisch am leichtesten auszuführende Abhör-Angriff bei DWDM-Netzen verwendet die bisweilen in optischen Verstärkern für DWDM eingebauten Monitor-Ausgänge. Eigentlich sind Monitor-Ausgänge für die Fehlerdiagnose vorgesehen. Aber das Signal am Monitor-Ausgang lässt sich genauso gut auch für das Abhören verwenden. Selbst das Weiterleiten von Signalen an einen weiter entfernten Ort wird meist möglich sein, gegebenenfalls mithilfe einer zusätzlichen separaten Verstärkung. Hat ein Angreifer das Signal erst einmal von der Liegenschaft an einen sicheren Ort weitergeleitet, kann er dort leicht und ohne großes Entdeckungsrisiko, unter Einsatz von Standard-Komponenten der DWDM-Technik, die gewünschten Kanäle extrahieren, umwandeln, die Protokolle analysieren, abhören und speichern. 3.1.3.2 Ersetzen von Komponenten durch spezielle Abhörkomponenten Gerade bei optischen Verstärkern kann man sich gut Modifikationen vorstellen, um sie zu einer flexiblen Abhörstation für die übertragenen DWDM-Kanäle umzubauen. Gelingt es einem Angreifer, modifizierte Netzkomponenten für das Abhören zu bauen, die sich von den legitimen nur schwer oder gar nicht unterscheiden lassen, so kann er sein Entdeckungsrisiko beim Abhören stark verringern, da er nur für den Austausch der Komponenten kurzzeitig in eine Liegenschaft muss. 14 Bundesamt für Sicherheit in der Informationstechnik Gefährdungen bei der Nutzung von DWDM Überdies besteht für ihn sogar die Möglichkeit, den Austausch geschickt zu tarnen, indem der Angreifer die Komponenten anderen Service-Technikern unterschiebt bzw. den Austausch von Mittätern erledigen lässt, die sich als Service-Techniker14 ausgeben. Wenn der Systemhersteller selbst nicht vertrauenswürdig sein sollte, besteht diese Gefahr natürlich noch in erhöhtem Maße. 3.1.3.3 Unvollständiger Einsatz von VPN-Lösungen Insbesondere aus wirtschaftlichen Erwägungen heraus ist es naheliegend, die Schutzziele Vertraulichkeit und Integrität rein durch Einsatz von VPN-Technik zu erreichen. Dies ist auch auf relativ einfache und kostengünstige Weise möglich, wenn alle Datenübertragungen ausschließlich Protokolle der IP-Familie verwenden bzw. leicht über IP getunnelt werden können. Häufig finden sich aber in Organisationen auch noch informationstechnische "Altlasten", die das nicht erlauben, sondern zur Absicherung der von ihnen verwendeten Protokolle spezielle Hardware oder Software benötigen. Im Extremfall gibt es womöglich gar keine Verschlüsselungsmöglichkeit. Es besteht die Gefahr, dass solche Protokolle unverschlüsselt über einen eigenen DWDM-Kanal übertragen werden. Wenn in solch einem Szenario dann keine anderen Sicherheitsmaßnahmen gegen Abhören eingesetzt werden, bietet sich dem Angreifer unter Umständen die Möglichkeit, an die unverschlüsselten Daten zu kommen. 3.1.3.4 Abhören auf der optischen Zugangsleitung Auch wenn hier die Bedrohungen von DWDM im Vordergrund stehen, so muss man doch auch berücksichtigen, dass ein Angreifer bevorzugt an der schwächsten Stelle eines Systems angreifen wird. Bei optischen Übertragungen ist dies der Abschnitt der gesamten Übertragungsstrecke, an dem das Signal noch nicht parallel zu anderen optischen Signalen übertragen wird, sondern noch eine optische Ein-Kanal-Übertragung vorliegt. Hier ist das Abhören für den Angreifer merklich einfacher, und überdies entfällt das Problem, erst den relevanten optischen Kanal ermitteln zu müssen. 3.1.4 Unterbrechen von optischen Übertragungsstrecken Bezeichner: G.Cut Erläuterung: Es besteht die Gefahr, dass optische Übertragungsstrecken unterbrochen werden. Dabei kann man grob unterscheiden zwischen: - Vorsätzlichem Unterbrechen/Sabotage - Unfällen 14 Alternativ kann man natürlich auch die echten Service-Techniker von Netz-Ausrüstern dazu bringen, wissentlich oder unwissentlich modifizierte Komponenten zu installieren. Bundesamt für Sicherheit in der Informationstechnik 15 Gefährdungen bei der Nutzung von DWDM Hierbei können die Glasfasern selbst oder Netzelemente, die für die Übertragung wichtig sind, betroffen sein. In den folgenden Unterabschnitten werden die Teil-Bedrohungen noch genauer detailliert. Anmerkungen: Diese Gefährdung richtet sich gegen das Schutzziel Verfügbarkeit. 3.1.4.1 Vorsätzliches Unterbrechen Das vorsätzliche Unterbrechen von optischen Übertragungen stellt sicherlich einen der einfachsten Fälle von Sabotage bei optischen Netzen dar. Hierbei verwendet der Angreifer – in einer eher physischen Form des "Hackens" – z. B. eine Axt, um ein ganzes Glasfaserkabel zu durchtrennen. Glasfaser-Außenkabel können durchaus bis zu 192 einzelne Glasfasern enthalten, so dass bei der Zerstörung solch eines Kabels eine sehr große Zahl von optischen Übertragungen gleichzeitig betroffen ist. Bei massivem Einsatz von DWDM nimmt natürlich die Anzahl der von der Unterbrechung betroffenen optischen Übertragungen weiter zu, da bei DWDM auf einer Faser auch noch eine große Zahl von einzelnen Kanälen übertragen wird. Das einfache Durchtrennen eines Übertragungskabels in der oben beschriebenen Art kam zwar schon vor, aber dabei handelte es sich tatsächlich meist "nur" um einfachen Vandalismus oder um Schäden durch Bauarbeiten (siehe Abschnitt 3.1.4.2). Ein Angreifer, der gezielt wichtige Netzinfrastruktur maximal stark und möglichst lang andauernd schädigen will, wird natürlich geschickter vorgehen und insbesondere auch die Reaktionen des Netzbetreibers, d. h. das Umschalten auf andere Kabel (mit anderer Trassenführung) und das Vorgehen bei der anschließenden Reparatur, in seinem Angriff berücksichtigen. 3.1.4.2 Unfälle Natürlich kommt es auch immer wieder bei Tiefbauarbeiten zum unbeabsichtigten Durchtrennen von Faserkabeln. Die Zahl dieser Unfälle hat glücklicherweise abgenommen, was insbesondere den Informationssystemen der Netzbetreiber für externe Firmen – speziell Tiefbaufirmen – zu verdanken ist. 3.1.4.3 Ausfall von Netzelementen Der Ausfall von wichtigen Netzelementen für die DWDM-Übertragung, wie beispielsweise optischen Verstärkern, führt selbstverständlich auch zur Unterbrechung der Übertragungsstrecke. Typischerweise sind hiervon beide Übertragungsrichtungen betroffen, da die Komponenten auf der Strecke meistens für beide Richtungen (über getrennte Glasfasern) ausgelegt sind. Wird die entsprechende Technik in einer Liegenschaft komplett zerstört, kann der Ausfall sogar noch kritischer15 sein als beim Durchtrennen eines Glasfaserkabels, zumal die Glasfasern auch mit betroffen sein können. 15 Kritisch ist dies, weil die relativ kostspieligen Netzelemente schnell ersetzt und konfiguriert werden müssen. 16 Bundesamt für Sicherheit in der Informationstechnik Gefährdungen bei der Nutzung von DWDM 3.1.5 Stören optischer Übertragungen Bezeichner: G.Stör Erläuterung: Anders als bei der relativ einfach zu erkennenden Unterbrechung von Übertragungsleitungen, siehe Gefährdung G.Cut in Abschnitt 3.1.4, kann der Angreifer beim Stören von optischen Übertragungen durchaus auch trickreicher vorgehen, so dass es für den Netzbetreiber weniger einfach ist, die Ursache zu erkennen. Mithilfe eines Störsignals können (alle) DWDM-Übertragungskanäle temporär gestört werden. Anmerkungen: Alternativ können natürlich auch Netzkomponenten selbst so manipuliert werden, dass sie Störungen verursachen. Die Gefährdung richtet sich gegen das Schutzziel Verfügbarkeit. 3.1.5.1 Wechselwirkung des externen Störens mit höheren OSI-Schichten Bekanntermaßen wurde das Internet-Protokoll gerade für den Zweck entwickelt, auch noch bei Ausfall von Teilstrecken eine Nachrichtenübertragung zwischen zwei Punkten sicherstellen zu können, sofern es überhaupt noch einen Pfad durch das Netz zwischen ihnen gibt. Allerdings wird heute im Kernnetz und in VPNs häufig nicht mehr die ursprüngliche InternetArchitektur verwendet, sondern es werden mithilfe von MPLS relativ statische Verbindungen realisiert. Dies geschieht, um das Routing durch Label-Switching zu vereinfachen und somit die Laufzeit der IP-Pakete zu verkürzen. Kurzzeitige Ausfälle der unterliegenden physikalischen Schicht werden sich bei einer entsprechenden Vermaschung auch netztopologisch auswirken. Dies kann in Folge dazu führen, dass RoutingÄnderungen via BGP angestoßen werden und Störungen auftreten. Bei einem zukünftigen Einsatz von GMPLS (Generalized Multiprotocol Label Switching) auf der optischen Ebene könnte diese Bedrohung eventuell an Relevanz gewinnen. Bei einer 1+1-Absicherung von DWDM-Strecken, bei denen Kanäle zweimal über unterschiedliche Fasern übertragen werden, wird das oben genannte Szenario keine Rolle spielen, da hier Anfangsund Endpunkte stets gleich bleiben und nur das jeweils bessere Signal verwendet wird. 3.1.5.2 Stören der Transponder-Synchronisation durch spezielle IP-Pakete Hier handelt es sich um eine interne Form des Störens, bei dem durch speziell geformte Pakete auf IP-Ebene versucht wird, strukturierte Transponder, die SDH als Protokoll auf Bit-Übertragungsschicht verwenden, so zu stören, dass sie ihre Synchronisation verlieren und die Verbindung abreißt. Möglich ist dies allerdings nur dann, wenn PPP direkt über SDH, auch PPP over SONET genannt, eingesetzt wird. Der Grund hierfür besteht darin, dass ein (interner) Angreifer spezielle IP-Pakete senden kann, die er so wählt, dass sie gerade das Scrambling des Sende-Transponders unwirksam Bundesamt für Sicherheit in der Informationstechnik 17 Gefährdungen bei der Nutzung von DWDM machen, daraufhin das Sendesignal nicht mehr genügend Pegelübergänge aufweist und dies auf der Empfangsseite die synchronisierte Signalrückgewinnung unmöglich macht. Diese Gefährdung wird hier nur der Vollständigkeit halber erwähnt. Bei Einsatz halbwegs aktueller Netzkomponenten sollte das Problem nicht mehr bestehen, da die entsprechenden Angriffe schon seit geraumer Zeit bekannt sind und entsprechende Gegenmaßnahmen standardisiert wurden, siehe z. B. RFC 2615 "PPP over SONET/SDH", Abschnitt 6 "Security Considerations". 3.1.6 Manipulieren optischer Übertragungen Bezeichner: G.DataManip Erläuterung: Im Gegensatz zum Stören der optischen Übertragung wird der Angreifer beim Manipulieren stets versuchen, die Manipulation zu verschleiern. Im Kontext von Nachrichtenübertragungen bedeutet dies, dass Fehler-Erkennungsmechanismen auf den verschiedenen OSI-Schichten keine erhöhte Fehlerhäufigkeit anzeigen sollten. Für Manipulationen, die über reine Störungen hinausgehen sollen, ist ein Man-in-the-MiddleAngriff notwendig. Hierfür müsste zuerst der zu manipulierende Kanal mithilfe eines Add-DropMultiplexers aus dem optischen Gesamtsignal ausgekoppelt werden, um diesen danach zu detektieren und die darüber signalisierten Protokolle zu analysieren. Anschließend würden die Daten manipuliert, mehrfach in Protokolle verpackt und dann via Transponder und Add-DropMultiplexer wieder optisch in das Gesamtsignal eingeschleift. Erschwerend kommt hierbei hinzu, dass die zwangsläufig anfallenden Dämpfungen durch eine nachfolgende optische Verstärkung kompensiert werden müssten. Es handelt sich daher um einen recht komplizierten Angriff, der angesichts der hohen Übertragungsraten in Echtzeit extrem anspruchsvoll sein dürfte. Anmerkungen: Diese Gefährdung richtet sich gegen das Schutzziel Integrität. 3.1.7 Fehlkonfiguration Bezeichner: G.FehlKonf Erläuterung: Zur Erhöhung der Ausfallsicherheit ist häufig eine Zwei-Wege-Führung unabdingbar, damit bei Ausfall eines DWDM-Kanals auf einen anderen umgeschaltet werden kann. Bei massiven Ausfällen, z. B. im Falle einer vollständigen Kabeldurchtrennung, muss auf einen Kanal einer Faser in einem anderen Kabel ausgewichen werden. Dies muss sich allerdings auch transparent im Management-System sicherstellen lassen bzw. bereits bei der initialen Netzkonfiguration berücksichtigt worden sein. Eine Fehlkonfiguration wäre es, wenn man im Falle eines Ausfalls einen anderen DWDM-Kanal vorsieht, dieser aber im gleichen Faserkabel oder sogar in der gleichen Glasfaser liegt. Eine weitere Quelle für mögliche Fehlkonfigurationen sind missverständliche oder fehlerhaft implementierte Funktionen im Netzmanagementsystem. 18 Bundesamt für Sicherheit in der Informationstechnik Gefährdungen bei der Nutzung von DWDM Fehlkonfigurationen können auch zu Vertraulichkeitsverstößen führen, wenn Signale über die falschen Strecken geführt oder in die falschen Komponenten eingeleitet werden. Ebenso kann es durch Fehlkonfigurationen zu Integritätsverletzungen kommen. Anmerkungen: Gerade wenn Strecken unterschiedlicher Netzbetreiber in einem (internationalen) Netz verknüpft werden, kann es schwierig werden sicherzustellen, dass bei einer Zwei-Wege-Führung die jeweiligen beiden Wege auch tatsächlich immer in unterschiedlichen Trassen verlaufen. Bei einer Verbindung über Transportnetze unterschiedlicher Betreiber könnte es auch Interoperabilitätsprobleme bei der Überwachung der Gesamtstrecke geben, auch wenn die hierfür vorgesehenen Funktionen des OTNs standardisiert sind. Diese Gefährdung richtet sich gegen die Schutzziele Verfügbarkeit, Integrität und Vertraulichkeit. 3.1.8 Insolvenz oder "feindliche" Übernahme eines DWDM-System-Herstellers Bezeichner: G.Insolvenz Erläuterung: Gerade in Krisenzeiten, wenn Telekommunikationsfirmen ihre Investitionen in die Infrastruktur besonders scharf kalkulieren, kommt es oft zu Firmenzusammenschlüssen oder gar Insolvenzen16 bei Netz-Ausrüstern und -Anbietern. Hat ein Netz-Anbieter oder eine Organisation, die ein eigenes Netz betreibt, dann keine ZweiZulieferer-Strategie verfolgt, wird unter Umständen die zeitnahe Versorgung mit kompatiblen Systemkomponenten nicht mehr gewährleistet sein und eine kostenintensive Umrüstung des gesamten Netzes notwendig werden. Anmerkungen: Die Gefährdung richtet sich primär gegen das Schutzziel Verfügbarkeit. 3.1.9 Überlastung einer Datenübertragung Bezeichner: G.Überlast Erläuterung: Überlast ist keine Bedrohung, die auf der Ebene der Bit-Übertragung, für welche die DWDMTechnik zusammen mit SDH/SONET/OTN zuständig ist, eine direkte Rolle spielt, da die Lastverteilung bzw. -regulierung auf höheren OSI-Ebenen erfolgt. Anmerkungen: Die Gefährdung ist auf DWDM-Ebene nicht relevant. Die Gefährdung richtet sich gegen das Schutzziel Verfügbarkeit. 16 Vergleiche z. B. Insolvenz des großen kanadischen Netz-Ausrüsters Nortel im Januar 2009. Bundesamt für Sicherheit in der Informationstechnik 19 Sicherheitsmaßnahmen für DWDM-Netze 4 Sicherheitsmaßnahmen für DWDM-Netze 4.1 Allgemeine Maßnahmen Die allgemein zu ergreifenden Sicherheitsmaßnahmen für die sichere Datenübertragung in DWDMNetzen entsprechen zum Teil bereits einzelnen Maßnahmen aus den Katalogen M1 bis M6 der ITGrundschutz-Kataloge. 4.2 Spezifische Maßnahmen Die unten aufgeführten spezifischen Maßnahmen zur Erhöhung der Sicherheit in DWDM-Netzen werden aufgeteilt in Basismaßnahmen und in spezielle weitergehende Maßnahmen für besonders sicherheitskritische und schutzwürdige DWDM-Infrastrukturen. 4.2.1 Basismaßnahmen zur Erhöhung der Sicherheit in DWDM-Netzen 4.2.1.1 Erstellen und Umsetzen eines "Berechtigungs- und Zugriffskonzepts" für sicherheitskritische Infrastruktur-Informationen Maßnahmen-Nummer: 1 Beschreibung: Der Netzbetreiber muss ein "Berechtigungs- und Zugriffskonzept" für sicherheitskritische Infrastruktur-Informationen erstellen und umsetzen. Ein Angreifer benötigt eine ganze Reihe von Informationen für die oben beschriebenen Angriffe. Daher ist es wichtig, die (Detail-)Informationen über sicherheitskritische Infrastrukturen restriktiv zu behandeln. Bei sicherheitsbewussten Netzbetreibern wird sogar innerhalb der Firma der Zugriff auf solche Informationen bereits sehr restriktiv behandelt. Gefährdungen: G.InfStrucRec 4.2.1.2 Auditierung/Penetrationstest Maßnahmen-Nummer: 2 Beschreibung: Durch Auditierung bzw. Penetrationstests (nicht technisch, sondern durch Nutzung öffentlicher Quellen) muss versucht werden zu ermitteln, welche Informationen sich ein Angreifer mit wie viel Aufwand über die Infrastruktur beschaffen kann. Gefährdungen: G.InfStrucRec 20 Bundesamt für Sicherheit in der Informationstechnik Sicherheitsmaßnahmen für DWDM-Netze 4.2.1.3 Eindeutig zuschreibbare Nutzer-Kennungen im Netzmanagement Maßnahmen-Nummer: 3 Beschreibung: Damit im Nachgang anhand von Logdaten nachvollzogen werden kann, welche Person eine bestimmte Aktion ausgeführt hat, dürfen Kennungen für das Netzmanagementsystem nicht von mehreren Personen des Betriebspersonals verwendet werden, sondern jeder muss eine eigene, eindeutige Kennung besitzen. Es gilt zudem die übliche Passwort-Disziplin: Empfehlungen hierzu finden sich unter anderem in der IT-Grundschutz-Maßnahme M 2.11 "Regelung des Passwortgebrauchs". Gefährdungen: G.InfStrucRec, G.AttaCamou 4.2.1.4 Vier-Augen-Prinzip Maßnahmen-Nummer: 4 Beschreibung: Zur Vermeidung von Fehlkonfigurationen und zur Absicherung von kritischen Operationen, bei denen die Gefahr besteht, dass vertrauliche Informationen an Unbefugte gelangen, sollte das VierAugen-Prinzip angewandt werden. Gefährdungen: G.InfStrucRec, G.FehlKonf 4.2.1.5 Einsatz von Verschlüsselung und VPN-Technik Maßnahmen-Nummer: 5 Beschreibung: Schützenswerte Informationen dürfen nicht unverschlüsselt über Weitverkehrsnetze übertragen werden. Ohne geeignete Verschlüsselung muss davon ausgegangen werden, dass selbst bei sehr sorgfältigem Basisschutz das Abhörrisiko nicht verschwindend klein wird. Daher empfiehlt es sich dringend, die Verbindungen mit Hilfe von VPN-Technik kryptographisch abzusichern. Hinweise hierzu finden sich unter anderem im IT-Grundschutz-Baustein B 4.4 "VPN". Gefährdungen: G.Abhör, G.DataManip 4.2.1.6 VPN-Abdeckung überprüfen Maßnahmen-Nummer: 6 Beschreibung: Wie in Abschnitt 3.1.3.3 erwähnt, kann es passieren, dass eine VPN-Lösung nicht alle Datenströme abdeckt, die übertragen werden müssen. Dies muss der Anwender prüfen, insbesondere mit Blick auf "IT-Altlasten". Gegebenenfalls muss auf Anwendungsebene verschlüsselt oder dedizierte Hardware für die Verschlüsselung eingesetzt werden. Bundesamt für Sicherheit in der Informationstechnik 21 Sicherheitsmaßnahmen für DWDM-Netze Gefährdungen: G.Abhör, G.DataManip 4.2.1.7 Verringerung potentieller Schwachstellen Maßnahmen-Nummer: 7 Beschreibung: Beim Einsatz von DWDM-Technik gibt es eine Reihe von Planungsparametern, mit denen man auch die Sicherheit des Netzes gegen (Abhör-)Angriffe erhöhen kann. Insbesondere möchte man die Anzahl potentieller Schwachstellen, an denen ein Angriff besonders leicht oder unauffällig durchgeführt werden kann, entlang der Strecke minimieren. Aus Sicherheitssicht sollten daher folgende Aspekte beachtet werden: - Es sollten möglichst keine Regeneratoren17 auf der Strecke verwendet werden. Wenn dies doch18 notwendig sein sollte, müssen sie in gut abgesicherten Liegenschaften platziert werden. - Es sollten möglichst wenige optische Verstärker auf einer WDM-Strecke eingesetzt werden. Dies wird man allerdings bereits ohnehin aus wirtschaftlichen Gründen so halten. - Es sollten möglichst keine aktiven Netzelemente (optische Verstärker) an nur schwach über- wachten Stellen platziert werden, sondern nur in gut abgesicherten Liegenschaften. Ist dies nicht möglich, sollte eine sicherheitstechnische Fernüberwachung der Räume und Zugänge vorgesehen werden. Gefährdungen: G.Abhör, G.DataManip 4.2.1.8 Abwägung19 zwischen Robustheit und Datenübertragungskapazität Maßnahmen-Nummer: 8 Beschreibung: Mit zunehmender Übertragungsrate werden DWDM-Kanäle empfindlicher gegenüber Veränderungen/Störungen, z. B. durch Polarisationsmodendispersion. Überdies nimmt auch die maximale Streckenreichweite ab, sofern nicht angepasste Komponenten verwendet werden. Es muss deshalb ein sachgerechter Kompromiss zwischen der Robustheit der Übertragung einerseits und der Datenübertragungskapazität andererseits gefunden werden. Es sollte überlegt werden, eher eine höhere Anzahl von Kanälen mit niedrigeren Datenraten pro Kanal einzusetzen, als weniger Kanäle mit jeweils hoher Datenrate. Gefährdungen: G.Stör 17 Hiermit sind Regeneratoren gemeint, die das Signal über eine optisch-elektrisch-optisch-Wandlung regenerieren. (Teilweise nennen Systemhersteller auch rein optisch arbeitende Netzelemente, die das optische Spektrum verändern bzw. die Polarisationsmodendispersion verändern, optische Regeneratoren.) 18 Dies kann bei langreichweitigen 40 Gbit/s-Kanälen notwendig werden. 19 Hier spielen mehrere Parameter eine Rolle: verfügbare Glasfasern, benötigte Bandbreite, Kosten der Systeme für die verschiedenen Übertragungsraten und Kanalzahlen etc. 22 Bundesamt für Sicherheit in der Informationstechnik Sicherheitsmaßnahmen für DWDM-Netze 4.2.1.9 Pflegen einer lückenlose (Sicherheits-)Historie der eingesetzten Infrastruktur Maßnahmen-Nummer: 9 Beschreibung: Für Sicherheitsaudits der Netzinfrastruktur empfiehlt es sich, bei sehr sensitiven Netzen eine lückenlose Dokumentation über den Sicherheitszustand der relevanten Infrastruktur zu führen. Gefährdungen: G.AttaCamou 4.2.1.10 Pflegen einer Vorfall-Historie (Unfälle, Ausfälle) mit gründlicher Ursachenforschung Maßnahmen-Nummer: 10 Beschreibung: Alle Vorfälle, welche die Glasfaser-Strecken des abzusichernden Netzes betreffen, müssen dokumentiert und untersucht werden. Dies kann mithilfe der weiter unten genannten Detail-Maßnahmen geschehen. Insbesondere ist hier ein Vorher-Nachher-Vergleich anhand von Referenz-Daten wichtig, damit in der Sicherheits-Historie dokumentiert werden kann, ob der Vorfall sicherheitsrelevante Auswirkungen hatte. Gefährdungen: G.AttaCamou 4.2.1.11 Ausführliche und aktuell dokumentierte Inventarisierung der Netzkomponenten Maßnahmen-Nummer: 11 Beschreibung: Bei einigen Angriffen tauscht oder manipuliert ein Angreifer Netzkomponenten. Insbesondere der Austausch einer Netzkomponente gegen eine manipulierte Komponente lässt sich nur erkennen, wenn eine entsprechende Inventarisierung vorhanden ist, die auch Sicherheitsbelange berücksichtigt. Gefährdungen: G.Abhör, G.DataManip 4.2.1.12 Erstellen/Nachweisen eines Havarie- und Notfall-Plans Maßnahmen-Nummer: 12 Beschreibung: Grundsätzlich sollte ein Netzbetreiber schon allein aufgrund der zugesicherten SLAs einen Havarieund Notfall-Plan für sein Netz und insbesondere auch das Netzmanagement besitzen. Zusätzlich empfiehlt es sich, für besonders kritische Netze auch einen separaten Plan zu erstellen, in dem dokumentiert wird, wie im Fall einer Havarie gehandelt wird, wer die Ansprechpartner sind und eventuell weitere Aspekte. Gefährdungen: G.Cut, G.Stör Bundesamt für Sicherheit in der Informationstechnik 23 Sicherheitsmaßnahmen für DWDM-Netze 4.2.1.13 Havarie/Notfall-Simulation Maßnahmen-Nummer: 13 Beschreibung: Der Notfall-Plan sollte unter hinreichend realistischen Bedingungen durchgespielt werden, damit man erkennen kann, ob er praktikabel ist oder angepasst werden muss. Gefährdungen: G.Cut, G.Stör 4.2.1.14 Gute Vermaschung des Transportnetzes Maßnahmen-Nummer: 14 Beschreibung: Alle Knoten des Netzes müssen über mindestens zwei Wege angebunden sein, zentrale Knoten über mindestens drei Wege. Eine gute Vermaschung kann zusammen mit den Routing-Mechanismen auf höheren Ebenen bereits einen guten Basisschutz vor Streckenausfällen bieten, auch ohne dass auf kostspieligere 1+1-Redundanz-Lösungen zurückgegriffen werden muss. Gefährdungen: G.Cut, G.Stör 4.2.1.15 Ersatzschaltungsmöglichkeit und -kapazität vorsehen Maßnahmen-Nummer: 15 Beschreibung: Als Sicherheitsmaßnahme bei (Zer-)Störung einer Glasfaser-Verbindung sollte für jeden unidirektionalen Nutzkanal zusätzlich noch ein weiterer DWDM-Kanal, der über eine andere Trasse läuft, geschaltet werden können. Die Funktionalität hierfür ist bei DWDM-Netzmanagementsystemen vorhanden, allerdings muss auf der Ersatzstrecke auch die entsprechende Kanalkapazität vorhanden sein. Dies muss entsprechend vertraglich geregelt werden. Tatsächlich entschärfen DWDM-Systeme mit ihrer großen Anzahl von Kanälen das Ersatzschaltungsproblem gegenüber der ein-kanaligen Vorgängertechnik. Gefährdungen: G.Cut, G.Stör 4.2.1.16 Redundante Anbindung über Regio- oder Metro-Ringe Maßnahmen-Nummer: 16 Beschreibung: Bei optischen Netzen sollten Regio- oder Metro-Ringe20 eingesetzt werden, um flexibel und hochverfügbar Zubringer-Signale von Anwendern regional (z. B. für die Rechenzentrumskopplung) zu übertragen bzw. für die Langstrecke in das Transportnetz einzukoppeln. 20 Aktuell wird in Metro-Ringen oft das kostengünstigere CWDM eingesetzt. 24 Bundesamt für Sicherheit in der Informationstechnik Sicherheitsmaßnahmen für DWDM-Netze Der Einsatz von Ring-Strukturen erlaubt auch noch die Übertragung, wenn an einer Stelle der Ring unterbrochen wurde, z. B. durch Kabelbruch, Ausfall der Stromversorgung des Netzelements oder Brand. Die redundante Anbindung über Regio- oder Metro-Ringe wird auf der Anwenderseite häufig ergänzt durch eine Zwei-Wege-Führung bis zur Liegenschaft (siehe Maßnahme 17). Gefährdungen: G.Cut, G.Stör 4.2.1.17 Zwei-Wege-Anbindung Maßnahmen-Nummer: 17 Beschreibung: Zur höheren Verfügbarkeit sollten wichtige Liegenschaften auf der Zubringer-Ebene durch eine Zwei-Wege-Anbindung an die in Maßnahme 16 genannten Regio- oder Metro-Ringe angebunden werden. Damit kein Single-Point-of-Failure21 entsteht, empfiehlt es sich, die beiden Zubringer an zwei unterschiedliche Add/Drop-Multiplexer des WDM-Rings anzuschließen. Gefährdungen: G.Cut, G.Stör 4.2.1.18 Überprüfung der Zwei-Wege-Anbindung Maßnahmen-Nummer: 18 Beschreibung: Bei einer Zwei-Wege-Anbindung einer Liegenschaft bzw. eines Netzknotens muss sichergestellt werden, dass sich die beiden Wege auch tatsächlich nirgends eine Trasse teilen. Dies sollte gemeinsam mit den beteiligten Netzbetreibern geprüft werden. Gefährdungen: G.Cut 4.2.1.19 Schutz mit Hilfe von Schließ- und Überwachungstechnik Maßnahmen-Nummer: 19 Beschreibung: Die Räume mit den angriffsbedrohten Netzkomponenten müssen mit Hilfe von Schließ- und Überwachungstechnik so gesichert werden, dass kein Unbefugter dort Zutritt erlangen kann. Gefährdungen: G.Abhör, G.Stör, G.DataManip 4.2.1.20 Zwei-Lieferanten-Strategie Maßnahmen-Nummer: 20 21 Ansonsten würde z. B. ein Stromausfall, ein Defekt am Add/Drop-Multiplexer oder ein Brand in der Liegenschaft des Netzbetreibers dazu führen, dass die Liegenschaft des Anwenders keinen Netzzugang mehr hat. Bundesamt für Sicherheit in der Informationstechnik 25 Sicherheitsmaßnahmen für DWDM-Netze Beschreibung: Häufig verfolgen große Netzbetreiber eine Zwei-Lieferanten-Strategie, um aus der Konkurrenz von Herstellern der Systeme möglichst Preisvorteile22 zu ziehen. Aus Sicherheitssicht schützt eine ZweiLieferanten-Strategie aber auch vor dem Wegfall eines Herstellers, da dann noch eine Alternative vorhanden ist, wenn Systeme ersetzt werden müssen. Vorteilhaft ist hierbei auch, dass man die Technik kennt und sie bereits auf Netztauglichkeit geprüft ist. Gefährdungen: G.Insolvenz 4.2.1.21 Programmieren sicherer Software (Firmware und Netzmanagementsystem) Maßnahmen-Nummer: 21 Beschreibung: Schwachstellen werden häufig durch nachlässig programmierte Software verursacht. Durch die Anwendung von Methoden wie dem V-Modell und/oder CMMI (Capability Maturity Model Integration) können bei der Entwicklung von Software qualitätssichernde Prozessschritte integriert werden, um so die Güte und Reife der Software zu verbessern und damit die Anzahl der potentiellen Schwachstellen zu verringern. Auf die Entwicklungsprozesse bei den Herstellern haben Betreiber und Anwender in der Regel höchstens indirekten Einfluss. Viele Unternehmen haben sich jedoch ihr Qualitätsmanagement oder ihre Software-Entwicklungsprozesse anhand anerkannter Standards zertifizieren lassen. Gefährdungen: G.FehlKonf 4.2.2 Zusätzliche Maßnahmen für sicherheitskritische DWDM-Netze Erfordernis und Anwendbarkeit der folgenden Maßnahmen müssen im jeweiligen Einzelfall geprüft werden. 4.2.2.1 Einsatz dedizierter Hardware Maßnahmen-Nummer: 22 Beschreibung: Bei einem Hochsicherheits-DWDM-Netz sollten stets dedizierte Glasfasern, DWDM-Hardware und zugehöriges Management verwendet werden. Vom reinen Anmieten von DWDM-Kanälen auf der DWDM-Transportplattform ist abzuraten, mit der Ausnahme von Verbindungen über Staatengrenzen hinweg, siehe hierzu Maßnahme 23. Gefährdungen: G.InfStrucRec, G.AttaCamou, G.Abhör, G.DataManip, G.FehlKonf 22 Diese Vorteile werden allerdings meist mit höherem Prüfaufwand, doppeltem Netzmanagement und erhöhtem Schulungsaufwand für das Betriebspersonal erkauft. 26 Bundesamt für Sicherheit in der Informationstechnik Sicherheitsmaßnahmen für DWDM-Netze 4.2.2.2 DWDM-Kanäle über mehrere optische Transportnetze Maßnahmen-Nummer: 23 Beschreibung: Insbesondere bei grenzüberschreitenden Datenübertragungen kann es notwendig werden, DWDMKanäle über mehrere optische Transportnetze zu leiten. In diesem Fall wird man im Allgemeinen aus wirtschaftlichen Gründen DWDM-Kanäle anmieten müssen. Hierbei gilt es zu beachten: - Es sollten die Überwachungsmechanismen eingesetzt werden, die OTN (Optical Transport Network) mitbringt. - In diesem Fall muss natürlich unbedingt VPN-Technik eingesetzt werden, siehe auch Maßnahme 5. - Für die eigentlichen Glasfaser-Strecken gelten weiterhin alle Maßnahmen, die sich noch umsetzen lassen. Gefährdungen: G.InfStrucRec, G.AttaCamou, G.Abhör, G.DataManip, G.FehlKonf 4.2.2.3 Sicherheitsüberprüfung des Dienstleisterpersonals Maßnahmen-Nummer: 24 Beschreibung: Die IT-Grundschutz-Maßnahme M 3.33 "Sicherheitsüberprüfung von Mitarbeitern" ist zu beachten. In bestimmten Fällen, z. B. wenn Personen auf VS-VERTRAULICH oder höher eingestufte staatliche Verschlusssachen zugreifen können, ist eine Überprüfung der betroffenen Personen gemäß Sicherheitsüberprüfungsgesetz (SÜG) zulässig und erforderlich. Gefährdungen: G.InfStrucRec, G.AttaCamou, G.Abhör, G.Stör, G.DataManip 4.2.2.4 Verwendung von Code-Namen bzw. -Nummern statt Klartext-Bezeichnern Maßnahmen-Nummer: 25 Beschreibung: Bei besonders hohen Sicherheitsanforderungen kann es geboten sein, dafür zu sorgen, dass die Verbindungen in internen Datenbanken und Management-Systemen des Netzbetreibers nicht mit Klartext-Bezeichnern stehen, die leicht Rückschlüsse auf den Kunden und die verbundenen Standorte zulassen. Durch Einsatz von geeigneten Code-Namen kann dies etwas erschwert werden. Allerdings macht diese Maßnahme das Netzmanagement nicht einfacher. Unter Umständen erhöht sich durch die Verwendung von Code-Namen oder Code-Nummern auch die Wahrscheinlichkeit von unbeabsichtigten Fehlkonfigurationen. Wichtig ist deshalb eine enge Abstimmung mit dem Netzbetreiber, falls diese Maßnahme in Betracht gezogen wird. Gefährdungen: G.InfStrucRec Bundesamt für Sicherheit in der Informationstechnik 27 Sicherheitsmaßnahmen für DWDM-Netze 4.2.2.5 Dämpfungsüberwachung der Glasfaser-Teilstrecken Maßnahmen-Nummer: 26 Beschreibung: Die in Abschnitt 2.2.4.1 aufgeführten Möglichkeiten, die moderne DWDM-Managementsysteme für das Monitoring bieten, lassen sich gut zur Überwachung von DWDM-Teilstrecken einsetzen. Extrahiert man die entsprechenden Dämpfungswerte23 über die Export-Schnittstelle aus dem Managementsystem und stellt sie in eine Dämpfungs-Datenbank zur Überwachung der Teilstrecken ein, so kann man mit entsprechenden Analysemethoden auf der Datenbank sowohl langsame Trends als auch Anomalien erkennen. Eine Dämpfungsüberwachung wird sicherlich häufig auch "falsche Alarme" liefern, da Glasfasern relativ empfindlich gegenüber zu starken Biegungen sind, wie sie bei Arbeiten an Nachbarfasern des gleichen Glasfaserkabels bisweilen unbeabsichtigt auftreten können. Daher wird man Anomalien, deren Ursache geklärt wurde, auch gleich in der Datenbank entsprechend markieren und die Detailinformationen der Klärung in zugeordneten Tabellen speichern. Diese Maßnahme lässt sich gut mit den Maßnahmen 9 und 10 kombinieren. Gefährdungen: G.Abhör, G.Stör, G.DataManip 4.2.2.6 Bevorratung mit Ersatzkomponenten Maßnahmen-Nummer: 27 Beschreibung: DWDM-Komponenten können natürlich aufgrund von Defekten ausfallen oder durch Sabotage zerstört werden, was zu einem uni- oder bidirektionalen Streckenausfall führen kann. Durch eine Bevorratung mit Ersatzkomponenten kann man die Ausfallzeiten unter Umständen reduzieren. Bei einfachen Defekten ist die Maßnahme wenig relevant, da hier im Allgemeinen keine zeitliche Häufung zu erwarten ist und (Hoch-)Verfügbarkeit primär durch Maßnahme 14 im Zusammenspiel mit dem Routing auf höheren Schichten erreicht wird. Eine Reparatur (bei Glasfaserbruch) bzw. ein Komponententausch24 wird im Allgemeinen immer so lange dauern, dass neben der oben genannten Maßnahme eine händische Ersatzschaltung im Managementsystem notwendig ist (siehe Maßnahme 15). Bei Ausfall aufgrund von Defekten gewinnt man daher mit einer Bevorratung wenig, zumal sie mit beträchtlichen Kosten verbunden sein kann und man über entsprechende Service-Level-Agreements mit den Zulieferern auch ohne eigene Bevorratung einen hinreichend schnellen Austausch der betroffenen Komponenten erreichen kann. 23 Es ist nicht notwendig, die Werte für alle Kanäle auf einer Teilstrecke auszuwerten. Geht es primär um die Überwachung der Glasfaser, kann man sich auf wenige oder sogar nur einen Kanal beschränken. Es empfiehlt sich dann, den Kanal mit der längsten Wellenlänge zu nehmen. 24 Anders als z. B. in einem Rechenzentrum, hat man es hier natürlich mit Strecken zu tun, auf denen sich die Netzelemente verteilt finden. Sofern man nicht immer in der Nähe eine Ersatzkomponente lagert (Kosten!), muss man diese ohnehin erst einmal an die entsprechende Stelle bringen. 28 Bundesamt für Sicherheit in der Informationstechnik Sicherheitsmaßnahmen für DWDM-Netze Wichtig ist eine Bevorratung hauptsächlich für den Fall eines koordinierten physischen SabotageAngriffs auf mehrere Strecken gleichzeitig, da in diesem Fall die oben genannten Maßnahmen nicht mehr greifen und der Zeitgewinn beim Austausch relevant sein kann. Gefährdungen: G.Cut, G.Insolvenz 4.2.2.7 Fälschungssichere Inventar-Marker für Netzkomponenten Maßnahmen-Nummer: 28 Beschreibung: Es sollte überlegt werden, fälschungssichere Inventar-Marker auf den Netzkomponenten anzubringen. Ein Austausch von Netzkomponenten durch einen Angreifer lässt sich nur dann wirklich zweifelsfrei erkennen, wenn die Komponenten beim vorherigen legitimen Einbau entsprechend gekennzeichnet wurden. (Bei kleinem Formfaktor kann das natürlich schwierig werden.) Gefährdungen: G.Abhör, G.DataManip 4.2.2.8 Vorsehen von Anschlüssen für OTDR-Messungen Maßnahmen-Nummer: 29 Beschreibung: Damit im laufenden Betrieb OTDR-Messungen (Optical Time Domain Reflectometry) von Teilstrecken möglich sind, müssen entsprechende Anschlüsse vorgesehen werden, an denen sich das OTDR-Signal einkoppeln lässt. Hierbei darf natürlich andererseits kein zusätzlicher Angriffspunkt erzeugt werden. Für aussagekräftige OTDR-Messungen sollten sich die Faserabschnitte (Totzonen), die direkt hinter stark dämpfenden Stellen, wie z. B. Steckern, folgen, möglichst noch auf dem eigenen Grund einer Liegenschaft befinden. Dies lässt sich durch eine entsprechend lange, aufgerollte Glasfaser-Kompensationsstrecke erreichen. Wenn spätere In-Service-Messungen möglich sein sollen, müssen zusätzlich folgende Punkte beachtet werden: - Falls (!) DWDM-Systeme im L-Band eingesetzt werden, muss beim Aufbau überprüft werden, ob es ein Übersprechen der Mess-Signale des verwendeten OTDRs auf die zugehörigen DWDMKanäle gibt. - Eine entsprechende Überprüfung ist auch für Systeme im C-Band sinnvoll, insbesondere bei Einsatz hochbitratiger Kanäle (40 Gbit/s). Gefährdungen: G.Abhör, G.DataManip 4.2.2.9 Initiale OTDR-Referenzmessung von Glasfasern Maßnahmen-Nummer: 30 Beschreibung: Bundesamt für Sicherheit in der Informationstechnik 29 Sicherheitsmaßnahmen für DWDM-Netze Damit man nachträgliche Manipulationen auf der Glasfaser-Strecke erkennen kann, muss man zuerst eine initiale Referenzmessung der Glasfaser durchführen. Dies ist aufwändig, da man nur zwischen Faser-Verstärkern messen kann. Überdies müssen Auffälligkeiten, d. h. erhöhte Dämpfungswerte, bei dieser Messung gleich abgeklärt werden. Wichtig: Die Messbedingungen müssen präzise dokumentiert werden, um einen aussagekräftigen Vergleich mit späteren Kontroll-Messungen zu erlauben. Hinweis: Diese Messungen sollten auch dann durchgeführt werden, wenn später keine OTDRÜberwachung vorgesehen ist, um nach Möglichkeit auszuschließen, dass sich bereits ein AbhörAbzweig auf der Strecke befindet. Gefährdungen: G.Abhör, G.Stör, G.DataManip 4.2.2.10 Einsatz von OTDRs zur Streckenüberprüfung Maßnahmen-Nummer: 31 Beschreibung: Wenn eine Referenzmessung25 existiert, können Glasfaser-Teilstrecken (zwischen Verstärkern) mithilfe eines OTDRs gut auf Manipulationen oder Unterbrechungen auf der Strecke untersucht werden. Typischerweise wird man dies vorsehen, wenn die in Maßnahme 26 vorgeschlagene Dämpfungsüberwachung auffällige Werte liefert, die sich nicht auf unproblematische Betriebsvorgänge zurückführen lassen. Die Prüfmessungen müssen natürlich unter den gleichen Bedingungen erfolgen wie die Referenzmessungen. Bei In-Service-Messungen muss noch folgender Punkt beachtet werden: - Aufgrund von nichtlinearen Effekten kann es vorkommen, dass die relativ starken OTDR- Signale hochbitratige Datenübertragungen beeinträchtigen und es zu einer Erhöhung der Bitfehlerrate kommt. Dies lässt sich vermeiden, indem man in Gegenrichtung zur Datenübertragung misst. Gefährdungen: G.Abhör, G.Cut, G.Stör, G.DataManip 4.2.2.11 Visuelle Inspektion von Komponenten, Verbindungen und Kabeln/Fasern Maßnahmen-Nummer: 32 Beschreibung: Alle Anschlüsse direkt an den Netzkomponenten können im Prinzip einen Angriffspunkt darstellen. Hier hilft nur die anfängliche und regelmäßig wiederholte visuelle Inspektion von Komponenten, Verbindungen und Kabeln/Fasern, da OTDR-Werte "im Schatten" von ohnehin dämpfenden Komponenten aufgrund der limitierten Ortsauflösung der OTDRs wenig aussagekräftig sind. 25 Im Prinzip geht das auch ohne Referenzmessung, allerdings wird man dann häufig mit Fehlmeldungen ("false positives") zu tun haben, die auf andere Art, z. B. durch visuelle Inspektion, geklärt werden müssen. Dies kann sehr aufwändig werden. 30 Bundesamt für Sicherheit in der Informationstechnik Sicherheitsmaßnahmen für DWDM-Netze Auch wenn sich aufgrund von OTDR-Messungen direkte oder indirekte Hinweise auf mögliche Manipulationen an der Netzinfrastruktur ergeben, muss geklärt werden, ob es sich im Einzelfall um einen Angriffsversuch handelt. Insbesondere wenn die Dämpfungsüberwachung (Maßnahme 26) auffällige Werte für eine Teilstrecke anzeigt, eine OTDR-Überprüfung aber keine offensichtlichen Gründe dafür liefert, sollte visuell inspiziert werden. Gefährdungen: G.Abhör, G.Stör, G.DataManip 4.2.2.12 Absicherung der Monitor-Ausgänge optischer Netzkomponenten Maßnahmen-Nummer: 33 Beschreibung: Falls Netzkomponenten, insbesondere die Faser-Verstärker, über Monitor-Ausgänge verfügen, müssen diese gegen unbefugte Verwendung geschützt werden. Optimal wäre eine Warnmeldung, wenn der Ausgang verwendet wird, als Alternative siehe Maßnahme 34. Gefährdungen: G.Abhör, G.DataManip 4.2.2.13 "Versiegelung" von Netzkomponenten Maßnahmen-Nummer: 34 Beschreibung: Es sollte überlegt werden, die Netzkomponenten so zu versiegeln, dass das unbefugte Öffnen eines Gerätes erkannt werden kann. In vielen Fällen lässt sich dies durch eine Versiegelung des Gehäuses erreichen. Eine aufgebrochene Versiegelung ist ein Hinweis darauf, dass ein Manipulationsversuch stattgefunden haben könnte. Gefährdungen: G.Abhör, G.DataManip 4.2.2.14 Vermeidung von Zubringer-Fasern Maßnahmen-Nummer: 35 Beschreibung: Da sich ein einzelnes optisches Signal auf einer Glasfaser wesentlich leichter abhören lässt als ein WDM-Signal, sollten die Signale außerhalb von Liegenschaften möglichst nicht über glasfaserbasierte, optische Ein-Kanal-Zubringer übertragen werden. Besser ist es, WDM-Ringstrukturen aufzubauen und die Zubringer-Signalströme "direkt an ihrer Quelle" (d. h. auf der Liegenschaft des Kunden) mit Add-Drop-Multiplexern in das WDM-Signal einzufügen/auszukoppeln. Dies wird ein Netzbetreiber nur bei einem dedizierten Kundennetz26 erlauben und nicht, wenn nur einzelne DWDM-Kanäle vom Kunden in ein WDM-Netz eingespeist werden sollen, da dies 26 In Maßnahme 22 wird ohnehin vorgeschlagen, für sicherheitskritische Netze immer dedizierte Glasfaser-Netze zu verwenden. Bundesamt für Sicherheit in der Informationstechnik 31 Sicherheitsmaßnahmen für DWDM-Netze wiederum eine Gefährdung der Kanäle wäre, die an andere Kunden vermietet wurden. Dies gilt sowohl mit Blick auf die Verfügbarkeit als auch auf die Vertraulichkeit, insbesondere wenn die Daten der anderen Kunden unverschlüsselt übertragen werden. Gefährdungen: G.Abhör, G.DataManip 4.2.2.15 1+1-Dopplung Maßnahmen-Nummer: 36 Beschreibung: In DWDM-Systemen lässt sich auf Kanal-Basis eine 1+1-Dopplung vorsehen, bei der DWDMKanäle über unterschiedliche DWDM-Glasfaser-Strecken zwischen zwei Punkten parallel übertragen werden. Vom Empfänger wird hierbei jeweils das stärkere Signal für die Datenübertragung ausgewertet. Fällt ein Kanal (oder die ganze Faser) aus, kann hierdurch nahezu unterbrechungsfrei weitergearbeitet werden. Das 1+1-Verfahren ist relativ kostspielig, da auf beiden Glasfaserstrecken entsprechende DWDMSysteme eingesetzt werden müssen. Überdies wird hiermit primär die Verfügbarkeit durch Schutz gegen stochastisch auftretende Störungen (Ausfall von Netzelementen, Faserbruch usw.) erhöht, so dass diese Lösung nur eingeschränkt gegen einen Sabotage-Angriff auf die Verfügbarkeit schützt. Mit Blick auf das Abhören von Verbindungen ist eine 1+1-Lösung eher nachteilig, da in diesem Fall der Angreifer zwei Möglichkeiten hat, die Daten abzuhören. Gefährdungen: G.Cut 4.2.2.16 Rückfall-Lösung bei Ausfall aller nutzbaren Glasfaser-Trassen vorsehen Maßnahmen-Nummer: 37 Beschreibung: Auch Großstädte sind nur über eine moderate Anzahl von Glasfaser-Kabeltrassen mit der Außenwelt verbunden. Bei sehr destruktiven Angriffen auf alle diese Kabel ließe sich daher die Verbindung nach außen unterbrechen. Bei zentralen Netzknoten sicherheitskritischer Netze darf dies aber nicht passieren. Daher muss eine Rückfall-Lösung vorhanden sein, die auch dann noch eine hinreichend breitbandige und reibungslose Kommunikation erlaubt und nicht glasfaser-basiert ist. Hierzu könnten Richtfunk-Verbindungen zu einem gut angebundenen Netz-Knoten des Netzbetreibers oder ähnliche Lösungen dienen. Gefährdungen: G.Cut 32 Bundesamt für Sicherheit in der Informationstechnik Restrisiken 5 Restrisiken Auch wenn die oben aufgeführten Maßnahmen alle umgesetzt werden, bestehen dennoch Restrisiken. 5.1 Angriffe auf Vertraulichkeit und Integrität Die in dieser Studie vorgeschlagenen Maßnahmen sorgen bei geeigneter Umsetzung dafür, dass das Restrisiko von Angriffen auf die Vertraulichkeit und Integrität der Daten tatsächlich vernachlässigbar klein wird. 5.2 Angriffe auf die Verfügbarkeit Ein Angriff auf die Verfügbarkeit kritischer DWDM-Infrastrukturen ist sicherlich die Angriffsform mit dem größten Restrisiko, da hier die Sicherheitsmaßnahmen leider nur einen sehr eingeschränkten Schutz bieten können. Auch wenn man die empfohlenen Maßnahmen alle umsetzt, könnte ein Angreifer mit entsprechenden Ressourcen immer noch wichtige Infrastrukturkomponenten zerstören und so einzelne Netzknoten auch bei einer Zwei- oder Mehrwegeführung von den anderen Knoten des Netzes isolieren. So ist die Anzahl der Trassen für Langstreckenverbindungen aus wirtschaftlichen Gründen stets recht überschaubar. Daher wird ein Angreifer mit den entsprechenden Kenntnissen auch bei einer guten Vermaschung des Transport-Netzes in der Lage sein, durch Strecken-Unterbrechungen einzelne Netzknoten zu isolieren. Aufgrund der großen Länge sind Schutzmaßnahmen über die gesamte Strecke prinzipiell schwierig. Im Falle eines Angriffs hilft auch eine 1+1-Absicherung nur eingeschränkt, da hiermit primär die Verfügbarkeit bei stochastischen Unterbrechungen (Unfällen usw.) gesichert wird. Insbesondere wenn wichtige Netzknoten, wie Zentralen oder Rechenzentren27, durch einen Angriff von den anderen Netzknoten abgeschnitten werden, kann einer Organisation ein beträchtlicher Schaden zugefügt werden. In letzter Konsequenz lässt sich hier nur noch der wichtigste Verkehr übertragen, in dem man technische Rückfall-Lösungen verwendet, die sich nicht leicht (zer-)stören lassen. Dies setzt eine angemessene Notfallplanung voraus. Hinweise hierzu finden sich unter anderem im BSI-Standard 100-4 "Notfallmanagement". 5.3 Ausblick und zukünftige Bedrohungen Mittelfristig ist eine Migration vom klassischen Ansatz des DWDM-Managements von optischen Transportnetzen zu DWDM-Netzen, die dynamisch mit GMPLS verwaltet werden bzw. sich teilweise auch dynamisch selbst konfigurieren, zu erwarten. Dadurch können Angriffsszenarien aus der MPLS-Welt auch hier relevant werden. Dies wäre noch genauer zu untersuchen. 27 In Hochverfügbarkeitsarchitekturen werden häufig zwei parallel arbeitende Rechenzentren gekoppelt, die jeweils über eine Zwei-Wege-Führung in das Netz eingebunden sind. Bundesamt für Sicherheit in der Informationstechnik 33 Anhang 1 X 2 X 3 X 4 X X X X 6 X X 7 X X X 8 9 X 10 X X X 12 X X 13 X X 14 X X 15 X X 16 X X 17 X X 18 X 19 X X X 20 21 G.Insolvenz X 5 11 G.FehlKonf G.DataManip Maßnahmen G.Stör Gefährdungen G.Cut Kreuzreferenz-Tabelle – Spezifische Sicherheitsmaßnahmen für DWDM G.Abhör 6.1 G.AttaCamou Anhang G.InfStrucRec 6 X X Tabelle 2: Kreuzreferenzen - Spezifische Sicherheitsmaßnahmen für DWDM 34 Bundesamt für Sicherheit in der Informationstechnik Anhang X X X X 23 X X X X X 24 X X X X 25 X X X 26 27 X X X 28 X X 29 X X 30 X 31 X 32 X X X X X X X 33 X X 34 X X X 35 X 36 X 37 X G.FehlKonf G.Abhör X G.DataManip G.AttaCamou 22 Maßnahmen G.Stör G.InfStrucRec Gefährdungen G.Insolvenz Kreuzreferenz-Tabelle – Sicherheitskritische DWDM-Netze G.Cut 6.2 X Tabelle 3: Kreuzreferenzen - Sicherheitskritische DWDM-Netze Bundesamt für Sicherheit in der Informationstechnik 35