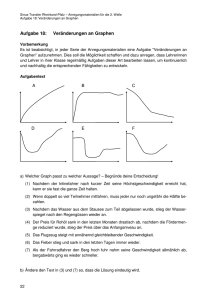

Elementare mathematische Begriffe, Probleme und Schreibweisen

Werbung