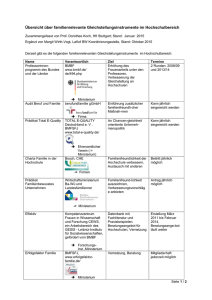

Oracle 12c Security Features

Werbung

Oracle 12c Security Features

Datenbank Security im Überblick

Stefan Oehrli

BASEL BERN BRUGG DÜSSELDORF

HAMBURG KOPENHAGEN LAUSANNE

FRANKFURT A.M. FREIBURG I.BR. GENF

MÜNCHEN STUTTGART WIEN ZÜRICH

Unser Unternehmen.

Trivadis ist führend bei der IT-Beratung, der Systemintegration, dem Solution

Engineering und der Erbringung von IT-Services mit Fokussierung auf

und

-Technologien in der Schweiz, Deutschland, Österreich und

Dänemark. Trivadis erbringt ihre Leistungen aus den strategischen Geschäftsfeldern:

BETRIEB

Trivadis Services übernimmt den korrespondierenden Betrieb Ihrer IT Systeme.

2

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Mit über 600 IT- und Fachexperten bei Ihnen vor Ort.

KOPENHAGEN

14 Trivadis Niederlassungen mit

über 600 Mitarbeitenden.

HAMBURG

Über 200 Service Level Agreements.

Mehr als 4'000 Trainingsteilnehmer.

Forschungs- und Entwicklungsbudget: CHF 5.0 Mio. / EUR 4.0 Mio.

DÜSSELDORF

Finanziell unabhängig und

nachhaltig profitabel.

FRANKFURT

STUTTGART

FREIBURG

BASEL

GENF

3

MÜNCHEN

WIEN

BRUGG

ZÜRICH

BERN

LAUSANNE

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Erfahrung aus mehr als 1'900

Projekten pro Jahr bei über 800

Kunden.

Unsere Fachkompetenz aus über 1'900 Projekten

pro Jahr.

Diverse

Handel

Banken & Versicherungen

Telco

Transport & Logistik

Industrie

Automotive

Informatik*

* Neben Unternehmen der IT-Branche

gehören hierzu auch Software-Häuser

und IT-Tochtergesellschaften

grösserer Unternehmen.

Chemie & Pharma

Öffentlicher Sektor

4

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Stefan Oehrli

Solution Manager BDS SEC

Seit 1997 IT-Bereich tätig

Seit 2008 bei der Trivadis AG

Seit 2010 Disziplin Manager SEC INFR

Seit 2014 Solution Manager BDS Security

Spezialgebiet

IT Erfahrung

5

Skills

DB Administration und DB

Security Lösungen

Datenbank Sicherheit

Security und Betrieb

Backup & Recovery

Administration komplexer,

heterogenen Umgebungen

Security Konzepte

Security Reviews

Audit Vault und Database

Firewall, Database Vault

Datenbank Teamleiter

Oracle Backup & Recovery

Team / Projekt Management

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Oracle Advanced Security

Technik allein bringt Sie nicht weiter.

Man muss wissen, wie man sie richtig nutzt.

6

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Agenda

1.

2.

3.

4.

5.

6.

7

Einleitung

Authentifizierung

Autorisierung

Audit

Vertraulichkeit der Daten

Fazit

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Einleitung

Oracle 12c bringt viele Neuerungen im Bereich Datenbanksicherheit

Mit Oracle 12.1.0.2 gibt es einige kleinere „Nachbesserungen“

Nicht alle Security Features sind in jedem Fall sinnvoll und einfach zuzusetzen

Überblich über die grösseren 12c Security Features und die Anpassungen mit

12.1.0.2

8

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Authentifizierung – Passwörter

Oracle 12.1.0.1 unterstützte noch die gleichen Passwort Hash‘s wie Oracle 11g

– Pre Oracle 11g DES basierter nicht case sensitiver Hash

– Oracle 11g SHA-1 basierter case sensitiver Hash

Oracle 12.1.0.2 unterstütz neu zusätzlich SHA-2 respektive SHA-512 für die

Passwortauthentifizierung

SEC_CASE_SENSITIVE_LOGON ist deprecated

– Längerfristig nur noch case sensitive Passwörter

9

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Authentifizierung – Passwörter

Password Hash Versionen in DBA_USERS

SELECT username,password_versions FROM dba_users

WHERE username IN('KING','SCOTT');

USERNAME

---------KING

SCOTT

10

11. Juni 2015

PASSWORD_VERSIONS

----------------10G 11G 12C

10G 11G

SOUG SIG - Oracle 12c Security Features

Authentifizierung – Passwörter

Password Hash in USER$

SELECT name, password, spare4 FROM user$ WHERE name IN ('KING','SCOTT')

NAME

PASSWORD

SPARE4

-------- ---------------- --------------------------------------------KING

0E4005A81F0389BA S:78522F258DD7DB5C088641FFFE42442D644DE9BCD18

30F637EB0BE422F3B;H:2D13058177735CBC2D043BEEA

ED75841;T:62AEE2CB3D58076E0DE52D6CBF141DBE1E1

8B2CA224B3E339E397D472B4675D0C865A85361B43C17

4086FF6D084BFC72B4366E95257E045A6B034C13893E2

DDF06EB76DDA1F74D5788FA99327A92E867

SCOTT

11

11. Juni 2015

F894844C34402B67 S:246F9C42B021F4F6AF9C6F20EDA9F44B0C19029295A

0346AEACAE64BB472

SOUG SIG - Oracle 12c Security Features

Authentifizierung – Passwörter

Identified by values mit einem oder mehreren Hashes

SQL> ALTER USER scott IDENTIFIED BY VALUES 'F894844C34402B67;S:

246F9C42B021F4F6AF9C6F20EDA9F44B0C19029295A0346AEACAE64BB472';

SQL> ALTER USER scott IDENTIFIED BY VALUES 'T:22EF025563BAA20B3F8EF612CA3

86FD86B24BEC4BFFF6DD88AC945ECC228F34463B650F8F34DF8101965D135E46C961F31AC

8A69EBC9B2D4561F4E53655334685D5C84680177468C585E8982F2A62FF8;S:246F9C42B0

21F4F6AF9C6F20EDA9F44B0C19029295A0346AEACAE64BB472';

SQL> SELECT username,password_versions FROM dba_users WHERE

username='SCOTT';

USERNAME

PASSWORD_VERSIONS

---------- ----------------SCOTT

11G 12C

12

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Authentifizierung – Passwörter

Setzen eines „unmöglichen“ Password Hashes mit 12.1.0.2 so nicht mehr möglich

Alternative zum sperren des Accounts

ORA-01017: invalid username/password; logon denied versus ORA-28000: the

account is locked

SQL> ALTER USER scott IDENTIFIED BY VALUES 'Password Not Set';

ALTER USER scott IDENTIFIED BY VALUES 'Password Not Set'

*

ERROR at line 1:

ORA-02153: invalid VALUES password string

SQL> ALTER USER scott IDENTIFIED BY VALUES '1234567890ABCDEF';

User altered.

13

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Authentifizierung – Anmeldeprozess

Ist der Oracle Anmeldeprozess sicher?

Der reine Authentifizierungsprozess, wenn gepatched ist relativ sicher

– Sicherheitslücke im Anmeldeprozess CVE-2012-3137

– Geflickt in den SPU / PSU seit Oktober 2012

– Informationen in MOS Note 1492721.1 und 1493990.1

Das Risiko bleiben die Passwörter...

Festlegen der Oracle Version respektive Anmeldeprozess

– SQLNET.ALLOWED_LOGON_VERSION (deprecated)

– SQLNET. ALLOWED_LOGON_VERSION_SERVER

– SQLNET. ALLOWED_LOGON_VERSION_CLIENT

14

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Authentifizierung – Anmeldeprozess

Logon

Version

Password

Version

Fähigkeit

Client

Bedeutung

12a

12c

O7L_MR

Nur 12.1.0.2 oder neuere Clients können verbinden

O5L_NP

Nur Clients mit dem Critical Patch Update CPUOct2012 oder

neuer bzw. 11.2.0.3 Clients mit einem äquivalenten Update

können verbinden

10g, 11g, 12c

O5L

Oracle 10g Datenbanken oder neuere Clients können

verbinden

Ältere Clients als 11.2.0.3, welche das Critical Patch Update

CPUOct2012 nicht installiert haben, müssen 10g Passwörter

verwenden.

9

10g, 11g, 12c

O4L

Oracle 9i Datenbanken oder neuere Clients können verbinden

8

10g, 11g, 12c

O3L

Oracle 8i Datenbanken oder neuere Clients können verbinden.

12

11g, 12c

11

10

15

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Authentifizierung – Passwort Profile

In Oracle 12c wurde das utlpwdmg.sql Script verbessert / ergänzt

– Neue Funktionen um Anpassungen zu vereinfachen

– Verbesserte Passwortfunktion

– Password Profile enthält Empfehlungen gemäss Center for Internet Security (CIS

Oracle 11g) oder Department of Defense (Database STIG v8R1)

Das Script wird immer noch nicht automatisch ausgeführt

Neue Funktionen können in eigenen Passwortfunktion weiterverwendet werden

– ora_string_distance

Berechnung des Unterschiedes zwischen zwei Strings

nach dem Levenshtein

– ora_complexity_check Prüfen der Passwortkomplexität eines Strings

16

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

17

Funktion

Password Länge

Zeichen [a-z] [A-Z]

Grossbuchstaben [A-Z]

Kleinbuchstaben [a-z]

Nummern [0-9]

Sonderzeichen

String Unterschied

Zusätzliche Prüfung

Authentifizierung – Passwort Profile

Kommentar

verify_function

4

1

-

-

1

1

3

✔1

10g Funktion

verify_function_11g

8

1

-

-

1

-

3

✔2

11g Funktion

ora12c_verify_function

8

1

-

-

1

-

3

✔3

Standard

ora12c_strong_verify_function

9

-

2

2

2

1

4

-

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Authentifizierung – Kerberos

Netzwerkverschlüsselung (native / SSL) und Starke Authentifizierung (Kerberos /

RADIUS) benötigen keine zusätzliche Lizenz

In Oracle 12c wurde ein komplett neuer Kerberos Stack implementiert

– Erlaubt fall back auf weitere Authentifizierungsmethoden

– Gibt aber immer noch oder wieder Oracle Bugs...

Keytab File für Oracle 12c darf nur AES Crypto‘s enthalten (eben, Bugs....)

Unterschied in der Konfiguration für Oracle 11g und Oracle 12c

– 11g SQLNET.KERBEROS5_CC_NAME = OSMSFT://

– 12c SQLNET.KERBEROS5_CC_NAME = MSLSA

18

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Authentifizierung – Kerberos

Workarounds für gemischte Oracle 11g und Oracle 12c Umgebungen

Keytab File mit ausschliesslich AES Crypto‘s

Verwendung von kerberos5pre Parameter

sqlnet.ora auf dem Client (Auszug)

SQLNET.KERBEROS5_CC_NAME=OSMSFT://

SQLNET.AUTHENTICATION_SERVICES= (kerberos5pre,kerberos5)

SQLNET.KERBEROS5_CONF =c:\kerberos\krb5.conf

SQLNET.KERBEROS5_CONF_MIT = true

19

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Authentifizierung – Proxy

Benutzer sollen mit persönlichen Accounts arbeiten

– Nachvollziehbarkeit sicherstellen und Verantwortlichkeiten trennen

Teilweise weitere Bedürfnisse wie z.B. Schema update des Anwendungsschemas

Arbeiten mit Proxy Authentifizierung seit mehreren Oracle Releases möglich

– Benutzer A erhält das Recht sich als Benutzer B an der Datenbank anzumelden

– Authentifizierung findet anhand des Benutzers A statt

– Rechte in der Datenbank des Benutzers B

20

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Authentifizierung – Proxy

Zuweisen des Proxy Rechtes

SQL> ALTER USER oehrli GRANT CONNECT THROUGH hr;

Festlegen der Rollen, welche vom Proxy aktiviert werden dürfen

SQL> ALTER USER oehrli GRANT CONNECT THROUGH hr

WITH ROLE hr_clerk;

Revoke der Proxy Rechte

SQL> ALTER USER oehrli REVOKE CONNECT THROUGH hr;

21

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Authentifizierung – Proxy

User darf nicht gelocked sein

SQL> connect oehrli[scott]/manager

ERROR:

ORA-28000: the account is locked

Warning: You are no longer connected to ORACLE.

SQL> SELECT username,account_status FROM dba_users

WHERE username IN ('OEHRLI','SCOTT')

USERNAME

---------SCOTT

OEHRLI

22

11. Juni 2015

ACCOUNT_STATUS

--------------LOCKED

OPEN

SOUG SIG - Oracle 12c Security Features

Authentifizierung – Proxy

Anwendungsschema kann nicht gesperrt werden

– Workaround durch setzen eines unmöglichen Passwortes

Neu mit 12.1.0.2 Proxy Only Connect

– Kein direktes Login mehr möglich, Zugriff nur via Proxy Benutzer

Festlegen eines Proxy Only Accounts

ALTER USER hr PROXY ONLY CONNECT;

Fehler beim direkten Login

SQL> CONNECT hr/hr

ERROR:

ORA-28058: login is allowed only through a proxy

23

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Authentifizierung – Proxy

Information dazu in DBA_USERS

SQL> SELECT username,proxy_only_connect FROM dba_users

WHERE username='HR';

USERNAME

PROXY_ONLY_CONNECT

------------ -----------------HR

Y

Proxy only Ausschalten

SQL> ALTER USER hr CANCEL PROXY ONLY CONNECT;

24

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Autorisierung – READ / READ ANY TABLE Privileg

Bei einem regulären SELECT / SELECT ANY kann der Benutzer die Tabelle / Zeile

sperren z.B

SQL> SELECT ... FROM scott.emp FOR UPDATE;

Kein echter „nur lese“ Zugriff möglich

Neues System respektive Objekt Privileg READ, READ ANY TABLE

– Ausschliesslich lese Zugriff

– Kein Locking

25

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Autorisierung – Privilege Capture

Erfassung und Auswertung der Datenbank Privilegien zur Laufzeit

– Für Benutzer, Sessions, Rollen oder PUBLIC

– Anzeigen von benutzten SYSTEM, OBJEKT und PUBLIC Privilegien

– Anzeigen wie der Benutzer zu den Privilegien gekommen ist

d.h. Privilege Path

– Anzeigen von nichtverwendeten Privilegien

Ereichen des “least privilege” Prinzips

– Datenbank und Anwendung “sicherer” machen

26

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Autorisierung – Privilege Capture

Erstellen der Capture Policy

dbms_privilege_capture.create_capture(

name => 'dba_privilege_analysis',

type => dbms_privilege_capture.g_context,

condition=> q'[sys_context('USERENV',

'SESSION_USER‘)='SCOTT']');

Aktivieren der Capture Policy

dbms_privilege_capture.enable_capture('dba_privilege_analysis‘)

Aktivieren der Capture Policy

Tätigkeit, Job ausführen und anschliessen Capture Policy wieder Stoppen

27

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Autorisierung – Verschiedenes

Integration Oracle Database Vault

– Nicht mehr teil des Oracle Kernels

– Bleibt auch beim DB Clonen / Restoren „aktiv“

Verbesserte Performance von Database Vault

Neue Mandatory Realms

28

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Übersicht Unified Audit

Standardmässiges Auditing der Audit Konfiguration

– Protokolieren jedes Events der die Audit Konfiguration modifiziert

– Protokolieren jeder Modifikation des Audit Trails und der Einstellungen

Schnelle Audit Engine, einfachere Kontrolle des Zugriffes, verbesserte Performance

– Minimale Mehrbelastung bei der Verarbeitung (Audit Datensätze werden in einem

Proprietären Format abgespeichert)

– Minimale Mehrbelastung bei Transaktionen (Audit Datensätze werden in ein Buffer

geschrieben)

29

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Fast Audit Engine

Queued Mode

– Standard Einstellung

– Audit Datensätze werden in der SGA

zwischen gespeichert

– Konfigurierbar mit

UNIFIED_AUDIT_SGA_QUEUE_SIZE

(1MB bis 30MB)

Immediate Mode

– Audit Datensätze werden direkt in den

Audit Trail geschrieben

30

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Ups...

Audit Datenverlust seit dem letzten Flush

auf Disk

Alternative bleibt der Immediate Write

Mode

Verhalten im Queued wird durch INIT.ORA

Parameter gesteuert

– unified_audit_sga_queue_size

– _unified_audit_flush_interval

– _unified_audit_flush_threshold

31

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Übersicht Unified Audit

Der Unified Audit Trail speichert auch Audit Informationen für:

– Fine Grained Audit (FGA)

– Data Pump

– Oracle RMAN

– Oracle Label Security (OLS)

– Oracle Database Vault (DV)

– Real Application Security (RAS)

Verwenden von dedizierten Spalten

Komponenten wie DataPump sind explizit mit einer Audit Policy zu definieren

32

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Übersicht Unified Audit

Auditing für Oracle Database Vault (DV)

– Wird durch das DV Framework definiert

– Änderungen an der DV Konfiguration werden auditiert

– DV Verstösse werden mit DV Realm definiert etc.

RMAN Operationen werden standardmässig überwacht

– Erfolgreiche RMAN Backup‘s

– Erfolgreiche RMAN Restores

– List und Report Statements

– Aber nicht alles … z.B. delete archivelog all;

33

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Übersicht Unified Audit

Verwenden von dedizierten Spalten

– RMAN_OPERATION, RMAN_OBJECT_TYPE, RMAN_DEVICE_TYPE

– DP_TEXT_PARAMETERS1, DP_BOOLEAN_PARAMETERS1

SELECT event_timestamp, dbusername, rman_operation,

rman_object_type, rman_device_type

FROM unified_audit_trail

WHERE action_name = 'RMAN ACTION'

ORDER BY event_timestamp

34

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Audit Policies

Audit Policies sind Container für Audit Einstellungen

– Verwendet um ACTIONS, PRIVILEGES, OBJECTS zu Auditiren

– Basieren auf Systemweiten oder Objekt Spezifischen Audit Optionen

– Können direkt Rollen enthalten

– Können Bedingungen, Ausnahmen enthalten

– Werden mit dem Statement AUDIT und NOAUDIT Ein- bzw. Ausgeschaltet

Bedingungen können aktuell nur Oracle Funktionen enthalten. Kundenspezifische

PL/SQL Funktionen werden nicht unterstütz

Audit Daten werden immer in den UNIFIED_AUDIT_TRAIL geschrieben

35

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Audit Policies

Erstellen einer Audit Policy mit Bedingung und Ausnahme

CREATE AUDIT POLICY dba_pol ROLE DBA;

CREATE AUDIT POLICY hr_employees_pol

PRIVILEGES CREATE TABLE

ACTIONS UPDATE ON HR.EMPLOYEES

WHEN q'[SYS_CONTEXT('USERENV',

'IDENTIFICATION_TYPE'='EXTERNAL']'

EVALUATE PER STATEMENT;

Aktivieren einer Audit Policy

AUDIT POLICY hr_employees_pol EXCEPT HR;

36

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Audit Policies

Aktive Audit Policies

SQL> SELECT * FROM audit_unified_enabled_policies;

USER_NAME

----------SCOTT_DBA

ALL USERS

37

11. Juni 2015

POLICY_NAME

----------------ORA_ACCOUNT_MGMT

ORA_SECURECONFIG

ENABLED_

-------BY

BY

SOUG SIG - Oracle 12c Security Features

SUC

--YES

YES

FAI

--YES

YES

Audit – Default Audit Policies

ORA_SECURECONFIG (aktiv)

– Überwachung der Audit Konfiguration und des Audit Trails

ORA_LOGON_FAILURES (aktiv) Neu mit Oracle 12.1.0.2

– Überwachung von Logon/Logoff

ORA_ACCOUNT_MGMT

– Erstellen von Benutzer und Rollen und Vergabe von Rechten

ORA_DATABASE_PARAMETER

– Änderung der Datenbank Parameter beziehungsweise SPFile

Je nach Oracle 12c Release weitere Default Policies z.B

– ORA_CIS_RECOMMENDATIONS

38

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Mixed Mode

Standard bei Neuinstallationen

Traditionelles und Unified Audit zusammen (Mixed Mode)

– Traditionelles Audit (pre 12c) funktioniert weiterhin in 12c

– All Audit Einstellungen die in 11g R2 Konfiguriert wurden bleiben

Spezielle Unified Audit Feature funktionieren nicht z.B kein RMAN Audit

Aktive Audit Policies schreiben Daten in UNIFIED_AUDIT_TRAIL

– Gefahr der doppelten Datensammlung

– z.B. AUDIT CREATE SESSION und ORA_LOGON_FAILURES

UNIFIED_AUDIT_SESSIONID und SESSIONID sind im Mixed Mode unterschiedlich

39

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Migrationsarbeiten

Gute Gelegenheit für die Definition eines „Audit Konzeptes“

– Was soll überwacht werden?

– Wie lange sollen die Rohdaten aufbewahrt werden?

– Wer wertet die Audit Daten aus?

Analyse der bestehenden Audit Konfiguration

– Wird SYSLOG verwendet?

– Welcher AUDIT_TRAIL wird verwendet

– Kundenspezifisches Housekeeping und/oder Trigger basiertes Audit

40

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Migrationsarbeiten

Analyse der bestehenden Audit Statements

– Ältere MOS Note 1019552.6 Script to Show Audit Options/Audit Trail

– Auswerten der Informationen aus DBA_PRIV_AUDIT_OPTS,

DBA_OBJ_AUDIT_OPTS, DBA_STMT_AUDIT_OPTS, etc

Erstellen neuer Audit Policies

– Abdecken der Bestehenden Bedürfnisse

– Ggf. direkt Rollen überwachen. Z.B die DBA Rolle

Neue Audit Policies verifizieren

– Wird alles wie gewünscht überwacht?

– Achtung doppelte Datensammlung

41

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Unified Mode

Aktivieren den Unified Audit Mode benötig Neustart der Datenbank

Option wird in die Binaries „gelinkt“

– Siehe auch MOS Note 1567006.1

cd $ORACLE_HOME/rdbms/lib

make -f ins_rdbms.mk uniaud_on ioracle

Kontrolle der Unified Audit Option

SELECT parameter,value FROM v$option

WHERE parameter='Unified Auditing';

PARAMETER

Value

------------------ --------Unified Auditing

TRUE

42

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Unified Mode

Aktivieren der neue Audit Policies

Anpassen des Housekeeping mit DBMS_AUDIT_MGMT

– Definition von Purge Jobs

Bereinigung der altern Audit Statements

– Löschen bzw. NOAUDIT xyz

43

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Unified Mode

44

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Unified Mode

45

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Audit – Standby / Read Only

Unified Audit funktioniert auch bei:

– Standby Datenbanken

– Read only Datenbanken

Unified Audit verwendet $ORACLE_BASE/audit um Binär Dateien anzulegen, wenn

die DB nicht geöffnet oder schreibbar ist

– Transparenter Zugriff durch den UNIFIED_AUDIT_TRAIL View

– Dateien können mit DBMS_AUDIT_MGMT.LOAD_UNIFIED_AUDIT_FILES in die

Datenbank geladen werden

Mit 12.1.0.2 funktioniert das Houskeeping mit DBMS_AUDIT_MGMT auch für Read

Only Datenbanken

46

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Vertraulichkeit der Daten – Verschiedenes

SHA-2 Kryptographisch Hash Funktion auch in DBMS_CRYPTO

FIPS-Certified Cryptographic Modules

orapki Kommando unterstützt die Konvertierung des Oracle Wallets mit AES256

Algorithmus

Oracle 12c Wallets und Schlüssel Management

– Neue Attribute für die Schlüssel mit zusätzlichen Informationen

– Neue Kommandos konsolidieren verschiedene Aktionen, welche früher mit

unterschiedlichen Tools abgedeckt wurden

– Importieren / Exportieren der Schlüssel aus den Wallets

Unterstützung für Oracle Key Vault

47

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Vertraulichkeit der Daten – Data Redaction

Maskieren der Daten bei der Ausgabe / Darstellung

– Z.B Kredit Karten, Sozialversicherungsnummern etc

48

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Vertraulichkeit der Daten – Data Redaction

Data redact wird abhängig von Bedingungen ausgeführt

– Mit SYS_CONTEXT prüfen von User/Rolle, IP Adresse, Client Identifier, …

– App User/Rolle oder andere Information aus der Anwendung

– Unterstütze Funktionen: SYS_CONTEXT(), V(), NV() oder DOMINATES ()

Keine Custom PL/SQL

dbms_redact.add_policy(

object_schema => 'HR',

object_name

=> 'EMPLOYEES',

column_name

=> 'SALARY',

policy_name

=> 'HR_redact_salary',

function_type => dbms_redact.full,

expression

=> q'[sys_context('USERENV',

'SESSION_USER')!='EUGEN']');

49

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Fazit

Verwendung der aktuellen Passwort Hash Funktionen Logon Protokolle mit

sinnvollen Password Regeln sind ein „must have“

Unified Audit Trail bietet bezüglich Administration, Sicherheit und Performance

wesentliche Verbesserungen

Neue Audit Policies erlauben das einfach Zusammenfassen der Audit Bedingungen

Authentifizierung wurde wesentlich verbessert, muss nur noch „eingesetzt“ werden

50

11. Juni 2015

SOUG SIG - Oracle 12c Security Features

Fragen und Antworten...

Stefan Oehrli

Solution Manager / Trivadis Partner

Tel.: +41 58 459 55 55

[email protected]

51

11. Juni 2015

SOUG SIG - Oracle 12c Security Features