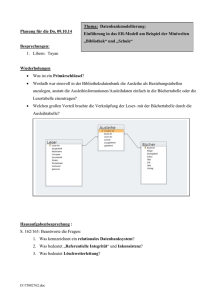

Diplomarbeit Datenbank-Entwurf durch „Reverse Engineering“ von

Werbung

Diplomarbeit

Datenbank-Entwurf durch

„Reverse Engineering“ von

relationalen Datenbanken

Stefan Rollert

Matrikelnummer 1443941

Betreuer: Prof. Dr. Udo Lipeck

Institut für Informatik

Universität Hannover

Februar 1996

- ii -

Zusammenfassung

In den letzten Jahren haben sich in allen Bereichen, in denen größere Datenmengen gespeichert werden

müssen, „relationale Datenbanksysteme“ durchgesetzt. Grundlage des Entwurfes einer relationalen

Datenbank ist meist ein „(erweitertes) Entity-Relationship-Schema“ (EER-Schema). Mit Hilfe von

Werkzeugen zum Datenbank-Entwurf läßt sich ein EER-Schema in ein Relationenschema umsetzen.

Da sich im Laufe ihrer Existenz die Anforderungen an eine Datenbank ändern, erfährt die relationale

Struktur typischerweise zahlreiche Korrekturen, die das Relationenschema unverständlich werden

lassen. An dieser Stelle wäre es hilfreich, aus einem relationalen Datenbank-Schema das zugehörige

EER-Schema zurückzugewinnen.

Für diese Art von „Reverse Engineering“ lassen sich bereits einige Verfahren in der Literatur finden.

Dabei erweist sich das Verfahren von Chiang / Barron / Storey als das leistungsfähigste, weil bei diesem

Algorithmus mehr strukturelle Eigenschaften aus dem Relationenschema wiedergewonnen werden als

bei anderen Verfahren. Jedoch werden Kardinalitäten von Beziehungen, bestimmte Beziehungsarten

und einige weitere Strukturen nicht erkannt. Ziel dieser Arbeit ist daher, auf Basis des Verfahrens von

Chiang einen Algorithmus zu entwickeln, der über Anfragen versucht, weitere Informationen über die

relationale Struktur einer Datenbank zu gewinnen. Alle Tabellen und ihre Attribute werden bei diesem

Verfahren bestimmten Entity- bzw. Beziehungs- Klassen zugeordnet und in Objekte eines EER-Schemas

umgesetzt.

- iii -

Das zu diesem Algorithmus in der Programmiersprache „C“ entwickelte Programm liest ein Schema aus

einer Oracle-Datenbank. Zu den Informationen über Tabellen, die aus dem Oracle-Data-Dictionary

gewonnen werden, kann der Anwender zusätzliche Schlüsselkandidaten und Fremdschlüssel bestimmen.

Durch Datenbank-Anfragen werden die Vermutungen des Benutzers überprüft und gegebenenfalls

zurückgewiesen.

Das auf diese Weise gewonnene Relationenschema kann mit Hilfe des entwickelten Verfahrens in ein

EER-Schema umgesetzt, aber auch mit anderen Tools weiterverarbeitet werden.

Zur Überprüfung des Verfahrens wird eine Fallstudie angefertigt, die einen Ausschnitt der relationalen

Studenten-Datenbank der Hochschul-Informations-Systeme GmbH (HIS) in ein EER-Schema umsetzt.

- iv -

Inhaltsverzeichnis

ZUSAMMENFASSUNG ..................................................................................... ii

1 EINLEITUNG.................................................. Fehler! Textmarke nicht definiert.

2 GRUNDLAGEN ................................................................................................4

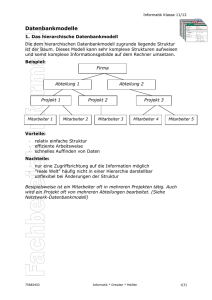

2.1 WOZU DIENT „REVERSE ENGINEERING“ ? ...........................................................4

2.2 WAS MUß EIN RE-ALGORITHMUS TUN ? ..............................................................5

2.3 WELCHE OBJEKTE ENTHÄLT DAS ZIELMODELL ?..................................................5

2.4 WIE IST DAS QUELLMODELL AUFGEBAUT ?........................................................10

2.5 WIE KANN DIE QUALITÄT EINES SCHEMAS BEWERTET WERDEN ? .......................12

2.6 WIE WIRD EIN EER-SCHEMA IN EIN RELATIONENSCHEMA UMGESETZT ?............13

2.7 WELCHE VERFAHREN ZUM „REVERSE ENGINEERING“ WURDEN BEREITS

VERÖFFENTLICHT ?......................................................................................19

2.8 WIE SIND DIE VERFAHREN ZU BEWERTEN ? .......................................................20

2.9 AUF WELCHE WEISE SETZEN DIE ALGORITHMEN EIN RELATIONENSCHEMA IN

„IHR“ ZIELMODELL UM ?..............................................................................20

2.10 WIE ARBEITET DER ALGORITHMUS VON CHIANG ?...........................................21

2.11 WAS MACHT CHIANGS VERFAHREN AUS DER HIS-DB ? ..................................26

2.12 WELCHE PROBLEME TRETEN BEI CHIANG AUF ?...............................................32

2.13 WIE ARBEITEN DIE ANDEREN ALGORITHMEN ? ................................................35

3 LÖSUNGSANSATZ ........................................................................................41

3.1 ERMITTELN VON PRIMÄR- UND FREMDSCHLÜSSELN..........................................42

3.2 KLASSIFIKATION DER RELATIONEN UND ATTRIBUTE..........................................45

-v-

3.3 ERZEUGUNG EINES (E)ER-SCHEMAS ................................................................49

3.3.1 Starke Entity-Relationen ..........................................................................50

3.3.2 Besondere Entity-Relationen ....................................................................51

3.3.3 Schwache Entity-Relationen .....................................................................51

3.3.4 Spezielle Beziehungs-Relationen ..............................................................52

3.3.5 Reguläre Beziehungsrelationen ................................................................54

3.3.6 Sonderfall bei Beziehungsrelationen ........................................................55

3.3.7 Fremdschlüssel-Beziehungen....................................................................56

3.3.8 Aggregationen..........................................................................................57

3.3.9 Fremdschlüssel besonderer Entity-Relationen ..........................................58

3.3.10 Kardinalitäten........................................................................................61

3.4 BEWERTUNG DES EIGENEN VERFAHRENS ..........................................................66

4 ALGORITHMUS UND CODIERUNG ..........................................................73

4.1 MARKOWITZ-TOOLS ........................................................................................74

4.2 PROGRAMMENTWICKLUNG ...............................................................................75

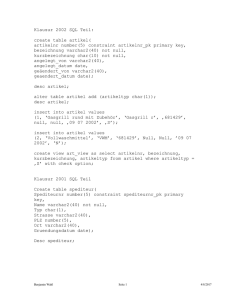

4.2.1 ora2rel.....................................................................................................78

4.2.2 rel2pre .....................................................................................................88

4.2.3 Übrige Programme ..................................................................................97

4.3 FALLSTUDIE: UMSETZUNG EINER STUDENTEN-DATENBANK ..............................98

4.3.1 Vorbereitung ............................................................................................98

4.3.2 Programmstart.......................................................................................100

4.3.3 Relationenschema erstellen ....................................................................101

4.3.4 Umsetzung des Relationenschemas in ein PRE-Schema..........................112

4.3.5 Umwandlung in ein SDT-Schema ...........................................................116

4.3.6 Vergleich der erzeugten SDT-Schemata..................................................118

4.3.7 Grafische Ausgabe des Schemas.............................................................120

4.4 BEWERTUNG DER RESULTATE .........................................................................127

4.5 FOLGERUNGEN FÜR DAS RELATIONENSCHEMA ................................................129

4.6 VERGLEICH MIT CHIANGS VERFAHREN ...........................................................130

4.7 S-DESIGNOR PROFESSIONAL...........................................................................131

- vi -

5 AUSBLICK....................................................................................................134

GLOSSAR.........................................................................................................137

LITERATURHINWEISE.................................................................................139

ANHANG..........................................................................................................141

ANHANG A: FORMATE.........................................................................................141

a Relationen-Format.......................................................................................141

b PRE-Format ................................................................................................142

c SDT-Format.................................................................................................143

ANHANG B: BENUTZERHANDBUCH ......................................................................144

a Programmquellen ........................................................................................144

b Systemvoraussetzungen ................................................................................144

c Installation...................................................................................................145

d Benutzung ....................................................................................................146

e Fehlermeldungen / Warnungen.....................................................................149

ANHANG C: UMSETZUNG EINER LITERATUR-DATENBANK ....................................151

ANHANG D: BEISPIEL-INSTANZEN DER TEST-DATENBANK ...................................156

ANHANG E: PROGRAMMQUELLEN .......................................................................158

a eingabe.h .....................................................................................................158

b eingabe.c .....................................................................................................159

c menu.h .........................................................................................................162

d menu.c .........................................................................................................163

e ora2rel.pc ....................................................................................................166

f rel2pre.c .......................................................................................................185

g haupt.c.........................................................................................................198

h pre2sdt.sed...................................................................................................201

i crschema.sql .................................................................................................201

-7-

-1-

1 Einleitung

In den vergangenen Jahren haben sich in allen Bereichen, wo größere Datenmengen

gespeichert werden müssen, die sogenannten „relationalen Datenbanken“ durchgesetzt

und alte Modelle wie z.B. das Netzwerkmodell abgelöst. Heute trifft man auf allen

Betriebssystemen fast ausschließlich auf Datenbanksysteme, die ihre Daten in Form von

Tabellen speichern. Dies gilt nicht nur für den professionellen Bereich - auch im

Heimbereich haben die relationalen Datenbanksysteme ihren Einzug gehalten.

Grundlage für den Entwurf einer relationalen Datenbankstruktur bildet heute das

sogenannte „Entity-Relationship-Modell“, in dem die zu speichernden Daten und ihre

Beziehungen zueinander grafisch dargestellt werden. Algorithmen wurden entwickelt, die

ein so entstandenes ER-Schema in die Tabellenstruktur einer relationalen Datenbank

übertragen. Der Vorteil eines solchen systematischen Vorgehens ist die einfache und

leicht änderbare Struktur und die anwendungsnahe Semantik, die eine auf diese Weise

erzeugte Datenbank erhält.

Ist hingegen bereits eine Datenbank oder ein Dateisystem vorhanden, die in das

Relationenmodell umgesetzt werden soll, so sparen sich die meisten Entwickler den

„Umweg“ über ein (E)ER-Modell und übertragen die Daten einfach in eine

Tabellenstruktur. Vielfach wissen die Entwickler überhaupt nicht, welche Daten sich

hinter den einzelnen Attributen einer Datenbank verbergen, wenn z.B. die Entwickler der

„Ur-“Datenbank nicht mehr „verfügbar“ sind. Die Folge ist, daß das relationale System

unübersichtlich wird und nicht mehr klar erkennbar ist, in welcher Form die Daten in der

Datenbank abgelegt werden. Eine Änderung der Struktur oder ein Übertragen der Daten

in ein neues Modell (beispielsweise ein objektorientiertes Modell) wird auf diese Weise

immer schwieriger.

Die gleichen Probleme treten auf, wenn sich die Anforderungen an ein

Datenbanksystem im Laufe der Zeit ändern. Die Entwickler stehen häufig unter

Zeitdruck, so daß ein Modellieren der neuen Anforderungen ausbleibt und z.B. Attribute

einfach in die bestehende Datenbank eingefügt werden.

-2-

„Reverse Engineering“ (RE) von einer relationalen Datenbank bezeichnet den

Vorgang, aus einer Tabellenstruktur ein (E)ER-Schema zu entwickeln. Das Ergebnis

eines solchen Vorgangs ist ein aussagekräftiges Modell der Datenbankstruktur, die es

auch einem Außenstehenden ermöglicht, die Inhalte der Daten zu verstehen und das

Schema gegebenenfalls zu rekonstruieren. Häufig ist ein so gewonnenes (E)ER-Schema

sogar besser als das originale Entwurfsschema, weil sich die Anforderungen nach dem

ersten Datenbankentwurf geändert und verschiedene Entwickler die Tabellenstruktur

bearbeitet haben können.

Der Begriff „Reverse Engineering“ stammt ursprünglich aus der HardwareEntwicklung, wo versucht wird herauszufinden, wie Systeme anderer Unternehmen

funktionieren. Bei Software-Systemen wird hingegen meist untersucht, wie das eigene

System läuft. Hier ist Ziel des Reverse Engineering-Prozesses, Software-Komponenten

zu identifizieren und ihre Beziehungen untereinander zu ermitteln. Auch die Analyse der

Anforderungen an ein solches Software-System ist Aufgabe des Reverse Engineering.

Alte Systeme (in der englischsprachigen Literatur tritt häufig der Begriff „legacy

systems“ auf) werden in der Realität immer wieder geändert und erweitert, obwohl der

Entwickler nicht alle Funktionen des Systems verstanden hat. Hier wird Reverse

Engineering dazu benutzt, Algorithmen zu verstehen und Programmteile eventuell

wiederzuverwenden. Im Programm implementierte Unternehmens-Regeln, die nur im

System präzise definiert und sonst schlecht dokumentiert wurden, können so aufgespürt

und Mängel erkannt werden.

Aus denselben Gründen wird Reverse Engineering auch bei Datenbanken

angewendet. Besonders bei Portierung einer Datenbank auf eine andere Plattform ist die

Anwendung eines Reverse Engineering-Verfahrens sinnvoll.

Ziel dieser Arbeit ist, einen Algorithmus zu entwerfen, mit dem man aus einer

Menge von Relationen ein bezüglich der Entwurfskriterien „gutes“ (E)ER-Schema

erstellen kann. Dazu werden die in der Literatur beschriebenen Verfahren verglichen und

bewertet (siehe Kapitel 2). Im Anschluß daran soll ein eigener Algorithmus entwickelt

werden, der mit möglichst wenigen Eingaben des Anwenders auskommt (Kapitel 3,4).

-3-

An dieser Stelle möchte ich mich bei Herrn Prof. Dr. Udo W. Lipeck für die gute

Betreuung während der letzten sechs Monate bedanken. Seine Anregungen und Hinweise

haben mir bei Bearbeitung dieser Arbeit sehr geholfen.

Viele hilfreiche Diskussionen konnte ich auch mit Herrn Michael Gertz führen.

Vielen Dank dafür.

Kommentare zu Vorversionen dieser Arbeit habe ich außerdem von Claudia

Wehrhahn und Patricia Giesemann erhalten. Auch für ihre Hilfe bin ich dankbar.

-4-

2 Grundlagen

2.1 Wozu dient „Reverse Engineering“ ?

Es gibt verschiedene Gründe, eine vorhandene relationale Datenbank in ein ER-Schema

zu übersetzen. Die grafische Darstellung einer Datenbank-Struktur ist leicht zu verstehen

und hat eine anwendungsnahe Semantik. Ein ER-Diagramm ist dadurch aussagekräftiger

und einfacher zu ändern als eine relationale Datenbankstruktur. So können zum Beispiel

unnötige Tabellen-Attribute oder Redundanzen (mehrfache Speicherung derselben

Daten) entfernt und Inkonsistenzen in der Struktur leichter aufgefunden werden. Zum

anderen kann eine Umsetzung in ein grafisches Modell Dokumentationszwecke erfüllen.

Die genannten Änderungen werden erforderlich, wenn sich Anforderungen an eine

Datenbank im Laufe der Zeit ändern. Der Wunsch, Programme beim ersten Mal perfekt

zu erstellen, ist deshalb nicht zu erfüllen. RE versucht, aus den vorhandenen Relationen

die Aufgaben des Systems abzuleiten. Manchmal ist es allerdings sehr schwierig, ein

grafisches Modell zu produzieren, weil auch Datenbank-Experten die Regeln eines guten

Datenbankentwurfs verletzen.

Andererseits ermöglicht erst das grafische Schema eine Übersetzung der Datenbank

in andere Modelle. Aber auch der Wechsel von einem relationalen Datenbanksystem zu

einem anderen kann eine Umstrukturierung der Datenbank erfordern, wenn zum Beispiel

das Schema speziell für ein System optimiert wurde. Das ER-Modell ist unabhängig von

der physikalisch implementierten Datenbank.

-5-

altes Rel.Schema

ER-Schema

restrukturiertes

ER-Schema

neues Rel.Schema

Erweiterung

Dokumentation

objektorient.

Datenmodell

hierarchisches

Datenmodell

2.2 Was muß ein RE-Algorithmus tun ?

Im Grunde muß ein Reverse-Engineering-Algorithmus „nur“ den Prozeß des „Forward

Engineering“ (s.u.) aufheben und umkehren. Dazu sollten alle verfügbaren Informationen

ausgewertet werden: das Schema sowie die Daten. Zusätzliche Informationen, die ein

Anwender eingibt, können sehr hilfreich sein.

Weil die vorhandenen Informationen über die Datenbank meist nicht ausreichen, um

eine eindeutige Modellierungs-Entscheidung zu treffen, ist bei RE viel Kommunikation

mit dem Anwender erforderlich. Zum Beispiel ist oft nicht zu ermitteln, ob eine Relation

ein Entity oder eine Beziehung repräsentieren soll. Ebenso muß der Nutzer

Integritätsbedingungen eingeben, wenn diese in dem benutzten Datenbanksystem nicht

gespeichert werden.

2.3 Welche Objekte enthält das Zielmodell ?

Als Zielmodell des „Reverse Engineering“-Prozesses dient in der Literatur ein

„erweitertes Entity-Relationship (EER) Modell“. In diesem „semantischen“ Modell wird

die Realität auf hoher Abstraktionsebene repräsentiert, so daß es leicht zu verstehen und

interpretieren ist. Im Gegensatz dazu ist das Relationenmodell ein „logisches“ Modell,

das Daten in einer physikalisch leicht zu speichernden Form ablegt.

Es gibt zum Teil recht unterschiedliche Erweiterungen des Entity-Relationship

Modells. Auch in den Artikeln, die sich mit Reverse Engineering von relationalen

Datenbanken beschäftigen, sind Unterschiede im Zielmodell zu verzeichnen.

-6-

In der Vergangenheit hat sich aber das Modell von Batini/Ceri/Navathe [3] als ein

Quasi-Standard etabliert. Dieses EER-Modell wird auch am häufigsten von den Autoren

der betrachteten Artikel benutzt. Es soll deshalb an dieser Stelle näher erläutert werden.

Die Basis eines ER-Modells bilden die Klassen Entities, Beziehungen und Attribute:

Entities repräsentieren Objekte der realen Welt. Gleichartige Objekte werden in

Entity-Typen wie z.B. „Student“ oder „Professor“ zusammengefaßt. In grafischer

Notation werden Entity-Typen durch Rechtecke dargestellt.

Wie in der Literatur üblich soll im folgenden statt Entity-Typ einfach Entity

geschrieben werden. Muß zwischen Entity und Entity-Typ unterschieden werden, so

wird explizit darauf hingewiesen.

Beziehungen stellen Zusammenhänge zwischen zwei oder mehr Entities her. Der

Grad einer Beziehung ist gleich der Anzahl der teilnehmenden Entities. Am häufigsten

treten binäre Beziehungen, also Beziehungen vom Grad 2, auf. Zwischen „Student“ und

„Professor“ besteht zum Beispiel die Beziehung „wird betreut“, die im Modell als

Raute dargestellt wird.

Ein Ring ist eine binäre Beziehung, die ein Entity mit sich selbst verbindet. Ringe

werden oft auch als rekursive Beziehungen bezeichnet.

Die Kardinalität legt fest, an wievielen Beziehungs-Instanzen ein Entity teilnehmen

kann. Sie wird durch ein Paar ganzer Zahlen (Minimum, Maximum) angegeben. Ein N

bzw. M als Minimum bzw. Maximum bedeutet „beliebig viele“. Es gibt drei

grundlegende Kardinalitätsverhältnisse für binäre Beziehungen: 1:1, N:1 und N:M. Das

passende Verhältnis für eine Beziehung hängt von der Situation in der realen Welt ab, die

durch

die

Beziehung

modelliert

wird.

Auf

folgende

Art

kann

aus

dem

Kardinalitätsverhältnis einer Beziehung die Kardinalität ermittelt werden:

Kardinalitätsverhältnis

(Min,Max) von Entity 1

(Min,Max) von Entity 2

N:M

N:1

1:1

(0,N)

(0,1)

(0,1)

(0,M)

(0,N)

(0,1)

-7-

Die Beziehung „wird betreut“ ist zum Beispiel eine typische N:1-Beziehung, denn ein

Student kann nur von einem Professor betreut werden, ein Professor hingegen betreut in

der Regel mehrere Diplomarbeiten.

Student

(0,1)

wird betreut

(0,N)

Professor

Attribute enthalten die gespeicherten Daten von Entities und Beziehungen. Alle

externen Informationen werden in Attributen abgelegt. Attribute vom Entity „Student“

sind beispielsweise der Name und die Matrikelnummer des Studenten, die

folgendermaßen notiert werden:

Name

Student

Matrikelnr

oder

Matrikelnr, Name

Student

Batini/Ceri/Navathe erweitern dieses Modell um folgende Elemente:

Ein Entity-Typ E ist eine Generalisierung einer Gruppe von Entity-Typen E1,...,En,

wenn jedes Objekt der „speziellen“ Typen E1,...,En auch Objekt des „generellen“ EntityTyps E ist. So ist zum Beispiel der Entity-Typ „Person“ Vereinigung der Entity-Typen

„Mann“ und „Frau“. Da kein Objekt sowohl in „Mann“ als auch in „Frau“ stehen kann,

handelt es sich hierbei um eine exklusive Generalisierung. Im Gegensatz dazu ist es bei

einer überlappenden Generalisierung erlaubt, daß Objekte in mehr als einem Entity-Typ

Ei gespeichert werden. Außerdem wird zwischen totaler und partieller Generalisierung

unterschieden: Nur bei partieller Generalisierung ist es möglich, daß E Objekte enthält,

die in keinem Ei enthalten sind. Bei folgendem Beispiel handelt es sich also um eine totale

exklusive Generalisierung:

Person

Mann

Frau

-8-

Der Vorteil einer derartigen Generalisierung ist, daß Attribute, die in allen EntityTypen E1,...,En gespeichert werden, nur im generellen Entity-Typ E abgelegt werden

müssen und aus den speziellen Entity-Typen entfernt werden können. Zum Beispiel hat

jede „Person“ einen Namen, so daß das Attribut „Name“ nur in „Person“ stehen muß,

nicht jedoch in den Entity-Typen „Mann“ bzw. „Frau“.

Ein besonderer Fall einer Generalisierungs-Hierarchie ist die Spezialisierung. Hier

sind die Objekte in einem Entity-Typ einfache Untermenge der Objekte eines anderen

Entity-Typs. Nach obiger Bezeichnungsweise ist die Spezialisierung eine partielle

exklusive Generalisierung mit nur einem speziellen Entity-Typ.

Mitarbeiter

Manager

Einige Attribute fungieren als Schlüssel. Der Primärschlüssel dient dabei der

eindeutigen Identifikation eines Datentupels. Sei E ein Entity, A1,...,An Attribute von E.

Seien E1,...,Em weitere Entities mit Primärschlüssel P1,...,Pm, die mit E über binäre 1:1oder N:1-Beziehungen R1,...,Rm verbunden sind. Ein möglicher Primärschlüssel ist dann

die Menge P={A1,...,An,P1,...,Pm}, n≥0, m≥0, n+m≥1. Zu beachten ist dabei die Gefahr,

rekursive Primärschlüssel-Definitionen zu erhalten. Da eine solche Schlüssel-Definition

keinen Sinn macht, seien rekursive Primärschlüssel verboten. Als Primärschlüsselwert P

für ein bestimmtes Tupel e bezeichnet man die Zusammensetzung aller Werte der

Attribute Ai und alle Tupel der Entities Ej, die mit e in Beziehung stehen.

Ein Primärschlüssel P von E hat folgende Eigenschaften:

- Es kann nicht zwei Tupel von E mit demselben Primärschlüsselwert geben.

- Der Primärschlüssel ist in dieser Eigenschaft minimal, d.h. wenn wir ein beliebiges

Attribut Ai oder einen beliebigen Primärschlüssel Pj von Entity Ej aus dem

Primärschlüssel P entfernen, so gilt die erste Eigenschaft nicht mehr.

Es ist zu beachten, daß der Primärschlüssel keineswegs eindeutig sein muß. Es kann

zum Beispiel in einem Entity mehrere Schlüsselkandidaten geben, aus denen einer als

Primärschlüssel ausgewählt wird.

Eine Klassifikation der Schlüssel wird durch folgende Definitionen vorgenommen:

Ein Schlüssel heißt einfach, wenn n+m=1 gilt, bzw. zusammengesetzt, wenn n+m>1

ist. Er heißt intern für m=0, extern für n=0 oder gemischt für n>0 und m>0.

-9-

Mit diesen Definitionen können Entities in zwei Klassen unterteilt werden: Starke

Entities haben einen internen Primärschlüssel, der nur aus Attributen des Entities besteht.

Schwache Entities E hingegen können nicht eindeutig über ihre internen Attribute

identifiziert werden. Ihr Primärschlüssel besteht zum Teil aus Attributen anderer Entities

Ej, die Eigentümer genannt werden und mit E über binäre 1:1- oder N:1-Beziehungen

verbunden sind. Wenn m>1 ist, so hat E mehrere Eigentümer verschiedenen Typs.

Jedes Entity benötigt im Datenbankentwurf mindestens einen Primärschlüssel. Im

Datenbank-Schema werden Attribute, die zum Primärschlüssel gehören, unterstrichen.

Bei einem schwachen Entity E ist zu beachten, daß nicht nur die unterstrichenen internen

Attribute von E zu seinem Primärschlüssel gehören, sondern zusätzlich die

Primärschlüsselattribute der Eigentümer für eine eindeutige Identifikation der Tupel

notwendig sind. Die Eigentümer werden im Schema dadurch kenntlich gemacht, daß an

der (binären) Beziehung zu E ein senkrechter Strich steht.

Zum Beispiel seien die Entities „Abteilung“, „Projekt“ und „Mitarbeiter“ gegeben.

Einer Abteilung können dabei mehrere Projekte zugeordnet werden, die von jeder

Abteilung durchnumeriert werden. Ein Mitarbeiter wiederum kann immer nur an einem

Projekt arbeiten. Folgendes Schema bietet sich an:

Abteilung

(0,N)

betreut

(1,1)

Projekt

(1,N)

arbeitet

Projektnr, Projname

Abteilnr

(0,1)

Mitarbeiter

Name

Arbeiternr

Das starke Entity „Abteilung“ hat als Primärschlüssel das Attribut „Abteilnr“. Es

handelt sich hierbei also um einen einfachen internen Schlüssel. Analog dazu ist der

Primärschlüssel von „Mitarbeiter“ einfach und intern, das Entity ist deshalb stark.

„Projekt“ hingegen ist ein schwaches Entity, da sein Primärschlüssel aus dem Attribut

„Projektnr“ und dem Primärschlüssel des Entities „Abteilung“, also dem Attribut

„Abteilnr“, zusammengesetzt ist. Der Schlüssel von „Projekt“ ist damit gemischt und

zusammengesetzt, der einzige Eigentümer von „Projekt“ ist das Entity „Abteilung“, das

mit Entity „Projekt“ über die binäre 1:N-Beziehung „betreut“ verbunden ist.

Eine

Aggregation

ist

eine

Art

der

Abstraktion,

indem

eine

Anzahl

zusammenhängender Objekte zu einem abstrakten Entity zusammengefaßt werden.

Dadurch ist es möglich, daß eine Beziehung an einer anderen Beziehung teilnimmt, denn

- 10 -

ein abstraktes Entity kann genauso Bestandteil einer Beziehung sein wie ein anderes

Entity. Mit Hilfe der Ersetzung derartiger Teilschemata durch abstrakte Entity-Typen

können ER-Schemata übersichtlicher gestaltet werden, indem die einzelnen Bestandteile

einer solchen Aggregation separat modelliert werden.

Zum Beispiel kann in obigem Schema ein abstrakter Entity-Typ „Arbeitsplatz“ die

Entity-Typen „Abteilung“ und „Projekt“ sowie die Beziehung „betreut“ ersetzen. Es ist

leicht einzusehen, daß bei Ersetzung eines viel größeren Teilschemas das Diagramm an

Übersichtlichkeit gewinnt.

Abteilung

(0,N)

betreut

(1,1)

Projekt

(1,N)

arbeitet

(0,1)

Mitarbeiter

Arbeitsplatz

⇔

Arbeitsplatz

(1,N)

arbeitet

(0,1)

Mitarbeiter

2.4 Wie ist das Quellmodell aufgebaut ?

Als Quellmodell wird das relationale Datenmodell benutzt. Die Basis dieses Modells

bilden Tabellen, in denen verschiedene Attribute zusammengefaßt werden. Ein Tupel

einer solchen Relation ist eine Zeile der Tabelle, also die Sammlung von Werten jedes

Attributs. Schlüssel sind im Relationenmodell ähnlich definiert wie im EER-Modell: Ein

Schlüssel einer Relation ist eine Menge von Attributen dieser Relation, die ein Tupel

eindeutig identifizieren. Im Gegensatz zum EER-Modell sind hier ausschließlich interne

Schlüssel erlaubt.

Auch eine Relation kann mehrere Schlüsselkandidaten haben, von denen einer als

Primärschlüssel gewählt wird.

Beziehungen wie im ER-Modell gibt es im Relationenmodell nicht. Stattdessen

werden zur Repräsentation von Beziehungen Joins zwischen Attributen verschiedener

- 11 -

Tabellen benutzt. Dies bedeutet: Wenn die Tupel zweier Tabellen zueinander in

Beziehung stehen, dann müssen die Werte der Attribute, über denen der Join definiert ist,

übereinstimmen.

Auf einem Relationenschema werden weiterhin Integritätsbedingungen definiert, die

für alle Instanzen des Schemas gelten. Besonders drei Arten von Integritätsbedingungen

sollten beachtet werden:

Schlüssel-Bedingungen spezifizieren die Schlüsselkandidaten einer Relation. Die

Werte der Schlüsselkandidaten müssen für alle Tupel eindeutig sein.

Entity-Integritätsbedingungen legen fest, daß kein Wert eines Primärschlüssels leer

sein kann. Dies ist notwendig, weil der Wert des Primärschlüssels die Tupel der Relation

identifiziert.

Referentielle Integritätsbedingungen werden im Gegensatz zu den anderen beiden

genannten Bedingungsarten zwischen zwei Relationen definiert. Sie sind für die

Aufrechterhaltung der Konsistenz zwischen Tupeln zweier Tabellen verantwortlich und

besagen, daß die Tupel einer Relation, die mit einer anderen Relation in Beziehung steht,

auf bestehende Tupel in dieser Relation verweisen müssen.

Um diese referentiellen Integritätsbedingungen

Relationenschema

Fremdschlüssel

definiert.

Die

zu

speichern,

Bedingungen,

die

werden

zu

im

einem

Fremdschlüssel gehören, spezifizieren eine Integritätsbedingung zwischen den Relationen

R1 und R2. Eine Menge von Attributen FS aus Relation R1 definiert einen

Fremdschlüssel, wenn FS dieselben Daten wie der Primärschlüssel von R2 speichert.

Man sagt auch, daß FS auf Relation R2 verweist. Außerdem muß jeder Wert von FS

eines Tupels von R1 auch Wert des Primärschlüssels (PS) eines Tupels von R2 oder leer

sein. Es gilt also: ∀t:R1 ∃t′:R2 mit t.FS=t′.PS.

Oft müssen weitere (referentielle) Abhängigkeiten angegeben werden, um andere

Integritätsbedingungen zu repräsentieren, die durch die Definition von Fremdschlüsseln

nicht übernommen werden können. Sie werden durch sogenannte Inklusionen definiert:

Definition:

Seien R1,R2 Relationen, M und N eine Menge von Attributen

derselben Anzahl aus R1 bzw. R2. Dann sei: R1.M→R2.N :⇔ ∀t:R1 ∃t′:R2 mit t.M=t′.N

(Werte in R1.M sind Untermenge der Werte von R2.N)

- 12 -

Mit Hilfe dieser Definition können die Fremdschlüssel-Bedingungen auch wie folgt

geschrieben werden:

Definition:

Seien R1,R2 Relationen, FS und N eine Menge von Attributen

derselben Anzahl aus R1 bzw. R2. FS ist Fremdschlüssel von R1, wenn N Primärschlüssel

von R2 ist und R1.FS→R2.N gilt.

In den heute erhältlichen kommerziellen Datenbank-Management-Systemen sind

meist nicht alle diese Integritätsbedingungen definierbar. In diesem Fall muß sie der

Datenbank-Administrator gesondert notieren.

2.5 Wie kann die Qualität eines Schemas bewertet

werden ?

Um festzustellen, „wie gut“ ein Schema ist, müssen zunächst Kriterien festgelegt werden,

nach denen die Güte eines Schemas bewertet werden kann. Sieben Qualitätsmerkmale

werden von Batini/Ceri/Navathe [3] vorgeschlagen:

Vollständigkeit: Ein Schema wird vollständig genannt, wenn es alle relevanten

Merkmale des Anwendungsgebietes repräsentiert.

Korrektheit: Ein Schema heißt korrekt, wenn es geeignete Objekte des (E)ERModells benutzt. Dabei muß zwischen syntaktisch und semantisch korrekt unterschieden

werden. Ein Schema heißt syntaktisch korrekt, wenn die im Modell benutzten Objekte

richtig definiert werden. So ist zum Beispiel ein Schema, in dem Generalisierungen

zwischen

Beziehungen

verwendet

werden,

nicht

syntaktisch

korrekt,

denn

Generalisierungs-Hierarchien werden nur für Entities definiert. Semantisch korrekt nennt

man ein Schema, wenn seine Objekte (Entities, Beziehungen, usw.) gemäß ihrer

Definition benutzt werden. So ist zum Beispiel die Benutzung eines Attributes für die

Speicherung von Produkten semantisch falsch, wenn mehrere Produkt-Eigenschaften

(wie Bezeichnung, Preis, Lagerbestand, ...) in der Datenbank abgelegt werden sollen.

Stattdessen wäre das Anlegen eines Entities „Produkt“ semantisch korrekt.

Minimalität: Ein Schema ist minimal, wenn alle Aspekte der Anforderungen nur

einmal im Schema erscheinen, wenn also kein (E)ER-Objekt ohne Informationsverlust

aus dem Schema gelöscht werden kann.

- 13 -

Ausdrucksstärke: Ein Schema heißt ausdrucksvoll, wenn es alle Anforderungen in

natürlicher leicht verständlicher Weise repräsentiert, ohne weitergehende Erklärungen zu

benötigen.

Selbsterklärung: Ein Schema wird als selbsterklärend bezeichnet, wenn es

weitestgehend durch die Strukturen des Datenmodells modelliert wird und keine

Zusatzerklärungen benötigt.

Lesbarkeit: Dieses Qualitätsmerkmal, das ausschließlich das grafische Modell

betrifft, wird von unterschiedlichen Menschen auch sehr unterschiedlich bewertet. Wie

gut ein Modell lesbar ist, ist eine „persönliche Geschmacksfrage“. Allen Lesern

gemeinsam sind jedoch die Forderungen, daß sich im Modell möglichst wenige Objekte

und Verbindungen überschneiden und daß gleiche (E)ER-Objekte auch die gleiche

Darstellungs-Größe haben sollen.

Änderbarkeit: Ein Schema kann leicht geändert und an neue Anforderungen

angepaßt werden, wenn es sich in Teile (Module) zerlegen läßt.

Normalität: Dieses Qualitätsmerkmal stammt aus der Normalisierungs-Theorie des

relationalen Modells und steht etwas abseits der anderen Qualitätskriterien. Je höher die

im Schema geltende Normalform (erste bis fünfte bzw. Boyce-Codd) ist, desto besser ist

seine Qualität bezüglich dieses Merkmals. Das Ziel ist, daß die Transformation des

(E)ER-Schemas

automatisch

normalisierte

Relationen

liefert.

Die

anderen

Qualitätsmerkmale (Selbsterklärung, Ausdrucksstärke, ...) implizieren dieses Kriterium

weitestgehend, wegen der besonderen Beziehung zum Relationenmodell wird es aber in

der Regel gesondert betrachtet.

2.6 Wie wird ein EER-Schema in ein Relationenschema

umgesetzt ?

Es gibt mehrere Verfahren, ein EER-Schema in ein Relationenschema zu übersetzen.

Eines soll hier genauer betrachtet werden:

Beim Prozeß des „Forward Engineering“ ist zu beachten, daß im Relationenmodell

Beziehungen und Integritätsbedingungen zwischen Attributen verschiedener EERObjekte nicht dargestellt werden können und gesondert genannt werden.

- 14 -

Auf folgende Weise wird ein Relationenschema aus dem EER-Modell erzeugt:

Starke Entities werden in Relationen umgesetzt, deren Attribute und Schlüssel mit

denen des entsprechenden Entities übereinstimmen.

Ein schwaches Entity wird in eine Relation umgesetzt, deren Primärschlüssel sowohl

aus den „internen“ Schlüssel-Attributen (auch „hängende Schlüsselattribute“ genannt) als

auch aus dem Primärschlüssel des Eigentümers zusammengesetzt ist. Die Beziehungen

zu dem bzw. den Eigentümer(n) werden dann nicht weiter behandelt und „vergessen“, da

sie durch die „importierten“ Primärschlüsselattribute repräsentiert werden.

Im Beispiel werden die beiden Relationen „Abteilung“ und „Projekt“ erzeugt. Der

Primärschlüssel „Abteilnr“ des starken Entities wird dabei in die Tabelle „Projekt“

importiert und dient als Fremdschlüssel, wodurch die Beziehung „betreut“ repräsentiert

wird.

Abteilung

(0,N)

betreut

(1,1)

Projekt

Projektnr, Projname

Abteilnr

Es werden also die folgenden Relationen gebildet (Primärschlüssel sind einfach

unterstrichen, Fremdschlüssel punktiert unterstrichen):

Abteilung

(Abteilnr)

Projekt

(Abteilnr, Projektnr, Projname)

Weil „Abteilnr“ in Relation „Projekt“ Fremdschlüssel ist, gilt die Integritätsbedingung

Projekt.Abteilnr→Abteilung.Abteilnr.

- 15 -

Bei binären Beziehungen zwischen Entities A und B muß unterschieden werden:

A

(v,w)

R

(x,y)

A1,A2,A3

B

B1,B2

A und B haben Kardinalität (1,1):

(v=w=x=y=1)

Wenn A und B denselben Schlüssel P haben (P=A1=B1), dann definiere die

Relationen A (P,A2,A3) und B (P,B2) und folgende Abhängigkeiten für die

referentielle Integrität: A.P→B.P und B.P→A.P

Eine weitere Möglichkeit ist die „Fusion“ der Relationen, die mit A bzw. B

korrespondieren. Alle Attribute beider Relationen müssen dann in die neue

Tabelle aufgenommen werden. Der Primärschlüssel wird aber nur einmal

definiert: A_B (P,A2,A3,B2)

Wenn A und B verschiedene Schlüssel haben, dann importiere den Schlüssel von

A als Fremdschlüssel in B, den Schlüssel von B als Fremdschlüssel in A, oder

beides. Also z.B. A (A1,A2,A3,B1), B (B1,B2)

Wieder gilt die Fremdschlüsselbedingung A.B1→B.B1

Auch die „Fusion“ beider Relationen ist möglich, jedoch müssen beide Schlüssel

in der neuen Relation erscheinen, von denen einer als Primärschlüssel ausgewählt

wird: A_B (A1,A2,B1,B2,B3)

Nur ein Entity aus A und B hat die Kardinalität (1,1) (z.B. B), das andere hat

Kardinalität (0,1) (z.B. A):

(v=0, w=x=y=1)

In diesem Fall ist es sinnvoll, den Primärschlüssel des einen Entities jeweils in die

Tabelle, die das andere Entity repräsentiert, als Fremdschlüssel zu importieren,

also z.B. A (A1,A2,A3,B1), B (B1,B2,A1). Dabei ist zu beachten, daß für Tupel

aus A in B1 NULL-Werte erlaubt sind, weil in der dargestellten Beziehung nicht

umbedingt zu jedem Tupel aus A ein Tupel aus B existieren muß. Hingegen

existiert zu jedem Tupel aus B genau ein Tupel aus A, so daß Tupel aus B in

Attribut A1 keine NULL-Werte enthalten darf.

Weiterhin gelten die Integritätsbedingungen A.B1→B.B1 und B.A1→A.A1

Alternativ dazu kann zusätzlich zu den Relationen A (A1,A2,A3) und B (B1,B2)

eine neue Relation R erzeugt werden, die die Schlüssel beider Entities enthält.

- 16 -

Nur der Schlüssel des Entities mit Kardinalität (1,1) ist Primärschlüssel von R,

weil der Schlüssel des anderen Entities NULL-Werte erlauben muß, um die

dargestellte Beziehung zu repräsentieren: R (A1,B1)

Zusätzlich gelten die Fremdschlüsselbedingungen R.A1→A.A1, R.B1→B.B1

A und B haben Kardinalität (0,1):

(v=x=0,w=y=1)

Genauso wie eben werden wechselseitig die Primärschlüssel des jeweils anderen

Entities als Fremdschlüssel importiert und dieselben Fremdschlüsselbedingungen

definiert. Jedoch erlauben hier beide Fremdschlüssel NULL-Werte, also auch in

Tupeln aus B kann das Attribut A1 leer sein.

Ein Entity aus A, B hat Kardinalität (1,1) (z.B. A), das andere hat Kardinalität (1,N)

oder (0,N) (z.B. B): (v=w=x=1,y=N)

Wenn A und B denselben Schlüssel P haben (P=A1=B1), dann definiere eine der

beiden folgenden Abhängigkeiten: A.P→B.P (wenn A Kardinalität (1,1) hat) oder

B.P→A.P (wenn B Minimum/Maximum-Werte (1,1) hat).

Wenn A und B verschiedene Schlüssel haben, dann importiere den Schlüssel des

Entities, das die Kardinalität (1,N) aufweist, als Fremdschlüssel in die Relation,

die dem Entity mit Kardinalität (1,1) entspricht. Natürlich gilt wieder die

Fremdschlüsselbed.: A (A1,A2,A3,B1), B (B1,B2), A.B1→B.B1

Ein Entity aus A, B hat Kardinalität (0,1) (z.B. A), das andere hat Kardinalität (1,N)

oder (0,N) (z.B. B): (v=0,w=x=1,y=N)

Es wird eine neue Relation R erstellt, die die Schlüssel von A und B enthält. Der

Schlüssel des Entities mit Kardinalität (0,1) wird als Primärschlüssel der neuen

Relation auserwählt. R (A1,B1)

Es gelten die Integritätsbedingungen R.A1→A.A1, R.B1→B.B1

Alle anderen binären Beziehungen und allgemein Beziehungen vom Grad > 2:

Erzeuge eine neue Relation R mit einem Primärschlüssel, der aus allen Schlüsseln

der an der Beziehung beteiligten Entities zusammengesetzt wird. Für alle diese

Schlüssel gelten außerdem die Fremdschlüsselbedingungen. Zum Beispiel gilt für

(v=x=1,w=y=N): R (A1,B1) und R.A1→A.A1, R.B1→B.B1

- 17 -

Generalisierungs-Hierarchien werden umgesetzt, indem die Abhängigkeiten für die

referentielle Integrität definiert werden (analog zu oben: Wenn etwa A generelles Entity

ist und B ein spezielles Entity mit gleichem Primärschlüssel P, dann definiere B.P→A.P).

Haben die speziellen Entities andere Primärschlüssel als das generelle Entity, dann muß

vor Festlegung der Abhängigkeiten der Primärschlüssel des generellen Entities als

Fremdschlüssel in die Relationen importiert werden, die mit den speziellen Entities

korrespondieren. Die Abhängigkeiten werden dann entsprechend über die neuen

Fremdschlüssel der speziellen Entities definiert.

Name, Straße, Ort

Mitarbeiternr, Gehalt

Person

Mitarbeiter

Kunde

Kundennr

Hier entstehen folgende Relationen und Integritätsbedingungen:

Person

(Name, Straße, Ort)

Mitarbeiter

(Mitarbeiternr, Gehalt, Name)

Kunde

(Kundennr, Name)

Mitarbeiter.Name→Person.Name, Kunde.Name→Person.Name

Bei Aggregationen muß das Relationenschema für alle Bestandteile der Aggregation wie

eben beschrieben erweitert werden. Ein Spezialfall wird dabei gesondert betrachtet: Für

Beziehungen, die zwischen einem Entity und einer anderen Beziehung bestehen, müssen

folgende Fälle unterschieden werden:

Entity hat Kardinalität (1,1):

Primärschlüssel des Entities wird zum Fremdschlüssel in der Relation, die der

Beziehung entspricht.

Entity hat Kardinalität (0,1):

Erzeuge entweder eine neue Relation oder verfahre wie eben im vorherigen Fall.

Sonst:

Erzeuge eine neue Relation.

- 18 -

Der Primärschlüssel der neuen Relation wird aus dem Schlüssel des Entities und den

Primärschlüsseln der an der Beziehung beteiligten Entities zusammengesetzt.

A

R_A

R_B

(0,1)

(1,N)

B

(1,1)

A1,A2,A3

B1,B2

Bei Umsetzung dieses Schemas wird zuerst die Aggregation wie ein Entity behandelt.

Nach obigem Verfahren muß also Entity B den Primärschlüssel der Aggregation als

Fremdschlüssel importieren. Anschließend wird Entity A in eine Tabelle umgesetzt und

dann eine Relation R_A erzeugt:

B

(B1,B2,A1)

A

(A1,A2,A3)

R_A

(A1,B1)

B.A1→A.A1, R_A.A1→A.A1, R_A.B1→B.B1

Zu bemerken ist, daß bei Umsetzung eines EER-Schemas in ein Relationenschema

Informationen verloren gehen, sofern nicht zusätzlich zum Schema weitere

Integritätsbedingungen notiert werden. Zum Beispiel sind aus einem „reinen“

Relationenschema keinerlei Informationen über Kardinalitäten zu erhalten.

Werden hingegen derartige zusätzliche Bedingungen erfaßt, so läßt sich ein

Relationenschema finden, das bezüglich der gespeicherten Daten zu dem ursprünglichen

EER-Schema äquivalent ist. Beide Schemata enthalten dieselben Zustandsmengen. Wie

eben gezeigt sind aber grafische Entwurfs-Elemente wie Aggregationen im

Relationenschema nicht mehr zu erkennen, da es im Relationenmodell keine Struktur

gibt, die zu einer Aggregation äquivalent ist. Dasselbe Problem gibt es auch in

umgekehrter

Richtung:

Nicht

alle

Integritätsbedingungen,

die

auf

einem

Relationenschema definiert werden können, sind im EER-Schema wiederzuerkennen.

- 19 -

2.7 Welche Verfahren zum „Reverse Engineering“

wurden bereits veröffentlicht ?

Seit nahezu zehn Jahren findet man in den Fachzeitschriften immer wieder Artikel, die

sich mit dem Thema „Reverse Engineering von Datenbanken“ auseinandersetzen. Es ist

wegen der Verbreitung der relationalen Datenbanksysteme kaum verwunderlich, daß sich

die Verfasser dieser Texte fast ausschließlich mit relationalen Datenbanken befassen. Als

Zielmodell

wählten

die

Autoren

meist

ein

EER-Modell

wie

oben

mit

Spezialisierungen/Generalisierungen und Aggregationen [2,3,4,5,10,13,16,17]. Der

Algorithmus aus [7] bildet ein „einfaches“ ER-Diagramm. Nur Shoval/Shreiber [19]

entwickeln anhand ihres Verfahrens ein „Binary Relationship Model“. Interessant ist auch

die Variante des ER-Entwurfs, die in [23] beschrieben wird: Wenguang/Carlson/Dreyer

benutzen als Zielmodell ein „Nested ER-Model“. Dieses Diagramm zeichnet sich dadurch

aus, daß es aus mehreren Stufen bzw. Ebenen besteht. Jede dieser Ebenen enthält ein

eigenes ER-Schema. Auf diese Weise kann man z.B. ganze Gruppen von Entities und

zugehörige Beziehungen in einer höheren Ebene als ein einziges Entity schreiben. Die

Darstellung wird dadurch übersichtlicher und einfacher verständlich.

Fast alle Algorithmen bauen auf dem Schema einer vorhandenen relationalen

Datenbank auf und klassifizieren die Relationen in bestimmte Kategorien. Dabei wird

immer vorausgesetzt, daß das Schema in der „dritten Normalform“ vorliegt und auch

Angaben über die Primärschlüssel enthält. Nur die Algorithmen aus [2] und [17] bilden

hier eine Ausnahme: Sie bewerten die Tabellen anhand von Anfragen bzw. anhand von

denjenigen Programmen, die Attribute aus der Datenbank benutzen. Der Nachteil dieser

beiden Verfahren ist, daß das entstehende ER-Modell stark vom jeweiligen DatenbankZustand abhängig ist. So können zum Beispiel Beziehungen zwischen Tabellen nicht

erkannt werden, wenn die Datensätze in den Tabellen gerade zufällig voneinander

unabhängig sind. Andererseits können aber durch Anfragen Gemeinsamkeiten zwischen

Relationen erkannt werden, die ein Datenbank-Schema nicht liefert.

- 20 -

2.8 Wie sind die Verfahren zu bewerten ?

Kriterien/Fragen zur Bewertung der Algorithmen sind:

• Was für eine Art von Schema entsteht ?

• Was für Voraussetzungen werden an das Relationenschema gestellt ?

• An welchen Stellen sind Eingaben vom Nutzer erforderlich ?

• Wie groß ist der Automatisierungsgrad ?

• Kann der Nutzer den Algorithmus beeinflussen ?

• Werden sinnvolle Annahmen gemacht ?

• Ist die Übersetzung semantisch korrekt ?

• Wie ist die Qualität der Ergebnisschemata ?

• Wird Pseudo-Code für spätere Programmierung geliefert ?

Zu einigen Verfahren stehen allerdings nicht ausreichend Informationen zur

Verfügung, um sie nach all diesen Kriterien bewerten zu können.

2.9 Auf welche Weise setzen die Algorithmen ein

Relationenschema in „ihr“ Zielmodell um ?

Die Verfahren werden jetzt kurz erläutert und bewertet. Für nähere Informationen sei

hiermit auf die jeweiligen Artikel (siehe Literaturhinweise) verwiesen.

Eine große Anzahl an veröffentlichten Algorithmen lassen sich zu einer Gruppe

zusammenfassen, denn die Verfahren aus [3,4,5,10,13,16] arbeiten alle mit Hilfe einer

Klassifikation der Tabellen und anschließender Umsetzung in ein EER-Schema (wie oben

beschrieben) unter Zuhilfenahme dieser Einordnung der Relationen in unterschiedliche

Klassen. Das Verfahren von Chiang/Barron/Storey [4,5] erweist sich bei der Bewertung

mit Hilfe oben genannter Kriterien als das beste bisher veröffentlichte, weil hier dem

Anwender die Arbeit weitestgehend erleichtert wird, der Algorithmus auf der anderen

Seite aber sehr viele Informationen des Relationenschemas bzw. des Anwenders

ausnutzen und auswerten kann. Aus diesem Grund soll Chiangs Verfahren ausführlicher

betrachtet werden.

- 21 -

2.10 Wie arbeitet der Algorithmus von Chiang ?

Input:

Voraussetzung:

Relationenschema in dritter Normalform

Primärschlüssel (Fremdschlüssel empfehlenswert, s.u.)

Datensätze aus der Datenbank

In der Datenbank müssen Tupel gespeichert sein.

Attribute gleichen Namens speichern gleiche Inhalte.

Diese Datensätze dienen der Kontrolle einiger Annahmen, die der Algorithmus macht.

1. Relationenschema und Informationen über Primärschlüssel (PS) (und

Fremdschlüssel) aus Datenbank lesen oder vom Anwender eingeben lassen. Das

Relationenschema muß in der dritten Normalform vorliegen.

Um zu ermitteln, welche Tabellen welche Art von EER-Objekten (Entity oder

Beziehung) repräsentieren, werden die Relationen zunächst in vier verschiedene

Klassen eingeteilt. Durch Umkehr des oben erläuterten „Forward Engineering“Prozesses kann dann ein EER-Schema erzeugt werden.

2. Klassifikation der Tabellen: Sei A betrachtete Relation mit PS P, X und Y

beliebige weitere Relationen mit PS Q bzw. R. Mit Kleinbuchstaben werden

Attribute bezeichnet, mit ∆ die Menge aller Relationen der Datenbank.

Annahme: Attribute haben gleiche Namen, wenn in ihnen dieselben Inhalte

gespeichert werden. Es wird unterschieden zwischen:

Wenn ∀X∈(∆\{A}) gilt Q⊄P, dann ist A „starke Entity-Relation“ (SER).

(PS von A enthält keinen PS einer anderen Relation)

Wenn gilt: ∃Q⊂P ∧ ∃a∈P: ∀Y∈(∆\{A}) a∉R, dann wird A als „schwache EntityRelation“ bzw. „weak Entity-Relation“ (WER) klassifiziert.

(PS enthält sowohl Attribute, die Schlüssel einer anderen Relation sind, als auch

Attribute, die zu keiner anderen Tabelle gehören)

Gilt P=Q1∪...∪Qn, n>1, Qi PS, so wird A als „reguläre Beziehungs-Relation“ (RBR)

bezeichnet.

(PS ist Zusammensetzung von mindestens zwei PS anderer Tabellen)

Übrige Tabellen nennt man „spezielle Beziehungs-Relationen“ (SBR).

Analog zur Klassifikation der Relationen werden auch die Attribute in Klassen

unterteilt. Dies ist deshalb sinnvoll, weil viele Attribute in den Tabellen einzig der

Speicherung von Beziehungen zwischen Relationen dienen (z.B. Fremdschlüssel). Diese

Attribute werden bei der Erstellung der Beziehungen im EER-Schema beachtet.

ACHTUNG: Die Definition von „Primärschlüsselattributen“ ist hier anders als im

allgemeinen üblich.

- 22 -

3. Klassifikation der Attribute: Sei A betrachtete Relation mit PS P, ER:=SER∪WER,

BR:=RBR∪SBR.

a∈P heißt „Primärschlüsselattribut“, wenn:

A∈SER

∨

A∈WER ∧ a∈Q mit Q ist PS von (A≠)X∈ER

∨

A∈BR ∧ a∈Q mit Q ist PS von (A≠)X∈∆

(Die Menge aller Primärschlüsselattribute aus A werde mit ϕ bezeichnet, die

Menge der Primärschlüsselattribute einer Relation (A≠)X∈∆ sei ζ)

a∈P heißt „hängendes Schlüsselattribut“, wenn A∈WER ∧ a∉ϕ

a∈P heißt „allgemeines Schlüsselattribut“, wenn A∈SBR ∧ a∉ϕ

a∉P heißt „Fremdschlüsselattribut“, wenn a∈ζ für beliebiges X∈(∆\{A})

sonst heißt a∉P „Nichtschlüsselattribut“.

Die Klassifikation, die der Algorithmus vornimmt, ist abhängig von den Daten, die der

Anwender dem Verfahren vorgibt. Oftmals kann der Algorithmus aber nicht den

eigentlichen Zweck einer Relation ermitteln, so daß hier eine Nachbearbeitung durch

den Nutzer erforderlich wird. Besonders zu erwähnen ist hier die Klassifikation

zwischen schwacher Entity-Relation und spezieller Beziehungs-Relation: Manchmal

dient nämlich eine Tabelle, die als WER klassifiziert wurde, eigentlich der

Repräsentation einer Beziehung zwischen starken Entities, die bei Erzeugung des

Relationenschemas aber nicht in eigenständige Tabellen umgesetzt wurden. Durch die

Eingriffs-Möglichkeiten, die an dieser Stelle der Anwender hat, können derartige

Modellierungs-Fehler verhindert werden.

4. Klassifikation wird vom Nutzer überprüft und gegebenenfalls korrigiert.

Insbesondere unterscheidet er zwischen WER und SBR, denn alle Tabellen, die

als WER klassifiziert worden sind, können stattdessen auch als SBR behandelt

werden. Alle Klassifikations-Änderungen des Nutzers werden durch DatenbankAnfragen kontrolliert und der Anwender auf vermutete Fehler hingewiesen.

Wichtig für die spätere Erstellung von Beziehungen, Generalisierungs-Hierarchien und

Aggregationen ist die Ermittlung von Abhängigkeiten. Das Verfahren versucht,

möglichst viele Abhängigkeiten automatisch zu finden. Eine Nachbearbeitung durch den

Nutzer ist hier sehr wichtig, da die Heuristiken nicht dazu geeignet sind, alle

Abhängigkeiten zu finden. Besonders von Interesse ist hier die Kenntnis von

Fremdschlüsseln: Ohne deren Spezifikation werden über die Heuristiken kaum

Abhängigkeiten gefunden.

5. Ermitteln von Abhängigkeiten:

Seien A,B Tabellen aus ∆, N eine Menge von Attributen. Folgende Heuristiken

werden angewendet:

N ist PS von A∈SER und von B∈SER,

dann vermute A.N→B.N ∨ B.N→A.N

- 23 -

N ist PS von A∈ER und Fremdschlüssel von B (sofern FS bekannt),

dann

B.N→A.N

N ist PS von A∈ER und Teil des Primärschlüssels von B∉SER,

dann vermute B.N→A.N

Durch Anfragen werden diese Vermutungen überprüft und redundante

Abhängigkeiten gelöscht:

Ist πN(B)⊄πN(A), dann widerspricht dies der Vermutung B.N→A.N.

Gilt A.N→B.N ∧ B.M→C.M ∧ M⊂N, so ist A.M→C.M redundant und

wird verworfen.

Die Abhängigkeiten können vom Anwender editiert oder gelöscht werden. Auch

ein Hinzufügen von Abhängigkeiten ist möglich.

Die Umsetzung beginnt natürlich mit der Erzeugung der starken und schwachen

Entities, weil Beziehungen, an denen sie beteiligt sind, erst hinterher erstellt werden

können.

6. Erzeugung von starken Entities: Sei R betrachtete Relation.

∀R∈SER erzeuge starkes Entity mit PS:=Primärschlüsselattribute(R).

Name des neuen Entities:=Name von R

7. Erzeugung von schwachen Entities:

∀R∈WER erzeuge schwaches Entity mit PS:=hängende Schlüsselattr.(R) und

N:1-Beziehung zwischen neuem Entity und Eigentümer, der durch

Primärschlüsselattribute(R) bestimmt wird:

X:=Primärschlüsselattribute(R) bilden PS von A∈ER ∧ R.X→A.X,

dann ist A Eigentümer von R

Ist der Eigentümer von R nicht eindeutig festzustellen, weil mehrere Relationen A

obiger Bedingung genügen, so muß er durch den Nutzer bestimmt werden.

Name des neuen Entities:=Name von R

Name der Beziehung:=‘ABHÄNGIG’

Durch „Umkehr“ des „Forward Engineering“-Prozesses werden nun die Beziehungen,

Hierarchien und Aggregationen erstellt.

8. Erzeugung von „is a“-Beziehungen:

Wenn P ist PS von A∈SER und B∈SER ∧ A.P→B.P gilt,

dann bilde „is a“-Beziehung zwischen A und B

mit Kardinalitätsverhältnis 1:1

9. Erzeugung von Spezialisierungs-/Generalisierungs-Hierarchien:

Hat „generelles“ Entity V mehrere „is a“-Beziehungen zu „speziellen“ Entities, so

wird mit Hilfe von Anfragen geprüft, ob alle Daten von V in genau einem

speziellen Entity vorkommen. Trifft dies zu, so erzeuge Hierarchie zwischen V und

speziellen Entities.

(Dieses Verfahren erkennt also nur totale exklusive Generalisierungen)

- 24 -

10. Erzeugung von binären Beziehungen aufgrund von Fremdschlüsseln:

Für alle Fremdschlüssel Fi von B∈ER wiederhole:

Sei F:=Fremdschlüssel Fi, P:=PS von A∈∆.

Wenn F=P ∧ B.F→A.F gilt, dann bilde Beziehung zwischen A und B.

Genügt mehr als eine Relation A dieser Bedingung, so muß der Anwender eine

Tabelle auswählen

Hat B.F eindeutige (unique) Werte (wird über Anfragen vermutet und durch

Anwender überprüft), so folgt Kardinalitätsverhältnis 1:1, sonst folgt

Kardinalitätsverhältnis 1:N zwischen A und B.

Name der Beziehung:=‘HAT’

11. Erzeugung von binären Beziehungen aufgrund von Nichtschlüsseln:

Seien M:=Nichtschlüssel von B∈∆ und N:=Nichtschlüssel von A∈∆

Wenn B.M→A.N gilt, dann bilde Beziehung zwischen A und B.

Hat B.M eindeutige (unique) Werte, so folgt Kardinalitätsverhältnis 1:1, sonst 1:N

Name der Beziehung:=‘HAT’

12. Behandlung der regulären Beziehungs-Relationen: Sei R betrachtete Relation mit

R∈RBR, P der Primärschlüssel von R. W sei Menge von Entity-Relationen.

W:=∅. Für alle A∈ER wiederhole

Q sei PS von A. Wenn Q⊂P ∧ R.Q→A.Q, so sei W:=W∪A

Genügen mehrere Entities obiger Bedingung, muß der Nutzer

ein Entity aus diesen bestimmen.

Bilde n-fache Beziehung zwischen allen Entities A∈W.

Kardinalitätsverhältnis jeder binären Beziehung:=N:M

Name der Beziehung:=Name von R

13. Behandlung der speziellen Beziehungs-Relationen: Sei R betrachtete Relation mit

R∈SBR, P die Menge der Primärschlüsselattribute von R, G Menge der

allgemeinen Schlüsselattribute von R, W eine Menge von Entity-Relationen.

W:= ∅. Erzeuge starkes Entity A mit PS:=G. Wenn G>1, so

entscheidet der Anwender, wieviele neue starke Entities A

erzeugt werden sollen. W:=W∪A.

Name des neuen Entities:=(Nutzereingabe)

Für alle A∈ER wiederhole

Q sei PS von A. Wenn Q⊂P ∧ R.Q→A.Q, so sei W:=W∪A

Genügen mehrere Entities obiger Bedingung, muß der Nutzer

ein Entity aus diesen bestimmen.

Bilde n-fache Beziehung zwischen allen Entities A∈W.

Kardinalitätsverhältnis jeder binären Beziehung:=N:M

Name der Beziehung:=Name von R.

- 25 -

14. Identifikation von Aggregationen: Sei F Fremdschlüssel von R∈BR, P PS von

A∈ER.

Gilt P=F ∧ R.F→A.P, so bilde abstraktes Entity W, in dem R und alle an

dieser Beziehung beteiligten Entities zusammengefaßt werden.

Genügen mehrere A∈ER der Bedingung, muß der Nutzer entscheiden

Bilde Beziehung zwischen A und W mit Kardinalitätsverhältnis 1:N.

Name von W:=Name von R

Name der Beziehung:=(Nutzereingabe)

Den Abschluß des Verfahrens bildet die Zuweisung der Attribute zu den EER-Objekten.

15. Zuweisung der Nichtschlüsselattribute:

(Sämtliche Schlüsselattribute wurden bereits in den vorhergehenden Schritten

behandelt, denn entweder sie fungieren im EER-Schema als Primärschlüssel,

oder sie dienten der Identifikation von Beziehungen)

Sei A∈∆ Relation, V Menge der Nichtschlüsselattribute von A.

A∈ER hat keine Fremdschlüsselattribute

⇒

V wird dem Entity A′ zugeordnet, das mit A korrespondiert

A∈ER hat Fremdschlüsselattribute

⇒

V wird wahlweise A′ oder einer der durch die Fremdschlüssel

identifizierten binären Beziehungen zugeordnet

A∈BR hat keine Fremdschlüsselattribute

⇒

V wird der Beziehung A′ zugeordnet, die mit A korrespondiert

A∈BR hat Fremdschlüsselattribute

⇒

V wird wahlweise A′ oder einer der durch die Fremdschlüssel

identifizierten binären Beziehungen zugeordnet

Das fertig erzeugte EER-Schema wird in der Regel noch nicht den Wünschen des

Anwenders entsprechen. Zum Beispiel fehlt noch die Zuweisung der Kardinalitäten zu

den Objekten, da kein Algorithmus in der Lage ist, diese automatisch anhand des

Relationenschemas zu ermitteln. Die Informationen über Kardinalitäten gehen beim

„Forward Engineering“-Prozeß verloren bzw. können nur durch zusätzliche

Integritätsbedingungen ins Relationenmodell übertragen werden. Einzig die

Kardinalitätsverhältnisse werden durch das Verfahren festgestellt.

16. Korrektur: Abschließend hat der Anwender die Möglichkeit, das entstandene

Schema zu modifizieren. Dies ist besonders dann notwendig, wenn vor Beginn

des Umsetzungsprozesses nicht alle Abhängigkeiten gefunden bzw. eingegeben

worden sind.

- 26 -

2.11 Was macht Chiangs Verfahren aus der HIS-DB ?

Dieser Algorithmus soll nun auf Teile der relationalen Datenbank angewendet werden,

die bei Hochschul-Informations-Systeme GmbH Hannover (HIS) der Verwaltung von

Studentendaten dient.

Wir betrachten folgende Tabellen (Primärschlüssel sind einfach unterstrichen,

Fremdschlüssel sind punktiert unterstrichen):

• SOS

Feste Studentendaten

(MtkNr, Semester, Status, Name, Strasse, Ort, Staat,

HmKfzKz, HmKfz, ImmDat, RueDat, ExmDat, ExmGrund)

• STG

Veränderliche-Studentendaten (für jedes Semester Einträge)

(MtkNr, Semester, StgNr, Status, Stg, Abschl, BeuGrund,

EndeGrd)

• K_STG

Schlüsseltabelle für Studiengang

(Stg, Ktxt, Dtxt, AStat)

• K_ABINT

Schlüsseltabelle für Abschluß (intern)

(Abschl, Ktxt, Dtxt, AStat)

• K_ABSTG

Verknüpfung Studiengang-Abschluß

(AbStg)

• K_AKFZ

Schlüsseltabelle Auslandskennzeichen

(AKfz, Ktxt, Dtxt, AStat, EGMitgl)

• K_IKFZ

Schlüsseltabelle Inlandskennzeichen

(IKfz, Ktxt, Dtxt, AStat)

• K_GDEX

Schlüsseltabelle Exmatrikulationsgrund

(GdEx, Ktxt, Dtxt, AStat)

• K_GDBU

Schlüsseltabelle Beurlaubungsgrund

(GdBu, Ktxt, Dtxt, AStat)

Folgende für die Umsetzung wichtige Informationen sind nicht aus dem Schema

abzulesen:

I) Die Tabelle STG enthält für jeden Studenten für jedes Semester, in dem der

Student eingeschrieben ist, und für jedes Fach, das er belegt, einen eigenen

- 27 -

Datensatz. In der SOS-Relation wird hingegen in den Attributen Semester und

Status nur der Stand des aktuellen bzw. letzten Semesters gespeichert. Die

Inhalte in beiden Attributen stimmen mit den Inhalten des Satzes mit maximalem

Semester der STG-Tabelle überein. Nur für exmatrikulierte Studenten ist dies

nicht der Fall: Bei ihnen wird der SOS.Status auf ‘exmatrikuliert’ gesetzt, der

STG.Status bleibt unverändert.

II) Das einzige Attribut der Relation K_ABSTG ist zusammengesetzt aus den

Primärschlüsseln der Tabellen K_STG und K_ABINT - Stg bzw. Abschl.

Damit

das

Verfahren

diese

Tabelle

richtig

behandelt,

sei

also

AbStg:=Stg+Abschl.

III) Der Fremdschlüssel HmKfz aus Tabelle SOS verweist auf die Relationen

K_IKFZ oder K_AKFZ, je nachdem, welchen Inhalt das Attribut HmKfzKz hat.

HmKfzKz bestimmt, ob die Anschrift im In- oder Ausland liegt, und nimmt

entsprechend die Werte ‘I’ oder ‘A’ an. Zum Beispiel kann in HmKfz der

Eintrag ‘B’ stehen. Ist HmKfzKz auf ‘I’ gesetzt, so bedeutet dies, daß der

Student aus Berlin kommt. Im anderen Fall steht in HmKfzKz ein ‘A’ und der

Student kommt aus Belgien („aufgespaltene referentielle Integritätsbedingung“).

Die nachstehenden Abhängigkeiten sind bekannt:

A) SOS.HmKfz→K_AKFZ.AKfz,

B) SOS.HmKfz→K_IKFZ.IKfz,

C) SOS.ExmGrund→K_GDEX.GdEx,

D) STG.Stg→K_STG.Stg,

E) STG.Abschl→K_ABINT.Abschl,

F) STG.BeuGrund→K_GDBU.GdBu,

G) STG.EndeGrd→K_GDEX.GdEx,

H) STG.MtkNr→SOS.MtkNr,

I) K_ABSTG.Stg→K_STG.Stg,

J) K_ABSTG.Abschl→K_ABINT.Abschl.

- 28 -

Dieses Relationenschema wird durch das beschriebene Verfahren von Chiang umgesetzt.

Es wird erst einmal davon ausgegangen, daß Fremdschlüssel der Tabellen und

Abhängigkeiten dem Anwender bekannt sind. Die Schrittnummern entsprechen denen im

Algorithmus:

1. Schema an Algorithmus übergeben.

2. SOS, K_AKFZ, K_IKFZ, K_GDEX, K_GDBU, K_STG und K_ABINT sind SER,

STG ist WER, K_ABSTG ist RBR. Letzteres geht aber erst aus der

Zusatzinformation II) hervor - sonst würde K_ABSTG als SER klassifiziert werden.

3. Primärschlüsselattribute (im Sinne des Verfahrens) sind in den SER und RBR die im

Schema unterstrichenen Attribute des Primärschlüssels, in STG ist es einzig das

Attribut MtkNr. Die anderen Attribute des PS von STG (Semester und StgNr)

sind hängende Schlüsselattribute. Fremdschlüsselattribute sind in den Tabellen SOS

und STG zu finden, und zwar in SOS die Attribute HmKfz und ExmGrund, in

STG Stg, Abschl, BeuGrund und EndeGrd. Alle übrigen Attribute sind

Nichtschlüsselattribute.

4. Änderungen sind nicht erforderlich.

5. Die erste Heuristik findet keine Abhängigkeit, denn es gibt keine zwei Tabellen mit

demselben Primärschlüssel. Wären die Namen der Primärschlüsselattribute von

K_AKFZ und K_IKFZ gleich, so würde eine Abhängigkeit zwischen beiden

Relationen gefunden werden. Diese würde aber aufgrund der Überprüfung am Ende

von Schritt 5 wieder wegfallen. Die Fremdschlüssel geben die Abhängigkeiten A) bis

G) vor, die dritte Heuristik liefert H) bis J).

Alle Abhängigkeiten werden nun auf die beiden im Verfahren aufgeführten

Bedingungen hin überprüft:

Weil es Werte in K_AKFZ gibt, die nicht in K_IKFZ auftauchen, und umgekehrt,

das Attribut SOS.HmKfz aber sowohl Werte der einen als auch der anderen Tabelle

annimmt (je nach Eintrag in SOS.HmKfzKz, siehe Zusatzinformation III), werden

die Abhängigkeiten A) und B) verworfen. Der Anwender wird sie aber wieder

hinzufügen.

- 29 -

6. Starke Entity-Typen werden erzeugt:

MtkNr

SOS

K_IKFZ

K_AKFZ

K_GDEX

K_GDBU

K_ABINT

K_STG

IKfz

AKfz

GdEx

GdBu

Abschl

Stg

7. Erzeugung des schwachen Entities: Durch H) erweist sich Entity SOS als

Eigentümer.

MtkNr

SOS

Semester,StgNr

1

ABHÄNGIG

N

STG

K_IKFZ

K_AKFZ

K_GDEX

K_GDBU

K_ABINT

K_STG

IKfz

AKfz

GdEx

GdBu

Abschl

Stg

8. Da keine zwei Relationen denselben PS aufweisen, wird keine „is a“-Beziehung

erstellt. Wie bereits in 5. angesprochen wäre eine solche Beziehung zwischen

K_AKFZ und K_IKFZ erzeugt worden, wenn nicht die Inhalte beider Tabellen dem

widersprechen würden.

9. Hierarchien werden nicht erzeugt.

- 30 -

10. Fremdschlüssel-Beziehungen auswerten: Die Abhängigkeiten A) und B) beziehen

sich auf denselben Fremdschlüssel SOS.HmKfz. Der Nutzer muß also hier eine

Abhängigkeit auswählen, die ins Schema übernommen werden soll. Die Wahl fällt

dabei auf Abhängigkeit B). In Schritt 16. muß aber daran gedacht werden, daß auch

Abhängigkeit A) beachtet werden muß (siehe III).

MtkNr

Semester,StgNr

1

SOS

N

B

N

ABHÄNGIG

N

STG

N

C

HAT

G

HAT

1

HAT

F

N

E

HAT

1

N

N

D

HAT

1

HAT

1

1

K_IKFZ

K_AKFZ

K_GDEX

K_GDBU

K_ABINT

K_STG

IKfz

AKfz

GdEx

GdBu

Abschl

Stg

11. Beziehungen aufgrund von Nichtschlüssel-Abhängigkeiten werden nicht gebildet.

12. Übernahme von K_ABSTG mit den Abhängigkeiten I) und J) in das Schema:

MtkNr

Semester,StgNr

1

SOS

N

ABHÄNGIG

N

HAT

STG

N

HAT

1

N

1

HAT

1

N

N

N

HAT

HAT

HAT

1

1

1

K_IKFZ

K_AKFZ

K_GDEX

K_GDBU

IKfz

AKfz

GdEx

GdBu

K_ABINT

K_STG

Abschl

Stg

M

K_ABSTG

13. Spezielle Beziehungs-Relationen wurden nicht im Schema entdeckt.

N

- 31 -

14. Die einzige Beziehungs-Relation (K_ABSTG) des betrachteten Relationenschemas

enthält keine Fremdschlüssel.

15. Zunächst werden die Nichtschlüsselattribute der Relationen K_STG, K_ABINT,

K_AKFZ, K_IKFZ, K_GDEX und K_GDBU jeweils dem korrespondierenden

Entity zugeordnet, denn diese Tabellen enthalten keine Fremdschlüssel. Bei den

Tabellen SOS und STG hat man die Wahl, ob die Nichtschlüsselattribute den

Entities SOS bzw. STG oder einer ihrer binären ‘HAT’-Beziehungen zugeordnet

werden sollen. Hier wird der einfache Fall gewählt, so daß SOS die Attribute

Semester, Status, Name, Strasse, Ort, Staat, HmKfzKz, ImmDat, RueDat und

ExmDat zugeordnet werden, während STG das Attribut Status erhält. Die übrigen

Attribute beider Tabellen, die nicht zum PS gehören, sind Fremdschlüssel und dienen

ausschließlich der Identifikation von Beziehungen. Als letztes wird K_ABSTG

behandelt. Diese Tabelle hat aber keine Nichtschlüsselattribute.

16. Einige Verbesserungen sind noch an dem entstandenen EER-Schema durchzuführen:

So werden vor allem die Namen der Entities und Beziehungen in sprechendere

Bezeichnungen umgewandelt. Nicht zu vergessen ist auch die Modellierung der

Abhängigkeit A) (siehe 10.). Die Beziehung K_ABSTG mit den Entities K_ABINT

und K_STG können zu einem abstrakten Entity zusammengefaßt werden. Die

beiden ‘HAT’-Beziehungen fallen dann weg und werden durch eine neue Beziehung

ersetzt. Zusätzlich werden die Kardinalitäten aller Beziehungen definiert. Die

Nichtschlüssel aus 15. werden der Übersichtlichkeit halber nicht ins Schema

übernommen.

- 32 -

MtkNr

Semester,StgNr

(1,N)

(0,1)

Student

(0,1)

(0,N)

Fach

(1,N)

(0,1)

wohnt in

studiert

(0,1)

wohnt in

(0,N)

(0,1)

exmatrikuliert

exmatrikuliert

(0,N)

(0,N)

(0,1)

im

beurlaubt

(0,N)

(1,N)

Studiengang

ermöglicht

(1,N)

(1,N)

Stadt

(Inland)

Land

(Ausland)

Exmatr.grund

Beurlaub.grund

Abschluß

Stud.gang

IKfz

AKfz

GdEx

GdBu

Abschl

Stg

2.12 Welche Probleme treten bei Chiang auf ?

Bei Bearbeitung obigen Beispiels fallen schon einige Probleme auf, die der Algorithmus

mit sich bringt:

Eine Schwierigkeit, die bei jedem Verfahren auftritt, ist die Namensgebung der

EER-Objekte. Meist sind die Namen der Relationen nicht als Namen der erzeugten

Objekte zu gebrauchen, da oft im Relationenschema Abkürzungen angewendet werden.

Dieses Problem ist aber nicht durch einen Automatismus zu lösen, da kein Algorithmus

ermitteln kann, welche Art von Daten in welcher Relation gespeichert werden. Die

Namen, die Chiang verwendet, sind deshalb zwar nicht sehr aussagekräftig, stellen aber

doch eine dem Problem entsprechende Lösung dar. Hier ist der Anwender gefordert,

bessere Namen zu vergeben.

Unverständlich ist hingegen die Reihenfolge der Erstellung von Beziehungen.

Sicherlich wäre es besser, Beziehungen, die aus Fremdschlüsseln oder Nichtschlüsseln

resultieren (Schritte 10. und 11.), erst nach der Umsetzung von Beziehungs-Relationen

(Schritte 12. und 13.) zu erzeugen. Sonst kann es passieren, daß Fremdschlüssel, die in

Beziehungs-Relationen stehen, nicht beachtet werden.

- 33 -

In dieser Hinsicht ist auch die Voraussetzung für die zweite Heuristik in Schritt 5.

nicht zu begreifen, denn auch Beziehungs-Relationen können Fremdschlüssel enthalten.

Durch die Voraussetzung A∈ER werden sie aber nicht als solche erkannt. Gerade diese

Fremdschlüssel liefern aber für Schritt 14. die notwendigen Hinweise auf Aggregationen.

Um ein EER-Schema zu erhalten, das aussagekräftig ist und die Beziehungen

zwischen den anderen Objekten geeignet darstellt, ist die Kenntnis von Primär- und

Fremdschlüsseln unerläßlich. Hier liefert das Verfahren von Chiang leider keine

Unterstützung. Hingegen wird vom Anwender verlangt, daß er die Schlüssel

kennzeichnet. Dabei ist es nicht weiter schwierig, Heuristiken analog zu 5. zu finden, die

mögliche Schlüsselattribute suchen. Zum Beispiel geben „unique“-Indexe Aufschluß auf

mögliche Schlüsselkandidaten, während die Namensgebung von Attributen auf

Fremdschlüssel deuten können. Wenn ein Attribut einer Tabelle den gleichen Namen wie

der Primärschlüssel einer anderen Relation besitzt, so kann vermutet werden, daß es sich

hierbei um ein Fremdschlüsselattribut handelt. Diese Annahmen können anhand der

Datenbank-Inhalte überprüft und vom Nutzer korrigiert werden. Primärschlüssel sollten

wegen ihrer Wichtigkeit bei der Klassifikation der Relationen deklariert sein.

Weitere Verbesserungen im Bereich der Automatisierung des Algorithmus sind

denkbar, indem der Anwender nicht sofort zu einer Entscheidung im Zweifelsfalle

gezwungen wird, sondern der Algorithmus eine „vorläufige“ Entscheidung trifft und den

Nutzer erst in Schritt 16. auf derartige Fälle hinweist.

Eine weitere Möglichkeit, den Grad der Automatisierung zu erhöhen, liegt im 15.

Schritt bei der Zuweisung der Nichtschlüsselattribute zu den EER-Objekten. Es ist

rätselhaft, warum Chiang hier dem Anwender die Wahl läßt, die Attribute einer über

Fremdschlüssel spezifizierten binären Beziehung zuzuordnen, denn diese Möglichkeit ist

semantisch gleichwertig zu dem gebräuchlichen Vorgehen, die Attribute dem Entity bzw.

der Beziehung zuzuweisen. Im oben betrachteten Beispiel ist es unerheblich, ob das

Attribut Status dem (schwachen) Entity FACH oder der Beziehung STUDIERT

zugeordnet wird. Nimmt man dem Anwender diese Entscheidungsmöglichkeit bzw.

Entscheidungspflicht, so kann auf einfachste Art und Weise der Nutzer entlastet werden.

Die Annahmen, die das Verfahren macht, sind in der Regel sinnvoll und können so

übernommen werden. Problematisch ist die Überprüfung der vermuteten Abhängigkeiten

(Schritt 5) und die Ermittlung der Kardinalitätsverhältnisse (Schritte 10 und 11), denn

- 34 -

hierzu werden Daten-Instanzen verwendet. Dadurch wird die Erstellung des EERSchemas abhängig vom Datenbank-Zustand. Wenn nur wenige Daten gespeichert sind,

können falsche Kardinalitätsverhältnisse vermutet werden. Allerdings hat dieses

Vorgehen den Vorteil, daß der Anwender entlastet wird, denn viele Abhängigkeiten

werden auf diese Weise automatisch gefunden, die der Nutzer sonst selbständig eingeben

müßte.

Ebenso werden in Schritt 9 Daten-Instanzen verwendet. Unglücklicherweise findet

Chiangs Verfahren nicht alle Arten von Generalisierungs-Hierarchien. Nur totale

exklusive Generalisierungen werden erkannt, und die auch nur dann, wenn entsprechende

Daten gespeichert sind.

Die Voraussetzung, daß Attribute gleichen Namens gleiche Inhalte speichern, ist

leider unrealistisch. Schon das angegebene Beispiel zeigt, daß Attribute, die dieselben

Daten speichern, nicht den gleichen Namen haben müssen (z.B. STG.BeuGrund und

K_GDBU.GdBu). Noch schwerwiegender ist aber der Fehler in der anderen Richtung,

denn wenn zwei Entities STUDENT und PROFESSOR beide ein Attribut „Name“

enthalten, so werden in diesen beiden Attributen nicht unbedingt dieselben Daten

gespeichert.

Eine weitere Idee zur Verbesserung des Verfahrens ist, daß Integritätsbedingungen

bei der Transformation ebenfalls beachtet werden sollten. Der Nutzer sollte die

Möglichkeit bekommen, Integritätsbedingungen - wie in I) bis III) definiert - zusammen

mit dem Relationenschema anzugeben. Der Algorithmus muß diese dann bei der

Umsetzung beachten und ausnutzen. Außerdem kann auch die Auswertung der

Schlüsselkandidaten in vielen Fällen hilfreich sein, denn die Tabellen können bei

Verwendung eines anderen Primärschlüssels völlig anders klassifiziert werden. Als

Beispiel soll die oben genannte Tabelle STG betrachtet werden: Nimmt man hier die

Attribute MtkNr, Semester und Stg als Primärschlüssel, so wird das Attribut Stg als

Primärschlüsselattribut behandelt. Relation STG hat dann zwei Primärschlüsselattribute

(MtkNr und Stg) und kann somit nicht als schwache Entity-Relation, sondern nur als

spezielle Beziehungs-Relation klassifiziert werden. Das EER-Schema hätte dann

folgendes „ideale“ Aussehen:

- 35 -

MtkNr

SOS

Stg

STG

K_STG

Semester

Semester

2.13 Wie arbeiten die anderen Algorithmen ?

Im Unterschied zu Chiang verlangt der Algorithmus von Batini/Ceri/Navathe [3] neben

der Angabe von Primärschlüsseln auch die Nennung aller Fremdschlüssel und

Schlüsselkandidaten. Anhand der Primärschlüssel und deren Vergleich werden die