Einführung in die Zahlentheorie

Werbung

1.6

Peter Hellekalek

Einführung in die Zahlentheorie

Ent

w

3. August 2006

urf

Skriptum

urf

Ent

w

1.6

1

1.6

Inhaltsverzeichnis

Teilbarkeit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1

1.1 Grundlagen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1

1.2 Division mit Rest . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

2

1.3 Größter gemeinsamer Teiler . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4

1.4 Euklidischer Algorithmus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

9

1.5 Fundamentalsatz der Zahlentheorie . . . . . . . . . . . . . . . . . . . . . . . 13

2

urf

1.6 Primzahlen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

Zahlentheoretische Funktionen . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35

2.1 Das größte Ganze . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35

2.2 Multiplikative Funktionen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36

2.3 Die Möbiussche µ-Funktion . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 37

2.4 Die Eulersche ϕ-Funktion . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 40

3

Kongruenzen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

3.1 Grundlegende Definitionen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

Ent

w

3.1.1 Ausflug in die Ringtheorie . . . . . . . . . . . . . . . . . . . . . . . . . 50

3.2 Lineare Kongruenzen und der chinesische Restsatz . . . . . . . . . . 67

3.3 Die Sätze von Fermat und Euler . . . . . . . . . . . . . . . . . . . . . . . . . . 73

3.3.1 Ausflug in die Kryptographie . . . . . . . . . . . . . . . . . . . . . . 76

3.3.2 Das RSA-Verfahren . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83

3.4 Algebraische Kongruenzen und ein Satz von Lagrange . . . . . . . 86

3.5 Untergruppen und der Satz von Lagrange . . . . . . . . . . . . . . . . . 89

3.6 Zyklische Gruppen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 91

3.7 Die Struktur der primen Restklassengruppe . . . . . . . . . . . . . . . . 95

VI

4

Inhaltsverzeichnis

Diophantische Approximation . . . . . . . . . . . . . . . . . . . . . . . . . . . . 99

1.6

4.1 Die b-adische Entwicklung natürlicher Zahlen . . . . . . . . . . . . . . 101

4.1.1 Primzahlen mit vorgegebener Stellenanzahl . . . . . . . . . . 103

4.2 Die b-adische Entwicklung reeller Zahlen . . . . . . . . . . . . . . . . . . . 106

4.2.1 Die Cantormenge C . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 110

4.3 Kettenbrüche . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 112

Ent

w

urf

Literatur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 121

1.1 Grundlagen

Wir verwenden folgende Bezeichnungen:

N = {1, 2, 3, . . . }

1.6

1 Teilbarkeit

Menge der natürlichen Zahlen

Z = {. . . , −1, 0, 1, . . . }

p

Q=

: p ∈ Z, q ∈ N

q

Menge der ganzen Zahlen

C = {a + ib : a, b ∈ R}

Menge der komplexen Zahlen

urf

R = {?}

Menge der rationalen Zahlen

Menge der reellen Zahlen

Die Eigenschaften von N werden in dieser Vorlesung nicht hinterfragt. Grundlage des Rechnens mit natürlichen Zahlen bilden die Peano-Axiome.

Das Fragezeichen bei den reellen Zahlen steht zu Recht. Es ist nicht einfach,

die reellen Zahlen präzise einzuführen. Die Klärung dieser Frage ist nicht

Gegenstand der Zahlentheorie.

Bemerkung 1.1 (Peano-Axiome)

Für Details wird auf das Buch von Forster[10] verwiesen.

Ent

w

Unter den natürlichen Zahlen verstehen wir eine Menge N mit einem ausgezeichneten Element 1 ∈ N und einer Abbildung ν : N → N, Nachfolgefunktion

genannt, so daß folgende Axiome gelten:

1. ν ist injektiv

2. ν(N) = N \ {1}

3. Axiom der vollständigen Induktion:

Sei M ⊂ N mit 1 ∈ M und x ∈ M ⇒ ν(x) ∈ M , dann gilt M = N.

Für natürliche Zahlen x und y mit ν(x) = y sagen wir, y ist der Nachfolger

von x und x der Vorgänger von y.

Bemerkung 1.2 Es gilt dann (erstaunlicherweise, bei so wenigen Axiomen!)

2

1 Teilbarkeit

1. Das Element 1 hat keinen Vorgänger.

x<y

x=y

1.6

2. Die natürlichen Zahlen sind angeordnet, d.h. für beliebige x, y ∈ N gilt

genau eine der folgenden Beziehungen:

x>y

wobei x < y“ folgendermaßen definiert ist:

”

∃t∈N: x+t=y

3. Es folgen noch weitere Eigenschaften von N aus den Peano-Axiomen, unter anderem lassen sich Addition und Multiplikation in N erklären:

Addition:

n + ν(x) := ν(n + x)

n + 1 := ν(n)

Multiplikation:

n · ν(x) := n · x + n

urf

n · 1 := n

Satz 1.3 (Wohlordnungsprinzip)

Sei M eine nichtleere Teilmenge von N. Dann besitzt M ein kleinstes Element.

1.2 Division mit Rest

Definition 1.4 (Teiler, Primzahl, zusammengesetzte Zahl)

Seien a, b, c ∈ Z.

Ent

w

1. Eine von Null verschiedene Zahl b teilt a (in Kurzschreibweise: b | a), wenn

eine Zahl c existiert, sodaß a = b · c ist. Man sagt, b ist ein Teiler von a

und a ein Vielfaches von b.

b | a :⇔ ∃ c mit a = b · c

2. Die Zahl b heißt ein echter Teiler von a, wenn b | a und 1 < |b| < |a|.

3. Eine natürliche Zahl p > 1 heißt eine Primzahl, wenn 1 und p die einzigen

natürlichen Zahlen sind, die p teilen.

4. Das Produkt zweier ganzer Zahlen, die dem Betrage nach größer als 1

sind, heißt eine zusammengesetzte Zahl.

Beispiel 1.5 Es gilt

1. Die Zahl 220996011 − 1 ist prim.

(Frage: Wie kommt man auf so ein Resultat?)

1.2 Division mit Rest

3

1.6

2. Die Zahl 2220996011 − 1 ist nicht prim.

(Gleiche Frage)

3. Die Zahl 101001000100001000001 ist zusammengesetzt.

(Warum?)

4. Die folgende Zahl

12301866845301177551304949583849627207728535695953

34792197322452151726400507263657518745202199786469

38995647494277406384592519255732630345373154826850

79170261221429134616704292143116022212404792747377

94080665351419597459856902143413

ist angeblich zusammengesetzt und soll nur zwei Primfaktoren besitzen.

Wie lauten diese?

Die Antwort ist zur Zeit noch USD 50.000,- wert, siehe den Link

www.rsasecurity.com/rsalabs/challenges/factoring/numbers.html

urf

Definition 1.6 Sei α ∈ R, dann bezeichnet

[α] := max{g ∈ Z : g ≤ α}

das größte Ganze von α. In der Informatik verwendet man in diesem Zusammenhang die Funktionen floor und ceiling:

⌊α⌋ := max{g ∈ Z : g ≤ α}

⌈α⌉ := min{h ∈ Z : α ≤ h}

Bemerkung 1.7

∀α∈R:

[α] ≤ α < [α] + 1

Ent

w

Der folgende Satz ist einfach zu beweisen, jedoch von großer Bedeutung für

die Arithmetik ganzer Zahlen.

Satz 1.8 (Division mit Rest)

Für a ∈ Z und b ∈ N gibt es eindeutig bestimmte ganze Zahlen q und r mit

a = q · b + r,

0 ≤ r < b.

Beweis. Zur Existenz von q und r:

hai

a hai

0≤ −

<1 ⇒ 0≤a−

· b < b.

b

b

b

Wir wählen q = [a/b] und r = a − [a/b] · b. Damit ist die Existenz der

gewünschten Darstellung gezeigt.

4

1 Teilbarkeit

1.6

Zur Eindeutigkeit von q und r:

Seien zwei Zahlenpaare q, r und q ′ , r′ gegeben, die jeweils die oben genannten

Eigenschaften besitzen. Dann gilt

a = bq + r = bq ′ + r′ .

Es folgt unmittelbar:

b(q − q ′ ) = r′ − r.

Es gilt also: b teilt die Differenz r′ − r. Da aber |r′ − r| < |b| gilt (wegen

0 ≤ r < b und 0 ≤ r′ < b), erhalten wir die Gleichheit r = r′ . Es folgt q = q ′

und damit die Eindeutigkeit der Darstellung.

2

Satz 1.9 (Division mit absolut kleinstem Rest)

Für a ∈ Z und b ∈ N gibt es eindeutig bestimmte ganze Zahlen q und r,

sodaß a = q · b + r und −b/2 ≤ r < b/2 gilt.

2

urf

Beweis. Übungsaufgabe

1.3 Größter gemeinsamer Teiler

Definition 1.10 (Größter gemeinsamer Teiler)

Seien a und b zwei von Null verschiedene ganze Zahlen. Dann heißt eine

natürliche Zahl d ein größter gemeinsamer Teiler (ggT) von a und b, wenn

gilt:

1. d ist gemeinsamer Teiler von a und b, also d | a und d | b.

Ent

w

2. Jeder andere gemeinsame Teiler von a und b teilt d.

(In Symbolen: e | a ∧ e | b ⇒ e | d)

Frage 1.11

1. Gibt es überhaupt eine solche Zahl (a, b)?

2. Wenn ja, ist diese eindeutig bestimmt?

Bemerkung 1.12 Wenn ein größter gemeinsamer Teiler von a und b existiert, dann ist er eindeutig bestimmt.

Denn: Seien d und d′ zwei größte gemeinsame Teiler von a und b. Dann gilt

d | a und d | b. Da d′ ein größter gemeinsamer Teiler von a und b ist, folgt d | d′ .

Auf analoge Weise erhalten wir d′ | d. Da d und d′ natürliche Zahlen sind,

folgt d = d′ .

1.3 Größter gemeinsamer Teiler

5

1.6

Bemerkung 1.13 (Bezeichnung)

Wir bezeichnen den größten gemeinsamen Teiler von a und b mit dem Symbol

(a, b).

Definition 1.14 (Modul)

Eine nichtleere Teilmenge M von Z, die bezüglich Addition und Subtraktion

abgeschlossen ist, heißt ein Modul in Z. Die Menge {0} heißt Nullmodul.

Bemerkung 1.15 Wir merken an:

1. Ein Modul in Z ist also eine Untergruppe der additiven Gruppe (Z, +).

2. Das Element 0 ist in jedem Modul enthalten.

3. Für a, b ∈ Z sind

und insbesondere

Moduln.

{ma + nb : m, n ∈ Z}

{ma : m ∈ Z}

urf

4. Ist M ein Modul und gilt a, b ∈ M , dann folgt ma + nb ∈ M für beliebige

ganze Zahlen m und n.

Proposition 1.16 Zu jedem Modul M 6= {0} existiert eine eindeutig bestimmte Zahl d ∈ N, sodaß

M = {kd : k ∈ Z}.

Beweis. Existenz von d:

Sei d = min{g ∈ N : g ∈ M }. Für ein beliebiges Element n ∈ M gilt dann

nach Satz 1.8 (Division mit Rest): es gibt ganze Zahlen q und r mit

n = qd + r und 0 ≤ r < d.

Ent

w

Da M ein Modul ist, liegt qd und damit auch die Differenz n − qd = r in M .

Wäre r ≥ 1, so stünde dies im Widerspruch zur Minimalität von d (wegen

r < d). Somit ist r = 0. Es folgt M = {kd : k ∈ Z}.

Eindeutigkeit:

Seien d und e zwei natürliche Zahlen mit der Eigenschaft, daß beide den

gleichen Modul M erzeugen, M = {kd : k ∈ Z} = {je : j ∈ Z}. Dann gilt

d = min{g ∈ N : g ∈ M } = min{je : j ∈ N} = e.

2

Korollar 1.17 Zu je zwei ganzen Zahlen a und b, die nicht beide gleich Null

sind, existiert ein größter gemeinsamer Teiler (a, b). Wie wir bereits wissen,

ist (a, b) dann eindeutig bestimmt.

6

1 Teilbarkeit

a = sd

und

1.6

Beweis. Zu M = {ma + nb : m, n ∈ Z} 6= {0} gibt es laut vorangegangener

Proposition eine eindeutig bestimmte natürliche Zahl d, sodaß M = {kd :

k ∈ Z}. Da a und b selbst in M liegen, gibt es ganze Zahlen s und t mit

b = td.

Folglich ist d ein gemeinsamer Teiler von a und b. Sei nun e ∈ N ein weiterer

gemeinsamer Teiler von a und b. Dann gilt e | ma + nb für alle m, n ∈ Z und

daher e | d. Daraus folgt d = (a, b).

2

Bemerkung 1.18 (Zusammenfassung zum ggT)

Für den größten gemeinsamen Teiler (a, b) gilt:

1. Teilt e zwei Zahlen a und b, dann teilt e auch (a, b).

2. Für beliebige m, n ∈ Z gilt: (a, b) | ma + nb.

3. Es gibt m0 , n0 ∈ Z, sodaß (a, b) = m0 a + n0 b.

urf

4. Dividiert man zwei Zahlen a und b durch ihren ggT, so gilt für die daraus

resultierenden Quotienten a∗ := a/(a, b) und b∗ := b/(a, b) die Aussage

(a∗ , b∗ ) = 1.

Definition 1.19 (Relativ prim, teilerfremd)

Zwei Zahlen heißen teilerfremd oder relativ prim, wenn ihr größter gemeinsamer Teiler gleich Eins ist.

Definition 1.20 (Lineare diophantische Gleichung)

Unter einer linearen diophantischen Gleichung in zwei Variablen verstehen

wir eine Gleichung der Form

ax + by = c

mit gegebenen ganzen Zahlen a, b und c.

Ent

w

Proposition 1.21 (Lösbarkeitsbedingung)

Die lineare diophantische Gleichung ax + by = c mit Parametern a, b, c ∈ Z

besitzt genau dann eine ganzzahlige Lösung, wenn die folgende Lösbarkeitsbedingung erfüllt ist:

(a, b) | c.

Beweis. Wenn eine der beiden Zahlen a oder b (oder beide) gleich Null sein

sollte, dann ist die Gleichung uninteressant. Seien daher beide Zahlen a und

b von Null verschieden und sei (x0 , y0 ) eine ganzzahlige Lösung der diophantischen Gleichung. Wegen (a, b) | ax0 + by0 gilt (a, b) | c.

Sei umgekehrt (a, b) | c vorausgesetzt. Es gibt also g ∈ Z mit c = g · (a, b).

Wir wissen, daß sich (a, b) für geeignete m0 , n0 ∈ Z schreiben läßt als

1.3 Größter gemeinsamer Teiler

7

(a, b) = m0 a + n0 b.

1.6

Wir multiplizieren in dieser Gleichung beide Seiten mit g. Damit haben wir

mit (gm0 , gn0 ) eine ganzzahlige Lösung der linearen diophantischen Gleichung gefunden:

c = g · (a, b) = (gm0 ) · a + (gn0 ) · b

2

Wir wissen nun, wann eine lineare diophantische Gleichung lösbar ist. Wie

in der linearen Algebra reicht es aus, eine partikuläre Lösung zu kennen, um

alle Lösungen zu berechnen:

Proposition 1.22 Sei (a, b) = 1 und sei (x0 , y0 ) eine ganzzahlige Lösung

von ax + by = c.

Dann hat jede Lösung dieser Gleichung die Gestalt

urf

(x0 − tb, y0 + ta), mit t ∈ Z.

Beweis. Wir subtrahieren die beiden Gleichungen:

ax0 + by0 = c

⇒ a(x0 − x) = b(y − y0 )

ax + by = c

Da a und b teilerfremd sind, muß a | y − y0 gelten und es gibt ein t ∈ Z mit

y = y0 + ta. Der Teil für die x-Koordinate der Lösung verläuft analog. 2

Bemerkung 1.23 Wie lösen wir eine diophantische Gleichung der Gestalt

ax + by = c ?

(1.1)

Ent

w

Die Schritte sind wie folgt:

1. Wir überprüfen die Lösbarkeitsbedingung (a, b) | c.

2. Wir betrachten die gekürzte Gleichung, in der durch (a, b) dividiert wurde:

a ∗ x + b ∗ y = c∗ ,

(1.2)

wobei a∗ = a/(a, b), b∗ = b/(a, b), c∗ = c/(a, b) und damit (a∗ , b∗ ) = 1.

3. Bemerkung.

Jede Lösung (x, y) dieser Gleichung ist eine Lösung der ursprünglichen

Gleichung (1.1) und umgekehrt.

4. Wenn wir eine Lösung (m0 , n0 ) der Gleichung

a∗ x + b ∗ y = 1

(1.3)

8

1 Teilbarkeit

x = x0 − t · b∗

y = y 0 + t · a∗

Damit ist die Aufgabe gelöst.

1.6

finden können, so erhalten wir durch Multiplikation mit c∗ sofort eine

Lösung (x0 , y0 ) = (m0 c∗ , n0 c∗ ) der gekürzten Gleichung (1.2). Nach Proposition 1.22 können wir damit die Gesamtheit aller Lösungen der Gleichung (1.2) angeben:

(t ∈ R).

Frage 1.24 Wir wissen bereits von der Diskussion des größten gemeinsamen

Teilers her, daß wegen (a∗ , b∗ ) = 1 zwei ganze Zahlen m0 und n0 existieren

mit

a∗ m0 + b∗ n0 = (a∗ , b∗ ) = 1.

Wie finden wir solche Zahlen m0 , n0 ?

Antwort: Mit Hilfes des Euklidischen Algorithmus (siehe Kapitel 1.4).

urf

Definition 1.25 Seien a1 , a2 , . . . , an ganze, von Null verschiedener Zahlen.

Unter dem größten gemeinsamen Teiler von a1 , a2 , . . . , an verstehen wir die

folgende rekursiv definierte natürliche Zahl

(a1 , a2 , . . . , an ) := ((a1 , a2 , . . . , an−1 ), an ).

Wir nennen a1 , a2 , . . . , an relativ prim oder teilerfremd, falls

(a1 , a2 , . . . , an ) = 1.

Bemerkung 1.26 Analog zum Fall des größten gemeinsamen Teilers zweier

ganzer Zahlen kann man zeigen:

Ent

w

1. Es gibt Zahlen m1 , . . . , mn ∈ Z, sodaß sich der größte gemeinsame Teiler

als Linearkombination schreiben läßt:

(a1 , . . . , an ) = m1 a1 + · · · + mn an .

2. Die lineare diophantische Gleichung in n Variablen

a1 x1 + a2 x2 + · · · + an xn = c

ist lösbar genau dann, wenn die Bedingung (a1 , . . . , an ) | c erfüllt ist.

1.4 Euklidischer Algorithmus

9

1.6

1.4 Euklidischer Algorithmus

Die Berechnung des größen gemeinsamen Teilers zweier ganzer Zahlen a und

b sowie seine Darstellung als ganzzahlige Linearkombination war für die Berechnung einer einzelnen Lösung (und damit der Gesamtheit aller Lösungen)

der linearen diophantischen Gleichung wichtig.

Es stellen sich also zwei Fragen:

Frage 1.27

1. Wie finden wir (a, b) (möglichst effizient)?

2. Für welche m0 , n0 gilt die Darstellung (a, b) = m0 a + n0 b?

Die Antwort auf diese beiden Fragen ist mehr als zweitausend Jahre alt und

bis heute, selbst für die Supercomputer der NSA (siehe www.nsa.gov) aktuell.

Satz 1.28 (Euklidischer Algorithmus)

Seien a und b zwei natürliche Zahlen mit a ≥ b. Dann gilt:

urf

1. Die durch den folgenden Algorithmus festgelegten Zahlen qi und ri sind

eindeutig bestimmt.

2. Der Algorithmus bricht nach endlich vielen Schritten ab.

3. Der letzte nicht verschwindende Rest rk ist der größte gemeinsame Teiler

von a und b.

Algorithmus:

r0 = a

0 < r2 < b

b = q3 r2 + r3

r2 = q4 r3 + r4

..

.

0 < r3 < r2

0 < r4 < r3

..

.

Ent

w

r1 = b

a = q2 b + r2

rk−2 = qk rk−1 + rk

rk−1 = qk+1 rk

0 < rk < rk−1

rk+1 = 0

Beweis. Wir wenden die Division mit Rest (siehe Satz 1.8) schrittweise an.

Damit ist die Existenz und Eindeutigkeit der Zahlen qi und ri gezeigt.

Offen ist noch, warum der Euklidische Algorithmus nach endlich vielen

Schritten abbricht. Dies liegt an der Beziehung der Reste ri zueinander. Wir

fügen die Ungleichungen zusammen und sehen, daß gilt:

10

1 Teilbarkeit

1.6

b = r1 > r2 > r3 > · · · > 0.

Es gibt nur endlich viele solcher Zahlen ri zwischen 0 und b. Daher gilt nach

endlich vielen Schritten, daß rk+1 = 0 gelten muß.

Sei rk der letzte nicht verschwindende Rest, das heißt es gilt rk > 0 und

rk+1 = 0. Wir erhalten aus dem Euklidischen Algorithmus schrittweise folgende Teilbarkeitsaussagen:

rk−1 = qk+1 rk ⇒ rk | rk−1

⇒ rk | rk−2

..

.

⇒ rk | b

⇒ rk | a

⇒ rk | (a, b)

urf

Wir schließen nun in der anderen Richtung:

(a, b) | a

⇒ (a, b) | r0

(a, b) | b

⇒ (a, b) | r1

..

.

⇒ (a, b) | rk

Insgesamt folgt rk = (a, b).

2

Ent

w

Bemerkung 1.29 Der Euklidische Algorithmus besitzt viele Anwendungen.

Besonders wichtig ist er zum Beispiel in Zusammenhang mit Faktorisierungsalgorithmen.

Weitere Hinweise:

1. Zur Definition des Euklidischen Algorithmus können wir auch die Division mit absolut kleinstem Rest verwenden. Damit erhöht sich die Effizienz

des Algorithmus.

2. Implementationen und genauere Informationen zur Komplexität des Euklidischen Algorithmus finden sich in Bressoud [3], Forster[10] und in der

Monographie von Bach und Shallit[2].

Beispiel 1.30

1. Finde (6172530,6279) und bestimme m0 , n0 .

1.4 Euklidischer Algorithmus

11

6172530 = 983 · 6279 + 273

1.6

6279 = 23 · 273

273 ist der letzte nicht verschwindende Rest und damit der größte gemeinsame Teiler von 6172530 und 6279. Als Linearkombination ergibt

sich aus obiger Berechnung:

273 = 1 · 6172530 + (−983) · 6279

2. Finde (111,39) und bestimme m0 , n0 .

111 = 2 · 39 + 33

39 = 1 · 33 + 6

33 = 5 · 6 + 3

6 = 2·3

urf

Damit ist (111, 39) = 3. Für die Bestimmung von m0 und n0 scheint eine

etwas länglichere Rückeinsetzung leider unumgänglich:

3 = 33 − 5 · 6 =

= 33 − 5 · (39 − 33) =

= (−5) · 39 + 6 · 33 =

= (−5) · 39 + 6 · (111 − 2 · 39) =

= 6 · 111 + (−17) · 39

Es ist jedoch eine Variante des Euklidischen Algorithmus bekannt, bei der die

Rückeinsetzung entfällt, der sogenannte erweiterte Euklidische Algorithmus.

Satz 1.31 (Erweiterter Euklidischer Algorithmus)

Seien a und b zwei natürliche Zahlen mit a ≥ b. Dann gilt:

Ent

w

1. Die durch den folgenden Algorithmus festgelegten Zahlen qi , ri , mi und

ni sind eindeutig bestimmt.

2. Der Algorithmus bricht nach endlich vielen Schritten ab.

3. Für den letzten nicht verschwindenden Rest rk gilt

rk = (a, b) = mk a + nk b.

Algorithmus:

Die Startwerte des Algorithmus sind wie folgt definiert:

r0 = a

m0 = 1

n0 = 0

r1 = b

m1 = 0

n1 = 1

12

1 Teilbarkeit

Beweis. Es ist nur die Behauptung

1.6

Die weiteren Zahlen qi (k ≥ 2) und ri sind wie in Satz 1.28 definiert. Die

Zahlen mi und ni sind wie folgt definiert:

ri−2 ri = ri−2 − qi ri−1 ,

wobei qi =

ri−1

mi = mi−2 − qi mi−1 ,

ni = ni−2 − qi ni−1 .

rk = mk a + nk b

für den letzten nicht verschwindenden Rest rk zu zeigen.

Wir führen den Nachweis mittels Induktion nach i.

Induktionsanfang

i = 0 r0 = m0 a + n0 b = a.

i = 1 r1 = m1 a + n1 b = b.

urf

Induktionsschritt

Sei die Behauptung für alle j < i richtig. Dann gilt

ri = ri−2 − qi ri−1

= (mi−2 a + ni−2 b) − qi (mi−1 a + ni−1 b)

= (mi−2 − qi mi−1 )a + (ni−2 − qi ni−1 )b

= mi a + ni b.

2

Bemerkung 1.32 Aus dem Euklidischen Algorithmus gewinnen wir eine

wichtige Darstellung der rationalen Zahl a/b:

Ent

w

r2

a

= q2 +

=

b

b

1

= q2 +

=

b/r2

1

= q2 +

=

1

q3 +

r2 /r3

1

= q2 +

1

q3 +

1

q4 +

r3 /r4

1.5 Fundamentalsatz der Zahlentheorie

13

Nach fortgesetzter Anwendung dieses Verfahrens erhalten wir:

1

1.6

a

= q2 +

b

1

q3 +

q4 + . . .

1

qk+1

Diese Darstellung als eine Kette“ von Brüchen heißt eine Kettenbruchent”

wicklung von a/b. Wir werden auf die Bedeutung der Kettenbruchentwicklung für die Approximation reeller Zahlen durch rationale Zahlen in Kapitel

4 näher eingehen.

Wir werden dort folgende Fragen beantworten:

Frage 1.33

1. Für welche reelle Zahlen existiert eine solche Kettenbruchentwicklung?

2. Ist diese Entwicklung im Fall der Existenz auch schon eindeutig bestimmt?

urf

3. Welche Eigenschaften einer rationalen oder reellen Zahl lassen sich aus

der Kettenbruchentwicklung ablesen?

1.5 Fundamentalsatz der Zahlentheorie

Satz 1.34 (Satz von Euklid)

Wenn eine Primzahl das Produkt ab zweier ganzer Zahlen a und b teilt, dann

teilt sie mindestens einen der Faktoren.

Ent

w

Beweis. Sei ab 6= 0 und sei p eine Primzahl mit p | ab und p ∤ a. Dann sind p

und a teilerfremd, (p, a) = 1. Daher existieren ganze Zahlen m0 und n0 , für

die gilt:

1 = m0 p + n0 a.

Durch Multiplikation mit b erhalten wir b = m0 bp + n0 ab. Da p die rechte

Seite dieser Gleichung teilt, muß p auch die linke Seite der Gleichung teilen.

Damit gilt p | b.

2

Bemerkung 1.35 Dieses unscheinbare Resultat von Euklid wird uns von

großem Nutzen sein, wenn wir den Begriff der Primzahl vom Ring Z der ganzen Zahlen auf einen beliebigen Integritätsbereich übertragen wollen. Die

Schlüsselwörter bei dieser Verallgemeinerung von Konzepten wie Teilbarkeit, Primzahl und Primfaktorzerlegung heißen Primelement und irreduzibles

Element (siehe die Vorlesung über Algebraische Strukturen, Skriptum unter

http://random.mat.sbg.ac.at/~peter/students ).

14

1 Teilbarkeit

1.6

Bemerkung 1.36 Sei c ∈ N und (a, b) = d. Dann gilt (ac, bc) = dc.

Beweis. Es gibt ganze Zahlen m0 und n0 mit d = m0 a + n0 b. Wir multiplizieren mit c und erhalten

dc = m0 (ac) + n0 (bc)

Also gilt (ac, bc) | dc. Umgekehrt haben wir dc | ac und dc | bc (wegen d | a und

d | b), folglich gilt dc | (ac, bc).

2

Satz 1.37 (Fundamentalsatz der Zahlentheorie)

Sei n eine natürliche Zahl ungleich Eins. Dann gilt:

1. Es existieren paarweise verschiedene Primzahlen p1 , p2 , . . . , ps und Exponenten α1 , α2 , . . . , αs ∈ N mit der Eigenschaft

n=

s

Y

i

pα

i .

urf

i=1

2. Diese Darstellung ist eindeutig bis auf die Reihenfolge der Faktoren.

Beweis.

Existenz der Darstellung.

Für den Fall n prim gibt es nichts zu zeigen, sei daher n eine zusammengesetzte Zahl. Dann besitzt n einen kleinsten positiven echten Teiler q1 . Dieser

ist prim, denn ein echter Teiler von q1 wäre auch ein echter Teiler von n und

noch dazu kleiner als q1 . Dies wäre ein Widerspruch zur Minimalität von q1 .

Es folgt

n = q1 · n1 ,

Ent

w

mit q1 prim. Falls n1 prim ist, sind wir fertig. Andernfalls existiert ein kleinster positiver echter Teiler q2 von n1 . Die Zahl q2 ist prim, auf Grund desselben Arguments wie für q1 . Es gilt

n = q1 · q2 · n2 .

Wenn wir dieses Verfahren fortsetzen, dann erhalten wir nach k Schritten

n = q1 · q2 · · · · · qk · nk ,

wobei die Zahlen qi prim sind und 1 < nk < nk−1 < · · · < n1 < n gilt. Aus

dieser Kette von Ungleichungen folgt, daß das Verfahren nach höchstens n−2

Schritten beendet ist. Damit gilt:

n = q1 · q2 · · · · · qt ,

1.5 Fundamentalsatz der Zahlentheorie

15

n=

s

Y

1.6

wo die qi zwar prim, aber nicht notwendigerweise verschieden sind. Indem

wir gleiche Faktoren qi zusammenfassen, kommen wir auf die Darstellung

i

pα

i ,

i=1

wobei die pi Primzahlen sind mit pi 6= pj für verschiedene Indizes i und j.

Eindeutigkeit der Darstellung

Wir führen den Nachweis mittels Induktion nach n.

Induktionsanfang

Für n = 2 ist die Behauptung trivialerweise erfüllt.

Induktionsvoraussetzung

Die Behauptung gelte für alle k < n.

Induktionsschritt

Sei n = p1 · p2 · · · · · ps = q1 · q2 · · · · · qr mit Primzahlen pi und qj . Aus

p1 | q1 · · · · · qr folgt mit Hilfe von Satz 1.34 (Satz von Euklid):

urf

p1 | q1 oder p1 | q2 · · · · · qr .

Trifft letzteres zu, so bedeutet dies, daß p1 | q2 oder p1 | q3 · · · · · qr usw. Daher

gilt p1 | qt für irgendein t. Da beides Primzahlen sind, muß p1 = qt sein. Sei

o.B.d.A. t = 1, also p1 = q1 (was durch Umnummerierung der qj leicht zu

erreichen ist). Wir erhalten

p2 · · · · · ps = q2 · · · · · qr < n.

Mithilfe der Induktionsvoraussetzung folgt r = s und bis auf die Reihenfolge

der Faktoren stehen links und rechts dieselben Primzahlen gleich oft.

2

Ent

w

Definition 1.38 (Primfaktorzerlegung)

Sei n eine von Eins verschiedene natürliche Zahl. Die in Satz 1.37 angegebene

Darstellung

s

Y

i

n=

pα

pi prim, αi ∈ N,

i

i=1

heißt die Primfaktorzerlegung von n. Es ist in dieser Darstellung üblich, die

Primzahlen aufsteigend geordnet anzuschreiben, also p1 < p2 < · · · < ps zu

wählen.

Bemerkung 1.39 Für einige Anwendungen des Hauptsatzes der Zahlentheorie ist es praktisch, die folgende Form der Primfaktorzerlegung zu verwenden:

n=

∞

Y

i=1

i

pα

i

16

1 Teilbarkeit

1.6

Dabei sind die Exponenten αi nichtnegative ganze Zahlen und pi bezeichnet

die i-te Primzahl, also p1 = 2, p2 = 3, p3 = 5, usw.

Bemerkung 1.40 (Fundamentalproblem der Arithmetik)

Für große Zahlen n ist es extrem rechenaufwändig, die Primfaktorzerlegung

von n zu finden. “Groß” bedeutet hier ab etwa 150 Dezimalstellen.

Auf genau dieser Schwierigkeit, große natürliche Zahlen zu faktorisieren, beruht die Hypothese der Sicherheit wichtiger kryptographischer Verfahren wie

RSA (siehe Kapitel 3). Literaturempfehlungen zu diesem Thema sind Ertl[8],

Buchmann[4] und Stinson[21]. Die mathematischen Stichwörter zu Faktorisierungsalgorithmen lauten Pollard-Rho, Zahlenkörpersieb und ECM (Elliptic

Curve Method), siehe Bressoud[3], Forster[11] und Riesel[18].

√

Proposition 1.41 Für p prim ist p irrational.

urf

√

√

Beweis. Wir führen einen indirekten Beweis. Sei p rational, p = a/b,

2 2

mit a und b aus N. Es folgt p = a /b und daraus die Gleichung p · b2 = a2 .

Dies ergibt einen Widerspruch zur Eindeutigkeit der Primfaktorzerlegung:

Auf der linken Seite der Gleichung steht eine ungerade Anzahl und auf der

rechten eine gerade Anzahl an Primfaktoren.

2

Definition 1.42 (Quadratfreie Zahlen)

Eine ganze Zahl b heißt quadratfrei, wenn für alle natürlichen Zahlen a 6= 1

gilt, daß a2 kein Teiler von b ist, also a2 ∤ b.

Beispiel 1.43

1. 18 ist nicht quadratfrei, denn 32 | 18.

2. 32 ist nicht quadratfrei, denn 22 | 32.

3. 30 ist quadratfrei, denn 30 = 2 · 3 · 5.

Ent

w

4. 154 ist quadratfrei, denn 154 = 2 · 7 · 11.

Proposition 1.44 Die Quadratwurzel einer quadratfreien Zahl größer als

Eins ist irrational.

Beweis. Analog zu Proposition 1.41.

2

Bemerkung

Für zwei

Zahlen a und b mit PrimfaktorzerlegunQ 1.45

Q ganze

βi

i

gen a = i∈N pα

und

b

=

p

,

wobei αi , βi ≥ 0, ist der größte gemeini

i∈N i

same Teiler (a, b) bestimmt durch

Y min{α ,β }

i

i

(a, b) =

pi

.

i∈N

1.5 Fundamentalsatz der Zahlentheorie

Q

i∈N

min{αi ,βi }

pi

. Dann teilt d sowohl a als auch b und damit

Wegen (a, b) | a und (a, b) | b gilt (a, b) =

aus folgt, daß (a, b) ein Teiler von d ist.

Q

1.6

Beweis. Sei d :=

auch (a, b).

17

i∈N

pγi i mit γi ≤ min{αi , βi }. Dar2

Definition 1.46 Seien a und b natürliche Zahlen. Ein gemeinsames Vielfaches von a und b ist eine ganze Zahl, die sowohl durch a als auch durch b

teilbar ist. Unter dem kleinsten gemeinsamen Vielfachen (kgV) von a und

b verstehen wir die kleinste natürliche Zahl, die ein gemeinsames Vielfaches

von a und b ist.

Wir bezeichnen diese Zahl mit dem Symbol [a, b].

BemerkungQ1.47 Für zwei ganze

a und b mit den PrimfaktorzerleQ Zahlen

βi

i

gungen a = i∈N pα

p

,

wobei

αi , βi ≥ 0, ist die Zahl [a, b]

i und b =

i

i∈N

bestimmt durch

[a, b] =

∞

Y

max{αi ,βi }

pi

.

urf

i=1

Beweis. Trivial: Analog zur entsprechenden Identität für (a, b).

2

Bemerkung 1.48 Für a, b ∈ N gilt die Beziehung

a · b = (a, b) · [a, b].

Beweis. Trivial.

2

Definition 1.49 (Teilersumme)

Für natürliche n ist σ(n) definiert als die Summe der positiven Teiler von n.

Ent

w

Beispiel 1.50

1. σ(4) = 1 + 2 + 4 = 7

2. σ(6) = 1 + 2 + 3 + 6 = 12

3. σ(12) = 1 + 2 + 3 + 4 + 6 + 12 = 28

Bemerkung 1.51 Für die Funktion σ gilt σ(n) = 1 + n genau dann, wenn

n prim ist.

Qs

i

Proposition 1.52 Sei n = i=1 pα

i die Primfaktorzerlegung von n.

1. Es gilt die Identität

σ(n) =

s

Y

pαi +1 − 1

i

i=1

pi − 1

.

18

1 Teilbarkeit

2. Für teilerfremde Zahlen m und n gilt

1.6

σ(mn) = σ(m) · σ(n).

Diese Eigenschaft nennt man die Multiplikativität der Funktion σ, siehe

Kapitel 2.

Beweis. Q

Zur ersten Behauptung:

Qs

s

δi

i

Sei n = i=1 pα

i mit αi ∈ N. Jeder Teiler d von n hat die Form d =

i=1 pi ,

mit δi ∈ {0, 1, . . . , αi }. Die Zuordnung d 7→ (δ1 , δ2 , . . . , δs ) ist bijektiv.

Somit gilt:

σ(n) =

X

d=

δ1 =0 δ2 =0

d|n

=

α1

X

pδ11

δ1 =0

!

·

···

α2

X

δ2 =0

αs

X

pδ11 pδ22 . . . pδss =

δs =0

pδ22

!

·····

αs

X

pδss

δs =0

!

=

1 +1

2 +1

pα

− 1 pα

−1

pαs +1 − 1

1

· 2

····· s

.

p1 − 1

p2 − 1

ps − 1

urf

=

α1 X

α2

X

Die zweite Behauptung folgt direkt aus der ersten.

2

Definition 1.53 (Vollkommene Zahlen)

Eine natürliche Zahl n heißt vollkommen, wenn σ(n) = 2n.

Beispiel 1.54 Die folgenden vollkommenen Zahlen sind jeweils von der Form

2n−1 (2n − 1), wobei 2n − 1 prim ist. Sie waren bereits vor Christi Geburt

bekannt.

6=2·3

28 = 4 · 7

496 = 16 · 31

8128 = 64 · 127

Ent

w

Definition 1.55 (Mersennesche Primzahlen)

Eine Primzahl der Form 2n − 1 heißt eine Mersennesche Primzahl.

Proposition 1.56 Ist 2n −1 eine Mersennesche Primzahl, dann folgt n prim.

Beweis. Wir führen einen indirekten Beweis. Sei n zusammengesetzt, n = k·l.

Dann gilt

l−1

l−2

+ 2k

+ ··· + 1

2n − 1 = 2k − 1 · 2k

Wegen k > 1 gilt 2k − 1 > 1. Damit ist die Zahl 2k − 1 ein echter Teiler von

2n − 1.

2

Proposition 1.57 Ist an − 1 eine Primzahl, dann folgt daraus a = 2 und n

prim.

1.5 Fundamentalsatz der Zahlentheorie

19

1.6

Beweis. Für a > 2 ist an − 1 = (a − 1) · an−1 + an−2 + · · · + 1 , also zusammengesetzt. Es bleibt daher nur der Fall a = 2 zu behandeln. Dies ist aber

in der vorhergehenden Bemerkung geschehen.

2

Es existieren umfangreiche Tabellen von Mersenneschen Primzahlen. Zum

Beispiel ist Mp := 2p − 1 prim für

p = 2, 3, 5, 7, 13, 17, 19, 31, 61, 89, 107, 127, . . .,

19937, . . . , 44497, . . . , 3021377, . . .?

Es ist möglich, sich an der Suche nach Mersenneschen Primzahlen zu beteiligen, siehe die Webseite http://www.utm.edu/research/primes. Auf dieser interessanten Seite finden Sie die aktuellen Resultate zu Mersenneschen

Primzahlen (und vieles mehr).

Frage 1.58 In Zusammenhang mit vollkommenen Zahlen sind einige Fragen

ungelöst.

1. Gibt es unendlich viele gerade vollkommene Zahlen?

urf

2. Gibt es ungerade vollkommene Zahlen?

Die Suche nach geraden vollkommenen Zahlen läßt sich auf die Suche nach

Mersenneschen Primzahlen zurückführen, wie wir gleich zeigen werden.

Das erste Resultat des folgenden Satzes wurde bereits von Euklid erwähnt,

der zweite Teil stammt von Euler.

Satz 1.59 Es gilt

1. Für 2n − 1 prim ist 2n−1 (2n − 1) eine vollkommene Zahl.

2. Jede gerade vollkommene Zahl ist von dieser Form.

Ent

w

Beweis. Sei m := 2n−1 (2n − 1) mit 2n − 1 prim. Dann gilt

σ(m) = σ 2n−1 (2n − 1) = σ 2n−1 · σ (2n − 1) =

2n − 1 n

· 2 = 2 2n−1 (2n − 1) = 2m.

=

2−1

Sei a eine gerade vollkommene

Zahl, d.h. a = 2n−1 ·b mit n ≥ 2 und b ungera

n−1

de. Es ist σ(a) = σ 2

· σ(b) = (2n − 1) · σ(b). Wegen der Vollkommenheit

n−1

gilt σ(a) = 2a = 2 · 2

· b. Wir setzen diese beiden Resultate gleich und

erhalten

2n

b

σ(b) = n

·b = b+ n

.

2 −1

2 −1

Daraus folgt nun, daß b/(2n −1) = 1 sein muß. Aus der Beziehung σ(b) = b+1

folgt, daß b = 2n − 1 eine Primzahl ist.

2

20

1 Teilbarkeit

Ent

w

urf

1.6

Bemerkung 1.60 Nach Satz 1.59 wird die Suche nach geraden vollkommenen Zahlen auf die Suche nach Mersenneschen Primzahlen zurückgeführt. Es

ist nicht bekannt, ob es unendlich viele Mersennesche Primzahlen gibt. Zu

ungeraden vollkommenen Zahlen wissen wir nicht, ob es überhaupt solche

Zahlen gibt, aber falls n eine ungerade und vollkommene Zahl ist, dann muß

n > 10300 gelten. Weiters muß n mindestens acht verschiedene Primfaktoren

besitzen.

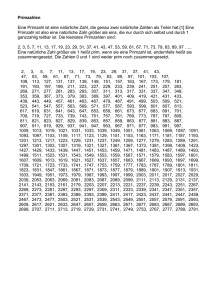

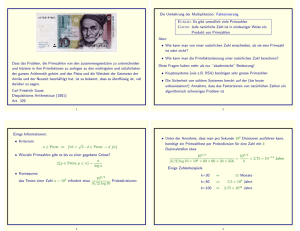

1.6 Primzahlen

21

1.6

1.6 Primzahlen

Ein berühmter, mehr als 2000 Jahre alter Satz ist der folgende:

Satz 1.61 (Euklid) Es gibt unendlich viele Primzahlen.

Beweis. Angenommen, wir kennen bereits n Primzahlen p1 , p2 , . . . , pn . Wir

setzen p := p1 · p2 · · · · · pn + 1. Dann ist p entweder eine Primzahl oder besitzt

zumindest einen Primteiler q, 1 < q < p, letzteres nach dem Fundamentalsatz.

Im ersten Fall (d.h. p prim) haben wir zu unseren n Primzahlen eine neue

gefunden, denn p 6= pi für 1 ≤ i ≤ n. Im Fall, dass p zusammengesetzt ist,

gilt für den Primteiler q, dass er nicht in der Liste p1 , p2 , . . . , pn vorkommen

kann, denn sonst gilt

n

Y

q p −

pi = 1.

i=1

urf

Dies ist ein Widerspruch zu q prim. Daher haben wir zu n gegebenen Primzahlen eine neue Primzahl gefunden.

2

Frage 1.62 Wie finden wir Primzahlen (systematisch)?

Proposition 1.63 Ist die natürliche Zahl n zusammengesetzt,

dann gibt es

√

eine Primzahl, die n teilt und kleiner oder gleich n ist.

Beweis. Sei n zusammengesetzt. Dann gibt es natürliche Zahlen a und b mit

√

n = a·b. Wie

√ sich (mittels indirektem Beweis) leicht zeigen läßt, muß a ≤ n

oder b ≤ n gelten.

2

Bemerkung 1.64 (Sieb des Eratosthenes)

Sei eine positive reelle Zahl x gegeben. Wir finden alle Primzahlen kleiner

oder gleich x mittels der folgenden Siebmethode:

Ent

w

1. Wir schreiben nacheinander alle natürlichen Zahlen kleiner oder gleich x

an, beginnend mit 2.

2. Wir streichen

der Reihe nach die Vielfachen jeder Zahl, die kleiner oder

√

gleich x ist und noch nicht selbst gestrichen wurde. Die erste solche Zahl

ist 2, gefolgt von 3, dann 5 (weil 4 als Vielfaches von 2 schon gestrichen

wurde) usw.

3. Die verbleibenden, nicht gestrichenen Zahlen sind genau die Primzahlen

kleiner oder gleich x.

√

Beispiel 1.65 Für x = 300 ist x = 17, 32 . . . , also streichen wir alle Vielfachen der Zahlen 2, 3, 5, 7, 11, 13, 17.

n

Proposition 1.66 Sei pn die n-te Primzahl, dann ist pn ≤ 22 .

22

1 Teilbarkeit

Beweis. Wir definieren Q := p1 · · · · · pn + 1. Dann gilt

1 ≤ i ≤ n.

1.6

pi < Q und pi ∤ Q,

Es folgt daraus, daß die nächste Primzahl pn+1 ≤ Q ist. Denn falls Q prim ist,

gilt klarerweise pn+1 ≤ Q. Andernfalls ist Q zusammengesetzt, also existiert

eine Primzahl q mit q | Q. Wegen pi ∤ Q kann q nicht unter den ersten n

Primzahlen sein. Daher gilt pn+1 ≤ q < Q.

n+1

Mittels vollständiger Induktion zeigen wir dann Q ≤ 22

.

2

Im folgenden diskutieren wir einige Eigenschaften der Primzahlen, die ihre Unregelmäßigkeiten aufzeigen. Als Erstes suchen wir eine möglichst einfache Formel, um die Menge der Primzahlen zu erzeugen. Können wir die

Primzahlen als Werte eines Polynoms darstellen? Wir betrachten dazu einige

Beispiele.

Beispiel 1.67

1. p(x) := x2 + x + 17

urf

Der Wert von p(x) ist für die ersten sechzehn nichtnegativen ganzen Zahlen x = 0, 1, 2, . . . , 15 stets eine Primzahl.

p(0) = 17

p(1) = 19

..

.

p(15) = 257

2. p(x) := x2 + x + 41

Ent

w

Hier ist der Wert von p(x) sogar für die ersten vierzig nichtnegativen

ganzen Zahlen x = 0, 1, 2, . . . , 39 jeweils eine Primzahl.

Die Suche nach einem Polynom in einer Variablen, das alle Primzahlen erzeugt, bleibt aber hoffnungslos:

Bemerkung 1.68 Sei p(x) ein Polynom mit ganzzahligen Koeffizienten und

sei p(k) prim für alle nichtnegativen ganzen Zahlen k. Dann ist p(x) ein

konstantes Polynom mit p(x) = q für alle x, wo q eine feste Primzahl ist.

Beweis. Sei k ≥ 0 fest gewählt. Dann gilt für alle ganzen Zahlen t ≥ 0

p(k) | p(k + tp(k)) − p(k).

Es folgt p(k) | p(k+tp(k)). Da beide Zahlen Primzahlen sind, müssen sie gleich

sein, es gilt also

1.6 Primzahlen

p(k) = p(k + tp(k)),

23

∀ t ∈ Z, t ≥ 0.

2

1.6

Damit ist p(x) aber ein konstantes Polynom.

Bemerkung 1.69 Wie der russische Mathematiker V. Matijasewitsch (englische Schreibweise: Matiyasevich) 1970 gezeigt hat, gibt es Polynome in mehreren Variablen mit der folgenden Eigenschaft: Setzen wir für die Variablen

beliebige nichtnegative ganze Zahlen ein und ergibt sich dafür ein positiver

Wert des Polynoms, so ist dieser Wert prim! Erstaunlicherweise gilt sogar,

daß wir auf diese Weise alle Primzahlen erhalten können.

n

Definition 1.70 Eine Primzahl der Form 22 +1 heißt Fermatsche Primzahl.

Es ist unbekannt, ob es unendlich viele Fermatsche Primzahlen gibt. Ob ein

regelmäßiges n-Eck mit Zirkel und Lineal konstruiert werden kann, hängt eng

mit Fermatschen Primzahlen zusammen:

urf

Satz 1.71 (Gauß)

Sei n > 2 eine natürliche Zahl. Das regelmäßige n-Eck ist genau dann mit

Zirkel und Lineal konstruierbar, wenn gilt:

n = 2 m · p1 · p2 · · · · · pr

wo m ≥ 0 eine ganze Zahl und p1 , p2 , . . . , pr paarweise verschiedene Fermatsche Primzahlen sind.

Beweis. Siehe zum Beispiel das Lehrbuch von Fischer und Sacher[9, Kap.

III].

2

Bemerkung 1.72 Zu jeder natürlichen Zahl n ≥ 3 gibt es eine Primzahl p

mit n < p < n!.

Ent

w

Beweis. Setze N := n!−1. Sei p prim mit p | N , dann ist p < n!. Angenommen,

es gilt p ≤ n, so ist p ein Teiler von n! und damit auch ein Teiler der Differenz

n! − N = 1. Dies ist ein Widerspruch.

2

Korollar 1.73 Es gibt unendlich viele Primzahlen.

Eine wesentliche Verschärfung von Bemerkung 1.72 gibt der folgende Satz:

Satz 1.74 (Bertrandsches Postulat)

Zu jeder natürlichen Zahl n ≥ 3 gibt es eine Primzahl p mit n < p < 2n.

24

1 Teilbarkeit

1.6

Beweis. Das Bertrandsche Postulat wurde von Tschebyscheff bewiesen. Wir

verweisen auf entsprechende Literatur, etwa Hua[14, Ch. 5.7] oder Hardy and

Wright[12, Ch. 22.3].

2

Die Lücken zwischen aufeinanderfolgenden Primzahlen können beliebig groß

werden:

Bemerkung 1.75 Sei n ≥ 2 eine natürliche Zahl. Keine der n − 1 aufeinanderfolgenden Zahlen n! + 2, n! + 3, . . . , n! + n ist prim.

Beweis. Jedes k mit 2 ≤ k ≤ n ist ein Teiler von n! + k.

2

Bemerkung 1.76 Wir können Primzahlen zwar nicht als die Werte eines

Polynoms in einer Variablen darstellen (siehe Bemerkung 1.68), aber nach

Mills (1947)1 gilt:

urf

Es existiert eine reelle Zahl α > 1, sodaß für alle natürlichen Zahlen n gilt:

h ni

α3

ist prim.

Der folgende Satz von Euler markiert den Beginn eines bedeutenden Teilbereichs der Zahlentheorie, der sogenannten analytischen Zahlentheorie. In

diesem Gebiet studiert man zahlentheoretische Fragen mit Methoden der

Analysis (siehe dazu die Monographie von Apostol[1]).

Satz 1.77 (Euler, 1737)

Für jede reelle Zahl x ≥ 2 gilt:

X1

> log log x − 1.

p

p≤x

p≤x

die Summation über alle Primzahlen p ≤ x.

Ent

w

Es bezeichnet dabei

P

Beweis. Sei x ≥ 2 eine reelle Zahl.

1

=

1 − 1/p

p≤x

X

Y

′1

1

1

=

1 + + 2 + ... =

p p

n

n

P (x) :=

Y

p≤x

P

wobei ′n die Summe

Q über alle n ∈ N, deren Primfaktoren p alle kleiner oder

gleich x sind, und p≤x das Produkt über alle Primzahlen p ≤ x bezeichnet.

1

W.H. Mills, Bull. AMS 53 (1947)

1.6 Primzahlen

>

X 1

=

n

n≤[x]

X Z

n≤[x]

n+1

n

n

n≤[x]

dt

=

t

n+1

25

dt

>

n

1.6

P (x) ≥

X Z

Z

[x]+1

1

dt

=

t

= log ([x] + 1) > log x.

Also ist P (x) > log x. Weiters gilt:

log P (x) =

X

p≤x

1

1

log 1 + + 2 + . . .

p p

Mit log(1 + t) < t für alle t > 0 folgt:

X

X 1

1

1 X

1

log P (x) <

+ 2 + ... =

+

p p

p

p(p − 1)

p≤x

p≤x

p≤x

p≤x

urf

Wir schätzen den zweiten Summanden nach oben ab:

∞

∞ X

X

X

1

1

1

1

<

=

−

=1

p(p − 1) n=1 (n + 1)n n=1 n n + 1

Daraus folgt letztendlich die Behauptung:

X1

> log P (x) − 1 > log log x − 1

p

p≤x

2

Korollar 1.78 Es gibt unendlich viele Primzahlen.

Ent

w

Bemerkung 1.79 (Exkurs: Landau-Symbole)

Die Landau-Symbole o (“Klein-O”), O (“Groß-O”) und das Symbol ∼ dienen

dazu, das Wachstum von Funktionen zu vergleichen.

Definition 1.80 (Landau-Symbole; asymptotisch gleich)

Sei f : R → R. Die Funktion f heißt beschränkt, wenn eine positive Konstante

C existiert mit

|f (x)| ≤ C ∀ x.

Seien f, g : R → R.

Wir schreiben f (x) = O(g(x)) (x → ∞), wenn eine positive Konstante C

und eine Schranke x0 existieren so, dass

|f (x)| ≤ C |g(x)|

∀ x ≥ x0 .

26

1 Teilbarkeit

Man sagt “f(x) ist ein Groß-O von g(x)”.

lim

x→∞

f (x)

= 0.

g(x)

Man sagt “f(x) ist ein Klein-O von g(x)”.

Wir schreiben f (x) ∼ g(x) (x → ∞), wenn

lim

x→∞

1.6

Wir schreiben f (x) = o(g(x)) (x → ∞), wenn

f (x)

= 1.

g(x)

Man sagt “f(x) ist asymptotisch gleich g(x)”.

Bemerkung 1.81 Es sind auch folgende Bezeichnungen üblich:

f (x) ∈ O(g(x)),

f ∈ O(g),

f = O(g),

analog für das Symbol Klein-O.

urf

Die Bezeichnung O(g) steht für eine Klasse von Funktionen. Daher bedeutet

die Aussage f = O(g), dass die Funktion f in der Klasse jener Funktionen

liegt, die nicht rascher als die Funktion Cg wachsen, C eine beliebige positive

Konstante.

Bemerkung 1.82 Man kann elementar zeigen:

X1

1

= log log x + C + O

.

p

log x

p≤x

mit einer Konstanten C (siehe Apostol[1, Th. 4.12], Hardy and Wright[12,

Par. 22.20] oder Hlawka et al. [13, Kap. 5, Th. 2]).

Ent

w

Frage 1.83 Wir bezeichnen die Anzahl der Primzahlen kleiner oder gleich

x mit π(x),

X

π(x) :=

1.

(1.4)

p≤x

Wie wir bereits wissen, gilt

lim π(x) = ∞.

x→∞

Wie schnell wächst diese Funktion? Als Lektüre zu dieser Frage möchte ich

hier Don Zagier[22] und Ribenboim[17] empfehlen.

Wir betrachten nun einige numerische Ergebnisse zum Wachstum von π(x),

siehe Tabelle 1.1.

1.6 Primzahlen

π(10x )

1

4

2

25

3

168

4

1229

5

9592

6

78498

7

664579

8

5761455

9

50847534

10 455052511

11 4118054813

12 37607912018

10x

π(10x )

2.5

4.0

6.0

8.1

10.4

12.7

15.0

17.4

19.7

22.0

24.3

26.6

x

π(10x )

1

4

2

25

3

168

4

1229

5

9592

6

78498

7

664579

8

5761455

9

50847534

10 455052511

11 4118054813

12 37607912018

10x / log 10x

π(10x )

1.09

0.87

0.86

0.88

0.91

0.92

0.93

0.94

0.95

0.95

0.96

0.96

1.6

x

27

Tabelle 1.1. Zum Wachstum von π(x).

urf

Bemerkung 1.84 Auf der Grundlage von Tabellen ähnlich Tabelle 1.1 vermutete Legendre um 1808

π(x)

= 1,

x→∞ x/(log x − B)

lim

wobei B eine Konstante ist. Der Wert für B lag seiner Schätzung nach bei

etwa 1.08366. Gauß postulierte

lim

x→∞

π(x)

= 1.

li x

Ent

w

In diesem Zusammenhang bezeichnet li x den sogenannten Logarithmus In”

tegralis“:

Z x

dt

dt.

li x :=

2 log t

Es besteht folgende Beziehung:

lim

x→∞

x

log x−B

li x

= 1.

Bemerkung 1.85 Der Logarithmus Integralis läßt sich etwas allgemeiner

definieren, mit Hilfe des sogenannten Cauchyschen Hauptwertes:

Z 1−ε

Z x

dt

dt

li0 x := lim

+

ε→0

log t

0

1+ε log t

Wir könnten an Stelle von li x im Folgenden stets die Funktion li0 (x) verwenden, dies macht keinen Unterschied bei unseren Aussagen.

28

1 Teilbarkeit

1.6

Es ist inzwischen bekannt, dass der optimale Wert für B Eins beträgt (de

la Vallée-Poussin) und dass die Funktion li x eine bessere Approximation für

π(x) liefert als x/(log x − 1).

Der nächste Satz ist eines der berühmtesten Ergebnisse der Zahlentheorie.

Satz 1.86 (Primzahlsatz; Hadamard und de la Vallée-Poussin 1896)

Es gilt

π(x)

lim x = 1.

x→∞

log x

(1.5)

Beweis. Hadamard und de la Vallée-Poussin zeigten im Jahr 1896 unabhängig

voneinander die Aussage

√

π(x) = li(x) + O xe−C log x ,

wobei C eine positive Konstante ist.

2

urf

Bemerkung 1.87 Der russische Mathematiker Tschebyscheff zeigte schon

1848: wenn obiger Limes existiert, dann hat er notwendigerweise den Wert

1. Das Problem war also, die Existenz des Grenzwertes zu beweisen. Der

Beweis des Primzahlsatzes von Hadamard und de la Vallée-Poussin sowie

alle modernen Varianten in den Lehrbüchern beruhen auf funktionentheoretischen Hilfsmitteln, die Riemann 1859 bei seinen Untersuchungen über die

Zetafunktion entwickelt hat:

ζ(s) =

∞

X

1

ns

n=1

(s ∈ C, Re s > 1).

Wir können den Beweis hier nicht führen und verweisen auf die Literatur: Korevaar (1982)2 , Hlawka et al. [13], Brüdern, J: Einführung in die analytische

Zahlentheorie. Springer-Verlag 1995 und Bundschuh[5].

Ent

w

Die Funktion ζ(s) läßt sich auf ganz C definieren, mit Hilfe einer Funktionalgleichung, in der die Eulersche Gammafunktion auftritt (siehe zum Beispiel

Apostol[1] oder Kramer(2002)3) In diesem Zusammenhang möchte ich auf die

berühmte Riemannsche Vermutung hinweisen, die besagt, dass sich abgesehen

von den “trivialen” Nullstellen s = −2, −4, −6, . . . von ζ(s) sämtliche weitere

Nullstellen auf der sogenannten kritischen Geraden {s ∈ C : Re s = 1/2}

befinden. Diese Vermutung ist bis heute ungelöst.

Bemerkung 1.88 Im Jahr 1949 gaben Selberg und Erdös unabhängig voneinander einen Beweis des Primzahlsatzes an, der ohne Funktionentheorie

2

3

Korevaar, J. : On Newman’s quick way to the Prime Number Theorem. Mathematical Intelligence 4 (1982), 108-115

Kramer, J.: Die Riemannsche Vermutung. Elem. Math. 57(2002), 90–95.

1.6 Primzahlen

29

1.6

auskommt. Diese elementaren“ Beweise des Primzahlsatzes sind wesentlich

”

schwieriger als funktionentheoretische Beweise, obwohl sie elementare Beweise des Primzahlsatzes genannt werden.

Satz 1.89 (Tschebyscheff, ca. 1850)

Es gibt positive Konstante C und D, sodaß für hinreichend große n gilt:

C·

n

n

< π(n) < D ·

.

log n

log n

Beweis. (Nach Tschebyscheff) Wir definieren die Hilfsfunktion θ(x) als die

Summe der Logarithmen aller Primzahlen kleiner oder gleich x,

X

θ(x) :=

log p.

p≤x

Sei n eine natürliche Zahl. Dann gilt:

X

θ(n) =

log p ≥

Es folgt

X

log p.

n2/3 <p≤n

urf

p≤n

X

n2/3 <p≤n

log p > log n2/3 · π(n) − π n2/3

≥

Insgesamt haben wir erhalten:

θ(n) >

2

log n · π(n) − n2/3 .

3

2

2

log n · π(n) − log n · n2/3 .

3

3

Ent

w

Daraus läßt sich eine obere Schranke für π(n) · log n/n angeben:

π(n) ·

log n

3 θ(n) log n

< ·

+ 1/3 .

n

2

n

n

Wir werden nun θ(n)/n nach oben abschätzen. Dazu verwenden wir den

folgenden Trick, der sich aus den Rechenregeln für den Logarithmus ergibt:

Y

θ(2n) − θ(n) = log

p

n<p≤2n

Für n < p ≤ 2n ist p ein Primteiler des Binomialkoeffizienten 2n

. In der

n

2n

Primfaktorzerlegung von n kommt also jede dieser Primzahlen vor. Wir

folgern:

1 Teilbarkeit

Y

p≤

n<p≤2n

X

2n 2n

2n

<

= 22n .

n

k

k=0

1.6

30

Wir logarithmieren beide Seiten und erhalten

θ(2n) − θ(n) < 2 log 2 · n.

Daraus leiten wir ab:

θ 2k+1

=

k

X

i=0

θ 2i+1 − θ 2i <

< 2 log 2 · 1 + 2 + · · · + 2k < 4 log 2 · 2k .

Zu jedem n gibt es eine eindeutig bestimmte Zahl k mit 2k < n ≤ 2k+1 .

Daraus folgt

θ(n) ≤ θ 2k+1 < 4 log 2 · n

urf

Wie gut ist unsere Abschätzung? Rosser und Schönfeld zeigten 1975, daß für

alle x > 0 die folgende Ungleichung gilt:

θ(x) < 1.001102 x.

Beachte im Vergleich, daß 4 log 2 ≈ 2.77 ist.

Wir setzen nun die obere Schranke für θ(n) in die Abschätzung von π(n) ·

log n/n ein und erhalten:

π(n) ·

log n

log n

< 6 log 2 + 1/3 .

n

n

Ent

w

Wie groß wird der Ausdruck log n/n1/3 maximal? Dazu betrachten wir die

folgende Funktion f auf dem Intervall [1, ∞) und analysieren ihre Ableitung:

log x

x1/3

1

1

f ′ (x) = − · x−4/3 · log x + x−1/3 ·

3

x

−4/3 3 − log x

=x

·

3

f (x) =

Die erste Ableitung ist genau dann Null, wenn x = e3 . Für x < e3 ist sie

positiv und für x > e3 negativ. Also hat f (x) an der x = e3 das Maximum

mit zugehörigem Funktionswert f (e3 ) = 3/e. Somit gilt:

π(n) ·

log n

3

< 6 log 2 + ≈ 5, 2625.

n

e

1.6 Primzahlen

31

1.6

Die Abschätzung nach unten.

Dazu stellen wir uns eine Frage zur Primfaktorzerlegung von n!: Wie oft tritt

eine Primzahl p in der Primfaktorzerlegung von n! auf?

n

#{k, 1 ≤ k ≤ n : p | k} =

p

n

#{k, 1 ≤ k ≤ n : p2 | k} =

p2

..

.

Wir setzen Aj := {k, 1 ≤ k ≤ n : pj | k}. Dann gilt folgende Eigenschaft

dieser Mengen:

A1 ⊇ A2 ⊇ A3 ⊇ . . .

urf

Mit welchem Exponenten kommt p in n! vor? Die Elemente der Mengen Ai

liefern dazu jeweils ihren Beitrag: A1 trägt [ np ] bei, A2 trägt [ pn2 ] bei, A3 fügt

[ pn3 ] hinzu, und so weiter. Der Exponent von p in n! muß daher lauten:

∞ X

n

n

n

n

+ 2 + 3 + ··· =

p

p

p

pi

i=1

Somit läßt sich mit αp :=

anschreiben:

P∞ n i=1 pi

n! =

die Primfaktorzerlegung von n! wie folgt

Y

pαp .

p≤n

Ent

w

Wie sich leicht zeigen läßt, gilt für jede natürliche Zahl n:

2n

n

.

2 ≤

n

Wir logarithmieren beide Seiten:

n log 2 ≤ log(2n)! − 2 log n!.

Nun schreiben wir statt n! und (2n)! ihre Primfaktorzerlegungen an und verwenden anschließend die Rechenregeln für den Logarithmus, um das Ergebnis

zu vereinfachen.

1 Teilbarkeit

log

Y

p

P∞

2n

i=1 [ pi ]

p≤2n

=

X

p≤2n

log p ·

=

X

− 2 log

∞ X

2n

i=1

p≤2n

pi

log p ·

−2

i=1

p

P∞

n

i=1 [ pi

]

=

p≤n

X

p≤n

2n

[ log

log p ] X

Y

1.6

32

log p ·

∞ X

n

i=1

pi

=

2n

n

−2 i

pi

p

Eine grundlegende Eigenschaft der Gaußklammer ist [x] ≤ x < [x]+1, woraus

sofort 2[x] ≤ 2x < 2[x] + 2 folgt. Da 2x echt kleiner als die ganze Zahl

2[x] + 2 ist, kann deren ganzzahliger Anteil höchstens 2[x] + 1 betragen, d.h.

es gilt 2[x] ≤ [2x] ≤ 2[x] + 1. Demnach kann [2x] − 2[x] nur Werte aus {0, 1}

annehmen, womit wir schreiben können:

X

log 2n

n log 2 ≤

log p ·

≤ π(2n) · log 2n

log p

p≤2n

urf

Für gerade Argumente können wir π folglich√schon nach unten abschätzen,

nämlich mittels der Ungleichung π(2n) ≥ log 2 · 2n/ log 2n. Den ungeraden

Fall können wir leicht auf den geraden zurückführen:

2n

>

log 2n

2n

1

2n + 1

> 0.25 ·

≥ ·

log 2n

6 log(2n + 1)

π(2n + 1) ≥ π(2n) ≥ 0.3466 ·

Also haben wir für n ≥ 2 die beiden Ungleichungen:

1

2n

·

4 log 2n

1

2n + 1

π(2n + 1) > ·

6 log(2n + 1)

π(2n) >

Ent

w

In jedem Fall (ob gerades oder ungerades Argument) gilt:

π(n) >

n

1

·

6 log n

Damit haben wir gezeigt, daß für hinreichend große natürliche Zahlen n die

Ungleichung 1/6 < π(n) · log n/n < 6 log 2 + 3/e gilt.

2

Bemerkung 1.90 In diesem Zusammenhang ist auch das folgende Resultat

von Felgner(1990)4 interessant:

0.91 · n log n < pn < 1.7 · n log n.

4

Felgner: Estimates for the sequence of primes. Elemente Math. 46 (1990), 17-25.

1.6 Primzahlen

33

2n

1.6

Bemerkung 1.91 Mittels genauerer Abschätzung von n könnten wir unsere Abschätzung von π(2n) noch etwas verbessern. Ein möglicher Startpunkt

dazu wäre der folgende (siehe Hua[14, Theorem 71, p.82]):

1

2n

1

2n

·2 <

< · 22n .

2n

n

n

Wir führen nun einige berühmte Fragen und Ergebnisse zu Primzahlen an.

Bemerkung 1.92 (Primzahlen in arithmetischen Progressionen)

Eine arithmetische Progression ist definiert als

w(a, b) := (a + bk)∞

k=1

Notwendig dafür, daß in der Folge w(a, b) überhaupt Primzahlen auftreten,

ist offensichtlich

(a, b) = 1.

urf

Man kann recht einfach zeigen, daß es unendlich viele Primzahlen der Form

4k + 3, 6k + 5, usw. gibt. Der Beweis verläuft ähnlich dem von Satz 1.61.

Schwieriger ist es, diese Aussage für Primzahlen der Form 4k + 1, 6k + 1, usw.

zu zeigen. Ein berühmter Satz von Dirichlet besagt, daß es zu teilerfremden

Zahlen a und b unendlich viele Primzahlen der Form a + kb gibt (k ∈ Z).

Sei (a, b) = 1 und sei

π(x; a, b) = ♯{p prim : ∃k : p = a + kb und p ≤ x}.

(1.6)

Dann gilt die Beziehung

π(x; a, b) ∼

π(x)

,

ϕ(x)

Ent

w

wobei ϕ die Eulersche Phi-Funktion bezeichnet.

(Zur Eulerschen Phi-Funktion siehe Kapitel 2, zum Resultat von Dirichlet

siehe zum Beispiel Apostol[1])

Bemerkung 1.93 (Primzahlzwillinge)

Ein Paar (p, p+2), wo p und p+2 Primzahlen sind, heißt ein Primzahlzwilling.

Beispiele dafür sind (3, 5), (5, 7), (11, 13), usw.

Sei

π2 (x) = ♯{p ≤ x : p und p + 2 prim}.

Dann ist bekannt (V. Brun, 1919):

π2 (x) = O

Es läßt sich zeigen:

x

(log x)2

.

34

1 Teilbarkeit

Satz 1.94 Sei P2 = {p : p und p + 2 prim }. Dann gilt

p∈P2

1.6

X 1

1

) < ∞.

( +

p p+2

(siehe dazu zum Bespiel Indlekofer[15, Kapitel 30.III])

Eine der berühmtesten offenen Fragen der Zahlentheorie (und der gesamten

modernen Mathematik) lautet: Gibt es unendlich viele Primzahlzwillinge?

Bemerkung 1.95 (Goldbachsche Vermutung)

Jede gerade Zahl größer gleich Sechs ist Summe zweier Primzahlen.

6=3+3

8=3+5

10 = 5 + 5

12 = 5 + 7

14 = 7 + 7

...

urf

Der chinesische Mathematiker Chen zeigte 1974, daß jede genügend große

gerade Zahl als Summe zweier Zahlen darstellbar ist, wobei die erste Zahl

prim ist und die zweite höchstens zwei Primfaktoren besitzt.

Ent

w

Weitere Fragen und Resultate zu Primzahlen finden Sie in den ausgezeichneten Büchern Crandall und Pomerance [6] und Ribenboim [17].

2.1 Das größte Ganze

1.6

2 Zahlentheoretische Funktionen

Diese Funktion (in Schulbüchern auch Gaußklammer genannt) kennen wir

bereits von Kapitel 1. Es gilt, wie man leicht nachrechnet:

[x + y] ≥ [x] + [y]

∀ x ∈ R, ∀ m ∈ Z

∀ x ∈ R, ∀ m ∈ N.

urf

[x + m] = [x] + m

h x i [x] =

m

m

∀ x, y ∈ R

Definition 2.1 (Bruchteil)

Für x ∈ R bezeichne {x} = x − [x] der Bruchteil von x.

Die folgende Proposition ist uns bereits vom Kapitel über Primzahlen bekannt (siehe Beweis von Satz 1.89).

Ent

w

Proposition 2.2 Sei n ∈ N, sei p prim, und sei λ := max{i ∈ Z, i ≥ 0 :

pi | n!}. Dann gilt:

∞ X

n

λ=

pi

i=1

n

λ≤

p−1

Satz 2.3 Sei n ∈ N, k ∈ Z, 0 ≤ k ≤ n. Dann gilt

n

∈ Z.

k

n!

Beweis. Wir gehen von der Darstellung nk = k! (n−k)!

aus und verwenden

die vorhergehende Proposition. Für jede Primzahl p gilt:

n

k

n−k

≥

+

pi

pi

pi

2

36

2 Zahlentheoretische Funktionen

2.2 Multiplikative Funktionen

1.6

Korollar 2.4 Sei n ∈ N, sei ki ∈ Z, ki ≥ 0, 1 ≤ i ≤ τ , und sei k1 + . . . + kτ =

n. Dann gilt

n!

∈ Z.

k1 ! . . . kτ !

Definition 2.5 (Zahlentheoretische Funktion, Multiplikativität)

Unter einer zahlentheoretischen Funktion verstehen wir eine Funktion

f : N → C.

Eine zahlentheoretische Funktion f heißt multiplikativ, wenn gilt:

f (m · n) = f (m) · f (n)

∀ m, n : (m, n) = 1.

Eine zahlentheoretische Funktion f heißt vollständig multiplikativ, wenn gilt:

∀ m, n ∈ N.

urf

f (m · n) = f (m) · f (n)

Bemerkung 2.6 Die Multiplikativität einer zahlentheoretischen Funktionen erlaubt es, den Fundamentalsatz der Zahlentheorie zu verwenden und

zahlreiche Untersuchungen nicht für beliebige ganze Zahlen, sondern nur für

Primzahlpotenzen durchzuführen zu müssen. Beispiele zu dieser Art der Beweisführung werden wir in Kürze kennen lernen.

Definition 2.7 (Summenfunktion)

Unter der Summenfunktion Sf zu einer zahlentheoretischen Funktion f verstehen wir die Funktion

X

f (d).

Sf (n) =

d|n

Ent

w

Proposition 2.8 f multiplikativ ⇒ Sf multiplikativ

Beweis. Sei (m, n) = 1. Dann gilt

d | m · n ⇒ ∃ d1 , d2 : · d = d1 · d2

· d1 | m, d2 | n

· d1 und d2 eindeutig

Beweis der Existenz von d1 und d2 :

d

Sei d1 := (d, m), d2 := d1

. Dann gilt d1 | m, d2 | n:

d = d1 · d2 | m · n ⇒ d2 |

Wegen

m

·n

d1

2.3 Die Möbiussche µ-Funktion

m

, d2

d1

=

m d

,

d1 d1

folgt d2 | n.

37

=1

1.6

Zur Eindeutigkeit:

Sei d = d1 ·d2 = d′1 ·d′2 mit d1 , d′1 | m und d2 , d′2 | n. Dann gilt wegen (m, n) = 1

d′i | di , di | d′i und daher di = d′i , i = 1, 2.

Mit Hilfe dieser Darstellung des Teilers d von m · n erhalten wir

X

Sf (m · n)

=

f (d)

d | m·n

=

X X

d1 | m d2 | n

f multipl.

=

X X

d1 | m d2 | n

=

f (d1 · d2 )

f (d1 ) · f (d2 )

Sf (m) · Sf (n).

urf

2

Definition 2.9 (Teileranzahl, Teilersumme)

Unter der Teileranzahl verstehen wir die zahlentheoretische Funktion

X

1,

τ (n) =

d|n

unter der Teilersumme die Funktion

σ(n) =

X

d.

d|n

Ent

w

Korollar 2.10 Die Funktionen τ und σ sind multiplikativ. Dies ist leicht einzusehen, da τ die Summenfunktion zur Funktion f (n) = 1, n ∈ N, und σ die

Summenfunktion zur Funktion g(n) = n, n ∈ N, ist. Beide Funktionen sind

multiplikativ. Nach Proposition 2.8 gilt dies auch für die Summenfunktionen,

also für τ und σ.

2.3 Die Möbiussche µ-Funktion

Definition 2.11 (Möbiussche µ-Funktion)

Unter der Möbiusschen µ-Funktion verstehen wir die folgende zahlentheoretische Funktion:

µ(1) := 1

2 Zahlentheoretische Funktionen

Für n > 1, n =

r

Q

i=1

i

pα

i , αi ∈ N, definieren wir

µ(n) :=

(

(−1)r

0

1.6

38

falls α1 = . . . = αr = 1

sonst.

Bemerkung 2.12 Es gilt:

1. µ : N → {−1, 0, 1}

2. µ(n) = 0 ⇔ n hat einen quadratischen Faktor größer als 1

3. Eine kleine Tabelle:

n

µ(n)

1

1

2

−1

3

−1

4

0

5

−1

Proposition 2.13 Es gilt

Beweis.

1. Trivial

7

−1

8

0

9

0

urf

1. µ ist multiplikativ

(

1 n=1

2. Sµ (n) =

0 sonst

6

1

10

1

2. Wegen der Multiplikativität können wir uns auf Primzahlpotenzen beschränken.

X

p prim ⇒ Sµ (p) =

µ(d) = µ(1) + µ(p) = 1 + (−1) = 0

d|p

p prim, α ∈ N ⇒ Sµ (pα ) = µ(1) + µ(p) + µ(p2 ) + µ(p3 ) + . . . = 0

| {z } | {z }

Ent

w

=0

=0

Korollar 2.14 Es gilt für alle n ∈ N:

X

d|n

(

1

1

µ(d) = Sµ (n) =

=

n

0

n=1

sonst

Satz 2.15 (Möbiussche Umkehrformel)

Sei f eine zahlentheoretische Funktion. Dann gilt:

1. Die Funktion f besitzt die folgende Darstellung:

X

n

f (n) =

µ(d) Sf ( ) ∀ n ∈ N.

d

d|n

2

2.3 Die Möbiussche µ-Funktion

d|n

dann folgt g = Sf .

1.6

2. Diese Darstellung ist eindeutig. Wenn gilt:

X

n

f (n) =

µ(d) g( ) ∀ n ∈ N,

d

Beweis. Zur ersten Behauptung:

n X

X

X

=

µ(d)

f (e)

µ(d) Sf

d

d|n

e | (n/d)

d|n

X

=

µ(d) f (e)

d,e

d·e | n

=

X

f (e)

e|n

=

X

X

f (e) Sµ

n

e

urf

= f (n)

wobei gilt:

µ(d)

d | (n/e)

e|n

n

⇔ d · e | n,

d

n

e | n und d |

⇔ d · e | n.

e

d | n und e |

Ent

w

Zur zweiten Behauptung:

39

2 Zahlentheoretische Funktionen

Sf (n)

X

=

∗

f (d) =

d|n

X n

f

e

e|n

1.6

40

∗ denn: {d ∈ N : d | n} =

Vorauss.

=

=

Teil 1

=

∈ N : e|n

o

e

n

d | n ⇒ n = d · e ⇒ d = ; analog für e

n e

X X

′

µ(d ) g ′

d ·e

e | n d′ | (n/e)

X X

n

µ ′

g(d′ )

d

·

e

e | n d′ | (n/e)

X n g(d′ )

µ ′

d

·

e

′

e,d

e·d′ | n

X

=

nn

g(d′ )

d′ | n

n d′ · e

e | (n/d′ )

|

{z

}

X

µ

Sµ (n/d′ )

g(n).

urf

=

2

Korollar 2.16 Die Abbildung f 7→ Sf ist bijektiv auf der Menge der zahlentheoretischen Funktionen.

2.4 Die Eulersche ϕ-Funktion

Ent

w

Definition 2.17 (Eulersche ϕ-Funktion)

Unter der Eulerschen ϕ-Funktion verstehen wir die zahlentheoretische Funktion

ϕ:N→N

ϕ(n) = #{m, 1 ≤ m ≤ n : (m, n) = 1}.

Beispiel 2.18 Es gilt

1. ϕ(1) = 1, ϕ(2) = 1

2. p prim ⇒ ϕ(p) = p − 1

3. p prim, k ∈ N ⇒ ϕ(pk ) = pk − pk−1 ,

denn:

2.4 Die Eulersche ϕ-Funktion

41

#{m, 1 ≤ m ≤ pk : (m, pk ) = 1}

1.6

= #{m, 1 ≤ m ≤ pk : (m, p) = 1}

= pk − #{m, 1 ≤ m ≤ pk : (m, p) > 1}

= pk − #{p, 2p, . . . , pk−1 · p}

= pk − pk−1

Proposition 2.19

1. Sϕ (n) = n

P

2. ϕ(n) =

µ(d) ·

d|n

n

d

=

P

d|n

µ( nd ) · d

Beweis. Es ist nur Teil 1 zu zeigen, Teil 2 folgt aus der Möbiusschen Umkehrformel. Es gilt die Beziehung

1=

k=1

(k,n)=1

n X

k=1

X

n

n

X

X

1

=

Sµ ((n, k)) =

µ(d).

(n, k)

k=1

k=1 d | (n,k)

urf

ϕ(n) =

n

X

Wir beachten nun die Äquivalenz d | (n, k) ⇔ d | n und d | k und die Beziehung

d : d | n und d | k, 1 ≤ k ≤ n ⇔ d : d | n und k = j · d, 1 ≤ j ≤

Damit erhalten wir

n

X

X

k=1

µ(d) =

d:d | n

und d | k

n/d

XX

µ(d) =

d | n j=1

X

d|n

µ(d) ·

n

.

d

n X n

=

µ

·e

d

e

e|n

Nach der Möbiusschen Umkehrformel Teil 2. folgt:

∀n∈N

Ent

w

Sϕ (n) = n

Satz 2.20

1. ϕ(n) = n ·

Q

(1 − p1 )

p|n

2. ϕ ist multiplikativ

3. ϕ(n) ist gerade ∀ n ≥ 3

∀n∈N

2

42

2 Zahlentheoretische Funktionen

Sei nun n ≥ 2 und n =

r

Q

i=1

i

pα

i die Primfaktorzerlegung von n. Es folgt

Y

r Y

1

1

1−

=

1−

p

pi

i=1

p|n

=

1.6

Beweis. Zu 1.

Q

Der Fall n = 1 ist trivial: ϕ(1) = 1, wobei p | 1 (1 − 1p ) = 1 gesetzt wird.

1−

−

=1+

r

X 1

X

1

+

−

p

pi · pj

i=1 i

i6=j

X

1

(−1)r

+ ...+

pi · pj · pk

p1 · p2 · . . . · pr

i<j<k

r X

X

t=1

(−1)t

Y 1

,

pi

i∈S

S⊆I,

♯S=t

urf

wobei I = {1, 2, . . . , r}. Die Summation läuft hier über alle t-elementigen

Teilmengen S der Indexmenge I, 1 ≤ t ≤ r.

P

1

Es gilt also: Jede Summe

pi ·pj ·pk . . . usw. läuft über die verschiedenen

Primfaktoren pi , pj , pk , . . . von n.

Jeder Summand in diesen Summen hat daher die Gestalt

Wenn wir

µ(d)

d

mit d | n.

X µ(d)

d|n

d

Ent

w

bilden, dann erhalten wir genau die gleiche Summe. Die Begründung ist einfach, da µ(d) 6= 0 nur für quadratfreie Zahlen d gilt, also d von der Form

d = pi · pj · pk · . . . mit verschiedenen Primzahlen pi , pj , pk , . . . Somit erhalten

wir

X

Y

1

n Prop.2.19

Teil 2.

n·

1−

=

µ(d) ·

= ϕ(n).

p

d

p|n

d|n

Zu 2.

Sei (m, n) = 1. Dann gilt: p | m · n ⇒ p | m oder p | n, aber nicht beide gleichzeitig. Es folgt

2.4 Die Eulersche ϕ-Funktion

43

1.6

Y 1

ϕ(m · n) = m · n ·

1−

p

p | m·n

Y

Y

1

1

=m·n·

1−

·

1−

p

p

p|m

p|n

Y

Y

1

1

=m·

1−

·n ·

1−

p

p

p|m

p|n

|

{z

} |

{z

}

ϕ(m)

ϕ(n)

Zu 3.

Sei n ≥ 3. Dann ist n = 2k (k ≥ 2) oder n = pk · m mit einer ungeraden

Primzahl p, k ∈ N und (p, m) = 1. Es folgt

1

ϕ(2k ) = 2k · (1 − ) = 2k−1 .

2

Weiters gilt

urf

ϕ(pk · m) = ϕ(pk ) · ϕ(m)

1

= pk · (1 − ) · ϕ(m)

p

= pk−1 · (p − 1) ·ϕ(m).

| {z }

gerade

Bemerkung 2.21 Eine kleine Tabelle:

1

1

2

1

3

2

4

2

5

4

Ent

w

n

ϕ(n)

6

2

7

6

8

4

9

6

10

4

2

urf

Ent

w

1.6

3.1 Grundlegende Definitionen

1.6

3 Kongruenzen

Definition 3.1 (Kongruente Zahlen)

Seien a und b zwei ganze Zahlen und sei m ∈ N, m ≥ 2. Die Zahl a heißt

kongruent zu b modulo m, wenn gilt:

m | b − a.

Schreibweise:

urf

Die Zahl m heißt der Modul der Kongruenz.

a ≡ b (mod m)

a ≡ b (m).

Proposition 3.2 (Rechenregeln für Kongruenzen)

Sei a ≡ b (mod m) und c ≡ d (mod m). Dann gilt:

1. a · r + c · s ≡ b · r + d · s (mod m)

2. a · c ≡ b · d (mod m)

∀n∈N

Ent

w

3. an ≡ bn (mod m)

∀ r, s ∈ Z

4. f (a) ≡ f (b) (mod m) ∀ f ∈ Z[X]

(f bezeichnet also ein Polynom mit Koeffizienten aus Z.)

5. falls t | m, t ∈ Z ⇒ a ≡ b (mod |t|)

6. k 6= 0, a ≡ b (mod m) ⇔ a · k ≡ b · k (mod m · |k|)

7. a · c ≡ b · c (mod m), d := (c, m) ⇒ a ≡ b mod

m

d

Spezialfall: d = 1:

a · c ≡ b · c (mod m) ⇔ a ≡ b (mod m)

8. a ≡ b (mod m) ⇔ a und b lassen bei der Division durch m denselben

Rest

46

3 Kongruenzen

9. a ≡ b (mod mi ), 1 ≤ i ≤ s ⇔ a ≡ b (mod [m1 , . . . , ms ])

1.6

Spezialfall: (mi , mj ) = 1 für i 6= j (d.h. paarweise teilerfremd)

a ≡ b (mod mi ) ⇔ a ≡ b (mod m1 · . . . · ms )

Beweis. Die Aussagen 1. - 6. sind leicht nachzurechnen.

Zu 7.

m

c

m|b · c − a · c ⇒

| (b − a) ·

hd m c d i

⇒ da

,

=1

d d

m

|b − a

d

Zu 8.

a = q · m + r, b = q ′ · m + r′ , 0 ≤ r, r′ < m

⇒ b − a = (q ′ − q) · m + (r′ − r)

⇒ [da m | b − a] r′ − r = 0

Zu 9.

mi | b − a

urf

Umgekehrt gilt: r = r′ ⇒ m | b − a

∀ i ⇔ [m1 , . . . , ms ] | b − a

Genauer Beweis mit Induktion nach s:

s = 2: klar

s ⇒ s + 1 : m1 , . . . , ms , ms+1 | b − a

⇔ [m1 , . . . , ms ] | b − a und ms+1 | b − a

s=2

⇐⇒ [m1 , . . . , ms+1 ] | b − a

[m1 , . . . , ms , ms+1 ] = [[m1 , . . . , ms ], ms+1 ]

Ent

w

Proposition 3.3 Sei m ∈ N gegeben. Dann gilt:

Die Relation a ≡ b (mod m) ist eine Äquivalenzrelation auf Z.

Beweis.

Reflexivität: a ≡ a (mod m)

Symmetrie:

a ≡ b (mod m) ⇒ b ≡ a (mod m)

)

a ≡ b (mod m)

Transitivität:

⇒ a ≡ c (mod m)

b ≡ c (mod m)

denn: )

m|b − a

⇒ m | (c − b) + (b − a) = c − a

m|c − b

2

3.1 Grundlegende Definitionen

47

1.6

2

Definition 3.4 (Restklassen)

Sei m ∈ N, a ∈ Z. Unter der Restklasse zu a modulo m verstehen wir die

Menge

a = {b ∈ Z : b ≡ a (mod m)}.

Unter einem Repräsentanten der Restklasse a verstehen wir ein Element a′

von a. Die Menge aller Restklassen modulo m bezeichnen wir mit Zm .

Bemerkung 3.5 Für zwei ganze Zahlen a und b gilt:

1. a ≡ b (mod m) ⇔ a und b lassen bei der Division durch m denselben

Rest.

2. a ≡ b (mod m) ⇔ a = b

3. a ≡ b (mod m) ⇔ a und b liegen in derselben Restklasse mod m

4. Zm = {0, 1, . . . , m − 1}

urf

5. Die Mengen a, 0 ≤ a ≤ m − 1, sind nicht leer, paarweise disjunkt und

ihre Vereinigung ergibt Z. Die Restklassen modulo m bilden also eine

Partition von Z.

Definition 3.6 (Vollständiges Restsystem)

Unter einem vollständigen Restsystem modulo m verstehen wir eine Teilmenge von Z, die aus jeder Restklasse genau ein Element enthält.

Beispiel 3.7 Ein vollständiges Restsystem modulo m besitzt genau m Elemente.

Die Menge {0, −5, 26} ist ein vollständiges Restsystem modulo 3.

)

{0, 1, −12, 10, 18, −9, 20}

sind zwei vollständige Restsysteme modulo 7

{0, 1, 2, 3, 4, 5, 6}

Ent

w

Proposition 3.8 Es gilt:

1. {r1 , . . . , rm } vollständiges Restsystem mod m ⇔ ri 6≡ rj (mod m)

2. Sei a ∈ Z : (a, m) = 1 und sei b ∈ Z beliebig. Dann gilt:

{a · r1 + b, . . . , a · rm + b}

ist ein vollständiges Restsystem mod m.

Beweis.

1. ri ≡ rj (mod m) ⇔ ri und rj gehören derselben Restklasse an

3 Kongruenzen

2. a · ri + b ≡ a · rj + b (mod m)

⇔

(a,m)=1

a · ri ≡ a · rj

⇐⇒ ri ≡ rj (mod m)

1.6

48

2

Bemerkung 3.9 Wir definieren zwei innere Verknüpfungen auf der Menge

Zm :

a + b := a + b

a · b := a · b

Diese Definitionen sind sinnvoll, das heißt unabhängig von Repräsentanten:

a′ ∈ a, b′ ∈ b

⇒

⇒

a′ + b′ ≡ a + b (mod m)

a′ + b ′ = a + b

Der Beweis für das Produkt verläuft analog.

Satz 3.10 Für (Zm , +, ·) gelten folgende algebraische Eigenschaften:

urf

1. (Zm , +, ·) ist ein kommutativer Ring mit Einselement, im Allgemeinen

nicht nullteilerfrei

2. (Zm , +, ·) Integritätsbereich ⇔ m prim

Beweis. Zur ersten Behauptung:

(Zm , +) ist eine abelsche Gruppe, wie man durch einfaches Nachrechnen sieht.

Nullelement: 0

Einselement: 1