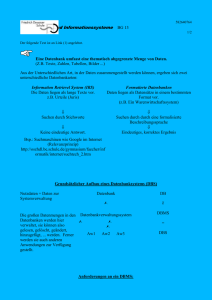

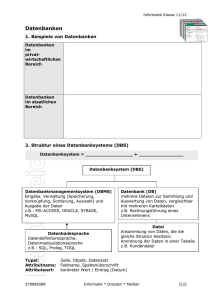

Datenbanken

Werbung