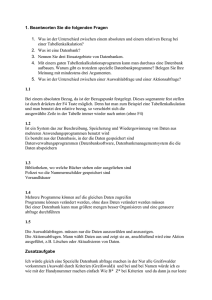

WHOIS 2 als komponentenbasiertes, mandantenfähiges

Werbung