industrie 4.0 und industrial security

Werbung

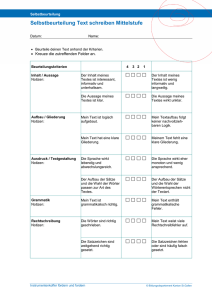

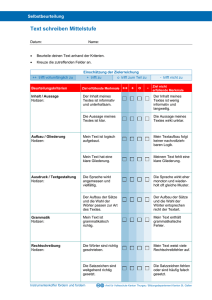

INDUSTRIE 4.0 UND INDUSTRIAL SECURITY Industrie 4.0 @ Mittelstand 9. November 2016 Prof. Dr. Andreas Aßmuth Notizen Über mich Prof. Dr. Andreas Aßmuth Professor für Rechnernetze und Mathematik Ostbayerische Technische Hochschule (OTH) Amberg-Weiden Sprecher des Forschungsverbundes LaS³ Studiengangsbeauftragter Applied Research in Engineering Sciences Mitglied des Fakultätsrates der Fakultät EMI Mitgliedschaften: IACR, IEEE, VDE Email: Public Key: Web: [email protected] oder [email protected] 0xE9D2229D B4CF DEA8 1A23 57DB 9CAF D17A D69F 6A05 E9D2 229D https://www.andreas-assmuth.de 2 Notizen Cybercrime in Deutschland ist lukrativ 1,6 0,64 0,63 0,32 0,41 0,16 0,11 Verlust durch Cybercrime bezogen auf BIP (in %) Quelle: Center f. Strategic and Internat. Studies (Intel Security McAfee), ”Net Losses: Estimating the Global Cost of Cybercrime. Economic impact of cybercrime II.”, 2014. Notizen 3 Stuxnet 2010 Absicht des Angreifers: Sabotage zielgerichtete Malware (Gerät, Nationalität) Kombination mehrerer Sicherheitslücken bekanntes, nicht veränderbares Passwort vier Zero Day Exploits Ausnutzung besonderer Prozesse von AV-Programmen, um sich in geschützte Bereiche einzuschleusen Umgehung verschiedener IDS-Methoden Tarnung der Infektion mittels Rootkit (Betriebssystem und SPS) 4 Notizen Verwundbare Industrieanlagen, Beispiel: Steuerung einer Brauerei Quelle: c’t, „Verwundbare Industrieanlagen: Fernsteuerbares Gotteshaus”, Ausgabe 15/2013 und http://heise.de/-1902245. 5 Notizen Eigene Untersuchungen zum Status quo Kein Hacking! Keine Verwendung von Portscans oder anderer offensiver Aufklärungstechniken Ausschließlich Auswertung der Ergebnisse von Suchmaschinen Keine Umgehung von Sicherheitsmechanismen Keine Manipulation der Systeme / Geräte Unsere Absicht Auf Probleme aufmerksam machen Bewusstsein schärfen (Awareness) NICHT: Bloßstellung oder Verursachung von Schäden!! 6 Notizen Distributed Denial of Service Angriffsziel 7 Notizen Beispiel: Wasserver-/-entsorgung 8 Notizen Beispiel: Kraftwerk 9 Notizen Beispiel: Anlagensteuerung per SPS 10 Notizen Beispiel: Bedienung einer Anlage über ein HMI 11 Notizen Vernetze Produktionsanlagen (Schema) 12 Notizen Beispiel: Netzwerkinfrastruktur (Router) 13 Notizen Beispiel: Netzwerkinfrastruktur (Switch) 14 Notizen Physical Uncloneable Functions (PUFs) Physical: physikalische, gegen Manipulation geschützte Entität Unclonable: (mathematisch & physikalisch) nicht klonbar Function: Eingabe erzeugt feste Ausgabe A. Aßmuth, P. Cockshott, J. Kipke, K. Renaud, L. Mackenzie, W. Vanderbauwhede, M. Söllner, T. Fischer & G. Weir: Improving Resilience by Deploying Permuted Code onto Physically Unclonable Unique Processors, Cybersecurity & Cyberforensics Conference 2016, Proc., 2016. Notizen 16 Controlled Physically Obfuscated Key PUF Challenge (Eingabe) k AES Response (verschlüsselte Eingabe) Fehlerkorrektur zwischen PUF und kryptographischem Primitiv erforderlich Verhindert das Erraten von Challenge-Response-Paaren Verhindert das Erraten des geheimen Schlüssels k Praktisch unendlich viele Challenge-Response-Paare A. Aßmuth, P. Cockshott, J. Kipke, K. Renaud, L. Mackenzie, W. Vanderbauwhede, M. Söllner, T. Fischer & G. Weir: Improving Resilience by Deploying Permuted Code onto Physically Unclonable Unique Processors, Cybersecurity & Cyberforensics Conference 2016, Proc., 2016. 17 Notizen Beispiel: Herkömmliches Laden eines Programms fetch instruction at address X SEQ check cache tags for X if X present return cache[tail(X)] else SEQ temp = mem[X] PAR cache[tail(x)] = temp return temp A. Aßmuth, P. Cockshott, J. Kipke, K. Renaud, L. Mackenzie, W. Vanderbauwhede, M. Söllner, T. Fischer & G. Weir: Improving Resilience by Deploying Permuted Code onto Physically Unclonable Unique Processors, Cybersecurity & Cyberforensics Conference 2016, Proc., 2016. 18 Notizen Beispiel: Modifiziertes Laden eines Programms fetch instruction at address X SEQ check cache tags for X if X present return cache[tail(X)] else SEQ temp1 = mem[X] temp2 = permtab[temp1] PAR cache[tail(x)] = temp2 return temp2 A. Aßmuth, P. Cockshott, J. Kipke, K. Renaud, L. Mackenzie, W. Vanderbauwhede, M. Söllner, T. Fischer & G. Weir: Improving Resilience by Deploying Permuted Code onto Physically Unclonable Unique Processors, Cybersecurity & Cyberforensics Conference 2016, Proc., 2016. 19 Notizen Struktur des "Permuted Code"-Prozessors CPU PUF Arithmetic and Registers Data Cache Control and Instruction Decode Instruction Cache Permute Machine Inverse Permutation Unit Flash Memory DRAM A. Aßmuth, P. Cockshott, J. Kipke, K. Renaud, L. Mackenzie, W. Vanderbauwhede, M. Söllner, T. Fischer & G. Weir: Improving Resilience by Deploying Permuted Code onto Physically Unclonable Unique Processors, Cybersecurity & Cyberforensics Conference 2016, Proc., 2016. 20 Notizen Fazit Gewährleistung der Cyber-Sicherheit nicht trivial Keine Universallösung verfügbar Vorhandene Sicherheitsmaßnahmen aktivieren (Technische) Dokumentation und Notfallmanagement Cyber-Sicherheit als kontinuierlicher Prozess Security by Design Für Security ausgebildetes Personal 21 Notizen Lernlabor Cybersicherheit: Embedded Systems, Mobile Security & Internet of Things Fraunhofer-Institut für Angewandte und Integrierte Sicherheit (AISEC) Garching Ostbayerische Technische Hochschule Amberg-Weiden Weiden Lernlabor Cybersicherheit Fraunhofer-Institut für Integrierte Schaltungen (IIS) Erlangen und Nürnberg Hochschule Aalen Technik und Wirtschaft Aalen 22 Notizen 2016 IT-Sicherheit im Unternehmen (Executive) Softwaresicherheit im Entwicklungsprozess (Executive) Hacking: Binary Exploitation (Expert) 2017 Lernlabor Cybersicherheit: Embedded Systems, Mobile Security & Internet of Things Bedrohungen und Angriffe auf eingebettete Systeme (Basic) Bedrohungen und Angriffe auf drahtlose Kommunikationssysteme (Basic) Grundlagen der Kryptographie (Basic) Risikoanalyse (Advanced) Trusted Computing: TPM 2.0 (Basic) Virtualisierungstechnologien (Basic) … weitere Weiterbildungsmodule ab 2018… 23 Notizen Vielen Dank für Ihr Interesse! Prof. Dr. Andreas Aßmuth OTH Amberg-Weiden Kaiser-Wilhelm-Ring 23 92224 Amberg Tel.: +49 (9621) 482 - 3604 Email: [email protected] Web: https://www.andreas-assmuth.de 24 Notizen