Pröbeln bis ans Ende der Zeit - News Wissen: Technik - BFH

Werbung

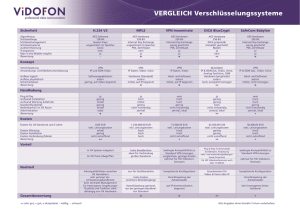

Pröbeln bis ans Ende der Zeit - News Wissen: Technik - derbund.ch http://www.derbund.ch/wissen/technik/Proebeln-bis-ans-Ende-der-Zeit... Von Roger Zedi. Aktualisiert am 13.02.2012 19 Kommentare Gut verschlüsselte Bankdaten sind mit Durchprobieren nicht zu hacken. Auch die schnellsten Computer bräuchten dafür länger, als das Universum alt ist. Die Realität sieht anders aus: Ein Tresor ist weit einfacher zu knacken als ein Code, der mit dem gängigen AES-Verfahren verschlüsselt ist. Bild: Cinetext Im Film geht es immer präzise so lang, wie es die Absolut unknackbar Dramaturgie verlangt. Da werden Computernetzwerke Lässt sich jede Verschlüsselung knacken, wenn gehackt, Geheimcodes enträtselt und Passwörter geknackt, man nur genug Zeit und Rechenleistung hat? was das Zeug hält. Auf der Leinwand wird der Wettlauf Nein. Es gibt auch Verfahren, die vollständig gegen die Uhr kaum je verloren. Solche Bilder hatten wohl auf Zufall basieren. Diese sind absolut und auf jene Politiker im Kopf, die jüngst meinten, die alle Zeiten unknackbar. Eines davon nennt sich «One Time Pad», das 1 of 3 amerikanischen Justizbehörden würden die Schweizer Bankdaten doch sowieso bald vollumfänglich entschlüsselt seit gut hundert Jahren bekannt ist und von haben. So eine Verschlüsselung sei doch für den Geheimdiensten verwendet wird. Zu den Geheimdienst CIA oder die Nationale Sicherheitsbehörde ursprünglichen Daten wird dabei Zeichen für NSA kein ernsthaftes Hindernis – das sehe man ja tagtäglich 15.02.2012 08:52 Pröbeln bis ans Ende der Zeit - News Wissen: Technik - derbund.ch Zeichen eine zufällige Abfolge von Zeichen http://www.derbund.ch/wissen/technik/Proebeln-bis-ans-Ende-der-Zeit... im Fernsehen. addiert. Der Schlüssel muss also exakt so lange wie die Klardaten sein und darf nur ein einziges Mal verwendet werden. Das Resultat enthält selbst keinerlei Hinweise Die Realität sieht anders aus. Bei modernen Verschlüsselungsmethoden gewinnt stets die Uhr das Rennen gegen die sogenannten Cracker, und zwar auf den Schlüssel, darum nützt Pröbeln nichts. haushoch. Denn die Verschlüsselung ist darauf ausgelegt, Will man eine Botschaft verschlüsselt dass man sie mit Pröbeln nicht in sinnvoller Zeit lösen kann. übermitteln, stellt sich dabei allerdings das Problem, wie man den Schlüssel dem Länge des Schlüssels zentral Empfänger übergibt. Eine elektronische Übermittlung verbietet sich, denn der Schlüssel selbst ist unverschlüsselt. Deshalb passiert das unter Agenten weiterhin physisch, etwa im Aktenkoffer – also fast wie im Film. (rcz) Artikel zum Thema «Entschlüsselung würde Jahrtausende Die Ausgangsdaten werden per Computer mit einem Schlüssel durch ein mathematisches Verfahren derart kombiniert, dass das Resultat keine direkten Rückschlüsse mehr auf die ursprünglichen «Klardaten» zulässt. Es sei denn, man kennt den passenden Schlüssel. Dieser selbst ist eine Abfolge von Nullen und Einsen. Oftmals wird diese, um dauern» sie für Menschen handlicher zu machen, in eine Schweiz liefert codierte Bankdaten an alphanumerische Zeichenfolge übersetzt. Diese besteht aus die USA den Buchstaben A bis Z plus den Ziffern 0 bis 9, insgesamt RSA braucht neue Schlüssel für 36 unterschiedliche Zeichen. sicherere Computer Stichworte IT-Sicherheit Das heute weltweit gängige Verfahren, das unter anderem beim E-Banking, bei sicheren Netzwerkverbindungen (VPN), im verschlüsselten WLAN und sogar beim Verschlüsseln von Winzip-Dateien auf dem PC zum Einsatz kommt, nennt sich AES (Advanced Encryption Standard). Dessen mathematische Methoden wurden von diversen Kryptologie-Forschungsinstitutionen rund um die Welt gemeinsam entwickelt. Zwischen 1997 und 1999 lief eine Art Casting für das beste Verschlüsselungsverfahren, aus dem AES als Sieger hervorging. Dessen Algorithmen lassen sich gut in Soft- und Hardware umsetzen. Wer den Schlüssel nicht kennt, kann natürlich versuchen, diesen zu erraten. Wie schwierig dieses Unterfangen ist, hängt davon ab, aus wie vielen Zeichen der Schlüssel zusammengesetzt ist. Die möglichen Schlüssel, die aus nur zwei alphanumerischen Zeichen bestehen, könnte man noch fast manuell durchspielen. Es gäbe 36 x 36 mögliche Schlüssel, also 1296. Ein Schlüssel aus drei Zeichen kann schon 46'656 Formen (36 hoch 3) annehmen. Da hätte ein Mensch schon sehr lange, um die richtige Kombination herauszufinden, doch ein Computer würde das flott hinbekommen. Das ist auch der Grund, warum gute Passwörter unter anderem eine Mindestlänge haben. Überforderter Computer Mit jedem weiteren Zeichen, um das der Schlüssel verlängert wird, vergrössern sich die Permutationen, also die Möglichkeiten der Anordnung, um den Faktor 36. Das würde auch den leistungsstärksten Computer bald einmal überfordern. Denn gängig sind heute bedeutend längere Schlüssel aus 256 bits, also 256 Nullen oder Einsen, was einer Schlüssellänge von etwa 42 alphanumerischen Zeichen entspricht. 2 of 3 15.02.2012 08:52 Pröbeln bis ans Ende der Zeit - News Wissen: Technik - derbund.ch http://www.derbund.ch/wissen/technik/Proebeln-bis-ans-Ende-der-Zeit... Peter Kohler, Security-Experte bei der Zürcher Software-Schmiede Netcetera, bestätigt dies. «Mit einem Computer, der pro Sekunde eine Milliarde Schlüssel durchprobieren könnte, was technisch noch nicht möglich ist, würde man dreimal 10 hoch 51 Jahre brauchen, um einen gängigen 256-bitSchlüssel zu knacken.» Also drei Oktilliarden Jahre (eine 3 mit 51 Nullen). Das ist eine lange Zeit. Viel früher schon, in 4 Milliarden Jahren (eine Vier mit neun Nullen), wird die Sonne sich zu einem roten Riesen aufblähen und dem Leben auf der Erde ein Ende setzen. Besagter Computer wäre noch lange nicht fertig. Selbst wenn die letzten Sterne in der Milchstrasse erloschen sein werden, was Astronomen in etwa 100 Billionen Jahren (eine Eins mit vierzehn Nullen) erwarten, wäre er noch am Rechnen. Auch den in etwa zehn hoch vierzig Jahren einsetzenden Zerfall der Protonen, also jener Elementarteilchen, aus denen Atomkerne aufgebaut sind, würde der Computer unverrichteter Dinge erleben. Er würde sozusagen bis ans Ende der Zeit pröbeln. Es gibt ähnliche Überlegungen, was den unrealistisch hohen Energiebedarf angeht, die sein Pröbeln verschlingen würde. Die Methoden sind publik Die AES-Verfahren sind öffentlich. «Die Sicherheit der Verschlüsselung darf nicht darin bestehen, dass das Verfahren geheim ist», sagt Peter Kohler. Denn früher oder später fällt jedes noch so geheime Verfahren in die falschen Hände und wird dann auch bald einmal geknackt, weil man seine Schwachstellen analysieren kann. «Das ist schon mehrmals mit nicht öffentlichen Verfahren passiert, etwa jenen der Dect- und der GSM-Telefonie», sagt Kohler. Zahlreiche Kryptologen versuchen seit 15 Jahren, Schwachstellen und Hintertürchen für AES zu finden. Was, wenn es eine neue Methode gäbe, mit der man nicht länger auf das Durchpröbeln angewiesen wäre? Immerhin hat noch niemand schlüssig bewiesen, dass die Existenz einer Hintertür für AES absolut ausgeschlossen werden kann. Doch die bisherigen Forschungen haben diesbezüglich wenig gebracht: bestenfalls gerade einmal eine Reduktion auf ein Viertel der benötigten Rechenzeit. Doch auch eine Viertelewigkeit dauert bis ans Ende der Zeit. Deshalb kann auch ein Geheimdienst, selbst wenn er zigfach schnellere Computer als der Rest der Welt hätte, so einen Schlüssel nicht mit Pröbeln knacken.Auch die fortlaufende Beschleunigung der Computer kann AES auf absehbare Zeit nichts anhaben. Zumindest nicht die gängigen Computer, wie wir sie heute benutzen. Erst die bisher nur in der Theorie existierenden Quantencomputer könnten solche Schlüssel knacken. Sie könnten genau solche «massiv parallelen» Probleme nicht mit Hintereinander-Ausprobieren lösen, sondern auf einen Ruck sämtliche Möglichkeiten durchspielen. Bis sich das technisch umsetzen lässt, wird es, wenn überhaupt, aber noch ein paar Dekaden dauern. (Tages-Anzeiger) Erstellt: 11.02.2012, 21:35 Uhr 3 of 3 15.02.2012 08:52