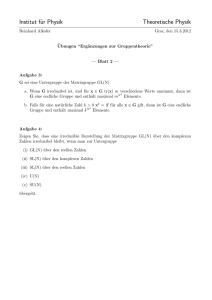

Seminar Advanced Topics in Databases - Hasso-Plattner

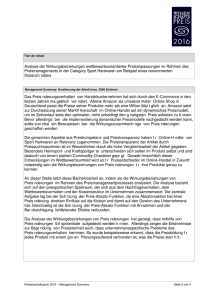

Werbung