PDF Version

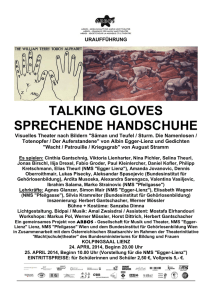

Werbung