quantencomputer - TU Graz - Institut für Theoretische Physik

Werbung

QUANTENCOMPUTER

Eine Einführung

Enrico Arrigoni

WS 2009/10

Herzlichen Dank an den Herren Roland Peckl und Stefan Rossegger

für die Hilfe bei der Verfassung des Textes. ——

Inhalt

Inhaltsverzeichnis

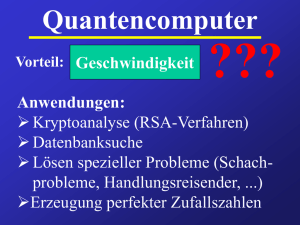

1 Einführung

4

1.1

Geschichtliches . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4

1.2

Struktur und Gliederung der Vorlesung . . . . . . . . . . . . . . . . . . . . . .

6

1.3

Was bedeutet schnellere Algorithmen ? . . . . . . . . . . . . . . . . . . . . . .

8

1.4

Exkurs: warum ist die Faktorisierung interessant? . . . . . . . . . . . . . . . .

9

2 Klassische Logik und klassische Rechnung

13

2.1

Vom elementaren Prozess zur (komplizierten) Funktion . . . . . . . . . . . . .

14

2.2

Elementare Operationen (B) sind die Boolsche Operatoren . . . . . . . . .

14

2.3

Beispiel für die Realisierung einer Funktion (C) durch Boolsche Operatoren . .

15

2.4

Universalität . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

17

2.5

Dirac-Darstellung für klassische Zustände . . . . . . . . . . . . . . . . . . . . .

18

2.6

Darstellung von logischen Operatoren in Dirac-Schreibweise . . . . . . . . . . .

19

3 Konzepte der Quantenmechanik

22

3.1

Der quantenmechanische Zustand - Dirac Darstellung . . . . . . . . . . . . . .

22

3.2

Die Messung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

26

3.3

Zeitentwicklung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

28

4 QuantenBits - QUBITS

29

4.1

Gates für ein QuBit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

29

4.2

Zwei-Qubits Gates . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

31

4.3

CONTROLLED NOT - Gate - CN OT . . . . . . . . . . . . . . . . . . . . . . .

32

4.4

Einstein, Podolsky, Rosen (EPR) Paradox (EINSCHUB) . . . . . . . . . . . .

34

4.5

Phase-shift Gate . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

36

4.6

Controlled-U - Gate . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

37

4.7

Quanten-Arithmetik . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

38

2

4.7.1

4.8

Auswertung von Funktionen . . . . . . . . . . . . . . . . . . . . . . . .

40

Quantenparallelismus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

42

4.8.1

44

Zusammenfassung und Überlegungen . . . . . . . . . . . . . . . . . . .

5 Erste Quantenalgorithmen

45

5.1

Einfacher Algorithmus (D. Deutsch) . . . . . . . . . . . . . . . . . . . . . . . .

45

5.2

Quanten-Recherche in Datenbanken (Grover-Algorithmus) . . . . . . . . . . .

46

5.2.1

51

Realisierung der Spiegelung RS . . . . . . . . . . . . . . . . . . . . . .

6 Einige Physikalische Realisierungen

53

6.1

Notwendige Voraussetzungen . . . . . . . . . . . . . . . . . . . . . . . . . . . .

53

6.2

Ionen in einer Ionenfalle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

54

6.2.1

1-Qubit Transformation . . . . . . . . . . . . . . . . . . . . . . . . . .

56

6.3

Messung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

62

6.4

2-Qubit Transformationen . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

63

6.5

Weitere Realisierungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

67

6.5.1

71

Richtige Behandlung des J-Termes . . . . . . . . . . . . . . . . . . . .

7 Faktorisierung

73

7.1

Faktorisierungsalgorithmus (Shor’94) . . . . . . . . . . . . . . . . . . . . . . .

73

7.2

Quanten-suche nach der Periode einer Funktion . . . . . . . . . . . . . . . . .

77

7.3

Fourier-Transformation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

84

8 Fehler in einem Quantencomputer

8.0.1

88

Was ist anders in einem Quantencomputer . . . . . . . . . . . . . . . .

89

Quantenfehlerkorrektur (SHOR, 95) . . . . . . . . . . . . . . . . . . . . . . . .

89

8.1.1

Phasenfehler . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

93

8.1.2

Zusammenfassung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

96

8.2

Dekohärenz . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

96

8.3

Dichtematrix formalismus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

8.4

Beispiel: Dichtematrix und Messung . . . . . . . . . . . . . . . . . . . . . . . . 103

8.1

3

8.5

Dekohärenz versus Systemgröße . . . . . . . . . . . . . . . . . . . . . . . . . . 103

8.6

Rekohärenz . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 105

9 One-way Quantum Computer

107

9.1

Vergleich: Standard/One-Way Quantum Computer . . . . . . . . . . . . . . . 107

9.2

Beispiel: linearer Cluster . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 107

9.2.1

Einzelne Schritte . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 108

10 Literatur

111

1

Vorwort

Allgemeine Bemerkungen

Die Vorlesung richtet sich vor allem an Studierende der Physik, die ein besonderes Interesse

an Quantenmechanik und ihre Anwendungen haben.

Die faszinierenden Eigenschaften der Quantenmechanik zeigen neue Möglichkeiten auf, Probleme, die mit gewöhnlichen Algorithmen und Computern nur in astronomischen Zeiten lösbar

wären, effizient und schnell zu behandeln.

In dieser Vorlesung soll durch einige Beispiele vermittelt werden, wie aus den einfachsten

Regeln der Quantenmechanik solche für den Quantencomputer notwendigen Algorithmen entwickelt und realisiert werden können.

Was ist ein Quantencomputer ?

Eine fundamental neue Art von Informationsverarbeitung, dass die einzigartigen Eigenschaften der Quantenmechanik benutzt um ihre Effizienz zu verbessern.

Mit Hilfe quantenmechanischer Überlegungen und deren Gesetzen sollen bestimmte Algorithmen verbessert und weiterentwickelt werden.

Warum diese Vorlesung?

Zweck dieser Vorlesung ist es, eine sinnvolle Ergänzung zu den Quantenmechanik-Grundlagen

anzubieten und eine moderne Anwendung der Quantenmechanik vorzustellen.

Das Gebiet Quantencomputer hat sich in den letzten Jahren schnell entwickelt und gewinnt

immer mehr an Bedeutung,vor allem durch die rasend schnelle Entwicklung der Mikroelektronik und der Informationstechnologie.

Bedingt durch die Miniaturisierung der Bausteine (Schalt-u. Speicherelemente) spielt die

Quantenmechanik bereits jetzt eine wichtige Rolle in der Hardware moderner Computer.

Für die Software gilt aber nach wie vor die klassische Logik. Ebendies ist Aufgabe der QuantenInformatik, sich darüber Gedanken zu machen, wie die quantenmechanischen Gesetze direkt in

2

der Logik, also in die Software angewendet werden können. Einige dieser Möglichkeiten sollen

in dieser Vorlesung gezeigt werden.

3

1 Einführung

1.1 Geschichtliches

• Landauer (1961)

Nur unumkehrbare (irreversible) logische Operationen verursachen einen Energieverlust

(Dissipation). Dies ist beim Quantencomputer von besonderer Wichtigkeit, da hier nur

reversible Operationen zulässig sind.Im Prinzip können umkehrbare Berechnungen ohne

Energieverlust dargestellt werden.

• Moor’sches Gesetz (1975)

Die Zahl der Transistoren pro Fläche verdoppelt sich alle 2 Jahre, wenn man die Linie

in Abb.1 extrapoliert. D.h.: im Jahre 2020 würde ein Bit durch ein einzelnes Atom

beschrieben.

DAS MOOR'SCHE GESETZ

19

Anzahl der Atome in einem Bit

10

15

10

11

10

7

10

1000

Quantenmechanisches Regime

?

0.1

1960

1970

1980

1990

2000

2010

Jahr

Abbildung 1: Das Moor’sche Gesetz

4

2020

• Benioff,Feynman (1982)

Erste Idee eines Quantencomputers: ein System, das quantenmechanische Bits kontrolliert, um komplexe quantenmechanische Systeme zu simulieren.

Physikalische Quantensysteme (z.B.: ein Festkörper) können im Prinzip durch klassische

Rechner simuliert werden, jedoch nur sehr ineffizient.

Da der Hilbertraum sehr groß ist , wächst der Bedarf an Speicherplatz und Rechenzeit

exponentiell mit der Systemgröße an.

Feynman: Die Positive Seite ist aber, dass genau aus diesem Grund können quantenmechanische -Systeme exponentiell mehr Information speichern und verarbeiten.

• Deutsch (1989)

Erste einfache quanten-logische Schaltung, somit erster Entwurf eines praktischen Quantencomputer.

• Shor (1994)

Formulierte den ersten Algorithmus, der durch einen QC exponentiell schneller durchgeführt werden kann, als mit einem klassischen Rechner, nämlich die Faktorisierung

grosser Zahlen (siehe Kap.7.1).

• Cirac und Zoller (1995,Innsbruck) -Monroe et al. (1995,Boulder)

Erster Vorschlag (Cirac+Zoller) und Realisierung (Monroe et al) einer 2-Quantenbit

Schaltung durch Berillium+ -Ionen in einer Falle.

• Turchette (1995,Caltech)

Ebenfalls Realisierung einer 2-Quantenbit Schaltung mit polarisierten Photonen

• Shor, Steane (1996)

Erste Vorschläge, wie man Fehler in QC korrigieren kann.

5

1.2 Struktur und Gliederung der Vorlesung

• Klassische vs. Quantenlogik

– Klassische Computer: Datenspeicherung und -verarbeitung

Bits, Bool’sche Schaltungen (Gates), Netzwerke etc.

– Die Sprache der Quantenmechanik Dirac’sche Darstellung für klassische Zustände

und logische Operatoren.

– Irreversibilität

Nichtumkehrbarkeit von Operationen und somit Entropiezuwachs

• Fundamentale Gesetze der Quantenmechanik

– Superpositionsprinzip

Ein QM Zustand besteht aus einer Überlagerung mehrerer (klassischen) Zuständen:

somit kann dieser prinzipiell eine größere Menge von Information gleichzeitig speichern und bearbeiten.

z.B. Elektron mit Spin polarisiert in x-Richtung (~ = 1):

|Sx = +1/2 >= |Sz = +1/2 > +|Sz = −1/2 >.

N Elektronen können prinzipiell gleichzeitig 2N Konfigurationen speichern.

– Messprinzip

Unschärferelation: es ist unmöglich einen Quantenzustand komplett zu bestimmen.

Eine Messung beeinflusst (und zerstört) immer den Quantenzustand.

Konsequenz: die Superposition mehrerer Zustände kann nicht beobachtet werden.

Wenn man z.B den Spin Sz eines Teilchen misst, bekommt man entweder +1,

oder -1. Die restliche Information wird zerstört.

– Interferenz

Was ein Quantencomputer wirklich ausnutzen kann.

6

Ein Quantenalgorithmus muß die INTERFERENZ geschickt ausnutzen. Das ist die

Herausforderung der (theoretischen) Quanteninformatik.

Man kann das nicht für alle numerische Fragen tun.

In dieser Vorlesung werden wir sehen, welche diese Fragen sind, und wie man die

Interferenz ausnutzen kann, um schnellere Algorithmen zu erzeugen.

– Verschränkung

Zwei getrennte Systeme, die in der Vergangenheit wechselgewirkt haben, können

gemeinsame Information enthalten, die nicht lokal zugänglich ist.

• Quantenalgorithmen

– Fundamentale Frage

Wie nutzt man die quantenmechanische -Gesetze, um schnellere Algorithmen zu

machen?

– Was heißt schneller?

Konzept der Rechenkomplexität

– Einige algorithmen:

Suche in Datenbanken (Grover), Faktorisierung (Shor),. . .

• weitere Anwendungen:

– Perkeft sichere Datenübertragung (Cryptographye)

– Simulierung quantenmechanischer Systeme: Forschung in Festkörperphysik, Teilchenphysik ..

• Physikalische Realisierung (Hardware)

– Verschiedene Möglichkeiten der Realisierung

Ionen in einer Ionenfalle, Quantum Dots, Photonen in einem Hohlraumresonator,

Otisches Gitter (Bose-Einstein Kondensation), Supraleiter, Nuclear Magnetic Resonance etc.

7

• Wie werden Fehler korrigiert

– Die wichtigsten Fehler

z.B.: Wechselwirkung mit der Umgebung (Dekohärenz), Phasenfehler, Störung durch

Messung, etc.

1.3 Was bedeutet schnellere Algorithmen ?

(Algorithmenkomplexität)

Alles kann man im Prizip berechnen, (z.B. Zeitentwicklung eines Quantenmechanisches Systems) aber mit welchem Aufwand (Zeit).

Hängt natürlich von der Geschwindigkeit des Computers ab.

Trotzdem kann man eine Definition angeben von schnellen (berechenbaren) oder langsamen

(unberechenbaren) Algorithmen (oder entsprechender Probleme) die nicht von der Maschine

abhängt:1

Ein Algorithmus ist berechenbar, wenn die Rechenzeit (T : Anzahl der elementaren Rechenschritte) nicht schneller als ein Polynom der Größe des Inputs wächst (Schwierigkeitsklasse

“P”)

L = Größe des Inputs = Anzahl von Bits == Anzahl von Binärstellen (oder Dezimalstellen)

Beispiel: T ∼ L3

Algorithmen, deren T schneller als jedes Polynom von L wächst sind UNBERECHENBAR

(Schwierigkeitsklasse “N” oder NP“)

”

z.B. exponentiell T ∼ exp L aber auch T ∼ exp(L1/2 ) (subexponentiell).

Church und Turing Vermutung (1936):

Diese Klassendefinition ist universell: hängt nicht von der Maschine ab.

Z.B. die Klasse kann mit einer sog. Turing Maschine“ getestet werden: einfachste Maschine

”

die nur eine Einzeloperation pro Schritt machen und speichern kann.

PN Probleme:

1

Für berechenbar verwendet man auch die Bezeichnung effizientünd für unberechenbar ineffizient“

”

”

8

Das sind Probleme, die (nach der obigen Definition) UNBERECHENBAR sind, aber gegeben

einen Ansatz für die Lösung, kann diese in POLYNOMIALER Zeit getestet werden.

Wichtiger Beispiel (auch für Quantencomputers): FAKTORISIERUNG:

gegeben n, Finde a,b, so daß a × b = n (angenommen wir wissen, dass es nur zwei Faktoren

gibt, n, a, b ganzzahlig)

Für die Multiplikation gilt T ∼ L2 .

Am besten sieht man das mit Hilfe eines Beispiels:

1

2

3

4

5

6

7

3

8

6

1

5

4 9

2

×

··· ··· ··· ···

Der “Hauptteil” besteht aus L2 Multiplikationen einzelner Dezimalstellen. Die Summe und

die Restübertragung ändern den L2 Verhalten von T nicht.

Einfachter Algorithmus zur Faktoriesierung von n: Man versucht n durch alle Zah√

len zwischen 2 und n = 2L zu dividieren, bis man einen Faktor gefunden hat. Für diesen

Algorithmus T 2L/2 ∗ L2 , also EXPONENTIELL

Der beste Algorithmus ist nicht wesentlich besser:

T ∼ exp[L1/3 (logL)2/3 ].

Beispiel:

1.4 Exkurs: warum ist die Faktorisierung interessant?

Cryptographye:

Der Spion A will geheime Informationen an B übertragen, über ein unsicheres (oder sogar

öffentliches) Kanal (z.B. , Radio, Internet, ..)

9

Dezimalstellen Faktorisierung/[Jahre] mit Quantencomputer/[Jahre]

1

2

log10

2 ·L

eαL 3 (log L) 3 )

∝ L3

20

10−5

0.06

50

0.05

1

100

151

8

129

5000

17

150

60000

27

300

19 · 109

216

Standardmethoden:

A und B einigen sich vorher über einen Schlüssel (Das trivialste - aber einfach zu knacken - ist

eine Permutation der Buchstaben. Die sog.. 1-Pad Methoden stellen eine Verbesserung dieser

Methode dar).

Nachteile:

1) Der Schlüssel muss unbedingt über ein sicheres Kanal übertragen werden (z.B., A und B

treffen sich vorher)

2) A kann erwischt werden, oder unzuverlässig sein oder sein Kode gestohlen werden

Beide methoden sind schlecht für z.B. Internet

Lösung: Public Key Cryptography

(oder RSA von den Namen der Erfindern, Rivest,Shamir,Adleman)

. Wird in Internet bei Verschlüsselten Verbindungen benutzt:

z.B. bei Kontoführung oder Bezahlung mit Kreditkarte, usw. oder ssh protocol

zur login in einer remoten Machine

Wie der Name sagt ist der Schlüssel Öffentlich, d.h. jeder kennt ihn. Jeder kann

mit diesem Schlüssel eine verschlüsselte Nachricht herstellen nur B kann aber die

Nachricht entschlüsseln

Wie funktioniert das?

10

Siehe Preskill’s lecture notes, Sec. 6.10.2 :

http://www.theory.caltech.edu/people/preskill/ph229/notes/chap6.ps

11

Quantenalgorithmus: Faktorisierung einer riesigen Zahl

(z.B. mit 300 Dezimalstellen )

M

Warum?

RSA Kryptographie

M

RSA

M

Bank P x Q = M

Internet

(P,Q Primzahlen)

Codierung

Kann nur mit Kenntnis

der Faktoren P und Q

dekodiert werden !

Rechenzeit zur Faktorisierung von M

Dezimal "Klassischer" Algor.

Stellen (1 GHz Rechengeschw.)

100

300

L

150 Tage

(1 MHz)

(Shor 94)

2.5 Stunden

6 Millionen Jahre

~ exp L

Quanten− Algor.

1/3

Rechenschritte

2.5 Tage

~L

3

Rechenschritte

Zeitaufwendigster Schritt : Suche der

Periode der Funktion f(x) = Y x mod M

12

2 Klassische Logik und klassische Rechnung

Information wird in Einheiten von Bits dargestellt:

0 (nein)

b=

1 (ja)

Bits müssen physikalisch dargestellt werden können, z.B.:

• Zwei weit entfernte Ströme oder Spannungen in elektrischen Schaltungen

• Zwei in verschiedene Richtungen magnetisierte Bereiche

Bits müssen prinzipiell beliebig kopierbar und dauerhaft sein. Komplizierte Information kann,

in binärer Schreibweise, als Reihe von Bits dargestellt werden.

z.B.:

6=110 , 7=111 ,”a”=100 ,”b”=101

Eine Gruppierung von L Bits nennen wir ein Register. Dieses kann in binärer Kodierung 2L

Werte darstellen.

Es erhebt sich nun die Frage: Können andere Schemen besser sein?

Unär

=⇒

1,11,111 : Speicher wächst exponentiell

Trinär,usw

=⇒

können binär effizient dargestellt werden

Um Rechnungen durchführen zu können muß man beliebige Funktionen an Register anwenden

können

′

R = f (R1 , R2 , ...)

z.B. für Bits:

13

′

1 Bit −→ 4 unterschiedliche Funktionen

′

2 Bits −→ 16 unterschiedliche Funktionen

b = f1 (b)

b = f2 (b1 , b2 )

2.1 Vom elementaren Prozess zur (komplizierten) Funktion

Man möchte beliebig komplizierte Funktionen als ”Netzwerk”elementarer Operatoren ausdrücken. Das ist auch das Ziel eines Quantencomputers.

IDEE

(A) Implementierbare physikalische Bauelemente

(z.B.: elektrische Kreise mit MOS-Fet’s)

⇓

(B) Netzwerk elementarer Operatoren

Boolsche Operatoren

(bilden einen universellen Satz)

⇓

(C) beliebig komplizierte Funktion

Beispiel: Addition als “Netzwerk” elementarer Operationen

2.2 Elementare Operationen (B) sind die Boolsche Operatoren

.

• Not

b

0−→1

b

1−→0

14

.

0 0

0 1

b1

• And

b1 b2

b2

b1

−→ 0

1 1 −→ 1

.

• Or

1 0

b1

b2

b2

0 0 −→ 0

0 1

−→ 1

1 0

1 1

2.3 Beispiel für die Realisierung einer Funktion (C) durch Boolsche

Operatoren

Z.B. Addition

Man benötigt zwei Input Register

A = A3 A2 A1

B = B3 B2 B1

ein Übertrag- und ein Output-Register:

R4 R3 R2 R1 = 0 ..... Übertrag der vorigen Bits

S4 S3 S2 S1 ..... Summe

Man braucht zunächst die bit-sum (mod 2) Funktion:

15

(a + b)mod2 = (a ⊕ b) · (a · b)

Dann haben wir für die einzelnen Bits der Summe und des Übertrags:

Si = ((Ai + Bi )mod2 + Ri )mod2

..... Summe

= Int( Ai +B2i +Ri )

Ri+1 = [(Ai · Bi ) ⊕ (Ai · Ri )] ⊕ (Bi · Ri )

..... Übertrag

Bsp:

A=111

B=011

R2 = [(A1 · B1 ) ⊕ (A1 · R1 )] ⊕ (B1 · R1 ) = 1

| {z }

| {z } | {z }

0

1

0

{z

}

|

1

Ergebnis:

A=

111

B=

011

R=1110

S=1010

Netzwerk zur Realisierung der bit-sum-Funktion

a

(a+b)mod2

b

NAND

Nand

=

And-Not

=

16

2.4 Universalität

Boolsche Operatoren können als Netzwerk anderer Operatoren aufgebaut werden.

Mit Nand können alle Boolschen Operatoren gebildet werden.

D.h.: Nand ist ein universelles Logikelement.

• Not

Not(a) = a

=⇒

a = Nand(a, a)

• And

a·b

=⇒

Nand(a, b)

• Or

a⊕b

=⇒

Nand(a, b)

+V

Senke (Drain)

+Vg

Strom fließt also nur wenn VG > Vkrit ≈

Mosfet

Gatter (Gate)

Quelle (Source)

1V olt

Vs=0

Vi > 2V

Für Bits gilt:

−→ 1

Vi 6 0.8V −→ 0

17

V

R

V

Nand(a,b)

(Output)

a

R

b

(Output)

b

(Input)

b

Not(b)

Nand(b)

2.5 Dirac-Darstellung für klassische Zustände

1-Bit Zustände

Zustand(Basis):

|0i |1i |2i ...

| {z }

Bits

Klassischer Zustand kann nur ein Basiselement sein, z.B.:

|Ψi = |1i

”Ket”-Vektor

hΨ| = h1|

”Bra”-Vektor

Skalarprodukt:

h0|1i = 0

h1|1i = 1

hm|ni = δm,n

2-Bit Zustände

Basis

|00i |01i |10i |11i

”Ket”-Vektor

h00| h01| h10| h11|

”Bra”-Vektor

18

Skalarprodukt:

h01|01i = 1

h01|10i = 0

h01|11i = 0

usw.

′

′

hmn|m n i = δm,m′ δn,n′

Bemerkung:

N-Bit Zustände kann man auch dezimal darstellen:

|0, 0i = |010 i

|0, 1i = |110 i

|1, 0i = |210 i

|1, 1i = |310 i

2.6 Darstellung von logischen Operatoren in Dirac-Schreibweise

1-Bit Operatoren:

χ =

|{z}

Operator

X00 |0ih0| + X01 |0ih1| + X10 |1ih0| + X11 |1ih1|

|{z}

Koeffizient

Anwendung an einem Zustand:

χ|Ψi

für

.... χ angewandt auf Ψ

|Ψi = |1i

χ|1i = X00 |0i h0|1i +X01 |0i h1|1i +X10 |1i h0|1i +X11 |1i h1|1i

| {z }

| {z }

| {z }

| {z }

0

1

= X01 |0i + X11 |1i

19

0

1

• Not-Operator

Not = 1 · |1ih0| + 1 · |0ih1|

Not|0i = |1i h0|0i +|0i h1|0i

| {z }

| {z }

Beweis:

= |1i

1

0

(ähnlich für |1i)

Vektor-Matrixdarstellung:

Dann

1

|0i ⇒

0

|1i ⇒

Not =

2-Bit Operatoren:

0 1

1 0

0

1

• And-Operator

And = |0ih00| + |0ih01| + |0ih10| + |1ih11|

z.B.:

And|01i = |0i h00|01i +|0i h01|01i +|0i h10|01i +|1i h11|01i

| {z }

| {z }

| {z }

| {z }

= |0i

0

1

Matrixdarstellung:

0

1

1

0

−→ ,

−→ ,

|01i

|00i

0

0

(= |110 i)

(= |010 i)

0

0

|0i −→

1

0

0

0

0

−→ ,

|10i

1

(= |210 i)

0

, |1i −→

20

0

0

1

,

0

0

−→

|11i

0

(= |310 i)

1

And =

1 1 1 0

0 0 0 1

2 × 4 matrix

• Or-Operator

Or = |0ih00| + |1ih01| + |1ih10| + |1ih11|

Beweis:

Matrixdarstellung:

Or|01i = |0i h00|01i +|1i h01|01i +|1i h10|01i +|1i h11|01i = |1i

| {z }

| {z }

| {z }

| {z }

0

Or =

1 0 0 0

0 1 1 1

1

0

0

Bemerkung:

And und Or-Gates sind keine richtige quantenmechanische Operatoren, da dadurch der Hilbertraum reduziert wird. Es sind irreversible operatoren, da man diese nicht invertieren kann.

Irreversible Prozesse erhöhen die Entropie, d.h.: es kostet Arbeit auf den Anfangspunkt zurückzukehren.

21

3 Konzepte der Quantenmechanik

Der Zustand |Ψi beschreibt ein physikalisches System vollständig (”Strahl” im Hilbertraum).

a) Vektorraum über die komplexen Zahlen C bezeichnet durch |Ψi

b) Es existiert ein inneres Produkt hΨ| • |Ψi in C mit allen Eigenschaften des Skalarproduktes

– Positivität

hΨ|Ψi > 0

– Linearität

hΦ| • (a|Ψ1 i + b|Ψi) = ahΦ|Ψ1 i + bhΦ|Ψ2 i

– Schrägsymmetrie

(für |Ψi =

6 0)

hΦ|Ψi = hΨ|Φi∗

c) Vollständigkeit durch die Normierung (kein Problem in endlichen Räumen) ||Ψ|| =

hΨ|Ψi1/2

3.1 Der quantenmechanische Zustand - Dirac Darstellung

Der quantenmech. Zustand kann mittels der Diracdarstellung dargestellt werden:

”KET-Vektor”

|Ψi = a0 |0i + a1 |1i + a2 |2i + . . .

”BRA-Vektor”

hΨ| = a∗0 h0| + a∗1 h1| + a∗2 h2| + . . .

Die Basis ist hierbei {|0i, |1i, |2i, . . .}. Zum Beispiel wäre die notwendige Basis, um 1 Bit darzustellen {|0i, |1i} (Dies entspricht z.B. Spin up bzw. Spin down)

Das Skalarprodukt der Vektoren |Ψi = a0 |0i + a1 |1i + . . . und |Φi = b0 |0i + b1 |1i + . . . wäre

dann, unter Berücksichtigung von hm|ni = δm,n ,

hΨ|Φi = a∗0 b0 h0|0i + a∗1 b0 h1|0i + . . . + a∗0 b1 h0|1i + a∗1 b1 h1|1i + . . . = a∗0 b0 + a∗1 b1 + . . .

Starten wir mit einem zweidimensionalen Raum

Operatoren werden geschrieben als:

X = X00 |0ih0| + X01 |0ih1| + X10 |1ih0| + X11 |1ih1|

22

Die Anwendung auf einen Zustand |Ψi ergibt

X|Ψi = X00 a0 |0ih0|0i + X00 a1 |0ih0|1i + X01 a0 |0ih1|0i + X01 a1 |0ih1|1i + . . .

(1)

. . . + X10 a0 |1ih0|0i + X11 a1 |1ih1|1i =

(X00 a0 + X01 a1 )|0i + (X10 a0 + X11 a1 )|1i

Für Hilberträume endlicher Dimensionen (unser Fall) kann man eine Darstellung mittels Zeilenvektoren (Bra), Spaltenvektoren (Ket) bzw. Matrizen (Operatoren) verwenden:

• Basis:

|0i

• Ket:

• Bra:

m

|1i

m

···

1 0

0 1

0 0

···

···

|ni

0

···

···

1

|ai ≡ a0 |0i + a1 |1i + · · · an |ni

a0

a1

⇔

···

an

ha| ⇔ (a∗0 , a∗1 , · · · , a∗n )

• Skalarprodukt:

23

a0

a1

hb |ai ⇔ (b∗0 , b∗1 , · · · , b∗n ) ·

= b∗0 a0 + b∗1 a1 + · · · + b∗n an

···

an

Normierung

c|Ψi beschreibt den selben Zustand wie |Ψi. Mit Hilfe der Normierung kann man diese Vielfalt

etwas reduzieren:

|Ψ̄i = p

|Ψi

⇒

hΨ|Ψi

hΨ̄|Ψ̄i = 1

Allerdings auch eiφ |Ψ̄i ist normiert, wobei die Phase undefiniert bleibt.

Erst durch die Linearkombination zweier Zustände wird die relative Phase wichtig.

|Ψi = (eiφ1 |Ψ1 i + eiφ2 |Ψ2 i)

hΨ|Ψi = (e−iφ1 hΨ1 | + e−iφ2 hΨ2 |) · (eiφ1 |Ψ1 i + eiφ2 |Ψ2 i)

= hΨ1 |Ψ1 i + hΨ2 |Ψ2 i +ei(φ1 −φ2 ) hΨ2 |Ψ1 i + e−i(φ1 −φ2 ) hΨ1 |Ψ2 i

|

{z

}

(2)

Interferenz

Die Interferenzterme, welche die relative Phase beinhalten, können gemessen werden. Diese

Terme sind wichtig für Quanten-Computer.

Beispiel, Spin polarisiert in x oder y-Richtung:

| →i ≡ |Sx ; +i =

√1 (|

2

↑i + | ↓i)

ei0 = +1

| ←i ≡ |Sx ; −i =

√1 (|

2

↑i − | ↓i)

eiπ = −1

|Sy ; +i =

√1 (|

2

↑i + i| ↓i)

eiπ/2 = +i

|Sy ; −i =

√1 (|

2

↑i − i| ↓i)

ei3π/2 = −i

Es ist die Relative Phase, welche die Orientierung der Spins kontrolliert.

Observable

Observablen entsprechen physikalischen Grössen, die im Prinzip gemessen werden können.

Diese werden mittels Hermitescher Operatoren  dargestellt

• a)Operator:

24

ist eine lineare Transformation von Zuständen, z.B.: Â|Ψi = Â(a|Ψ1 i+b|Ψ2 i) = aÂ|Ψ1 i+

bÂ|Ψ2 i

Operatoren in endlich

dimensionalen

Hilberträumen können als Matrizen dargestellt

a b

werden z.B.: Â =

c d

• b) Hermitesch:

bedeutet, dass die Eigenschaft

† = ˆ(AT )∗ = Â

gilt.

a∗ c∗

† ≡

∗

∗

b d

also für eine hermitesche Matrix: a, d sind reell und b = c∗ .

• c) Spektraldarstellung:

Die Eigenzustände eines Hermiteschen Operators  bilden eine vollständige Basis ,

d.h. sie haben einen vollständig orthonormalen Satz von Eigenvektoren |An i mit reellen

Eigenwerten an . Die letzten entsprechen den physikalisch erlaubten Werten der Observablen.

Die Eigenwertgleichung lautet

Â|An i = an |An i

mit der vollständig orthonormalen Basis {|An i; n = 0, 1...}

Orthonormal bedeutet dass hAn |Am i = δn,m .

Vollständig bedeutet dass jeder beliebiger Zustand in dieser Basis entwickelt werden

P

kann: |Ψi = n cn |An i.

Sehr nützlich ist folgende Darstellung des Identitätoperators I mit Hilfe vollständig orthonormierter Basen (wir benutzen hier unterschiedliche Basen {|An i} oder {|Bn i} oder

{|ni})

I=

X

n

|An ihAn | =

X

n

|Bn ihBn | =

X

n

|nihn|

Mit Hilfe dieser Darstellung kommt man zu einer weiteren Darstellungsform eines Operators (Spektraldarstellung):

25

= I  I =

X

n,m

3.2 Die Messung

|An i hAn |Â|Am ihAm | =

| {z }

an δnm

X

n

an |An ihAn |

Die Messung eines Observablen  ergibt im Allgemeinen ein nicht deterministisches Ergebnis.

Wird  in einem Zustand Ψ gemessen, wobei

P

|Ψi = n Ψn |An i

die Entwicklung von Ψ in Eigenzuständen von  ist, kann das Ergebnis der Messung einer der

Werten an Liefern.

Die Wahrscheinlichkeit, dass an gemessen wird ist

W (an ) =

|Ψn |2

hΨ |Ψi

(oder einfach |Ψn |2 im Fall eines normierten Zustandes).

Die Messung ändert den Zustand |Ψi: dieser kollabiert“ auf den entsprechenden Eigenzustand

”

|An i.

|Ψi ← Messung(Â) ←

Endzustand: |An i

Ergebnis der Messung: a

n

|Ψn |2

Wahrsch.:

hΨ |Ψi

Beispiel: Spinmessung in einer Stern-Gerlach-Apparatur

Anfangzustand

|Ψx i = |Sx ; +i =

√1 (|Sz ; + ~ i

2

2

+ |Sz ; − ~2 i)

Messung von Ŝz ergibt mit einer Wahrscheinlichkeit von 1/2 den Wert + ~2 . Die Messung

verändert den Zustand: |Ψx i → |Sz ; + ~2 i. Mit der selben Wahrscheinlichkeit bekommt man

den Wert − ~2 (und |Ψx i → |Sz ; − ~2 i).

Eine zweite Messung von Ŝz mit einer nachgeschalteten Stern-Gerlach-Apparatur würde, wenn

zuvor + ~2 gemessen wurde, mit einer Wahrscheinlichkeit von 1 den selben Zustand messen.

26

Man kann von einem Erwartungswert (Mittelwert) sprechen, wenn man mehrere Messungen

des selben Zustandes durchführt. Dies ist auch die übliche Vorgangsweise in einem Experiment, wo man mehrere “Kopien” desselben Zustandes hat.

Dieser Fall ist in einem Quantencomputer in der Regel nicht relevant. Hier hat man normalerweise am Ende der Rechnung nur eine Kopie eines Zustandes. Da man aber in der Quantemechanik einen Zustand nicht kopieren kann, ist für den Quantencomputer der Erwartungswert

nicht relevant.

Observable:

~

(|Sz ; +ihSz ; +| − |Sz ; −ihSz ; −|)

2

~

hΨx |Ŝz |Ψx i = hΨx | (|Sz ; +i − |Sz ; −i) =

2

Ŝz =

Erwartungswert:

~

(hSz ; +|Sz ; +i − hSz ; −|Sz ; −i) = 0

2

Abbildung 2: Schematische Darstellung einer Stern-Gerlach-Apparatur

Aus der Linearität von QM Zustände folgt die Möglichkeit des QUBITS.

Beispiel: Spin eines Elektrons (Atoms)

Für einen klassischen Computer stehen nur zwei Mölichkeiten für die Bits (0, 1) zur Verfügung.

Wir könnten solche Bits durch die zwei Spinrichtungen darstellen:

0→+

~

2

→

27

~

|0i ≡ |Sz ; + i

2

1→−

~

2

→

~

|1i ≡ |Sz ; − i

2

Der Vorteil besteht darin, dass man quantenmechanisch viel mehr Speichern kann, im Prinzip

jede beliebige Überlagerung a|0i + b|1i. Diese speichert zwei klassische bits gleichzeitig. Das

Problem, ist, dass eine Messung immer nur einen der beiden Werten ergibt.

3.3 Zeitentwicklung

Die Zeitentwicklung eines quantenmechanischen Zustandes ist unitär und ist durch den hermiteschen Hamiltonoperator Ĥ generiert.

Schrödingerbild

Zur Vereinfachung wird ~ = 1 angenommen:

d

|Ψ(t)i = −iĤ |Ψ(t)i

dt

Lösungsansatz: |Ψ(t)i = U(t)|Ψ(0)i

d

U(t) = −iĤU(t)

dt

wenn Ĥ zeitunabhängig ist folgt daraus

U(t) = e−itĤ

⇒

Damit die Norm von |Ψi erhalten bleibt muß der Zeitentwicklungoperator U(t) unitär sein.

†

U(t)U(t)† = e−itĤ eitĤ = e−itĤ eitĤ = I

⇒

hΨ(t)|Ψ(t)i = hΨ(0)|U † (t)U(t)|Ψ(0)i = hΨ(0)|Ψ(0)i

Dies gilt für isolierte Systeme (dynamisch reversibel)

28

4 QuantenBits - QUBITS

Qubits können im Prinzip mit Hilfe eines beliebigen zwei-Niveau System realisiert werden.

Dazu gibt es mehrere Möglichkeiten:

A) Spin 12 - Teilchen , z.B. in einem Magnetfeld in die z-Richtung

|0i = |Sz ; +i = | ↑i = |+i =

|1i = |Sz ; −i = | ↓i = |−i =

1

0

0

1

B) Photonen - Polarisationszustände

|0i = |Rechtspolarisierti

|1i = |Linkspolarisierti

C) Zwei metastabile Zustände eines Atoms

instabiler Zustand

|1

|0

... metastabilder Zustand

... Grundzustand

Der Zustand |1i muss aureichend langlebig sein, daher kann es keinen direkter Dipolübergang zwischen |0i und |1i geben.

Zur Vereinfachung werden wir als Beispiel vorwiegend das Spin 12 - System verwenden. Wichtige Voraussetzung ist die Möglichkeit, elementare Operationen (die entsprechenden ”Gates”),

auf die QuBits anwenden zu können. Erlaubte Operationen sind quantenmechanische “Zeitentwicklungen”, also unitäre Transformationen.

4.1 Gates für ein QuBit

Einfachstes ”Gates”: NOT

29

Dieses entspricht einen SPIN FLIP, welcher durch einen sogenannten π-Laserimpuls realisiert

werden kann (siehe Sec. 6).

Laserimpuls

Laserimpuls

Formell:

σx

1

0

=

0

1

bzw. σx

1

0

=

0

1

⇒ σx = NOT

Die größte Schwierigkeit hier ist, dass einzelne Atome kontrolliert werden müssen. Eine gute

Möglichkeit sind QUANTEN DOTS oder IONENFALLEN.

Ein neue, rein quantenmechanisches Gate ist der

Hadamard Gate (H)

Dieses Gate bewirkt, im Grunde, eine Drehung des Spins um 90◦ . Für das Hadamard-Gate

existiert klassisch kein Äquivalent.

1

H |↑i −→ √ (|↑i + |↓i) = |→i

2

1

H |↓i −→ √ (|↑i − |↓i) = − |←i

2

Man kann das auch schreiben:

1

1

H = √12

1

0

0

1

H = √12

1

−1

⇒

H|0i =

√1 (|0i

2

+ |1i)

(3)

⇒

H|1i =

√1 (|0i

2

− |1i)

Eine nützliche Eigenschaft ist die Tatsache, dass eine zweifache Anwendung des Hadamard

Gate die Identität liefert:

H 2 = I.

Formell kann man H ausdrücken mit Hilfe des Drehoperators. Aus der Quantenmechanik

wissen wir, dass eine Drehung um ein Winkel α um einen Einheitsvektor ~n durch ein Operator

~

R̂(α~n) ≡ eiαS~n mit Si = 21 σi

(~ = 1)

30

angewandt auf dem Spin erzeugt wird.

Also:

α

R̂(α~n) = ei 2 ~σ·~n = cos

α

α

+ i~σ · ~n sin

2

2

Der Hadamard Gate besteht insgesamt aus einer “Phasenshift” gefolgt von einer Drehung um

− π2 um die y-Achse:

1 −1

1 1

1 0

1 0

π

= √1

= √1

H = R̂(− ŷ)

2

2

2

1 1

1 −1

0 −1

0 −1

Die “Phasenrotation” ist nützlich damit H 2 = I gilt.

Beispiel:

1 1

1

1

1

= √1 = √1 (| ↑i + | ↓i) = |Sx ; +i

H| ↑i = √

2

2

2

1 −1

1

0

4.2 Zwei-Qubits Gates

Schwieriger wird es, wenn man versucht, ein Gate auf zwei QuBits anzuwenden. Solche Operationen würden dem klassischen OR, AND etc entsprechen.

Es gibt zunächst zwei Schwierigkeiten: Um solche Gate zu erzeugen muss man die Korrelation

zwischen den einzelnen Spins “einschalten”.

Die andere Schwierigkeit ist, dass AND, OR etc. irreversible Operationen sind. In der Quantenmechanik müssen Operationen jedoch reversibel sein, da für die Zeitentwicklung unitäre

Operatoren vorausgesetzt werden.

Die Darstellung von mehreren QuBits wird formell als Tensorprodukt einzelner QubitZuständen dargestellt. In der Dirac-Darstellung schreiben wir

|b1 b2 i

oder

|b1 i ⊗ |b2 i

mit bi ∈ {0, 1}

Das Skalarprodukt ist dann

hb1 b2 |b′1 b′2 i = δb1 ,b′1 δb2 ,b′2

31

Beispiel: Wir wollen eine Hadamard-Transformation auf einem zwei-Qubit Zustand wirken

lassen. Da müssen wir festlegen auf welches Qubit diese wirkt. Wir können das mit einem

Superscript machen, oder explizit durch Anwendung des Tensorproduktes. z.B. hier wirkt H

auf das zweite QuBit:

H (2) = I ⊗ H ⇒ H (2) |b1 b2 i = (I ⊗ H)(|b1 i ⊗ |b2 i) = I|b1 i ⊗ (H|b2 i) = |b1 (Hb2 )i

Die Operation Hadamard auf das zweite Qubit“ bedeutet eigentlich Identität auf das erste

”

”

und Hadamard auf das zweite Qubit“.

z. B., mit b1 =↑, b2 =↑ und Gleichung (3) folgt

1

1

H (2) | ↑↑i = | ↑i ⊗ (H| ↑i) = | ↑i ⊗ √ (| ↑i + | ↓i) = √ (| ↑↑i + | ↑↓i)

2

2

Eine übersichtlichere Darstellungsmöglichkeit erfolgt durch ein sogenannte Quanten-Netzwerk

Anfangszustand

Endzustand

Netzwerk

0

0

0

1

2

H

0

1

4.3 CONTROLLED NOT - Gate - CN OT

Der (I ⊗ H)-Gate wirkt unabhängig auf die zwei Qubits. In diesem Sinne ist dieser kein echtes

zwei-Qubit Gate.

Ein echtes (korreliertes) zwei-Qubit Gate ist der Controlled NOT (CN OT ). Seine Wirkung

lautet wende auf den zweiten QuBit NOT an, nur dann wenn der erste QuBit 1 ist, ansonsten

”

32

tue nichts“.

Formell kann man CN OT mit Hilfe von Projektoren schreiben:

1 0

⇒ Projektor auf |0i

P0 = 21 (I + σz ) =

0 0

0 0

⇒ Projektor auf |1i

P1 = 12 (I − σz ) =

0 1

Dann ist

(1)

CN OT = P1

(1)

NOT (2) + P0

I(2)

oder besser:

P1 ⊗ NOT + P0 ⊗ I

Beispiel

CN OT |1 bi = CN OT |1i ⊗ |bi = P1 |1i ⊗ NOT |bi + P0 |1i ⊗ I|bi = |1i ⊗ |b̄i = |1 b̄i

Man kann leicht zeigen, dass im allgemeinen CN OT |b1 b2 i = |b1 (b1 + b2 )mod2 i.

In einem Quanten-Netzwerk wird der CN OT Gate wie unten dargestellt, was die Kontrolle“

”

des ersten Qubits auf dem zweiten deutlich macht.

X

X

Y

Y X

MOD 2

Der CN OT -Gate tauscht einfach |10i mit |11i. Seine Matrixdarstellung ist also relativ einfach:

1 0 0 0

0 1 0 0

I2×2 O2×2

=

CN OT =

0 0 0 1

O2×2 σx

0 0 1 0

Beispiel Betrachten wir die Anwendung folgendes Netzwerkes auf dem Zustand |0 0i:

H

33

⇒

1

1

CN OT (H ⊗ I)|00i = CN OT √ (|0i + |1i)|0i = √ (|00i + |11i)

2

2

Der Endzustand ist ein sog. Verschränkter Zustand, was eine wichtige Rolle in der Quanteninformatik spielt.

Ein Verschränkter Zustand:

• kann nicht als Produktzustand von zwei Teilchen geschrieben werden

• Getrennte auch wiederholte Messung an den einzelnen Teilchen können den Zustand

nicht aufschlüsseln

• kann nur durch Wechselwirkung zwischen Teilchen (CN OT ) entstehen. Diese Wechselwirkung kann aber auch in der Vergangenheit statgefunden haben.

4.4 Einstein, Podolsky, Rosen (EPR) Paradox (EINSCHUB)

Verschränkte Zustande spielen eine besondere Rolle und führen manchmal zu Paradoxen, wie

der berümte EPR Paradox

Aus dem Zerfall eines S = 0 Teilchens in zwei Spin- 21 Teilchen entstehen zwei Teilchen (A und

B) mit entgegengesetztem Spin. Da der Gesamtspin erhalten ist, müssen die Zustände von A

und B so kombiniert sein, dass der Gesamtspin 0 bleibt (Addition der Drehimpulse). Dieser

Zustand ist verschränkt.

1

|S = 0i = √ (| ↑↓i − | ↓↑i)

2

Man kann leicht zeigen, dass der Zustand die gleiche Form hat, wenn man die x-Richtung

als Quantisierungsachse wählt.

1

|S = 0i ∝ √ (| →←i − | ←→i)

2

(4)

Der Zustand von A und B alleine ist nicht wohl definiert, bis eine Messung gemacht wird.

Das gilt im Prinzip auch, wenn die Zerfallteilchen ein weiten Weg zurückgelegt haben, und

weit voneinander sind (das gilt nur wenn die Teilchen nicht mit der Umgebung wechselwirkt

haben: Die Wechselwirkung mit der Umgebung kann die Rolle einer Messung“ spielen).

”

Die Beobachterin Alice bekommt das Teilchen A und Bob das Teilchen B.

34

Alice macht eine Messung der z-Komponente des Spins (von Teilchen A) entlang der z-Achse.

Nach der Messung (siehe Sec. 3.2), fällt A in einem Eigenzustand von Sz .

Die Messung bewirkt eine Projektion auf dem entsprechenden Eigenzustand von Sz . Es kann

also, mit jeweils 50% Wahrscheinlichkeit einer der folgenden Ergebnissen vorkommen:

• Die Messung von Alice ergibt Sz = +~/2. Der |S = 0i wird auf dem Zustand projiziert

wo Sz (A) = +~/2:

|S = 0i

−→

(P↑ ⊗ I) |S = 0i = (|↑i h↑| ⊗ I) |S = 0i ∝ |↑ ↓i

Messung

• Die Messung von Alice ergibt Sz = −~/2.

|S = 0i

−→

(P↓ ⊗ I) |S = 0i = (|↓i h↓| ⊗ I) |S = 0i ∝ |↓ ↑i

Messung

(Im Endergebnis sind die unwichtigen Konstanten bzw. Phasen gefallen.)

In beiden Fällen fällt B in einem Eigenzustand von Sz . Das besondere daran ist, dass dies

gleichzeitig mit Alices Messung passiert.

Es sieht so aus also, als ob Information vom Teilchen A zu Teilchen B mit unendlicher Geschwindigkeit übertragen werden könnte, im Widerspruch zum Relativitätsprinzip.

Kann Alice dieses Effekt benutzen, um Information an Bob mit Überlichtgeschwindigkeit zu

übertragen?

Alice könnte ihr Stern-Gerlach Apparatus anders ausrichten, und eine Messung der Sx -Komponente

(statt Sz ) von A durchführen. In diesem Fall, würde sowohl A als auch B in ein Eigenzustand

von Sx (statt Sz ) fallen (siehe Eq. 4).

Erkennt Bob in welchen Eigenzustand sein“ Teilchen (B) gefallen ist, könnte er instantan die

”

Information erhalten, welche Komponente des Spins (Sz oder Sx ) Alice gemessen hat. Alice

könnte also diese Eigenschaft ausnutzen, um Information an Bob mit unendlicher Geschwindigkeit zu übertragen. Steht also die Quantenmechanik mit der Relativität in Widerspruch?

Die Antwort ist nein. Die Lößung des Paradoxon ist folgende:

• Alice kann das Ergebnis ihrer Messung nicht beeinflussen. Entscheidet sie sich z. B. für

die z-Richtung, wird sie Sz = ±~/2 mit jeweils 50% Wahrscheinlichkeit bekommen.

35

• Bob muss auch eine Messung machen. Angenommen er wählt die z-Richtung.

– Wählt Alice die z-Richtung, bekommt Bob Sz = ±~/2 mit jeweils 50% Wahrscheinlichkeit. B ist zwar in einem Eigenszustand von Sz , aber eben einer der beiden

Sz = ±~/2, weil Alice ihre Messung nicht beeinflussen kann.

– Wählt Alice die x-Richtung, bekommt Bob ebenfalls Sz = ±~/2 mit jeweils 50%

Wahrscheinlichkeit. In diesem Fall, weil B in einem Eigenzustand von Sx ist.

Also Alice kann keine Information auf dieser Weise übertragen, auch dann nicht wenn viele

Teilchen gleichzeitig verwendet werden.

4.5 Phase-shift Gate

Ein weiteres 1-Qubit Gate ist das Phase-shift Gate Uφ . Dieses verschiebt um φ die relative

Phase zwischen |1i und |0i

φ

|xi

ei

1

0

0

1

In matrix Form:

Uφ =

1

0

iφ

0 e

φ x

|xi

Betrachten wir jetzt folgendes Netzwerk (Beweis:Übg.):

0

H

2α

H

π/2 + φ

cos α 0 + eιφ sin α 1

Oder, in Operatorschreibweise:

U( π2 +φ) H U2α H|0i = const. cos α |0i + eiφ sin α |1i

(5)

Die rechte Seite von Eq. (5) stellt die allgemeinste unitäre Transformation eines Spin- 21 -Objekt

dar: es entspricht die Rotation von der z-Achse hin zur Richtung (θ, φ) in Kugelkoordinaten. Das Ergebnis zeigt, dass H und Uφ allgemeine 1-Qubit Transformationen erzeugen

können. Sie stellen also ein universellen Satz für 1-QuBit Transformationen dar.

36

Man muss allerdings beachten, dass es eigentlich nicht nur eine, sondern ein Kontinuum von

Uφ Transformationen gibt: eine für jedes Wert von φ.

Man kann aber ein einzeles Uφ̄ wählen, mit φ̄/(2π) irrational. Ein beliebiges Uφ kann dann

durch n-fache Anwendung von Uφ̄ (mit geeigneten n) beliebig genau reproduziert werden, da

∀ǫ, φ ∃n :

|φ − (nφ̄ mod(2π)| < ǫ

4.6 Controlled-U - Gate

Das CU -Gate macht das analoge zum CN OT -Gate für ein beliebiges 1-Qubit Gate U. Es wendet

U auf den zweiten QuBit an, genau dann wenn der erste QuBit |1i ist. Ansonsten tut es nichts:

CU = (P0 ⊗ I + P1 ⊗ U)

Dieses Gate kann aber auch durch einem Netzwerk bestehend aus 2 CN OT und 3 geeignete

1-QuBit Operationen A, B und C erstezt werden. A, B, C müssen so gewählt werden, dass

CBA = I

und

Cσx Bσx A = U

(6)

Dass dieses möglich ist bleibt als Übungsaufgabe (oder kann in Ref. [1] gefunden werden). Der

entsprechende Netzwerk ist:

00

11

00

11

00

11

U

1

0

0

1

A

11

00

00

11

B

C

Es ist leicht, sich zu vergewissen, dass dieses gilt, solange Eq. (6) gilt.

Wir haben also gezeigt, dass ein beliebiges CU mit einem geeigneten Netzwerk aus nur drei

Gate, nämlich CN OT , H und Uφ̄ , realisiert werden kann. Das legt nahe, dass diese drei Operatoren eigentlich ein universellen Satz für beliebige unitäre Transformationen nicht nur

von 2 sondern von n-QuBits, also von einem beliebigen Quantencomputer darstellen. Das ist

in der Tat so, den Beweis ersparen wir aber uns. Dieser befindet sich in Ref. [1].

Wir haben also den Zwischenschritt“ in Sec. 2.1 bewiesen“ nämlich, dass eine beliebige

”

”

Operation als Komposition von einem kleinen Satz ( Universeller Satz“) von einfachen Trans”

formationen realisiert werden kann. Das gilt eigentlich nicht für beliebige Operationen sondern

37

für beliebige unitäre Transformationen. Wir werden aber gleich sehen dass, bei geeigneter

Darstellung, die ersten eine Untermenge der letzteren sind.

Ein allgemeiner Quanten-Netzwerk wird also aus ein-und zwei-Qubit Gate bestehen und man

M

ag

ne

t

St

er

n−

G

er

la

ch

kann sich das physikalisch so vorstellen:

Messung durch

Stern−Gerlach

4.7 Quanten-Arithmetik

Eine Reihe von n Qubits bildet ein Register

|bn i ⊗ · · · |b2 i ⊗ |b1 i ⊗ |b0 i = |bn · · · b2 b1 b0 i

Eine kompaktere Darstellungsmöglichkeit (für uns, nicht für den Quantencomputer) ist die

Dezimaldarstellung, z.B.

|1110i = |(13)10 i oder |0110i = |(5)10 i

Wie schon erwähnt, kann durch ein geeignetes Netzwerk von Quantengates jede beliebige

unitäre Transformation auf n-Qubits durchgeführt werden. Leider sind die üblichen klassischen 2-Qubit nicht zugelassen, weil diese nicht unitär (reversibel) sind. Z.B existiert die

inverse von AND nicht, da die Anzahl der QuBits (Eingang, Ausgang) verändert wird. Eine

38

notwendige (aber nicht ausreichende) Forderung für unitäre Transformationen ist natürlich,

dass die Anzahl der QuBits unverändert bleiben soll.

Das AND Gate kann reversibel gemacht werden mit Hilfe des CN2 OT -Gate (oder TOFFOLIGate). CN2 OT ist ein drei-Qubit Gate. Seine Wirkung ist folgende: NOT wird auf das dritte

Qubit x3 angewandt, genau dann wenn beide x1 = 1 und x2 = 1. Die letzteren bleiben unverändert. Ansonsten soll nichts geschehen. Der Netzwerk wird folgendermaßen dargestellt:

|x1 i

1

0

0

1

|x1 i

|x2 i

1

0

0

1

|x2 i

|x3 i

o

Input-Register

Output-Register

|((x1 · x2 ) + x3 )mod2 i

Wie realisiert man die AND-Schaltung? Man betrachtet x1 und x2 als input-register“ und

”

x3 als output register. x3 wird am Anfang auf 0 präpariert. Im output hat man dann genau

x3 = x1 AND x2 . Diese Schaltung zeigt schon, wie man irreversible Operationen durch ein

reversibles Gate darstellen kann, nähmlich indem ein output und ein input register einführt,

wobei der letztze unverändert bleibt.

Selbstverständlich kann der 3-Qubit CN2 OT -Gate als Netzwerk von 1 und 2-Qubit Gate realisiert werden. Zuerst bilden wir den Netzwerk für den CU2 2 -Gate, wo U ein geeigneter 1-Qubit

Operator ist:

=

U

2

U

U

−1

U

Wie man sieht besteht dieser aus CN OT , CU und CU −1 (Die letzten beiden können widerum

aus einer Komposition von CN OT und 1-Qubit Operatoren realisiert werden, wie in Sec. 4.6

√

gezeigt.) In unserem Fall soll U 2 = NOT sein, also wir brauchen NOT . Das kann man leicht

39

π

π

bekommen indem man feststellt, dass NOT = σx = ei 2 σx e−i 2 Also,

√

π

π

π

1

NOT = ei 4 σx e−i 4 = √ (I + iσx )e−i 4

2

4.7.1 Auswertung von Funktionen

Das Ziel einer Rechnung ist es, für ein gegebenes input x eine beliebige Funktion f (x) zu

berechnen 2 . Für unser Quantencomputer können wir uns es so vorstellen, dass ausgehend

von einem Anfangzustand der x beschreibt, dieser Zustand durch ein geeigneten Netzwerk

durchfließt“, und als output ein Zustand, der f (x) beschreibt, herauskommt. x könnte mittels

”

eines Registers dargestellt werden, also ein Zustand der aus n Qubits besteht, deren Werte

die binäre Darstellung von x ergeben. Wie schon gesagt, nennen wir diesen Zustand einfach

|xi. Als Output möchten wir, dass der Zustand |f (x)i herauskommt, auch ein Register aus n

Qubits.

Die Frage stellt sich, ob so ein Quanten-Netzwerk existiert. Nach den Überlegungen von Sec. 4.6

ist es klar, dass die Antwort ja ist, solange die entsprechende Transformation unitär ist. Nennen wir Uf diese Transformation, die von der Funktion f abhängt.

INPUT − Register

(n−QuBits)

X

QUANTEN−

NETZWERK

TRANSFORMAT.

OUTPUT − Register

(n−QuBits)

f(X)

Uf

Man kann sich leicht vergewissern, dass dieses nicht immer möglich ist, zum Beispiel wenn

die Funktion f (x) nicht invertierbar ist, weil in dem Fall Uf ebenfalls nicht invertierbar also

nicht unitär sein kann. Unter anderem könnte f (x) weniger Bits haben als die Variabel x.

Die Lösung dieses Problems erfolg ähnlich wie beim oben diskutierten reversiblen AND. Wir

benötigen zwei Register, ein Input Register |xi, der aus n-Qubits besteht, und ein Output

Register |yi, der aus m-Qubits besteht. Im Anfangzustand wird im Input Register die Variabel

2

f (x) kann im allgemeinsten Sinne betrachtet werden. z.B. x kann ein Text sein und f (x) eine entsprechende

Verarbeitung

40

x geschrieben“, während der output-Register auf y = 0 präpariert wird. Im Endzustand

”

(nach der Transformation) bleibt der input-Register unverändert, wärend das output Register

den Wert der Funktion f (x) erhält. Um ein Operator vollständig zu definieren muss man

seine Wirkung auf alle Basis-Elemente |xi ⊗ |yi = |x, yi spezifizieren. Wir definieren also den

Funktionsauswertung-Operator Uf als

Uf |x, yi = |x, (y + f (x))M OD

2m i

(7)

was für y = 0 den gewünschten Effekt hat. Es ist leicht zu sehen, dass die Transformation

Uf jetzt invertierbar ist. Sie ist auch unitär, da es sich lediglich um eine Basis-Umstellung

handelt.3 Es existiert also ein Quanten-Netzwerk, der diese unitäre Transformation macht. So

eine Transformation ist eigentlich nicht rein quantenmechanisch: es existiert natürlich auch

das klassische Analogon. Soweit ist also diese Transformation nichts besonderes.

Hier noch einmal die Transformation als Quanten-Netzwerk:

INPUT − Regi.

(n−QuBits)

OUTOUT − Reg.

(m−QuBits)

(i.d.R. y=0)

|X, Y i

QUANTEN−

NETZWERK

|X, (Y + f (X))MOD2m i

TRANSFORMAT.

Uf

(Wir werden von nun an das MOD 2m stets implizieren, anders kann nicht sein, wenn man

m-Qubits hat.)

Ein einfacher Beispiel für so eine Transformation ist ein Quanten-Adder für zwei Qubits, den

man mit Hilfe des CN2 OT -Gates erzeugen kann:

3

Die entsprechende Unitäre Matrix ist einfach eine 2m+n × 2m+n -Matrix, in der in jeder Zeile jeweils eine 1

vorkommt und alle andere Elemente 0 sind.

41

X1

X1

X2

X2

0

(X 1 + X2 ) MOD 2

(SUMM

0

X 1 X2

(ÜBERT

INPUT− Reg.

OUTPUT−Reg.

4.8 Quantenparallelismus

Wie gesagt, ist (7)

eigentlich eine klassische Transformation, d. h. auch ein klassischer Computer kann sowas

machen. Das neue kommt, wenn man die linearität der Quantenmechanik ausnutzt, und den

Anfangzustand |ψi in einer Überlagerung von zwei Werten x1 und x2 präpariert:

|ψi = |x1 , 0i + |x2 , 0i

Dann liefert die Transformation

Uf |ψi = |x1 , f (x1 )i + |x2 , f (x2 )i

Es ist zu beachten hier, dass es sich um eine einzelne Transformation: der Quantencomputer rechnet hier nur einmal. Die Funktion f (x) wird also für zwei Werte x1 , x2 gleichzeitig

bestimmt.

Noch besser, man kann alle Basiszustände des ersten Registers als Anfangzustand nehmen:

|ψAlle i =

dann

Uf |ψAlle i =

n −1

2X

x=0

n −1

2X

x=0

|x, 0i

(8)

|x, f (x)i ≡ |Loesungalle i .

In diesem Fall wird also mit einer einzigen Operation für alle x die zugehörige Funktion f (x)

ausgewertet. Das ist der Quantenparallelismus.

42

Der Vorteil ist augenscheinlich. Würde man mit einen klassischen Computer mit n = 100 Bits

(d.h. x = {0, . . . , 2100 − 1}) dasselbe berechnen wollen, bräuchte man etwa 2100 ≃ 1030 Rechenoperationen. Mit einem klassischen Computer, der z.B. 109 solche Rechnungen pro Sekunden

schafft, würde dies 1021 Sek. bzw. etwa 1014 Jahre dauern, während der Quantencomputer alle

2100 Operation in der gleichen Zeit durchführt, die er für eine Operation braucht.

Natürlich besteht Uf aus vielen elementaren Operationen (z.B. wenn f ein Produkt ist, braucht

man ≈ n2 elementare Operationen), dies ist aber auch beim klassischen Computer der Fall.

Bemerkung: Benutzt man Spins als Qubits, dann hat der Zustand |ψAlle i eine sehr einfache

Form (hier als Beispiel für n = m = 3):

|ψAlle i = | |→→→

{z } ,

↑↑↑

| {z }

IN P U T Reg. OU T P U T Reg.

i

Der Input Register wird also präpariert mit all seine Spins polarisiert in die x-Richtung, da

|→i ⊗ |→i ⊗ |→i = (|↑i + |↓i) ⊗ (|↑i + |↓i) ⊗ (|↑i + |↓i) =

X

s1 ,s2 ,s3

|s1 , s2 , s3 i

(die Normierung wurde weggelassen).

Wir erhalten also im Prinzip eine exponentiell große Rechenleistungssteigerung. Das Problem

besteht leider darin, die Ergebnisse zu lesen (zu messen). Prinzipiell erfolgt eine Messung durch

Auswertung aller oder von einem Teil der Spins durch eine Stern-Gerlach-Apparatur (orientiert

in einer gegebenen Richtung). Man kann z.B. alle Spins des INPUT-Registers messen. Die

Messung von Sz ergibt aber nur eine Konfiguration, d.h. nur einen Wert x = x̄ (alle x Werte

kommen mit der gleichen Wahrscheinlichkeit vor).

Der Zustand |Loesungalle i wird dann auf diesen Raum projiziert:

Projektor Px̄ =

|x̄ihx̄|

| {z }

⊗

auf Input−Reg

Also

Px̄

X

x

|x, f (x)i =

I

|{z}

.

auf Output−Reg

X

(|x̄ihx̄||xi ⊗ I|f (x)i =

X

δxx̄ |x̄i ⊗ |f (x)i = |x̄, f (x̄)i

Jetzt kann man natürlich y messen, was mit 100% Wahrscheinlichkeit f (x̄) ergeben wird, d.h.

man kann immer nur einen Wert lesen! Unsere Rechnung berechnet also blitzartig“ f (x) für

”

n

2 Werte von x, aber das Ergebnis kann nur für ein Wert von x gelesen werden.

43

Bei der einfachen klassischen Auswertung einer Funktion kann ein Quantencomputer also nicht

schneller als ein klassischer sein.

4.8.1 Zusammenfassung und Überlegungen

• In der Quanten Mechanik wird ein physikalischer Zustand als Überlagerung mehrerer

klassischer Zustände beschrieben (z.B. Spin, Doppelspaltexperiment)

• Wird aber gemessen, so findet man nur einen von diesen klassischen Zuständen.

Wo kann man also die Effekte dieser Überlagerung sehen und diese somit nutzen? Die Antwort

lautet INTERFERENZ. Um also schnelle (effiziente) Quantenalgorithmen zu machen, muss

man die Interferenz geschickt ausnutzen.

Wie das geht wird im nächsten Kapitel gezeigt.

44

5 Erste Quantenalgorithmen

In diesem Kapitel werden einige Quanten-Algorithmen besprochen, die bestimmte Probleme

durch geeigneter Benutzung der Interferenz deutlich schneller als die entsprechende klassische

Algorithmen lösen können. Wie bereits in Sec. 1.3 erwähnt, braucht der Begriff schnell“

”

eine genauere Definition. Deswegen wurde die Definition der Komplexität eines Algorithmus

eingeführt.

berechenbar

unberechenbar

T ∼ Polynom von L

T > als jeder Polynom von L

5.1 Einfacher Algorithmus (D. Deutsch)

Um ein ersten Eindruck zu bekommen, wie der Quantencomputer die Interferenz benutzt, wird

hier einen einfachen Algorithmus, der auf wenige Qubits wirkt, präsentiert. Da das System

klein ist kann natürlich dieser Algorithmus die Komplexitätklasse nicht verbessern.

Es sei eine Black-Box-Funktion“ f von einem Bit auf einem Bit gegeben: (f : {0, 1} → {0, 1}).

”

Wie in Sec. 4.7 besprochen, es existiert ein Quantennetzwerk, der die entsprechende unitäre

Transformation Uf , Eq. (7) durchführt.

Die Fragestellung sei nicht, welche die Werten von f sind, sondern

ob f (0) = f (1) oder

f (0) 6= f (1) sei.

Mit einem klassischen Computer hat man keine Wahl. Man muß f (0) und f (1) ausrechnen.

f muß also zwei Mal ausgewertet und dann verglichen werden. Wir wollen sehen, dass ein

Quantencomputer diese Frage mit einer einzigen Rechnung von f beantwortet.

Dieses Problem zeigt auch, wie ein Quantencomputer nicht für alle Fragestellungen schneller“

”

ist sondern nur für gewisse Arten von Fragestellungen.

Als Motivation nehmen wir an, dass die Berechnung von f (x) extrem zeitaufwendig sei, so

dass schon ein großes Gewinn ist, sich auch nur eine Berechnung von f zu sparen. Ein Beispiel

dafür wäre eine Funktion f (x), welche 0 oder 1 liefert, je nachdem, ob die millionste Zahl

√

hinter dem Komma von 2 + x gerade oder ungerade ist.

Wir starten vom Anfangszustand: | |{z}

1 , |{z}

1 i

input output

45

wir führen dann eine Hadamard-Transformation auf beiden Registern durch:

|Ψi ≡ H ⊗ H(|1i ⊗ |1i) = (|0i − |1i) ⊗ (|0i − |1i) = |00i − |10i − |01i + |11i

Dann folgt die Funktionsauswertung“ mit Hilfe des Operators Uf Eq. (7).

”

|Ψf i ≡ Uf |Ψi = |0i ⊗ |f (0)i − |1i ⊗ |f (1)i − |0i ⊗ |f (0) + 1i + |1i ⊗ |f (1) + 1i

(das mod2 ist hier implizit). Obwohl hier mit nur eine Funktionauswertung beide Werte von

f zur Verfügung stehen, wissen wir schon dass wir nicht beide gleichzeitig lesen“ können.

”

je nachdem, ob f (0) = f (1) oder nicht sind zwei Fälle zu unterscheiden:

(|0i − |1i) ⊗ (|f i − |f + 1i) für f (0) = f (1) ≡ f

|Ψf i =

(9)

(|0i + |1i) ⊗ (|f i − |f + 1i) für f (0) = f (1) + 1 ≡ f

Wir führen dann eine Hadamard-Transformation nur auf den INPUT-Register durch:

|1i ⊗ (|f i − |f + 1i)

(H ⊗ I)|Ψf i =

|0i ⊗ (|f i − |f + 1i)

Dieser Schritt ist derjenige, wo die Interferenz ausgenutzt wird.

Wie man sieht braucht man jetzt einfach den Input-Register zu messen. Erhalten wir 1, dann

wissen wir, dass f (0) = f (1), Erhalten wir 0, dann war f (0) 6= f (1).

Dieses Ergebnis haben wir mit einer einzelnen Auswertung von f (statt zwei) erhalten.

Es gibt Verallgemeinerungen dieses Algorithmus für eine Funktion von n Bits auf 1 Bit:

f : {0, 1}n → {0, 1}.

5.2 Quanten-Recherche in Datenbanken (Grover-Algorithmus)

Wir wollen jetzt ein Praktischeres und (nützlicheres) Algorithmus betrachten: die Recherche

in Datenbanken.

Das Problem besteht darin, einen gegebenen Eintrag in einer Datenbank mit N Daten zu

suchen. Die Daten seine nicht sortiert. Ein Beispiel wäre eine Suche in einem Telefonbuch

nach einen Namen für eine gegebene Telefonnummer.

Im klassischen Fall muß man im Durchschnitt N/2 Mal die Funktion auswerten. Anders gesagt:

Mit N/2 zufälligen Auswertungen ist die Erfolgswahrscheinlichkeit 50%

46

Mathematisch sei das Problem so formuliert. Es gibt eine Variabel x = 1, . . . N, die die Position

des Eintrages beschreibt. f (x) sei der Eintrag an der Stelle x.

Gegeben ein gesuchten“ Eintrag a, muß man den Wert x̄ von x finden, für den f (x̄) = a gilt.

”

Es ist also zweckmäßig eine neue Funktion zu definieren:

0

f (x) 6= a

fa (x) =

1

f (x) = a

also fa (x) ist eine Funktion von n auf 1 Bit, wo N = 2n . Ufa sei der entsprechende FunktionauswertungOperator:

Ufa |xi|qi = |xi|fa (x) + qi.

Der Quantenalgorithmus funktioniert auf dieser Weise:

• Der Anfangzustand Ψ0 sei gegeben als

|Ψ0 i ≡ |Si ⊗ |1i

wo der Input Register im Zustand |Si präpariert wurde, der aus der Superposition aller

möglichen Werten von x (siehe Eq. 8) besteht:

|Si =

n −1

2X

x=0

|xi .

(10)

Dieses kann man formell erhalten aus einer Hadamard-Transformation auf alle n Qubits

(H [n] ):

|Si = H [n] |0i

(11)

• Dann führen wir eine Hadamard-Transformation auch auf den output-Register durch:

|Ψ1 i ≡ (I ⊗ H)|Ψ0i = |Si ⊗ (|0i − |1i)

• Die Funktionsauswertung liefert:

|Ψ2 i ≡ Ufa |Ψ1 i =

X

x

47

|xi(|fa (x)i − |fa (x) + 1i)

(12)

Wir sehen, dass (|fa (x)i − |fa (x) + 1i) = ±(|0i − |1i), wo das + Zeichen gilt wenn

fa (x) = 0 und das − für fa (x) = 1. Wir können Eq. (12) schreiben als:

|Ψ2 i = |v1 i ⊗ (|0i − |1i)

mit

|v1 i ≡

X

x

(−1)fa (x) |xi

Bisher ist nichts besonders passiert, der gesuchte“ Term hat eine Phase −1 erhalten.

”

Die Wahrscheinlichkeit, dass man bei einer Messung den gesuchten Term erhält wird von

dieser Phase nicht beeinflusst und ist weiterhin 1/N, wie im Anfangzustand Eq. (11).

Dank der speziellen Form des Output-Registers, ändert die Funktionauswertung letzendlich nur den Output-Register Zur verdeutlichung können wir einen entsprechenden

Operator Rx̄ definieren, der diese Transformation ausdrückt, also

Ufa |Si ⊗ (|0i − |1i) = (Rx̄ |Si) ⊗ (|0i − |1i) .

(13)

Rx̄ also dreht die Phase des unbekannten |x̄i-Termes um π. Es ist leicht, sich zu vergewissern, dass die Wirkung Eq. (13) für beliebige Zustände des Input-Registers gilt.

• Im folgenden ist es nützlich diese Transformationen geometrisch zu interpretieren. Betrachten wir den Input-Register als ein N-dimensionalen Vektor.

Wir betrachten nun die transformation RS auf den input-Register, die eine Spiegelung

P

um die Ebene S⊥ bewirkt. S⊥ ist die Ebene senkrecht zum Zustand |Si = x |xi. 4 Wir

werden später sehen, wie diese Transformation durchgeführt werden kann.

Wir erhalten den Zustand:

|Ψ3 i ≡ (RS Rx̄ |Si) ⊗ (|0i − |1i)

Zum geometrischen Verständnis betrachten wir den input register in einem N-dimensionalen

Karteischen Koordninatensystem. Wir plotten die Projektion auf die von |x̄i und |Si gespannte

4

~

Eigentlich ist diese Transformation sehr ähnlich zu Rx̄ , in diesem Fall bekommt die Komponente entlang S

eine Phase π.

48

Ebene. Der Anfang-Vektor |Si bildet einen sehr kleinen Winkel φ mit der unteren (x̄⊥ ) Achse,

√

mit φ = arcsin(1/ N ). Im Bild Aufgetragen sind die Vektoren nach der Rx̄ -Transformation

und nach der zusätzlichen RS -Spiegelung:

x̄-Achse

S⊥

φ

|v0 i ≡ |Si

−φ

3φ − π

x̄⊥

Rx̄ |Si

|v1 i ≡ RS Rx̄ |Si

Aus dem Bild kann man erkennen, dass der Vektor |v1 i ≡ RS Rx̄ |Si ein Stück näher“ an

”

die x̄ Achse gelangen ist. D. h. eine Messung in |v1 i ergibt eine höhere Wahrscheinlichkeit

(W = (sin 3φ)2 ≈ 9/N), das richtige“ x̄ zu finden. Allerdings ist der Gewinn sehr klein, da

”

√

der Winkel φ auch sehr klein ist φ ∼ 3/ N .

Wir können allerdings die Prozedur mehrmals wiederholen, um noch näher zu kommen. Abgebildet ist die k + 1-te Iteration

|vk+1 i = RS Rx̄ |vk i

|vk i soll ein Winkel θk mit der x̄⊥ Achse haben

49

x̄-Achse

|vk i

S⊥

θk

φ

|Si

x̄⊥

−θk

|vk+1 i

Rx̄ |vk i

θk+1 = θk + 2φ − π

dann bildet |vk+1 i einen Winkel θk+1 = θk + 2φ − π. Die Rekursion, und die Tatsache, dass

θ0 = φ ergibt

θk = (2k + 1)φ − kπ

Nehmen wir als Beispiel den Fall N = 4, dann sin φ =

1

2

⇒ φ = 30◦

Nach nur einer Iteration RS Rx̄ |Si ist θ(1) = −90◦ . Also |v1 i = RS Rx̄ |Si = − |x̄i liegt genau

auf der x̄-Achse. Es ist klar also, dass eine Messung des ersten Registers das gesuchte x̄ mit

100% Wahrscheinlichkeit ergibt.

Schon hier sieht man, dass der gesuchte Eintrag mit nur einer Auswertung der Funktion fa

(oder von f ) gefunden wurde. Mit einem klassischen Computer und N einträge hätte man im

durchschnitt 2 Mal f ausrechnen müssen (oder 3 Mal, wenn man die Sicherheit haben wollte).

Was passiert für große N? Wir wollen, daß die Wahrscheinlichkeit, |x̄i zu messen, maximal

(∼ 1) ist. Die Iteration muss also k-Mal wiederholt werden bis vk (praktisch) auf der x̄-Achse

50

liegt. Es muss also:

θk ≈

π

+ mπ

2

oder

(2k + 1)φ =

π

π

⇒ k = ( − 1)/2

2

2φ

(14)

Da φ = arcsin √1N , Eq. (14) zeigt, dass man die Grover-Iteration (die jeweils die Lesung

”

√

eines Eintrages“ enthält) k Mal (mit k ∼ O( N )) wiederholen muß. Das ist zu vergleichen

mit dem klassischen Fall, indem man im Durschnitt O(N) Einträge lesen muss, um die Lösung

zu finden.

Wenn Eq. (14) nicht ganzzahlig ist, weicht θk von

π

2

√

um einen Winkel | π2 − θk | = O(1/ N )

ab. Die Wahrscheinlichkeit, den Falschen x 6= x̄ zu messen is entsprechend O(1/N). Es gibt eine geringe Wahrscheinlichkeit für Fehlschläge, was für Quantenrechnungen charakteristisch ist.

5.2.1 Realisierung der Spiegelung RS

Für ein gegebenes Vektor |vi, kann man Formell die Transformation Rv (Spiegelung um die

Ebene v⊥ ) schreiben als:

Rv = I − 2 |vi hv|

(15)

das kann man gut checken, weil Rv die Eigenschaften haben muss:

Rv |vi = − |vi

und

Rv |ui = |ui

für jedes |ui :

hu |vi = 0

(16)

Nehmen wir jetz |vi = |0i und betrachten wir die Transformation

H [n] R0 H [n] = I − 2 H [n] |0i h0| H [n] = I − 2 |Si hS| = RS

(17)

wo wir Eq. (11) und Eq. (15), sowie (H [n])2 = I benutzt haben. Intuitiv kann man Eq. (17)

verstehen, wenn man dies betrachtet als (i) Drehung der |Si-Axe in die |0i-Achse (ii) Spiegelung um 0⊥ , (iii) Drehung zurück.

R0 erhält man ähnlich wie Rx̄ mit Hilfe einer Funktionsauswertung“ Ug0 wobei g0 (x) eine

”

NOT [n]

Funktion ist, die 1 ist nur wenn x = 0. (Bemerkung: Alternativ kann R0 auch als NOT [n] Cσn−1

z

51

realisiert werden (ÜBG).)

Zusammenfassend: Netzwerk für die k + 1-te Grover Iteration:

Input Register

(n Qubits)

Rx̄ |vk i

|vk i

|0i − |1i

Ufa

H [n]

H [n]

Ug0

|0i − |1i

|vk+1 i

|0i − |1i

Output Register

(1 Qubit)

Diese Iteration muß insgesamt k ∝

√

N = 2n/2 mal wiederholt werden. In einem klassischen

Algorithmus müßte man dagegen k ∝ N Mal die Funktion Auswerten.

Sowohl klassisch als auch für ein Quantencomputer ist also die Suche in Datenbanken ein NP

(unberechenbares) Problem. Allerdings gewinnt man mit Hilfe eines Quantencomputer eine

Halbe Potenz von N.

Bemerkungen

• Der Grover Algorithmus kann verallgemeinert werden:

– auf mehrfache Lösungen (r Werte von x mit r unbekannt)

– und auf eine strukturierte Suche (zusätzliche Information).

• Es wurde gezeigt, daß der Grover Algorithmus optimal ist: d.h. es gibt kein schnelleres

Algorithmus für dieses Problem.

52

6 Einige Physikalische Realisierungen

6.1 Notwendige Voraussetzungen

• Identifizierung einzelner Qubits

|Ri = |q1 i ⊗ |q2 i ⊗ |q3 i ⊗ .... ⊗ |qn i

(Spin 12 , atomare Zustände, Polarisierungszustand eines Photons)

• Präparation“ in einem definierten Zustand mus̈ möglich sein

”

z.B.: Grundzustand |0i = |0i ⊗ |0i ⊗ |0i ⊗ |0i

Notwendige Voraussetzungen zum Erreichen des Grundzustandes ist ausreichende Abkühlung!

• Der Fehler muß hinreichend klein sein

• Kontrollierte Sequenzen von 1 und 2-Qubittransformationen müssen mit ausreichender

Genauigkeit durchführbar sein. =⇒ Hamiltonoperator muß ein/ausschaltbare Terme besitzen.

• Messung von einzelnen Qubits muß mit ausreichender Genauigkeit möglich sein.

53

6.2 Ionen in einer Ionenfalle

Vorschlag:

Realisierung:

Cirac,Zoller (Innsbruck ′ 95)

Monroe et al. (NIS, Boulder ′ 95)

(C-NOT Gate)

Man benötigt ein schwingendes elektrisches

Feld (Radiofrequenz), um die Ionen (z.B. Ca+

µm

20

10-

Coulomb-Abstoßung

oder Be+ -Ionen) speichern zu können (1 −

100Hz, 100 − 1000V )

Ionen werden durch Doppler-Cooling abgekühlt (bis ca. 100µK), danach evaporative Cooling

(bis ca µK).

Einschub: Doppler-Cooling

Elektronischer

∆ω

Übergang

ω

Laser mit Frequenz ν

ω=ν+∆ω

Frequenz des Lasers leicht unterhalb der Resonanz

11

00

00

11

Ion bewegt sich entgegen der Ausbreitungsrichtung des Laserstrahls

~v

←

Ion

Dopplereffekt: das Ion sieht“ eine höhere La”

′

serfrequenz ν = ν + ∆ω ≈ ω

=⇒ Photon wird absorbiert

. . . und in allen Richtungen wieder emittiert

=⇒ Impulsübertragung vom Photon bremst

das Ion

~v >= 0

→

Ion

ν ′ < ω =⇒

Photon wird nicht absorbiert

54

8 Laser

Ionen werden

gebremst

Abkühlung

Evaporative cooling

Vergleiche: Potentialtopf

Potentialbarriere im Potentialtopf wird abgesenkt. Ionen mit höhere kinetische Energie ent-

55

weichen. Nur kalte“ Ionen bleiben im Topf.

”

Realisierung der Qubits:

P

3

2

|aux>

S 21 −→ |0i Grundzustand

D 52 −→ |1i metastabiler Zustand mit langer

|1>

5

D2

Lebensdauer

≈ Sekunden

P 23 −→ |auxi Hilfszustand für Messung mit-

ω0

tels Fluoreszenz

1

S2

|0>

ω0 −→ Frequenz des Quadrupolübergangs

Das Hamiltonoperator des zwei-Niveau Systems in Wechselwirkung mit dem Laserstrahl ist

H = H0 + HEF

(18)

Mit dem ungestörten Hamiltonoperator:

H0 = ω0 |1ih1|

(19)

Die Quadrupolstrahlung führt den Wechselwirkungsterm ein:

HEF = Q(t)|0ih1| + Q∗ (t)|1ih0|

(20)

Q(t) .... prop. zu Quadrpol-Matrixelement (zirkularpolarisiertes Licht)

(Dieses Hamilton Operator gilt auch für andere Fälle wie, z.B. für einen Spin in einem transversales, zeitabhangiges Magnetfeld, hier Q → Bx , siehe Kap.6.5)

6.2.1 1-Qubit Transformation

Wir schreiben den allgemeinen, zeitabhängigen Zustand des Qubits als

|Ψ(t)i = a(t)|0i + b(t)|1i

56

die zeitabhängige Schrödingergleichung ist:

∂

i ∂t

|Ψi = H|Ψi

Die Schrödingergleichung wird:

˙

iȧ(t)|0i + ib(t)|1i

= ω0 b(t)|1i + Q(t)b(t)|0i + Q∗ (t)a(t)|1i

{z

}

| {z }

|

Beitrag von H0

Beitrag von HEF

Koeffizientenvergleich:

iȧ(t) = Q(t)b(t)

˙ = ω b(t) + Q∗ (t)a(t)

ib(t)

(21)

0

Es liegt nahe die Wechselwirkungsdarstellung zu benutzen: wir ersetzen

a(t) = a(t)

b(t) = eiω0 t b(t)

(22)

(die Wechselwirkungsdarstellung ist jene Transformation, bei der die neue Koeffizienten konstant sind, wenn die Wechselwirkung ausgeschaltet wird).

Dann wird Eq. (21):

iȧ(t) = Q(t)e−iω0 t b(t)

i(−iω0 b(t) + ḃ(t)) = ω0 b(t) + eiω0 t Q∗ (t)a(t)

(23)

=⇒ iḃ(t) = eiω0 t Q∗ (t)a(t)

Wir erhalten das allgemeine Gleichungssystem:

ȧ(t) = −iQ(t)e−iω0 t b(t)

ḃ(t) = −iQ∗ (t)eiω0 t a(t)

(24)

Wir betrachten den Fall, wo das Feld eine einzige Frequenz hat (und zirkularpolarisiert ist):

Q(t) = Ωeiωt+iϕ

57

Die Ampltude Ω des Feldes gibt die sogenannte Rabi-Frequenz 2Ω.

Die Gleichung wird:

ȧ(t) = −iΩ eiϕ eiνt b(t)

(25)

ḃ(t) = −iΩ e−iϕ e−iνt a(t)

Mit ν = ω − ω0 das sog. Detuning“ (Abweichung von der Resonanzbedingung).

”

Im Resonanzfall: ν = 0

ȧ = −iΩeiϕ b

ḃ = −iΩe−iϕ a

→ ä = −Ω2 a

allgemeine Lösung:

a = a0 cos(Ωt) − ieiϕ b0 sin(Ωt)

−iϕ

b = b0 cos(Ωt) − ie

(26)

a0 sin(Ωt)

NOT Gate

Im sog. π-Puls wirkt der Laser für eine Zeit τ so daß 2Ωτ = π. In diesem Fall und für ϕ = 0

erhalten wir nach der Zeit τ :

In diesem Fall und für ϕ = 0 erhalten wir nach der Zeit τ :

a = −i b0

0 1

ao

= −i

b = −i a0

1 0

b0

(27)

Also bis auf die (unwichtige) Gesamtphase i, haben wir dadurch das NOT-Gate realisiert.

Bemerkung: Die Komponenten des Qubit-Zustandes sind nicht die echten“ (a, b), sondern

”

die in der Wechselwirkungsdarstellung. Das ist nur eine Frage der Konvention. Es ist aber

notwendig, damit wenn HEF ausgeschaltet ist, der Zustand konstant bleibt.

Hadamard Gate

Wirkt der Laser für die Hälfte der Zeit haben wir den sog. π2 −Puls:. Hier ist 2Ωτ =

die Phase soll ϕ =

π

2

sein, also eiϕ = i. Dann erhalten wir:

58

π

2

b0

a0

a= √ +√

2

2

a0

b0

b= √ −√

2

2

a

1 1

1

o

= −√

2

b0

−1 1

Wir haben also (fast) den Hadmard-Gate realisiert. Es fehlt noch eine Phasenverschiebung:

b soll noch eine Phase π erhalten.

Phasenverschiebung

Die Phasenverschiebung kann auf verschiedenen Weisen realisiert werden. Zum einen kann man

die Übergangsenergie auf kontrollierter Weise verähndern. Das kann man z.B. leicht machen,

wenn das zwei-Niveau Systems aus einem Spin- 12 Teilchen in einem Magnetfeld besteht. Statt

des Wechselwirkungtermes Eq. (20) haben wir

∆H0 = |1ih1|∆ω0

Also:

∆ ω0

H = H0 + ∆H0 = (ω0 + ∆ω0 )|1ih1|

ω0

wobei dieser Term nur für eine vorgegebene Zeit τ wirken soll, so dass φ = τ ∆ω0 genau die

gewünschte Phasenverschiebung φ ergibt.

Eine Phasenverschiebung φ = π kann man auch mit Hilfe des Hilfszustand |auxi realisieren.

Es soll ein Laserpuls abgestimmt auf die Frequenz des Überganges vom |1i zu |auxi verwendet

werden.

Der Zustand bei der Zeit t sei

Ψ(t) = a(t) |0i + b(t) |1i + c(t) |auxi .

59

(28)

Wir wollen, dass vor und nach der Wirkung dieses Laserpulses c(t) = 0, also keine Amplitude auf dem Hilfezustand. Wir führen die Wechselwirkungsdarstellung ein, also zusätzlich zu

Eq. (22) haben wir c(t) = ei(ω0 +ωaux )t c(t). Dann kann die Lösung aus Eq. (26) mit ersetzen

von a durch b und von b durch c abgelesen werden. Für die π-Phasenverschiebung benötigen

wir ein 2π-Puls, der Puls soll für eine Zeit τ wirken, so dass 2Ωτ = 2π. Auf dieser Weise

erhalten wir b = −b0 und c = −c0 = 0, also die gewünschte Phasenverschiebung.

Nichtresonanter Fall Um die Auswirkungen von Fehlern in der Frequenz wollen wir den

Nichtresonanten Fall (ν 6= 0) betrachten. Dieser kann andere, unerwünschte Zustände anregen

und, im allgemeinen, Fehler einführen.

Wir machen die Transformation

b(t) = e−iνt B(t)