Vorlesungsbegleitende Folien zur LV Kryptologie, WS

Werbung

Prof. Dr. Karl–Udo Jahn, HTWK Leipzig

Vorlesungsbegleitende Folien zur LV Kryptologie, WS 2009/2010

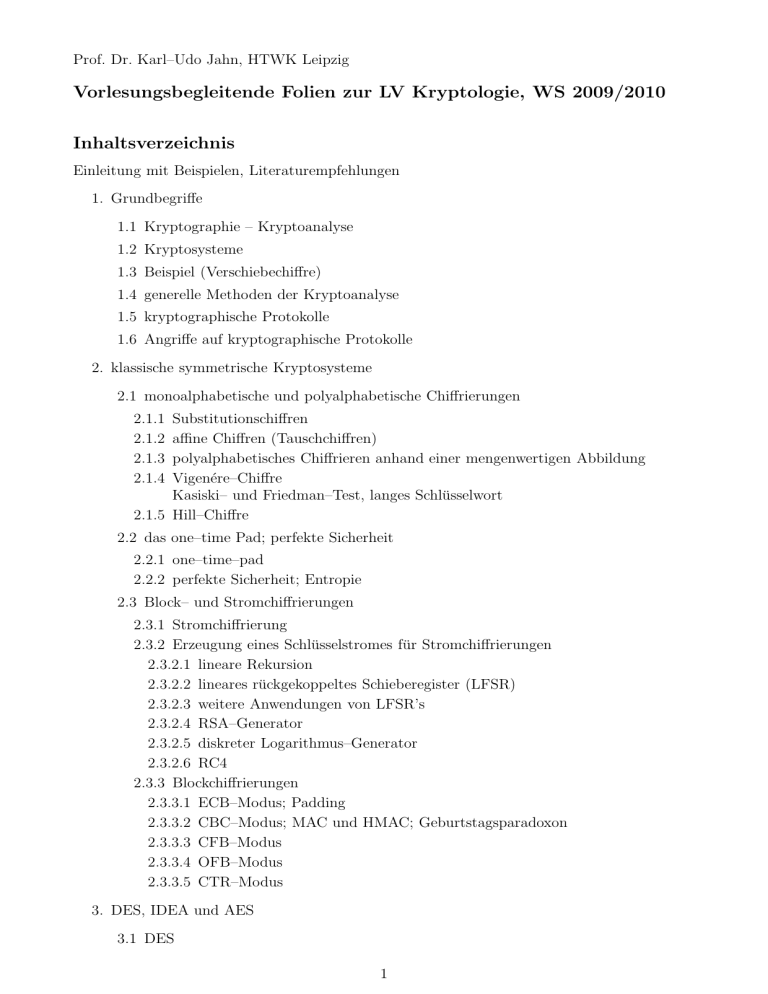

Inhaltsverzeichnis

Einleitung mit Beispielen, Literaturempfehlungen

1. Grundbegriffe

1.1 Kryptographie – Kryptoanalyse

1.2 Kryptosysteme

1.3 Beispiel (Verschiebechiffre)

1.4 generelle Methoden der Kryptoanalyse

1.5 kryptographische Protokolle

1.6 Angriffe auf kryptographische Protokolle

2. klassische symmetrische Kryptosysteme

2.1 monoalphabetische und polyalphabetische Chiffrierungen

2.1.1

2.1.2

2.1.3

2.1.4

Substitutionschiffren

affine Chiffren (Tauschchiffren)

polyalphabetisches Chiffrieren anhand einer mengenwertigen Abbildung

Vigenére–Chiffre

Kasiski– und Friedman–Test, langes Schlüsselwort

2.1.5 Hill–Chiffre

2.2 das one–time Pad; perfekte Sicherheit

2.2.1 one–time–pad

2.2.2 perfekte Sicherheit; Entropie

2.3 Block– und Stromchiffrierungen

2.3.1 Stromchiffrierung

2.3.2 Erzeugung eines Schlüsselstromes für Stromchiffrierungen

2.3.2.1 lineare Rekursion

2.3.2.2 lineares rückgekoppeltes Schieberegister (LFSR)

2.3.2.3 weitere Anwendungen von LFSR’s

2.3.2.4 RSA–Generator

2.3.2.5 diskreter Logarithmus–Generator

2.3.2.6 RC4

2.3.3 Blockchiffrierungen

2.3.3.1 ECB–Modus; Padding

2.3.3.2 CBC–Modus; MAC und HMAC; Geburtstagsparadoxon

2.3.3.3 CFB–Modus

2.3.3.4 OFB–Modus

2.3.3.5 CTR–Modus

3. DES, IDEA und AES

3.1 DES

1

3.1.1

3.1.2

3.1.3

3.1.4

3.1.5

3.1.6

Vorgeschichte

Grobstruktur von DES

eine Runde der DES–Verschlüsselung; Feistel–Chiffre

Wirkungsweise der Funktion f

Berechnung der Rundenschlüssel

Bemerkungen zu DES

3.2 IDEA

3.2.1 Allgemeines

3.2.2 Struktur

3.2.3 Entschlüsselung

3.3 AES

3.3.1

3.3.2

3.3.3

3.3.4

3.3.5

3.3.6

Vorgeschichte

Grobstruktur

Schlüsselexpansion

ByteSub–Transformation

ShiftRow–Transformation

MixColumn–Transformation

3.4 weitere oft verwendete symmetrische kryptographische Algorithmen

4. asymmetrische Kryptosysteme

4.1 Grundlegendes

4.2 der RSA–Algorithmus

4.2.1 Schlüsselerzeugung

4.2.2 RSA–Kryptosystem

4.2.3 praktischer Einsatz

4.3 Faktorisierung ganzer Zahlen

4.3.1 effiziente Faktorisierung einer Potenz

4.3.2 versuchsweise Division

4.3.3 Pollard’s rho–Faktorisierungs–Algorithmus

4.4 das ElGamal–Verfahren

4.4.1

4.4.2

4.4.3

4.4.4

Erzeugung eines primitiven Elementes α ∈ Z∗p

Algorithmus

Bemerkungen

kleines Beispiel

4.5 elliptische Kurven

4.5.1

4.5.2

4.5.3

4.5.4

das elliptische–Kurve diskrete–Logarithmus–Problem (ECDLP)

additive Gruppe der Punkte auf der elliptischen Kurve

ECDLP über Fp

das ElGamal–Verfahren über elliptischen Kurven

4.6 Diffie–Hellman–Schlüsselaustausch

4.7 modulare Quadratwurzeln und das Rabin–Verfahren

4.7.1 quadratische Reste und modulare Quadratwurzeln

4.7.2 Legendre– und Jacobi–Symbol

2

4.7.3 Rabin–Verfahren für spezielle Primzahlen p, q

4.7.4 Bemerkungen

4.7.5 kleines Beispiel

5. digitale Signaturen

5.1 Grundsätzliches

5.2 Signaturschemata

5.3 Beispiele für Signaturschemata

5.3.1

5.3.2

5.3.3

5.3.4

5.3.5

RSA–Signatur–Schema

Signatur–Schema nach ElGamal

Digital Signature Standard (DSS); Digital Signature Algorithm (DSA)

blinde Signaturen

Beispiel: Signieren elektronischer Rechnungen; Signaturserver

6. kryptographische Hash–Funktionen

6.1 Forderungen an kryptographische Hash–Funktionen

6.2 Merkle’s Methode zur Konstruktion von Hash–Funktionen

6.3 RIPEMD–160

7. Schlüsselmanagement in public–key– und in secret–key–Systemen

7.1 Schlüsselmanagement durch eine öffentliche Datei

7.2 Zertifizierung der öffentlichen Schlüssel durch eine trusted third party (TTP);

Zertifikate, PKI

7.3 Schlüsselmanagement in symmetrischen Verfahren; Kerberos

7.4 shared secret keys

8. Authentifizierung und Identifizierung von Personen

8.1 Paßwortmechanismen

8.2 Fiat–Shamir–Protokoll

8.2.1

8.2.2

8.2.3

8.2.4

8.2.5

Allgemeines, zero–knowledge–Verfahren

das Protokoll

Anwendungen

Modifikation

Beispiel

8.3 Authentifizierung nach Schnorr

8.3.1

8.3.2

8.3.3

8.3.4

8.3.5

Aufgaben einer TTP bzw. TA

Authentifizierungsprotokoll

Bemerkungen

Beispiel

Ist die Authentifizierung sicher?

(Änderungen und Ergänzungen vorbehalten)

3

Literatur:

Beutelspacher, A. : Kryptologie. Vieweg 2005

Beutelspacher, A., Neumann, H. B. und Th. Schwarzpaul : Kryptographie in Theorie

und Praxis. Vieweg 2005

Beutelspacher, A., Schwenk, J. und K.-D. Wolfenstetter : Moderne Verfahren der

Kryptographie. Vieweg 2006

Buchmann, J. A. : Einführung in die Kryptographie. Springer 2003

Datensicherheit , Grundlagen unter Windows. RRZN, Universität Hannover 2006

Delfs, H. and H. Knebl : Introduction to Cryptography. Springer 2007

Eckert, C. : IT–Sicherheit. Oldenbourg–Verlag 2008

Ertel, W. : Angewandte Kryptographie. Fachbuchverlag Leipzig 2007

Ferguson, N. and B. Schneier : Practical Cryptography. Wiley 2003

Forster, O. : Algorithmische Zahlentheorie. Vieweg 1996

Hankerson, D., Menezes, A. and S. Vanstone : Guide to Elliptic Curve Cryptography.

Springer 2004

Hook, D. : Beginning Cryptography with Java. Wiley 2005

Knudsen, J. : Java Cryptography. 250 pp., OREILLY 1998

Menezes, A. J., van Oorschot, P. C. and S. A. Vanstone : Handbook of applied cryptography. CRC Press 2001

Packschies, L. : Praktische Kryptographie unter Linux. open source Press 2004

Schäfer, G. : Netzsicherheit. Algorithmische Grundlagen und Protokolle. dpunkt-Verlag 2003

Schmeh, K. : Kryptografie. Verfahren, Protokolle, Infrastrukturen. dpunkt.verlag 2007

Schneier, B. : Angewandte Kryptographie. Pearson Studium 2006

Schneier, B. : Secrets and Lies. IT-Sicherheit in einer vernetzten Welt. dpunkt-Verlag 2004

Schroeder, M. R. : Number Theory in Science and Communication. Springer 2005

Schwenk, J. : Sicherheit und Kryptographie im Internet. Von sicherer e-mail bis zur IPVerschlüsselung. Vieweg-Verlag 2002

Stinson, D. R. : Cryptography: Theory and Practice. CRC Press 2006

van Tilborg, C. A. : Encyclopedia of Cryptography and Security. Springer 2005

Weiss, J. : Java Cryptography Extensions. Elsevier Inc. 2004

(siehe auch Inhalt des Verzeichnisses N:\Krypto im PC–Pool)

4

Zahlentheoretisches Grundwissen zur Kryptologie

Teilbarkeit, größter gemeinsamer Teiler, Primzahlen, Kongruenz modulo m

1. Bezeichnungen:

N := {0, 1, 2, · · ·} Menge der natürlichen Zahlen

Z := {· · · , −2, −1, 0, 1, 2, · · ·} Menge der ganzen Zahlen

2. a ∈ Z heißt ein T eiler von b ∈ Z (symbolisch: a | b) genau dann, wenn es

ein c ∈ Z gibt mit a ∗ c = b

formal:

a | b :←→ ∃c(c ∈ Z ∧ a ∗ c = b)

3. d ∈ N heißt der größte gemeinsame Teiler von a, b ∈ Z

(d = ggt(a, b) bzw. d = gcd(a, b)) genau dann, wenn gilt:

d | a ∧ d | b ∧ ∀t(t ∈ Z ∧ t | a ∧ t | b −→ t | d)

(bis auf den Fall gcd(0, 0) = 0 kann man äquivalent dazu auch definieren:

gcd(a, b) ist die größte positive ganze Zahl, die sowohl a als auch b teilt)

es gilt beispielsweise: gcd(a, a) =| a |, gcd(a, b) = gcd(b, a), gcd(a, b) =

gcd(a − b, b)

gcd(a, b) kann mit Hilfe des Euklidischen Algorithmus’ berechnet werden.

Weiterhin gilt: Ist g = gcd(a, b), so gibt es ganze Zahlen s, t mit g =

s ∗ a + t ∗ b.

s und t können mit Hilfe des erweiterten Euklidischen Algorithmus’

berechnet werden.

4. a, b ∈ Z heißen genau dann zueinander teilerfremd bzw. zueinander

relativ prim, wenn gcd(a, b) = 1 ist

5. Primzahlbegriff

eine Zahl p heißt genau dann eine Primzahl, wenn p ∈ N und p ≥ 2 ist

und wenn p nur 1 und p als Teiler hat

Um festzustellen, ob n ≥ 2 eine Primzahl ist oder nicht, brauchen nur alle

√

Primzahlen p mit 2 ≤ p ≤ n daraufhin untersucht zu werden, ob sie

Teiler von n sind oder nicht.

5

6. Satz von der eindeutigen Primfaktorzerlegung

Jede natürliche Zahl n ≥ 2 lässt sich bis auf die Reihenfolge der Faktoren

auf genau eine Weise als Produkt von Primzahlpotenzen mit positiven

Exponenten notieren:

n = pe11 ∗ pe22 ∗ · · · ∗ pekk

wobei p1, p2, · · · , pk paarweise verschiedene Primzahlen sind

7. Anzahl der Primzahlen

Es gibt unendlich viele Primzahlen.

Möge π(x) die Anzahl der Primzahlen, die kleiner oder gleich x sind, bezeichnen. Dann gilt:

limx→∞

π(x)

x/ln(x)

=1

x ≥ 17 → π(x) >

x

ln(x)

x > 1 → π(x) < 1.25506 ∗

x

ln(x)

Die Chance, dass eine aus dem Intervall [2,n] zufällig ausgewählte natürliche Zahl eine Primzahl ist, beträgt also ca. 1/ ln(n).

Beispiele: π(101) = 4, π(102) = 25, π(103) = 168, π(106) =

78 498, π(109) = 50 847 534, π(1012) = 37 607 912 018, π(1015) =

29 844 570 422 669, π(1018) = 24 739 954 287 740 860

Anzahl der Primzahlen mit einer Länge bis zu 512 Bit: ≈ 10151

Wenn ein Festplattenlaufwerk mit 1 Gramm Masse eine Kapazität von 1

GByte hätte, so wäre zum Abspeichern aller Primzahlen mit 512 Bit ein

Laufwerk nötig, das soviel Masse hätte, dass es zu einem schwarzen Loch

kollabieren würde. (B. Schneier)

8. Satz von der Division mit Rest:

Zu zwei beliebigen ganzen Zahlen a, b mit b ≥ 1 gibt es genau zwei ganze

Zahlen q und r, so dass gilt:

a=q∗b+r

∧

0≤r<b

Bezeichnung für den Fall a ≥ 0: r = a mod b, q = a div b bzw. q = a ÷ b.

(Die Operationen div und mod werden oft folgendermaßen für beliebige

ganze Zahlen a, b mit b 6= 0 definiert:

a div b := ⌊|a|/|b|⌋ ∗ sgn(a ∗ b)

(dabei ist sgn : R → {−1, 0, 1} mit sgn(x) := −1 für negative x,

sgn(x) := 0 für x = 0, und sgn(x) := 1 für positive x)

a mod b := a − b ∗ (a div b)

)

6

9. Es sei m ∈ N, m 6= 0; zwei natürliche Zahlen r und s heißen genau dann

kongruent modulo m (symbolisch: r ≡ s mod m), wenn (r mod m) =

(s mod m) ist, d.h., wenn r und s bei Division durch m den gleichen Rest

haben.

Verallgemeinerung auf ganze Zahlen a, b, m:

a ≡ b mod m :↔ a − b ist durch m teilbar

Für jedes m ∈ Z ist die Kongruenz modulo m eine Äquivalenzrelation in

Z.

Modulare Arithmetik

1. für jedes n ∈ N mit n ≥ 1 sei

Zn := {0, 1, 2, · · · , n − 1}

Addition, Subtraktion, Multiplikation in Zn :

für beliebige a, b ∈ Zn sei

a ⊕ b := (a + b) mod n

a ⊖ b := (a − b) mod n

a ⊗ b := (a × b) mod n

Dann sind (Zn, ⊕) eine kommutative Gruppe und (Zn , ⊕, ⊗) ein kommutativer Ring mit Einselement. Genau dann, wenn n eine Primzahl ist, ist

(Zn , ⊕, ⊗) sogar ein Körper.

(Anstelle von ⊕, ⊖ bzw. ⊗ wird, wenn keine Verwechslungen zu befürchten

sind, auch einfach wieder +, - bzw. × (oder *) geschrieben.)

2. es sei Z∗n := {m ∈ Zn | 1 ≤ m ∧ gcd(m, n) = 1}

Dann ist (Z∗n , ⊗) eine kommutative Gruppe. Die Anzahl der Elemente

von Z∗n wird mit ϕ(n) (manchmal auch φ(n)) bezeichnet (Eulersche ϕ–

Funktion).

Zu jedem a ∈ Z∗n wird das bzgl. der modularen Multiplikation inverse Element b mit a−1 mod n bezeichnet: b = a−1 mod n.

(Es ist also a ∗ b ≡ 1 mod n).

Hinweis: Berechne b = a−1 mod n mit Hilfe des erweiterten Euklidischen

Algorithmus’.

3. Es sei a, b ∈ Zn mit a ≥ 1, gcd(a, n) = 1. Dann existiert zu f : Zn → Zn

mit f (x) := (a ∗ x + b) mod n die Umkehrfunktion f −1, und es ist f −1(x) =

(a−1 ∗ x − a−1 ∗ b) mod n.

7

4. Eigenschaften der Eulerschen ϕ–Funktion:

Falls n eine Primzahl ist, so ist ϕ(n) = n − 1.

Falls m und n zwei zueinander relativ prime natürliche Zahlen sind,

so ist ϕ(m ∗ n) = ϕ(n) ∗ ϕ(m).

Falls n = pe11 ∗ pe22 ∗ · · · ∗ pekk die Primfaktorzerlegung von n ist, so ist

ϕ(n) = n ∗ (1 −

1

1

1

) ∗ (1 − ) ∗ · · · ∗ (1 − )

p1

p2

pk

Für alle nat. Zahlen n ≥ 5 ist

ϕ(n) >

.

n

6 ∗ ln(ln(n))

5. es sei n ∈ Z, n ≥ 2; dann gilt:

falls a ∈ Z∗n ist so ist aϕ(n) ≡ 1 mod n (Satz von Euler)

(gilt auch für beliebige a ∈ N mit a ≥ 1 und gcd(a, n) = 1)

falls n ein Produkt von paarweise verschiedenen Primzahlen und r ≡

s mod ϕ(n) ist, so ist ar ≡ as mod n für alle ganzen Zahlen a

6. speziell gilt für Primzahlen p:

falls gcd(a, p) = 1 ist, so ist ap−1 ≡ 1 mod p (kleiner Satz von Fer-

mat)

falls r ≡ s mod (p − 1) ist, so ist ar ≡ as mod p für alle ganzen Zahlen

a; speziell ist ap ≡ a mod p

stets ist (a + b)p ≡ (ap + bp ) mod p

Falls also gcd(a, n) = 1 und nicht an−1 ≡ 1 mod n ist, so kann n keine

Primzahl sein (a ist ein Zeuge (witness) dafür, dass n keine Primzahl

ist).

8

7. Rechenregeln für die modulare Arithmetik

(a + b) mod n = ((a mod n) + (b mod n)) mod n

(a − b) mod n = ((a mod n) − (b mod n)) mod n

(a ∗ b) mod n = ((a mod n) ∗ (b mod n)) mod n

(a ∗ (b + c)) mod n = (((a ∗ b) mod n) + ((a ∗ c) mod n)) mod n

Bei einem Modul n der Länge k Bit können also Addition, Subtraktion,

Multiplikation und Potenzierung so implementiert werden, dass kein Zwischenergebnis länger als 2k Bit wird:

Soll beispielsweise der Wert des Termes (a ∗ b + c) mod n bestimmt werden,

so kann man ihn folgendermaßen klammern:

((((a mod n) ∗ (b mod n)) mod n) + (c mod n)) mod n

so dass zunächst jede Konstante modulo n reduziert und unmittelbar nach

jeder arithmetischen Operation eine Reduktion modulo n durchgeführt

wird.

Modulare Potenzierungen werden effizient mit dem Algorithmus squareand-multiply ausgeführt oder es wird der kleine Satz von Fermat benutzt.

Der folgende Algorithmus (square–and–multiply) berechnet effizient

xn mod m für ganze Zahlen x 6= 0 und natürliche Zahlen m > 1, n:

x, n , m

z:=1

while n>0

while n ist gerade

n := n div 2

x := x * x mod m

n := n−1

z := z * x mod m

z

Die Anzahl der durchzuführenden Multiplikationen ist jeweils nach oben

beschränkt durch 2 ∗ ⌊log2 (n)⌋ + 1.

9

8. lineare Kongruenzen

die lineare Kongruenz a ∗ x ≡ b mod n ist genau dann lösbar, wenn

gcd(a, n)|b ist; es gibt dann genau gcd(a, n)–viele Lösungen in Zn

es sei gcd(a, n)|b und d := gcd(a, n); dann können alle Lösungen x von

a ∗ x ≡ b mod n mit x ∈ Zn auf folgende Weise bestimmt werden:

bestimme die eindeutige Lösung x0 ∈ Zn von

berechne x1 := x0 + 1 ∗

x0 + (d − 1) ∗

n

d

mod n

n

d

a

d

∗x≡

b

d

mod

n

d

mod n, x2 := x0 + 2 ∗ nd mod n, · · · , xd−1 :=

dann sind x0, x1, · · · , xd−1 alle Lösungen von a ∗ x ≡ b mod n, die in Zn

liegen

9. Chinesischer Restsatz (Chinese Remainder Theorem)

Es seien m1 , · · · , mr positive natürliche Zahlen, die paarweise relativ prim

zueinander sind. Sind dann a1 , · · · , ar beliebige ganze Zahlen, so gibt es

modulo m := m1 ∗ · · · ∗ mr genau eine natürliche Zahl x (0 ≤ x < m), so

dass die folgenden Kongruenzen alle erfüllt sind:

x ≡ a1 mod m1 , · · ·, x ≡ ar mod mr

Berechnung von x:

Sei Mi := m/mi für alle i mit 1 ≤ i ≤ r. Berechne (z. B. mit Hilfe des

erweiterten euklidischen Algorithmus) die modularen Inversen yi von Mi

modulo mi , also yi := Mi−1 mod mi (mi und Mi sind für alle i relativ prim

zueinander). Dann ist x ≡ (a1 ∗ y1 ∗ M1 + · · · + ar ∗ yr ∗ Mr ) mod m.

Ist speziell r = 2 und sind u1 und u2 ganze Zahlen mit 1 = u1 ∗m1 +u2 ∗m2 ,

dann ist x ≡ (a1 ∗ u2 ∗ m2 + a2 ∗ u1 ∗ m1 ) mod m

10. quadratische Reste, modulare Quadratwurzeln

Zur modularen Quadrierung invers ist das Bestimmen der modularen

Quadratwurzel.

Es sei n ∈ N, n > 1. Dann heißt ein a ∈ Z∗n ein quadratischer Rest

modulo n, fall es ein b ∈ Z∗n gibt mit b2 ≡ a mod n. Weiterhin heißt b

dann eine Quadratwurzel von a modulo n.

Beispiel: n := 55; dann hat 34 ∈ Z∗n die modularen Quadratwurzeln 12, 23,

32 und 43.

Wenn n eine Primzahl ist, so hat a ∈ Z∗n entweder keine oder genau zwei

Quadratwurzeln modulo n.

Wenn n das Produkt zweier Primzahlen ist, so hat a ∈ Z∗n entweder keine

oder genau vier Quadratwurzeln modulo n. Das Berechnen der Quadratwurzeln ist dann genau so schwierig wie das Faktorisieren von n.

10

11. primitives bzw. erzeugendes Element

Es sei a ∈ Z∗n , n > 1;

a heißt ein primitives bzw. erzeugendes Element der Gruppe

(Z∗n , ⊗) oder einfach von Z∗n , falls die Potenzen a0 mod n, a1 mod n,

· · ·, aϕ(n)−1 mod n alle Elemente von Z∗n ergeben.

Falls Z∗n ein primitives Element hat, so ist also (Z∗n , ⊗) eine zyklische

Gruppe.

Z∗n hat genau dann ein primitives Element, wenn n = 2, n = 4, n = pk

oder n = 2 ∗ pk ist für eine ungerade Primzahl p und k ≥ 1.

a ∈ Z∗n ist genau dann ein primitives Element, wenn aϕ(n)/p 6≡ 1 mod n

ist für jeden Primteiler p von ϕ(n).

12. diskrete Logarithmen

Zur modularen Potenzierung invers ist die Berechnung des diskreten Logarithmus einer Zahl b zur Basis a, hier nur betrachtet modulo einer Primzahl

p:

es sei p eine Primzahl, a ∈ Z∗p ein primitives Element und b ∈ Z∗p .

Dann heißt die eindeutig bestimmte Zahl x mit 0 ≤ x ≤ p − 2, für die

ax ≡ b mod p ist, der diskrete Logarithmus von b zur Basis a modulo p.

Schreibweise: x = loga b mod p

Beispiel: 6 = log3 15 mod 17;

3x ≡ 7 mod 13 ist nicht (ganzzahlig) lösbar, denn stets ist 3x ∈

{1, 3, 9} mod 13; (es ist 3 kein primitives Element von Z∗13).

Die Komplexität der Berechnung diskreter Logarithmen modulo p ist im

Wesentlichen genauso groß wie die der Faktorisierung einer ganzen Zahl,

die etwa genauso lang ist wie p und das Produkt zweier annähernd gleich

langer Primzahlen ist.

13. Pseudozufallgeneratoren auf der Basis linearer Kongruenzen

Es seien a, b, m natürliche Zahlen mit m > 0. Dann wird durch das

Iterationsverfahren

x0 ∈ N

(x0 < m als Anfangswert vorgegeben)

xi+1 := (a ∗ xi + b) mod m (i = 0, 1, 2, · · ·)

eine Folge von Zufallszahlen mit einer Periodenlänge von maximal m erzeugt. Es gilt beispielsweise: Falls m eine Zweierpotenz, a ≡ 1 mod 4 und

gcd(b, m) = 1 ist, so ist die Periodenlänge gleich m (s. dazu z.B. Schroeder,

M.R.: Number Theory in Science and Communication. Springer–Verlag

2005 bzw. Forster, O.: Algorithmische Zahlentheorie. Vieweg–Verlag 1996).

11

14. Konvertierungen natürlicher Zahlen in Byte–Strings und umgekehrt

In PKCS#1 v.2.1 (Public Key Cryptography Standard version 2.1) werden

dazu die beiden Algorithmen I2OSP (Integer–to–Octet–String primitive)

sowie OS2IP (Octet–String–to–Integer primitive) vorgeschlagen.

I2OSP(x, xLen) mit den Inputs x (nat. Zahl) und xLen (beabsichtigte

Länge des resultierenden Byte– (Octet–)Strings) sowie dem Output X (zugehöriger Byte–String der Länge xLen):

(a) if x ≥ 256xLen then output ”integer too large” and stop

(b) write the integer x in its unique xLen–digit representation in base 256:

x = xxLen−1 ∗ 256xLen−1 + xxLen−2 ∗ 256xLen−2 + · · · + x1 ∗ 256 + x0

mit 0 ≤ xi < 256 (dabei können einige führende Ziffern Null sein)

(c) let the octet Xi have the integer value xxLen−i for 1 ≤ i ≤ xLen; output

the octet string X := X1 · · · XxLen

Für Zwecke der Konvertierung zu und von natürlichen Zahlen wird das

erste Octet als das am meisten signifikante betrachtet.

OS2IP(X) mit dem Input X als Byte–String und dem Output x als natürliche Zahl:

(a) let X1 X2 · · · XxLen be the octets of X from first to last, and let xxLen−i

be the integer value of the octet Xi for 1 ≤ i ≤ xLen

(b) let x := xxLen−1 ∗ 256xLen−1 + xxLen−2 ∗ 256xLen−2 + · · · + x1 ∗ 256 + x0

(c) output x

15. einige physikalische Beispiele großer Zahlen (Schneier, B.: Angewandte

Kryptographie. Pearson Studium 2006, S. 21)

Alter der Erde: 109 (230) Jahre

Anzahl der Atome in der Erde: 1051 (2170)

Anzahl der Atome in der Sonne: 1057 (2190)

Größe des Universums: 1084 (2280) cm3

Außer den meisten im Literaturverzeichnis enthaltenen Büchern kann man z.B.

auch in einigen im Verzeichnis N:\Krypto enthaltenen Arbeiten Ausführungen

zum zahlentheoretischen Grundwissen finden.

12

Tools bzw. Software, die insbesondere in den Übungen

verwendet werden:

Cryptool siehe www.cryptool.de

Aribas siehe www.mathematik.uni-muenchen.de/∼forster

gpg4win (GnuPG for Windows); siehe www.gpg4win.de

JCE Java Cryptography Extension (in jdk1.6.0 <version> enthalten)

Bouncy Castle Cryptography Provider ; siehe www.bouncycastle.org

(Installationsdateien dazu befinden sich in N:\Krypto im PC–Pool.)

13

Public Key Cryptography Standards (PKCS):

”The Public-Key Cryptography Standards are specifications produced by RSA

Laboratories in cooperation with secure systems developers worldwide for the

purpose of accelerating the deployment of public-key cryptography. First published in 1991 as a result of meetings with a small group of early adopters

of public-key technology, the PKCS documents have become widely referenced

and implemented. Contributions from the PKCS series have become part of many formal and de facto standards, including ANSI X9 documents, PKIX, SET,

S/MIME, and SSL. Note: PKCS #2 and PKCS #4 have been incorporated into

PKCS #1.”

siehe http://www.rsa.com/rsalabs/ (kopiert am 23. September 2007)

PKCS #1: RSA Cryptography Standard

Spezifikation zur Implementierung des RSA–Algorithmus sowohl zur Datenverschlüsselung als auch zur Erzeugung einer digitalen Signatur; es wird

u.a. festgelegt, wie eine Folge von Bytes als natürliche Zahl zu interpretieren ist, wie der Ablauf des Algorithmus inklusive Fehlermeldungen zu sein

hat und wie öffentlicher und privater Schlüssel formatiert werden sollen;

außerdem enthält die Spezifikation verschiedene OIDs (Object Identifier)

(OIDs sind eindeutige Kennungen von Objekten bzw. Verfahren, die in allen Standards einheitlich verwendet werden sollten; manchmal wird auch

eine URL anstelle meiner OID verwendet);

eine ausführlichere Beschreibung befindet sich z.B. in dem Buch von K.

Schmeh

PKCS #3: Diffie-Hellman Key Agreement Standard

(die ursprünglich vorhanden gewesenen Standards PKCS #2 und #4 sind

in PKCS #1 eingeflossen)

beschreibt Implementierung der Diffie–Hellman–Schlüsselvereinbarung,

mit deren Hilfe zwei Parteien einen geheimen Schlüssel vereinbaren können, den nur sie kennen; es werden die Datenformate und die Methoden

für die Darstellung der Schlüssel beschrieben

PKCS #5: Password–Based Cryptography Standard (PBE)

beschreibt eine Methode zur Generierung eines Schlüssels aus einem Passwort; diese Methode wurde von der IETF übernommen und als RFC2898

veröffentlicht

PKCS #6: Extended Certificate Syntax Standard

ein Extended Certificate ist ein X.509–digitales–Zertifikat, das von einer

CA (Certificate Authority) signiert wurde und zusätzliche Informationen

wie z.B. eine e–mail–Adresse enthält; dieser Standard wurde jedoch durch

die dritte Version des X.509–Formats (X.509v3) überflüssig

14

PKCS #7: Cryptographic Message Syntax Standard

beschreibt Format für verschlüsselte oder signierte Nachrichten; wird auch

als Cryptographic Message Syntax (CMS) bezeichnet; z.B. ist das in

S/MIME verwendete Format für verschlüsselte und signierte e–mails aus

PKCS#7 abgeleitet und in RFC3852 festgeschrieben

PKCS #8: Private–Key Information Syntax Standard

beschreibt ein Format für das verschlüsselte Ablegen eines Schlüssels, insbesondere des privaten Schlüssels asymmetrischer Verfahren (kann aber

auch für Schlüssel symmetrischer Verfahren verwendet werden); enthält

neben dem Schlüssel noch weitere Angaben, z.B. die OID des Algorithmus, für den der Schlüssel verwendet werden kann

PKCS #9: Selected Attribute Types

beschreibt genauer bestimmte Attibut–Typen, die in PKCS #6, PKCS #7

und PKCS #8 verwendet werden

PKCS #10: Certification Request Syntax Standard

beschreibt Syntax für die Anforderung eines digitalen Zertifikates; die Anforderung wird an eine CA gesendet, die bei Einhaltung des Standards diese

Anforderung auch versteht; zusätzlich ist festgelegt, wie eine CA sich zu

verhalten hat, damit sie zweifelsfrei die Identität des Zertifikat–Anforderers

feststellen kann

PKCS #11: Cryptographic Token Interface Standard

beschreibt ein Programmier–Interface mit Namen Cryptoki (”crypto key”)

zum Umgang mit kryptographischen Operationen unter Benutzung von

Hardware Tokens, Smartcards und USB–Smartkeys; beschreibt so auch

Smartcard–Support für SSL– und S/MIME–Transaktionen

PKCS #12: Personal Information Exchange Syntax Standard

legt ein Format fest für das Speichern und Transportieren beispielsweise

von privaten Schlüsseln und Zertifikaten

PKCS #13: Elliptic Curve Cryptography Standard

beschreibt verschiedene Verfahren der elliptische–Kurven–Kryptografie

PKCS #14: Pseudo–Random Number Generation Standard

beschreibt verschiedene Methoden zur Erzeugung von Pseudozufallszahlen,

es hat sich aber noch kein Standard etabliert

PKCS #15: Cryptographic Token Information Format Standard

beschreibt Standards, mit deren Hilfe es möglich werden soll, dass jedes

Token mit jeder Software verwendet werden kann und damit die Tokens

austauschbar sind

15

Standardisierungen und Standardisierungsgremien:

IEEE (Institute of Electrical and Electronics Engineers) veröffentlicht

IEEE–Standards, z.B. IEEE P1363 (Public–Key–Verfahren), IEEE 802.11 (WLAN) und IEEE802.1x

(Authentifizierung in Rechnernetzen)

http://www.ieee.org

NIST (National Institute of Standards and Technology) gehört zum US–Handelsministerium; z.B. die Verfahren DES, DSA und die SHA–Familie stammen von dort

http://www.nist.gov

IETF (Internet Engineering Task Force) hat zahlreiche Krypto–Standards herausgegeben; jeweils zuständige Arbeitsgruppen entwickeln zunächst Internet Drafts (Standardisierungsvorschläge); diese müssen von der IESG (Internet Engineering Steering

Group) befürwortet werden und werden dadurch zu einem RFC (Request for Comment), allerdings zunächst als Proposed Standard; nach Bestehen von Tests wird daraus

ein Draft Standard und schließlich ein offizieller Standard; die RFC’s werden mit Nummern versehen, z.B. behandeln RFC2246 das TLS–Protokoll und RFC1521 die Base64–

Codierung

http://www.ietf.org

http://www.ietf.org/rfc.html

ANSI (American National Standards Institute) definiert Standards für verschiedene

Bereiche, z.B. ANSI X9.17: ANSI-Standard zum Austausch geheimer Schluessel mit dem

DES-Algorithmus

http://www.ansi.org

BSI (Bundesamt für Sicherheit in der Informationstechnik) evaluiert und legt fest geeignete Sicherheitstechnik zum Einsatz in Bundesbehörden; legt fest, welche Krypto- und

Hashverfahren dem deutschen Signaturgesetz gerecht werden und wie die Evaluationsund Zertifizierungsverfahren für SigG-konforme CA’s aussehen

http://www.bsi.de

FIPS (Federal Information Processing Standard) vom NIST herausgegebene Standards, denen die Computersysteme der US-Regierung genügen sollen

http://www.itl.nist.gov/fipspubs

ISO (International Organization for Standardization) Internationale Organisation, die

zahlreiche Netzstandards (ISO-Protokolle) herausgibt

http://www.iso.org

NSA (National Security Agency) amerikanische Behörde, die sich intensiv mit Kryptologie und der weltweiten Überwachung und nachrichtendienstlichen Gewinnung von Daten

beschäftigt; verfügt über extrem leistungsstarke Rechner

http://www.nsa.gov

PKCS (Public Key Cryptography Standards) von RSA herausgegebene Standards, die

beschreiben, wie public–key–Kryptographie zuverlässig, sicher und kompatibel eingesetzt

wird

http://www.rsa.com/rsalabs/

Bundesnetzagentur betreibt die Wurzel–CA des deutschen Signaturgesetzes

http://www.bundesnetzagentur.de

16

ein paar weitere Links (aktuell am 23. September 2009):

http://www.cacr.math.uwaterloo.ca/hac/

(Menezes u.a.: Handbook of Applied Cryptography)

http://people.csail.mit.edu/rivest/crypto-security.html

(Pointer auf andere Web-Seiten zu Kryptography und Security)

http://www.ietf.org/html.charters/smime-charter.html

(S/MIME mail security)

http://www.ietf.org/html.charters/pkix-charter.html

(IETF Public-Key Infrastructure X.509)

http://www.pki-page.org/

(PKI-Page mit vielen krypt. Links)

http://www.openssl.org/

(OpenSSL)

http://www.gnupg.org/

(GNU Privacy Guard)

http://www.heise.de/security/

(aktuelle Meldungen zu Sicherheitslücken)

http://www.bouncycastle.org/

(BouncyCastle JCE-Provider)

http://www.rsa.com/

(RSA Homepage)

http://primes.utm.edu/

(Primzahlenseiten)

http://www.cdc.informatik.tu-darmstadt.de/TI/LiDIA/Welcome.html

(C++ Klassen-Bibliothek für Arithmetik beliebiger Genauigkeit)

Die beiden letzten Folien, aber mit aktiven Links, befinden sich in der Datei

standards links.pdf.

17

Ein kleines vereinfachtes Beispiel für eine verschlüsselte Verbindung

(SSL; secure sockets layer):

Öffnen von www.sparkasse-leipzig.de mit einem Browser, z.B. Firefox:

rechts unten erscheint geschlossenes Schloss, und aus ”http” wird ”https”:

die Verbindung zwischen Browser und Sparkasse ist verschlüsselt;

Anklicken des Schlosses: genauere Information über verwendete Algorithmen und Zertifikate, als Beispiel wird hier der allgemeine Teil des Zertifikates wiedergegeben:

18

zuerst, nachdem der Browser dem Server der Sparkasse mitgeteilt hat, dass

er mit ihm kommunizieren möchte, sendet der Server u.a. seinen öffentlichen RSA–Schlüssel, der von VeriSign in einem Zertifikat mit Hilfe des geheimen Schlüssels von VeriSign digital signiert ist, an den Browser zurück;

der Browser kennt den zugehörigen öffentlichen Schlüssel von VeriSign und

kann damit die Echtheit des Zertifikats überprüfen

der Browser erzeugt einen Schlüssel (session key), mit dessen Hilfe die

Kommunikation mittels RC4 mit 128 Bit Schlüssellänge verschlüsselt wird;

diesen Schlüssel sendet er an den Server der Sparkasse, und zwar RSA–

verschlüsselt mit dem öffentlichen Schlüssel der Sparkasse; die Sparkasse

entschlüsselt den session key mit ihrem geheimen RSA–Schlüssel. Öffentlicher Schlüssel der Sparkasse:

19

Überprüfen der Korrektheit des öffentlichen Schlüssels von VeriSign am

Beispiel von Firefox:

Extras → Einstellungen → Erweitert → Zertifikate anzeigen → Zertifizierungsstellen → VeriSign Class 3 Public Primary Certificate (Builtin Object

Token) → Ansicht

man erhält den MD5– und SHA1–Fingerabdruck (kryptographischer Hashwert) des Zertifikates von VeriSign (VeriSign hat seinen öffentlichen

Schlüssel selbst signiert) und kann sich bei VeriSign erkundigen, ob er

korrekt ist

20

man kann also überprüfen, ob man mit der Sparkasse verbunden ist (vor-

ausgesetzt, VeriSign hat keine Fehler gemacht);

Wie weiß die Sparkasse, mit wem sie verbunden ist?

Entweder man hat sich selbst ein Zertifikat besorgt, das die Sparkasse überprüfen kann, oder man muss sich beispielsweise über ein Passwort und eine

PIN authentifizieren

Zertifikate

Zertifikate sind im Internet das Äquivalent zu amtlichen Dokumenten. Sie enthalten u.a.

Angaben zum Aussteller (”ausstellende Behörde”)

Angaben zum Inhaber (pers. Daten, e–mail–Adresse, Internet–Adresse, öf-

fentl. Schlüssel)

Angaben zur Gültigkeitsdauer

Angaben zum verwendeten Hash– und Signaturalgorithmus

alle diese Daten werden mit einer digitalen Signatur (unter Benutzung des

eben erwähnten Signaturalgorithmus’) der ausstellenden Behörde versehen

Standard für Zertifikate: ITU–Standard X.509 (ISO/IEC 9594-8 von 1997)

Versionsnummer (X.509v...)

Seriennummer des Zertifikates

Signatur– und Hashalgorithmus

Aussteller

Gütigkeitsdauer

Inhaber

öffentlicher Schlüssel des Inhabers

zusätzliche Angaben

Signatur des Ausstellers

Von besonderer Bedeutung sind die Certificate Revocation Lists (CRL’s), das

sind Datenbanken, in denen Zertifikate als nicht mehr gültig ausgewiesen werden (weil z.B. der private Schlüssel des Inhabers kompromittiert worden ist),

und deren Inhalte sich jeden Moment ändern können. Bevor man ein Zertifikat

benutzt, sollte man sich erst vergewissern, dass es noch gültig ist.

21

Spezifikation für OpenPGP (Auszug aus RFC 2440)

Auch beispielsweise in PGP kommen auf ähnliche Weise symmetrische und

asymmetrische Verschlüsselungsverfahren zur Anwendung.

General functions

OpenPGP provides data integrity services for messages and data files by

using these core technologies:

– digital signatures

– encryption

– compression

– radix-64 conversion

In addition, OpenPGP provides key management and certificate services,

but many of these are beyond the scope of this document.

Confidentiality via Encryption

OpenPGP uses two encryption methods to provide confidentiality: symmetric key encryption and public key encryption. With public key encryption,

the object is encrypted using a symmetric encryption algorithm. Each symmetric key is used only once. A new ”session key” is generated as a random

number for each message. Since it is used only once, the session key is

bound to the message and transmitted with it. To protect the key, it is

encrypted with the receiver’s public key. The sequence is as follows:

– The sender creates a message.

– The sending OpenPGP generates a random number to be used as a

session key for this message only.

– The session key is encrypted using each recipient’s public key. These

”encrypted session keys” start the message.

– The sending OpenPGP encrypts the message using the session key,

which forms the remainder of the message. Note that the message is

also usually compressed.

– The receiving OpenPGP decrypts the session key using the recipient’s

private key.

– The receiving OpenPGP decrypts the message using the session key.

If the message was compressed, it will be decompressed.

22

With symmetric key encryption, an object may be encrypted with a symmetric key derived from a passphrase (or other shared secret), or a two–

stage mechanism similar to the public key method described above in which

a session key is itself encrypted with a symmetric algorithm keyed from a

shared secret.

Both digital signature and confidentiality services may be applied to the

same message. First, a signature is generated for the message and attached to the message. Then, the message plus signature is encrypted using

a symmetric session key. Finally, the session key is encrypted using public

key encryption and prefixed to the encrypted block.

Authentication via Digital signature

The digital signature uses a hash code or message digest algorithm, and a

public key signature algorithm. The sequence is as follows:

– The sender creates a message.

– The sending software generates a hash code of the message.

– The sending software generates a signature from the hash code using

the sender’s private key.

– The binary signature is attached to the message.

– The receiving software keeps a copy of the message signature.

– The receiving software generates a new hash code for the received

message and verifies it using the message’s signature. If the verification

is successful, the message is accepted as authentic.

Compression

OpenPGP implementations MAY compress the message after applying the

signature but before encryption.

Conversion to Radix–64

OpenPGP’s underlying native representation for encrypted messages, signature certificates, and keys is a stream of arbitrary octets. Some systems

only permit the use of blocks consisting of seven-bit, printable text. For

transporting OpenPGP’s native raw binary octets through channels that

are not safe to raw binary data, a printable encoding of these binary octets

is needed. OpenPGP provides the service of converting the raw 8-bit binary octet stream to a stream of printable ASCII characters, called Radix-64

encoding or ASCII Armor.

Implementations SHOULD provide Radix-64 conversions.

23

Note that many applications, particularly messaging applications, will

want more advanced features as described in the OpenPGP-MIME document, RFC 2015. An application that implements OpenPGP for messaging

SHOULD implement OpenPGP-MIME.

Signature-Only Applications

OpenPGP is designed for applications that use both encryption and signatures, but there are a number of problems that are solved by a signatureonly implementation. Although this specification requires both encryption

and signatures, it is reasonable for there to be subset implementations that

are non-comformant only in that they omit encryption.

Beispielsweise verwendet PGP 7.03 die folgenden kryptographischen Algorithmen:

für die Verschlüsselung des Textes:

AES, CAST, IDEA, TripleDES, Twofish

zur Signaturerzeugung:

RSA, DSS

als Hash–Funktionen:

MD5, SHA–1

(vor der Signierung eines Textes wird ein Hashwert des Textes gebildet,

der in Wirklichkeit signiert wird)

als (verlustfreie) Kompressionsfunktion:

LZS (RFC 2395)

(der Text kann vor dem Verschlüsseln komprimiert werden; dann wird anstelle des ursprünglichen Textes der komprimierte Text verschlüsselt)

für den Schlüsselaustausch:

Diffie–Hellman

siehe z. B. auch

http://www.thunderbird-mail.de/wiki/Mailverschlüsselung mit GnuPG / PGP

http://www.thunderbird-mail.de/wiki/Mailverschlüsselung mit S/MIME

24

Kryptologie

Kryptographie

Kryptoanalyse

Kryptographie

Geheimhaltung, Vertraulichkeit (privacy, confidentiality) durch Chiffrieren

(Verschlüsseln, encryption), Dechiffrieren (Entschlüsseln, decryption)

Authentikation, Authentifizierung, Authentizität (authentication)

Teilnehmerauthentikation: Nachweis meiner Identität einem Rechner oder

einer Person gegenüber (Zertifikat, PIN, Ausweis, Passwort, Unterschrift,

biometrisches Merkmal, spezifisches Wissen, · · ·).

Nachrichtenauthentikation: Ursprung einer Nachricht zweifelsfrei belegen

(digitale Unterschrift, MAC,· · ·).

Nachrichten–Integrität (data integrity)

Erkennen, ob eine Nachricht unbefugt verändert wurde (Hashwert, kryptographische Prüfsumme, digitaler Zeitstempel, · · ·).

Verbindlichkeit (commitment)

Der Absender einer Nachricht soll später nicht leugnen können, dass die

Nachricht von ihm stammt.

Anonymität (anonymity)

Sich Hilfe holen oder sich beraten lassen, ohne sich erkennen zu geben.

elektronisches Geld (electronic money, electronic cash)

Steganographie

Verstecken von Informationen in Bildern

Copyright

digitale Wasserzeichen

25

Kryptoanalyse

Versuch, aus der verschlüsselten Nachricht (cipher text) ohne a priori

Kenntnis eines Schlüssels (key’s) die ursprüngliche Nachricht (message,

plain text, Klartext) wiederherzustellen =⇒ Angriff, Attacke

Wie sicher ist eine Verschlüsselung?

Welche Angriffsmöglichkeiten gibt es?

Es wird davon ausgegangen, dass das Übermitteln von Nachrichten

abgehört werden kann.

Es wird weiterhin davon ausgegangen, dass die Verschlüsselungsalgorithmen allgemein bekannt sind, so dass die Sicherheit eines Verfahrens davon abhängt, ob der richtige Schlüssel gefunden werden kann.

Nachrichtenübermittlung mit Verschlüsselung:

Alice sendet an Bob eine verschlüsselte Nachricht

Schlüssel 1

Alice

Klartext

Chiffretext (Geheimtext)

Verschlüsselung

Mr. X

man in the middle

eavesdropper

mallory

Schlüssel 2

Chiffretext

Entschlüsselung

26

Klartext

Bob

Kryptosystem

P:

Menge von Klartexten (plain texts, messages)

C:

Menge von Chiffretexten (cipher texts, Geheimtexte)

K1 :

Menge von Schlüsseln zum Verschlüsseln von Klartexten

K2 :

Menge von Schlüsseln zum Entschlüsseln von Geheimtexten

K: Menge von Paaren (k1, k2) mit k1 ∈ K1 , k2 ∈ K2 , so dass f (k1, k2) = true

ist für eine boolesche Funktion f

(wenn k1 zum Verschlüsseln benutzt worden ist, so muss k2 zum Entschlüsseln

benutzt werden)

E := {Ek1 | k1 ∈ K1 }: Familie von Chiffrieralgorithmen

D := {Dk2 | k2 ∈ K2 }: Familie von Dechiffrieralgorithmen

Für jedes m ∈ P und jedes Paar (k1, k2) ∈ K muss gelten:

Dk2 (Ek1 (m)) = m

27

symmetrische Kryptosysteme (secret key cryptosystems)

k1 und k2 sind geheim (und oft gleich)

Alice sendet an Bob eine verschlüsselte Nachricht

eavesdropper

key source

k

secure channel

k

encryption

E (m) = c

k

decryption

c

unsecure channel

D (c) = m

k

m

m

m

plaintext m

Alice

Bob

k: gemeinsamer geheimer Schlüssel (secret key)

m: Klartext, Nachricht, message, plaintext

c: Geheimtext, Chiffretext, ciphertext

(Alice und Bob können denselben Tresor öffnen, der zur Hinterlegung und damit

Übermittlung der Nachrichten dient.)

28

asymmetrische Kryptosysteme (public key crypto systems)

Alice sendet an Bob eine verschlüsselte Nachricht, wobei zur Verschlüsselung

Bob’s öffentlicher Schlüssel benutzt wird

Mr. X

e

key source

unsicherer Kanal

d

encryption

Ee (m) = c

decryption

c

unsicherer Kanal

D (c) = m

d

m

m

m

plaintext m

Alice

Bob

k1 bzw. hier e: öffentlicher Schlüssel (public key) von Bob

k2 bzw. hier d: nicht öffentlicher Schlüssel (private key) von Bob

m: Klartext (plaintext)

c: Geheimtext (ciphertext)

(Alice wirft eine Nachricht in Bob’s Briefkasten, den nur dieser öffnen kann.)

29

asymmetrische Kryptosysteme zur Erzeugung einer digitalen Unterschrift

Alice sendet an Bob eine Nachricht, die von ihr digital signiert ist

eavesdropper

key source

e

d

ds = Ed (md)

md = De (ds)

ds

md

ja

md

md = md1 ?

nein

md1

accept

md = h(m)

md1 = h(m)

accept

m

plaintext m

do not

m

m

m

Bob

Alice

k1 bzw. hier d: private key von Alice

k2 bzw. hier e: public key von Alice

m: Klartext (plaintext)

h: kryptographische Hash–Funktion

md: Hashwert (hash value, message digest, finger print)

ds: digitale Signatur (digitale Unterschrift, digital signature)

(Nur Alice hat den Schlüssel zu einem gläsernen Tresor, in den sie Nachrichten

hineinlegen kann.)

30

generelle Attacken

Ciphertext–Only–Attacke:

Mr. X kennt ein relativ großes Stück Ciphertext oder mehrere Ciphertexte, die

mit demselben Verfahren verschlüsselt wurden.

Er versucht, einen oder mehrere Klartexte oder gar den Schlüssel zu bestimmen.

Known–Plaintext–Attacke:

Mr. X kennt ein oder mehrere Paare von zusammengehörenden Klar– und Geheimtexten.

Er versucht, den verwendeten Schlüssel zu berechnen oder einen Algorithmus

zu finden, mit dem weitere Chiffretexte, die mit demselben Schlüssel erhalten

wurden, entschlüsselt werden können.

Chosen–Plaintext–Attacke:

Mr. X kennt wie eben ein oder mehrere Paare von zusammengehörenden Klar–

und Geheimtexten. Zusätzlich hatte Mr. X die Möglichkeit, ausgewählte Klartexte verschlüsseln zu lassen.

Er versucht dann wieder, den verwendeten Schlüssel zu berechnen oder einen

Algorithmus zu finden, mit dem weitere Chiffretexte, die mit demselben Schlüssel erhalten wurden, entschlüsselt werden können.

Chosen–Ciphertext–Attacke:

Mr. X hat zeitweisen Zugriff zum Dechiffrieralgorithmus, kann sich also für einige Chiffre–Texte die zugehörigen Klartexte berechnen.

Ziel ist, den Schlüssel zu bestimmen.

(Die schwierigste der obigen Attacken ist i. a. aufgrund ihrer schwachen Voraussetzungen die Ciphertext–Only–Attacke.)

31

kryptographisches Protokoll

Ein kryptographisches Protokoll dient wie jedes Protokoll einer bestimmten

Aufgabe und besteht aus einer Folge von Aktionen, an denen zwei oder mehr

Parteien beteiligt sind. Keine Aktion kann vor Abschluss der vorherigen ausgeführt werden. Weiterhin gilt:

1. Alle, die am Protokoll teilnehmen, müssen das gesamte Protokoll im voraus

kennen.

2. Alle Teilnehmer müssen sich an die vereinbarten Regeln halten.

3. Jede Aktion muss eindeutig festgelegt sein.

4. Das Protokoll muss vollständig sein: Jeder denkbaren Situation ist eine

bestimmte Aktion zugeordnet.

Die Aktionen können z.B. sein:

Ver– und Entschlüsseln von Nachrichten

Senden einer Nachricht an einen Teilnehmer

Nachricht mit digitaler Unterschrift versehen

Authentifizierung eines Teilnehmers

···

32

Angriffe auf kryptographische Protokolle

Replay–Angriffe (replay–attacks)

Mallory fängt eine chiffrierte Nachricht von Alice an Bob ab und sendet

diese weitere Male an Bob. Falls die Nachricht eine Anweisung an Bob

enthält (z.B. einen bestimmten Gegenstand zu kaufen), so führt Bob diese

Anweisung wiederholt aus.

Der Angriff läuft ins Leere, wenn Alice ihre Nachricht vor dem Verschlüsseln mit einem Zeitstempel (time stamp) versehen hat.

Spoofing–Angriffe

Wenn Mallory das Protokoll kennt, mit dessen Hilfe Alice an Bob eine

Nachricht sendet, so kann er sich leicht Bob gegenüber als Alice ausgeben:

Er braucht nur die entsprechende IP–Adresse im Protokoll zu ändern.

Durch Maßnahmen zur Authentifizierung wird ein solcher Angriff unmöglich.

Man–in–the–middle–Angriffe

Mallory fängt die Kommunikation zwischen Alice und Bob ab und gibt

sich Alice gegenüber als Bob und Bob gegenüber als Alice aus.

Vermeidung eines solchen Angriffs z.B. durch Verwendung von PKI (public key infrastructure) und digitalen Zertifikaten sowie anderen Methoden

zur Authentifizierung (Name/Passwort, one–time–Passwörter (RFC 1938),

z.B. TAN’s (transaction numbers), Frage–und–Antwort (challenge–and–

response) wie z.B. bei der Authentifizierung eines Handys in Mobilfunknetzen), gegenseitige Authentifizierung und Schlüsselaustausch mit Hilfe

einer dritten vertrauenswürdigen Partei (TTP, trusted third party) wie

z.B. im Kerberos–Protokoll (s.u.)

Hijacking

Kann als Kombination von Spoofing– und Man–in–the–middle–Attacken

aufgefasst werden: Zusätzlich zum Man–in–the–middle–Angriff blockiert

Mallory die Kommunikation zwischen Alice und Bob ab einem bestimmten

Zeitpunkt und kommuniziert etwa nur noch mit Bob.

Denial–of–Service–Angriffe (DoS)

Mallory versucht, eine Kommunikation zwischen Alice und Bob zu verhindern, indem er Nachrichten blockiert, Nachrichten fälscht oder abgefangene

(und manchmal gefälschte) Nachrichten in großer Anzahl immer wieder an

Bob sendet, damit dieser zumindest zeitweise nicht die Nachrichten von

Alice lesen kann.

33

Substitutions–Chiffre (am Beispiel Z26 )

P:

Menge aller Texte über Z26 := {0, 1, · · · , 25}

C:

Menge aller Texte über Z26 := {0, 1, · · · , 25}

K := {(P, P −1 ) | P und P −1 sind zueinander inverse Permutationen

über Z26}

EP (x) := P (x) für x ∈ Z26

DP −1 (x) := P −1 (x) für x ∈ Z26

Affine Chiffre (Tauschchiffre) (am Beispiel Z26 ):

P:

Menge aller Texte über Z26 := {0, 1, · · · , 25}

C:

Menge aller Texte über Z26 := {0, 1, · · · , 25}

K1 , K2 := {(a, b) | a, b ∈ Z26

∧

gcd(a, 26) = 1}

K := {((a, b), (c, d)) | (a, b) ∈ K1 ∧ c = a−1 (mod 26)

∧ d = a−1 ∗ b (mod 26)}

E(a,b) (x) := a ∗ x + b

(mod 26)

D(c,d) (y) := c ∗ y − d (mod 26)

mit c = a−1

(mod 26), d = a−1 ∗ b

(mod 26)

34

Relative Häufigkeiten der Buchstaben in (genügend langen) deutschen bzw.

englischen Texten (in Prozent)

Buchstabe

a

b

c

d

e

f

g

h

i

j

k

l

m

deutsch

6.51

1.89

3.06

5.08

17.4

1.66

3.01

4.76

7.55

0.27

1.21

3.44

2.53

englisch

8.2

1.5

2.8

4.3

12.7

2.2

2.0

6.1

7.0

0.2

0.8

4.0

2.4

Buchstabe

n

o

p

q

r

s

t

u

v

w

x

y

z

deutsch

9.78

2.51

0.79

0.02

7.00

7.27

6.15

4.35

0.67

1.89

0.03

0.04

1.13

englisch

6.7

7.5

1.9

0.1

6.0

6.3

9.1

2.8

1.0

2.3

0.1

2.0

0.1

Daraus ergeben sich folgende relative Häufigkeiten für Buchstabengruppen in

deutschen Texten:

Gruppe

e, n

i, s, r, a, t

d, h, u, l, c, g, m, o, b, w, f, k, z

p, v, j, y, x, q

Anteil in Prozent

27.18

34.48

36.52

1.82

Relative Häufigkeiten von Bigrammen in (genügend langen) deutschen Texten

(in Prozent):

Buchstabenpaar

en

er

ch

te

de

Häufigkeit

3.88

3.75

2.75

2.26

2.00

Buchstabenpaar

nd

ei

ie

in

es

35

Häufigkeit

1.99

1.88

1.79

1.67

1.52

Polyalphabetisches Chiffrieren mit mengenwertigen Abbildungen f

am Beispiel der Alphabete Z26 und {00, 01, · · · , 98, 99}

P:

Menge aller Texte über Z26 := {0, 1, · · · , 25}

C:

Menge aller Texte über {00, 01, · · · , 98, 99}

K1 , K2 := {f | f : Z26 −→ ℘({00, · · · , 99}) ∧

f (α) 6= ∅

∧

(α 6= β → f (α) ∩ f (β) = ∅)}

Ef (x) := beliebiges Element aus f (x)

Df (y) := f −1(y)

(allgemein: ersetze Z26 durch ein Alphabet A und {00, · · · , 99} durch ein Alphabet B mit card(A) ≤ card(B))

Vigenére–Chiffre (am Beispiel Z26):

m:

Schlüsselwortlänge

P:

Menge aller Texte der Länge m über Z26

C:

Menge aller Texte der Länge m über Z26

K1 , K2 := Menge aller Texte der Länge m über Z26;

für jedes k1 ∈ K1 , k1 := (κ1, · · · , κm ), sei k1 = k2 und

Ek1 (β1, · · · , βm ) := (β1 + κ1 , · · · , βm + κm ) (mod 26)

Dk1 (γ1, · · · , γm) := (γ1 − κ1 , · · · , γm − κm ) (mod 26)

36

Kasiski– und Friedman–Test

Kasiski–Test (bestimmt ein Vielfaches der Schlüsselwortlänge):

1. suche im Ciphertext Paare von (möglichst langen) gleichen Zeichenketten

und bestimme die jeweiligen Abstände ihrer ersten Zeichen

2. bestimme den größten gemeinsamen Teiler aller dieser Abstände; dieser

ist ein Vielfaches der Schlüsselwortlänge, es sei denn, unter den Paaren

gleicher Zeichenketten ist ein solches, das zufällig nicht durch Chiffrieren

zweier gleicher Klartext–Zeichenketten entstanden ist

Friedman–Test (bestimmt die Größenordnung der Schlüsselwortlänge):

1. Es sei n1 die Anzahl der a’s, · · ·, n26 die Anzahl der z’s in einem deutschen

Klartext mit n Zeichen. Dann gibt der Friedman’sche Koinzidenzindex

I mit

P26

ni ∗ (ni − 1)

I = i=1

n ∗ (n − 1)

ungefähr die Wahrscheinlichkeit dafür an, dass zwei willkürlich aus dem

Text herausgegriffene Buchstaben gleich sind

2. Nach der Tabelle über die relativen Häufigkeiten p1 , · · · , p26 der Buchstaben

in deutschen Texten mit großer Länge n ist

26

X

i=1

p2i = 0.0762

Also mit 7.62–prozentiger Wahrscheinlichkeit sind zwei willkürlich aus dem

Text herausgegriffene Buchstaben gleich.

3. Falls in einem Text alle 26 Buchstaben gleichoft vorkommen würden (pi =

1/26 für alle i, 1 ≤ i ≤ 26), so wäre

26

X

i=1

p2i = 26 ∗

1

1

=

≈ 0.0385

262

26

(kleiner kann I nicht werden).

37

4. Annahme: Das Schlüsselwort besteht aus s paarweise verschiedenen Buchstaben. Man denke sich dann den Ciphertext, der aus n Zeichen besteht,

fortlaufend in s Spalten geschrieben.

Anzahl der Möglichkeiten, ein Paar aus einer Spalte zu wählen:

n

n ∗ (n − s)

n ∗ ( − 1)/2 =

s

2s

Anzahl der Möglichkeiten, ein Paar aus verschiedenen Spalten zu wählen:

n

n2 ∗ (s − 1)

n ∗ (n − )/2 =

s

2s

5. Also gilt für die erwartete Anzahl A von Paaren gleicher Buchstaben

n ∗ (n − s)

n2 ∗ (s − 1)

A≈

∗ 0.0762 +

∗ 0.0385

2s

2s

Die Wahrscheinlichkeit dafür, dass ein Paar willkürlich herausgegriffener

Buchstaben gleich ist, hat also ungefähr den Wert

A

≈I

n ∗ (n − 1)/2

Daraus ergibt sich für s

s≈

0.0377 ∗ n

(n − 1) ∗ I − 0.0385 ∗ n + 0.0762

Bestimmung des Schlüsselwortes:

Da die s Spalten jede für sich durch eine Verschiebechiffre erzeugt wurden,

reicht es aus, etwa jeweils den Buchstaben zu finden, der durch Chiffrieren von

e entstanden ist.

38

Hill–Chiffre (am Beispiel Z26)

m ∈ N, m ≥ 1 vorgegeben;

P:

Menge aller Texte der Länge m über Z26

C:

Menge aller Texte der Länge m über Z26

K := {(A, A−1) | A und A−1 sind modulo 26 zueinander inverse

(m, m)–Matrizen über Z26 }

EA (x1, · · · xm) := A ∗

x1

..

.

xm

DA−1 (y1, · · · , ym ) := A−1 ∗

für (x1, · · · , xm) ∈ (Z26)m

y1

..

.

ym

für (y1, · · · , ym) ∈ (Z26)m

(falls Klar– bzw. Geheimtext länger sind als m, so werden sie in Blöcke der

Länge m zerlegt; evtl. Auffüllen (padding) des letzten Blockes)

Spezialfall: Falls A (und damit auch A−1) eine Permutationsmatrix ist, so spricht

man auch von einer Permutationschiffre.

39

One–time Pad

n ≥ 1:

Länge des Plaintextes (hier als Bitfolge)

P := (Z2 )n

C := (Z2 )n

K1 , K2 := (Z2 )n

K := {(k, k) | k = (κ1 , · · · , κn ) ∈ (Z2 )n}

Ek (x) := (x1 + κ1 , · · · , xn + κn ) (mod 2)

Dk (y) := (y1 + κ1 , · · · , yn + κn ) (mod 2)

Für jede Verschlüsselung wird ein neuer, zufälliger Schlüssel k generiert und

benutzt.

Perfekte Sicherheit:

Ein Kryptosystem (P, C, K, E, D) heißt perfekt sicher, falls P (x | y) = P (x) gilt

für alle x ∈ P, y ∈ C.

Also: Jeder abgefangene noch so lange Geheimtext bringt keine neuen Erkenntnisse über den möglichen Klartext.

Es gilt für jedes Kryptosystem Γ = (P, C, K, E, D):

Es sei card(K) = card(P) = card(C);

dann liefert Γ perfekte Sicherheit ⇐⇒

jeder Schlüssel wird mit der gleichen Wahrscheinlichkeit 1/card(K) benutzt, und für jedes x ∈ P und jedes y ∈ C gibt es genau ein k ∈ K mit

Ek (x) = y

Γ perfekt sicher

=⇒ jedes x ∈ P kann mit geeignetem k ∈ K auf jedes

y ∈ C abgebildet werden

Γ perfekt sicher

=⇒

card(K) ≥ card(C) ≥ card(P)

40

Entropie als Maß für den Grad der Zufälligkeit

Es seien X eine diskrete Zufallsvariable, W (X) die Menge aller ihrer möglichen

Werte, und für ein beliebiges ξ ∈ W (X) sei P (X = ξ) die Wahrscheinlichkeit

dafür, dass X den Wert ξ annimmt (in der Praxis wird P (X = ξ) meist durch

die relative Häufigkeit des Wertes ξ ersetzt). Dann ist die Entropie H(X) von

X wie folgt definiert:

H(X) := −

X

ξ∈W (X)

P (X = ξ) ∗ log2 (P (X = ξ)) [Bit]

Beispiele:

Modelliert X zufällige Würfe einer nicht gezinkten Münze, so ist W (X) =

{W appen, Zahl}, jedes der beiden Ereignisse hat die Wahrscheinlichkeit

0.5, und die Entropie von X ist 1 Bit.

Modelliert X zufällige Würfe eines nicht gezinkten Würfels, so ist W (X) =

{1, 2, 3, 4, 5, 6}, jedes der sechs Ereignisse hat die Wahrscheinlichkeit 1/6,

und die Entropie von X ist − log2(1/6) ≈ 2.586 Bit.

Modelliert X ein zufälliges Grauwertbild mit 128 × 128 Pixeln, wobei jedes

Pixel völlig unabhänging von den anderen völlig zufällig einen der Werte

von 0 bis 255 annehmen kann, so kann X also 256128∗128 paarweise verschiedene Werte, alle mit der Wahrscheinlichkeit 1/256128∗128, annehmen.

Die Entropie von X ist damit − log2(1/256128∗128) = − log2 (2−8∗128∗128) =

8*128*128 = 131072 Bit.

Modelliert dagegen X die in einem Grauwertbild vorkommenden Grauwer-

te der einzelnen Pixel, so muss man die relativen Häufigkeiten der vorhandenen Grauwerte bestimmen und dann nach obiger Formel die Entropie

berechnen. Sind überhaupt nur die Grauwerte von 0 bis 255 möglich, so

kann die Entropie maximal den Wert 8 Bit haben (wenn nämlich alle Grauwerte gleich oft vorkommen).

Die Entropie eines Buchstabens in einer völlig zufälligen Zeichenkette, in

der überhaupt nur 26 paarweise verschiedene Zeichen vorkommen können,

ist log2 (26) ≈ 4.7 Bit.

Die Entropie eines beliebigen Zeichens in einem natürlichen deutschen oder

englischen Text liegt zwischen 1 Bit und 1.5 Bit (benutze Folie 35).

41

Es gilt:

Je mehr man über die Werte eines Zufallsstromes von n Bit weiß, d.h., je

weniger zufällig der Bitstrom eigentlich ist, umso geringer ist seine Entropie

(im Grenzfall 0 Bit, falls man weiß, dass alle Bit gleich sind; im anderen

Grenzfall n, falls jedes einzelne Bit völlig zufällig ist).

Je größer die Entropie ist, umso unsicherer ist man beim Erraten eines

Wertes.

Die Entropie ist gleichzeitig die durchschnittliche Anzahl von Bit, die man

benötigt, um die möglichen Werte darzustellen, falls man einen idealen

Komprimierungsalgorithmus zur Verfügung hat.

Mittlere Codewortlänge ml:

ml :=

X

ξ∈W (X)

P (X = ξ) ∗ lξ

wobei lξ die Länge des Codewortes (das sich durch Anwendung des Komprimierungsalgorithmus’ ergibt) zur Darstellung von ξ ist.

42

Stromchiffrierung

hier: Beschränkung auf Z2 als Alphabet

P := Menge aller Texte über Z2

C := Menge aller Texte über Z2

K1 , K2 := Menge aller Texte über Z2

K := {(k, k) | k = (κ1 , · · · , κn ) ∈ K1 }

für jedes p ∈ P, p = (p1, · · · , pn), und jedes k ∈ K1 mit gleicher Länge,

k = (κ1, · · · , κn ), sei

Ek (p) := (p1 + κ1 , · · · , pn + κn ) (mod 2)

für jedes c ∈ C mit Ek (p) = c ist dann Dk (c) = p, wenn

Dk (c) := (c1 + κ1 , · · · , cn + κn ) (mod 2)

gesetzt wird.

Zur Erzeugung eines Schlüssels (”Schlüsselstromes”) k wird meist ein Zufallszahlengenerator (key stream generator) verwendet, der seinerseits von einem

Schlüssel (⇒ Initialisierung) sowie evtl. von den bis zu einem Zeitpunkt gerade

betrachteten Klartextzeichen abhängen kann.

Bei nur einmaliger Benutzung ein und desselben Schlüssels hat man wieder das

one–time pad.

43

Vorteil:

Falls einmal ein Bit fehlerhaft übermittelt wird, so wird auch nur diese eine Bit fehlerhaft

entschlüsselt (also keine ”Langzeitwirkung”).

Nachteile:

Falls ein Bit überhaupt nicht ankommt, so entsteht ab dort beim Entschlüsseln nicht mehr

der gewünschte Klartext. Eine erneute Synchronisation ist notwendig.

Falls ein und derselbe Schlüsselstrom mehrfach verwendet wird:

1. Wenn Mr. X einen Chiffretext und den dazugehörigen Klartext besitzt, so erhält er

durch xor–Verknüpfung der beiden den Schlüsselstrom und könnte weitere Chiffretexte dechiffrieren (known–plaintext–Attacke erfolgreich).

2. Wenn Mr. X zwei verschiedene Chiffretexte besitzt, die mit dem gleichen Schlüsselstrom chiffriert wurden, so erhält er durch deren xor–Verknüpfung gleichzeitig die

xor–Verknüpfung der zugehörigen Klartexte. Daraus können aber u.U. relativ leicht

(s. nächste Folie) die Klartexte und der zugehörige Schlüsselstrom erhalten werden

(ciphertext–only–Attacke erfolgreich).

3. Angriff durch Einfügen:

Klartext:

Schlüsselstrom:

Chiffretext:

p1 p2 p3 · · ·

k1 k2 k3 · · ·

c1 c2 c3 · · ·

Wenn es Mr. X schafft, einen Klartextbuchstaben p′ in den Klartext einzufügen, etwa

unmittelbar hinter p2 , und weiterhin der veränderte Klartext wieder mit dem ursprünglichen Schlüsselstrom chiffriert wird, so kann er aus den beiden Chiffretexten

den Klartext ab der Einfügeposition erhalten (chosen–plaintext–Attacke erfolgreich):

Klartext:

Schlüsselstrom:

Chiffretext:

p1 p2 p′ p3 · · ·

k1 k2 k3 k4 · · ·

c1 c2 c′3 c′4 · · ·

Mr. X kennt p′ (und die Chiffretexte) und kann damit sukzessive berechnen:

k3 = p′ + c′3

k4 = p3 + c′4

k5 = p4 + c′5

p 3 = k 3 + c3

p 4 = k 4 + c4

p 5 = k 5 + c5

usw. (alle Berechnungen modulo 2).

Auch wenn Mr. X die Einfügestelle nicht genau kennt, so kann er sie durch Vergleichen von c1 c2 c3 c4 · · · mit c1 c2 c′3 c′4 · · · finden.

44

Beispiel zur xor–Verschlüsselung

Bild 3 ist durch xor–Verknüpfung von Bild 1 mit dem Zufallsbild 2 und Bild 5

durch xor–Verknüpfung von Bild 4 ebenfalls mit dem Zufallsbild 2 entstanden.

Werden jetzt die Geheimtexte Bild 3 und Bild 5 xor-verknüpft, so entsteht Bild

6, aus dem die Inhalte von Bild 1 und Bild 4 (das sind hier die Klartexte)

rekonstruiert werden können. Durch xor–Verknüpfung von Bild 1 mit Bild 3

würde man dann den Schlüssel Bild 2 erhalten.

Bild 1

Bild 2

Bild 3

Bild 4

Bild 5

Bild 6

45

Zufallszahlengeneratoren

Die Sicherheit einer Stromchiffre wie beispielsweise die des one–time–pads

und vieler anderer kryptographischer Algorithmen, die Zufallszahlen benötigen, hängt wesentlich davon ab, dass ein Angreifer diese Werte weder erraten noch berechnen kann. Die Quelle der Zufallszahlen muss also mindestens eine möglichst hohe Entropie haben. Darüber hinaus verlangt man von

einem Pseudo–Zufallszahlen–Generator (PRNG) noch die beiden folgenden

Eigenschaften, um ihn einen kryptographisch sicheren Pseudo–Zufallszahlen–

Generator (CSPRNG) nennen zu können:

Er sollte den nächste–Bit–Test erfüllen: Angenommen, man kennt be-

reits die ersten k Bits des erzeugten Schlüsselstromes, so soll es nicht in

polynomialer Zeit möglich sein, mit einer Wahrscheinlichkeit größer als 0.5

das nächste Bit (das (k + 1)–te Bit) zu berechnen (egal, wie groß k ∈ N

ist).

Er sollte den nicht–Zurückverfolgbarkeits–Test erfüllen: Falls jemand

den augenblicklichen Zustand des Generators kennt oder korrekt erraten

hat, so sollte es ihm nicht möglich sein, davon ausgehend den bis dahin

erzeugten Bitstrom zu rekapitulieren.

Neben den auf den folgenden Folien und im Abschnitt zu den zahlentheoretischen Grundbegriffen vorgestellten PRNG’s gibt es weitere zum Teil standardisierte Algorithmen wie den ANSI–Standard X9.17, wo mit Hilfe von Triple–DES

(s. u.) eine zufällige Bitfolge erzeugt wird. Auch können die Zufallsbits verschiedener Generatoren gemischt und darauf kryptographische Hash–Funktionen angewendet werden, um sichere Zufallsbits zu erhalten.

Schließlich werden in Menezes et.al., Kapitel 5, weitere Algorithmen vorgestellt

(z. B. der FIPS–186–Generator) sowie Methoden zur Nachbearbeitung zufällig

erzeugter Bitfolgen, um deren statistische Eigenschaften zu verbessern. Zur Beurteilung der Zufälligkeit der erzeugten Bits kann der Statistik–Test FIPS–140-1

herangezogen werden.

46

Erzeugung eines Schlüsselstromes durch lineare Rekursion bzw. mit

Hilfe von linearen rückgekoppelten Schieberegistern (LFSR)

lineare Rekursion vom Grad m

zi+m :=

m−1

X

j=0

cj ∗ zi+j

(mod 2),

(i ≥ 0)

wobei c0 , · · · , cm−1 ∈ Z2 vordefinierte Konstanten sind;

k := (z0 , · · · , zm−1) ist der Schlüssel, durch ihn erfolgt die Initialisierung

Die obige lineare Rekursion entspricht dem folgenden m–stufigen linearen

rückgekoppelten Schieberegister, das im Anfangszustand gegeben ist:

+

* cm-1

z

m-1

+

+

* c m-2

*c 1

z

m-2

z

1

*c 0

z

0

(s. auch: Menezes et al.: chapter 5, pseudorandom bits and sequences)

47

Funktelefone mit GSM–Standard (Group Special Mobile), z.B. D1,

D2 und e–plus

handy

sprechen

digitalisieren

komprimieren

verschlüsseln

114 Bit lange

Datenpakete

Funk

Basisstation

dechiffrieren

Basisstation

Glasfaser

chiffrieren

handy

dechiffrieren

zusammensetzen

Analog- bzw. Digitaltelefon

hören

hören

Nachrichtenübermittlung mit Verschlüsselung zwischen Handy und Basisstation, wobei die Verschlüsselung mit dem A5–Algorithmus (Stromchiffre) erfolgt.

48

A5/1–Algorithmus

3 LFSR’s mit 19, 22 bzw. 23 Bit Länge, also insgesamt 64 Bit Schlüssellänge

für die Initialisierung

XOR–Verknüpfung im ersten LFSR: 13, 16, 17, 18

XOR–Verknüpfung im zweiten LFSR: 20, 21

XOR–Verknüpfung im dritten LFSR: 7, 20, 21, 22

(s. z. B. Schmeh, S. 249)

Ausgabe: XOR–Verknüpfung der drei LFSR’s

0

18

+

0

21

+

+

0

22

+

: clocking tap

Jedes Register wird abhängig von seinem mittleren Bit (clocking tap) getaktet:

Wenn es in den drei clocking taps mehr Einsen als Nullen gibt, dann werden

diejenigen LFSR’s weitergeschaltet, die in ihren clocking taps eine Eins haben.

Wenn es dagegen in den drei clocking taps mehr Nullen als Einsen gibt, dann

werden diejenigen LFSR’s weitergeschaltet, die in ihren clocking taps eine Null

haben. Damit werden in jedem Takt immer mindestens zwei LFSR’s weitergeschaltet.

Mit dem erzeugten Bitstrom werden die Nachrichten xor–ver– bzw. entschlüsselt.

49

GSM–Standard

in jedem Funktelefon ist SIM–Karte, die Chip enthält

im Chip: Seriennummer, geheime Zahl Z (in jedem Chip andere), Algo-

rithmen A3 und A8 (nicht spezifiziert; A3 für Authentifizierung, A8 für

Schlüsselübergabe; jeder Netzbetreiber hält diese Algorithmen geheim)

auch Netzbetreiber hat Z in seinem Computer

Vorgehensweise: Teilnehmer will anrufen =⇒ Chip sendet seine Serien-

nummer (damit ist Teilnehmer bekannt) =⇒ Computer sucht zugehörige

Geheimzahl Z und sendet eine Zufallszahl RAND als Antwort =⇒ Chip

berechnet aus RAND und Z mit Hilfe von A3 eine 32–Bit–Antwort RES

=⇒ RES wird an Basisstation gesendet =⇒ Basisstation hat selbst RES’

berechnet und vergleicht =⇒ falls RES = RES’, so Anruf zulässig, d.h.,

Netz wird nicht unbefugt von anderen benutzt

zusätzlich: Chip und Rechner der Basisstation berechnen jeder für sich

mittels A8 den 64–Bit–Sitzungsschlüssel K (der also nicht gefunkt zu werden braucht), mit dem jede Seite für sich mit Hilfe von A5 chiffriert und

dechiffriert

Ausland: A3 und A8 i.a. anders; ausländisches Netz erkennt, dass Handy

nicht angemeldet ist, und lässt sich im voraus RAND, RES und K zur

Authentifizierung und Chiffrierung senden (Verträge der Netzanbieter untereinander)

50

Vergleich GSM mit UMTS

GSM

UMTS

64–Bit–Schlüssel, effektiv nur 54–

128–Bit–Schlüssel

Bit–Schlüssel

Verschlüsselung nur bis zur Basissta- Verschlüsselung reicht tiefer

ins Netz hinein

tion

geheimgehaltene Algorithmen

Algorithmen sind offengelegt

Sicherheit basiert auf Geheimzahl in

ebenso

SIM–Karte

Authentifizierung über Tripletts (drei Benutzung von Quintetts

(fünf 128–Bit-Zahlen)

64–Bit–Zahlen)

pro Verbindungsaufnahme ein Tri- zusätzlich ”lokale Authentiplett erforderlich

fizierung”

nur das Handy muss sich gegenüber gegenseitige Authentifizierung von

Basisstation und Handy

der Basisstation authentifizieren

Integritätsprüfung mit dem

keine Identitätsprüfung des Datenintegrity key, replay und

stromes, aktive Angriffe (replay, man

man in the middle schwierig

in the middle) möglich

bis unmöglich

(Quelle: Computerzeitung vom 01.02.2001)

51

RSA–public–key–Verfahren zur Erzeugung eines Schlüsselstromes

z1 z2 · · · zt

gegeben:

p, q: zwei verschiedene große Primzahlen mit je m/2 Bit in Dualdarstellung; eine

natürliche Zahl t als Länge des zu erzeugenden Schlüsselstromes

n := p ∗ q

e eine Zufallszahl mit gcd(e, Φ(n)) = 1

(es ist dann Φ(n) = (p − 1) ∗ (q − 1)); n und e sind öffentlich, p, q und Φ(n)

sind geheim;

Schlüssel k ∈ Z∗n , k habe m Bits (oder auch einfach nur 1 ≤ k ≤ n − 1)

Iteration:

k1 := k,

ki+1 := kie mod n

(1 ≤ i ≤ t − 1);

Schlüsselstrom:

zj := kj mod 2

(1 ≤ j ≤ t)

Bemerkungen:

Wenn auf irgendeine Art und Weise von Mr. X ein zi bestimmt werden

konnte, so kann er auf dieser Basis nicht ki erhalten; selbst wenn er sich

irgendwie ein ki besorgt hat mit i > 1, so ist es für große Primzahlen p, q

(beispielsweise je mindestens 512 Bit lang) praktisch unmöglich, ki−1 und

damit letztlich k zu berechnen:

Denn um ki−1 aus ki berechnen zu können, muss man dasjenige d ∈ Z∗n

kennen, so dass

e ∗ d = 1 mod Φ(n), also (se )d = s mod n

für beliebiges s ∈ Z∗n

ist. φ(n) und damit d zu bestimmen (wenn man p und q nicht kennt) ist

aber genau so schwierig, wie n zu faktorisieren.

Damit es mit den bis jetzt bekannten Faktorisierungsalgorithmen praktisch

unmöglich ist, n zu faktorisieren bzw. Φ(n) zu berechnen, sollten p und q

zusätzlich die folgenden Eigenschaften haben:

Die Differenz | p − q | sollte möglichst groß sein.

p und q sollten starke Primzahlen sein, d.h., es sollte weiterhin gelten:

p − 1 hat einen großen Primfaktor, bezeichnet mit r;

p + 1 hat einen großen Primfaktor

und

r − 1 hat einen großen Primfaktor

52

MILLER–RABIN–Algorithmus zum Testen einer Zahl n auf

Primzahleigenschaft

gegeben:

eine ungerade natürliche Zahl n und eine natürliche Zahl t ≥ 1 als Sicherheitsparameter

gesucht:

Eine Antwort auf die Frage: ”Ist n eine Primzahl?”

Algorithmus:

bestimme diejenigen natürlichen Zahlen r und s, so dass gilt:

n − 1 = 2s ∗ r und r ungerade

for i:=1 to t do

1. wähle eine Zufallszahl a mit 2 ≤ a ≤ n − 1

2. y := ar mod n

3. if y 6= 1 and y 6= n − 1 then

begin j := 1;

while j ≤ s − 1 and y 6= n − 1 do

begin

y := y 2 mod n;

if y = 1 then return(’nein’);

j := j + 1;

end;

if y 6= n − 1 then return(’nein’);

end;

return(’ja’)

Bemerkungen:

Für jede ungerade zusammengesetzte Zahl n ist die Wahrscheinlichkeit dafür, dass obiger

MILLER–RABIN–Algorithmus das Resultat ’ja’ liefert, kleiner als (1/4)t . Oft ist diese

Wahrscheinlichkeit sogar viel kleiner als (1/4)t .

Dies beruht auf folgendem Fakt: Falls n eine zusammengesetzte ungerade Zahl ungleich

9 ist, so ist die Anzahl aller Zahlen a mit 2 ≤ a ≤ n − 1, die im MILLER–RABIN–

Algorithmus ein Resultat ’ja’ zur Folge hätten, kleiner gleich Φ(n)/4.

Der MILLER–RABIN–Algorithmus beruht auf dem kleinen Satz von FERMAT und darauf, dass die Zahl 1 modulo einer Primzahl n nur sich selbst und n-1 als Quadratwurzeln

hat. Modulo einer zusammengesetzten Zahl n hat die Zahl 1 stets weitere Quadratwurzeln

modulo n.

Falls der MILLER–RABIN–Algorithmus als Resultat ’nein’ liefert, so ist n garantiert

zusammengesetzt.

Falls n eine Primzahl ist, so liefert der MILLER–RABIN–Algorithmus garantiert den

Wert ’ja’.

53

Erzeugung einer starken Primzahl p (Algorithmus von GORDON)

erzeuge zwei große zufällige Primzahlen s und t mit ungefähr glei-

cher Bitlänge (Test auf Primzahleigenschaft etwa mit MILLER–RABIN–

Algorithmus)

wähle eine natürliche Zahl i0 ; finde die erste Primzahl r = 2it + 1, wobei i

nacheinander die Werte i0 , i0 + 1, i0 + 2, · · · durchläuft (Test auf Primzahleigenschaft wieder mit MILLER–RABIN–Algorithmus)

berechne p0 := (2sr−2 mod r)s − 1

wähle eine natürliche Zahl j0 ; finde die erste Primzahl p := p0 +2jrs, wobei

j nacheinander die Werte j0 , j0 + 1, j0 + 2, · · · durchläuft

p ist eine starke Primzahl

denn es gilt dann für die Primzahl p:

p + 1 = (2 ∗ sr−2 mod r) ∗ s − 1 + 2jrs + 1 = s ∗ (· · ·),

womit p + 1 den großen Primfaktor s hat;

seien λ und s′ diejenigen ganzen Zahlen, für die gilt:

s = λ ∗ r + s′ und 0 ≤ s′ < r;

dann gilt:

p − 1 = (2 ∗ (λ ∗ r + s′ )r−2 mod r) ∗ (λ ∗ r + s′ ) + 2jrs − 2 =

(2 ∗ (s′ )r−2 mod r) ∗ (λ ∗ r + s′ ) + 2jrs − 2 =

(2 ∗ (s′ )−1 mod r) ∗ (λ ∗ r + s′ ) + 2jrs − 2 =

(2 ∗ (s′ )−1 mod r) ∗ (λ ∗ r + s′ mod r) + 2jrs − 2 =

(2 ∗ (s′ )−1 mod r) ∗ λ ∗ r + 2 + 2jrs − 2 =

r ∗ (· · ·),

womit p − 1 den großen Primfaktor r hat

(es wurde unterwegs der kleine Satz von Fermat angewandt);

r − 1 = 2it hat den großen Primfaktor t

54

Diskretes–Logarithmus–Verfahren zur Erzeugung eines

Schlüsselstromes z0 z1 z2 · · ·

gegeben:

Primzahl p

primitives Element a mod p

Schlüssel k (k ∈ Z∗p )

Iteration:

k0 := k,

ki+1 := aki mod p

Schlüsselstrom:

1,

f alls kj > p/2

zj :=

0,

f alls kj < p/2

(i ≥ 0);

(j ≥ 0)

Bemerkung:

Wenn Mr. X ein oder mehrere zi kennt, so kann er daraus nicht ki bestimmen.

Selbst wenn er sich ein ki ”besorgt” hat mit i > 0, so ist es für große Primzahlen

p doch praktisch unmöglich, ki−1 und damit letztlich k zu berechnen:

Denn um ki−1 aus ki berechnen zu können, muss loga (ki) mod p bestimmt werden.

Das RSA–public–key–Verfahren und eine Modifikation davon, der Blum–Blum–

Shub–Generator (siehe Projektaufgaben), liefern kryptographisch sichere Folgen

von Zufallsbits unter der Voraussetzung, dass die Faktorisierung von n praktisch unmöglich ist.

Analog liefert das diskrete–Logarithmus–Verfahren zur Erzeugung eines Schlüsselstromes eine solche Folge, falls das Lösen des diskrete–Logarithmus–Problems

in Z∗p praktisch unmöglich ist. Natürlich dürfen zusätzlich die Schlüssel nicht

erraten werden können.

55

Erzeugung eines Schlüsselstromes durch RC4 (Ron Rivest 1987)

es werden eine S–BOX (substitution box) S, hier eine Permutation

(S0 , S1, · · · , S255) der Menge {0, 1, · · · , 255}, sowie ein Schlüssel K variabler Länge verwendet

Initialisierung der S–Box:

setze S0 := 0, S1 := 1, · · ·, S255 := 255;

fülle ein Byte–Array (K0, K1 , · · · , K255) derart, dass der Schlüssel K immer

wieder hintereinandergeschrieben wird, bis alle 256 Bytes überdeckt sind

j := 0;

for i := 0 to 255 do

j := (j + Si + Ki ) mod 256;

vertausche Si mit Sj ;

Erzeugung von Zufallsbytes B:

i := 0; j := 0;

repeat

i := (i + 1) mod 256;

j := (j + Si) mod 256;

vertausche Si mit Sj ;

t := (Si + Sj ) mod 256;

B := St ;

until genügend viele Bytes B erzeugt sind

Der durch Hintereinandersetzen der Bytes B erzeugte Schlüsselstrom wird dann

mit dem Klartext xor–verknüpft.

Die Anzahl der möglichen internen Zustände ist definiert über die augenblicklichen Werte von i und j sowie von den Si.

RC4 ist ein besonders schneller und weit verbreiteter Algorithmus. Er wird

z. B. in Webbrowsern (SSL–Protokoll) und bei der Absicherung von Wireless LANs benutzt (WEP–, WPA– und WPA2–Protokolle). Allerdings gibt

es auch bekanntgewordene Angriffsmöglichkeiten, siehe dazu den Artikel

rc4 schwaechen.pdf.

56

Blockchiffrierungen im ECB–Modus

Gleiche Klartextblöcke werden (bei gleichem Schlüssel) stets in gleiche Chiffretextblöcke überführt, egal an welcher Stelle im Klartext sie sich befinden.

Verschlüsseln:

P

i

E

k

C

i

(i = 1, 2, ...)

Entschlüsseln:

C

i

D

P

i

k

k: Schlüssel;