Details des Zugriffssteuerungsprozesses in Exchange

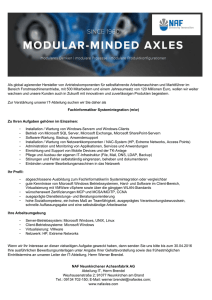

Werbung