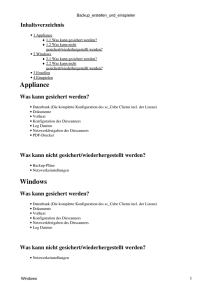

1 Datenbestandsübersicht

Werbung

IT-Sicherheitskonzept Anlage 8.9 Datensicherungskonzept Dieses Dokument wurde als Arbeitsmaterial konzipiert. Es wird empfohlen, 2.0 als Referenz stets das schreibgeschützte Originaldokument aufzubewahren. Diese Grafik kann aus Kopien entfernt werden. Für Rückfragen wenden Sie Autor(en): Ronald der Speer sich bitte an die Geschäftsstelle TMF unter [email protected] Version: Verantwortlicher: Lizenzbedingung und Copyright: Dieses Werk ist einschließlich aller seiner Teile urheberrechtlich geschützt. Die Rechte liegen, sofern nicht anders angegeben, bei der TMF. Eine Gewähr für die Richtigkeit der Inhalte kann die TMF nicht übernehmen. Eine Initiator:Vervielfältigung und Weiterleitung ist ausschließlich innerhalb Ihrer Organisation oder Firma sowie der TMF-Mitgliedschaft erlaubt, sofern keine anders lautende Vereinbarung mit der TMF Freigabe:besteht. Aus Gründen der Qualitätssicherung und der Transparenz bzgl. Verbreitung und Nutzung der TMF-Ergebnisse erfolgt die weitergehende Verbreitung ausschließlich über die TMF-Website oder die Geschäftsstelle der TMF. Gültigkeitsende: Dieses Werk wurde als Arbeitsmaterial konzipiert, weshalb Änderungen an Ausdrucken sowie an umbenannten Kopien der Originaldatei vorgenommen werden können, sofern diese angemessen gekennzeichnet Konzept werden, um eine Verwechslung mit dem Originaldokument Art: auszuschließen. Die Nutzungsbedingungen sowie das TMF-Logo dürfen aus den geänderten Kopien entfernt werden. Die TMF empfiehlt, als Referenz stets das gedruckte Einstufung: Nur für Originaldatei den Dienstgebrauch. Originaldokument oder die Vertraulich. schreibgeschützte vorzuhalten. Auch die Vervielfältigung und Weiterleitung geänderter Versionen ist ausschließlich innerhalb Ihrer Organisation oder Firma sowie der TMF-Mitgliedschaft erlaubt, sofern keine anders lautende Vereinbarung mit der TMF besteht. Sofern geänderte Kopien oder mit Hilfe dieses Werks von Ihnen erstellten Dokumente in der Praxis zum Einsatz kommen, sollen diese per Email an die TMF Geschäftsstelle (info@tmf ev.de) gesandt werden. Diese zugesandten Dokumente werden von der TMF ausschließlich zum Zweck der Weiterentwicklung und Verbesserung der TMF-Ergebnisse genutzt und nicht publiziert. 1 Inhalt 1 2 Datenbestandsübersicht ................................................................................................................. 4 1.1 Backup von Daten in Dateiverzeichnissen............................................................................... 4 1.2 Backup von Daten in Datenbanken ......................................................................................... 6 Datensicherungsplan ....................................................................................................................... 6 2.1 Datensicherungsarchiv ............................................................................................................ 7 2.2 Benachrichtigungen................................................................................................................. 8 2.3 Mitarbeiterverpflichtungen ..................................................................................................... 8 2.4 Restaurierungsvorgehen ......................................................................................................... 8 2.5 Restaurierungsübungen .......................................................................................................... 8 2 Datensicherungskonzept Für die Erreichung der Projektziele ist die Erfassung, Verarbeitung und Speicherung von elektronischen Daten eine wesentliche Grundlage. Um das Projektziel nicht zu gefährden, sind Maßnahmen erforderlich, welche einen Verlust dieser Daten verhindern. Aus diesen Gründen ist die einzusetzende Hardware und Software so ausfallsicher wie möglich zu wählen. Da jedoch keine Hardware oder Software einen 100%igen Schutz vor Datenverlust bieten kann, sind zusätzliche Maßnahmen erforderlich. Das Datensicherungskonzept beschreibt alle organisatorischen und technischen Maßnahmen, um die Gefahr eines Datenverlustes zu vermindern oder ganz auszuschließen. Das Datensicherheitskonzept umfasst folgende Teile: Datenbestandsübersicht Voraussetzung für das Datensicherungskonzept ist eine detaillierte Übersicht über die betreffenden Daten und deren Struktur. Auf der Basis einer derartigen Übersicht ist die Erstellung eines Datensicherungsplanes möglich. Datensicherungsplan Der Datensicherungsplan dient als Grundlage für die durchzuführenden Datensicherungen. Er erfordert nicht nur eine Koordination der betreffenden Systeme, sondern auch eine Abstimmung mit den betroffenen Nutzern. Datensicherungsarchiv Die Einrichtung eines Datensicherungsarchiv ist notwendig um jederzeit einen früheren Stand wiederherzustellen können. Die Planung eines solchen Datensicherungsarchivs muss sehr sorgfältig erfolgen, da entweder zu große Lücken oder zu große Datenmengen entstehen. Benachrichtigungen Mitarbeiterverpflichtungen Damit alle notwendigen Daten gesichert werden können, müssen die Mitarbeiter betreffs der Speicherrichtlinien hingewiesen werden. Ebenfalls sollten aber auch keine überflüssigen Daten gesichert werden. Daraus folgt, dass die Mitarbeiter eingewiesen und belehrt werden müssen. Dies erfolgt im Rahmen von Mitarbeiterverpflichtungen. Restaurierungsvorgehen Ist eine Datenwiederherstellung notwendig, ist die Unterstützung durch ein standardisiertes Vorgehen notwendig. Dieses standardisierte Vorgehen wird im Teil Restaurierungsvorgehen beschrieben. Dieser Abschnitt dient auch als Unterstützung der Koordination derartiger Datenwiederherstellungen 3 Restaurierungsübungen Um die Praktikabilität und Funktion der Maßnahmen des Datensicherungskonzeptes zu überprüfen, ist eine regelmäßige Durchführung von Restaurierungsübungen notwendig. Diese Restaurierungsübungen sollen auch entsprechende Lücken im Konzept aufdecken. Gleichzeitig kann man im Rahmen dieser Übungen weitere Mitarbeiter schulen, um im Bedarfsfall über einen entsprechend großen Personenkreis mit den erforderlichen Kenntnissen zu verfügen. 1 Datenbestandsübersicht Alle (projektbezogenen) Anwendungsdaten in Dateien und in Datenbanken, die Inhalte der Homeverzeichnisse aller Mitarbeiter und die Systemdaten, die für die Wiederherstellung der Arbeitsfähigkeit nach einem Datenverlust erforderlich sind, sind regelmäßig auf Magnetbändern zu sichern. Diese Daten dürfen ausschließlich auf den Festplattensystemen der Server des IT-Verbundes (Tabelle in Kap. 3.1.1) abgelegt werden. Die Datensicherung erfolgt unabhängig davon, ob diese Festplattensysteme mit oder ohne Datenspiegelung arbeiten. Die Public-Verzeichnisse auf den File-Servern dienen nur dem Datenaustausch zwischen den Mitarbeitern, die an verschiedenen Projekten arbeiten und werden nicht gesichert. Auf den Speichermedien der Arbeitsplatzrechner dürfen temporär nur solche Daten gespeichert werden, die nicht gesichert werden müssen. Für die im IT-Verbund eingesetzte Standard-Software Programmdateien werden nicht auf Magnetbänder gesichert. existieren Sicherheitskopien. Diese 1.1 Backup von Daten in Dateiverzeichnissen Die Auswahl der Datenbestände, die regelmäßig zu sichern sind, erfolgt in Absprache mit den für die Daten bzw. Anwendungen verantwortlichen Mitarbeitern. Die dazu erforderliche Konfiguration der Backup-Software erfolgt ausschließlich durch Mitarbeiter der Systemadministration. Die folgende Tabelle listet die Dateiverzeichnisse, die regelmäßig gesichert werden, für alle Server des IT-Verbundes auf: 4 Nr. Funktion Betriebssystem Systemverzeichnisse Datenverzeichnisse 1 Informations-Server Linux /, /etc, /opt, /var /user/local 2 Applikations-Server Linux /, /etc, /opt,/var /user/local /san_projekte 3 File-Server Linux /, /etc, /opt,/var /home /localhome D: E: 4 Fileserver Windows 2003 C:\ F: G: 5 Terminal- und PrintServer Windows 2003 C:\ 5 - 1.2 Backup von Daten in Datenbanken Die Datenbestände der beiden Datenbank-Server sind in regelmäßigen Zeitabständen zu sichern. Damit eine 24-Stunden-Verfügbarkeit der Studiendatenbanken gewährleistet werden kann, wurde eine Lösung implementiert, welche die Sicherung im laufenden Betrieb (Online-Backup) ermöglicht. Zusätzlich laufen alle Datenbanken im Archive Log Modus, dies bedeutet, das alle Änderungen an der Datenbank (Redo Log Dateien) in Dateien abgespeichert werden. Somit ist zu jeder Zeit mit einem funktionierenden Backup der Datenbank ein konsistenter Zustand der Daten zu einem definierten Zeitpunkt möglich. Diese Archive Log Dateien werden sofern notwendig in einem Abstand von 4 Stunden gesichert. Die Steuerung der Sicherung der Datenbanken erfolgt über eine dedizierte Datenbank auf dem Management-Server. Diese wird regelmäßig im Offline-Modus gesichert. 2 Datensicherungsplan Die Sicherung der Datenbestände aller Server des IT-Verbundes erfolgt zentral in einer Client/ServerArchitektur mit der leistungsfähigen Software Legato Networker auf einem dedizierten Linux-Server, an den eine automatische Bandwechslereinheit (Autochanger) angeschlossen ist. Auf diesem Linux-Server läuft die Server-Komponente und auf den Linux- und Windows Servern des IT-Verbundes ist die jeweilige Client-Komponente der Backup-Software aktiv. Die Konfiguration der Backup-Software erfolgt auf der Server-Seite und wird ausschließlich durch Mitarbeiter der AG Systemadministration vorgenommen. Der Backup-Server startet die Datensicherung automatisch nach einem vorab festgelegten Zeitplan. Die Sicherung der Dateien erfolgt überwiegend nachts zwischen 1 und 5 Uhr. Die Zeitpunkte für das regelmäßige Backup der zu sichernden Datenbestände werden in Absprache mit den für die Daten bzw. Anwendungen verantwortlichen Mitarbeitern festgelegt. Die Anwendungsdaten und die Systemdaten werden auf verschiedene Magnetbänder gesichert. Um das Volumen der gesicherten Daten im Griff zu behalten, erfolgt die Sicherung der Serverdaten in drei Gruppen in zeitlich versetzten Zyklen. Die Systemdaten werden nach einer Volldatensicherung, die einmal im Monat stattfindet, täglich inkrementell gesichert. Die Anwendungsdaten werden nach einer Volldatensicherung, die einmal im Monat stattfindet, wöchentlich differenziell und täglich inkrementell gesichert. Spezielle Dateien werden zweimal täglich inkrementell gesichert. Die Volldatensicherung und die differenzielle/inkrementelle Datensicherung der Anwendungsdaten erfolgt in der Regel auf verschiedene Magnetbänder. Zu diesem Zweck sind die acht im Bandwechsler befindlichen Magnetbänder fünf verschiedenen Pools zugeordnet (data1, data2full, data2incr, system1 und system2). Von den Pools data1, data2full und data2incr, welche die Anwendungsdaten sichern, befindet sich in der Regel ein Band, das aktuell beschrieben wird bzw. gerade vollständig beschrieben worden ist, und ein Reserveband im Wechsler. Von den Pools system1 und system2, welche die Systemdaten sichern, befindet sich genau ein Band im Wechsler. 6 Das Backup der Oracle-Datenbanken liegt auf den Bändern des Pools data1. Die Zuordnung der Datenbestände und Serversysteme zu den verschiedenen Gruppen, Zeitzyklen und Magnetbandpools ist in der folgenden Tabelle dargestellt: Nr. Server Daten 1 InformationsServer 2 3 Anwendungs-daten 5 Anwendungs-daten File-Server voll 2. Sa. data2full.000 - 999 differenziell 1., 3.,4. Sa. inkrementell Mo. bis Fr. voll 11. des Monats inkrementell täglich voll 3. So. differenziell 1., 2.,4. So. inkrementell Di. bis Sa. voll 21. des Monats inkrementell täglich voll 1. Sa. differenziell 2., 3.,4. Sa. inkrementell Mo. bis Fr. voll 1. des Monats inkrementell täglich system2.000 - 999 data2full.000 - 999 data2incr.000 - 999 File- und PrintServer 6 Pool Systemdaten 4 File- und PrintServer Zyklus data2incr.000 - 999 ApplikationsServer File-Server Datensicherung Systemdaten File-Server system2.000 - 999 7 9 Datenbank-Server 10 Anwendungs-daten Datenbank-Server Backup-Server Systemdaten 11 data1.000 - 999 system1.000 - 999 2.1 Datensicherungsarchiv Im Bandwechselgerät befinden sich acht Magnetbänder, die fünf verschiedenen Pools zugeordnet sind. Von den drei Pools, welche die Anwendungsdaten sichern, befinden sich in der Regel ein Band, das aktuell beschrieben wird, und ein Reserveband im Wechsler. Von den zwei Pools, welche die Systemdaten sichern, befindet sich genau ein Band im Wechsler. Von den vollständig beschriebenen Bändern, die bereits aus dem Wechsler entnommen wurden, wird das zuletzt beschriebene Band in einem Stahlschrank im Serverraum gelagert. Damit stehen diese Bänder für eine eventuell erforderliche Wiederherstellung von Daten sofort zur Verfügung.. 7 Nach Überschreiten der Verfallszeit werden diese Bänder erneut für ein Backup der Daten des ITVerbundes eingesetzt. 2.2 Benachrichtigungen Über den Erfolg / Misserfolg eines jeden Sicherungsauftrages wird vom Backup-Server ein Report generiert, der als E-Mail an die Mitarbeiter der AG Systemadministration gesendet wird. Diesem Bericht ist u.a. zu entnehmen, welche Daten mit welchem Volumen in welchen Zeiten gesichert wurden. Besonders detaillierte Reports werden durch das Datenbank-Backup erstellt. Diese Berichte werden täglich ausgewertet und im nächsten Backup archiviert. 2.3 Mitarbeiterverpflichtungen Alle Mitarbeiter werden darüber belehrt, dass in den Public-Verzeichnissen auf den File-Servern und auf den Speichermedien der Arbeitsplatzrechner temporär nur solche Daten gespeichert werden dürfen, die nicht gesichert werden müssen. 2.4 Restaurierungsvorgehen Das Rücksichern von Daten, die zu restaurieren sind, erfolgt direkt auf dem betreffenden Client mit dem Programm „Recover“, das Bestandteil der hier eingesetzten Software Legato Networker ist. Das Rücksichern von Daten erfolgt ausschließlich durch Mitarbeiter der Systemadministration. Nach der Auswahl des Zeitpunktes, für den die Daten zu restaurieren sind, und des Zielortes können die rückzusichernden Datenbestände in der grafischen Anzeige der auf Band gesicherten Dateiverzeichnisse im Detail (Verzeichnisse und Dateien) ausgewählt werden. Im Ergebnis der Auswahl, werden die für die Rücksicherung erforderlichen Magnetbänder angezeigt und sobald diese im Bandwechsler zur Verfügung stehen, wird unverzüglich mit dem Rückspielen der Daten an den zuvor festgelegten Zielort begonnen. Das Rücksichern von Daten auf einen anderen Client ist nur möglich, wenn es in der Konfiguration der Backup-Software ausdrücklich erlaubt wurde. 2.5 Restaurierungsübungen Während der Inbetriebnahme des Backup-Systems und bei Konfigurationsänderungen und insbesondere bei der Inbetriebnahme des Datenbank-Backups wurden wiederholt Tests zur Wiederherstellung von Datenbeständen durchgeführt. Diese Tests lieferten stets positive Ergebnisse. Im Routinebetrieb erfolgen regelmäßige Rücksicherungen von Teilen des Datenbestandes. Diese Restaurierungsübungen werden so geplant, dass sie den Produktivbetrieb nicht beeinträchtigen. 8