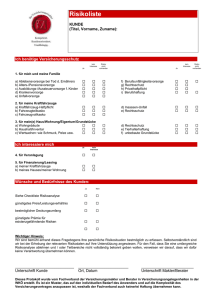

Anlage 10.5 Muster-Risikoanalyse »(VND

Werbung

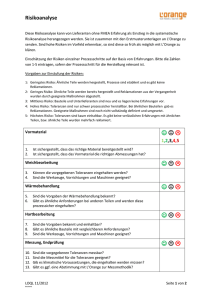

Version 1 Stand: 01.06.2013 Risikoanalyse gemäß Anlage 10 zu den VV-ZBR für das IT-Verfahren … Verfasser: … Erstellungsdatum: … 1 Version 1 Stand: 01.06.2013 Vorbemerkung Das vorliegende Muster ist als Hilfestellung für die Erstellung einer kassenrechtlichen Risikoanalyse i. S. v. Nr. 13 Anlage 10 zu den VV-ZBR konzipiert.1 An den Umgang mit öffentlichen Geldern werden zu Recht hohe Anforderungen gestellt. Nicht jedes Risiko, das aus dem Einsatz von IT-Verfahren mit Bezug zum Haushalts-, Kassen- und Rechnungswesen (HKR-Bezug) folgt, ist deshalb akzeptabel. Die Nutzung des IT-Verfahrens darf die Kassensicherheit nicht gefährden (Nr. 3 Satz 1 Anlage 10). Dementsprechend sind sowohl die Einführung als auch die Änderung eines ITVerfahrens nur zulässig, soweit Risiken für die Kassensicherheit durch technische oder organisatorische Maßnahmen wirksam beherrscht werden können (Nr. 3 Satz 2 Anlage 10). Eine Risikoanalyse ist für jedes IT-Verfahren zu erstellen, unabhängig davon, ob es kassenrechtliche Ausnahmen beansprucht oder nicht. Nähere Anforderungen an die Risikoanalyse legt Nr. 13 der Anlage 10 fest. Dabei ist zu berücksichtigen, dass eine Gefährdung der Kassensicherheit nicht nur bei Betrachtung eines jeweiligen Einzelrisikos vorliegen kann, sondern sich auch aus der kumulierten Betrachtung mehrerer Einzelrisiken ergeben kann. Das vorliegende Muster für eine Risikoanalyse enthält Vorgaben zur Gliederung und zu Inhalten, die bei einzelnen Gliederungspunkten behandelt werden sollten. Ergänzt werden diese Vorgaben um Beispiele. Bei Abweichungen von diesen Vorgaben ist zu berücksichtigen, dass dies in der Regel zu erhöhtem Prüfungsaufwand und somit zu einer längeren Bearbeitungszeit seitens der Finanzbehörde führt. Für Rückfragen ist das Referat 244 (Haushaltsund Kassenrecht, Haushaltssystematik; [email protected]) Ihr Ansprechpartner. Inhaltsverzeichnis I. Risikoidentifikation und Risikocharakterisierung ................................................................. 3 II. Risikoquantifizierung und -bewertung ................................................................................ 3 III. Risikokontrolle: Verfahren zur Überprüfung der Risikoanalyse ......................................... 7 1 Daneben wird für IT-Verfahren, die personenbezogene Daten verarbeiten – was bei IT-Verfahren mit HKRBezug regelmäßig der Fall ist – , gefordert, dass auch eine datenschutzrechtliche Risikoanalyse gem. § 8 Abs. 4 des Hamburgischen Datenschutzgesetzes (HmbDSG) angefertigt wird. Diese Risikoanalyse legt den Schwerpunkt der Betrachtung auf datenschutzrechtliche Risiken der IT-Verfahren. Dennoch kann es zwischen datenschutzrechtlicher und kassenrechtlicher Risikoanalyse teilweise inhaltliche Überschneidungen geben. 2 Version 1 Stand: 01.06.2013 I. Risikoidentifikation und Risikocharakterisierung Inhaltliche Vorgaben: Zunächst sind sämtliche Risiken, die durch die Nutzung des IT-Verfahrens für die Kassensicherheit entstehen können, zu identifizieren. In erster Linie sind hiermit Missbrauchsmöglichkeiten durch die Anwender des IT-Verfahrens oder durch Außenstehende gemeint. Hierzu gehören aber auch möglicherweise auftretende technische Fehler des IT-Verfahrens (ITSicherheit), Risiken für die Revisionssicherheit (z.B. im Zusammenhang mit Fehlern bei Datenübernahmen oder Datentransporten) etc., da dadurch die Kassensicherheit des Verfahrens ebenfalls gefährdet sein kann. Je nachdem wie komplex das IT-Verfahren ist, empfiehlt sich sowohl eine gesonderte Betrachtung einzelner Prozesse innerhalb des Verfahrens als auch eine Gesamtbetrachtung des IT-Verfahrens hinsichtlich möglicher Risiken. z.B.: Risiko des Zugriffs durch Unbefugte auf das IT-Verfahren, Manipulation von zahlungsrelevanten Daten durch Administratoren, Datenverlust beim Transport der Daten, Manipulation von zahlungsrelevanten Daten bei der Umwandlung von (papiernen) Originalbelegen in elektronische Belege etc. Risiken ergeben sich zudem fast immer, wenn von den kassenrechtlichen Standards in der Anlage 10 oder von den übrigen Kassenvorschriften abgewichen wird. z.B.: Risiko infolge des Einsatzes eines Stichprobenkontrollverfahrens anstelle des VierAugen-Prinzips, Risiko bei Verzicht auf die Bescheinigung der ordnungsgemäßen und vollständigen Datenerfassung bei Stammdatenerfassung etc. Art, Ursprung und Folgen des jeweiligen Risikos sind so zu beschreiben, dass dies von Dritten nachvollzogen werden kann (Risikocharakterisierung, vgl. Nr. 13.3 Satz 2 Anlage 10). Im Falle einer Abweichung von einer kassenrechtlichen Vorschrift ist dies zu begründen. z.B.: Beim IT-Verfahren „eBuch“ erfolgt die Datenerfassung im System lediglich durch eine einzelne Person. Eine regelmäßige Kontrolle der ordnungsgemäßen und vollständigen Datenerfassung durch eine zweite Person ist nicht vorgesehen. Die Datenprüfung wird lediglich stichprobenartig durch eine zweite Person, hier den Vorgesetzten, durchgeführt. Es besteht somit das Risiko, dass Fehler bei der Datenerfassung nicht in jedem Fall erkannt werden und somit eine falsche Zahlung angeordnet wird. Durch die Abweichung von Nr. 6.4.1 der Anlage 10 und damit durch den Verzicht auf eine durchgängige Vier-Augen-Prüfung können Personalkapazitäten in Höhe einer Vollzeitkraft eingespart werden. II. Risikoquantifizierung und -bewertung Inhaltliche Vorgaben: Im zweiten Schritt der Risikoanalyse sind die Risiken zu quantifizieren und zu bewerten. Wie groß das Risiko tatsächlich ist, ergibt sich aus dem Zusammenwirken von seiner Eintrittswahrscheinlichkeit und dem Ausmaß der negativen Folgen (Schadensausmaß). 3 Version 1 Stand: 01.06.2013 Risikoquantifizierung Vor Schätzung der Eintrittswahrscheinlichkeit und des Schadensausmaßes sind zunächst die ergriffenen Sicherheitsvorkehrungen/Schutzmaßnahmen zur Risikoprävention bzw. Risikominderung zu beschreiben. Hier sollten sämtliche technischen oder organisatorischen Maßnahmen zur Verringerung der Eintrittswahrscheinlichkeit oder zur Minderung des Schadensausmaßes bezüglich des Risikos geschildert werden. z.B.: systemtechnische Plausibilitätskontrollen oder systemtechnische Vorgaben zur Vermeidung von Eingabefehlern bei der Datenerfassung, regelmäßige Rücklaufkontrollen um Fehler oder Missbrauch aufzudecken, Saldenabgleich o.ä. systemtechnische Kontrollen zur Sicherstellung des ordnungsgemäßen Datentransports, nachträgliche stichprobenhafte Kontrolle von Abrechnungen der Vertragspartner etc. Unter Berücksichtigung der ergriffenen Schutzmaßnahmen ist die verbleibende Eintrittswahrscheinlichkeit des Risikos in 4 Stufen zu schätzen2: Eintrittswahrscheinlichkeit in Bezug auf Gesamtzahl der Geschäftsvorfälle Art des Risikos aufgrund Eintrittswahrscheinlichkeit Risikowahrscheinlichkeit 0-0,1 Prozent Sehr geringes Risiko 0 0,1-2,5 Prozent Geringes Risiko 0,025 2,5-10 Prozent Mittleres Risiko 0,1 10-100 Prozent Hohes Risiko 0,5 Bei der Schätzung sind – sofern möglich – Erfahrungen aus ähnlichen IT-Verfahren oder Altverfahren zu berücksichtigen (s. Nr. 13.4 Satz 2 Anlage 10). Handelt es sich um ein völlig neues IT-Verfahren, so ist die Schätzung der Eintrittswahrscheinlichkeit eine erste Einschätzung, die gegebenenfalls nach einer gewissen Zeit der Inbetriebnahme des Verfahrens korrigiert werden muss. Die Schätzung ist zu begründen (Nr. 13.4 Satz 3 Anlage 10). Hinsichtlich des Schadensausmaßes des Risikos ist unter Berücksichtigung der ergriffenen Schutzmaßnahmen der maximale Vermögensschaden für die FHH in einem Jahr durch Schätzung zu bestimmen. Hierbei sind gegebenenfalls auch mittelbare Schäden, insbesondere Personalkosten zur Beseitigung entstandener Fehler zu berücksichtigen. Auch diese Schätzung ist zu begründen (s. Nr. 13.5 Anlage 10). 2 Bei der Ermittlung der Eintrittswahrscheinlichkeit handelt es sich um eine Schätzung. Die Unterteilung in 4 Risikostufen soll diese erleichtern. Für die nachfolgende Berechnung des Risikowertes ist lediglich die Risikowahrscheinlichkeit aus der 3. Spalte der Tabelle zu nehmen und nicht die Prozentangaben aus der 1. Spalte. 4 Version 1 Stand: 01.06.2013 Risikobewertung Das ermittelte Risiko für die Kassensicherheit muss beherrschbar sein (vgl. Nr. 13.1 Anlage 10). In Nr. 13.4 Satz 4 Anlage 10 sind Kriterien aufgeführt, bei deren Vorliegen ein Risiko nicht mehr als beherrschbar gilt. Dies ist der Fall, wenn - dessen Eintrittswahrscheinlichkeit in Bezug auf die Gesamtzahl der Geschäftsvorfälle hoch ist (siehe Tabelle zur Eintrittswahrscheinlichkeit, unterste Zeile), - der maximale Vermögensschaden 200 000 € übersteigt oder - wenn der Risikowert 0,001 übersteigt. Bei dem Risikowert handelt es sich um einen rein rechnerischen Wert, durch den Eintrittswahrscheinlichkeit, maximaler Vermögensschaden und insgesamt mit dem Verfahren verwaltete Finanzmittel in ein angemessenes Verhältnis zueinander gesetzt werden sollen, um zu entscheiden, ob ein IT-Verfahren aufgrund der möglichen Risiken noch kassensicher ist. Der Risikowert ist folgendermaßen zu ermitteln (vgl. Nr. 13.6 Anlage 10): Risikowert (Rw) = Eintrittswahrscheinlichkeit x relativer Vermögensschaden Relativer Vermögensschaden = maximaler Vermögensschaden verwaltete Finanzmittel z.B.: Rw = 0,025 x 50 000 = 0,0005 2 500 000 Sofern ein Risiko aufgrund dieser Kriterien nicht als unbeherrschbar gilt, ist im Rahmen der Risikobewertung darzulegen, warum es akzeptabel ist und warum auf das Ergreifen weiterer Schutzmaßnahmen verzichtet wird. z.B.: Kosten-Nutzen-Analyse => Abwägung des Nutzens einer Risikoreduzierung mit dem dafür benötigten Aufwand, Vergleich mit anderen tolerierten Risiken => Ist das Risiko geringer als bereits akzeptierte Risiken? 5 Version 1 Stand: 01.06.2013 Prüfungsschema Für die Risikocharakterisierung, -quantifizierung und –bewertung empfiehlt sich folgende Darstellung: 1. Beschreibung des Risikos Das Risiko ist detailliert zu beschreiben. Im Falle einer Abweichung von einer kassenrechtlichen Vorschrift ist diese zu benennen. Des Weiteren sind die Folgen für die Kassensicherheit bei Eintritt des Risikos zu erläutern. Die Beschreibung muss von externen Dritten nachvollzogen werden können. 2. Ergriffene Schutzmaßnahmen Es sind die ergriffenen Schutzmaßnahmen zur Reduzierung des unter 1. beschriebenen Risikos zu erläutern. Dazu gehören insbesondere technische und organisatorische Gegenmaßnahmen sowie die Einrichtung eines Fehlermanagements. 3. Bewertung des nach Einführung der Schutzmaßnahmen verbleibenden Risikos a) Eintrittswahrscheinlichkeit in Bezug auf die Gesamtzahl der Geschäftsvorfälle 0 - 0,1 Prozent Das Risiko ist infolge der ergriffenen Schutzmaßnahmen sicher ausgeschlossen. 0,1 – 2,5 Prozent Die Wahrscheinlichkeit des Risikoeintritts ist verschwindend gering. 2,5 – 10 Prozent Es besteht eine signifikante Wahrscheinlichkeit, dass das Risiko eintreten wird. 10 – 100 Prozent Die Wahrscheinlichkeit des Risikoeintritts ist so hoch, dass der Eintritt nicht überraschend wäre. b) Begründung Die Risikoeinschätzung ist zu begründen. Dabei können insbesondere das aus früheren Verfahren gewonnene Erfahrungswissen und die ergriffenen Schutzmaßnahmen herangezogen werden. c) maximaler Schaden bei Risikoeintritt Zu schätzen ist der bei Risikoeintritt maximal mögliche Schaden pro Jahr. d) Begründung und Bewertung Es sind die Grundlagen zu erläutern, auf denen die Risikoeinschätzung beruht. Insbesondere folgende Aspekte können dabei berücksichtigt werden: maximaler finanzieller Umfang eines Geschäftsvorfalls, Gesamtanzahl der Geschäftsvorfälle und maximaler prozentualer Anteil der unrichtigen Geschäftsvorfälle. Das verbleibende Risiko ist nach Prüfung der Ausschlusskriterien gem. Nr. 13.4 Satz 4 Anlage 10 schließlich zu bewerten. Hierbei ist auch zu begründen, warum von weiteren Schutzmaßnahmen zur Risikominimierung abgesehen wird. 6 Version 1 Stand: 01.06.2013 III. Risikokontrolle: Verfahren zur Überprüfung der Risikoanalyse Inhaltliche Vorgaben: Quellen von Fehlern sind dynamisch. Die für das IT-Verfahren verantwortliche Stelle ist daher gemäß der Anlage 10 zu den VV-ZBR verpflichtet, nach Einführung des IT-Verfahrens zu prüfen, ob auf Grundlage des gesammelten Erfahrungswissens die ursprüngliche Gefahreinschätzung weiterhin zutreffend ist. Die Prüfung ist zu dokumentieren und der Finanzbehörde (Referat 244) zu übersenden. In der Risikoanalyse sind hierzu folgende Angaben zu machen: 1. Verantwortliche Person Es ist eine Person zu benennen, die für die Durchführung der Risikokontrolle verantwortlich ist. 2. Ausgestaltung der Risikokontrolle Die Anlage 10 zu den VV-ZBR enthält keine verbindlichen Vorgaben, wie die Risikokontrolle auszugestalten ist. Diesbezüglich sind eine Vielzahl von Verfahren möglich, beispielsweise eine schriftliche Befragung der Anwender mittels Fragebögen, eine statistische Auswertung oder eine Evaluation durch Externe. Welches Verfahren am besten geeignet ist, ist von den Spezifika des jeweiligen Verfahrens abhängig. Der für das HKR-Verfahren zuständigen Behörde steht aus diesem Grund ein Einschätzungsspielraum zu. 3. Frequenz der Risikokontrolle Es ist darzulegen, in welchen zeitlichen Abständen eine Überprüfung der Risikoanalyse vorgesehen ist. Die Zeiträume zwischen den Überprüfungen dürfen nicht zu lang sein, um zu verhindern, dass die Schutzmaßnahmen auf einer unzureichenden Risikoanalyse aufbauen. Gemäß Anlage 10 zu den VV-ZBR muss daher jedenfalls alle zwei Jahre eine Überprüfung stattfinden. Ist das Verfahren bereits 5 Jahre ohne Beanstandung und Änderung in Betrieb, ist eine Risikokontrolle alle fünf Jahre ausreichend. Beispiel: Verantwortliche Person Jörg Meier Behörde für Wissenschaft und Forschung Hamburger Straße 35, 20046 Hamburg Tel.: 040/42863 2347 E-Mail: [email protected] Ausgestaltung der Risikokontrolle Die Benutzer des HKR-Verfahrens werden zunächst mittels Fragebögen um Einschätzung zum HKR-Verfahren gebeten. Die Ergebnisse der Befragung werden in einem gemeinsamen Gespräch mit allen Benutzern ausgewertet. Dies ermöglicht es insbesondere, Gründe für unterschiedliche Einschätzungen zu ermitteln. Auf Grundlage dieser Ergebnisse erstellt im Anschluss die für die Risikokontrolle verantwortliche Person eine schriftliche Zusammenfassung. Frequenz der Risikokontrolle Aufgrund des aufwendigen Verfahrens ist eine Risikokontrolle lediglich alle zwei Jahre vorgesehen. 7