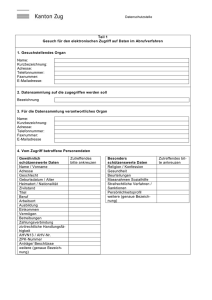

Editierbare Mustervorlage [] "Muster Bearbeitungsreglement"

Werbung

![Editierbare Mustervorlage [] "Muster Bearbeitungsreglement"](http://s1.studylibde.com/store/data/002295093_1-e85e38916bcc6e69997fc5ebe6800b72-768x994.png)

[KLASSIFIZIERUNG wie z. B. ÖFFENTLICH, INTERN, VERTRAULICH] Bearbeitungsreglement Datensammlung [Bezeichnung der Datensammlung] Inhaber der Datensammlung [Amts- oder Firmenbezeichnung inkl. Anschrift und Kontaktdaten] Anwendungsverantwortliche(r) [Funktionsbezeichnung] Änderungskontrolle Version 1.0 Document1 Datum [Ver_10.10.2012] Beschreibung, Bemerkung Autor [Kürzel] 1 Abkürzungsverzeichnis Abkürzung Abt. Abteilung Art. Artikel DB Datenbank DSG Datenschutzgesetz DSV Verordnung zum Datenschutzgesetz OE Organisationseinheit SbO Systembetreibendes Organ … … Document1 Version: xxx 2 Inhaltsverzeichnis 1. Allgemein .................................................................................................................. 5 1.1 Rechtsgrundlagen bzw. Rechtfertigungsgründe ............................................................. 5 1.2 Interne Organisation ....................................................................................................... 5 1.3 Verantwortlichkeiten ...................................................................................................... 5 1.4 Auftragsdatenbearbeiter................................................................................................. 6 2. Zweck und Inhalt der Datensammlung ....................................................................... 6 2.1 Zweck der Datensammlung ............................................................................................. 6 2.2 Inhalt der Datensammlung ............................................................................................. 7 3. Konfiguration der Informatikmittel ............................................................................ 8 3.1 Systemübersicht .............................................................................................................. 8 3.2 Anwendungsbeschreibung .............................................................................................. 9 4. Benutzer und Datenzugriff ......................................................................................... 9 4.1 Benutzerrollen ................................................................................................................. 9 4.2 Zugriffsberechtigung ..................................................................................................... 10 4.3 Prozess Zugriffsberechtigung ........................................................................................ 11 4.4 Passwort-Policy ............................................................................................................. 12 4.5 Pflichten der Benutzer................................................................................................... 12 5. Bearbeitung der Personendaten ...............................................................................13 5.1 Datenherkunft ............................................................................................................... 13 5.2 Datenbearbeitungsverfahren ........................................................................................ 13 5.2.1 Datenerhebung .......................................................................................................... 13 5.2.2 Interne Datenbearbeitung ......................................................................................... 14 5.2.3 Berichtigung (Sperrung, Vermerk)............................................................................. 14 5.2.4 Anonymisierung ......................................................................................................... 14 5.2.5 Archivierung/Vernichtung ......................................................................................... 14 5.3 Datenbekanntgabe und Schnittstellen.......................................................................... 16 5.3.1 Schnittstelle Systembetreiber – Behörde.................................................................. 16 6. Technische und organisatorische Massnahmen.........................................................17 6.1 Allgemeine Massnahmen .............................................................................................. 17 6.2 Besondere Massnahmen ............................................................................................... 18 6.2.1 Zugangskontrolle ....................................................................................................... 18 6.2.2 Personendatenträgerkontrolle .................................................................................. 18 6.2.3 Transportkontrolle..................................................................................................... 19 6.2.4 Bekanntgabekontrolle ............................................................................................... 19 6.2.5 Speicherkontrolle ...................................................................................................... 20 6.2.6 Benutzerkontrolle ...................................................................................................... 20 6.2.7 Zugriffskontrolle ........................................................................................................ 21 6.2.8 Eingabekontrolle ........................................................................................................ 21 6.3 Protokollierung .............................................................................................................. 21 6.3.1 Auswertung von Protokolldaten ............................................................................... 22 7. Rechte der betroffenen Personen .............................................................................22 7.1 Ansprechperson ............................................................................................................ 22 Document1 Version: xxx 3 7.2 7.3 Auskunftsrecht .............................................................................................................. 22 Berichtigung der Daten ................................................................................................. 23 8. Anmeldung Datensammlung ....................................................................................23 9. Verantwortlichkeit ...................................................................................................23 10. Anhang ....................................................................................................................25 10.1 Dokumentenverzeichnis................................................................................................ 25 10.2 Glossar ........................................................................................................................... 26 10.3 Abbildungsverzeichnis ................................................................................................... 27 10.4 Register der Datensammlung........................................................................................ 28 Document1 Version: xxx 4 1. Allgemein 1.1 Rechtsgrundlagen bzw. Rechtfertigungsgründe Für Behörden. Dieser Abschnitt hält die gesetzlichen Grundlagen fest, auf die sich die Bearbeitung der Personendaten in der Datensammlung durch Behörden stützt. Die Rechtsgrundlage der gegenständlichen Datensammlung ([Name der Datensammlung]) findet sich im [Gesetz]. Nach Art. [Artikel und Gesetz] betreibt [Behörde sowie Kurzbeschreibung der Datensammlung]. Alternative: Der Betrieb von [Bezeichnung der Datensammlung] der [Bezeichnung Behörde] stützt sich insbesondere auf folgende Rechtsgrundlagen: [Gesetz] … Generell bedürfen auch private Personen für die Bearbeitung von Personendaten eines Rechtfertigungsgrundes.1 Für Private gilt Art. 16 DSG, wonach es für bestimmte Fälle der Datenbearbeitung durch Private auf eine Einwilligung als Rechtfertigungsgrund entscheidend ankommt. Die Einwilligung der betroffenen Personen wird eingeholt, indem [Beschreibung des Verfahrens, z B. Opt-In]. Diese Einwilligungserklärungen sind dokumentiert und werden [wo und wie?] zu Beweiszwecken aufbewahrt. Wird die Einwilligung der Datenbearbeitung widerrufen, [Beschreibung des Verfahrens bei Widerruf]. 1.2 Interne Organisation Aufführen des Organigramms (auch auszugsweise) des für die Datensammlung verantwortlichen Organs und insbesondere jener Bereiche (inkl. Anzahl Mitarbeitende), die mit der Datensammlung arbeiten (z. B. Administration) oder deren Daten direkt bearbeiten (z. B. Sachbearbeitung). Die für den Datenschutz und die Datensicherheit verantwortliche Stelle ist [Bezeichnung des Betreibers der Datensammlung]. >>> Organigramm – Inhaber der Datensammlung – einfügen 1.3 Verantwortlichkeiten Die Verantwortlichkeiten können wie folgt definiert werden: 1 Für die Planung und Realisierung: [Bezeichnung der Stelle] Betrieb sowie die Systementwicklung: [Bezeichnung der Stelle] Hardware: [Bezeichnung der Stelle] Vgl. Art. 16 DSG, Art. 17f. DSG. Document1 Version: xxx 5 1.4 Anwendung: [Bezeichnung der Stelle] Netzwerk: [Bezeichnung der Stelle] Datenbank: [Bezeichnung der Stelle] Betriebssystem: [Bezeichnung der Stelle] … Auftragsdatenbearbeiter Wird die Bearbeitung von Personendaten durch Private an Dritte übertragen (z. B. Outsourcing), so müssen nach Art. 19 DSG folgende Voraussetzungen erfüllt sein: • der Auftraggeber dafür sorgt, dass die Daten nur so bearbeitet werden, wie er es selbst tun dürfte; und keine gesetzliche oder vertragliche Geheimhaltungspflicht es verbietet. • Weiters unterliegen Dritte denselben Pflichten und dieser kann auch dieselben Rechtfertigungsgründe wie der Auftraggeber geltend machen. Zum Zwecke der Beweissicherung sind die datenschutzrelevanten Elemente des Vertrags und die Anforderungen in Bezug auf getroffene Massnahmen zur Einhaltung der Bestimmungen nach Art. 19 DSG schriftlich oder in einer anderen Form zu dokumentieren. Auch Behörden können unter den Voraussetzungen von Art. 22 DSV Personendaten durch Dritte bearbeiten lassen, wenn der Datenschutz gewährleistet ist. Gegebenenfalls ist eine vertragliche Vereinbarung (vergleichbar zu Art. 19 Abs. 3 DSG) erforderlich. Folgende Datenbearbeitungsschritte werden an [Bezeichnung des Auftragsdatenbearbeiters] abgegeben: • • • [Beschreibung Datenbearbeitungsschritt 1] [Beschreibung Datenbearbeitungsschritt 2] … Durch [Beschreibung der Massnahme(n)] wird sichergestellt, dass der Auftraggeber die Daten so bearbeitet, wie dies für den Auftraggeber zulässig ist. Die Auftragsdatenbearbeitung ist durch einen [Vertrag/Datenschutzerklärung] geregelt. (s. Anhang [Nr.]) 2. Zweck und Inhalt der Datensammlung 2.1 Zweck der Datensammlung In diesem Abschnitt sind sämtliche Zwecke der Datensammlung zu beschreiben. Die Datenbearbeitung in der gegenständlichen Datensammlung dient folgenden Zwecken: [Zweck 1 beschreiben] [Zweck 2 beschreiben] [Zweck 3 beschreiben] Document1 Version: xxx 6 2.2 … Inhalt der Datensammlung Zum Inhalt der Datensammlung sind folgende Fragen zu beantworten: Wie sind die bearbeiteten Daten und Datenfelder in der Datensammlung zu qualifizieren (z. B. als besonders schützenswerte Personendaten, Persönlichkeitsprofile, etc.)? Welche Kategorien (bzw. „Gruppen“) von Personendaten werden bearbeitet? In [Bezeichnung der Datensammlung] sind folgende Datenkategorien von Personendaten enthalten: z. B. Adressen (Name, Adresse, Telefon, usw.) z. B. Arbeitsdaten (Arbeitgeber, Position, Arbeitsort) z. B. Gesundheitsdaten (schützenswert) von natürlichen Personen. z. B. biometrische Daten eines Zugangskontrollsystems … Die [z. B. Eingabemaske] (s. Abschnitt 5.2.1 – Datenerhebung) zur Erfassung der Datensätze für die gegenständliche Datensammlung enthält folgende Datenfelder: [Bezeichnung Datenfeld 1] [Bezeichnung Datenfeld 2] [Bezeichnung Datenfeld 3] [Bezeichnung Datenfeld 4] … In der Datensammlung selbst werden die Inhalte nach der Erfassung mittels dem in Abschnitt 5.2.1 auf Seite 13 beschriebenen Verfahren in [z. B. Tabellen einer SQL-Datenbank, Standardoffice-Anwendung, Textdokument] gespeichert: Beschreibung des Tabelleninhalts technische Bezeichnung Anmerkungen zu einem Kunden TAB_BEMERKUNG Kommunikationsdaten der Person (E-Mail, Telefon, usw.) TAB_KOMMUNIKATION Kundendaten TAB_KUNDEN … … Tabelle 1: Tabellenbezeichnungen der Datensammlung Die einzelnen Attribute (Feldnamen) zu den oben genannten Tabellen: technische Bez. Tabelle Technische Bezeichnung der Datenfelder TAB_BEMERKUNG ERFASST_AM,ERFASST_DURCH,GEAENDERT_AM,GEAENDERT_DURCH, KUNDE_ID,PUBLIC_VISIBLE,TEXT, usw. TAB_KOMMUNIKATION ERFASST_AM,ERFASST_DURCH,GEAENDERT_AM,GEAENDERT_DURCH, KOMM_DAT,KOMM_ID,KOMM_TYP,KUNDE_ID; Document1 Version: xxx 7 TAB_KUNDEN KUNDE_ID,ANREDE,BEMERKUNG,NAME,VORNAME,GEBURTSDATUM, usw. Tabelle 2: Liste der Datenfelder der Datensammlung Abhängig der Komplexität der Datensammlung kann der Inhalt der Datensammlung als Anhang dem Bearbeitungsreglement angehängt werden. 3. Konfiguration der Informatikmittel Ein Bearbeitungsreglement enthält die Konfiguration der Informatikmittel. Darunter ist keine Übersicht/Zusammenstellung der Konfigurationsparameter der einzelnen Hard- und Softwarekomponenten im Detail zu verstehen (Konfigurationsdateien), sondern eine schematische Darstellung sämtlicher bei der automatisierten Datenbearbeitung beteiligten Systemkomponenten sowie deren Zusammenwirken.2 3.1 Systemübersicht >>> Schematische Darstellung (Grafik) der Datensammlung einfügen Bezeichnung Beschreibung/Anmerkung Client (1) Desktop, HP Compaq 1202a SFF, Windows 7, LAN-Anbindung; Client (2) Notebook, HP ProBook 6560b, Windows 7, WLAN (WPA2, EAP); DB-Server (3) Server, HP ProLiant N40L, Windows Server 2008 R2 Enterprise, Oracle Datenbank 11g; Physischer Speicherort der Datensammlung; Firewall (4) … … … Die Personendaten werden durch [Bezeichnung der Security-Layer] vor nicht ordnungsgemässer Datenbearbeitung geschützt. [Weiter z. B. mit Beschreibung der SecurityLayer]. Datenzugriffe der [Anwendung X, Anwendung Y] finden [Beschreibung des Verfahrens] statt. BEACHTE: Die Datenflüsse samt den vorhandenen technischen Schnittstellen als auch die Datenbearbeitung selbst müssen nachvollziehbar schematisch dargestellt werden. Abhängig von der Komplexität und dem Einsatzgebiet einer Datensammlung können bereits wenige Zeilen zur Beschreibung der Abläufe reichen (z. B. Beschwerdeliste in einer Office-Tabellenkalkulation), jedoch können auch ganze Handbücher (z. B. als Anhang) notwendig sein. Alternative für komplexere Systeme: Die Konfiguration der Informatikmittel wird im [Systemhandbuch] im Detail beschrieben. (s. Anhang [Nr.]) 2 Z. B. Netzwerktopologie, eingesetzte Computersysteme (Betriebssystem, verwendete Hardware, usw.), Bezeichnung von Schnittstellen, eingesetzte Anwendungen und Datenbankmanagementsysteme (Spezialanwendungen, Standardlösungen, usw.). Document1 Version: xxx 8 3.2 Anwendungsbeschreibung Die Anwendung ist ein System, welches [Beschreibung des Systems, Software, Dateiformat. usw.]. Die Anwendung unterstützt verschiedene Benutzerrollen. Diese sind im Abschnitt 4.1 im Detail beschrieben. Die Anmeldung am System erfolgt [Beschreibung des Logins/Authentifizierungsverfahrens, z. B. Smart-Card, Eingabe eines Benutzernamens mit entsprechendem Passwort]. Das Berechtigungskonzept wird in Abschnitt 4.2 im Detail beschrieben. Die Anwendung besteht aus den folgenden Dateien in den folgenden Verzeichnissen: Dateiname Verzeichnis Dateibeschreibung Applikation.exe C:\Programme\[Applikationsverz.] Applikation AppLib.dll C:\WINNT\SYSTEM32\... Applikationsbibliothek AppDB.db C:\Programme\[Applikationsverz.] Datenbank mit Personendaten … ... … Tabelle 3: Programmdateien Dokumente können über [Anzahl und Beschreibung der Druckserver/Drucker] ausgedruckt werden. Wenn für die Datenbearbeitung relevant: Beim verwendeten Netzwerkprotokoll handelt es sich um [Netzwerkprotokoll, z. B. TCP/IP]. 4. Benutzer und Datenzugriff 4.1 Benutzerrollen Die Kategorien (bzw. „Gruppen“ oder Benutzerrollen) aller zugriffsberechtigten Organisationseinheiten/Abteilungen/Personen sind hier aufzuführen und es ist kurz zu umschreiben, für welche (bei Behörden gesetzliche) Aufgabe sie einen Zugriff benötigen. Zugriffsberechtigt auf die [Bezeichnung der Datensammlung] sind folgende Benutzerkreise: OE/Abt./Personen Aufgabe Geschäftsführung Amtsstellenleitung z. B. Abfrage der Daten zur Prüfung der Anträge und rechtliche Abklärungen; Abt. Administration Sekretariat z. B Eingabe/Kontrolle/Korrektur der Datensätze, Erstellen von Offerten und Verträgen; Document1 Version: xxx 9 Buchhaltung z. B. Abfrage der Adressdaten (Rechnungserstellung); … … Den zuvor genannten Benutzerkreisen sind folgende Benutzerrollen zugeordnet: (Sämtliche Benutzerrollen sind aufzuführen!) Benutzerrolle Beschreibung … … br_bu_leitung Abteilungsleitung Buchhaltung br_bu_sek Abteilung Buchhaltung – Sekretariat br_bu_sb Abteilung Buchhaltung – Sachbearbeitung … … Für die einzelnen Personenkreise mit Zugriff auf die Datensammlung können mehrere Benutzerrollen existieren (z. B. Leitung, Stabstelle, Sachbearbeitung). Dies ist entsprechend darzustellen. 4.2 Zugriffsberechtigung Die Art und der Umfang des Zugriffs der Benutzer (z. B. Benutzerrollen) der Datensammlung auf die einzelnen Kategorien oder Datenfelder sind hier zu dokumentieren [z. B. mittels Zugriffsmatrix, Berechtigungskonzept]. Den unter Abschnitt 4.1 aufgeführten Benutzerrollen wurden auf die Inhalte der Datensammlung folgende Zugriffsberechtigungen zugewiesen: Benutzerrolle … br_bu_leitung br_bu_sek br_bu_sb … TAB_KUNDEN … Abfrage (Lesezugriff) Eingeschränkter Lesezugriff Vollzugriff … TAB_KOMMUNIKATION … Abfrage (Lesezugriff) Eingeschränkter Lesezugriff Vollzugriff … TAB_BEMERKUNG … Vollzugriff kein Zugriff kein Zugriff … … … … … … … Datenfelder Tabelle 4: Zugriffsmatrix (Benutzerrollen) Abhängig von der Komplexität der Datensammlung und dem Umfang einer Zugriffsmatrix kann diese auch als Beilage dem Bearbeitungsreglement angehängt werden. Document1 Version: xxx 10 4.3 Prozess Zugriffsberechtigung Hier sind die Modalitäten (Prozess und Verantwortlichkeiten) für die Erteilung und Entzug der Berechtigungen zu beschreiben. Wer ist verantwortlich für die Erteilung und den Entzug der Zugriffsberechtigung? Wer überprüft regelmässig die erteilten Berechtigungen und aktualisiert diese? Wer entscheidet über den Umfang der Zugriffsberechtigungen? Darstellung des Ablaufs des Prozesses. „Einfache“ Datensammlung: Über die Zugangsberechtigung zum [Bezeichnung der Datensammlung] entscheidet [Bezeichnung der Stelle/Funktionsbezeichnung]. Die Zugangsberechtigung wird nach Freigabe und Bestätigung durch [Bezeichnung der einrichtenden Stelle] im [Bezeichnung des Systems, z. B. Windows-Benutzerkonto – Active Directory] eingerichtet. Die Zugangsberechtigung wird erst nach Abschluss einer entsprechenden Schulung und Einweisung durch [Bezeichnung der Stelle] freigegeben. >>> Flussdiagramm (Grafik) für die Vergabe von Zugriffsberechtigungen Alternative: Die Vergabe neuer und Änderung bestehender Zugriffsberechtigungen auf die [Bezeichnung der Datensammlung] ist wie folgt geregelt. Ein(e) [z. B. Amtsstelle, Fachbereich, Mitarbeiter] stellt fest, dass zur Erfüllung der (für Behörden gesetzlichen) Aufgaben ein Zugriff auf die [Bezeichnung der Datensammlung] notwendig ist und stellt – bewilligt durch [Bezeichnung des verantwortlichen Linienvorgesetzten] – einen entsprechend begründeten Zugriffsantrag an [Bezeichnung der verantwortlichen Stelle/Funktionsbezeichnung], wo dieser in weiterer Folge geprüft wird. Das Resultat der Prüfung wird an den/die Dateninhaber (insbesondere, wenn Mitarbeiter/Ämter auf Daten anderer Abteilungen zugreifen) zur allfälligen Stellungnahme zugestellt. Bei positiver Entscheidung wird der Antrag zur Umsetzung an [Bezeichnung der einrichtenden Stelle] weitergeleitet. Der Prozess wird in nachfolgender Abbildung dargestellt. >>> Alternative Darstellung (Grafik) für die Vergabe von Zugriffsberechtigungen Entsprechende Antragsformulare sind im Intranet unter [Hyperlink einfügen] abrufbar. Der Umfang des Zugriffs wird durch die [z. B. Zugehörigkeit zu einer Organisationseinheit/Abteilung] bestimmt. Die Zugriffsberechtigungen werden [z. B. jährlich/halbjährlich] durch [Bezeichnung der verantwortlichen Stelle/Funktionsbezeichnung] überprüft. Dazu versendet [Bezeichnung der einrichtenden Stelle] eine entsprechende Zugriffsliste an den [Bezeichnung der verantwortlichen Stelle/Funktionsbezeichnung]. Die Zugangsberechtigung zur [Bezeichnung der Datensammlung] wird aufgehoben, wenn der betreffende Mitarbeiter die in der Datensammlung gespeicherten Informationen für seine Aufgabenerfüllung nicht mehr benötigt. Der [Bezeichnung der verantwortlichen Document1 Version: xxx 11 Stelle/Funktionsbezeichnung] hat dem [Bezeichnung der einrichtenden Stelle] umgehend darüber zu informieren. Die visierten Antragsformulare für die Vergabe der Zugriffsberechtigungen werden für [x Jahre] durch [Bezeichnung der Stelle] aufbewahrt. 4.4 Passwort-Policy Die Vergabe und das Ändern der Passwörter wird im [Systembeschreibung, z. B. Windows Clients, Datenbankanwendung] in einer Passwort-Policy geregelt. An das Passwort sind folgende Bedingungen geknüpft: Das Passwort muss aus mindesten [Anzahl der Zeichen] Zeichen bestehen (Administratorenkonten mindestens [Anzahl der Zeichen] Zeichen), wobei das Kennwort Zeichen aus mindestens drei der folgenden vier Kategorien enthalten muss: o Deutsche Grossbuchstaben (A - Z) o Deutsche Kleinbuchstaben (a - z) o Arabische Ziffern (0 - 9) o Nicht-alphanumerische Zeichen (z. B.: !, $, # oder %) Weiters darf die Zeichenfolge der User-ID im Passwort nicht vorkommen. Ein neues Passwort muss mindestens einen Tag alt sein, bevor es geändert werden kann und darf höchstens [Gültigkeitsdauer in Tagen] alt sein. Spätestens nach Ablauf der längsten Gültigkeitsdauer muss es durch den Benutzer geändert werden. Die letzten [Anzahl der Passworte] benutzten Passworte können nicht verwendet werden. Nach [Anzahl]maliger Falscheingabe des Passwortes innerhalb von [Anzahl der Tagen] Tagen wird der Computerzugriff gesperrt und muss durch den Systemadministrator freigeschalten werden. Eine Passworteingabe ist auch für den Bildschirmschoner notwendig. Er wird nach spätestens [Anzahl der Minuten bis zur Sperrung des Bildschirms] Minuten aktiviert. Ein Merkblatt sowie die Passwort-Policy selbst sind für die Nutzer des Systems unter [z. B. Hyperlink im Intranet] abrufbar. Falls weitere Systeme vorhanden, für jedes System die Passwortkriterien beschreiben. Weiters ist die Vergabe und das Ändern der Passwörter im [Systembeschreibung, z. B. Windows Clients, Datenbankanwendung] [Bezeichnung Reglement] geregelt. 4.5 Pflichten der Benutzer Alle Personen, die in der [Bezeichnung der Datensammlung] Daten bearbeiten, sei es aufgrund eines Arbeitsvertrags oder im Rahmen eines Mandatsverhältnisses, sind zur Verschwiegenheit verpflichtet. Diese Verschwiegenheitspflicht gilt auch nach Beendigung des Arbeits- oder Mandatsverhältnisses. Diese Pflicht ist in alle Arbeitsverträge durch Integration des Personalreglements mit entsprechender Verpflichtung aufgenommen. Document1 Version: xxx 12 5. Bearbeitung der Personendaten 5.1 Datenherkunft Im Zusammenhang mit der „Herkunft der Daten“3 sind die Personen und Stellen anzuführen, welche bei der Erfassung/Erhebung der Daten beteiligt sind. Weiters sollte in diesem Abschnitt bereits auf eine mögliche Informationspflicht4 eingegangen und dargestellt werden, wie dieser entsprochen wird. Die in der gegenständlichen Datensammlung erfassten Personendaten stammen aus folgenden Quellen: 1. z. B. Datenerfassung durch das [Bezeichnung Amt] im Rahmen deren gesetzlichen Aufgaben gem. Art. X [Gesetz]. 2. z. B. Die Adressdaten werden durch die betroffenen Personen im Zuge der Anbahnung einer Geschäftsbeziehung bekannt gegeben. 3. … Vorgängig an die Datenerhebung werden den Betroffenen folgende Informationen erteilt: Die Identität des Dateninhabers; [Beschreibung des Verfahrens, z. B. auf dem Erfassungsformular] Der/Die Zwecke der Datenerhebung bzw. Datenbearbeitung; [Beschreibung des Verfahrens, wie dieser Informationspflicht entsprochen wird, z. B. Informationsblatt] Weitere Informationspflichten gem. Art. 5 DSG sind aufzuführen. … Die Abläufe der Datenerhebung werden in Abschnitt 5.2.1 detailliert beschrieben. 5.2 Datenbearbeitungsverfahren In diesem Abschnitt sind die wichtigsten Geschäftsprozesse der Datensammlung zu dokumentieren und/oder grafisch darzustellen. Je sensitiver die Personendaten in der gegenständlichen Datensammlung sind, umso detaillierter sind die Abläufe zu beschreiben. Die Datenbearbeitungsabläufe variieren je nach Zweck einer Datensammlung. 5.2.1 Datenerhebung Die in der gegenständlichen Datensammlung erfassten Personendaten stammen aus verschiedenen Quellen. (s. Abschnitt 5.1) Diese dort unter Pkt. 1 genannten Daten werden durch [Bezeichnung Datenlieferant] zur Datenbearbeitung via [Kanal der Datenübermittlung, z. B. Schnittstelle, Erfassungsbogen] übergeben. Die Datensätze werden durch [Beschreibung des Verfahrens] zusätzlich angereichert. 3 4 Art. 21 Abs. 2 Bst. b) DSV. Vgl. dazu Art. 5 DSG. Document1 Version: xxx 13 Weiters werden die [Bezeichnung Daten] durch [Bezeichnung Datenlieferant] zur Datenbearbeitung via [Kanal der Datenübermittlung] erfasst. … Hier weitere Daten und Erhebungsverfahren ergänzen … Die Datenerhebung findet mit [Beschreibung des Verfahrens, z. B. einer OnlineErfassungsmaske] statt. Das Formular findet sich unter [Hyperlink im Internet]. >>> z. B. Screenshot Erfassungsmaske Online-Formular einfügen 5.2.2 Interne Datenbearbeitung In diesem Abschnitt werden die weiteren Datenbearbeitungsverfahren gemäss der Zweckbindung beschrieben. Die [Bezeichnung der Daten] werden zwecks [Beschreibung Zweck] [Beschreibung Verfahren] bearbeitet. 5.2.3 Berichtigung (Sperrung, Vermerk) Das System ist so gestaltet, dass Anregungen oder Vermerke (z. B. Sperrvermerk) von Betroffenen in der Datensammlung entsprechend eingefügt oder gekennzeichnet werden können. Dabei wird … [Kurzbeschreibung des Verfahrens]. Das Verfahren wird in Abschnitt 7.3 detailliert dargestellt. Personendaten werden nicht an Dritte weitergegeben. Eine Ausnahme stellt die Weitergabe von Daten an entsprechende Aufsichtsbehörden im Anlassfall dar. Eine solche Bekanntgabe wird jedoch durch [Bezeichnung der Stelle] im Vorfeld geprüft. Dem Sperrrecht wird konkret entsprochen, indem [Beschreibung des Verfahrens bzw. der technischen Umsetzung des Sperrrechts] Alternative: Eine Sperrung der Daten spielt in der vorliegenden Datensammlung, wenn überhaupt, nur eine eingeschränkte Rolle. [Begründung] 5.2.4 Anonymisierung Vor einer Veröffentlichung werden die Daten anonymisiert. Dabei werden [Kurzbeschreibung des Verfahrens] …5 5.2.5 Archivierung/Vernichtung In diesem Abschnitt ist der Ablauf der Archivierung/Vernichtung/Löschung der Personendaten in der Datensammlung zu beschreiben und/oder grafisch darzustellen. Weiters ist auf die jeweiligen Speicherfristen einzugehen. Erfolgt während einer Zeitdauer von [Zeitdauer, z. B. ein Jahr] kein Zugriff auf die jeweiligen Datensätze, werden dieses automatisiert aus der Datensammlung gelöscht. Dabei wird … [Kurzbeschreibung des automatisierten Verfahrens] 5 Richtlinie dazu unter http://www.llv.li/pdf-llv-dss-richtlinie-anonymisierung-pseudonymisierung.pdf. Document1 Version: xxx 14 Alternative: Die in der Datensammlung gespeicherten Personendaten würden für eine Zeit von [Zeitdauer, z. B. ein Jahr] aufbewahrt und im Anschluss unabhängig weiterer Umstände automatisiert gelöscht. Dabei wird … [Kurzbeschreibung des automatisierten Verfahrens] Externe Datenträger: Personendaten werden wie in Abschnitt xx beschrieben auf externe Datenträger (z. B. USBStick, Festplatte) gespeichert. Nach Zweckerreichung werden die Personendaten auf diesen Datenträgern durch [Kurzbeschreibung des Verfahrens] unwiederbringlich gelöscht. Oder: Datenträger werden zur Vernichtung an [Firmenbezeichnung] weitergeleitet. Mitarbeitern und Nutzern steht für die Vernichtung von Papierausdrucken [Beschreibung des Verfahrens, z. B. Shredder, an welchen Standorten, z. B. Stockwerk, neben dem Drucker] zur Verfügung. Existiert ein Löschreglement? Es existiert ein Löschreglement, welches die unterschiedlichen Speicherfristen der Datensammlung entsprechend berücksichtigt. Im Reglement wurden folgende Speicherfristen festgelegt: Datenfelder Speicherfrist TAB_KUNDEN z. B. zwei Jahre nach Letztkontakt mit Unternehmen TAB_GEWINNSPIEL z. B. vier Wochen nach Gewinnausschüttung … Das Löschreglement wird durch [Beschreibung des Verfahrens] durchgesetzt. Die gegenständliche Datensammlung wird [Beschreibung des Backupverfahrens]. Wie werden die Speicher- bzw. Löschfristen z. B. in den Backups berücksichtigt? Das zuvor beschriebene Löschreglement findet auch auf das Backup Anwendung. Die Backupstrategie ist so gewählt, dass auch hier die oben angeführten Löschfristen berücksichtigt werden. [Beschreibung des Verfahrens] Automatisierte Löschverfahren sind in der Regel manuellen Verfahren vorzuziehen. Eine Löschung der Personendaten erfolgt manuell. Dabei … [Beschreibung des Verfahrens]. Die manuelle Löschung wird durch [Bezeichnung der Stelle] alle [Bezeichnung des Zeitraums, z. B. vier Wochen, sechs Monate, oder auch gemäss Löschreglement] angestossen. Für die ordnungsgemässe Löschung und Archivierung ist [Bezeichnung der verantwortlichen Stelle] verantwortlich. Die korrekte Löschung/Archivierung wird durch [Beschreibung des Verfahrens] kontrolliert. Die Kontrolle sowie das Ergebnis dieser Kontrolle sind nachvollziehbar dokumentiert. [Beschreibung der Dokumentation] Document1 Version: xxx 15 5.3 Datenbekanntgabe und Schnittstellen Dieser Abschnitt stellt eine tabellarische und/oder grafische Übersicht der Schnittstellen zu anderen Schutzobjekten wie Systeme, Applikationen, Anwendungen, usw. dar. Die Schnittstellenbeschreibungen sollten zumindest folgende Angaben zur Datenweitergabe(Bekanntgabe) enthalten: Von wem stammen die Personendaten? Wer erhält die Personendaten? Zu welchem Zweck werden die Personendaten weitergegeben? Welche Kategorien (bzw. „Gruppen“) von Personendaten werden weitergegeben? In welcher Periodizität werden die Daten weitergegeben? Von wem wurde die Weitergabe initiiert? Mit Hilfe welchen Mediums werden die Daten weitergegeben? Jedenfalls ist der Zweck, für den die Daten regelmässig bekannt gegeben werden, aufzuführen.6 Bei der Beschreibung der Systemgestaltung ist von einer gesamtheitlichen Betrachtungsweise auszugehen. Den internen Informationsfluss einer Datenbankanwendung bestmöglich zu gestalten und im Bearbeitungsreglement zu dokumentieren genügt nicht, wenn andere Anwendungen mit Schnittstellen zu dieser Datenbankanwendung bestehen, und diese in den Untersuchungsbereich und somit in das Bearbeitungsreglement nicht aufgenommen werden. >>> Grafik schematische Darstellung der Schnittstellen einfügen Schnittstellenbeschreibung und Datenflüsse: Von Nach Zweck Betroffene Personen Dateninhaber Kundenerfassung Dateninhaber Behörden Statistik Datenart anonymisierte CSV-Datei Periodizität Auslöser Medium Bei Anfrage Anfrage oder Auftrag OnlineFormular jährlich Art. X [Gesetz] verschlüsselte E-Mail … Tabelle 5: Schnittstellenbeschreibung und Datenflüsse Zur Präzisierung können ausgewählte Schnittstellen im Detail beschrieben werden. 5.3.1 Schnittstelle Systembetreiber – Behörde Beispiel: Jährlich wird eine Datei im CSV-Format vom System automatisch zur Weiterleitung an das [Bezeichnung der Behörde/Amt] gemäss Art. [Rechtsgrundlage] aufbereitet. Die Datei beinhaltet anonymisierte Informationen aus der Tabelle TAB_KUNDEN. >>> Grafik einer Detaildarstellung Schnittstelle einfügen 6 Art. 21 Abs. 2 Bst. c) DSV. Document1 Version: xxx 16 Die CSV-Datei enthält aggregierte Datensätze der Kundendatenbank und ist wie folgt aufgebaut: „Laufende Nummer DB“; GEBURTSJAHR; POSTLEITZAHL; Die Datei wird mit einer verschlüsselten Email [E-Mail-Adresse] direkt an das Postfach des [Bezeichnung der Behörde/Amt] gesendet. Über die Bekanntgabe der Daten in anonymisierter Form werden die Betroffenen Personen wie in Abschnitt 5.1 beschrieben informiert. 6. Technische und organisatorische Massnahmen In diesem Abschnitt sind diejenigen technischen und organisatorischen Massnahmen aufzuführen, welche einen angemessenen Datenschutz gewährleisten. Die Massnahmen müssen angemessen sein und sie müssen insbesondere den in Art. 9 DSV aufgeführten Kriterien (unbefugte oder zufällige Vernichtung, zufälliger Verlust, technische Fehler, Fälschung, Diebstahl usw.) Rechnung tragen. Die im Bearbeitungsreglement beschriebenen Massnahmen zur Datensicherheit sind periodisch zu überprüfen. 6.1 Allgemeine Massnahmen Die technischen und organisatorischen Massnahmen sind angemessen und sie berücksichtigen den Zweck sowie die Art und den Umfang der Datenbearbeitung als auch den gegenwärtigen Stand der Technik. Kriterium Technische Massnahmen Organisatorische Massnahmen Zweck der Datenverarbeitung z. B. Definierte Schnittstellen; … z. B. Jährliche Überprüfung durch [Bezeichnung der Stelle]. Art und Umfang der Datenverarbeitung z. B. Profile und Zugriffsrechte, Eingeschränkter Nutzerkreis, … z. B. Definierter Ablauf und transparente Kriterien bei der Vergabe von Nutzerrechten. Gegenwärtiger Stand der Technik z. B. durch technische Betreuung von Drittanbietern. … z. B. wiederholende Schulungsmassnahmen Nachfolgend werden die Massnahmen zu den entsprechenden Risiken dargelegt: Risiko Massnahmen Unbefugte, zufällige Vernichtung z. B. Zutrittskontrolle, Backupstrategie, … Zufälliger Verlust z. B. Datensicherung, Redundante Hardware, … Technische Fehler z. B. Wartungsverträge, Datensicherung, … Document1 Version: xxx 17 Fälschung z. B. PKI, verschlüsselte Datenbestände, … Diebstahl, widerrechtliche Verwendung z. B. Zugriffschutzkonzepte, verschlüsselte Kommunikation, … Unbefugtes Ändern, Kopieren, Zugreifen oder Bearbeiten z. B. Zugriffschutzkonzepte, PKI, … Die oben beschriebenen allgemeinen Massnahmen zur Datensicherheit werden periodisch [Zeitraum] durch [Bezeichnung des Verantwortlichen] überprüft. 6.2 Besondere Massnahmen Die zuvor beschriebenen allgemeinen Massnahmen werden durch die folgenden besonderen Massnahmen weiter präzisiert. 6.2.1 Zugangskontrolle Unbefugten Personen ist der räumliche Zugang zu den Einrichtungen zu verwehren, mit denen Personendaten bearbeitet werden. Der Zutritt zum Gebäude ist mit [Beschreibung der Massnahme, z. B. Badgesystem, Tastenfeld zur Eingabe einer PIN, …] gesichert. Ein Besucher kann sich [Beschreibung des Ablaufs, z. B. dortigen Empfang] anmelden. Ausserhalb der Bürozeiten und bei längeren Abwesenheiten sind [Beschreibung der Massnahmen, z. B. die Bürotüren abgeschlossen]. Zutritt zu den Büroräumlichkeiten haben [Beschreibung des Personenkreises]. Der Server mit der gegenständlichen Datensammlung befindet sich [Bezeichnung des Standorts, z. B. internen/externen Rechenzentrum(raum)]. Zugang zu diesen Räumlichkeiten ist nur [Bezeichnung des Personenkreises] mittels [Beschreibung Zutrittsschutz] möglich. Betriebsfremde Personen werden durch [Beschreibung der Begleitung] begleitet. Der Zugang zum Rechenzentrum(raum) wird durch [Beschreibung Verfahren] dokumentiert. [Beschreibung des Alarmsystems] … Weitere Massnahmen … 6.2.2 Personendatenträgerkontrolle Mit spezifischen Sicherheitsmassnahmen soll verunmöglicht werden, dass unbefugte Personen Datenträger, auf denen Personendaten gespeichert sind, lesen, kopieren, verändern oder aus Systemen zur Informationsverarbeitung entfernen können. Bei den Massnahmen zur Erreichung der Personendatenträgerkontrolle wird gegenständlich zwischen den Datenträgern im Zusammenhang mit der Datensicherung (Backup) und den klassischen Datenträgern der Anwender (z. B. USB-Sticks, externe Festplatten) unterschieden. Document1 Version: xxx 18 Die Datensicherung erfolgt [Bezeichnung der Datenträger für die Datensicherung]. Die Sicherungen werden [Beschreibung des Orts] verwahrt. Ein Zugang für Unberechtigte wird [Beschreibung Zugangsschutz] verhindert. Die Daten auf den Sicherungsmedien werden [verschlüsselt/nicht verschlüsselt] gespeichert. Datensicherungen werden [Beschreibung des Verfahrens] auf Integrität geprüft. Für Mitarbeiter und Anwender ist die Verwendung [Beschreibung der Speichermedien, z. B. USB-Sticks, CDs] freigegeben. Die Verwendung wird in [Bezeichnung Reglement] geregelt. Sämtliche Inhalte auf den Speichermedien werden [verschlüsselt/nicht verschlüsselt] gespeichert. Ein Lesen der Inhalte ist somit [Bezeichnung des Nutzerkreises] möglich. Das in Abschnitt 5.2.5 beschriebene Verfahren zur Vernichtung der Datenträger findet auf sämtliche Datenträger Anwendung. Weitere Massnahmen … 6.2.3 Transportkontrolle Die gegenständliche Bestimmung umfasst sowohl den logischen als auch den physischen Datentransport. Mit geeigneten Massnahmen ist zu verhindern, dass beim Transport von Personendaten diese unbefugt gelesen, kopiert, verändert oder gelöscht werden können. Einziger Zugriff von aussen stellen die Notebooks der Vertreter dar. Sie greifen über net8 zu und der Transport ist durch eine RSA Verschlüsselung geschützt. Sensitive Informationen werden [Beschreibung des Verfahrens, z. B. verschlüsselt via E-Mail oder Fax (Kryptofax)] versendet. z. B. Bereits in der Applikation werden sensitiven Datenfelder bei der Übertragung (Client – Server) dem Stand der Technik entsprechend verschlüsselt (Algorithmen CAST-128 und AES256). Briefpost wird [Beschreibung des Verfahrens, z. B. Behördenbrief für Ämter] … Datenträger werden [Beschreibung des Verfahrens, z. B. nicht per Post versendet]. Weitere Massnahmen … 6.2.4 Bekanntgabekontrolle Die Bekanntgabekontrolle legt fest, dass Datenempfänger, denen mittels Einrichtungen zur Datenübertragung Personendaten bekannt gegeben werden, identifizierbar sein müssen. Datenempfänger müssen sich gegenüber dem Dateninhaber authentifizieren. Dies geschieht [Beschreibung des Verfahrens] … Weitere Massnahmen … Document1 Version: xxx 19 6.2.5 Speicherkontrolle Mit geeigneten und angemessenen Sicherheitsmassnahmen soll die unbefugte Eingabe in den Speicher (z. B. in Datensammlungen) sowie die unbefugte Einsichtnahme, Veränderung oder Löschung gespeicherter Personendaten verhindert werden. Lokal werden sämtliche Daten [Beschreibung, z. B. verschlüsselt auf den Clientfestplatten] gespeichert. Die Datenübertragung zum Server erfolgt [z. B. verschlüsselt] … z. B. Neben dem produktiven System unterhält der Dateninhaber ein Testsystem. Die dortigen Daten sind in einer physisch getrennten Datenbank (SQL) bzw. Datenbasis gespeichert. Auf diesem System können Updates und Patches ausgetestet werden. Beim Tausch von Festplatten wird [Beschreibung Verfahren] sichergestellt, dass insbesondere die nicht verschlüsselten Daten sowie der freie Speicherplatz vollständig physisch gelöscht werden. Dabei findet das in Abschnitt 5.2.5 beschriebene Verfahren zur Vernichtung der Datenträger sinngemäss Anwendung. Falls der Zugriff auf die Festplatten bzw. der Datenspeicher wegen Defekten am System nicht mehr möglich, [Beschreibung des Verfahrens, z. B. Entsorgung über externen Dienstleister] … z. B. Dieser externe Dienstleister ist unter anderem [Zertifikate] zertifiziert. Regelmässig finden Betriebssystemupdates sowie Updates der Anwendungen auf den Systemen statt. Der Internetzugang über die Clients wird über [Beschreibung des Verfahrens, z. B. ProxyServer] hergestellt. Die Festplatte der Kopiergeräte/Drucker werden [Beschreibung des Verfahrens zur Sicherstellung der Speicherkontrolle] … Weitere Massnahmen … 6.2.6 Benutzerkontrolle Durch geeignete Kontrollen soll sichergestellt werden, dass die Benutzung automatisierter Datenverarbeitungssystemen mittels Einrichtungen zur Datenübertragung durch eine unbefugte Person verhindert wird. Der Fernzugriff ist für [Bezeichnung Nutzerkreis] möglich. Dabei wird die Datensicherheit mittels [Beschreibung des Verfahrens, z. B. RSA-Token] sichergestellt. Eine [Bezeichnung Massnahme, z. B. Firewall] schützt das interne Netzwerk vor Fremdzugriffen. Document1 Version: xxx 20 Das Online-Erfassungsformular wird durch [Bezeichnung der Massnahmen zum Schutz gegen gängige Sicherheitsrisiken von Webanwendungen].7 Weitere Massnahmen … 6.2.7 Zugriffskontrolle Durch geeignete Massnahmen wird sichergestellt, dass zur Datenbearbeitung berechtigte Personen nur auf diejenigen Personendaten Zugriff haben, die sie für eine bestimmte Aufgabenerfüllung benötigen. Entsprechende Massnahmen sind detailliert in Abschnitt 4 beschrieben. Weitere Massnahmen … 6.2.8 Eingabekontrolle Mit geeigneten Massnahmen muss sichergestellt werden, dass in automatisierten Systemen nachträglich revisionsgerecht überprüft werden kann, welche Personendaten zu welcher Zeit und von welcher Person (Datenbearbeiter) in das System eingegeben wurden. Die Nachvollziehbarkeit der Eingaben wird durch die Anwendung selbst gewährleistet. Dazu stellt [Beschreibung der Mechanismen, z. B. Protokollierung] zur Verfügung. Details zur Protokollierung werden im folgenden Abschnitt 6.3 dargestellt. Weitere Massnahmen … 6.3 Protokollierung Für automatisierte Datenbearbeitungen ist unter gewissen Umständen eine revisionsgerechte Protokollierung erforderlich. Es ist die Datenbearbeitung jedenfalls dann zu protokollieren, wenn ansonsten nachträglich auf andere Weise nicht festgestellt werden kann, ob die Daten für diejenigen Zwecke (Zweckbindung) bearbeitet wurden, für die sie erhoben oder bekannt gegeben wurden.8 Die Datenbearbeitung in der gegenständlichen Datensammlung wird revisionsgerecht protokolliert. Dazu [Beschreibung des Verfahrens zur Protokollierung, z. B. Protokollserver] … Ein Protokollierungsdatensatz umfasst folgende Datenfelder: 7 8 z. B. die mit der Tätigkeit oder dem Ereignis befasste Person bzw. Systemkomponente (UserID, SystemID, ApplicationID, usw.) z. B. Zeitstempel des Ereignisses (Datum, Zeit), mind. sekundengenau z. B. die Bezeichnung der Tätigkeit oder des Ereignisses (z. B. Login, Lesezugriff) Weiters z. B. der Zweck/Grund einer Tätigkeit … https://www.owasp.org/index.php/Category:OWASP_Top_Ten_Project. Art. 11 DSV. Document1 Version: xxx 21 Die Systemzeiten der verknüpften Rechner und Applikationen werden synchronisiert. Dazu wird [Verfahren der Zeitsynchronisation beschreiben] … Die Protokolle werden revisionsgerecht für [Zeitraum in Tagen/Monaten/Jahren] gespeichert. Nach Ablauf der Aufbewahrungsfrist werden diese durch [Beschreibung des Verfahrens] gelöscht. Die Protokolle werden [Beschreibung der Massnahmen] vor widerrechtlichem Zugriff geschützt. 6.3.1 Auswertung von Protokolldaten Zugriff auf die unter Abschnitt 6.3 beschriebenen Protokollierungsdaten hat ausschliesslich [Bezeichnung der Stelle] zur Überwachung der Datenschutzvorschriften. Eine anderweitige Nutzung ist ausgeschlossen und nicht zulässig. Ein entsprechendes Zugriffsverfahren stellte diese strikte Zweckbindung sicher. So ist der Zugriff auf die Protokolle in einem eigenen Überwachungsreglement geregelt und sämtlichen Nutzern nachweislich zur Kenntnis gebracht worden. Über das [z. B. Intranet, Ordner, Aushang] ist eine Kopie des Überwachungsreglements zur ständigen Einsichtnahme im [Amt, Organisation, Abteilung, usw.] für alle Nutzer zugänglich. 7. Rechte der betroffenen Personen 7.1 Ansprechperson Verantwortlich für die gegenständliche Datensammlung zeichnet sich: [Stelle, Kontaktdaten] Die Kontaktdaten werden [Bezeichnung des Orts, z. B. Internet Hyperlink, Impressum] öffentlich bekannt gemacht. 7.2 Auskunftsrecht Jede Person kann vom Inhaber einer Datensammlung Auskunft darüber verlangen, ob Daten über sie bearbeitet werden. Der Inhaber der Datensammlung muss auf ein Auskunftsbegehren innerhalb einer gesetzlichen Frist von 30 Tagen antworten. Anfragen gemäss dem Auskunftsrecht sind an [Bezeichnung der Stelle] zu richten. Die Kontaktdaten dieser Stelle sind [Wo veröffentlicht?] veröffentlicht. (Vgl. Abschnitt 7.1) >>> Flussdiagramm Ablauf Auskunftsbegehren Document1 Version: xxx 22 7.3 Berichtigung der Daten Begehren zur Berichtigung, Löschung und Widerruf der Bearbeitung von gespeicherten Personendaten durch Betroffene sind an [Bezeichnung der Stelle] zu richten. Die Kontaktdaten dieser Stelle sind [Wo veröffentlicht?] veröffentlicht. (Vgl. Abschnitt 7.1) Der Ablauf bei Begehren von Betroffenen zur Berichtigung, Löschung und Widerruf der Bearbeitung von gespeicherten Daten in der Datensammlung wird im folgenden Ablauf beschrieben. Weitere Informationen insbesondere zur Berichtigung und Sperrung findet sich in Abschnitt 5.2.3. >>> Flussdiagramm Berichtigungsbegehren ... 8. Anmeldung Datensammlung Die gegenständliche Datensammlung wurde zum Register der Datensammlungen angemeldet. Die Registernummer lautet [Registernummer]. Ein Auszug der ordentlichen Anmeldung kann bei Bedarf über das Internet unter http://www.datensammlungen.llv.li/ abgefragt werden. Alternativ, z. B. bei einem Datenschutzverantwortlichen Die oben genannte Person wurde gegenüber der Datenschutzstelle als Datenschutzverantwortlicher genannt. Die Liste der Datenschutzverantwortlichen kann im Internet unter http://www.llv.li/amtsstellen/llv-dss-datenschutzverantwortlicher.htm eingesehen werden. Der öffentliche Auszug aus dem Register der Datensammlung ist diesem Reglement als Anhang angehängt. 9. Verantwortlichkeit Der [Bezeichnung der Stelle] ist verantwortlich für die Einhaltung des Datenschutzes in Bezug auf die ihr zugewiesene Datensammlung. Diese Zuweisung wird schriftlich festgehalten. Dieses Bearbeitungsreglement wird [Zeitdauer, z. B. jährlich] auf Korrektheit und Aktualität überprüft und bei Bedarf durch [Bezeichnung der Stelle] angepasst. Dieses Bearbeitungsreglement tritt mit Unterzeichnung in Kraft. Es gilt bis zum [Datum]. __________________________________ Document1 Version: xxx 23 [Bezeichnung der verantwortlichen Stelle] __________________________________ [Bezeichnung einer weiteren verantwortlichen Stelle] Document1 Version: xxx 24 10. Anhang 10.1 Dokumentenverzeichnis Folgende Tabelle beinhaltet eine Auflistung sämtlicher für die betreffende Datensammlung relevanten Gesetze, Verordnungen, Weisungen, technische Spezifikationen, Projektunterlagen, usw. Dokumententyp Titel Gesetz Datenschutzgesetz (DSG) in der gültigen Fassung Verordnung Verordnung zum Datenschutzgesetz (DSV) Registrierung z. B. Anmeldung zum Register der Datensammlungen vom [Datum] Reglement z. B. Betriebliche Reglement Archivierungsstruktur und -prozess vom [Datum] Planungsunterlagen z. B. Vorstudie vom [Datum] z. B. Konzept vom [Datum] Projekt/Realisierung z. B. Pflichtenheft vom [Datum] z. B. Datenkatalog vom [Datum] z. B. Anwendungshandbuch vom [Datum] Betrieb z. B. Benutzerhandbuch vom [Datum] z. B. Systemhandbuch vom [Datum] z. B. Formular EDV-Berechtigungen vom [Datum] … Document1 Version: xxx 25 10.2 Glossar Begriff Bedeutung Bearbeiten Jeder Umgang mit Personendaten, unabhängig von den angewandten Mitteln und Verfahren, insbesondere das Beschaffen, Aufbewahren, Verwenden, Umarbeiten, Bekanntgeben, Archivieren oder Vernichten von Daten (siehe Art. 3 Abs. 1 Bst. g) DSG). Bekanntgeben Das Zugänglichmachen von Personendaten wie das Einsichtgewähren, Weitergeben oder Veröffentlichen (siehe Art. 3 Abs. 1 Bst. h) DSG). Besonders schützenswerte Personendaten Daten über religiöse, weltanschauliche, politische oder gewerkschaftliche Ansichten oder Tätigkeiten; über die Gesundheit, die Intimsphäre oder die Rassenzugehörigkeit; über Massnahmen der sozialen Hilfe; und über administrative oder strafrechtliche Verfolgungen und Sanktionen (siehe Art. 3 Abs. 1 Bst. e) DSG). Datensammlung Im Sinne des Datenschutzgesetzes bedeutet Datensammlung „jeder Bestand von Personendaten, der so aufgebaut ist, dass die Daten nach betroffenen Personen erschliessbar ist“ (siehe Art. 3 Abs. 1 Bst. i) DSG). Inhaber der Datensammlung Inhaberin oder der Inhaber der Datensammlung sind private Personen oder Bundesorgane, die über den Zweck und den Inhalt der Datensammlung entscheiden (siehe Art. 3 Abs. 1 Bst. k) DSG). Personendaten Alle Angaben, die sich auf eine bestimmte oder bestimmbare Person beziehen; darunter fallen natürliche wie auch juristische Personen (siehe Art. 3 Abs. 1 Bst. a) DSG). Persönlichkeitsprofile Ein Persönlichkeitsprofil ist eine Zusammenstellung von Daten, die eine Beurteilung wesentlicher Aspekte der Persönlichkeit einer natürlichen Person erlaubt (siehe Art. 3 Abs. 1 Bst. f) DSG). … … Document1 Version: xxx 26 10.3 Abbildungsverzeichnis Es konnten keine Einträge für ein Abbildungsverzeichnis gefunden werden. Document1 Version: xxx 27 10.4 Register der Datensammlung Document1 Version: xxx 28