IT-Betriebsvereinbarung_in_der_Praxis

Werbung

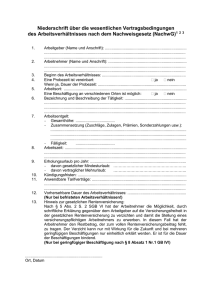

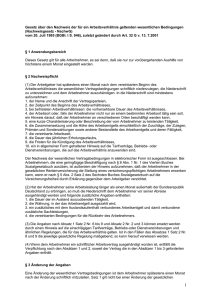

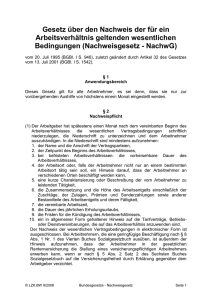

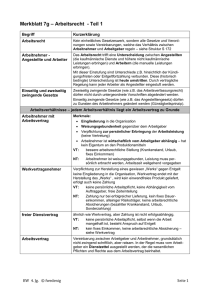

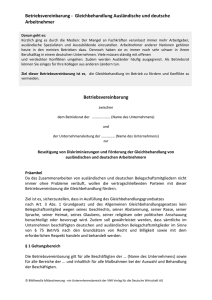

Die IT-Betriebsvereinbarung in der Praxis Rechtsanwalt Thomas Feil Fachanwalt für Informationstechnologierecht und Arbeitsrecht Inhalt Betriebsvereinbarung IT – Mitbestimmung des Betriebsrates Private E-Mail- und Internetnutzung Überlassung von Arbeitsmitteln Telearbeit Arbeitsschutz Datenschutz Überwachung von Mitarbeitern 2 Inhalt Betriebsvereinbarung IT – Mitbestimmung des Betriebsrates Private E-Mail- und Internetnutzung Überlassung von Arbeitsmitteln Telearbeit Arbeitsschutz Datenschutz Überwachung von Mitarbeitern 3 Mitbestimmungsrechte § 87 BetrVG Mitbestimmungsrechte (1) Der Betriebsrat hat, soweit eine gesetzliche oder tarifliche Regelung nicht besteht, in folgenden Angelegenheiten mitzubestimmen: … 6. Einführung und Anwendung von technischen Einrichtungen, die dazu bestimmt sind, das Verhalten oder die Leistung der Arbeitnehmer zu überwachen; … 4 Datenschutz und Betriebsrat Arbeitnehmerüberwachung durch technische Einrichtungen § 87 Abs. 1 Nr. 6 BetrVG) Technische Einrichtungen Film- und Videoanlagen Automatische Zeiterfassungs- und Zugangssysteme Datenverarbeitung zur Verhaltens- und Leistungskontrolle Verhaltens- und leistungserhebliche Daten Einführung (inkl. Erprobung)/Änderung Technische Einrichtung Weite Auslegung durch BAG ein optisches, mechanisches, akustisches oder elektronisches Gerät E-Mail und Internet-Kommunikation gehören dazu Überwachung Erhebung von Informationen über das Verhalten und die Leistung des AN durch eine technische Einrichtung Standard-Internetsoftware überwacht, da Dateien von Internetseiten gespeichert werden (Caching) auch E-Mail-Programme protokollieren Keine Überwachungsabsicht erforderlich! 6 Datenschutz und BR Fragen der Ordnung des Betriebs und des Verhaltens der Arbeitnehmer im Betrieb (§ 87 Abs. 1 Nr. 1 BetrVG) Betriebliches Zusammenleben und –wirken der AN Nur Ordnungsverhalten mitbestimmungspflichtig Arbeitsverhalte und private Lebensführung nicht umfasst Mitbestimmung auch bei Überwachungsmaßnahmen Mitbestimmungspflichtige Regelungen Einführung von Zugangskontrollen / Werksausweisen Regelungen zur privaten Nutzung des Internets/Telefons Einführung von „Compliance-Systemen“ Datenschutz und BR Inhalt und Durchführung der Mitbestimmung Unterrichtung bereits im Planungsstadium Betriebsvereinbarung / Reglungsabrede Rechtsfolge der Einführung ohne Zustimmung Beseitigungs- / Unterlassungsansprüche des BR Leistungsverweigerungsrecht des Mitarbeiters Beweisverwertungsverbot bei gerichtlichen Auseinandersetzungen (str.) Weitere MBR Gestaltung von Arbeitsplatz, Arbeitsablauf und Arbeitsumgebung §§ 90, 91 BetrVG Mitbestimmung bei personellen Einzelmaßnahmen § 99 BetrVG 9 Sachmittel für BR § 40 Kosten und Sachaufwand des Betriebsrats (1) Die durch die Tätigkeit des Betriebsrats entstehenden Kosten trägt der Arbeitgeber. (2) Für die Sitzungen, die Sprechstunden und die laufende Geschäftsführung hat der Arbeitgeber in erforderlichem Umfang Räume, sachliche Mittel, Informations- und Kommunikationstechnik sowie Büropersonal zur Verfügung zu stellen. PC mit notwendigem Zubehör gehört zur „normalen“ Büroausstattung Grenze :„erforderlichen“ Umfang Informationen im unternehmens- bzw. betriebseigenen Intranet zulässig 10 Eigene HP im Intranet Hat ein Betriebsrat Anspruch auf eine eigene Homepage innerhalb des Intranets, um dort seine Informationen veröffentlichen zu können? Zum Teil wird darauf verwiesen, dass mit der Nutzung des Intranets und der Möglichkeit, alle Mitarbeiter per E-Mail anzuschreiben, die Informationsmöglichkeiten des Betriebsrats ausreichend sind. Das Landesarbeitsgericht Rheinland-Pfalz hat daher die Einrichtung einer eigenen Homepage auf Kosten des Arbeitgebers abgelehnt. Das Hessische Landesarbeitsgericht hat dagegen einen Anspruch des Betriebsrats auf eine eigene Homepage anerkannt. Dies wird vom Bundesarbeitsgericht in einer Entscheidung vom 01.12.2004 (Az.: 7 ABR 18/04) ausdrücklich bestätigt. Der Arbeitgeber kann nach Auffassung des Bundesarbeitsgerichts dem Betriebsrat die Art seiner innerbetrieblichen Kommunikation nicht vorschreiben. Wenn das Intranet das im Unternehmen übliche Kommunikationsmittel ist, kann sich der Betriebsrat zur Erfüllung seiner Aufgaben dieses Mediums bedienen. 11 Gewerkschaftliche Homepage im Intranet Als Organisation hat die Gewerkschaft keinen Zugang zum Intranet, daher ist die Einrichtung einer Homepage zunächst nicht möglich. Dürfen betriebsangehörige Gewerkschaftsmitglieder entsprechende Befugnisse für sich in Anspruch nehmen? Ausgangspunkt ist Art. 9 Abs. 3 GG, der auch die Werbung und Information für den einzelnen Arbeitnehmer schützt. Zum Teil wird ein Informationsangebot im Netz als weniger „aufdringlich“ und „störend“ als beispielsweise das Verteilen von Flugblättern und Gewerkschaftszeitungen angesehen und insoweit für zulässig erachtet. Ob Gewerkschaftswerbung über das betriebsratseigene Intranet zur Verfügung gestellt werden kann, ist wohl zu verneinen. Dies. u.a. mit dem Verweis aus der auf § 74 Abs. 2 BetrVG beruhenden Neutralitätspflicht des Betriebsrates als Organ. 12 Inhalt Betriebsvereinbarung IT – Mitbestimmung des Betriebsrates Private E-Mail- und Internetnutzung Überlassung von Arbeitsmitteln Telearbeit Arbeitsschutz Datenschutz Überwachung von Mitarbeitern 13 Privatnutzung IT - Was ist alles zu beachten? Arbeitsrecht Individualarbeitsrecht Betriebsverfassungsrecht Datenschutzrecht Strafrecht Telekommunikationsrecht … 14 Individuelles zwischen AG und AN Private Internetnutzung am Arbeitsplatz: Nicht verboten ist erlaubt? Dienstliche Ressourcen dürfen nur für dienstliche Zwecke genutzt werden. Ausnahme: ausdrückliche oder konkludente Erlaubnis der Privatnutzung 15 Erlaubnis der Privatnutzung Ausdrücklich durch: Arbeitsvertrag Gesamtzusage Betriebsvereinbarung Konkludent/stillschweigend durch: Duldung Betriebliche Übung Bereitstellen von Bookmarks 16 Privatnutzung ohne Erlaubnis Verletzung arbeitsvertraglicher Pflichten Hauptleistungspflicht: Versprochene Dienste leisten Weitere Pflichten: „Schutz“ der IT-Infrastruktur in jeder Beziehung Konsequenzen: Unterlassungsanspruch Schadensanspruch Und Kündigung? 17 Rechtsprechungsübersicht LAG Köln 11.02.2005 Ob und in welchem Umfang das Internet zu privaten Zwecken benutzt werden darf, richtet sich zuerst nach den arbeitsvertraglichen Regelungen. Ohne eine solche Regelung kann ein Arbeitnehmer in der Regel berechtigter Weise von der Duldung derartiger Handlungen in angemessenen Umfang ausgehen. LAG: Private Nutzung im angemessenen Umfang eine sozialtypische Erscheinung. 18 LAG Köln 11.02.2005 Rechtsanwalt hatte Anwaltsgehilfin auf Schadensersatz für die private Internet-Nutzung verklagt. LAG: „… selbst bei einem Zeitraum von 80 bis 100 Stunden privater Internetnutzung am Arbeitsplatz innerhalb eines Jahres ist noch nicht ein Ausmaß erreicht, in dem der Arbeitnehmer zwingend damit rechnen muss, dass die Duldung durch den Arbeitgeber ausgeschlossen ist.“ 19 BAG vom 31.05.2007 Az.: 2 AZR 200/06 1. Kündigungsrelevant bei einer privaten Nutzung des Internets oder des Dienst-PCs sind unter anderem: - Das Herunterladen erheblicher Datenmengen auf betriebliche Datensysteme, - die zusätzlich verursachten Kosten, - die Verletzung der Arbeitspflicht, wenn die Privatnutzung während der Arbeitszeit geschieht. 2. Derartige Pflichtverletzungen sind durch das Gericht in hinreichender Weise festzustellen. 3. Nur im Falle exzessiver Privatnutzung des Internets ist eine Abmahnung entbehrlich. 4. Bestreitet der Arbeitnehmer an den vom Arbeitgeber genannten Tagen die Privatnutzung des Dienst-PC, ist dieses Bestreiten nicht unerheblich, wenn der Arbeitnehmer nicht allein auf den Dienst-PC Zugriff hatte. Dies gilt umso mehr, wenn er für einige der betreffenden Tage substanziiert dargelegt hat, dass er wegen seiner Abwesenheit den Dienst-PC nicht privat nutzen konnte. 20 Das Machtwort? Urteil des Bundesarbeitsgerichts vom 7. Juli 2005 (Az.: 2 AZR 581/04) Auch wenn der Arbeitgeber die Privatnutzung nicht ausdrücklich verboten hat, verletzt der Arbeitnehmer mit einer intensiven zeitlichen Nutzung des Internets während der Arbeitszeit zu privaten Zwecken seine arbeitsvertraglichen Pflichten. Das gilt insbesondere dann, wenn der Arbeitnehmer auf Internetseiten mit pornographischem Inhalt zugreift. Diese Pflichtverletzung kann ein wichtiger Grund zur fristlosen Kündigung des Arbeitsverhältnisses sein. Ob die Kündigung in einem solchen Fall im Ergebnis wirksam ist, ist auf Grund einer Gesamtabwägung der Umstände des Einzelfalls festzustellen. 21 Datenschutz: Pflicht oder Kür Datenschutz am Arbeitsplatz: Rechtliche Grundlagen Recht auf informationelle Selbstbestimmung Art. 2 GG Anwendung bei ausfüllungsbedürftigen Normen des Arbeitsrecht, z.B. § 75 Abs. 2 BetrVG (Schutz und Förderung der freien Entfaltung der Persönlichkeit des Arbeitnehmers) Fürsorgepflicht des AG aus §§ 611, 242 BGB Schutz der persönlichen Integrität einschließlich der Privat- und Intimsphäre 22 BDSG BDSG als „Auffanggesetz“ Einwilligung des Betroffenen notwendig, wenn Arbeitgeber personenbezogene Daten erheben, verarbeiten und nutzen will ansonsten zulässig im Rahmen der Zweckbestimmung des Vertragsverhältnisses oder zum Zwecke des ordnungsgemäßen DVBetriebes/Datensicherung 23 Und dann noch Telekommunikationsanbieter… Bei ausdrücklicher oder konkludenter Erlaubnis der privaten E-Mailoder Internetnutzung wird ein Arbeitgeber Telekommunikationsanbieter! Geschäftsmäßiges Erbringen von Telekommunikationsdiensten nachhaltiges Angebot von Telekommunikation für Dritte, § 3 Nr. 5 TKG 24 Datenschutzrechtliche Folgen Wahrung des Telekommunikationsgeheimnisses (§ 88 TKG) grds. keine Befugnis, Inhalt einer Nachricht oder die angewählte Adresse einzusehen oder zu speichern Speicherung aus betrieblichen Gründen setzt Einwilligung des Betroffenen voraus Einsatz technischer Schutzvorkehrungen (§ 109 TKG) Absicherung der Daten vor unberechtigten Zugriffen Dritter 25 Kontrollbefugnisse – Alles wissen Wenn private Nutzung untersagt… … dann darf AG die nur dienstlichen Mails lesen und kontrollieren Wenn private Nutzung erlaubt… … dann beschränktes Kontrollrecht bzgl. E-Mails, die zweifelsfrei dienstlich, bei anderen Mails str. Lösung: Einwilligung in die Erfassung und Speicherung der Daten und ggf. Betriebsvereinbarung über den E-Mail-Einsatz 26 Der Betriebsrat Beteiligungsrechte des Betriebsrates Überwachungsrecht gemäß § 80 Abs. 1 Nr. 1 BetrVG Betriebsrat soll die Einhaltung von Rechtsvorschriften überwachen Mitbestimmungsrecht des Betriebsrates gemäß § 87 Abs. 1 Nr. 6 BetrVG Einführung und Anwendung von technischen Einrichtungen, die dazu geeignet sind, das Verhalten oder die Leistung der Mitarbeiter zu überwachen 27 Und plötzlich Straftäter? OLG Karlsruhe, Beschluss vom 10.01.2005 Strafanzeige wegen Verletzung des Post- und Fernmeldegeheimnisses, der Datenveränderung und der Störung von Telekommunikationsanlagen Streitpunkt: Blockade der Zusendung unerwünschter E-Mails durch Hochschule 28 OLG Karlsruhe Eingriffe in das Post- und Fernmeldegeheimnis müssen erlaubt sein (Gesetz oder Einverständnis) Originaltext: „Unter Umständen kann es daher gerechtfertigt sein, eine E-Mail herauszufiltern, beispielsweise dann, wenn eine E-Mail mit Viren behaftet ist, so dass bei deren Verbreitung Störungen oder Schäden der Telekommunikationsund Datenverarbeitungssysteme eintreten.“ „Soweit die E-Mails, bei denen der Antragssteller Versender war, herausgefiltert wurden, wird im Rahmen der Ermittlungen zu prüfen sein, ob es einen konkreten Anlass gegeben hat, der zu einer solchen Maßnahme berechtigte“ 29 Das heißt für die Praxis: Sie müssen die Sachverhalte regeln! Gilt auch für die Nutzung des Arbeitsplatzrechners durch Mitarbeiter oder Dritte (z.B. Berater oder freiberufliche Mitarbeiter) Empfehlung: Arbeitsvertragliche Regelung zur IT-Sicherheit mit Merkblatt zu den Hintergründen. 30 Spam-Filterung Rechtsfragen abhängig davon, ob private E-Mail- und Internetnutzung erlaubt oder geduldet ist. Wenn nein, dann ggf. datenschutzrechtliche Einwilligung erforderlich. Wenn ja, dann insbesondere strafrechtliche Problematik (Verletzung des Post- und Fernmeldegeheimnisses) 31 Strafbarkeit? Abhängig von technischer Ausgestaltung „Klassisches“ Spam-Filern: E-Mail wird komplett empfangen und gelöscht Strafbarkeit bis zu 5 Jahren wegen Unterdrücken einer „anvertrauten“ Sendung, § 206 II Nr. 2 StGB Strafbarkeit bis zu 2 Jahren wegen rechtswidrigen Löschens oder Unterdrückens von Daten, § 303a StGB DNS-Blacklisting: Nur Absenderidentifikation wird empfangen und EMail abgelehnt (wird nicht gelöscht, sondern geht „zurück“ an Absender) Ohne vollständigen Empfang und Ablehnung durch Server ist E-Mail dem Provider nicht „anvertraut“ keine Strafbarkeit (jedoch bisher noch keine Rechtsprechung) 32 Wandel in der Rechtsprechung LAG Berlin-Brandenburg und LAG Niedersachsen: Arbeitgeber ist nicht Diensteanbieter im Sinne des TKG LAG Niedersachsen Urteil 31.05.2010 Az.: 12 Sa 875/09 Exzessive Privatnutzung durch stellvertretenden Bauamtsleiter LAG Berlin-Brandenburg Urteil vom 16.02.2011 Az.: 4 Sa 2132/10 Unterlassungsanspruch der Verkaufsberaterin 33 Risikoanalyse Welche Risiken sehe ich bei der Benutzung der IT-Infrastruktur? MindMap Welche notwendigen Inhalte ergeben sich daraus? 34 Struktur IT-Betriebsvereinbarung Geltungsbereich Zweck der Betriebsvereinbarung Rahmen für die Nutzung von E-Mail und Internet Private Nutzung Sicherheitsanforderungen Regelung bei Abwesenheit Archivierung Protokollierung Benutzeraktivitäten Missbrauchskontrolle Konsequenzen bei Nichteinhaltung 35 Zweck und Geltungsbereich (1) Die "FIRMA" betreibt zur Wahrnehmung ihrer Geschäftstätigkeit eine leistungsfähige IT-Infrastruktur. Unter dem Begriff IT-Infrastruktur sind sämtliche Einrichtungen zu verstehen, über die auf elektronischem Wege Daten übertragen, verarbeitet oder gespeichert werden. Hierzu zählen z.B. Computer, PDAs, Datenträger usw. Ein derartiges Umfeld stellt hohe Anforderungen an die Betriebs-, Daten- und Produktionssicherheit. Deshalb ist es unerlässlich, den Umgang mit der IT-Infrastruktur eindeutig zu regeln. Ziel dieser Richtlinie ist es, die Nutzungsbedingungen der IT-Infrastruktur sowie die Maßnahmen zur Protokollierung und Kontrolle transparent zu machen, die Persönlichkeitsrechte der Beschäftigten zu sichern und den Schutz der personenbezogenen Daten zu gewährleisten. Die IT-Infrastruktur steht ganz oder in Teilen bei festgestelltem Bedarf den Mitarbeitern als Arbeitsmittel im Rahmen der Aufgabenerfüllung zur Verfügung und dient insbesondere der Verbesserung der internen und externen Kommunikation, der Erzielung einer höheren Effizienz und der Beschleunigung der Informationsbeschaffung und der Arbeitsprozesse. (2) Der Geltungsbereich erstreckt sich über die gesamte IT-Infrastruktur der "FIRMA" und ist für alle bei der "FIRMA" beschäftigten Personen bindend. 36 Nutzungsbedingungen (1) Unzulässig ist jede wissentliche oder fahrlässige Nutzung der IT-Infrastruktur, die geeignet ist, den Interessen oder dem Ansehen der "FIRMA" in der Öffentlichkeit zu schaden, die Sicherheit und die Verfügbarkeit der ITInfrastruktur zu beeinträchtigen oder die gegen geltende Rechtsvorschriften oder einschlägige Arbeits- und Sicherheitsanweisungen für die Nutzung der IT-Infrastruktur verstößt. (2) Untersagt ist insbesondere das Auf- bzw. Abrufen oder Verbreiten von beleidigenden, verleumderischen, verfassungsfeindlichen, rassistischen, sexistischen, gewaltverherrlichenden oder pornografischen Äußerungen sowie Bild-, Audio- oder Videodateien. (3) Es ist untersagt, Mediadaten oder Programme in die IT-Infrastruktur einzubringen, die gegen das geltende Urheberrecht verstoßen. (4) Die "FIRMA" ist berechtigt, den Zugriff auf Internet-Inhalte einzuschränken sowie Daten automatisiert zu prüfen und ggf. auszufiltern (z.B. Inhalts-, SPAM- und Virenfilterung). (5) Zur Überprüfung der Einhaltung der Regelungen dieser Vereinbarung werden regelmäßig nichtpersonenbezogene Stichproben in den Protokolldateien gemäß § 9 (Missbrauchskontrolle) durchgeführt. (6) Die Mitarbeiter haben die Möglichkeit, den Bereich Personal und/oder den Betriebsrat - auch unter Wahrung ihrer Anonymität - über unerlaubte oder rechtswidrige Inhalte, die sie auf IT-Systemen bemerkt haben, zu informieren. Jeder Mitarbeiter ist aufgefordert, auf diesem Weg der weiteren Verbreitung illegaler Inhalte entgegenzuwirken. (7) Alle in der IT-Infrastruktur des Unternehmens gespeicherten Daten werden aus betrieblichen Notwendigkeiten und gemäß den geltenden gesetzlichen Vorgaben archiviert. Zum Zweck der Missbrauchskontrolle (vgl. § 9) dürfen jedoch lediglich die Daten der jeweils letzten 12 Monate genutzt werden. 37 Private Nutzung (1) Die IT-Infrastruktur wird generell für dienstliche Zwecke zur Verfügung gestellt. Sie darf jedoch in geringem Umfang für private Zwecke genutzt werden. Die private Nutzung ist nur zulässig, soweit sie die dienstliche Aufgabenerfüllung sowie die Sicherheit und Verfügbarkeit der ITInfrastruktur nicht beeinträchtigt. (2) Es gelten bei der privaten Nutzung alle Regelungen der dienstlichen Nutzung. (3) Das Abrufen von kostenpflichtigen Informationen bzw. Dienstleistungen für den Privatgebrauch ist unzulässig. Im Rahmen der privaten Nutzung dürfen keine gewerblichen Zwecke verfolgt werden. (4) Private e-Mails mit der Absenderadresse der "FIRMA" dürfen nur mit kurzen Inhalten (z.B. zu Abstimmungszwecken, Terminabsprachen o.ä) versendet werden. Im Rahmen von § 3.1 dürfen Mails mit privatem Inhalt über externe Provider (z.B. web.de, gmx.de) versendet oder empfangen werden. Private Mails, die über den Firmen-Account versendet und/oder empfangen werden, werden im Rahmen von § 8 und § 9 wie dienstliche Mails behandelt. 38 Sicherheitsrichtlinien (1) Der Zugriff auf andere Netzwerke (Internet, Netze von Kunden usw.) aus dem Netz der "FIRMA" sowie der Zugang aus diesen Netzen in das Unternehmensnetz erfolgt grundsätzlich nur über die speziell dafür bereitgestellten Zugänge. Ausnahmen sind nur mit besonderer Genehmigung des Bereiches IT zulässig. (2) Alle intern und mobil eingesetzte Hard- und Software wird durch den Bereich IT freigegeben. Der Download von Software sowie die Installation privater oder nicht freigegebener Hard- und Software ist nicht gestattet. Generell ist Hard- und Software über den Bereich IT zu beschaffen und wird von diesem installiert. (3) Die in der IT-Infrastruktur installierten Sicherheitseinrichtungen (wie z.B. Personal Firewalls oder Virenscanner sowie sicherheitsrelevante Konfigurationen z.B. der Webbrowser) dürfen nicht von den Benutzern abgeschaltet, deinstalliert oder in ihrer Konfiguration verändert werden, es sei denn die Administration weist dieses in Ausnahmefällen (z.B. Fehler) explizit an. (4) Jeder Mitarbeiter erhält seine persönlichen Zugangskennungen (Passwörter, Hardware-Tokens usw.) für die Nutzung der IT-Infrastruktur. Sie sind vertraulich zu behandeln, dürfen nicht weitergegeben oder für andere Personen zugänglich aufbewahrt werden. (5) Es dürfen grundsätzlich keine Daten innerhalb der IT-Infrastruktur durch den Benutzer verschlüsselt werden. Das Schützen von Daten durch Verschlüsselung oder der Kennwort-Schutz für den lesenden Zugriff ist generell nicht gestattet. Bei Bedarf werden Verschlüsselungsmethoden von der Administration bereitgestellt. (6) Daten auf beweglichen Geräten (MDA/PDA, Notebooks etc.) und Datenträgern (CD-ROMs, DVDs, Memory- Sticks etc.) müssen durch geeignete Maßnahmen vor unberechtigtem Zugriff geschützt werden. Die Administration stellt geeignete technische Sicherungsmaßnahmen bereit. (7) Alle im Firmennetz eingesetzten mobilen Medien werden ausschließlich durch die Administration beschafft und für den Einsatz konfiguriert. 39 Umgang mit Unternehmensdaten (1) Werden Daten an Dritte weitergegeben, so ist die Vertraulichkeitserklärung einzuhalten. (2) Jeder Mitarbeiter erhält im Rahmen seines Tätigkeitsfeldes Zugang zu Unternehmensdaten. Er darf nicht versuchen, sich auf welchem Wege auch immer, Zugang zu Unternehmensdaten zu verschaffen, für die er keine zugeteilte Zugangsberechtigung hat. Sollte der Mitarbeiter feststellen, dass er Zugang zu mehr Daten als notwendig hat, muss er dieses der Administration melden, damit diese den Zugang entsprechend begrenzt. 40 Sicherheitshandbuch (1) Ergänzend zu dieser Richtlinie werden Sicherheitsanweisungen für die Nutzung der IT- Infrastruktur in Form eines IT-Sicherheitshandbuchs zur Verfügung gestellt. Die darin getroffenen Regelungen entsprechen dem Inhalt dieser Richtlinie. Sie sind von den Mitarbeitern zu befolgen. (2) Der Mitarbeiter ist verpflichtet, sich regelmäßig über den aktuellen Stand der Benutzerordnung und des Sicherheitshandbuches zu informieren. 41 Regelung bei Abwesenheit (1) Für Abwesenheiten infolge von Urlaub, Krankheit, Kündigung oder Tod regelt der jeweilige Vorgesetzte für seinen Verantwortungsbereich die Vertretung, um so den Informationsfluss im Unternehmen sicher zu stellen. (2) Bei Abwesenheit erhält ein Stellvertreter, je nach fachlicher Notwendigkeit und wenn vom Vorgesetzten angewiesen, durch die Administration Zugang zu den vom abwesenden Mitarbeiter verwendeten IT-Systeme (PC, Laptop, PDA, e-MailKonten etc.) und Datenbestand. (3) Scheidet der Mitarbeiter aus dem Unternehmen aus, so wird sein e-Mail-Konto geschlossen mit der Folge, dass ankommende Mails zurück an den Absender geschickt werden. 42 Protokollierung von Benutzeraktivitäten (1) Während des Betriebes der IT-Infrastruktur werden von verschiedenen Systemen (insbesondere von Servern und Firewalls) Verbindungsdaten (Datum, Uhrzeit, Adressen von Absender und Empfänger, die Art der übertragenen Daten, das übertragene Datenvolumen usw.) protokolliert. Das Erheben der Daten ist aus Datensicherheitsgründen und zur Störungsbeseitigung notwendig. (2) Die Protokolle aus Absatz 1 werden ausschließlich zu Zwecken der Analyse und Korrektur technischer Fehler, Gewährleistung der Systemsicherheit, Optimierung des Netzes, statistischen Feststellung des Gesamtnutzungsvolumens, bei Gefahr im Verzug, Störungen, Angriffen auf das Netz und Verdacht auf eine Straftat sowie für Stichprobenkontrollen und Auswertungen gemäß (3) § 9 verwendet. Die bei der Netzwerknutzung anfallenden personenbezogenen Daten dürfen nicht zu Leistungs- und Verhaltenskontrolle verwendet werden. Sie unterliegen der Zweckbindung dieser Richtlinie und den einschlägigen datenschutzrechtlichen Vorschriften. (4) Die bei der Nutzung des Netzwerkes anfallenden Protokolldaten werden im Rahmen von Datensicherungsmaßnahmen archiviert. 43 Missbrauchskontrolle (1) Protokolle und Datenvolumen werden durch den Bereich IT stichprobenartig über den gesamten Nutzerkreis bzgl. der Einhaltung dieser Benutzerordnung überprüft. (2) Ergibt sich aufgrund der Stichprobenkontrolle, aufgrund einer Meldung oder anderer Verdachtsmomente ein konkreter Verdacht auf eine missbräuchliche, unerlaubte oder strafbare Nutzung der IT-Infrastruktur, erfolgt unter zwingender Beteiligung des Personalbereiches und des Betriebsrates eine personenbezogene Überprüfung des Vorganges durch den IT-Bereich. (3) Ergibt sich aufgrund der Kontrollen ein konkreter Verdacht gegen ein Betriebsratmitglied, ist die/der Betriebsratsvorsitzende zwingend zu beteiligen. Ergibt sich aufgrund der Kontrollen ein konkreter Verdacht gegen die/den Betriebsratsvorsitzende/n, ist die/der stellvertretende Vorsitzende zwingend zu beteiligen. (4) Bestätigt die Überprüfung den Verdacht, so wird ein gemeinsamer Bericht durch die Beteiligten erstellt und der betroffene Mitarbeiter gehört. Die Anhörung erfolgt durch den Bereich Personal und, wenn vom Mitarbeiter gewünscht, unter Beteiligung des Betriebsrates. (5) Wird der Verdacht durch die Überprüfung nicht bestätigt, so sind die für die Überprüfung erhobenen Daten und Aufzeichnungen unverzüglich zu löschen. Der nicht bestätigte Verdacht darf keinerlei weitere Folgemaßnahmen – insbesondere keine gezielten Stichproben gegen den Mitarbeiter – nach sich ziehen. (6) Bei Gefahr im Verzug sind weitere gefahrbringende oder strafbare Handlungen – eventuell unter Einschaltung der Strafverfolgungsbehörden – unmittelbar zu unterbinden, insbesondere die erforderlichen technischen Abwehrmaßnahmen ohne Verzögerung zu ergreifen, auch wenn hierbei personenbezogene Daten erhoben oder eingesehen werden müssen. Der Bereich Personal und der Betriebsrat sind unverzüglich über die Vorgänge zu informieren. 44 Konsequenzen bei Nichteinhaltung (1) Bei Zuwiderhandlung gegen diese Richtlinie oder unsachgemäßer Nutzung der IT-Infrastruktur kann der Zugang zur IT-Infrastruktur oder zu Teilen davon zur Wahrung der notwendigen Sicherheit deaktiviert werden. (2) Bei gravierenden Verstößen gegen diese Richtlinie muss der Arbeitnehmer mit weiteren gezielten Stichproben, mit arbeitsrechtlichen Konsequenzen bis hin zur Kündigung des Arbeitsverhältnisses sowie Schadenersatzansprüchen rechnen. (3) Erhebt die "FIRMA" personenbezogene Daten unter Verstoß gegen diese Richtlinie, so unterliegen die Daten einem Beweisverwertungsverbot mit der Folge, dass sie für arbeitsrechtliche Sanktionen nicht verwendet werden können. 45 In-Kraft-Treten und Kündigung Diese Betriebsvereinbarung tritt mit ihrer Unterzeichnung in Kraft. Sie kann mit einer Frist von drei Monaten zum Ende eines Kalenderjahres gekündigt werden. Bis zum Abschluss einer neuen Betriebsvereinbarung gilt die vorliegende Vereinbarung weiter. 46 Abgleich mit der Ausgangs-Risikoanalyse 47 Mitarbeiter in sozialen Netzwerken Verantwortung und Transparenz Der Mitarbeiter entscheidet selbst, ob er in sozialen Netzwerken angibt, dass er beim Arbeitergeber tätig ist. Für jeden seiner Inhalte ist der Mitarbeiter selbst verantwortlich. Wenn der Mitarbeiter sich im Rahmen seiner Fachkompetenz in den sozialen Netzwerken zu einem Thema äußern will und unsicher ist, so stimmt er sich im Vorfeld mit seinem Vorgesetzten ab. Der Mitarbeiter wird bei Äußerungen in sozialen Netzwerken deutlich machen, dass er seine persönliche Meinung äußert. Der Mitarbeiter verwendet die Formulierung "ich" statt "wir". Offizielle Statements geben nur der Vorstand, die Geschäftsführung oder andere dafür beauftragte Personen. Der Mitarbeiter kann auf interessante Internetveröffentlichungen des Arbeitgebers verlinken, kommentieren und mit anderen teilen. Eine Übernahme von Internetveröffentlichungen des Arbeitgebers, seien es Texte, Bilder oder andere Informationen, ist nur nach vorheriger Genehmigung des Arbeitgebers gestattet. 48 Geheimhaltung Der Mitarbeiter darf keine Aussagen über Klienten, Patienten, Kunden, Spender(innen), Kolleg(innen) oder Partner sowie anderen Inhalten der Tätigkeit beim Arbeitgeber in sozialen Medien treffen. Interna dürfen nicht nach außen gegeben werden, insbesondere keine Betriebsgeheimnisse, Wissen über andere Mitarbeiter oder Angelegenheiten, die dem Unternehmen schaden oder sein Ansehen verletzen könnten. Der Mitarbeiter passt auf allen Plattformen seine Einstellungen zur Privatsphäre an. Er gibt die Zugangsdaten zu sozialen Netzwerken nicht an Dritte weiter und liest sich jede Äußerung noch einmal durch, bevor er sie veröffentlicht. Soziale Netzwerke dürfen nicht für die interne Unternehmenskommunikation genutzt werden. Ein Zugriff auf Profile von Mitarbeiter durch andere Mitarbeiter ist nicht gestattet. 49 Urheberrecht Der Mitarbeiter veröffentlicht Fotos, Filme oder Audiomaterial nur, wenn er dazu berechtigt ist und vorab eine Genehmigung eingeholt hat. Er nennt seine Quellen und kennzeichnet Zitate. Genehmigungen müssen unter anderem von Fotografen und den abgebildeten Personen eingeholt werden. Unternehmenlogos, Anschriften und Mailadressen des Arbeitgebers dürfen in sozialen Netzwerken nur nach vorheriger Genehmigung des Arbeitgebers genutzt werden. 50 Inhalt Betriebsvereinbarung IT – Mitbestimmung des Betriebsrates Private E-Mail- und Internetnutzung Überlassung von Arbeitsmitteln Telearbeit Arbeitsschutz Datenschutz Überwachung von Mitarbeitern 51 Rechtliche Aspekte 1/2 Überlassung ausschließlich zur dienstlichen Nutzung? Private und dienstliche Nutzung erlaubt – getrennte Abrechungskonten (TwinBill) Nutzung Handy für private Telefonate ist geldwerter Vorteil und unterliegt der Lohnsteuerpflicht Wie ist Überwachung geregelt? 52 Rechtliche Aspekte 2/2 Nutzungszwang und Arbeitszeitproblematik Sanktionen bei Verstößen Risiken 53 Grundmuster Überlassung für dienstliche Zwecke Prämbel Zwischen den Parteien besteht seit dem … ein Arbeitsvertrag. Im Zusammenhang mit diesem Arbeitsvertrag sollen dem Arbeitnehmer Kommunikationsgeräte überlassen werden. Zwischen den Parteien wird deshalb die folgende Überlassungsvereinbarung geschlossen: §1 Geräteüberlassung Der Arbeitgeber überlässt dem Arbeitnehmer die nachfolgend einzeln aufgezählten Geräte: … (Aufzählung der Geräte mit Namen, Seriennummern etc.) Des Weiteren wird mit den vorstehend aufgezählten Geräten eine SIM-Karte mit der Seriennummer … vergeben. Die SIM-Karte lässt sich durch die PIN ... freischalten. Im Falle der mehrmaligen Fehleingabe der PIN lässt sich die SIMKarte durch die nachfolgend angegebene PUK freischalten: … Nach Freischaltung ist dann die PIN2 … zu verwenden. Die Geräte sowie die SIM-Karte befinden sich bei der Übergabe in technisch einwandfreiem und funktionsfähigem Zustand. 54 § 2 Nutzungsüberlassung (1) Das Mobiltelefon und die SIM-Karte werden zur ausschließlichen dienstlichen Nutzung überlassen. Privatgespräche, auch solche aus dienstlichem Anlass, sind untersagt. Soweit der Arbeitnehmer sich aufgrund besonderer Umstände gezwungen sieht, das überlassene Kommunikationsgerät privat zu nutzen, ist diese Privatnutzung unverzüglich dem Arbeitgeber unter Darstellung der besonderen Notwendigkeit anzuzeigen. Der Arbeitnehmer trägt in diesem Fall die Kosten der Privatnutzung sowie eine Gebührenpauschale in Höhe von € 10,00 für die Auswertung des Einzelverbindungsnachweises. Die Gebührenpauschale fällt bei mehrmaliger privater Nutzung aus besonderen Anlässen während eines Gebührenabrechnungszeitraumes nur einmalig an. (2) Die Nutzung des überlassenen Gerätes mit einer eigenen SIM-Karte des Arbeitnehmers, infolge derer die durch die Telefonie entstandenen Gebühren dem Arbeitnehmer unmittelbar berechnet werden, ist außerhalb der Arbeitszeiten und während der Pausen gestattet. (3) Der Arbeitnehmer verpflichtet sich, das Mobiltelefon ausschließlich während der Dienstzeiten zu benutzen. Eine Nutzung außerhalb der Arbeitszeiten begründet keine Ansprüche auf Über- und Mehrarbeitsvergütung. (4) Der Arbeitnehmer ist verpflichtet, außerhalb der Empfangszeiten eingehende Anrufe auf eine Mobilbox umzuleiten, auf der Kunden eine Nachricht hinterlassen können und einen in allgemeiner Form gehaltenen Hinweis darauf erhalten, wann unter der entsprechenden Mobilnummer ein Mitarbeiter erreichbar ist. Des Weiteren hat die Ansage einen Hinweis auf eine zentrale Nummer des Betriebssitzes (Vermittlung) zu enthalten. (5) Es ist dem Arbeitnehmer untersagt, das Kommunikationsgerät Dritten, auch Familienangerhörigen, zur Nutzung zu überlassen. Gleichermaßen ist es dem Arbeitnehmer untersagt, Dritten, auch Familienangehörigen, die PIN oder andere Zugangsdaten zu dem Gerät zu überlassen oder mitzuteilen. (6) Es ist dem Arbeitnehmer untersagt, die Grundeinstellung des Gerätes und der SIM-Karte zu verändern, insbesondere die SIM-Karte oder das Gerät mit einer neuen PIN zu kodieren. 55 § 3 Haftung / Verlust (1) Der Arbeitnehmer ist im Umgang mit dem Gerät zu größtmöglicher Sorgfalt verpflichtet. Er wird für Schäden an dem Gerät im Rahmen der von der Rechtsprechung entwickelten Maßgaben zur Arbeitnehmerhaftung eintreten. (2) Im Falle des Verlustes des Gerätes ist der Arbeitnehmer verpflichtet, diesen Verlust unverzüglich bei dem Arbeitgeber anzuzeigen, damit dieser die Sperre des Anschlusses veranlassen kann. Im Falle der verspäteten Anzeige eines Verlustes haftet der Arbeitnehmer für den hieraus entstandenen Schaden. (3) Der Arbeitnehmer ist verpflichtet, die Zugangsdaten (PIN, PUK) zu dem Gerät verschlossen und von dem Gerät getrennt aufzubewahren. Im Fall der missbräuchlichen Nutzung des Gerätes durch Dritte unter Verwendung der PIN / PUK trägt der Arbeitnehmer die Beweislast für die Einhaltung der Sorgfaltspflichten im Zusammenhang mit der Verwahrung der PIN / PUK. 56 § 4 Datenschutz Der Arbeitnehmer willigt – soweit notwendig – in die Erstellung eines vollständigen Einzelverbindungsnachweises für die mit dem Gerät geführten Gespräche sowie in die jederzeitige Auswertung dieses Einzelverbindungsnachweises durch den Arbeitgeber ein. Er willigt weiterhin in die elektronische Speicherung der Daten des Einzelverbindungsnachweises ein, soweit es dieser Einwilligung nach dem Bundesdatenschutzgesetz bedarf. Dem Arbeitnehmer ist untersagt, vertrauliche Daten des Arbeitgebers oder sonstige sicherheitsrelevanten Daten auf dem Gerät abzuspeichern. 57 § 5 Arbeitssicherheit Der Arbeitnehmer nimmt zur Kenntnis, dass es nach § 23 Abs. 1 a StVO dem Fahrzeugführer während der Fahrt untersagt ist, ein Mobiltelefon zu benutzen, wenn er hierfür das Mobiltelefon oder den Hörer eines Autotelefons aufnehmen oder halten muss. Er nimmt weiterhin zur Kenntnis, dass dieses Verbot auch dann gilt, wenn das Kraftfahrzeug steht, der Motor jedoch in Betrieb ist. Der Arbeitnehmer verpflichtet sich, das überlassene Gerät nur im Rahmen dieser Bestimmung zu nutzen. Für den Fall, dass aufgrund eines Verstoßes gegen diese Bestimmung ein Schaden des Arbeitgebers resultiert, besteht Einigkeit darüber, dass diese Schadensverursachung grob fahrlässig ist, so dass der Arbeitnehmer für alle hieraus entstehende Schäden ohne Haftungserleichterung einzustehen hat. Dem Arbeitgeber liegen zu derzeitigen Zeitpunkt keine wissenschaftlichen Nachweise darüber vor, dass der Gebrauch eines Mobilfunkgerätes gesundheitliche Schäden verursachen könnte. 58 § 6 Herausgabepflicht Der Arbeitnehmer ist jederzeit auf einfaches Anfordern und im Falle der Kündigung des Arbeitsverhältnisses mit Beendigung des Arbeitsverhältnisses ohne weitere Aufforderung verpflichtet, das überlassene Gerät sowie das Zubehör und die SIMKarte an den Arbeitgeber in einwandfreiem Zustand herauszugeben. 59 Mögliche Ergänzung: Handys mit Mailfunktion Der Arbeitnehmer verpflichtet sich, das Mobilfunkgerät ausschließlich während der Dienstzeiten zu benutzen. Eine Nutzung außerhalb der Arbeitszeiten begründet keine Ansprüche auf Über- und Mehrarbeitsvergütung. Auf dem Mobilfunkgerät vorhandene Mails dürfen nur während der regelmäßigen Arbeitszeit bearbeitet werden, es seit denn, die Überschreitung der Arbeitszeit ist in jedem Einzelfall vorher angeordnet. Der Arbeitnehmer ist im Umgang mit dem Gerät zur größtmöglichen Sorgfalt verpflichtet. Er wird für Schäden an dem Gerät im Rahmen der von der Rechtsprechung entwickelten Maßgaben zur Arbeitnehmerhaftung eintreten. Der Arbeitnehmer nimmt zur Kenntnis, dass sich auf dem Gerät selber sensible Daten des Arbeitgebers befinden. Er verpflichtet sich deshalb zu erhöhter Sorgfalt im Umgang mit dem Gerät. Er verpflichtet sich, Daten, die nicht notwendigerweise auf dem Gerät benötigt werden, regelmäßig, mindestens einmal pro Woche, zu löschen und ebenso regelmäßig eine Datensicherung aller Daten durchzuführen. Der Arbeitnehmer verpflichtet sich, nur solche Internetseiten anzusteuern, deren Inhalt ihm bekannt und/oder deren Inhalt vertrauenswürdig ist. Der Arbeitnehmer ist verpflichtet, den auf dem Gerät vorhandenen Virenschutz aktuell zu halten. 60 Inhalt Betriebsvereinbarung IT – Mitbestimmung des Betriebsrates Private E-Mail- und Internetnutzung Überlassung von Arbeitsmitteln Telearbeit Arbeitsschutz Datenschutz Überwachung von Mitarbeitern 61 Rechtliche Aspekte Rechtliche Einordnung der Telearbeit „normales“ Arbeitsverhältnis, Heimarbeitsverhältnis, selbständige Tätigkeit Ständige Online-Verbindung führt zur Eingliederung in die Arbeitsorganisation des Arbeitgebers, idR ist dann der Telearbeitnehmer als „normaler“ Arbeitnehmer zu behandeln Letztendlich ist Gesamtbetrachtung aller Umstände entscheidend. Arbeitszeit Arbeitsschutz Überlassung Arbeitsmittel 62 Inhalt Betriebsvereinbarung IT – Mitbestimmung des Betriebsrates Private E-Mail- und Internetnutzung Überlassung von Arbeitsmitteln Telearbeit Arbeitsschutz Datenschutz Überwachung von Mitarbeitern 63 Rechtliche Vorgaben Arbeitsschutzgesetz § 1 Zielsetzung und Anwendungsbereich (1) Dieses Gesetz dient dazu, Sicherheit und Gesundheitsschutz der Beschäftigten bei der Arbeit durch Maßnahmen des Arbeitsschutzes zu sichern und zu verbessern. § 3 Grundpflichten des Arbeitgebers (1) Der Arbeitgeber ist verpflichtet, die erforderlichen Maßnahmen des Arbeitsschutzes unter Berücksichtigung der Umstände zu treffen, die Sicherheit und Gesundheit der Beschäftigten bei der Arbeit beeinflussen. Er hat die Maßnahmen auf ihre Wirksamkeit zu überprüfen und erforderlichenfalls sich ändernden Gegebenheiten anzupassen. Dabei hat er eine Verbesserung von Sicherheit und Gesundheitsschutz der Beschäftigten anzustreben. (2) Zur Planung und Durchführung der Maßnahmen nach Absatz 1 hat der Arbeitgeber unter Berücksichtigung der Art der Tätigkeiten und der Zahl der Beschäftigten 1.für eine geeignete Organisation zu sorgen und die erforderlichen Mittel bereitzustellen sowie 2.Vorkehrungen zu treffen, daß die Maßnahmen erforderlichenfalls bei allen Tätigkeiten und eingebunden in die betrieblichen Führungsstrukturen beachtet werden und die Beschäftigten ihren Mitwirkungspflichten nachkommen können. (3) Kosten für Maßnahmen nach diesem Gesetz darf der Arbeitgeber nicht den Beschäftigten auferlegen. 64 Rechtliche Vorgaben Verordnung über Sicherheit und Gesundheitsschutz bei der Arbeit an Bildschirmgeräten (Bildschirmarbeitsverordnung - BildscharbV) Ergonomische Anforderungen Pausen und Arbeitszeiten Augenuntersuchung 65 Inhalt Betriebsvereinbarung IT – Mitbestimmung des Betriebsrates Private E-Mail- und Internetnutzung Überlassung von Arbeitsmitteln Telearbeit Arbeitsschutz Datenschutz Überwachung von Mitarbeitern 66 Konflikt - Spannungsfeld Interesse des Arbeitgebers an Information an Ermittlung Persönlichkeitsrecht des Arbeitnehmers Schütz den Arbeitnehmer vor lückenlosen technischen Überwachung seines Arbeitsplatzes Güterabwägung, ob schutzwürdige Interessen des Arbeitgebers betroffen sind Arbeitnehmerdatenschutz § 32 BDSG Datenerhebung, -verarbeitung und -nutzung für Zwecke des Beschäftigungsverhältnisses (1) Personenbezogene Daten eines Beschäftigten dürfen für Zwecke des Beschäftigungsverhältnisses erhoben, verarbeitet oder genutzt werden, wenn dies für die Entscheidung über die Begründung eines Beschäftigungsverhältnisses oder nach Begründung des Beschäftigungsverhältnisses für dessen Durchführung oder Beendigung erforderlich ist. Zur Aufdeckung von Straftaten dürfen personenbezogene Daten eines Beschäftigten nur dann erhoben, verarbeitet oder genutzt werden, wenn zu dokumentierende tatsächliche Anhaltspunkte den Verdacht begründen, dass der Betroffene im Beschäftigungsverhältnis eine Straftat begangen hat, die Erhebung, Verarbeitung oder Nutzung zur Aufdeckung erforderlich ist und das schutzwürdige Interesse des Beschäftigten an dem Ausschluss der Erhebung, Verarbeitung oder Nutzung nicht überwiegt, insbesondere Art und Ausmaß im Hinblick auf den Anlass nicht unverhältnismäßig sind. (2) Absatz 1 ist auch anzuwenden, wenn personenbezogene Daten erhoben, verarbeitet oder genutzt werden, ohne dass sie automatisiert verarbeitet oder in oder aus einer nicht automatisierten Datei verarbeitet, genutzt oder für die Verarbeitung oder Nutzung in einer solchen Datei erhoben werden. (3) Die Beteiligungsrechte der Interessenvertretungen der Beschäftigten bleiben unberührt. Beschäftigte Definition in § 3 Abs. 11 BDSG Nr. 1: Arbeitnehmer(in): persönliche Abhängigkeit Nr. 6: Arbeitnehmerähnliche Person Wesensmerkmal: wirtschaftliche Abhängigkeit Beispiele: freie Mitarbeiter, Heimarbeiter, Handelsvertreter Anwendung des Arbeitsrecht nur als Ausnahme Inhalt Betriebsvereinbarung IT – Mitbestimmung des Betriebsrates Private E-Mail- und Internetnutzung Überlassung von Arbeitsmitteln Telearbeit Arbeitsschutz Datenschutz Überwachung von Mitarbeitern 70 Der Blick des Arbeitgebers Hält der Arbeitnehmer sich an die Vorgaben zur Internetnutzung und EMail-Nutzung? Private Nutzung erlaubt Private Nutzung verboten Wird Rahmen eingehalten? Wird Verbot beachtet? Technischen Möglichkeiten sind vorhanden 71 Die Grenzen Bei der Überwachung der Internetnutzung sind rechtliche Grenzen zu beachten: Telekommunikations- und datenschutzrechtliche Rahmenbedingungen Erlaubnis -> TKG Verbot -> BDSG Tarifverträge (selten) und Betriebsvereinbarungen Allgemeines Persönlichkeitsrecht des Arbeitnehmers 72 Allgemeines Persönlichkeitsrecht Mit dem Arbeitsverhältnis akzeptiert der Arbeitnehmer gewisse Einflüsse auf seine Eigensphäre. Zulässig: Protokollierung der äußeren Verbindungsdaten (Daten bezogen auf die Art des genutzten Dienstes, den Umfang des Datenverkehrs und die zeitliche Eckdaten der Verbindungsaufnahme) Auch bei Flatrate darf Arbeitgeber Auslastung des Internetanschlusses kontrollieren. 73 Nur im Dienst Bei untersagter privater Internetnutzung hat Arbeitgeber weitgehende Überwachungsbefugnisse z.B. konkreten Eckdaten des Datenverkehrs, Inhalt einer E-Mail Grenze: minutiöse und detaillierte Aufzeichnung über die gesamte Dauer der Arbeitszeit Berufung des Arbeitnehmers auf Persönlichkeitsrecht rechtsmissbräuchlich, Arbeitnehmer steht kein schützenswertes Interesse zur Seite 74 Privates erlaubt Komplizierte/unsichere Rechtslage, wenn private Internetnutzung erlaubt Kontrolle während der Arbeitszeit eher erlaubt als außerhalb der Arbeitszeit Stichwort: Interessenabwägung Schützenswerten Interessen des Arbeitgebers und der Arbeitnehmer müssen festgestellt werden und sind einzelfallbezogen im Rahmen einer Güter- und Interessenabewertung gegeneinander abzuwägen 75 Folgen bösen Handelns Folgen rechtswidriger Überwachung durch den Arbeitgeber Strafrechtliche Folgen Unterlassungsanspruch des Arbeitnehmers Anspruch auf Löschung gespeicherter Daten Schadensersatzansprüche Arbeitspflicht des Arbeitnehmers 76 Strafrechtliche Folgen Eine Person, die unbefugt unter dem Schutz des BDSG stehende personenbezogene Daten speichert, verändert, übermittelt oder sich aus anderen Dateien verschafft, kann zu einer Freiheitsstrafe bis zu zwei Jahren verurteilt werden (§ 43 BDSG). Verstöße gegen die Benachrichtigungspflicht des § 33 BDSG können zu einem Bußgeld führen, § 44 Abs. 1 Nr. 3 BDSG 77 Unterlassungsanspruch Arbeitnehmer steht Unterlassungsanspruch gemäß §§ 823 iVm 1004 Abs. 1 BGB zu, ggf. auch aus § 823 Abs. 2 BGB in Verbindung mit BDSG Entsteht bei einer erstmals drohenden Verletzung des Persönlichkeitsrechts oder einer Wiederholungsgefahr bei bereits eingetretenen Verletzungen 78 Löschungsanspruch Bei bereits erfolgter Beeinträchtigung steht dem Arbeitnehmer ein Beseitigungsanspruch zu. Inhalt des Beseitigungsanspruch: Löschung der rechtswidrig erhobenen oder verarbeitenden Daten bei allen Stellen, bei denen die Speicherung erfolgt ist daneben Löschungsanspruch nach BDSG, wenn personenbezogene Daten unzulässig gespeichert wurden oder ihre Speicherung nicht mehr erforderlich ist 79 Schadensersatzanspruch Schadensersatzansprüche aus § 823 BGB Voraussetzung ist, dass der Arbeitgeber die Rechtsgutsverletzung schuldhaft verursacht hat und ein materieller Schaden entstanden ist. zumeist kein materieller Schaden Bei schwere Beeinträchtigungen des Persönlichkeitsrechts unter Umständen Anspruch auf Ersatz des immateriellen Schadens oder Schmerzensgeld. Beispiel: Arbeitgeber nimmt systematisch Inhalte privater E-Mails der Arbeitnehmer zur Kenntnis 80 Arbeitspflicht Verpflichtung des Arbeitnehmers zur Erbringung seiner Arbeitsleistung entfällt nicht, wenn die erlaubte private Internetnutzung in rechtswidriger Art und Weise überwacht wird. Arbeitnehmer hat kein Leistungsverweigerungsrecht Private Internetnutzung steht in keinem Verhältnis zu seiner Arbeitsverpflichtung 81 Auskunftsanspruch § 83 Abs.1 BetrVG Arbeitnehmer hat ein umfassendes Einsichtsrecht in seine Personalakte Personalakte umfasst alle Aufzeichnungen, die sich mit der Person des Arbeitnehmers und dem Inhalt sowie der Entwicklung des Arbeitsverhältnis befassen. Auch Dateien und Datenbanken, in den personenbezogen Informationen gespeichert sind, gehören dazu. 82 Anfang und Ende Die gespeicherten Daten sind dem Arbeitnehmer in unverschlüsselter Form unentgeltlich zugänglich zu machen. Das Einsichtsrecht entsteht mit dem Beginn des Arbeitsverhältnis und endet mit dessen Auflösung. § 34 BDSG gewährt dem Arbeitnehmer ebenfalls einen Auskunftsanspruch. § 34 ist gegenüber dem Anspruch aus § 83 BetrVG subsidiär 83 Einfluss des Betriebsrats § 87 Abs. 1 Nr. 6 BetrVG oder § 75 Abs. 3 Nr. 17 BPersVG Mitbestimmung bei der Einführung des Internets am Arbeitsplatz und insbesondere dessen privater Nutzung am Arbeitsplatz Internetarbeitsplatz = technische Einrichtung Überwachung = jeder Vorgang, durch den Informationen über das Verhalten oder die Leistung von Arbeitnehmern erhoben und in aller Regel irgendwie aufgezeichnet werden, um sie der menschlichen Wahrnehmung zugänglich zu machen (BAG) Daten müssen einzelnen Arbeitnehmern zugeordnet werden können 84 Regelungen Bei einer Anonymisierung der erfassten Daten kann der Arbeitgeber wohl eine Mitbestimmungspflichtigkeit gemäß § 87 ABs. 1 Nr. 6 BetrVG grundsätzlich vermeiden. Aber: Liegt eine echte Anonymisierung vor? Regelungsinstrumentarien für die Ausübung der Mitbestimmung Betriebsvereinbarung Rahmenbetriebsvereinbarung 85 Durchsetzung der Mitbestimmung Allgemeiner Unterlassungsanspruch Beseitigungsanspruch des Betriebsrates Betriebsrat kann beim Arbeitsgericht beantragen, dem Arbeitgeber aufzugeben, die Einführung oder Anwendung einer technischen Kontrolleinrichtung bis zur ordnungsgemäße Ausübung des Mitbestimmungsrechts zu unterlassen. Beseitigung der Anlage aus dem Betrieb bzw. die Einstellung der Verwendung Anrufung der Einigungsstelle Einigungsstelle entscheidet verbindlich Spruch der Einigungsstelle ersetzt die Einigung der Betriebspartner Informationsanspruch des Betriebsrates gegenüber dem Arbeitgeber, ggf. Hinzuziehung eines Sachverständigen 86 Beweisverwertung Verstößt der Arbeitgeber gegen die Grundsätze der zulässigen Kontrolle der Nutzung, so besteht hinsichtlich der dadurch erlangten Erkenntnisse nach der Rechtsprechung des BAG ein prozessuales Verwertungsverbot. z.B.: heimliches Mithören vertraulicher Gespräche oder Gespräche zwischen Arbeitgeber und Arbeitnehmer Privatnutzung von E-Mail und Internet? Bei reiner dienstlicher Nutzung keine Grenze ArbG Frankfurt: bei verbotener Privatnutzung dürfen die auf dem Dienst-PC gespeicherten Daten verwertet werden, kein Beweisverwertungsverbot Auch „meist“ Beweisverwertungsverbot, wenn Arbeitgeber Beweismittel mitbestimmungswidrig erlangt hat. Beweisverwertungsverbot bei Verstoß gegen § 202a StGB „Ausspähen von Daten“ 87 Videoüberwachung am Arbeitsplatz Mitbestimmungsrecht nach § 87 Abs. 1 Nr. 6 BetrVG Öffentlich zugängliche Räume (§ 6b BDSG) Wahrnehmung Hausrecht / berechtigte Interessen Keine überwiegenden Arbeitnehmerinteressen Keine verdeckte Videoüberwachung Nicht öffentlich zugängliche Räume Zulässig bei überwiegenden Arbeitgeberinteressen Verdeckte Überwachung als „ultima ratio“ bei konkretem Verdacht einer strafbaren Handlung zu Lasten des Arbeitgebers 88 § 6b BDSG Beobachtung öffentlich zugänglicher Räume mit optisch-elektronischen Einrichtungen (1) Die Beobachtung öffentlich zugänglicher Räume mit optisch-elektronischen Einrichtungen (Videoüberwachung) ist nur zulässig, soweit sie 1. zur Aufgabenerfüllung öffentlicher Stellen, 2. zur Wahrnehmung des Hausrechts oder 3. zur Wahrnehmung berechtigter Interessen für konkret festgelegte Zwecke erforderlich ist und keine Anhaltspunkte bestehen, dass schutzwürdige Interessen der Betroffenen überwiegen. (2) Der Umstand der Beobachtung und die verantwortliche Stelle sind durch geeignete Maßnahmen erkennbar zu machen. 89 (3) Die Verarbeitung oder Nutzung von nach Absatz 1 erhobenen Daten ist zulässig, wenn sie zum Erreichen des verfolgten Zwecks erforderlich ist und keine Anhaltspunkte bestehen, dass schutzwürdige Interessen der Betroffenen überwiegen. Für einen anderen Zweck dürfen sie nur verarbeitet oder genutzt werden, soweit dies zur Abwehr von Gefahren für die staatliche und öffentliche Sicherheit sowie zur Verfolgung von Straftaten erforderlich ist. (4) Werden durch Videoüberwachung erhobene Daten einer bestimmten Person zugeordnet, ist diese über eine Verarbeitung oder Nutzung entsprechend den §§ 19a und 33 zu benachrichtigen. (5) Die Daten sind unverzüglich zu löschen, wenn sie zur Erreichung des Zwecks nicht mehr erforderlich sind oder schutzwürdige Interessen der Betroffenen einer weiteren Speicherung entgegenstehen. 90 BAG 14.12.2004 Az.: 1 ABR 34/02 Dauerhafte Überwachung (hier) nicht verhältnismäßig Persönlichkeitsrecht des Arbeitnehmers überwiegt berechtigten Interessen des Arbeitgebers Hier: keine konkreten Verdachtsmomente Urteilsgründe Die Arbeitgeberin kann sich insbesondere nicht auf § 6b Abs. 1 BDSG berufen. Die Vorschrift erlaubt lediglich die Videoüberwachung öffentlich zugänglicher Räume. Sie findet auf die Überwachung von Betriebsräumen jedenfalls dann keine Anwendung, wenn diese nicht öffentlich zugänglich sind. Öffentlich zugänglich sind nur solche Räume, die ihrem Zweck nach dazu dienen, von unbestimmt vielen oder nur nach allgemeinen Merkmalen bestimmten Personen betreten und genutzt zu werden (Simitis ua. BDSG Bizer § 6b Rn. 40, 43; Gola/Schomerus BDSG § 6b Rn. 8, 9) . Die Gesetzesbegründung nennt beispielhaft Bahnsteige, Ausstellungsräume eines Museums, Verkaufsräume und Schalterhallen (BTDrucks. 14/4329 S. 38) . Nicht öffentlich zugänglich sind Räume, die nur von einem bestimmten Personenkreis betreten werden dürfen. Danach ist die Bearbeitungshalle des Briefverteilungszentrums B kein öffentlich zugänglicher Raum iSv. § 6b Abs. 1 BDSG. 91 Video-Überwachung Die Überwachung muss auf die Leistung oder das Verhalten der Arbeitnehmer beziehen. BAG: Die Leistung ist die vom Arbeitnehmer in Erfüllung seiner vertraglichen Pflichten geleistete Arbeit. BAG: Verhalten ist jedes Tun oder Unterlassen im betrieblichen aber auch außerbetrieblichen Bereich, das für das Arbeitsverhältnis erheblich sein kann. Verhaltens- und leistungserheblich ist beispielsweise der Beginn und das Ende der täglichen Arbeitszeiten, Einzelheiten der Vertragserfüllung, Fehlzeiten, Alkohol am Arbeitsplatz, Verhalten auf Firmenparkplätzen, Kommunikation unter Kollegen, Wahrung von Sicherheitsvorkehrungen sowie das Verhalten gegenüber Kunden. 92 Mitbestimmung Es genügt, wenn die Überwachung nur ein Nebeneffekt der technischen Einrichtung ist. Dies löst bereits Mitbestimmungsrechte aus. Damit fallen auch Videoanlagen unter das Mitbestimmungsrecht, die beispielsweise das Firmengelände vor Eigentumsverletzung durch Dritte schützen sollen und gleichzeitig Arbeitnehmer erfassen. Die Mitbestimmung bezieht sich nicht nur auf die Einführung, sondern auch auf die Verarbeitung sowie auf die Beurteilung der gewonnen Daten. Unerheblich ist es, ob die Daten gespeichert werden, es genügt, wenn sie mittels eines Monitors der menschlichen Wahrnehmung zugänglich gemacht werden. 93 Grenzen der Video-Überwachung Das Mitbestimmungsrecht dient auch dem Schutz des Persönlichkeitsrechts. Daneben haben die Betriebsparteien bei der Ausgestaltung des Mitbestimmungsrechts höherrangiges Recht zu beachten. § 75 Abs. 2 S. 1 BetrVG fordert, die freie Entfaltung der Persönlichkeit der im Betrieb beschäftigten Arbeitnehmer zu schützen und zu fördern. Das allgemeine Persönlichkeitsrecht umfasst auch das Recht am eigenen Bild. Grundsätzlich gibt es ein Selbstbestimmungsrecht eines jeden Menschen, darüber zu entscheiden, ob Filmaufnahmen von ihm gemacht werden und möglicherweise gegen ihn verwendet werden dürfen. Hier wird insbesondere auf den Grundsatz der Verhältnismäßigkeit abgestellt. Eine Betriebsvereinbarung muss daher geeignet, erforderlich und unter Berücksichtigung der Freiheitsrechte angemessen sein, um den erstrebten Zweck zu erreichen. Bei der Prüfung, ob die Betriebsvereinbarung geeignet und erforderlich ist, räumt das Bundesarbeitsgericht den Betriebsparteien einen weiten Ermessensspielraum ein. Strenger wird es hingegen bei der Prüfung der Angemessenheit der Regelung. Hier soll eine Gesamtabwägung zwischen der Intensität des Eingriffs in das Allgemeine Persönlichkeitsrecht und dem Gewicht der ihn rechtfertigenden Gründe vorzunehmen sein. 94 Eingriffsintensität der Video-Überwachung Kriterien zur Beurteilung der Eingriffsintensität sind u.a.: Wie viele Personen sind intensiven Beeinträchtigungen ausgesetzt? Haben diese Personen hierfür einen Anlass gegeben? Bleiben die Betroffenen als Person anonym? Welche Umstände und Inhalte der Kommunikation werden erfasst? Welche Nachteile drohen den Grundrechtsträgern aus der Überwachungsmaßnahme? Dauer und Art der Überwachungsmaßnahme. 95 Bundesarbeitsgericht Folgende Betriebsvereinbarungen, die durch eine Einigungsstelle erstellt wurden, sah das Bundesarbeitsgericht als schwerwiegenden Eingriff in das Persönlichkeitsrecht an: Die Betriebsvereinbarung erlaubte dem Arbeitgeber Videoaufzeichnungen von 50 Stunden pro Woche, auch ohne Vorliegen eines Verdachts. Weiterhin konnte der Arbeitgeber die Videoanlage bis zu 48 Stunden ohne Anrechnung auf das Kontingent im Betrieb einsetzen, wenn ein begründeter Anfangsverdacht vorlag. Die schwerwiegende Beeinträchtigung des Persönlichkeitsrechts der Arbeitnehmer ergab sich nach Auffassung des Bundesarbeitsgerichts aus dem ständigen Überwachungsdruck. Der Arbeitnehmer musste stets damit rechnen, gerade gefilmt zu werden. Zwar seien die Videokameras sichtbar angebracht, für die Arbeitnehmer sei aber nicht erkennbar, wann sie in Betrieb seien. 96 Berechtigte Interessen des Arbeitgebers Dem Arbeitgeber verbleibt die Möglichkeit, den schwerwiegenden Eingriff in das Persönlichkeitsrecht des Arbeitsnehmers durch die Videoüberwachung mit berechtigten Interessen zu rechtfertigen. Folgende Rechtfertigungsgründe kommen in Betracht: Einwilligung des Arbeitnehmers Grundsätze über die Notwehr oder das Hausrecht des Arbeitgebers Grundrechte des Arbeitgebers oder Dritten 97 Einwilligung als Ausweg? Allerdings lässt das Bundesarbeitsgericht die Einwilligung der Arbeitnehmer als Rechtfertigung für die Videoüberwachung nicht genügen. Mit Verweis auf § 87 Abs. 1 Nr. 6 BertrVG wird argumentiert, dass Arbeitnehmer in erhöhter Abhängigkeit zum Objekt einer Überwachungstechnik stehen und daher nicht wirksam in eine Überwachung einwilligen können (BAG v. 29.06.2004, Az.: 1 ABR 21/03). Auch das Hausrecht ist nach Auffassung des Bundesarbeitsgerichts nur bedingt geeignet, eine Video-Überwachungsanlage im Betrieb zu rechtfertigen. Als Argument lässt das Gericht den Schutz des Eigentums und des Eigentums von Kunden gem. Art. 14 GG zu. Auch das Bedürfnis zur Überwachung der Maschinen oder produzierenden Anlagen wird als berechtigtes Interesse des Arbeitgebers gesehen. 98 Abwägung der Interessen Die Persönlichkeitsrechtsbeeinträchtigungen des Arbeitnehmers sind mit den Interessen und den Grundrechten des Arbeitgebers abzuwägen. Bei vermuteten Eigentumsverletzungen müssen die Persönlichkeitsrechtsbeeinträchtigungen zurücktreten, wenn im Rahmen eines konkreten Verdachts oder einer konkreten Bedrohung für einen überschaubaren Zeitraum Überwachungen stattfinden. Dagegen müssen bei verdachtsunabhängigen dauerhaften Videoüberwachungseinrichtungen die Interessen des Arbeitgebers hinter den Interessen des Arbeitnehmers zurücktreten. Setzt der Arbeitgeber die Videoüberwachung nicht nur zur Überwachung des Verhaltens oder Leistung der Arbeitnehmer ein, sondern etwa um sein Gelände oder seine Anlagen zu überwachen, gelten diese strengen Anforderungen nicht. Dass gleichzeitig Arbeitnehmer bei ihrer Arbeit mit aufgenommen werden, verletzt zwar ihr Persönlichkeitsrecht, aber die Erforderlichkeit zur Überwachung der Anlagen oder des Geländes kann einen entsprechenden Eingriff rechtfertigen. Unklar ist das Zusammenspiel zwischen den Regeln des Betriebsverfassungsgerichts und § 6 b BDSG bei Überwachungseinrichtungen an öffentlich zugänglichen Arbeitsplätzen. Das Bundesarbeitsgericht hat dies bisher offen gelassen. In der Praxis sollte daher bei öffentlich zugänglichen Arbeitsplätzen die Videoüberwachung an § 6 b BDSG gemessen werden. In allen übrigen Bereichen gelten die Regelungen nach dem Betriebsverfassungsgesetz. 99 Betriebsratslose Betriebe Auch in betriebsratslosen Betrieben muss der Arbeitgeber bei der Einführung von Videoüberwachungseinrichtungen das allgemeine Persönlichkeitsrecht der Arbeitnehmer beachten. Zulässig dürfen heimliche Videoüberwachungsanlagen nur dann sein, wenn sie sich aufgrund eines konkreten Verdachts und nicht nur bloßer Mutmaßungen auf einen konkreten Bereich im Betrieb des Arbeitgebers beschränken und zeitlich eng begrenzt sind. Offensichtliche und den Arbeitnehmern mitgeteilte Videoüberwachungsanlagen im betriebsratslosen Betrieb unterliegen zumindest den gleichen Anforderungen wie Betriebsvereinbarungen oder Einigungsspruchstellen zur Videoüberwachungsanlagen in Betrieben mit einem Betriebsrat. 100 TK-Nutzung Digitale Telefonanlagen sind "technische Einrichtungen, die dazu bestimmt sind, das Verhalten oder die Leistung des Arbeitnehmers zu überwachen" (§ 87 (1) 6 BetrVG, § 75 (3) 17 BPersVG, entsprechend in allen Landespersonalvertretungsgesetzen). Damit ist ein volles Mitbestimmungsrecht gegeben; solche Anlagen dürfen nur mit Zustimmung des Betriebs- bzw. Personalrates eingesetzt werden (ausdrücklich BAG v. 27.05.86, EzA Nr.16 zu § 87 BetrVG 1972 Kontrolleinrichtung). Weitere Rechtsansprüche gemäß BetrVG § 90 Information und Beratung bei der Planung technischer Anlagen, Arbeitsverfahren, etc.; § 80 (1) 1 Überwachung der Einhaltung von Gesetzen (hier Bundesdatenschutzgesetz). 101 Überwachung Überwachung der Nutzung von ausschließlich zu dienstlichen Zwecken bereitgestellter Kommunikationseinrichtungen durch den Arbeitgeber ist grundsätzlich zulässig. Verbindungsdaten einschließlich der Empfänger- und Adressatendaten können gespeichert, geprüft und ausgewertet werden. Archivierung Zielnummer (str.) Telefongespräche, die ausschließlich zur privaten Sphäre des AN gehören, unterfallen dem Persönlichkeitsrecht des AN. Sie dürfen nicht überwacht werden, Verbindungsdaten dürfen nur in beschränkten Umfang erfasst werden. Zugelassene Privatnutzung: Zielnummer darf nur erfasst werden, wenn der AN dies ausdrücklich wünscht. 102 Mithören Gesprächsinhalte dürfen in keinem Falle archiviert werden. Selbst bei rein dienstlichen Gesprächen wird man das Mithören der Gespräche in aller Regel als unzulässig betrachten müssen. Persönlichkeitsrecht des Gesprächspartners ist zu beachten Soll ein Gespräch mitgehört werden, so ist der Gesprächspartner hierüber zu informieren. Im übrigen gilt BDSG, da Daten über vom AN geführte Telefongespräche personenbezogene Daten im Sinne des BDSG sind. 103 Screening Systematischer Abgleich von Mitarbeiterdaten Mitbestimmungsrecht des Betriebsrates Fragen der Ordnung des Betriebes und des Verhaltens der Arbeitnehmer (§ 7 Abs. 1 Nr. 1 BetrVG) Technische Einrichtungen zur Überwachung § 87 Abs. 1 Nr. 6 BetrVG) Wahrung des Grundsatzes der Verhältnismäßigkeit konkreter Verdacht einer Straftat/schweren Verfehlung Maßnahme als einzig geeignetes Mittel zur Aufklärung Benachrichtigung des Arbeitnehmers nach dem Screening (§ 33 Abs. 1 BDSG) 104 Screening BDSG § 33 Benachrichtigung des Betroffenen (1) Werden erstmals personenbezogene Daten für eigene Zwecke ohne Kenntnis des Betroffenen gespeichert, ist der Betroffene von der Speicherung, der Art der Daten, der Zweckbestimmung der Erhebung, Verarbeitung oder Nutzung und der Identität der verantwortlichen Stelle zu benachrichtigen. … 105 Erörterung eines weiteren Vertragsmusters IT-Betriebsvereinbarung 106 Muster Zwischen der _______ AG, vertreten durch den Vorstand _______ – im Folgenden „Unternehmen“ genannt – und _______ dem Betriebsrat der _______ – im Folgenden „Betriebsrat“ AG, vertreten durch den Betriebsratsvorsitzenden _______ genannt – wird folgende Betriebsvereinbarung geschlossen: § 1 Zweck und Gegenstand (1) Die elektronischen Kommunikations- und Informationssysteme Inter- und Intranet, insbesondere E-Mail (im folgenden „Kommunikationssysteme“) sollen der schnelleren, umfassenden und zeitgemäßen Kommunikation und Information der Mitarbeiter des Unternehmens (im Folgenden „Mitarbeiter“) untereinander sowie zu den Geschäftspartnern des Unternehmens dienen. (2) Gegenstand dieser Betriebsvereinbarung ist die Nutzung der Kommunikationssysteme durch die Mitarbeiter. § 2 Geltungsbereich Diese Betriebsvereinbarung gilt für alle Mitarbeiter unabhängig von Art und Umfang ihrer Beschäftigung, insbesondere auch für Mitarbeiter auf Zeit. 107 §3 Nutzungsbedingungen (1) Die Nutzung der Kommunikationssysteme durch die Mitarbeiter hat grundsätzlich zu dienstlichen Zwecken, d. h. Kommunikation mit Geschäftspartnern und Abruf nützlicher Geschäftsinformationen zu erfolgen. Die Nutzung zu privaten Zwecken ist lediglich im Rahmen der Regelung in Absatz 2 gestattet. (2) Die Kommunikationssysteme können privat genutzt werden, soweit a) die Dringlichkeit einer Angelegenheit keinen Aufschub in die Freizeit gestattet und b) der zeitliche Aufwand von untergeordneter Bedeutung ist. Der Zeitaufwand darf eine Stunde pro Woche nicht überschreiten. Hierunter fallen namentlich das Abrufen von Aktienkursen, Wetterbericht oder sonstigen Kurzinformationen sowie kurze E-Mails. Die Speicher- und Leistungskapazität darf durch die private Nutzung nicht beeinträchtigt werden. Die durch die private Nutzung entstehenden Kosten kann das Unternehmen von dem Mitarbeiter erstattet verlangen. Die Gewährung der privaten Nutzung der Kommunikationsdienste (E-Mail/Internet) erfolgt freiwillig. Die Gewährung steht im freien Ermessen des Arbeitgebers. Auch bei wiederholter vorbehaltloser Gewährung der Privatnutzung entsteht kein Rechtsanspruch auf Gewährung für die Zukunft. (3) Unzulässig ist jede Nutzung der Kommunikationssysteme, die a) gegen datenschutzrechtliche, persönlichkeitsrechtliche, urheberrechtliche oder strafrechtliche Bestimmungen verstößt, oder b) für das Unternehmen geschäftsschädigende oder in sonstiger Weise beleidigende, verleumderische, verfassungsfeindliche, rassistische, sexistische oder pornografische Inhalte aufweist, oder c) weltanschauliche, parteipolitische oder kommerzielle Themen, z. B. Werbung zum Inhalt hat. (3) Alle Mitarbeiter, die die Kommunikationssysteme des Unternehmens nutzen, haben sich wahrheitsgemäß, präzise und vollständig zu identifizieren. (4) Benutzerkennungen und Passwörter stellen eine nutzerbezogene Zuordnung des Ressourcenverbrauchs sicher. Jeder Mitarbeiter, der eine Zugangskennung für den Zugriff auf das Internet erhalten hat, muss diese Information geheim halten. Die Nutzung einer Kennung durch mehrere Personen ist untersagt. 108 §4 Nutzung durch den Betriebsrat (1) Der Arbeitgeber stellt dem Betriebsrat zur ausschließlichen Erfüllung seiner gesetzlichen Aufgaben eine eigene E-Mail-Adresse zur Verfügung. (2) Der Arbeitgeber gewährt dem Betriebsrat ausschließlich zur Erfüllung seiner gesetzlichen Aufgaben die Möglichkeit, das Intranet zu nutzen, insbesondere eine eigene Homepage hierfür zu installieren. Der Betriebsrat hat die Einrichtung einer solchen Homepage beim Arbeitgeber anzumelden. (3) Der Arbeitgeber gewährt dem Betriebsrat ausschließlich zur Erfüllung seiner gesetzlichen Aufgaben die Möglichkeit, das Internet zu nutzen, insbesondere um Informationen abzurufen. Der Betriebsrat ist jedoch nicht berechtigt, eine Homepage im Internet zu installieren. (4) Eine weitere Nutzung der Kommunikationsmittel ist vorbehaltlich der ausdrücklichen schriftlichen Zustimmung des Arbeitgebers ausgeschlossen. §5 Datenerfassung und -protokollierung (1) Das Unternehmen protokolliert alle Zugriffe auf die Kommunikationssysteme. Insbesondere führt das Unternehmen ein elektronisches Posteingangsbuch. Dabei werden alle von außen eingehenden E-Mails an funktionsbezogene Adressen mit Absender, Empfänger, E-Mail-ID, Datum und Uhrzeit in einer Log-Datei gespeichert. (2) Die bei der Nutzung der E-Mail- und der Internet-Dienste anfallenden personenbezogenen Daten werden grundsätzlich nicht zu einer Leistungs- und Verhaltenskontrolle verwendet. Personenbezogene Daten, die zur Sicherstellung eines ordnungsgemäßen Betriebs der E-Mail/Internet-Dienste erhoben und gespeichert werden, unterliegen der besonderen Zweckbestimmung nach § 31 Bundesdatenschutzgesetz. Die erfassten Protokoll- und Verbindungsdaten werden ausschließlich zum Zweck der Abrechnung der Internet-Nutzung, der Gewährleistung der Systemsicherheit, der Steuerung der Lastverteilung im Netz und Optimierung des Netzes, der Analyse und Korrektur von technischen Fehlern und Störungen, Missbrauchskontrolle und bei Verdacht auf Straftaten verwendet. Die gespeicherten personenbezogenen Daten werden gemäß den gesetzlichen Bestimmungen gelöscht. 109 § 6 Missbrauchskontrolle (1) Alle Mitarbeiter haben das Recht, den vermuteten oder tatsächlichen Missbrauch und Missbrauchsversuche des Kommunikationssystems durch Mitarbeiter dem Unternehmen und/oder dem Betriebsrat mitzuteilen. Das Beschwerderecht der Mitarbeiter gemäß der §§ 84 und 85 BetrVG bleibt hiervon unberührt. (2) Eine personenbezogene Kontrolle der Nutzung der Kommunikationssysteme findet nur beim konkreten Verdacht eines Verstoßes gegen diese Bestimmungen, insbesondere gegen § 3 Ziff. 3 dieser Betriebsvereinbarung statt. Das Unternehmen ist insofern berechtigt, zur Klärung des Verdachts eine personenbezogene Kontrolle und Auswertung vorzunehmen, d. h. insbesondere Einsicht in abgespeicherte Daten zu nehmen, den Inhalt offen zu legen und zu sichern. Die anfallenden Protokolldaten werden nur zur Klärung des konkreten Verdachts ausgewertet. Der Betriebsrat ist zu beteiligen. Das Ergebnis der Auswertung wird dem Betriebsrat mitgeteilt. (3) Bei Feststellungen eines Missbrauchs des Kommunikationssystems durch einen Mitarbeiter ist das Unternehmen berechtigt, a) Zugriffe auf offensichtlich nicht dienstliche und/oder sicherheitsgefährdende Inhalte zu sperren, b) dem betreffenden Mitarbeiter die Nutzungsberechtigung zu entziehen bzw. diese einzuschränken, c) arbeitsrechtliche Konsequenzen unter Einbeziehung der Stellungnahme des Betriebsrats nach dem Betriebsverfassungsgesetz zu prüfen und durchzusetzen. § 7 Inkrafttreten, Dauer, Nachwirkung Diese Betriebsvereinbarung tritt mit ihrer Unterzeichnung in Kraft. Sie kann mit einer Frist von drei Monaten zum Ende eines Kalenderjahres gekündigt werden. Bis zum Abschluss einer neuen Betriebsvereinbarung gilt die vorliegende Vereinbarung weiter. 110 Danke für Ihre Aufmerksamkeit! Haben Sie noch Fragen? Rechtsanwalt Thomas Feil Fachanwalt für Informationstechnologierecht Fachanwalt für Arbeitsrecht Rechtsanwalt Timo Bönig Georgsplatz 9 · 30159 Hannover Tel. 0511 / 473906-01 Fax 0511 / 473906-09 kanzlei @ recht-freundlich.de