IP-in-IP

Werbung

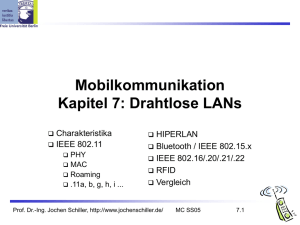

Mobilkommunikation Kapitel 8:

Netzwerkprotokolle/Mobile IP

Motivation

Datentransfer

Kapselung

Sicherheit

IPv6

Probleme

Mikromobilitätsunterstützung

DHCP

Ad hoc-Netzwerke

Routingprotokolle

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.1

Motivation für Mobile IP

Wegwahl

basiert auf IP-Zieladresse, Netzwerk-Präfix (z.B. 129.13.42) legt

physikalisches Subnetz fest

wird das Subnetz gewechselt so muss auch die IP-Adresse passend

gewechselt werden (normales IP) oder ein spezieller Routing-Eintrag

vorgenommen werden

Spezifische Routen zum Endgerät?

anpassen aller Routing-Einträge, damit Pakete umgeleitet werden

skaliert nicht mit Anzahl der mobilen Geräte und u.U. häufig wechselnden

Aufenthaltsorten, Sicherheitsprobleme

Wechseln der IP-Adresse?

je nach Lokation wird entsprechende IP-Adresse gewählt

wie sollen Rechner nun gefunden werden - DNS-Aktualisierung dauert

lange

TCP-Verbindungen brechen ab, Sicherheitsprobleme!

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.2

Anforderungen an Mobile IP (RFC 3344, ex. 3220, ex. 2002)

Transparenz

mobile Endgeräte behalten ihre IP-Adresse

Wiederaufnahme der Kommunikation nach Abtrennung möglich

Anschlusspunkt an das Netz kann gewechselt werden

Kompatibilität

Unterstützung der gleichen Schicht 2-Protokolle wie IP

keine Änderungen an bisherigen Rechnern und Router

mobile Endgeräte können mit festen kommunizieren

Sicherheit

alle Registrierungsnachrichten müssen authentifiziert werden

Effizienz und Skalierbarkeit

möglichst wenige zusätzliche Daten zum mobilen Endgerät (diese ist ja

evtl. über eine schmalbandige Funkstrecke angebunden)

eine große Anzahl mobiler Endgeräte soll Internet-weit unterstützt werden

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.3

Terminologie

Mobile Node (MN)

Knoten, der den Ort des Netzanschlusses wechseln kann,

ohne seine IP-Adresse ändern zu müssen

Home Agent (HA)

Einheit im „Heimatnetz“ des MN, typischerweise Router

verwaltet Aufenthaltsort des MN, tunnelt IP-Datagramme zur COA

Foreign Agent (FA)

Einheit im momentanen „Fremdnetz“ des MN, typ. Router

weiterleiten der getunnelten Datagramme zum MN, stellt meist auch

default-Router für den MN dar, stellt COA zur Verfügung

Care-of Address (COA)

Adresse des für den MN aktuell gültigen Tunnelendpunkt

stellt aus Sicht von IP aktuelle Lokation des MN dar

kann z.B. via DHCP gewählt werden

Correspondent Node (CN)

Kommunikationspartner

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.4

Beispielnetz

HA

MN

Router

Heimatnetz

Mobiles Endgerät

Internet

FA

(physikalisches Heimat

Subnetz für MN)

Router

Fremdnetz

(aktuelles physikalisches

Subnetz für MN)

CN

Endgerät

Router

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.5

Datentransfer zum Mobilrechner

HA

2

MN

Internet

Heimatnetz

Empfänger

3

FA

Fremdnetz

1

CN

Sender

1. Sender sendet an IP-Adresse von MN,

HA fängt Paket ab (proxy ARP)

2. HA tunnelt Paket an COA, hier FA,

durch Kapselung

3. FA leitet das Paket an

MN weiter

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.6

Datentransfer vom Mobilrechner

1

HA

MN

Sender

Internet

Heimatnetz

FA

Fremdnetz

1. Sender sendet ganz normal an

IP-Adresse des Empfängers,

FA dient als Standard-Router

CN

Empfänger

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.7

Übersicht

COA

home

network

router

FA

router

HA

MN

foreign

network

Internet

CN

router

3.

home

network

router

HA

router

FA

2.

MN

4.

foreign

network

Internet

1.

CN

router

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.8

Netzintegration

Agent Advertisement

HA und FA senden periodisch spezielle Nachrichten über ihr

Vorhandensein in die jeweiligen physikalischen Subnetze

MN hört diese Nachrichten und erkennt, ob er sich im Heimat- oder einem

Fremdnetz befindet (Standardfall falls im Heimatnetz)

MN kann eine COA aus den Nachrichten des FA ablesen

Registrierung (stets begrenzte Lebensdauer!)

MN meldet via FA seinem HA die COA, dieser bestätigt via FA an MN

diese Aktionen sollen durch Authentifizierung abgesichert werden

Bekanntmachung

typischerweise macht nun der HA die IP-Adresse des MN bekannt, d.h.

benachrichtigt andere Router, daß MN über ihn erreichbar ist

Router setzen entsprechend ihre Einträge, diese bleiben relativ stabil, da

HA nun für längere Zeit für MN zuständig ist

Pakete an MN werden nun an HA gesendet, Änderungen an

COA und FA haben darauf keine Einfluss

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.9

Agent advertisement

0

7 8

15 16

23 24

Typ

Code

Prüfsumme

#Adressen Adresslänge

Lebensdauer

Router Adresse 1

Präferenz 1

Router Adresse 2

Präferenz 2

31

...

Typ = 16

Länge = 6 + 4 * #COAs

Typ

Länge

Sequenznummer

R: Registrierung erforderlich

Lebensdauer d. Registr. R B H F M G r T reserviert

B: beschäftigt, keine weiteren

COA 1

Registrierungen

COA 2

H: Heimatagent

F: Fremdagent

...

M: Minimale Kapselung

G: GRE-Kapselung

r: =0, ignoriert (früher: Van Jacobson-Kompression)

T: FA unterstützt Rücktunnel (reverse tunneling)

reserviert: =0, ignoriert

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.10

Registrierung

MN

FA

HA

MN

HA

t

t

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.11

Mobile IP Registrierungsanforderung

0

7 8

Typ = 1

15 16

23 24

S B DMG r T x

Lebensdauer

Heimatadresse

Heimatagent

COA

31

Identifizierung

Erweiterungen . . .

S: simultane Bindungen

B: Broadcast-Datagramme

D: Entkapselung beim MN

M: mininale Kapselung

G: GRE-Kapselung

r: =0, ignoriert

T: Rücktunnel angefordert

x: =0, ignoriert

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.12

Mobile IP Registrierungsantwort

0

7 8

Typ = 3

15 16

31

Code

Lebensdauer

Heimatadresse

Heimatagent

Identifizierung

Beispielcodes:

Erweiterungen . . .

erfolgreiche Registrierung

0 Registrierung akzeptiert

1 Registrierung akzeptiert, aber simultane Mobilitätsbindungen nicht unterstützt

Registrierung durch FA abgelehnt

65 administrativ verboten

66 unzureichende Ressourcen

67 Mobilrechner konnte nicht authentifiziert werden

68 Heimatagent konnte nicht authentifiziert werden

69 angeforderte Lebensdauer zu lang

Registrierung durch HA abgelehnt

129 administrativ verboten

131 Mobilrechner konnte nicht authentifiziert werden

133 nicht übereinstimmende Registrierungskennung

135 zu viele simultane Mobilitätsbindungen

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.13

Kapselung

originaler IP-Kopf originale Nutzdaten

neuer IP-Kopf

äußerer Kopf

neue Nutzdaten

innerer Kopf

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

originale Nutzdaten

MC SS05

8.14

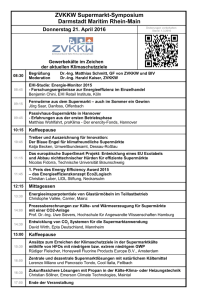

Kapselung I

Einkapseln eines Paketes in ein anderes als Nutzlast

z.B. IPv6 in IPv4 (6Bone), Multicast in Unicast (Mbone)

hier z.B. IP-in-IP-Kapselung, minimale Kapselung oder GRE (Generic Routing

Encapsulation)

IP-in-IP-Kapselung (verpflichtend im Standard, RFC 2003)

Tunnel zwischen HA und COA

Ver.

IHL

TOS

Gesamtlänge

IP-Identifikation

Flags

Fragment Offset

TTL

IP-in-IP

IP-Prüfsumme

IP-Adresse des HAs

Care-of Adresse COA

Ver.

IHL

TOS

Gesamtlänge

IP-Identifikation

Flags

Fragment Offset

TTL

Schicht 4-Protokoll

IP-Prüfsumme

Originale Sender IP-Adresse des CNs

IP-Adresse des MNs

TCP/UDP/ ... Nutzlast

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.15

Kapselung II

Minimale Kapselung (optional)

vermeidet die Wiederholung gleicher Felder

z.B. TTL, IHL, Version, TOS

kann nur bei unfragmentierten Paketen eingesetzt werden, da nun kein

Platz mehr für eine Fragmentkennung vorgesehen ist

Ver.

IHL

TOS

IP-Identifikation

TTL

Gesamtlänge

Flags

Min. Encap.

Fragment Offset

IP-Prüfsumme

IP-Adresse des HAs

Care-of Adresse COA

Schicht-4-Protokoll S

reserviert

IP-Prüfsumme

IP-Adresse des MNs

Originale Sender IP-Adresse (falls S=1)

TCP/UDP/ ... Nutzlast

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.16

Generic Routing Encapsulation

äußerer Kopf

RFC 1701

IHL

DS(TOS)

Länge

IP-Identifikation

Flags

Fragment offset

TTL

GRE

IP-Prüfsumme

IP-Adresse des HAs

Care-of Adresse COA

C R K S s Rec.

Rsv.

Ver.

Protokoll

Prüfsumme (optional)

Offset (optional)

Schlüssel (optional)

Sequenznummer (optional)

Routing (optional)

Ver.

IHL

TOS

Länge

IP-Identifikation

Flags

Fragment offset

TTL

Schicht-4-Protok.

IP-Prüfsumme

IP-Adresse des CNs

IP-Adresse des MNs

GRE

Kopf

neuer Kopf

originaler

Kopf

originale Daten

originaler

Kopf

originale Daten

neue Daten

Ver.

RFC 2784

C

reserved0

ver.

checksum (optional)

protocol

reserved1 (=0)

TCP/UDP/ ... Nutzlast

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.17

Optimierung des Datenpfades

Triangular Routing

Sender sendet alle Pakete via HA zum MN

unnötige Verzögerung und Netzlast

Lösungsansätze

Lernen des aktuellen Aufenthaltsorts von MN durch einen Sender

direktes Tunneln zu diesem Ort

HA kann einen Sender über den Ort von MN benachrichtigen

große Sicherheitsprobleme

Wechsel des FA

Pakete „im Flug“ während des Wechsels gehen verloren

zur Vermeidung kann der neue FA den alten FA benachrichtigen, der alte

FA kann nun die noch ankommenden Pakete an den neuen FA weiterleiten

diese Benachrichtigung hilft evtl. dem alten FA auch, Ressourcen für den

MN wieder freizugeben

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.18

Wechsel des Foreign Agent

Sender

HA

Data

Update

FAalt

FAneu

Data

MN

Data

ACK

Data

Data

Update

ACK

Data

Ortswechsel

des MNs

Registration

Data

Data

Warning

Request

Update

ACK

Data

Data

t

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.19

Reverse Tunneling (alt: RFC 2344, neu: RFC 3024)

HA

MN

2

Internet

Heimatnetz

Sender

1

FA

Fremdnetz

CN

3

Empfänger

1. MN sendet an FA (kann gekapselt sein)

2. FA tunnelt Paket an HA

durch Kapselung

3. HA leitet das Paket normal an

Empfänger weiter

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.20

Eigenschaften von Mobile IP mit Reverse Tunneling

Router akzeptieren oft nur „topologisch korrekte“ Adressen

ein durch den FA gekapseltes Paket des MN ist nun topologisch korrekt

weiterhin Multicast und TTL-Problematik nun gelöst (TTL im Heimatnetz

richtig, nun aber u.U. zu weit vom Ziel)

Reverse Tunneling löst nicht

Problematik der firewalls, hier könnte dann der umgekehrte Tunnel zur

Umgehung der Schutzmechanismen missbraucht werden (tunnel hijacking)

Optimierung der Wege, d.h. Pakete werden normalerweise über den

Tunnel zum HA geleitet, falls Tunneln nicht ausgeschaltet ist (u.U.

doppeltes Triangular-Routing)

Der Standard ist rückwärtskompatibel

Erweiterungen können einfach integriert werden und kooperieren mit

Implementierungen ohne die Erweiterung

Im Agent Advertisement kann Wunsch nach Reverse Tunneling angegeben

werden

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.21

Mobile IP und IPv6

Mobile IP für IPv4 entwickelt, IPv6 erleichtert aber vieles

Sicherheit ist integriert und nicht aufgesetzt, Authentifizierung aller

Aktionen wurde von vornherein bedacht

COA kann über Autokonfiguration erhalten werden (DHCPv6 wäre ein

mögliches Protokoll hierfür)

FA wird nicht mehr benötigt, da nun alle Router das sog. Router

Advertisement beherrschen, dieses kann nun an Stelle des speziellen

Agent Advertisement eingesetzt werden; Adressen sind immer co-located

MN kann automatisch Sender über COA benachrichtigen, senden via HA

entfällt dann (automatische Wegoptimierung)

„sanfte“ Wechsel, d.h. ohne Paketverluste, zwischen verschiedenen

Subnetzen werden unterstützt

MN sendet dazu seinem vorherigen Router die neue COA

der alte Router kapselt nun automatisch alle noch eingehenden Pakete für MN

und leitet sie zur neuen COA weiter

die Authentizität bleibt dabei stets gewährleistet

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.22

Einige Probleme mit Mobile IP

Sicherheit

Authentifizierung mit FA problematisch, da u.U. nicht unter eigener

Kontrolle (fremde Organisation)

kein Protokoll für die Schlüsselverwaltung und -verteilung im Internet

standardisiert

Patent- und Exportproblematik

Firewalls

verhindern typischerweise den Einsatz von Mobile IP, spezielle

Konfigurationen sind nötig (z.B. reverse tunneling)

QoS

häufige erneute Reservierungen im Fall von RSVP

Tunneln verhindert das Erkennen eines gesondert zu behandelten

Datenstroms

Sicherheit, Firewalls, QoS etc. sind aktueller Gegenstand vieler Arbeiten

und Diskussionen!

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.23

Sicherheit in Mobile IP

Sicherheitsanforderungen

(Security Architecture for the Internet Protocol, RFC 1825)

Integrität (Integrity)

Daten können auf dem Weg vom Sender zum Empfänger nicht verändert

werden, ohne dass der Empfänger es bemerkt

Authentizität (Authentication)

Absender = Sender und empfangene = gesendete Daten

Vertraulichkeit (Confidentiality)

Nur Sender und Empfänger können die Daten lesen

Nicht-Zurückweisbarkeit (Non-Repudiation)

Sender von Daten kann nicht abstreiten, diese gesendet zu haben

Verkehrsflussanalyse (Traffic Analysis)

Erstellung von Bewegungsprofilen sollte nicht möglich sein

Rückspielsicherung (Replay Protection)

Abgefangene gültige Registrierung, die erneut gesendet wird, wird als

ungültig erkannt

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.24

Sicherheitsarchitektur bei IP

Zwischen zwei oder mehreren kommunizierenden Partnern muss die

Verwendung von Sicherheitsmechanismen abgestimmt werden. Alle

Partner müssen die gleichen Verfahren und Parameter verwenden

(Security Association).

Für die Sicherung von IP-Nachrichten werden zwei Header definiert:

Authentication-Header

Sichert die Integrität und die Authentizität von IP-Datagrammen

Bei Verwendung von asymmetrischen Verschlüsselungsverfahren wird auch die

Nicht-Zurückweisbarkeit erfüllt

IP-Header

Authentification-Header

Authentication-Header

UDP/TCP-Paket

UDP/TCP-Packet

Encapsulation Security Payload

Schützt die Vertraulichkeit zwischen zwei Kommunikationspartnern

unverschlüsselter Teil

IP-Header

verschlüsselter Teil

ESP-Header

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

verschlüsselte Daten

MC SS05

8.25

Sicherheitsarchitektur bei Mobile IP

Für die Sicherung von Registrierungen wurde eine „Mobile

Security Association“ definiert, in der die Vereinbarungen

zwischen dem mobilen Knoten, dem Heimatagenten und dem

Fremdagenten getroffen werden.

Erweiterungen der IP-Sicherheitsarchitektur

Authentication-Erweiterung der Registrierung

MH-FA-Auth.

FA-HA-Auth.

MH-HA-Authentication

Registration Request

MH

Registration Reply

Registration Request

FA

Registration Reply

HA

Verhindern des wiederholten Rücksendens von Registrierungen

Zeitstempel: 32 bit Zeitstempel + 32 bit Zufallszahl

Einmalwerte („nonces“):

32 bit Zufallszahl (MH) + 32 bit Zufallszahl (HA)

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.26

Schlüsselvergabe durch den Heimatagenten

Der Heimatagent dient als „Schlüsselverteilzentrale“

FA

HA

MH

Antwort:

EHA-FA {Sitzungsschlüssel}

EHA-MH {Sitzungsschlüssel}

Fremdagent unterhält Security Association mit Heimatagent

Mobiler Knoten registriert eine neue Bindung mit dem Heimatagenten

Heimatagent antwortet mit neuem Sitzungsschlüssel für Fremdagent

und mobilem Knoten

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.27

IP-Mikromobilitätsunterstützung

Mikromobilitätsunterstützung:

Effizienter, lokaler handover innerhalb eines Fremdnetzes

ohne Involvierung des Heimatagenten

Reduzierung des Steuerverkehrs im Backbone

Speziell benötigt im Fall einer Routenoptimierung

Beispielansätze:

Cellular IP

HAWAII

Hierarchical Mobile IP (HMIP)

Wichtige Kriterien:

Sicherheit, Effizienz, Skalierbarkeit, Transparenz, Verwaltbarkeit

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.28

Cellular IP

Funktion:

„CIP-Knoten“ verwalten RoutingEinträge (soft state) für MNs

Mehrfache Einträge möglich

Routing-Einträge aktualisiert

basierend auf Paketen gesendet

vom MN

CIP-Gateway:

Mobile IP-Tunnelendpunkt

Initiale Verarbeitung der

Registrierung

Internet

Mobile IP

CIP-Gateway

Daten-/Steuerpakete

von MN 1

Sicherheit:

Alle CIP-Knoten teilen

„Netzschlüssel“

MN-Schlüssel:

MD5(Netzschlüssel, IP-Adresse)

MN bekommt Schlüssel bei

Registrierung

BS

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

MN1

BS

BS

MN2

8.29

Pakete von

MN2 zu MN 1

Cellular IP: Sicherheit

Vorteile:

Initiale Registrierung umfasst Authentifizierung der MNs

und wird zentral vom CIP-Gateway abgearbeitet

Alle Steuermeldungen des MNs werden authentifiziert

Schutz vor Wiedereinspielung (Zeitstempel)

Potentielle Probleme:

MNs können direkt die Routing-Einträge beeinflussen

Netzschlüssel vielen Komponenten bekannt

(Risiko der Kompromittierung groß)

Keine Mechanismen für erneute Schlüsselvergabe

Keine Wahl des Algorithmus (immer MD5, prefix+suffix Modus)

Proprietäre Mechanismen (nicht z.B. IPSec AH)

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.30

Cellular IP: weitere Punkte

Vorteile:

einfache und elegante Architektur

weitgehend selbst konfigurierend (nur wenig Verwaltung nötig)

Integration in Firewalls / private Adressen können unterstützt werden

Mögliche Probleme:

nicht transparent für MNs (zusätzliche Steuernachrichten notwendig)

Public-key-Verschlüsselung von MN-Schlüsseln evtl. problematisch bei

ressourcenschwachen MNs

Mehrwegeweiterleitung von Daten kann zur ineffizienten

Bandbreitennutzung führen

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.31

HAWAII

Funktion:

MN erhält co-located COA 1

und registriert mit HA 2

Handover: MN behält COA,

neue BS antwortet Reg.-Anfrage 3

und aktualisiert Router 4

MN sieht BS als Fremdagent an

Internet

HA

Backbone

Router

Crossover

Router

Sicherheit:

MN-FA-Authentifizierung verpflichtend

Challenge/Response-Erweiterungen

verpflichtend

4

BS

BS

Mobile IP

3

MN

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

2

Mobile IP

BS

MN

8.32

DHCP

Server

1

DHCP

HAWAII: Sicherheit

Vorteile:

Gegenseitige Authentifizierung und C/R-Erweiterungen verpflichtend

Nur Infrastrukturkomponenten können Routing-Einträge verändern

Mögliche Probleme:

Co-located COA wirft zusammen mit DHCP Sicherheitsfragen auf

(DHCP hat keine starke Authentifizierung)

Dezentralisierte sicherheitskritische Funktionen in Basisstationen

(Verarbeitung der Mobile IP-Registrierung während eines handover)

Authentifizierung von HAWAII-Protokollnachrichten nicht spezifiziert

(potenzielle Angreifer: stationäre Knoten im Fremdnetz)

MN-Authentifizierung erfordert PKI- oder AAA-Infrastruktur

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.33

HAWAII: weitere Merkmale

Vorteile:

Weitgehend transparent für MNs

(MN sends/receives standard Mobile IP messages)

Explizite Unterstützung für dynamisch zugewiesene Heimatadressen

Mögliche Probleme:

Mischung von co-located COA- und FA-Konzepten kann evtl. nicht von

allen MN-Implementierungen unterstützt werden

Unterstützung privater Adressen auf Grund der co-located COA nicht

möglich

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.34

Hierarchical Mobile IPv6 (HMIPv6)

Funktion:

Netz enthält einen mobility anchor point

(MAP)

Abbildung von regionaler COA (RCOA) auf link

COA (LCOA)

Bei einem handover informiert ein MN nur den

MAP

Internet

HA

RCOA

MAP

bekommt neue LCOA, behält RCOA

Der HA wird nur dann kontaktiert, wenn sich

binding

der MAP ändert

update

AR

LCOAnew LCOAold

Sicherheit:

keine HMIP-spezifischen

Sicherheitsmerkmale

binding updates sollten authentifiziert werden

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

AR

MC SS05

MN

MN

8.35

Hierarchical Mobile IP: Sicherheit

Vorteile:

Lokale COAs können verborgen bleiben, was zumindest einen gewissen

Grad an Privatheit hinsichtlich des Aufenthaltsorts bietet

Direkte Datenweiterleitung zwischen CNs am gleichen Subnetz ist möglich

(könnte jedoch relativ gefährlich hinsichtlich der Sicherheit sein)

Mögliche Probleme:

Dezentralisierte sicherheitskritische Funktionen

(handover Verarbeitung) in mobility anchor points

MNs können (müssen!) direkt die Routing-Einträge mit Hilfe von binding

updates verändern (Authentifizierung notwendig)

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.36

Hierarchical Mobile IP: weitere Merkmale

Vorteile:

Handover benötigt nur eine minimale Anzahl an Änderungen in RoutingTabellen

Integration in Firewalls und die Unterstützung von privaten Adressen sind

möglich

Mögliche Probleme:

Nicht transparent für MNs

Handover-Effizienz in drahtlosen, mobilen Szenarien:

Komplexe MN-Operationen

Alle Routing-Rekonfigurationsnachrichten werden über die drahtlose

Verbindung geschickt

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.37

DHCP: Dynamic Host Configuration Protocol

Anwendung

Vereinfachung der Installation und Verwaltung von vernetzten Rechnern

liefert Rechnern notwendige Informationen über IP-Adresse, DNS-ServerAdresse, Domain-Namen, Subnetz-Masken, Router etc.

damit weitgehend automatische Integration eines Rechners in das Internet

bzw. Intranet

Client/Server-Modell

ein Client sendet via MAC-Broadcast eine Anfrage an einen DHCP-Server

(unter Umständen über ein DHCP-Relay)

DHCPDISCOVER

DHCPDISCOVER

Server

Client

Client

Relay

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.38

DHCP - Protokollmechanismen

Client

Initialisierung

Server

(nicht ausgewählt)

Bestimmung der

Konfiguration

Server

(ausgewählt)

DHCPDISCOVER

DHCPDISCOVER

DHCPOFFER

DHCPOFFER

Bestimmung der

Konfiguration

Sammeln der Antworten

Auswahl der Konfiguration

DHCPREQUEST

(reject)

DHCPREQUEST

(Optionen)

Bestätigung der

Konfiguration

DHCPACK

Initialisierung komplett

Geregelter Abbau

DHCPRELEASE

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

Löschen des

Kontexts

8.39

DHCP Charakteristika

Server

mehrere Server können konfiguriert werden, Koordination z.Zt. noch nicht

standardisiert (d.h. manuelles Aufsetzen)

Erneuerung der Konfiguration

IP-Adressen müssen regelmäßig erneut angefordert werden, dafür existiert

ein vereinfachtes Verfahren

Optionen

verfügbar für Router, Netzmaske, NTP (Network Time Protocol)Timeserver, SLP (Service Location Protocol)-Verzeichnis,

DNS (Domain Name System)

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.40

Ad hoc-Netzwerke

Mobile IP braucht eine Infrastruktur

Home Agent/Foreign Agent im Festnetz

DNS, Routing etc. nicht für Mobilität ausgelegt

Oft keine Infrastruktur vorhanden

abgelegene Gegenden, spontane Treffen, Katastrophen

auch Kosten können gegen eine Infrastruktur sprechen!

Hauptproblem: Wegwahl

keine Standard-Router vorhanden

potentiell muss jeder Knoten weiterleiten können

A

B

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

C

MC SS05

8.41

Lösung: Drahtlose Ad-hoc-Netze

Netze ohne Infastruktur

Nutzung von Endgeräten der Netzteilnehmer für die Vernetzung

Beispiele

Single-hop: Alle Partner sind maximal

eine Funkstrecke voneinander entfernt

Bluetooth Pikonetze, PDAs in einem Raum,

Spielkonsolen…

Multi-hop: Überbrückung größerer Distanzen,

Umgehung von Hindernissen

Bluetooth Scatternet, TETRA-Polizeifunk,

Auto-zu-Auto-Netze…

Internet: MANET (Mobile Ad-hoc Networking) Gruppe

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.42

Manet: Mobile Ad-hoc Networking

Mobile

Router

Manet

Mobile

Endgeräte

Mobile IP,

DHCP

Festnetz

Router

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

Endgerät

MC SS05

8.43

Schwierigkeit Nummer 1: Wegewahl

Außerordentlich dynamische Netztopologie

Gerätemobilität plus Änderung des Kanals

Auseinanderbrechen und Verschmelzen von Netzen möglich

Asymmetrische Verbindungen

N7

N6

N7

N1

N1

N2

N3

N4

N3

N2

N4

N5

Zeit = t1

N5

Zeit = t2

gute Verbindung

schlechte Verbindung

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.44

N6

Traditionelle Routing-Algorithmen

Distance Vector

periodischer Austausch mit den physikalischen Nachbarn wer über welche

Distanz erreicht werden kann

Auswahl des kürzesten Pfades bei Wegalternativen

Link State

periodische Benachrichtigung aller Router über den Zustand aller

physikalischen Verbindungen

Router erhalten also ein „vollständiges“ Bild des Netzes

Beispiel

ARPA Packet Radio Network (1973), Einsatz von DV-Routing

alle 7,5s Austausch der Routing-Tabelle mit Verbindungsqualität

Aktualisierung der Tabellen auch durch Empfang von Paketen

Routing-Probleme wurden versucht mit begrenztem Fluten zu lösen

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.45

Wegewahl in Ad-hoc-Netzen

DIE große Frage bisheriger Forschungsarbeiten

Es existieren weit über 50 verschiedene Verfahren

Am einfachsten: Fluten!

Grund

Klassische Verfahren aus dem Festnetzbereich versagen

Zu langsame Konvergenz, zu großer Overhead

Hohe Dynamik, geringe Bandbreite, geringe Rechenleistung

Metriken für eine Wegewahl

Minimale

Anzahl Knoten, Datenverluste, Verzögerung, Stausituationen, Interferenzen, …

Maximale

Stabilität der Verbindungsstruktur, Batterielaufzeit der Knoten, Zeit des

Zusammenhalts der Knoten, …

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.46

Hauptprobleme traditioneller Routing-Algorithmen

Dynamik der Topologie

häufige Änderung der Verbindungen, Teilnehmer, Verbindungsqualitäten

systeminhärent

Begrenzte Leistung der mobilen Geräte

periodische Aktualisierungen der Routing-Tabellen benötigt viel Energie

ohne Nutzdaten zu senden, Ruhemodus unmöglich

ohnehin begrenzte Bandbreite der Geräte zusätzlich durch Austausch der

Routing-Information geschmälert

Verbindungen können asymmetrisch sein, d.h. richtungsabhängige

Übertragungsqualitäten besitzen

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.47

DSDV (Destination Sequenced Distance Vector)

Frühe Arbeit

anforderungsgesteuerte Version: AODV

Erweiterung des Distance Vector Routing

Sequenznummer für jede Routenaktualisierung

Sicherstellung, dass Aktualisierungen in der richtigen Reihenfolge

ausgeführt werden

vermeidet dadurch Schleifen und Inkonsistenzen

Dämpfung der Änderungen

Speichern der Zeitdauer zwischen erster und bester Ankündigung eines

Weges

Zurückhalten einer Aktualisierung, wenn sie vermutlich nicht stabil ist

(basierend auf der gespeicherten Zeit)

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.48

Dynamic Source Routing I

Trennung der Routing-Aufgabe in Auffinden und Aufrechterhalten

Auffinden eines Weges

nur wenn wirklich ein Weg zum Senden von Daten zu einem bestimmten

Ziel benötigt wird und noch keiner vorhanden ist

Aufrechterhaltung eines Weges

nur während ein Weg aktuell benutzt wird, muss dafür gesorgt werden,

dass er weiterhin funktioniert

Keine periodischen Aktualisierungen notwendig!

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.49

Dynamic Source Routing II

Auffinden eines Weges

Aussenden eines Broadcast-Pakets mit Zieladresse und Kennung

bei Empfang eines Broadcast-Pakets

falls Empfänger, dann Rücksendung an Absender

falls Paket bereits früher erhalten (Kennung), verwerfen

sonst eigene Adresse anhängen und als Broadcast weiterleiten

Sender erhält Paket mit aktuellem Weg (Adressliste) zurück

Optimierungen

Begrenzung durch maximale „Ausdehnung“ des mobilen Netzes (falls

bekannt)

Caching von Weginformationen mit Hilfe von vorbeikommenden Paketen

kann dann für eigene oder fremde Wegwahl ausgenutzt werden

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.50

DSR: Auffinden eines Weges

Senden von C nach O

P

C

B

R

Q

G

I

E

M

K

A

O

H

L

D

F

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

N

J

MC SS05

8.51

DSR: Auffinden eines Weges

Rundruf

P

R

[O,C,4711]

C

B

Q

G

[O,C,4711]

I

E

M

K

A

O

H

L

D

F

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

N

J

MC SS05

8.52

DSR: Auffinden eines Weges

P

R

[O,C/G,4711]

C

G

[O,C/B,4711]

B

[O,C/G,4711]

Q

I

E

M

K

A

O

[O,C/E,4711] H

L

D

F

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

N

J

MC SS05

8.53

DSR: Auffinden eines Weges

P

C

B

R

Q

G

[O,C/G/I,4711]

I

E

M

K

A

H

[O,C/B/A,4711]

O

[O,C/E/H,4711]

L

D

F

N

J

[O,C/B/D,4711]

(alternativ: [O,C/E/D,4711])

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.54

DSR: Auffinden eines Weges

P

C

B

R

Q

G

[O,C/G/I/K,4711]

I

E

M

K

A

O

H

L

D

F

N

J

[O,C/E/H/J,4711]

[O,C/B/D/F,4711]

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.55

DSR: Auffinden eines Weges

P

C

B

R

Q

G

[O,C/G/I/K/M,4711]

I

E

M

K

A

O

H

L

D

F

N

J

[O,C/E/H/J/L,4711]

(alternativ: [O,C/G/I/K/L,4711])

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.56

DSR: Auffinden eines Weges

P

C

B

R

Q

G

I

E

M

K

A

O

H

L

D

F

N

J

[O,C/E/H/J/L/N,4711]

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.57

DSR: Auffinden eines Weges

P

C

B

R

Q

G

Weg: M, K, I, G

I

E

M

K

A

O

H

L

D

F

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

N

J

MC SS05

8.58

Dynamic Source Routing III

Aufrechterhaltung eines Weges

nach dem Senden

Warten auf die Quittung auf Schicht 2 (falls vorhanden)

Mithören im Medium, ob Paket weitergeleitet wird (falls möglich)

Anforderung einer expliziten Bestätigung

falls Probleme erkannt werden kann der Sender informiert oder lokal ein

neuer Weg gesucht werden

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.59

Interferenz-basiertes Routing

Wegwahlentscheidung basiert auf Annahmen über Interferenzen

N1

N2

E1

S1

N3

N4

S2

Nachbarn

(d.h. in Funkreichweite)

N5

N7

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

N6

E2

N9

N8

MC SS05

8.60

Beispiele für Interferenz-basiertes Routing

Least Interference Routing (LIR)

Bestimmung der Kosten eines Weges basierend auf der Anzahl von

Empfängern, die eine Sendung hören könnten

Max-Min Residual Capacity Routing (MMRCR)

Bestimmung der Kosten eines Weges basierend auf einer

Wahrscheinlichkeitsfunktion von erfolgreichen Übertragungen und

Interferenzen

Least Resistance Routing (LRR)

Bestimmung der Kosten eines Weges basierend auf Interferenz,

zusammengesetzt aus Informationen über Störung, Jamming und anderen

Übertragungen

LIR relativ einfach zu implementieren, da nur Informationen über die

direkten Nachbarn benötigt werden

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.61

Die Vielfalt von Ad hoc Routing-Protokollen

Flach

proaktiv

FSLS – Fuzzy Sighted Link State

FSR – Fisheye State Routing

OLSR – Optimised Link State Routing Protocol

TBRPF – Topology Broadcast Based on Reverse Path Forwarding

reaktiv

AODV – Ad hoc On demand Distance Vector

DSR – Dynamic Source Routing

Hierarchisch

CGSR – Clusterhead-Gateway Switch Routing

HSR – Hierarchical State Routing

LANMAR – Landmark Ad Hoc Routing

ZRP – Zone Routing Protocol

Unterstützt durch geographische Ortsangaben

DREAM – Distance Routing Effect Algorithm for Mobility

GeoCast – Geographic Addressing and Routing

GPSR – Greedy Perimeter Stateless Routing

LAR – Location-Aided Routing

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.62

Weitere Schwierigkeiten und Forschungsgebiete

Autokonfiguration

Zuweisung von Adresse, Funktion, Profil, Programm, …

Diensteerkennung

Auffinden von Diensten, Dienstanbietern

Multicast

Ansprechen einer Gruppe von Empfängern

Dienstgüte

Aufrechterhaltung einer Übertragungsqualität

Leistungssteuerung

Minimierung von Interferenz, Energiesparmaßnahmen

Sicherheit

Datenintegrität, Schutz vor Attacken (z.B. Denial of Service)

Skalierbarkeit

10 Knoten? 100 Knoten? 1000 Knoten? 10000 Knoten?

Integration mit Festnetzen

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.63

Clustering von ad-hoc-Netzwerken

Basisstation

Internet

Gruppenzugang

Gruppe

Supergruppe

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.64

Weiterentwicklung: Drahtlose Sensornetze (WSN)

Gemeinsamkeiten mit MANETs

Selbstorganisierend, multi-hop

Typ. drahtlos, sollten energieeffizient sein

Unterschiede zu MANETs

Beispiel:

Anwendungen: MANET umfassender, genereller

www.scatterweb.net

WSNs spezifischer

Geräte: MANET leistungsfähiger, höhere Datenraten, mehr Ressourcen

WSN eher begrenzt, eingebettet, interagierend mit Umgebung

Anzahl: MANET eher klein (einige Dutzend Geräte)

WSN kann sehr groß sein (tausende Geräte)

Idee: im MANET ist EInzelknoten wichtig, adressorientiert

im WSN ist das Netz wichtig, einzelne Knoten eher vernachlässigbar,

datenzentriert

Mobilitätsmuster, Dienstgüte, Energie, Kosten, …

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.65

Ein typisches drahtloses Sensornetz

Integration von Sensorknoten (SN) und Gateways (GW)

SN

SN

GW

SN

Bluetooth

GW

SN

SN

SN

SN

SN

SN

SN

GW

GW

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

SN

SN

MC SS05

8.66

Beispiel: ScatterWeb-Sensorknoten

Sensorknoten

Sensoren

Helligkeit, Geräusche, Gase,

Vibration, Bewegung, Druck, …

Mikrophon/Lautsprecher, Kamera,

IR Sender/Empfänger, Display, Präzise Uhr

Kommunikation über 868 MHz Transceiver

Reichweiten bis zu 2 km LOS, 500 m Gebäude

Software

Embedded Sensor Board

Einfache Programmierung in C

Optional: Betriebssysteme TinyOS, Contiki …

Optional: TCP/IP, web server …

Routing, management, flashing …

Weitere Information:

www.scatterweb.net

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

Modular Sensor Board

MC SS05

8.67

Beispiel: ScatterWeb-Gateways

USB

Einfache Integration in die PC-World

Ermöglicht eine Programmierung

über die Luft (Punkt-zu-Punkt oder

als Rundruf, auch zuverlässiger Multi-hop)

Ethernet

RJ45 Adapter für 10/100 Mbit/s

Power-over-Ethernet (802.3af)

Standard Internet-Protokolle (IP, TCP, HTTP, HTTPS, ARP, DHCP)

Integrierter Webserver mit Applets zur Steuerung des Sensornetzes

Sicherer Zugang zum Sensornetze von einem

beliebigen Browser im Internet

All-in-one

WLAN, Ethernet, Bluetooth,

GPS, GSM/GPRS, USB, seriell …

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.68

Sensornetze: Herausforderungen/Forschungsgebiete

Langlebige, autonome Netze

Nutzung von Umgebungsenergie

„Integrieren und vergessen“

Selbstheilend

Selbstkonfigurierende Netze

Wegewahl

Datenaggregation

Lokalisierung

Verwaltung drahtloser Sensornetze

Werkzeuge für Zugriff und Programmierung

Verteilung von Aktualisierungen

Skalierbarkeit, Dienstgüte, …

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.69

Wegewahl in Sensornetzen unterscheidet sich…

Keine IP-Adressen, sondern einfache, lokal gültige Kennungen

Beispiel: Directed Diffusion

Interest Messages

Interesse an Sensordaten: Attribut/Wert-Paar (z.B. Temperatur > 25°C)

Gradient: Speichern der Richtung, aus der Interesse bekundet wurde

Data Messages

Rücksenden der Daten in Richtung der Gradienten

Zähler (hop count) garantiert kürzesten Pfad

Sink

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.70

Energiebewusste Wegewahl

Nur Sensorknoten mit ausreichend Energie leiten Daten für andere

Knoten weiter

Beispiel: Weiterleitung über solargetriebene Knoten kann als kostenlos

bzgl. der Energie betrachtet werden

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.71

Sonnenbewusste Wegewahl

Solarbetriebene Knoten

Senden Aktualisierungen bzgl. ihres Status an die Nachbarn

Entweder proaktiv oder beim Mithören vorbeikommenden Verkehrs

Veranlassen damit Nachbarknoten Pakete über sie umzuleiten

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.72

Beispiel: Software zur Steuerung eines Sensornetzes

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.73

Drahtlose Sensornetze heute

Eine erste Generation ist verfügbar

Diverse Sensorknoten und Gateways

Auch spezielle Sensoren: Kameras, Körpertemperatur…

Grundlegende Software

Routing, Energiesparmaßnahmen, Verwaltung

Diverse Prototypen für unterschiedliche Anwendungen

Umgebungsüberwachung, Industrieautomatisierung, Tierüberwachung …

Neue Möglichkeiten der Überwachung, noch viel Forschung nötig

Sensornetze sind vergleichsweise günstig und flexibel

Auch Überwachung und Schutz von Gütern

Chemikalien, Lebensmittel, Fahrzeuge, Maschinen, Containern …

Viele Anwendungen auch außerhalb dem Militärischen

Strafverfolgung, Katastropheneinsatz, Industrie,

Privatbereiche, …

Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/

MC SS05

8.74