802.11 LAN

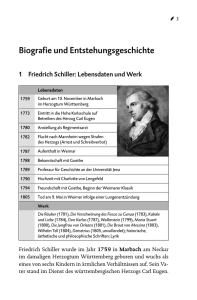

Werbung

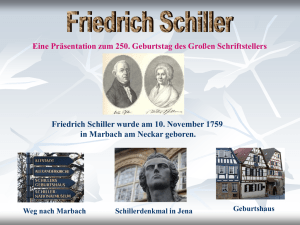

Mobilkommunikation Kapitel 7: Drahtlose LANs Charakteristika IEEE 802.11 PHY MAC Roaming .11a, b, g, h, i ... HIPERLAN Bluetooth / IEEE 802.15.x IEEE 802.16/.20/.21/.22 RFID Vergleich Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.1 Mobile Kommunikationstechnologien nach IEEE Lokale Funknetze WLAN nach 802.11 WiFi 802.11a 802.11b 802.11h 802.11i/e/…/w 802.11g ZigBee 802.15.4 Persönliche Funknetze WPAN nach 802.15 802.15.1 802.15.2 802.15.4a/b 802.15.5 802.15.3 802.15.3a/b Bluetooth Funkverteilnetze WMAN nach 802.16 (Broadband Wireless Access) WiMAX + Mobilität 802.20 (Mobile Broadband Wireless Access) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.2 Charakteristika drahtloser LANs Vorteile räumlich flexibel innerhalb eines Empfangsbereichs Ad-hoc-Netzwerke ohne vorherige Planung machbar keine Verkabelungsprobleme (z.B. historische Gebäude, Feuerschutz, Ästhetik) unanfälliger gegenüber Katastrophen wie Erdbeben, Feuer - und auch unachtsamen Benutzern, die Stecker ziehen! Nachteile im Allgemeinen sehr niedrige Übertragungsraten im Vergleich zu Festnetzen (1-10 Mbit/s) bei größerer Nutzerzahl Proprietäre leistungsstärkere Lösungen, Standards wie IEEE802.11 sind weniger leistungsfähig und brauchen ihre Zeit müssen viele nationale Restriktionen beachten, wenn sie mit Funk arbeiten, globale Regelungen werden erst langsam geschaffen (z.B. bietet Europa mehr Kanäle als die USA) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.3 Entwurfsziele für drahtlose LANs weltweite Funktion möglichst geringe Leistungsaufnahme wegen Batteriebetrieb Betrieb ohne Sondergenehmigungen bzw. Lizenzen möglich robuste Übertragungstechnik Vereinfachung der (spontanen) Zusammenarbeit bei Treffen einfache Handhabung und Verwaltung Schutz bereits getätigter Investitionen im Festnetzbereich Sicherheit hinsichtlich Abhören vertraulicher Daten und auch hinsichtlich der Emissionen Transparenz hinsichtlich der Anwendungen und Protokolle höherer Schichten Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.4 Vergleich Infrarot-/Funktechniken Infrarot Funktechnik Einsatz von IR-Dioden, diffuses Licht, Reflektion von Wänden Vorteile Vorteile sehr billig und einfach keine Lizenzen nötig einfache Abschirmung Erfahrungen aus dem WAN und Telefonbereich können übertragen werden Abdeckung einer größeren Fläche mit Durchdringung von Wänden Nachteile Interferenzen durch Sonnenlicht, Wärmequellen etc. wird leicht abgeschattet niedrige Bandbreite Einsatz als IrDA (Infrared Data Association) -Schnittstelle in fast jedem Mobilrechner verfügbar heute meist Nutzung des 2,4GHz lizenzfreien Bandes Nachteile enger Frequenzbereich frei schwierigere Abschirmung, Interferenzen mit Elektrogeräten Einsatz Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ vielfältige, separate Produkte MC SS05 7.5 Vergleich Infrastruktur- und Ad hoc-Netzwerk InfrastrukturNetzwerk AP: Access Point AP AP Existierendes Festnetz AP Ad hoc-Netzwerke Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.6 802.11 - Architektur - Infrastrukturnetz Station (STA) 802.11 LAN STA1 802.x LAN Rechner mit Zugriffsfunktion auf das drahtlose Medium und Funkkontakt zum Access Point Basic Service Set (BSS) BSS1 Portal Access Point Access Point Distribution System Access Point ESS Station, die sowohl in das FunkLAN als auch das verbindende Festnetz (Distribution System) integriert ist Portal BSS2 Übergang in ein anderes Festnetz Distribution System STA2 Gruppe von Stationen, die dieselbe Funkfrequenz nutzen 802.11 LAN Verbindung verschiedener Zellen um ein Netz (EES: Extended Service Set) zu bilden STA3 Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.7 802.11 - Architektur - Ad-hoc Netzwerk Direkte Kommunikation mit begrenzter Reichweite 802.11 LAN STA1 STA3 IBSS1 Station (STA): Rechner mit Zugriffsfunktion auf das drahtlose Medium Independent Basic Service Set (IBSS): Gruppe von Stationen, die dieselbe Funkfrequenz nutzen STA2 IBSS2 STA5 STA4 802.11 LAN Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.8 IEEE-Standard 802.11 (Basisversion) Mobiles Endgerät (Mobile terminal) Festes Endgerät (Fixed terminal) Infrastrukturnetz Zugangspunkt (Access point) Anwendung Anwendung TCP TCP IP IP 802.11 MAC 802.11 MAC 802.3 MAC 802.3 MAC 802.11 PHY 802.11 PHY 802.3 PHY 802.3 PHY Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.9 802.11 - Schichten und Funktionen PLCP MAC Clear Channel Assessment Signal (Carrier Sense) PMD MAC Management Zugriffsmechanismus, Fragmentierung, Verschlüsselung Synchronisierung, Roaming, MIB, Power Modulation, Codierung PHY Management Kanalwahl, MIB Station Management Koordination der ManagementFunktionen LLC MAC Medium Access Control MAC Management PHY PLCP Physical Layer Convergence Protocol PMD Physical Medium Dependent PHY Management Station Management MAC Logical Link Control Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.10 802.11 - Physikalische Schicht (klassisch) 3 Varianten: 2 Funk (vornehmlich im 2,4 GHz-Band), 1 IR Datenrate 1 bzw. 2 Mbit/s FHSS (Frequency Hopping Spread Spectrum) spreizen, entspreizen, Signalstärke, nur 1Mbit/s min. 2,5 Frequenzwechsel/s (USA), 2-stufige GFSK-Modulation DSSS (Direct Sequence Spread Spectrum) DBPSK-Modulation für 1 Mbit/s (Differential Binary Phase Shift Keying), DQPSK für 2 Mbit/s (Differential Quadrature PSK) Präambel eines Rahmens immer mit 1Mbit/s, dann evtl. umschalten Chip-Sequenz: +1, -1, +1, +1, -1, +1, +1, +1, -1, -1, -1 (ein BarkerCode) max. Sendeleistung 1 W (USA), 100 mW (EU), min. 1 mW Infrarot (nie in Produkten) 850-950nm, diffuses Licht, typ. 10 m Reichweite Trägererkennung, Energieerkennung, Synchronisation Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.11 FHSS PHY Paketformat Synchronisation Synch. mit 010101... Muster SFD (Start Frame Delimiter) 0000110010111101 Startmuster PLW (PLCP_PDU Length Word) Länge der Nutzdaten inkl. 32 bit CRC der Nutzdaten, PLW < 4096 PSF (PLCP Signaling Field) Art der Nutzdaten (1 or 2 Mbit/s) HEC (Header Error Check) CRC mit x16+x12+x5+1 80 Synchronisation 16 12 4 16 variabel SFD PLW PSF HEC Nutzdaten PLCP-Präambel Bits PLCP-Paketkopf Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.12 DSSS PHY Paketformat Synchronisation synch., Leistungssteuerung, Signaldetektion, Frequenzanpassung SFD (Start Frame Delimiter) 1111001110100000 Signal Datenrate der Nutzlast (0A: 1 Mbit/s DBPSK; 14: 2 Mbit/s DQPSK) Service Length reserviert, 00: gemäß 802.11 Länge der Nutzdaten HEC (Header Error Check) Schutz der Felder signal, service und length, x16+x12+x5+1 128 Synchronisation 16 8 8 16 16 SFD Signal Dienst Länge HEC PLCP-Präambel variabel Nutzlast PLCP-Paketkopf Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.13 Bits 802.11 - MAC-Schicht I - DFWMAC Verkehrsarten Asynchroner Datendienst (standard) Austausch von Datenpaketen auf „best-effort“-Basis Unterstützung von Broadcast und Multicast Zeitbegrenzte Dienste (optional) implementiert über PCF (Point Coordination Function) Zugriffsarten DFWMAC-DCF CSMA/CA (standard) Kollisionsvermeidung durch zufälligen „backoff“-Mechanismus Mindestabstand zwischen aufeinanderfolgenden Paketen Empfangsbestätigung durch ACK (nicht bei Broadcast) DFWMAC-DCF mit RTS/CTS (optional) Distributed Foundation Wireless MAC Vermeidung des Problems „versteckter“ Endgeräte DFWMAC-PCF (optional) Polling-Verfahren mit einer Liste im Access Point Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.14 802.11 - MAC-Schicht II Prioritäten werden durch Staffelung der Zugriffszeitpunkte geregelt keine garantierten Prioritäten SIFS (Short Inter Frame Spacing) – 10µs PIFS (PCF IFS) – 30µs höchste Priorität, für ACK, CTS, Antwort auf Polling mittlere Priorität, für zeitbegrenzte Dienste mittels PCF DIFS (DCF, Distributed Coordination Function IFS) – 50µs niedrigste Priorität, für asynchrone Datendienste DIFS DIFS Medium belegt PIFS SIFS Wettbewerb nächster Rahmen t direkter Zugriff, Medium frei DIFS Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.15 802.11 - CSMA/CA-Verfahren I DIFS Wettbewerbsfenster (zufälliger BackoffMechanismus) DIFS Medium belegt PIFS SIFS nächster Rahmen t Wartezeit Zeitschlitz (20 µs) Sendewillige Station hört das Medium ab (Carrier Sense basierend auf CCA, Clear Channel Assessment) Ist das Medium für die Dauer eines Inter-Frame Space (IFS) frei, wird gesendet (IFS je nach Sendeart gewählt) Ist das Medium belegt, wird auf einen freien IFS gewartet und dann zusätzlich um eine zufällige Backoff-Zeit verzögert (Kollisionsvermeidung, in Vielfachen einer Slot-Zeit) Wird das Medium während der Backoff-Zeit von einer anderen Station belegt, bleibt der Backoff-Timer so lange stehen Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.16 802.11 - Stationen im Wettbewerb - einfache Version DIFS DIFS Station1 Station2 DIFS boe bor boe busy DIFS boe bor boe busy boe busy boe bor boe boe busy Station3 Station4 boe bor Station5 busy bor t busy Medium belegt (frame, ack etc.) boe verstrichene backoff Zeit Paketankunft am MAC-SAP bor verbleibende backoff Zeit Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.17 802.11 - CSMA/CA-Verfahren II Senden von Unicast-Paketen Daten können nach Abwarten von DIFS gesendet werden Empfänger antworten sofort (nach SIFS), falls das Paket korrekt empfangen wurde (CRC) Im Fehlerfall wird das Paket automatisch wiederholt DIFS Sender Daten SIFS Empfänger Ack DIFS weitere Stationen Wartezeit Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ Daten t Wettbewerb MC SS05 7.18 802.11 - DFWMAC Senden von Unicast-Paketen RTS mit Belegungsdauer als Parameter kann nach Abwarten von DIFS gesendet werden Bestätigung durch CTS nach SIFS durch Empfänger Sofortiges Senden der Daten möglich, Bestätigung wie gehabt Andere Stationen speichern die Belegungsdauer, die im RTS und CTS ausgesendet wurden DIFS Sender RTS data SIFS CTS SIFS SIFS ACK Empfänger weitere Stationen DIFS NAV (RTS) NAV (CTS) Wartezeit Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ data t Wettbewerb MC SS05 7.19 Fragmentierung DIFS RTS frag1 Sender SIFS CTS SIFS frag2 SIFS Empfänger ACK1 SIFS SIFS ACK2 NAV (RTS) NAV (CTS) weitere Stationen DIFS NAV (frag1) NAV (ACK1) t Wettbewerb Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ data MC SS05 7.20 DFWMAC-PCF I t0 t1 Medium belegt point coordinator drahtlose Stationen NAV der Stationen PIFS Superrahmen SIFS D1 SIFS SIFS D2 SIFS U1 U2 NAV Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.21 DFWMAC-PCF II t2 point coordinator drahtlose Stationen NAV der Stationen D3 PIFS SIFS D4 t3 t4 CFend SIFS U4 NAV wettbewerbsfreie Periode Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ Wettbewerb MC SS05 7.22 t 802.11 - Rahmenformat Typen Steuerrahmen, Management-Rahmen, Datenrahmen Sequenznummern wichtig für duplizierte Pakete aufgrund verlorengegangener ACKs Adressen Empfänger, Transmitter (physikalisch), BSS Identifier, Sender (logisch) Sonstiges Sendedauer, Prüfsumme, Rahmensteuerung, Daten bytes 2 2 6 6 6 2 6 Frame Duration/ Address Address Address Sequence Address Control ID 1 2 3 Control 4 bits 2 2 4 1 1 1 1 1 1 1 0-2312 4 Data CRC 1 Protocol To From More Power More Type Subtype Retry WEP Order version DS DS Frag Mgmt Data Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.23 MAC-Adressenformat Paketart Ad-hoc Netzwerk Infrastruktur Netzwerk, von AP Infrastruktur Netzwerk, zu AP Infrastruktur Netzwerk, im DS to DS from DS 0 0 0 1 Adresse 1 Adresse 2 Adresse 3 Adresse 4 DA DA SA BSSID BSSID SA - 1 0 BSSID SA DA - 1 1 RA TA DA SA DS: Distribution System AP: Access Point DA: Destination Address SA: Source Address BSSID: Basic Service Set Identifier RA: Receiver Address TA: Transmitter Address Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.24 Spezielle Rahmen: ACK, RTS, CTS Acknowledgement bytes ACK 2 2 6 Frame Receiver Duration Control Address 4 CRC Request To Send bytes RTS 2 2 6 6 Frame Receiver Transmitter Duration Control Address Address Clear To Send bytes CTS 2 2 6 Frame Receiver Duration Control Address Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 4 CRC 7.25 4 CRC 802.11 - MAC Management Synchronisation Finden eines LANs, versuchen im LAN zu bleiben Timer etc. Power Management Schlafmodus ohne eine Nachricht zu verpassen periodisches Schlafen, Rahmenpufferung, Verkehrszustandsmessung Assoziation/Reassoziation Eingliederung in ein LAN Roaming, d.h. Wechseln zwischen Netzen von einem Access Point zu einem anderen Scanning, d.h. aktive Suche nach einem Netz MIB - Management Information Base Verwalten, schreiben, lesen Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.26 Synchronisation mit einem „Leuchtfeuer“ (Infrastruktur) Intervall des periodischen Funksignals (beacon): 20ms - 1s Zugangspunkt Medium B B busy busy B busy B busy t Wert des Zeitstempels B Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ Beacon-Paket MC SS05 7.27 Synchronisation mit einem „Leuchtfeuer“ (ad-hoc) Beacon-Intervall Station1 B1 B1 B2 Station2 Medium busy busy B2 busy busy t Wert des Zeitstempels B beacon Paket Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 zufällige Verzögerung 7.28 Steuerung der Leistungsaufnahme Idee: Ausschalten der Sende/Empfangseinheit wenn nicht benötigt Zustände einer Station: schlafend und wach Timing Synchronization Function (TSF) Sicherstellung, dass alle Stationen zur gleichen Zeit aufwachen Infrastruktur Traffic Indication Map (TIM) Liste von unicast-Empfängern, von AP ausgesendet Delivery Traffic Indication Map (DTIM) Liste von broadcast/multicast-Empfängern, von AP ausgesendet Ad-hoc Ad-hoc Traffic Indication Map (ATIM) Bekanntmachung von Empfängern zwischengespeicherter Pakete durch die speichernden Stationen komplexer, da kein zentraler AP Kollisionen von ATIMs möglich (Skalierbarkeit?) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.29 Energiesparen mit Wachmustern (Infrastruktur) TIM Intervall Zugangspunkt DTIM Intervall D B T busy Medium busy T d D B busy busy p Station d t T TIM D B broadcast/multicast DTIM wach p PS poll Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ d Datenübertragung von/zu der Station MC SS05 7.30 Energiesparen mit Wachmustern (ad-hoc) ATIMFenster Station1 Beacon-Intervall B1 Station2 A B2 B2 D a B1 d t B Beacon-Paket wach zufällige Verzögerung A ATIM-Übertragung D Datenübertragung a Bestätigung v. ATIM d Bestätigung der Daten Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.31 802.11 - Roaming Keine oder schlechte Verbindung? - Dann: Scanning Abtasten der Umgebung (Medium nach „Leuchtfeuer“ von APs abhören oder Probe ins Medium senden und Antwort abwarten) Reassociation Request Station sendet Anfrage an AP(s) Reassociation Response bei Erfolg, d.h. ein AP hat geantwortet, nimmt Station nun teil bei Misserfolg weiterhin Scanning AP akzeptiert Reassociation Request Anzeigen der neuen Station an das Distribution System Distribution System aktualisiert Datenbestand (d.h. wer ist wo) normalerweise wird alter AP vom Distribution System informiert Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.32 WLAN: IEEE 802.11b Datenraten Verbindungsaufbaudauer 1, 2, 5,5, 11 Mbit/s, abhängig von SNR Nutzdatenrate max. ca. 6 Mbit/s Dienstgüte Kommunikationsbereich 300m Außen-, 30m Innenbereich Max. Datenrate bis ~10m (in Gebäuden) Freies 2,4 GHz ISM-Band Sicherheit Begrenzt (keine automatische Schlüsselverteilung, symmetrische Verschlüsselung) Spezielle Vor-/Nachteile Begrenzt, WEP unsicher, SSID Erweitert mit WPA Verfügbarkeit Typ. Best effort, keine Garantien (solange kein „Polling“ eingesetzt wird, nur begrenzte Produktunterstützung) Verwaltbarkeit Frequenzbereich Verbindungslos, „always on“ Viele Produkte, viele Anbieter Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ Vorteil: viele installierte Systeme, große Erfahrung, weltweite Verfügbarkeit, freies ISM-Band, viele Firmen, integriert in Laptops, einfaches System Nachteil: starke Störungen auf dem ISM-Band, keine Dienstgüte, relativ niedrige Datenraten MC SS05 7.33 IEEE 802.11b – PHY-Rahmenformate Langes PLCP-PPDU-Format 128 16 synchronization SFD 8 8 16 16 signal service length HEC PLCP-Präambel Bits variabel Nutzdaten PLCP-Kopf 192 µs bei 1 Mbit/s DBPSK 1, 2, 5,5 oder 11 Mbit/s Kurzes PLCP-PPDU-Format (optional) 56 short synch. 16 SFD 8 8 16 16 signal service length HEC PLCP-Präambel (1 Mbit/s, DBPSK) Bits variabel Nutzdaten PLCP-Kopf (2 Mbit/s, DQPSK) 96 µs Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ 2, 5,5 oder 11 Mbit/s MC SS05 7.34 Nicht überlappende Kanalwahl Europa (ETSI) Kanal 1 2400 2412 Kanal 7 Kanal 13 2442 2472 22 MHz 2483,5 [MHz] US (FCC)/Kanada (IC) Kanal 1 2400 2412 Kanal 6 2437 Kanal 11 2462 22 MHz Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 2483,5 [MHz] 7.35 WLAN: IEEE 802.11a Datenraten 6, 9, 12, 18, 24, 36, 48, 54 Mbit/s, abhängig von SNR Nutzdatenrate(1500 byte Pakete): 5,3 (6), 18 (24), 24 (36), 32 (54) 6, 12, 24 Mbit/s verpflichtend Kommunikationsbereich Verbindungsaufbaudauer Dienstgüte Z.B., 54 Mbit/s < 5 m, 48 < 12 m, 36 < 25 m, 24 < 30m, 18 < 40 m, 12 < 60 m Begrenzt (keine automatische Schlüsselverteilung, symmetrische Verschlüsselung) Spezielle Vor-/Nachteile Frequenzbereich Typ. Best effort, keine Garantien (wie alle anderen 802.11 Produkte) Verwaltbarkeit 100m Außen-, 10m Innenbereich Verbindungslos, „always on“ Freies 5,15-5,25, 5,25-5,35, 5,7255,825 GHz ISM-Band Sicherheit Begrenzt, WEP unsicher, SSID Erweitert mit WPA Vorteil: passt in das 802.x System, freies ISM-Band, verfügbar, einfach, nutzt das (noch) freiere 5 GHz Band Nachteil: stärkere Abschattung auf Grund der höheren Frequenz, Zusatzmaßnahmen in EU notwendig, keine Dienstgüte Verfügbarkeit Einige Produkte, einige Firmen Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.36 IEEE 802.11a – PHY-Rahmenformat 4 1 12 1 rate reserved length parity 6 16 tail service variabel 6 variabel Nutzdaten tail pad Bits PLCP-Kopf PLCP Präambel 12 Signal Daten 1 6 Mbit/s variabel Symbole 6, 9, 12, 18, 24, 36, 48, 54 Mbit/s Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.37 Nutzbare Kanäle für 802.11a / US U-NII 36 5150 40 44 48 52 56 60 64 5180 5200 5220 5240 5260 5280 5300 5320 Kanalnummer 5350 [MHz] 16,6 MHz 149 153 157 161 Kanalnummer Mittenfrequenz = 5000 + 5*Kanalnummer [MHz] 5725 5745 5765 5785 5805 5825 [MHz] 16,6 MHz Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.38 OFDM in IEEE 802.11a (und HiperLAN2) OFDM mit 52 genutzten Unterträgern (64 insgesamt definiert) 48 Daten + 4 Pilot (plus 12 virtuelle Unterträger) 312,5 kHz Kanalabstand 312,5 kHz Pilot -26 -21 -7 -1 1 7 21 26 Mittenfrequenz der Kanäle Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 Unterträger Nummer 7.39 WLAN: IEEE 802.11– weitere Entwicklungen (03/2005) 802.11c: Bridge Support Definition von MAC-Prozeduren zur Unterstützung von Brücken als Erweiterung von 802.1D 802.11d: Regulatory Domain Update Unterstützung weiterer Regulierungen bzgl. Kanalwahl und Sprungfolgen 802.11e: MAC Enhancements – QoS Erweiterung der aktuellen 802.11 MAC um Unterstützung für Anwendungen mit Dienstgüteanforderungen, Effizienzsteigerungen, neue Merkmale Definition eines Datenflusses („Verbindung“) mit Parametern wie Rate, Periodizität, Umfang etc. Weitere Energiesparmaßnahmen und effizientere Übertragungswiederholung 802.11f: Inter-Access Point Protocol Standardisierung eines Protokolls zum Datenaustausch zwischen den Zugangspunkten (über das Verteilungssystem hinweg) Etwas unklar, in welchem Umfang Hersteller dieser Empfehlung folgen 802.11g: Datenraten > 20 Mbit/s bei 2,4 GHz; erreicht 54 Mbit/s brutto, OFDM Erfolgreicher Nachfolger von 802.11b, jedoch mit Leistungseinbußen bei gemischtem Betrieb 802.11h: Spectrum Managed 802.11a Erweiterung zum Betrieb von 802.11a in Europa durch Mechanismen wie Kanalmessungen für eine dynamische Kanalwahl (DFS, Dynamic Frequency Selection) und Leistungssteuerung (TPC, Transmit Power Control) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.40 WLAN: IEEE 802.11– weitere Entwicklungen (03/2005) 802.11i: Erweiterte Sicherheitsmechanismen Verbesserungen der 802.11 MAC um eine höhere Sicherheit zu gewährleisten TKIP verbessert das unsichere Verfahren WEP, bleibt aber kompatibel zu älteren WEPSystemen AES stellt eine sehr sichere Verschlüsselungsvariante zur Verfügung und wird auf neuerer Hardware realisiert 802.11j: Erweiterungen für den Betrieb in Japan Änderungen von 802.11a zum Betrieb bei 5GHz in Japan bei der halben Kanalbreite und größerer Reichweite 802.11k: Messverfahren des Funkkanals Endgeräte und Zugangspunkte können die Kanalqualität bestimmen, um dann eine bessere Wahl des Zugangspunktes oder Kanals zu treffen 802.11m: Aktualisierungen der Standards 802.11 802.11n: Höhere Datenraten >100Mbit/s Änderungen an PHY und MAC mit dem Ziel von 100Mbit/s an MAC SAP MIMO-Antennen (Multiple Input Multiple Output), bis zu 600Mbit/s wurden bereits erreicht Immer noch relativ großer Mehraufwand durch Protokollköpfe und Mechanismen 802.11p: Fahrzeugkommunikation Kommunikation Fahrzeug-Straßenrand und zwischen Fahrzeugen Für Relativgeschwindigkeiten von min. 200km/h und Reichweiten bis zu 1000m Nutzung des 5,850-5,925GHz-Bandes in Nordamerika Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.41 WLAN: IEEE 802.11– weitere Entwicklungen (03/2005) 802.11r: Schneller Handover zwischen BSS Sicherer, schneller Übergang einer Station von einem AP zu einem anderen innerhalb eines ESS Derzeitige Mechanismen (auch neuere wie 802.11i) plus Inkompatibilitäten zwischen Geräten verschiedener Hersteller sind massive Hindernisse z.B. für die Nutzung von VoIP in WLANs Handover sollte innerhalb von 50ms abgeschlossen sein, um effizient und sicher MultimediaAnwendungen zu unterstützen 802.11s: Mesh Networking Erzeugung eines selbstkonfigurierenden Wireless Distribution System (WDS) mit 802.11 Unterstützung von Punkt-zu-Punkt- und Rundruf-Kommunikation über mehrere Stationen hinweg 802.11t: Leistungsbewertung von 802.11-Netzen Standardisierung von Messverfahren zur Leistungsmessung 802.11u: Interworking mit weiteren externen Netzen 802.11v: Netzmanagement Erweiterung bisheriger Management-Funktionen, Kanalmessungen Definition einer einheitlichen Schnittstelle 802.11w: Sicherung der Netzsteuerung Die klassischen Standards 802.11 und auch 802.11i sichern nur die Datenrahmen, nicht die Steuerrahmen – daher soll 802.11i so erweitert werden, dass z.B. keine Steuerkommandos vorgegaukelt werden können Achtung: bei weitem nicht alle „Standards“ werden dann auch in Produkte umgesetzt, vieles bleibt auch auf der Ebene einer Arbeitsgruppe stehen. Infos: www.ieee802.org/11/, 802wirelessworld.com, standards.ieee.org/getieee802/ Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.42 ETSI – HIPERLAN (historisch) ETSI-Standard europäischer Standard, vgl. GSM, DECT, ... Ergänzung lokaler Netze und Ankopplung an Festnetze zeitkritische Dienste von Anfang an integriert HIPERLAN-Familie ein Standard kann nicht alle Anforderungen abdecken Reichweite, Bandbreite, Dienstgüteunterstützung kommerzielle Rahmenbedingungen HIPERLAN 1 1996 verabschiedet – keine Produkte! Medium Access Control Layer Channel Access Control Layer Höhere Schichten Sicherungsschicht Physical Layer Bitübertragungsschicht HIPERLAN-Schichten OSI-Schichten Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.43 Übersicht: ursprüngliche HIPERLAN-Familie Anwendung Frequenz Topologie Antenne Reichweite Dienstgüte Mobilität Schnittstelle Datenrate Energiesparmaßnahmen HIPERLAN 1 drahtloses LAN HIPERLAN 2 HIPERLAN 3 HIPERLAN 4 Zugang zu funkbasierte Punkt-zu-Punkt ATMAnschlußnetze drahtlose ATMFestnetzen Verbindungen 5,1-5,3GHz 17,2-17,3GHz dezentral adzellular, zentral Punkt-zuPunkt-zu-Punkt hoc/infrastruktur Mehrpunkt omnidirektional direktional 50m 50-100m 5000m 150m statistisch wie ATM-Festnetze (VBR, CBR, ABR, UBR) <10m/s quasistationär konventionelle ATM-Netze LAN 23,5Mbit/s >20Mbit/s 155Mbit/s ja nicht zwingend HIPERLAN 1 erreichte nie richtigen Produktstatus, die anderen Standards wurden umbenannt und modifiziert! Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.44 HIPERLAN 1 - Merkmale Datenübertragung Punkt-zu-Punkt, Punkt-zu-Mehrpunkt, alle verbindungslos 23,5MBit/s, 1W Sendeleistung, 2383 Byte Paketgröße Dienste Asynchrone und zeitbegrenzte Dienste mit hierarchisch unabhängigen Prioritäten kompatibel mit ISO MAC Topologie Infrastruktur- oder ad-hoc-Netzwerk Reichweite kann über die eines mobilen Knotens hinausgehen („forwarding“ kann in Knoten integriert sein) Sonstige Mechanismen Energiesparmodi, Verschlüsselung, Prüfsummenberechnung Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.45 HIPERLAN 1 - Physikalische Schicht Aufgaben Modulation, Demodulation, Bit und Rahmensynchronisation Vorwärtsfehlerkorrekturmaßnahmen Messung der Signalstärke Erkennung der Belegung eines Kanals Kanäle Standard sieht 3 verpflichtende und 2 optionale Kanäle mit den zugehörigen Trägerfrequenzen vor verpflichtend Kanal 0: 5,1764680GHz Kanal 1: 5,1999974GHz Kanal 2: 5,2235268GHz optional (nicht in allen Ländern erlaubt) Kanal 3: 5,2470562GHz Kanal 4: 5,2705856GHz Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.46 HIPERLAN 1 - PHY - Rahmencharakteristik Aufrechterhaltung der hohen Datenrate von 23,5Mbit/s kostet viel Energie - fatal für portable Geräte daher wird einem Paket ein Kopf niedriger Bitrate vorangestellt, der alle Informationen über den Empfänger der Nachricht beinhaltet nur betroffene Empfänger fahren mit dem Empfang fort Rahmenstruktur LBR (Low Bit-Rate) Kopf mit 1,4Mbit/s 450bit Synchronisation mindestens 1, maximal 47 Datenblöcke zu 496bit für Bewegungsgeschwindigkeiten über 1,4m/s muss die Maximalzahl von Datenblöcken verringert werden Modulation GMSK für hohe Bitrate, FSK für LBR-Kopf HBR LBR Synch Daten0 Daten1 Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ ... MC SS05 Datenm-1 7.47 HIPERLAN 1 - CAC - Unterschicht Channel Access Control (CAC) Sicherstellen, dass nicht auf unerlaubte Kanäle zugegriffen wird Prioritätsschema, Zugriff mit EY-NPMA Prioritäten 5 Prioritätsstufen, realisieren Dienstgüte Dienstgüte wird in eine Prioritätsstufe mit Hilfe der Paketlebenszeit (durch Anwendung gesetzt) umgerechnet Paketlebenszeit = Zeit innerhalb derer es Sinn macht, das Paket an einen Empfänger zu übertragen Standardwert 500ms, maximal 16000ms kann das Paket aufgrund seiner aktuellen Priorität noch nicht gesendet werden, so wird die Wartezeit permanent von der Lebenszeit abgezogen basierend auf Paketlebenszeit, Wartezeit im Sender und Anzahl der Zwischenstationen bis zum Empfänger wird eine der 5 Prioritäten zugewiesen damit steigt die Priorität wartender Pakete automatisch an Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.48 HIPERLAN 1 - EY-NPMA I EY-NPMA (Elimination Yield Nonpreemptive Priority Multiple Access) 3 Phasen: Prioritätsfindung, Wettbewerb, Übertragung Finden der höchsten Priorität Übertragung Prioritätsfindung Wettbewerb Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ Nutzdaten Yield Auslöschungsüberprüfung Auslöschung Prioritätssicherung Prioritätserkennung Synchronisation jede Priorität entspricht einem Sendezeitpunkt in der ersten Phase, die höchste Priorität hat den frühesten Zeitpunkt, die niedrigste den spätesten Sendewünsche mit höherer Priorität können nicht verdrängt werden liegt kein solcher Wunsch vor (nicht belegter Zeitschlitz für eine höhere Priorität), so kann die nächst niedrigere senden am Ende der Phase ist die höchste aktuelle Priorität bestimmt Übertragung MC SS05 t 7.49 HIPERLAN 1 - EY-NPMA II Es können nun mehrere Sendewünsche gleicher Priorität vorliegen Wettbewerbsphase Elimination Burst: Wettbewerber senden einen Burst, um Konkurrenten zu eliminieren (11111010100010011100000110010110, hohe Rate) Elimination Survival Verification: Wettbewerber hören nun in den Kanal, ist dieser frei, so dürfen sie fortfahren, ansonsten wurden sie „eliminiert“ Yield Listening: Wettbewerber hören nun mit einer gewissen Wahrscheinlichkeit in das Medium, ist dieses frei, so darf am Ende der Wettbewerbsphase gesendet werden Der Trick besteht nun darin, Burstdauer und Hörwahrscheinlichkeit richtig einzustellen (slot-basiert, Exponentialverteilt) Datenübertragung Der Sieger darf übertragen (sehr kleine Wahrscheinlichkeit der Kollision bleibt) War der Kanal längere Zeit ruhig (min. 1700bit-Dauern) kann sofort gesendet werden ohne EY-NPMA Synchronisation anhand der letzten Datenübertragung Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.50 HIPERLAN 1 - DT-HCPDU/AK-HCPDU LBR LBR 0 1 2 3 4 5 6 7 1 0 1 0 1 0 1 0 0 1 HI HDA bit bit HBR HID DA SA UD PAD CS Daten HCPDU bit Bestätigungs HCPDU HDA HDACS BLIR = n BLIRCS 1 0 1 2 3 4 5 6 7 TI BLI = n PLI = m 0 1 2 3 4 5 6 7 1 0 1 0 1 0 1 0 0 1 HI AID AID AIDCS byte 1 2 3-6 7 - 12 13 - 18 19 - (52n-m-4) (52n-m-3) - (52n-4) (52n-3) - 52n HI: HBR-part Indicator HDA: Hashed Destination HCSAP Address HDACS: HDA CheckSum BLIR: Block Length Indicator BLIRCS: BLIR CheckSum TI: Type Indicator BLI: Block Length Indicator HID: HIPERLAN IDentifier DA: Destination Address SA: Source Address UD: User Data (1-2422 byte) PAD: PADding CS: CheckSum AID: Acknowledgement IDentifier AIDS: AID CheckSum Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.51 HIPERLAN 1 - MAC-Schicht Kompatibel mit ISO MAC Unterstützt zeitbegrenzte Dienste über Prioritätsschema Paketweiterleitung Unterstützung von gezieltem (Punkt-zu-Punkt) oder Broadcast-Weiterleiten (falls keine Weginformationen vorhanden) Unterstützung von Dienstgüte bei der Weiterleitung Verschlüsselungsmechanismen Integrierte Mechanismen, nicht jedoch Schlüsselverwaltung Energiesparmechanismen Mobile Endgeräte können „Wachmuster“ vereinbaren, d.h. Zeitpunkte, zu denen sie Pakete empfangen können Zusätzlich müssen Knoten vorhanden sein, die Daten für schlafende Knoten aufbewahren und zum richtigen Zeitpunkt weiterleiten (sog. Stores) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.52 HIPERLAN 1 - DT-HMPDU bit 0 1 2 3 4 5 6 7 LI = n TI = 1 RL byte 1-2 3 4-5 PSN DA SA ADA ASA ML ML 6-7 8 - 13 14 - 19 20 - 25 26 - 31 32 33 UP KID IV IV UD SC Daten HMPDU 34 35 - 37 38 - (n-2) (n-1) - n n= 40–2422 LI: Length Indicator TI: Type Indicator RL: Residual Lifetime PSN: Sequence Number DA: Destination Address SA: Source Address ADA: Alias Destination Address ASA: Alias Source Address UP: User Priority ML: MSDU Lifetime KID: Key Identifier IV: Initialization Vector UD: User Data, 1–2383 byte SC: Sanity Check (for the unencrypted PDU) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.53 Information Datenbasen in HIPERLAN-Knoten Route Information Base (RIB) - wie kann ein Ziel erreicht werden? [destination, next hop, distance] Neighbor Information Base (NIB) - Status der direkten Nachbarn [neighbor, status] Hello Information Base (HIB) - Status des Ziels (über den nächsten Knoten) [destination, status, next hop] Alias Information Base (AIB) - Adressen von Knoten außerhalb des Netzes [original MSAP address, alias MSAP address] Source Multipoint Relay Information Base (SMRIB) - derzeitiger MP Status [local multipoint forwarder, multipoint relay set] Topology Information Base (TIB) - derzeitige HIPERLAN-Topologie [destination, forwarder, sequence] Duplicate Detection Information Base (DDIB) - Erkennung von Duplikaten [source, sequence] Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.54 Ad-hoc Netzwerke mit HIPERLAN 1 HIPERLAN A 1 RIB NIB HIB AIB SMRIB TIB DDIB RIB NIB HIB AIB DDIB 2 Forwarder 4 Information Bases (IB): RIB: Routing NIB: Neighbourhood HIB: Hello AIB: Alias SMRIB: Source Multipoint Relay TIB: Topology DDIB: Duplicate Detection 3 Forwarder RIB NIB HIB AIB DDIB 5 RIB NIB HIB AIB DDIB Nachbarschaft (d.h. in Funkreichweite) RIB NIB HIB AIB SMRIB TIB DDIB HIPERLAN B Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ RIB NIB HIB AIB SMRIB TIB DDIB MC SS05 6 Forwarder 7.55 Etwas Geschichte: Warum drahtloses ATM? ATM als diensteintegriertes Hochgeschwindigkeits-Netzwerk ATM unterstützt verschiedene Verkehrsklassen ATM-Netzwerke skalieren gut: Privatbereich, LAN und WAN B-ISDN nutzt ATM als Backbone-Infrastruktur und integriert die verschiedensten Dienste in einem universellen System Mobiltelefonie und Mobilkommunikation spielen eine immer größer werdende Rolle im täglichen Leben Derzeitige drahtlose LANs bieten keine Unterstützung für MultimediaVerkehr Zusammenführen von Mobilkommunikation und ATM führt zu drahtlosem ATM Ziel: Nahtlose Integration des Mobilitätsaspektes in B-ISDN Problem: Sehr hohe Komplexität des Systems – keine Produkte erhältlich Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.56 ATM-Prinzip Favorisiert für moderne Hochgeschwindigkeitsnetze, z.B. B-ISDN Statistisches (asynchrones, anforderungsgesteuertes) TDM (ATDM, STDM) Zellkopf legt die Zugehörigkeit von Zellen zu Verbindungen fest Mischen von unterschiedlichen Zellraten möglich verschiedene Übertragungsgeschwindigkeiten Interessant für variable Datenquellen: garantierte Grundrate burstartige Daten nur, falls vom Netz zugelassen ATM-Zelle: 5 48 [Byte] Zellkopf Nutzdaten Verbindungskennung, Prüfsumme etc. Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.57 Zellenbasierte Übertragung Asynchrone, zellenbasierte Übertragung als Basis für ATM Kontinuierlicher Strom aus Zellen Zusätzliche Zellen notwendig, die Information für Betrieb und Wartung enthalten (OAM-Zellen; Operation and Maintenance) OAM-Zellen können an festen Stellen eingefügt werden, um so eine Rahmenstruktur zu generieren Falls keine Zellen zum Senden vorhanden sind, werden Leerzellen in den Zellenstrom eingefügt Erkennen der Zellengrenzen notwendig, wenn kein synchroner Rahmen vorhanden Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.58 Protokollreferenzmodell des B-ISDN 3-dimensionales Referenzmodell Drei vertikale Ebenen (Säulen) Drei hierarchische Schichten Physikalische Schicht ATM-Schicht ATM-Adaptionsschicht Kontrollinformation wird getrennt von Benutzerdaten übertragen (Out-of-Band-Signalisierung) KontrollBenutzerebene ebene Höhere Höhere Schichten Schichten ATM-Adaptionsschicht ATM-Schicht Schichten Schichtenmanagement Managementebene Physikalische Schicht Ebenen Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.59 Ebenenmanagement Benutzerebene Kontrollebene Managementebene ATM-Protokolle Physical Layer, besteht aus zwei Teilschichten: medienabhängige Teilschicht Kodierung Synchronisation Übertragung Übertragungsanpassungsteilschicht erzeugt und prüft die Header Error Correction (HEC) Zellenausrichtung ATM Layer Multiplexing/ Demultiplexing VPI/VCI remapping Erzeugt den Zellen-Header GFC (Generic Flow Control) ATM Adaption Layer (AAL) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.60 ATM-Anpassungsschicht (AAL) Gliederung in 4 Dienstklassen (A-D) basierend auf: Bitrate: konstante Bitraten: z.B. Sprachverkehr, unkomprimiertes Video variable Bitraten: z.B. klassische Datenkommunikation Zeitbeziehung zwischen Sender und Empfänger: Dienste mit Zeitbeziehung: z.B. Realzeitdienste, Sprach-, Videoübertragung Dienste ohne Zeitbeziehung: z.B. Dateitransfer Verbindungsmodus: verbindungsorientiert verbindungslos Die AAL ist in zwei Unterschichten gegliedert: Convergence Sublayer (CS): diensteabhängige Anpassung Common Part Convergence Sublayer (CPCS) Service Specific Convergence Sublayer (SSCS) Segmentation and Reassembly Sublayer (SAR) Einzelne Unterschichten können auch leer sein Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.61 ATM- und AAL-Verbindungen Endsystem A AAL ATM Endsystem B diensteabhängige AAL-Verbindungen AAL diensteunabhängige ATM ATM-Verbindungen physikal. Schicht ATM-Schicht: physikal. Schicht ATM-Netz diensteunabhängiger Transport von ATM-Zellen Multiplex- und Demultiplexfunktionen Anwendung AAL-Schicht: Unterstützung unterschiedlicher Dienste Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.62 ATM Forum Wireless ATM Working Group ATM Forum gründet im Juni 1996 die Wireless ATM Working Group. Aufgabe: Entwurf von Spezifikationen, die es erlauben die ATM Technologie in einem möglichst breiten Spektrum der drahtlosen Netzwerk Szenarien (privat und öffentlich) einzusetzen. Kompatibilität mit bestehenden ATM Forum Standards ist wichtig. Bestehende ATM-Netzwerke sollten auf Wunsch mit EndsystemMobilität/Funkzugriff nachrüstbar sein. Zwei Untergruppen: Radio Access Layer (RAL) Protocols Radio Access Layer Wireless Media Access Control Wireless Data Link Control Radio Resource Control Handover Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ Mobile ATM Protocol Extensions Handover Signaling Location Management Mobile Routing Traffic and QoS Control Network Management MC SS05 7.63 WATM-Anwendungen Büroumgebungen multimediale Konferenzen, online Multimedia-Datenbankzugriff Universitäten, Schulen, Trainings-Einrichtungen entferntes Lernen, Fernunterricht Industrie Datenbankanbindungen, Überwachung, Echtzeitfabrikautomation Krankenhäuser zuverlässige Netzwerke hoher Kapazität, Übertragung medizinischer Bilder, Fernüberwachung Heimbereich breitbandige Verbindung von Unterhaltungselektronik (TV, CD, PC, ...) Vernetzte Verkehrsmittel LKW, Flugzeuge etc.: Kommunikation, Kolonnenfahrt, intelligente Straßen Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.64 WATM-Komponenten WMT (Wireless Mobile ATM Terminal) RAS (Radio Access System) EMAS-E (End-user Mobility-supporting ATM Switch - Edge) EMAS-N (End-user Mobility-supporting ATM Switch - Network) M-NNI (Network-to-Network Interface with Mobility support) LS (Location Server) AUS (Authentication Server) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.65 Referenzmodell EMAS-N WMT RAS EMAS-E M-NNI WMT RAS EMAS-N LS AUS Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.66 Protokollschichten der Benutzerebene Festnetzsegment Funksegment MATM Terminal WATMTerminaladapter RAS EMAS -E EMAS -N Festes Endsystem ATMSwitch Nutzerprozess Nutzerprozess AAL AAL ATM ATMCL ATMCL RAL RAL ATM ATM ATM ATM ATM PHY PHY PHY PHY PHY PHY PHY PHY Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.67 Protokollschichten der Signalisierungsebene Festnetzsegment Funksegment MATM Terminal WATMTerminaladapter EMAS -E EMAS -N ATMSwitch Festes Endsystem SIG, M-UNI SIG, M-UNI, M-PNNI SIG, M-PNNI SIG, PNNI, UNI SIG, UNI SAAL SAAL SAAL SAAL SAAL ATM ATM ATM ATM PHY PHY PHY RAS M-ATM ATMCL ATMCL RAL RAL ATM PHY PHY PHY PHY PHY Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.68 Referenzmodell mit weiteren Zugangsszenarien I 1: drahtloses ad-hoc ATM-Netz 2: drahtlose, mobile ATM-Endgeräte 3: mobile ATM-Endgeräte 4: mobile ATM Switches 5: feste ATM-Endgeräte 6: feste, drahtlose ATM-Endgeräte WMT: wireless mobile terminal WT: wireless terminal MT: mobile terminal T: terminal AP: access point EMAS: end-user mobility supporting ATM switch (-E: edge, -N: network) NMAS: network mobility supporting ATM switch MS: mobile ATM switch Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.69 Referenzmodell mit weiteren Zugangsszenarien II WMT 1 RAS 2 WMT EMAS -E RAS ACT WMT EMAS -N EMAS -E MT 5 T 6 RAS 3 WT NMAS MS RAS RAS T 4 Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.70 ETSI Broadband Radio Access Networks (BRAN) Motivation Deregulierung, Privatisierung, neue Firmen, neue Dienste Wie kann der Kunde erreicht werden? Alternativen: xDSL,Kabel, Satellit, Funk Funkzugang flexibel (Unterstützung einer Vielzahl von Verkehrsarten, effizientes Multiplexen, kann asymmetrisch eingesetzt werden) einfache, schnelle Installation ökonomisch (inkrementelles Wachstum möglich) Märkte Privatkunden (Internetzugang, Tele-xy...) kleine und mittlere Firmen (Internet, MM Konferenzen, VPN) Standardisierungsumfang Zugangsnetze, indoor/campus Mobilität, 25-155 Mbit/s, 50 m-5 km Koordination mit ATM Forum, IETF, ETSI, IEEE, .... Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.71 Breitbandige Netzwerktypen Gemeinsame Eigenschaften ATM QoS (CBR, VBR, UBR, ABR) HIPERLAN/2 kurze Reichweite (< 200 m), indoor/campus, 25 Mbit/s Erweiterung von HIPERLAN 1, Zugang zu Telekommunikationssystemen, Multimedia-Anwendungen, Mobilität (<10 m/s) HIPERACCESS größere Distanzen (< 5 km), outdoor, 25 Mbit/s feste Funkverbindungen zu Kunden (“last mile”), Alternative zu xDSL oder Kabelmodem, schnelle Installation diverse Produkte mit 155 Mbit/s plus ATM-QoS existieren HIPERLINK Zwischenverbindung (HIPERLAN/HIPERACCESS), 155 Mbit/s derzeit keine Aktivitäten Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.72 BRAN und herkömmliche Netze Unabhängigkeit BRAN als Zugangsnetz ist unabhängig von dem Festnetz Zusammenarbeit von TCP/IP und ATM wird untersucht Schichtenmodell Network Convergence Sub-layer als Vereinigungsmenge der Anforderungen von IP und ATM Koordination core network ATM core network IP network convergence sublayer BRAN data link control BRAN PHY-1 BRAN PHY-2 IETF (TCP/IP) ATM Forum (ATM) ETSI (UMTS) CEPT, ITU-R, ... (Frequenzen) ... Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.73 HiperLAN2 (historisch) Offizieller Name: BRAN HIPERLAN Type 2 H/2, HIPERLAN/2 sind ebenso gebräuchlich Höhere Nutzerdatenraten Effizienter als 802.11a Verbindungsorientiert QoS-Unterstützung Dynamische Frequenzwahl Unterstützung von Sicherheit Starke Verschlüsselung und Authentifizierung Mobilitätsunterstützung Netz- und anwendungsunabhängig Konvergenzschichten für Ethernet, IEEE 1394, ATM, 3G Energiesparmodi Plug and Play Keine Produkte – aber Mechanismen sind in diverse Entwicklungen eingeflossen (u.a. 802.11a) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.74 HiperLAN2-Architektur und handover-Szenarien AP MT1 1 APT APC MT2 3 MT3 APT APC 2 MT4 AP Kernnetz (Ethernet, Firewire, ATM, UMTS) APT Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.75 Zentralisierte im Vergleich mit direkter Betriebsart AP AP/CC Steuerung Steuerung Steuerung Daten MT1 MT2 MT1 Daten MT2 MT1 Daten MT2 +CC Steuerung Zentralisiert Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ Direkt MC SS05 7.76 HiperLAN2-Protokollstapel höhere Schichten DLC-Steuerung Konvergenzschicht SAP RLC- Unterschicht Funk Ressourcen Assoziation DLC Verbindung Funksteuerung (RLC) DLC-Nutzer SAP DLC - einfache Datenübertragungsfunktionen Fehlerüberwachung Bereich der HiperLAN2Standards Medienzugriffssteuerung (MAC) Bitübertragungsschicht Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.77 Referenzkonfiguration der Bitübertragungsschicht PDU von DLC (PSDU) Verwürfelung Abbildung OFDM FEC Codierung Verschachtelung PHY bursts (PPDU) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ Funkübertragung MC SS05 7.78 Betriebskanäle von HiperLAN2 in Europa 36 5150 40 44 48 52 56 60 64 Kanalnummer 5180 5200 5220 5240 5260 5280 5300 5320 5350 [MHz] 16,6 MHz 100 5470 140 Kanalnummer 5500 5520 5540 5560 5580 5600 5620 5640 5660 5680 5700 5725 [MHz] 16,6 MHz 104 108 112 116 120 124 128 132 136 Mittenfrequenz = 5000 + 5*Kanalnummer [MHz] Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.79 Basisstruktur von HiperLAN2 MAC-Rahmen 2 ms 2 ms MAC-Rahmen Rundrufphase 2 ms MAC-Rahmen MAC-Rahmen Downlink-Phase variabel 2 ms MAC-Rahmen wahlfreier Zugriff Uplink-Phase variabel ... TDD, 500 OFDM Symbole pro Rahmen variabel 2 406 24 LCH-PDU-Typ Nutzdaten CRC 2 10 396 24 LCH-PDU-Typ Sequenznummer Nutzdaten CRC bit LCH-Transfersyntax bit UDCH-Transfersyntax (lange PDU) 54 byte Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.80 Gültige Konfigurationen von HiperLAN2-MAC-Rahmen 2 ms 2 ms MAC frame MAC frame Rundruf 2 ms MAC frame downlink 2 ms MAC frame uplink wahlfreier Zugriff BCH FCH ACH DL phase DiL phase UL phase RCHs BCH FCH ACH DiL phase UL phase RCHs BCH FCH ACH UL phase RCHs BCH FCH ACH UL phase RCHs BCH FCH ACH DL phase DiL phase RCHs BCH FCH ACH DiL phase RCHs BCH FCH ACH BCH FCH ACH DL phase DL phase Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ ... Gültige Kombinationen von MAC-Rahmen für EinzelsektorenZugangspunkte RCHs RCHs MC SS05 7.81 Abbildung von logischen und Transportkanälen BCCH FCCH RFCH LCCH RBCH DCCH UDCH UBCH UMCH downlink BCH FCH ACH UDCH DCCH LCCH LCH SCH RCH SCH ASCH UDCH LCH UBCH uplink Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ UMCH DCCH RBCH LCH SCH direct link MC SS05 7.82 LCCH Bluetooth Idee Universelles Funksystem für drahtlose Ad-hoc-Verbindungen Verknüpfung von Computer mit Peripherie, tragbaren Geräten, PDAs, Handys – im Wesentlichen ein leistungsfähigerer IrDA-Ersatz Eingebettet in andere Geräte, Ziel: 5€/Gerät (2005: 40€/USB Bluetooth) Kleine Reichweite (10 m), niedrige Leistungsaufnahme, lizenzfrei im 2,45 GHz-ISM-Band Sprach- und Datenübertragung, ca. 1 Mbit/s Bruttodatenrate Eines der ersten Module (Ericsson). Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.83 Bluetooth Geschichte (früher: 1994: Ericsson (Mattison/Haartsen), „MC-link“-Projekt Umbenennung des Projekts: Bluetooth nach Harald „Blåtand“ Gormsen [Sohn des Gorm], König von Dänemark im 10. Jahrhundert 1998: Gründung der Bluetooth SIG, www.bluetooth.org 1999: Errichtung eines Runsteins durch Ericsson/Lund ;-) 2001: Erste Produkte für den Massenmarkt, Verabschiedung des Standards 1.1 2005: 5 Millionen Chips/Woche Special Interest Group Gründungsmitglieder: Ericsson, Intel, IBM, Nokia, Toshiba Später hinzugekommene Förderer: 3Com, Agere (früher: Lucent), Microsoft, Motorola über 2500 Mitglieder Gemeinsame Spezifikation und Zertifizierung von Produkten Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.84 ) Geschichte und HiTec… 1999: Ericsson mobile communications AB reste denna sten till minne av Harald Blåtand, som fick ge sitt namn åt en ny teknologi för trådlös, mobil kommunikation. Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.85 …und der echte Runstein Standort: Jelling, Dänemark; Errichtet durch König Harald “Blåtand” in Erinnerung an seine Eltern. Der Stein hat drei Seiten – eine davon zeigt ein Bild von Christus. Inschrift: "Harald king executes these sepulchral monuments after Gorm, his father and Thyra, his mother. The Harald who won the whole of Denmark and Norway and turned the Danes to Christianity." Übrigens: Blåtand weißt auf ein dunkleres Aussehen hin (dunkle Haare) und hat nichts mit einem blauen Zahn zu tun! So könnten die Originalfarben des Steines ausgesehen haben. Inschrift: “auk tani karthi kristna” (und machte die Dänen zu Christen) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.86 Merkmale 2,4 GHz ISM Band, 79 (23) RF Kanäle, 1 MHz Trägerabstand Kanal 0: 2402 MHz … Kanal 78: 2480 MHz G-FSK Modulation, 1-100 mW Sendeleistung FHSS und TDD Frequenzsprungverfahren mit 1600 Sprüngen/s Sprungfolge pseudozufällig, vorgegeben durch einen Master Time division duplex zur Richtungstrennung Sprachverbindung – SCO (Synchronous Connection Oriented) FEC (forward error correction), keine Übertragungswiederholung, 64 kbit/s duplex, Punkt-zu-Punkt, leitungsvermittelt Datenverbindung – ACL (Asynchronous ConnectionLess) Asynchron, schnelle Bestätigung, Punkt-zu-Mehrpunkt, bis zu 433,9 kbit/s symmetrisch oder 723,2/57,6 kbit/s asymmetrisch, paketvermittelt Topologie Überlappende Pikonetze (Sterne) bilden ein „Scatternet“ (Streunetz) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.87 Pikonetze Eine Ansammlung von Geräten welche spontan (ad-hoc) vernetzt wird P Ein Gerät wird zum Master, die anderen verhalten sich als Slaves während der Lebensdauer des Pikonetzes S S M Der Master bestimmt die Sprungfolge, die Slaves müssen sich darauf synchronisieren P SB S P SB Jedes Pikonetz hat eine eindeutige Sprungfolge Teilnahme an einem Pikonetz = Synchronisation auf die Sprungfolge Jedes Pikonetz hat einen Master und gleichzeitig bis zu 7 Slaves (> 200 können „geparkt“ werden) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ M=Master P=Parked S=Slave SB=Standby MC SS05 7.88 Bildung eines Pikonetzes Alle Geräte im Pikonetz springen synchron Der Master übergibt den Sklaven seine Uhrzeit und Gerätekennung Sprungfolge: bestimmt durch die Gerätekennung (48 bit, weltweit eindeutig) Die Phase in der Sprungfolge wird durch die Uhrzeit bestimmt Adressierung Active Member Address (AMA, 3 bit) Parked Member Address (PMA, 8 bit) SB SB SB SB SB SB SB S SB SB SB Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 P S M P S P SB 7.89 Scatternet Verbindung mehrerer räumlich naher Pikonetze durch gemeinsame Master- oder Slave-Geräte Geräte können Slaves in einem Pikonetz sein, Master in einem anderen Kommunikation zwischen Pikonetzen Geräte, welche zwischen den Pikonetzen hin und her springen P S Pikonetze (jedes mit max. Kapazität von 720 kbit/s) S S M M P SB M=Master S=Slave P=Parked SB=Standby P S P SB Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ SB S MC SS05 7.90 Bluetooth Protokolle Audio NW-Anw. TCP/UDP vCal/vCard Telefonie-Anwendungen OBEX AT modem commands IP Verwaltung TCS BIN SDP BNEP PPP Control RFCOMM (serial line interface) Audio Logical Link Control and Adaptation Protocol (L2CAP) Link Manager Baseband Radio AT: attention sequence OBEX: object exchange TCS BIN: telephony control protocol specification – binary BNEP: Bluetooth network encapsulation protocol Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ SDP: service discovery protocol RFCOMM: radio frequency comm. MC SS05 7.91 Host Controller Interface Frequenzwahl während der Übertragung 625 µs fk M fk+1 fk+2 fk+3 fk+4 fk+5 fk+6 S M S M S M t fk fk+3 fk+4 fk+5 fk+6 M S M S M t fk fk+1 M S fk+6 M t Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.92 Basisband Pikonetz/Kanaldefinition PHY-Pakete Zugriffscode Kanal, Gerätezugriff, z.B., vom Master abgeleitet Paketkopf 1/3-FEC, Active Member-Adresse (broadcast + 7 slaves), Verbindungstyp, Alternating Bit ARQ/SEQ, Prüfsumme 68(72) Zugriffscode 4 Präambel 64 (4) 54 0-2745 Paketkopf 3 Sync. (trailer) AM-Adresse Bits Nutzlast 4 1 1 1 8 Typ Fluss ARQN SEQN HEC Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.93 Bits SCO-Nutzlasttypen Nutzlast (30) HV1 Audio (10) HV2 Audio (20) HV3 DV FEC (20) FEC (10) Audio (30) Audio (10) Kopf (1) Daten (0-9) 2/3 FEC CRC (2) (bytes) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.94 ACL-Nutzlasttypen Nutzlast (0-343) Kopf (1/2) DM1 Kopf (1) DH1 Kopf (1) DM3 Kopf (2) DH3 Kopf (2) DM5 Kopf (2) DH5 Kopf (2) AUX1 Kopf (1) Daten (0-339) Nutzlast (0-17) 2/3 FEC Nutzlast (0-27) Nutzlast (0-121) CRC (2) CRC (2) (Bytes) CRC (2) 2/3 FEC CRC (2) Nutzlast (0-183) CRC (2) Nutzlast (0-224) 2/3 FEC Nutzlast (0-339) CRC (2) CRC (2) Nutzlast (0-29) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.95 Datenraten im Basisband Typ Nutzlast Nutzlast Kopf Daten [byte] [byte] FEC CRC Symmetrisch Asymmetrisch max. Rate max. Rate [kbit/s] [kbit/s] Forward Reverse 1 Zeitschlitz DM1 1 0-17 2/3 ja 108,8 108,8 108,8 DH1 1 0-27 nein ja 172,8 172,8 172,8 3 Zeitschlitze DM3 2 0-121 2/3 ja 258,1 387,2 54,4 DH3 2 0-183 nein ja 390,4 585,6 86,4 DM5 2 0-224 2/3 ja 286,7 477,8 36,3 DH5 2 0-339 nein ja 433,9 723,2 57,6 AUX1 1 0-29 nein nein 185,6 185,6 185,6 HV1 - 10 1/3 nein 64,0 HV2 - 20 2/3 nein 64,0 HV3 - 30 nein nein 64,0 DV 1D 10+(0-9) D 2/3 D ja D ACL 5 Zeitschlitze SCO 64,0+57,6 D Data Medium/High rate, High-quality Voice, Data and Voice Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.96 Baseband Verbindungstypen Polling-basiert, TDD, paketorientierte Übertragung 625µs Zeitschlitze, Leitstation (master) fragt Folgestationen (slaves) ab SCO (Synchronous Connection Oriented) – Sprache Periodische Pakete, ein Zeitschlitz, 64 kbit/s vollduplex, Punkt-zu-Punkt ACL (Asynchronous ConnectionLess) – Daten MASTER SLAVE 1 SLAVE 2 Variable Paketgröße (1, 3, 5 Zeitschlitze), asymmetrische Bandbreite, Punkt-zuMehrpunkt SCO f0 ACL f4 SCO f6 f1 ACL f8 f7 SCO f12 f9 ACL f14 f13 ACL f20 f19 f17 f5 Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ SCO f18 MC SS05 f21 7.97 Robustheit Langsames Frequenzspringen mit einem durch den Master bestimmten Sprungmuster Schutz vor Störungen auf bestimmten Frequenzen Trennung von anderen Pikonetzen (FH-CDMA) Fehler in der Nutzlast (Nicht im Paketkopf!) Übertragungswiederholung nur für ACL-Verbindungen, sehr schnell Vorwärtsfehlerkorrektur (Forward Error Correction) MASTER SLAVE 1 NAK SCO and ACL A C B C D F ACK H E SLAVE 2 Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ G MC SS05 G 7.98 Basisband-Zustände eines Bluetooth-Geräts unverbunden standby Trennung inquiry transmit AMA park PMA page connected AMA hold AMA Standby: Bereitschaft, inaktiv Inquire: Suche nach anderen Geräten Page: Verbindung zu einen best. Gerät Connected: Teilnahme im Pikonetz sniff AMA Verbindungsaufbau Aktiv Stromsparmodi Park: Freigabe AMA, Annahme PMA Sniff: periodisches Mithören, nicht jeder Schlitz Hold: stop ACLs, SCO sind noch möglich, evtl. Teilnahme in einem anderen Pikonetz Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.99 Beispiel: Stromaufnahme/CSR BlueCore2 Typische durchschnittliche Stromaufnahme (1) VDD=1,8V Temperatur = 20°C Betriebsmodi SCO Verbindung HV3 (1s Intervall Sniff-Modus) (Slave) SCO Verbindung HV3 (1s Intervall Sniff-Modus) (Master) SCO Verbindung HV1 (Slave) SCO Verbindung HV1 (Master) ACL Datentransfer 115,2kbit/s UART (Master) ACL Datentransfer 720kbit/s USB (Slave) ACL Datentransfer 720kbit/s USB (Master) ACL Verbindung, Sniff Mode 40ms Intervall, 38,4kbit/s UART ACL Verbindung, Sniff Mode 1.28s Intervall, 38,4kbit/s UART Parked Slave, 1,28s Aufwachintervall, 38,4kbps UART Standby-Modus (Verbunden mit dem Rechner, keine RF-Aktivität) Tiefschlafmodus (2) Bemerkungen: (1) Stromaufnahme in der Summe von BC212015A und Flash-Speicher. (2) Stromaufnahme nur BC212015A. (Mehr unter: www.csr.com ) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 26,0 mA 26,0 mA 53,0 mA 53,0 mA 15,5 mA 53,0 mA 53,0 mA 4,0 mA 0,5 mA 0,6 mA 47,0 µA 20,0 µA 7.100 Beispiel: Bluetooth/USB-Adapter (2005: 30€) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.101 L2CAP - Logical Link Control and Adaptation Protocol Einfaches Sicherungsschichtprotokoll oberhalb des Basisbandsystems Verbindungsorientiert, verbindungslos und Signalisierungskanäle Protokollmultiplex RFCOMM, SDP, Telefoniesteuerung Segmentierung & Reassemblierung Bis zu 64kbyte Nutzdaten, 16 bit CRC QoS flow spec. pro Kanal nach RFC 1363, spezifiziert Verzögerung, -sschwankungen, Bandbreite, ... Gruppenabstraktion Erzeugen/Schließen einer Gruppe, Hinzufügen/Entfernen von Mitgliedern Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.102 L2CAP – logische Kanäle Master Slave L2CAP Slave L2CAP 2 d 1 1 d d d d 1 Basisband Signalisierung L2CAP 1 Basisband ACL Basisband verbindungslos Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ d verbindungsorientiert MC SS05 7.103 d 2 L2CAP-Paketformate PDU (verbindungslos) 2 2 2 0-65533 Länge CID=2 PSM Nutzlast Bytes PDU (verbindungsorientiert) 2 2 0-65535 Länge CID Nutzlast Bytes PDU (Signalisierung) 2 2 Länge CID=1 Bytes Ein oder mehrere Befehl(e) 1 1 2 0 Code ID Länge Daten Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.104 Sicherheit Nutzereingabe (Initialisierung) PIN (1-16 byte) Paarbildung PIN (1-16 byte) E2 Authentifizierungschlüsselerzeugung (evtl. permanente Speicherung) E2 Verbindungsschlüssel (128 bit) Authentifizierung Verbindungsschlüssel (128 bit) E3 Verschlüsselung (128 bit) Verschlüsselungsschlüsselerzeugung (vorübergehende Speicherung) Schlüsselgenerierung Verschlüsselung (128 bit) Schlüsselgenerator Schlüsselgenerator Nutzlastschlüssel E3 Chiffrierung Nutzlastschlüssel Chiffrierte Daten Daten Daten Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.105 SDP – Service Discovery Protocol Protokoll zum Suchen und Erkennen von Diensten Suchen nach Diensten in Funkreichweite Angepasst an das hochdynamische Umfeld Kann durch weitere Protokolle wie z.B. SLP, Jini, Salutation, ... ergänzt werden Definiert nur das Endecken, nicht die Nutzung von Diensten Zwischenspeicherung bereits erkannter Dienste Schrittweise Entdeckung Dienstbeschreibung Informationen über Dienste durch Attribute dargestellt Attribute bestehen aus einer 16-bit-Kennung (Name) und einem Wert Kennungen können von 128 bit Universally Unique Identifiers (UUID) abgeleitet werden Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.106 Protokolle zur Unterstützung bisheriger Anwendungen RFCOMM Emulation einer seriellen Schnittstelle (dadurch Unterstützung einer Großzahl bisheriger Anwendungen) Kann mehrere Schnittstellen über eine physikalische Verbindung anbieten Telephony Control Protocol Specification (TCS) Verbindungssteuerung (setup, release) Gruppenverwaltung OBEX Objektaustausch, IrDA-Ersatz WAP Interaktion mit Anwendungen auf Mobiltelefonen Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.107 Profile Stellen Standardlösungen für bestimmte Nutzungsszenarien dar Vertikaler Schnitt durch den Protokollstapel Basis für Interoperabilität Protokolle Anwendungen Generic Access Profile Service Discovery Application Profile Cordless Telephony Profile Intercom Profile Serial Port Profile Weitere Profile Headset Profile Advanced Audio Distribution PAN Dial-up Networking Profile Audio Video Remote Control Fax Profile Basic Printing LAN Access Profile Basic Imaging Generic Object Exchange Profile Extended Service Discovery Object Push Profile Generic Audio Video Distribution File Transfer Profile Hands Free Synchronization Profile Hardcopy Cable Replacement Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.108 Profile WPAN: IEEE 802.15.1 – Bluetooth Datenraten Synchron, verbindungsorientiert: 64 kbit/s Asynchron, verbindungslos 433,9 kbit/s symmetrisch 723,2 / 57,6 kbit/s asymmetrisch Reichweite POS (Personal Operating Space) bis zu 10 m Spezielle Sender bis zu 100 m Frequenz Verbindungsaufbaudauer Dienstgüte Öffentliche/private Schlüssel benötigt, Schlüsselverwaltung nicht spezifiziert, einfache Systemintegration Vorteile/Nachteile Freies 2,4 GHz ISM-Band Challenge/response (SAFER+), Sprungfolge Verfügbarkeit Garantien, ARQ/FEC Verwaltbarkeit Sicherheit Hängt von der Betriebsart ab Max. 2,56s, im Mittel 0,64s In viele Produkte integriert, viele Anbieter Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ Vorteile: bereits in Produkte integriert, weltweit verfügbar, freies ISM-Band, diverse Anbieter, einfaches System, einfache spontane Kommunikation, Punkt-zu-Punkt Nachteile: Interferenzen auf dem ISMBand, eingeschränkte Reichweite, max. 8 Geräte pro Netz, hohe Verbindungsaufbauverzögerung MC SS05 7.109 WPAN: IEEE 802.15 – Weiterentwicklungen 1 802.15.2: Koexistenz Koexistenz von drahtlosen persönlichen Netzen (802.15) und drahtlosen lokalen Netzen (802.11), Beschreibung der Störungen 802.15.3: Höhere Datenraten Standard für WPANs mit höheren Datenraten (20 Mbit/s oder mehr), aber immer noch billig und niedrige Leistungsaufnahme Datenraten: 11, 22, 33, 44, 55 Mbit/s Dienstgüte: isochrones Protokoll Ad hoc peer-to-peer Netze Sicherheit Batteriebetrieb muss möglich sein Billig, einfach, ... Speziell ausgerichtet, um den wachsenden Bedarf im Bereich der Bildübertragung, Multimedia-Datenübertragung im Konsumerbereich abzudecken Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.110 WPAN: IEEE 802.15 – Weiterentwicklungen 2 Arbeitsgruppen erweitern aktuell auch bei 802.15.3 den Standard 802.15.3a: Alternative PHY mit höherer Datenrate als Ergänzung zu 802.15.3 Anwendungen: Multimedia, Bildübertragung 802.15.3b: Verbesserung der Interoperabilität von MAC Beseitigung von Fehlern und Zweideutigkeiten im Standard 802.15.3c: Alternative PHY im Bereich 57-64 GHz Ziel: Datenraten über 2 Gbit/s Nicht alle dieser Arbeitgruppen erzeugen einen Standard, nicht alle Standards finden sich später auch in Produkten … Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.111 WPAN: IEEE 802.15 – Weiterentwicklungen 3 802.15.4: Niedrige Datenraten und sehr niedrige Leistungsaufnahme Lösung für niedrige Datenraten, Batterielebensdauern von Monaten bis zu Jahren, sehr geringe Komplexität Mögliche Anwendungen: Sensoren, interaktive Spielzeuge, Fernsteuerungen, Heimautomatisierung, ... Datenraten 2-250 kbit/s, Latenz bis hinunter zu 15 ms Master-Slave oder Peer-to-Peer Betrieb Bis zu 254 Geräten oder 64516 Verteilknoten Unterstützung für verzögerungskritische Geräte, z.B. Joysticks CSMA/CA Medienzugriff (datenzentriert), mit/ohne Zeitschlitze Automatischer Netzaufbau durch einen Koordinator Dynamische Geräteadressierung Hohe Übertragungszuverlässigkeit durch Bestätigungen Gezielte Leistungssteuerung um eine geringe Aufnahme sicher zu stellen 16 Kanäle im 2,4-GHz-ISM-Band, 10 Kanäle im 915-MHz-US-ISM-Band und ein Kanal im europäischen 868-MHz-Band Grundlage für die ZigBee-Technologie – www.zigbee.org Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.112 ZigBee Verhältnis zu 802.15.4 ähnlich wie Bluetooth zu 802.15.1 Vorangetrieben von Chipcon, ember, freescale (Motorola), Honeywell, Mitsubishi, Motorola, Philips, Samsung Über 150 Mitglieder Promoter (40000$/Jahr), Participant (9500$/Jahr), Adopter (3500$/Jahr) Kein freier Zugang zu den Spezifikationen (nur Promoter und Participant) ZigBee-Plattformen umfassen IEEE 802.15.4 für die Schichten 1 und 2 ZigBee-Protokollstapel bis zur Anwendung Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.113 WPAN: IEEE 802.15 – Weiterentwicklungen 4 Arbeitsgruppen erweitern aktuell auch bei 802.15.4 den Standard 802.15.4a: Alternative PHY mit niedrigerer Datenrate als Ergänzung zu 802.15.4 Eigenschaften: präzise Lokalisierung (< 1m Genauigkeit), extrem niedrige Leistungsaufnahme, größere Reichweiten Zwei PHY-Alternativen UWB (Ultra Wideband): ultra-kurze Impulse, Kommunikation und Lokalisierung CSS (Chirp Spread Spectrum): nur Kommunikation 802.15.4b: Erweiterungen, Fehlerbeseitigung, Klarstellungen bzgl. 802.15.4 Nutzung neuer Frequenzen, flexiblere Sicherheitsmechanismen 802.15.5: Mesh Networking Teilvermaschung, Vollvermaschung Erweiterung der Abdeckung, hohere Robustheit, längere Batterielebensdauer Nicht alle dieser Arbeitgruppen erzeugen einen Standard, nicht alle Standards finden sich später auch in Produkten … Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.114 Weitere IEEE-Standards für die Mobilkommunikation IEEE 802.16: Broadband Wireless Access / WirelessMAN / WiMax Funkverteilsystem, z.B. zur Überbrückung der letzten Meile, als Alternative zu DSL 75 Mbit/s bis zu 50 km bei Sichtverbindung, bis zu 10 km ohne Sichtverbindung; 266 GHz-Band Erste Standards ohne Roaming oder Mobilitätsunterstützung 802.16e fügt Mobilität hinzu, Roaming bei 150 km/h Unklares Verhältnis zu 802.20, 802.16 anfänglich als Festnetzsystem gedacht… IEEE 802.20: Mobile Broadband Wireless Access (MBWA) Lizenzierte Bänder < 3.5 GHz, optimiert für IP-Verkehr Spitzendatenrate > 1 Mbit/s pro Nutzer Verschiedene Mobilitätsklassen bis zu 250 km/h und Reichweiten < 15 km IEEE 802.21: Media Independent Handover Interoperability Standardisierte Verbindungsübergabe zwischen verschiedenen 802.x- und/oder anderen Netzen IEEE 802.22: Wireless Regional Area Networks (WRAN) Funkbasierte PHY/MAC für lizenzbefreite Geräte zum störungsfreien Betrieb in Bändern, welche derzeit für TV genutzt werden Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.115 WLAN: Home RF – weiterer Standard (kein Erfolg!) Datenrate 0,8, 1.6, 5, 10 Mbit/s Übertragungsbereich Verbindungsaufbaudauer Dienstgüte 300m Außenbereich, 30m in Gebäuden Frequenzbereich 2,4 GHz ISM Starke Verschlüsselung, kein offener Zugang Adapter 130€, Basisstation 230€ Verfügbarkeit wie DECT & 802-LANs Spezielle Vor-/Nachteile Kosten Bis zu 8 A/V-Datenströme, bis zu 8 Sprachdatenstöme, Prioritäten, best-effort Verwaltbarkeit Sicherheit 10 ms feste Obergrenze Diverse Produkte von unterschiedlichen Herstellern, weitere Unterstützung unklar Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ Vorteil: vielfältige Dienstgüteunterstützung, host/client und peer/peer, Energiesparmodi, Sicherheit Nachteil: Zukunft sehr unklar wg. DECT-Geräten plus 802.11a/b für Daten MC SS05 7.116 RF-Steuerungen – ISM-Bänder Datenrate typ. bis zu 115 kbit/s (serielle Schnittstelle) Verbindungsaufbaudauer Dienstgüte Übertragungsbereich 5-100 m, je nach Sendeleistung (typ. 10-500 mW) typ. 27 (EU, US), 315 (US), 418 (EU), 426 (Japan), 433 (EU), 868 (EU), 915 (US) MHz (je nach Regulierung) bei einigen Produkten mit Zusatzprozessoren verfügbar Kosten Billig: 10€-50€ Verfügbarkeit sehr einfach, wie eine serielle Schnittstelle Spezielle Vor-/Nachteile Sicherheit keine Verwaltbarkeit Frequenzen N/A Vorteil: sehr billig, sehr große Betriebserfahrung, große Stückzahlen verfügbar Nachteil: keine Dienstgüte, übervolle ISM-Bänder (speziell 27 und 433 MHz), typ. keine Medienzugriffssteuerung, 418 MHz erfährt z.B. Interferenzen mit TETRA Viele Produkte, viele Hersteller Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.117 RFID – Radio Frequency Identification (1) Datenraten Übertragung der Kennung (z.B. 48 bit, 64kbit, 1 Mbit) 9,6 – 115 kbit/s Übertragungsbereich Verbindungsaufbaudauer Passiv: bis zu 3 m Aktiv: bis zu 30-100 m simultane Erkennung von bis zu, z.B. 256 tags, abtasten von z.B. 40 tags/s Dienstgüte 125 kHz, 13,56 MHz, 433 MHz, 2,4 GHz, 5,8 GHz und viele weitere anwendungsabhängig, typischerweise keine Verschlüsselung auf dem RFIDChip Kosten sehr billige tags, bis zu nur noch z.B. 1 € (passive tags) Verfügbarkeit sehr einfach, wie eine serielle Schnittstelle Spezielle Vor-/Nachteile Sicherheit keine Verwaltbarkeit Frequenzen abhängig vom Produkt/Medienzugriffsschema (typ. 2 ms pro Gerät) viele Produkte, viele Hersteller Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ Voteil: sehr billig, große Erfahrung, große Stückzahlen verfügbar, keine Batterien für passive RFIDs benötigt, große Vielfalt an Produkten, hohe Relativgeschwindigkeiten möglich (z.B. bis zu 300 km/h), großer Temperaturbereich Nachteil: keine Dienstgüte, einfache DoS-Attacken möglich, überfüllte ISMBänder, oft nur unidirektionale Datenübertragung (Aktivierung/ Übertragung der Kennung) MC SS05 7.118 RFID – Radio Frequency Identification (2) Funktion Standard: Als Antwort auf ein Funksignal von einem Lesegerät überträgt ein RFID-Tag seine Kennung Erweitert: Daten können auch zu einem Tag gesendet, unterschiedliche MAC-Verfahren können genutzt werden (Kollisionsvermeidung) Merkmale Keine Sichtverbindung notwendig (vgl. Laserscanner) RFID-Tags können auch sehr schwierige Umweltbedingungen aushalten (Sonnenlicht, Kälte, Frost, Schmutz etc.) Produkte verfügbar mit Schreib/Lese-Speicher, Smart-card-Fähigkeiten Kategorien Passive RFID: Energie kommt vom Lesegerät über Funkwellen, machbar bis zu einem Abstand von ca. 3 m, sehr niedriger Preis (1€) Aktive RFID: Batterie-gespeist, Distanzen von bis zu 100 m Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.119 RFID – Radio Frequency Identification (3) Anwendungen Sichtbarkeit aller Güter, Produkte, Paletten etc. während der Herstellung, des Transports, der Lagerung (total asset visibility) Kundenkarten: Bezahlung mit RFID-Tags an Tankstellen, in Kaufhäusern etc., Erstellung von Kundenprofilen Automatische Mauterfassung: RFIDs in der Windschutzscheibe ermöglichen ein zügiges Passieren von Mautstellen Weitere: Zugangskontrolle, Tieridentifikation, Verfolgung gefährlicher Güter, Inventur, Lagerverwaltung, ... Systeme zur Ortsbestimmung GPS nutzlos in Gebäuden oder unter der Erde, problematisch in Städten mit hohen Gebäuden RFID-Tags übertragen Signale, Empfänger peilen den Sendeort mit Hilfe der Signallaufzeiten an Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.120 RFID – Radio Frequency Identification (4) Sicherheit Denial-of-Service-Attacken sind immer möglich Störung der Funkübertragung, Abschirmung von Sendern/Empfängern ID-Vergabe während der Herstellung oder durch Programmierung Schlüsselaustausch durch z.B. RSA möglich, Verschlüselung z.B. durch AES Weitere Trends RTLS: Real-Time Locating System – große Anstrengungen im Gange, um z.B. Produkte in Lagern aufzufinden Integration von RFID-Technologie in Herstellungsprozesse, Produktverteilung, Logistikkette Erzeugung eines elektronischen Manifests auf Produkt oder Verpackungsebene (eingebettete, billige, passive RFID tags) 3D-Nachverfolgung von Kindern oder Patientenüberwachung ... Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.121 RFID – Radio Frequency Identification (5) Geräte und Firmen AXCESS Inc., www.axcessinc.com Checkpoint Systems Group, www.checkpointsystems.com GEMPLUS, www.gemplus.com/app/smart_tracking Intermec/Intellitag, www.intermec.com I-Ray Technologies, www.i-ray.com RF Code, www.rfcode.com Texas Instruments, www.ti-rfid.com/id WhereNet, www.wherenet.com Wireless Mountain, www.wirelessmountain.com XCI, www.xci-inc.com Kleine Auswahl … Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.122 RFID – Radio Frequency Identification (6) Beispielprodukt: Intermec RFID UHF OEM Reader Lesebereich bis zu 7m Antikollisionsalgorithmus erlaubt es, über 40 tags pro Sekunde zu lesen – unabhängig von der Anzahl an Tags, die im Erkennungsbereich sind US: 915 MHz, Frequency Hopping Lesen: 8 byte < 32 ms Schreiben: 1 byte < 100ms Beispielprodukt: Wireless Mountain Spider Proprietärer Antikollisionsalgorithmus Erkennungsbereich 15 m in Gebäuden, 100 m mit Sichtlinie > 1 Milliarde unterschiedlicher Codes Leserate > 75 tags/s Arbeitet bei 308 MHz Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.123 RFID – Radio Frequency Identification (7) Relevante Standards American National Standards Institute Automatic Identification and Data Capture Techniques ISO TC 104 / SC 4, www.autoid.org/tc104_sc4_wg2.htm, www.aimglobal.org/standards/rfidstds/TC104.htm Road Transport and Traffic Telematics JTC 1/SC 17, www.sc17.com, www.aimglobal.org/standards/rfidstds/sc17.htm, Identification and communication ETSI, www.etsi.org, www.aimglobal.org/standards/rfidstds/ETSI.htm Identification Cards and related devices ERO, www.ero.dk, www.aimglobal.org/standards/rfidstds/ERO.htm European Telecommunications Standards Institute JTC 1/SC 31, www.uc-council.com/sc31/home.htm, www.aimglobal.org/standards/rfidstds/sc31.htm European Radiocommunications Office ANSI, www.ansi.org, www.aimglobal.org/standards/rfidstds/ANSIT6.html CEN TC 278, www.nni.nl, www.aimglobal.org/standards/rfidstds/CENTC278.htm Transport Information and Control Systems ISO/TC204, www.sae.org/technicalcommittees/gits.htm, www.aimglobal.org/standards/rfidstds/ISOTC204.htm Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.124 RFID – Radio Frequency Identification (8) ISO-Standards ISO 15418 MH10.8.2 Data Identifiers EAN.UCC Application Identifiers ISO 15434 - Syntax for High Capacity ADC Media ISO 15962 - Transfer Syntax ISO 18000 Part 2, 125-135 kHz Part 3, 13,56 MHz Part 4, 2,45 GHz Part 5, 5,8 GHz Part 6, UHF (860-930 MHz, 433 MHz) ISO 18047 - RFID Device Conformance Test Methods ISO 18046 - RF Tag and Interrogator Performance Test Methods Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.125 Mögliche Störungen auf dem ISM-Band OLD Es gibt viele Störquellen Mikrowellenherde, Mikrowellenbeleuchtung 802.11, 802.11b, 802.11g, 802.15, Home RF plus analoge TV-Übertragung, Überwachung Lizenzfreie Stadtnetze … NEW Ebenen der Störung Physikalische Schicht: Interferenzen sind wie Rauschen Bandspreizverfahren versuchen die zu minimieren FEC/Verschachtelung tragen zur Korrektur bei MAC-Schicht: Algorithmen sind nicht harmonisiert © Fusion Lighting, Inc. Z.B. kann Bluetooth 802.11 verwirren Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.126 802.11 vs.(?) 802.15/Bluetooth Bluetooth könnte sich rüpelhaft in einem 802.11-Netz verhalten (getrennt durch Installation) 100 byte 802.15 79 Kanäle SIFS ACK DIFS 500 byte SIFS ACK 100 byte 802.11b 3 Kanäle DIFS DIFS SIFS ACK SIFS ACK DIFS 100 byte DIFS DIFS 100 byte 500 byte SIFS ACK SIFS ACK DIFS DIFS SIFS ACK 1000 byte 500 byte 100 byte SIFS ACK weiß nichts um Sendepausen, IFS etc. DIFS DIFS f [MHz] 2480 (getrennt durch Sprungfolge) 2402 t IEEE 802.15-2 greift diese Probleme auf Vorschlag: Adaptive Frequency Hopping Nicht kollaborativ, reine Koexistenz ohne Zusammenarbeit Echte Auswirkungen? Viele unterschiedliche Meinungen, Veröffentlichungen, Tests, … Ergebnisse reichen von komplettem Zusammenbruch bis zu störungsfrei Bluetooth (FHSS) ist robuster als 802.11b (DSSS) Prof. Dr.-Ing. Jochen Schiller, http://www.jochenschiller.de/ MC SS05 7.127