„Secure by Default” in Oracle 11g – Die sichere Datenbank

Werbung

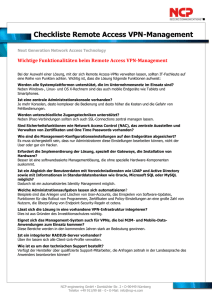

„Secure by Default” in Oracle 11g – Die sichere Datenbank out-of-the-box? DOAG 2009 Konferenz 17. - 19.11.2009 9 009 Nürnberg Kathleen Hock ORDIX AG, Wiesbaden [email protected] www.ordix.de Agenda • Initiative „Secure by Default“ - „Enhanced Default Security Settings“ - Verbesserte Passwort-Verifizierungsfunktion Passwort Verifizierungsfunktion - Delayed Failed Logins - Access Control Listen (ACLs) – Kontrolle der Netzwerkzugriffe aus der Datenbank • Verbesserter Passwortschutz und -management management - Case-sensitive Passwörter - Case-sensitive Passwortdatei - Passwort Hashing - Prüfung auf Standardkennwörter "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 2 Initiative „Secure by Default“ in Oracle 11g Unter U t “S “Secure b by Default” D f lt” versteht t ht Oracle O l eine i ganze Reihe von out-of-the-box Maßnahmen, welche die Oracle 11g Datenbank sicherer machen sollen als eine 10g Installation vergleichbare 10g-Installation. ... mit den Zielen - Erleichterung für den DBA, eine sicherere Datenbank out-of-the-box zu installieren. - Erhöhte Sicherheit für Benutzer und Passwörter - Kontrolle der Netzwerkzugriffe aus der Datenbank ... unter Klärung der Fragen - Mit welchem Mi l h A f Aufwand d für fü den d DBA? Mit welchen Auswirkungen auf unsere Applikationen? Abgrenzung zu älteren Methoden? Wie sicher sind die neuen Methoden wirklich? "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 3 Agenda • Initiative „Secure by Default“ - „Enhanced Default Security Settings“ - Verbesserte Passwort-Verifizierungsfunktion Passwort Verifizierungsfunktion - Delayed Failed Logins - Access Control Listen (ACLs) – Kontrolle der Netzwerkzugriffe aus der Datenbank • Verbesserter Passwortschutz und -management management - Case-sensitive Passwörter - Case-sensitive Passwortdatei - Passwort Hashing - Prüfung auf Standardkennwörter "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 4 „Enhanced Default Security Settings“ im DBCA 11g • DBCA 11g fragt bei Anlage und Änderung einer Datenbank Datenbank, ob die „Enhanced Default Security Settings“ eingeschaltet werden sollen: ORACLE empfiehlt: „Keep the enhanced 11g default security settings.“ (Default) Änderungen am Standard Benutzerprofil St d d äßi Standardmäßiges A Auditing diti ... sind i d di die F Folge! l ! "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 5 Änderungen am Standard Benutzerprofil • Durch das Einschalten der “Enhanced Enhanced default security”-Einstellungen security -Einstellungen im DBCA werden Änderungen am Standard-Benutzerprofil vorgenommen: SQL> select from where and RESOURCE_NAME, LIMIT DBA_PROFILES PROFILE = 'DEFAULT' RESOURCE_TYPE = 'PASSWORD'; RESOURCE_NAME -------------------------------FAILED_LOGIN_ATTEMPTS PASSWORD_LIFE_TIME PASSWORD_REUSE_TIME PASSWORD_REUSE_MAX PASSWORD_VERIFY_FUNCTION PASSWORD_LOCK_TIME PASSWORD_GRACE_TIME LIMIT -----------------------------10 180 restriktiver UNLIMITED UNLIMITED NULL 1 7 • Sämtliche Benutzer – egal ob DBA oder Batch-Benutzer – müssen nach 180 Tagen ihr Passwort ändern! • Auch bei per Skript erstellter 11g Datenbank gilt dieses Verhalten (secconf.sql)! "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 6 Standardmäßiges Auditing (I) • Durch das Einschalten der “Enhanced Enhanced default security”-Einstellungen security -Einstellungen im DBCA ändert sich der Default des Standard-Auditings: STMT/PRIV ----------------------------------ALTER ANY PROCEDURE ALTER ANY TABLE ALTER DATABASE ALTER PROFILE ALTER SYSTEM ALTER USER AUDIT SYSTEM CREATE ANY JOB CREATE ANY LIBRARY CREATE ANY PROCEDURE CREATE ANY TABLE CREATE EXTERNAL JOB CREATE PUBLIC DATABASE LINK CREATE SESSION CREATE USER DROP ANY PROCEDURE DROP ANY TABLE DROP PROFILE DROP USER EXEMPT ACCESS POLICY GRANT ANY OBJECT PRIVILEGE GRANT ANY PRIVILEGE GRANT ANY ROLE ROLE SYSTEM AUDIT SUCCESS ---------BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? FAILURE ---------BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS BY ACCESS Audit-Optionen ... kontrollieren ... an die eigenen Bedürfnisse anpassen ... CREATE SESSION !!! ' ALTER SESSION ' Views ' kritische Tabellen (AUD$...) 7 Standardmäßiges Auditing (II) • Außerdem steht AUDIT_TRAIL AUDIT TRAIL auf DB, DB statt wie bisher auf NONE: SQL> show parameters audit NAME --------------------------------audit_file_dest audit_syslog_level audit_sys_operations audit_trail VALUE ------------------------/oracle/admin/ora20/adump FALSE DB … Standard-Auditing läuft los, in die Datenbank (SYS.AUD$)! Empfehlungen • SYS.AUD$ in dedizierten Tablespace (raus aus SYSTEM) Regelmäßige Verarbeitung der Audit-Daten Audit-Einstellungen anpassen Auswirkungen auf Performance beachten Auch bei per Skript erstellter 11g Datenbank gilt dieses Verhalten ( (secconf.sql)! f ) "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 8 Agenda • Initiative „Secure by Default“ - „Enhanced Default Security Settings“ - Verbesserte Passwort-Verifizierungsfunktion Passwort Verifizierungsfunktion - Delayed Failed Logins - Access Control Listen (ACLs) – Kontrolle der Netzwerkzugriffe aus der Datenbank • Verbesserter Passwortschutz und -management management - Case-sensitive Passwörter - Case-sensitive Passwortdatei - Passwort Hashing - Prüfung auf Standardkennwörter "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 9 Verbesserte Passwort-Verifizierungsfunktion Definition Passwort-Verifizierungsfunktion PL/SQL-Funktion (verfügbar ab Oracle 8i), die neu eingegebene oder geänderte Benutzerkennwörter auf ausreichende Komplexität überprüft. Neue Funktion VERIFY_FUNCTION_11G unter 11g verfügbar • Anlage über @?/rdbms/admin/utlpwdmg.sql • Skript muss weiterhin explizit ausgeführt werden (kein Standard!) Standard!). • Erzeugt verify_function (10g) und verify_function_11G (neu) • Ändert das Standard-Benutzerprofil: - PASSWORD_VERIFY_FUNCTION Ö verify_function_11G - PASSWORD-bezogene Parameter Ö „Enhanced Default Security“ Einstellungen Security“-Einstellungen "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 10 Verbesserte Passwort-Verifizierungsfunktion • Anforderungen an die Komplexität des Passwortes wurden in der neuen Funktion VERIFY_FUNCTION_11G stark erhöht: 9 9 9 9 9 9 9 9 Minimale Passwortlänge von 8 Stellen (bisher: 4 Stellen) Passwort ungleich Username, Username||1..100 (neu) Passwort ass o u ungleich g e c Use Username a e rückwärts üc ä s geschrieben gesc ebe ((neu) eu) Passwort ungleich Datenbankname, Datenbankname||1..100 (neu) “Einfache” Passwörter werden geprüft (z.B. welcome1, database1, user1234, etc.)) ((zu einfach; kann erweitert werden)) Passwort ungleich oracle||1..100 (neu) Passwort muss mind. 1 Buchstabe und mind. 1 Zahl beinhalten (bisher: 1 Buchstabe, 1 Zahl, 1 Sonderzeichen) (Wieso fehlen Sonderzeichen?) Passwort muss sich in mind. 3 Zeichen vom alten PW unterscheiden "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 11 Agenda • Initiative „Secure by Default“ - „Enhanced Default Security Settings“ - Verbesserte Passwort-Verifizierungsfunktion Passwort Verifizierungsfunktion - Delayed Failed Logins - Access Control Listen (ACLs) – Kontrolle der Netzwerkzugriffe aus der Datenbank • Verbesserter Passwortschutz und -management management - Case-sensitive Passwörter - Case-sensitive Passwortdatei - Passwort Hashing - Prüfung auf Standardkennwörter "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 12 Delayed Failed Logins Delayed Failed Logins Verzögerte Bearbeitung weiterer Login-Versuche bei falscher Passworteingabe für existierende Benutzer in der DB. • • • gehört mit zum Standard in 11g wird nach 3 Fehlversuchen wirksam Ansteigende Verzögerung auff max. 10 S Sekunden Anmeldeversuch A t i d V ö k d jje A ld h # time echo "show user" | sqlplus -s <user>/<pwd> 8,000 7 363 7,363 7,000 6,313 elapsed real time 6,000 5,297 5,000 ... bis zur Sperrung des Accounts abhängig von Accounts, FAILED_LOGIN_ATTEMPTS (Default: 10) im Profil. 4,382 4,000 Nicht zu verwechseln mit 11g init.ora sec_max_failed_login_ attempts! 3,306 3,000 2,303 2,000 1,308 1,000 0,298 0 000 0,000 1 0,294 2 0,348 0,300 3 4 5 6 7 8 9 10 1011 n-ter Anmeldeversuch "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 13 Agenda • Initiative „Secure by Default“ - „Enhanced Default Security Settings“ - Verbesserte Passwort-Verifizierungsfunktion Passwort Verifizierungsfunktion - Delayed Failed Logins - Access Control Listen (ACLs) – Kontrolle der Netzwerkzugriffe aus der Datenbank • Verbesserter Passwortschutz und -management management - Case-sensitive Passwörter - Case-sensitive Passwortdatei - Passwort Hashing - Prüfung auf Standardkennwörter "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 14 Fine-Grained Access Control für UTL_* „Netzwerk Netzwerk“-Pakete Pakete Bis Oracle 10g g „Netzwerk“-Pakete UTL_TCP, UTL_SMTP, UTL_MAIL, UTL_HTTP und UTL_INADDR sind durch EXECUTE-Privileg an PUBLIC (!) zur Ausführung freigegeben. ÖJeder Benutzer konnte Informationen aus der Datenbank an beliebige, im Netzwerk erreichbare Server schicken! Nach Umstieg auf Oracle 11g SQL> create user test_acl identified by acl; SQL> grant create session to test_acl; SQL> conn test_acl/acl SQL> exec dbms_output.put_line(utl_inaddr.get_host_name); p p _line(utl_inaddr.get g _host_name); END; BEGIN dbms_output.put * ERROR at line 1: ORA-24247: network access denied by access control list (ACL) ORA-06512: at "SYS.UTL_INADDR", line 4 ORA-06512: ORA 06512: at "SYS SYS.UTL_INADDR UTL INADDR", line 35 ORA-06512: at line 1 "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? Netzwerkzugriffe müssen zudem für einzelne Ziele und Benutzer über Access Control Listen (ACLs) freigegeben g g werden!!! 15 Access Control Listen (ACLs) in Oracle 11g ACLs Definition, welcher Benutzer an welchen Host und Port (opt.) Netzwerkzugriffe aus der DB durchführen kann. • • • • Implementiert im neuen Package DBMS_NETWORK_ACL_ADMIN Kontrolle ist begrenzt auf 5 „Netzwerk Netzwerk“-Pakete: Pakete: UTL_TCP, UTL_HTTP, UTL_SMTP, UTL_MAIL, UTL_INADDR Privilegierte Benutzer (SYSDBA, SYSTEM, DBA-Rolle) können Pakete nach wie vor nutzen ACLs werden als XML Dokumente abgelegt Ö XML DB muss installiert sein (siehe: DBA_REGISTRY) • • • Neue D N D.D. D Vi Views (DBA_NETWORK_ACL_PRIVILEGES, DBA NETWORK ACL PRIVILEGES DBA DBA_NETWORK_ACLS) NETWORK ACLS) Kontrollierter Netzwerkzugriff ist nicht mit Zugriff (EXECUTE) auf UTL-Pakete zu verwechseln Aufsetzen f und Verwalten von ACLs C gestalten sich komplex "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 16 Access Control Listen (ACLs) in Oracle 11g • Schritt 1: ACL anlegen SQL> conn / as SYSDBA SYS> BEGIN 2 DBMS DBMS_NETWORK_ACL_ADMIN.CREATE_ACL NETWORK ACL ADMIN CREATE ACL ( 3 acl => 'test_acl.xml', 4 description => 'Network connection permission for UTL_INADDR for user TEST_ACL', 5 principal => 'TEST_ACL', 6 is_grant => TRUE, 7 privilege p g => 'resolve'); -- 'connect | resolve' 8 END; 9 / • Schritt 2: ACL an Netzwerk Service (Host, (Host Port) zuweisen SYS> BEGIN 2 DBMS_NETWORK_ACL_ADMIN.ASSIGN_ACL ( 3 acl => 'test_acl.xml', 4 h host t => > 'SLES10 'SLES10.ordix.de'); di d ') 5 END; 6 / Package UTL_INADDR kann nun korrekt angewendet werden: SYS> COMMIT; SQL> conn test_acl/acl SQL> exec dbms_output.put_line(utl_inaddr.get_host_name); sles10 "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 17 Agenda • Initiative „Secure by Default“ - „Enhanced Default Security Settings“ - Verbesserte Passwort-Verifizierungsfunktion Passwort Verifizierungsfunktion - Delayed Failed Logins - Access Control Listen (ACLs) – Kontrolle der Netzwerkzugriffe aus der Datenbank • Verbesserter Passwortschutz und -management management - Case-sensitive Passwörter - Case-sensitive Passwortdatei - Passwort Hashing - Prüfung auf Standardkennwörter "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 18 Case-sensitive Passwörter • Erkennung von Groß- und Kleinschreibung bei Kennwörtern wird mit Oracle 11g eingeführt: sec case sensitive logon = TRUE | FALSE sec_case_sensitive_logon - neuer Initialisierungsparameter; Standardwert: TRUE - modifizierbar (ALTER SYSTEM) - TRUE Ö Kennwörter werden jetzt zusätzlich case-sensitiv erstellt, Ö in der Datenbank (SYS.USER$: Spalte SPARE4) abgelegt, Ö case-sensitiv authentifiziert. SYS@KHODB11> select password, spare4 from user$ where name='KHO'; PASSWORD SPARE4 ---------------- ------------------------------------------------------------4E4373DCF80C5BFF S:AE0ACC144076D334920C045443B923D215DD95001FA416892482B97D070A 10 Hash: H h W h l auff altes lt V f h iimmer noch h möglich! ö li h! 10g Wechsel Verfahren "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 19 Passwort Versionen • In welcher Oracle-Version das Passwort erstellt wurde, zeigt die zusätzliche Spalte PASSWORD_VERSIONS in der View DBA_USERS: SQL> select username, p password_versions from dba_users; USERNAME --------------RON JOE BOB Oracle Hash 10G 10G 11G 11G • PASSWORD -------10G 10G 11G 11G Authentifizierung Herkunft der Passwort Version case insensitiv case-insensitiv Passwort eines migrierten Benutzers Benutzers, das noch nicht umgesetzt wurde. case-insensitiv, Unter 11g neu erstelltes oder auf 11g case-sensitiv gewechseltes Passwort. case-sensitiv Passwort mit erzwungener Case-Sensitivität. Bei Migration/Import auf 11g: Case sensitiv nach erstmaligem PW-Wechsel "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 20 Datenbank-Links und Case-Sensitivität Database Link Case-Sensitivität bleibt erhalten => exakte PW-Eingabe PW Eingabe Database Link Problematisch, da 10g nur Großbuchstaben liefert => PW-Neuanlage in Uppercase Database Link Case-Sensitivität geht verloren => beliebige PW-Eingabe "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 21 Agenda • Initiative „Secure by Default“ - „Enhanced Default Security Settings“ - Verbesserte Passwort-Verifizierungsfunktion Passwort Verifizierungsfunktion - Delayed Failed Logins - Access Control Listen (ACLs) – Kontrolle der Netzwerkzugriffe aus der Datenbank • Verbesserter Passwortschutz und -management management - Case-sensitive Passwörter - Case-sensitive Passwortdatei - Passwort Hashing - Prüfung auf Standardkennwörter "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 22 Case-Sensitive Passwortdatei • • Ab Oracle 11g sind Passwörter in der Passwortdatei standardmäßig case-sensitiv. Durch Setzen von ignorecase=y kann dies deaktiviert werden: orapwd file=$ORACLE_HOME/dbs/orapw$ORACLE_SID ignorecase=y Enter password for SYS: password • Auf 11g migrierte/importierte Benutzer mit SYSDBA- bzw. SYSOPER-Privileg: - sind im migrierten PW File enthalten - Passwörter bleiben vorerst case-insensitiv! - Erst der nächste PW-Wechsel unter Verwendung eines case-sensitiven PW sensitiv ab! File legt und prüft diese case case-sensitiv ToDo: 1.) PW File muss neu erstellt werden 2.) REGRANT der PW Benutzer 3.) ALTER USER ... IDENTIFIED BY ...; "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 23 Agenda • Initiative „Secure by Default“ - „Enhanced Default Security Settings“ - Verbesserte Passwort-Verifizierungsfunktion Passwort Verifizierungsfunktion - Delayed Failed Logins - Access Control Listen (ACLs) – Kontrolle der Netzwerkzugriffe aus der Datenbank • Verbesserter Passwortschutz und -management management - Case-sensitive Passwörter - Case-sensitive Passwortdatei - Passwort Hashing - Prüfung auf Standardkennwörter "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 24 Password Hashing in 11g • Password Hashing bis 10gR2: - Hash per 64-bit DES über username||upper(password) - Hash Werte einsehbar über DBA_USERS und USER$ • Password Hashing ab 11gR1: - • Passwort wird mit „echtem“ SALT zusammengesetzt Wechsel auf stärkeren Hash-Algorithmus (SHA-1, 160-bit key) case-sensitiv; bei Migration nach erstem PW-Wechsel Alter 10g Hash weiterhin verfügbar (Schwachstelle!) 11g Passwort Hash wird in folgenden Schritten gebildet: 1. 2. 3. 4 4. SALT ((10 Bytes) y ) erzeugen g Passwort (case-sensitiv) mit SALT zusammensetzen Hierüber Hash mit SHA-1 bilden (20 Bytes) Hash Wert mit SALT zusammensetzen und in SPARE4 von SYS.USER$ ablegen (30 Bytes) "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 25 „ALTER USER ... IDENTIFIED BY ...;“ • $ Ab 11g sind Hash Werte nur noch abrufbar über SYS.USER$: SQL> select name, password, spare4 from SYS.USER$ where name in ('SCOTT', 'LINDA'); NAME -----LINDA SCOTT PASSWORD ----------------1BED61BA4E3A4BD2 F894844C34402B67 SPARE4 -------------------------------------------------------------S:36690519A9F7B724D376F3B582C4BFD7CC33BA1A2AB2A0567653E1E480D7 S:8369445408CAD9DE575EAFDD4ABD55B8CD5874AD9A0C31E1F3A389FBDC21 • „ALTER ALTER USER < <username> > IDENTIFIED BY VALUES ...;“ “ funktioniert weiterhin: ALTER USER "SCOTT" IDENTIFIED BY VALUES 'S:8369445408CAD9DE575EAFDD4ABD55B8CD5874AD9A0C31E1F3A389FBDC21;F894844C34402B67'; • Password-Hash kann hierbei case-sensitiv und/oder caseinsensitiv abgelegt werden. -- init.ora: sec_case_sensitive_logon=TRUE Sicherste Einstellung an dieser Stelle (463999.1) ALTER USER "SCOTT" SCOTT IDENTIFIED BY VALUES 'S:8369445408CAD9DE575EAFDD4ABD55B8CD5874AD9A0C31E1F3A389FBDC21'; "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 26 Agenda • Initiative „Secure by Default“ - „Enhanced Default Security Settings“ - Verbesserte Passwort-Verifizierungsfunktion Passwort Verifizierungsfunktion - Delayed Failed Logins - Access Control Listen (ACLs) – Kontrolle der Netzwerkzugriffe aus der Datenbank • Verbesserter Passwortschutz und -management management - Case-sensitive Passwörter - Case-sensitive Passwortdatei - Passwort Hashing - Prüfung auf Standardkennwörter "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 27 Prüfung auf Standardkennwörter (I) • Neue View DBA_USERS_WITH_DEFPWD listet alle von Oracle angelegten Benutzer auf, die noch über ihr Standardkennwort verfügen: SQL> select * from dba_users_with_defpwd; Q p ; USERNAME ----------------------------------------HR OUTLN SCOTT SYSTEM XDB ... • Tipp: Abfrage mit View DBA_USERS verknüpfen select username from dba_users_with_defpwd where username in (select username from dba_users where account_status = 'OPEN'); ); "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 28 Prüfung auf Standardkennwörter (II) $ gegen die Hash-Werte • Interner Abgleich der Passwörter (SYS.USER$) aller in 11g bekannten Standardkennwörter (SYS.DEFAULT_PWD$): TEXT (View 'DBA 'DBA_USERS_WITH_DEFPWD') USERS WITH DEFPWD') ------------------------------------------------SELECT DISTINCT u.name FROM SYS.user$ u, SYS.default_pwd$ dp WHERE u.type# = 1 AND u.password = dp.pwd_verifier AND u.name = dp.user_name AND dp.pv_type = 0 SQL> select * from SYS.default_p pwd$; Q USER_NAME PWD_VERIFIER PV_TYPE --------------- --------------------- ---------HR 4C6D73C3E8B0F0DA 0 OUTLN 4A3BA55E08595C81 0 SCOTT F894844C34402B67 0 SYSTEM 4D27CA6E3E3066E6 0 WMSYS 7C9BA362F8314299 0 ... 690 rows selected selected. "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 29 Fazit & Schlusswort 11g Datenbank ist out-of-the-box sicherer Maßnahmen sind aus Security-Sicht gut & einfach einzurichten Oracle holt mit wichtigen Industriestandards in puncto Sicherheit auf Auswirkungen berücksichtigen Nacharbeiten Anpassungen an die eigenen Bedürfnisse Nacharbeiten, Aus Gründen der Abwärtskompatibilität ist der neue PasswortAlgorithmus nicht wirklich sicherer Weiterhin in diesem Sinne ... „Security ist weder Produkt noch erreichter Status, sondern ein Prozess, der kontinuierlich weiter verfolgt werden will!“ "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 30 Vielen Dank für Ihre Aufmerksamkeit! einfach.gut.beraten. "Secure by Default" in Oracle 11g – Die sichere Datenbank out-of-the-box? 33