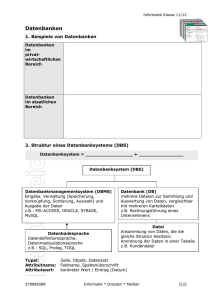

Architektur und Administration einer webbasierten

Werbung