Einführung in die Soziale Netzwerkanalyse und

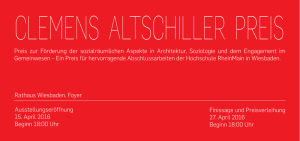

Werbung