scip ag

Werbung

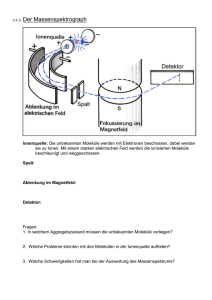

scip ag Contents 1. Editorial 2. scip AG Informationen 3. Neue Sicherheitslücken 4. Statistiken Verletzbarkeiten 5. Labs 6. Bilderrätsel 7. Impressum 1. Editorial Der Verkehr steht still scip monthly Security Summary 19.12.2012 Jedes Jahr, beim ersten Schnefall, offenbart sich dasselbe Bild auf Schweizer Strassen: der Verkehr steht still, Unfälle häufen sich und es scheint, als ob die Autofahrer zum ersten Mal auf Schnee fahren. Der öffentliche Verkehr verspätet sich massiv und komplettiert damit das Chaos. Vielleicht stellt sich an dieser Stelle die Frage, was dies mit IT zu tun haben soll. Nun, hier lässt sich das Wort Bottleneck in den Raum werfen: durch die Überbelastung einer Leitung wird der Zugriff auf einen gewissen Dienst verhindert. Programmierung bezogen: um einen Kuchen zuzubereiten, mische ich alle Zutaten zusammen (Programmierung), um sie nachher im Ofen (Kompilierung) zu backen. Manche dieser Vergleiche sind einfach zu finden und offensichtlich, andere oft schwer zu erkennen. Manche sind sehr vereinfacht, andere beinahe eine 1-zu-1-Übersetzung. Ich suche diese Vergleiche gerne, da sie für viele Menschen dabei hilfreich sind, eine unbekannte Thematik mit etwas verbinden können, zu dem sie bereits einen Bezug haben. Und da unsere Branche beiweilen einen sehr obskuren Ruf hat, ist jede vereinfachte Darstellung für Aussenstehende, die sich einen raschen Überblick zu einem Problem oder einer Thematik aneignen möchten, meines Erachtens zu begrüssen. Schliesslich hat schon Albert Einstein gesagt: Wenn du es nicht einfach erklären kannst, hast du es nicht gut genug verstanden. Ich hoffe, dass ich damit einen interessanten Anreiz geben konnte, unsere alltägliche Arbeit in eine neue Perspektive zu rücken. Sean Rütschi Zürich, 17. Dezember 2012 Insofern offenbaren sich gewisse Parallelen im Netzwerk- und Strassenverkehr. Wird ein Strassennetz schlecht geplant, lassen sich Staus kaum verhindern. Dasselbe ist im Netzwerk ersichtlich: wird ein Netzwerk schlecht geplant und/oder konfiguriert, entsteht schnell ein Bottleneck. Interessanterweise lassen sich sehr oft Sinnbilder zwischen der realen Welt und der IT ziehen. Eine andere Sicht auf die Dinge erklärt oft auch bestehende Probleme einfacher. Diese Vergleiche beschränken sich natürlich nicht ausschliesslich auf Netzwerke. Hier ein weiteres Beispiel, diesmal auf die 1/23 s c i p a g © scip AG 2. scip AG Informationen 2.1 Frohe Festtage Die scip AG wünscht allen Leserinnen und Lesern des scip monthly Security Summary frohe und erholsame Festtage und einen guten Rutsch ins Jahr 2013. Wir freuen uns darauf, Sie auch im kommenden Jahr zu unserer Leserschaft zählen zu dürfen! 2.2 Configuration Review Das Ziel unserer Dienstleitung Configuration Review ist die Identifikation von fehlerhaften und ineffizienten Einstellungen in etablierten Konfigurationen. Der Kunde stellt uns sämtliche Konfigurationen des zu untersuchenden Systems sowie optional entsprechende Dokumentationen (BenutzerHandbuch, Hardening-Guides, etc.) zur Verfügung. Parsing: Dissektieren der einzelnen Attribute der Konfiguration und der jeweiligen Einstellungen. Bewertung: Bewerten und gewichten der einzelnen Konfigurationsmöglichkeiten und ihrer Einstellungen. Auditing: Ausmachen ineffizienter und fehlerhafter Konfigurationseinstellungen. Die Konfigurationseinstellungen bilden unter anderem die Grundlage des Funktionsverhaltens einer Lösung. Durch eine Configuration Review können entsprechend zentrale Punkte, die bei einer netzwerkbasierten Prüfung nur mit hohem Aufwand erahnt werden konnten, zweifelsfrei ausgemacht. Dank unserer langjährigen Erfahrung und unserem ausgewiesenen Expertenwissen haben wir als scip AG bereits eine Vielzahl von Configuration Review Projekte durchgeführt. scip monthly Security Summary 19.12.2012 Zählen auch Sie auf uns! http://www.scip.ch/?firma.referenzenalle Zögern Sie nicht und kontaktieren Sie unseren Herrn Simon Zumstein unter der Telefonnummer +41 44 404 13 13 oder senden Sie ihm eine Mail an [email protected]. 2/23 s c i p a g © scip AG 3. Neue Sicherheitslücken Die erweiterte Auflistung hier besprochener Schwachstellen sowie weitere Sicherheitslücken sind unentgeltlich in unserer Datenbank unter http://www.scip.ch/?vuldb einsehbar. Das Dienstleistungspaket VulDB Alert System liefern Ihnen jene Informationen, die genau für Ihre Systeme relevant sind: http://www.scip.ch/?vuldb.alertsystem 7125 7124 7123 7120 7119 7117 7116 7115 7114 7113 7109 Inhalt 7175 7180 7174 scip monthly Security Summary 19.12.2012 7173 7172 7168 7122 7104 7163 7131 7129 7128 7127 7101 Google Android /dev/exynos-mem erweiterte Rechte Netgear WGR614 Authentication Code schwache Authentisierung [CVE-20126340] Cisco Unified IP Phone Kernel Call Handler Pufferüberlauf Adobe Photoshop Camera Raw Raw.8bi Plugin Pufferüberlauf [CVE2012-5679] Adobe Photoshop Camera Raw Raw.8bi Plugin Pufferüberlauf [CVE2012-5680] Samsung LED 3D Smart TV Pufferüberlauf Microsoft Word Rich Text Format Pufferüberlauf [CVE-2012-2539] Microsoft Internet Explorer Mouse/Keyboard Activity Handler fireEvent() Information Disclosure Google Chrome URL Loader Race Condition [CVE-2012-5139] Citrix XenApp XML Service Interface Pufferüberlauf [CVE-2012-5161] Adobe Flash Player Input Validation Handler Pufferüberlauf [CVE-20125678] Microsoft Windows Font Parser erweiterte Rechte [CVE-2012-4786] Microsoft Internet Explorer 7093 7087 7076 7074 7077 7067 7065 7090 7064 7100 7034 7025 7023 7012 InjectHTMLStream Object Handler Pufferüberlauf Microsoft Internet Explorer CMarkup Object Handler Pufferüberlauf Microsoft Internet Explorer Object Ref Counting Pufferüberlauf Microsoft Windows Font Parser erweiterte Rechte [CVE-2012-2556] Microsoft Windows Email File Name Parser Pufferüberlauf [CVE-2012-4774] Microsoft Windows DirectPlay Pufferüberlauf [CVE-2012-1537] Adobe Flash Player Input Validation Handler Pufferüberlauf [CVE-20125678] Adobe ColdFusion Sandbox Pufferüberlauf [CVE-2012-5675] Adobe Flash Player Input Validation Handler Pufferüberlauf [CVE-20125676] Adobe Flash Player Input Validation Handler Pufferüberlauf [CVE-20125677] Symantec Endpoint Protection Script Handler Pufferüberlauf [CVE-20124348] Nagios Nagios Core history.cgi process_cgivars Pufferüberlauf VLC Media Player SWF Parser Pufferüberlauf NVIDIA Installer NVI2.dll AddPackages() Pufferüberlauf Opera Browser GIF Decoder Opera.dll Pufferüberlauf Panda Internet Security DLL Linker erweiterte Rechte Apache Tomcat FORM Authentication Handler schwache Authentisierung Tectia SSH Server SSH USERAUTH CHANGE REQUEST sshconnect2.c input_userauth_passwd_changereq Format String Oracle MySQL Server sql/sql_acl.cc acl_get() Pufferüberlauf Oracle MySQL Server MDL_key::mdl_key_init() Pufferüberlauf Google Chrome WebGL Pufferüberlauf [CVE-2012-5129] Google Chrome File Path Handler Spoofing [CVE-2012-5138] Oracle Java JRE MidiDevice.Info Race Condition Google Chrome SVG Filter Pufferüberlauf [CVE-2012-5133] Cisco WAG120N setup.cgi Pufferüberlauf Ubuntu Linux unity-firefox-extension unity-global-property-initializer.js Pufferüberlauf Instagram HTTP schwache 3/23 s c i p a g © scip AG 7007 7006 7005 7004 7003 7002 7001 7000 6999 6996 6995 Verschlüsselung Mozilla Firefox gfxFont::GetFontEntry() Pufferüberlauf Mozilla Firefox nsWindow::OnExposeEvent() Pufferüberlauf Mozilla Firefox gfxShapedWord::CompressedGlyph::Is ClusterStart() Pufferüberlauf Mozilla Firefox nsTextEditorState::PrepareEditor() Pufferüberlauf Mozilla Firefox/Thunderbird XPCWrappedNative::Mark() Pufferüberlauf Mozilla Firefox/Thunderbird nsEditor::FindNextLeafNode() Pufferüberlauf Mozilla Firefox/Thunderbird nsViewManager::ProcessPendingUpdat es() Pufferüberlauf Mozilla Firefox/Thunderbird BuildTextRunsScanner::BreakSink::Set Breaks() Pufferüberlauf Mozilla Firefox/Thunderbird webgl Bufferdata Handler Pufferüberlauf Opera Browser HTTP Response Handler Pufferüberlauf Opera Browser Page Handler Information Disclosure 3.1 Google Android /dev/exynos-mem erweiterte Rechte scip monthly Security Summary 19.12.2012 Risiko: Datum: VulDB: kritisch 15.12.2012 http://www.scip.ch/?vuldb.7175 Eine kritische Schwachstelle wurde in Google Android (Samsung Exynos 4210/4412) entdeckt. Betroffen hiervon ist eine unbekannte Funktion der Datei /dev/exynos-mem. Durch das Beeinflussen mit einer unbekannten Eingabe kann eine erweiterte Rechte-Schwachstelle ausgenutzt werden. Auswirken tut sich dies auf Vertraulichkeit, Integrität und Verfügbarkeit. Die Schwachstelle lässt sich durch das Einspielen des Patches exploit fix lösen. Dieser kann von forum.xda-developers.com bezogen werden. Das Problem kann zusätzlich durch den Einsatz von Apple iPhone als alternatives Produkt mitigiert werden. Als bestmögliche Massnahme wird das Installieren des jeweiligen Patches empfohlen. Das Erscheinen einer Gegenmassnahme geschah 2 Tage nach der Veröffentlichung der Schwachstelle. Google hat demnach unverzüglich reagiert. 3.2 Netgear WGR614 Authentication Code schwache Authentisierung [CVE-2012-6340] Risiko: Datum: VulDB: kritisch 14.12.2012 http://www.scip.ch/?vuldb.7180 In Netgear WGR614 7 wurde eine kritische Schwachstelle ausgemacht. Hiervon betroffen ist eine unbekannte Funktion der Komponente Authentication Code. Mittels dem Manipulieren mit einer unbekannten Eingabe kann eine schwache Authentisierung-Schwachstelle ausgenutzt werden. Mit Auswirkungen muss man rechnen für Vertraulichkeit und Integrität. Es sind keine Informationen bezüglich Gegenmassnahmen bekannt. Der Einsatz eines alternativen Produkts bietet sich im Zweifelsfall an. 3.3 Cisco Unified IP Phone Kernel Call Handler Pufferüberlauf Risiko: Datum: VulDB: kritisch 12.12.2012 http://www.scip.ch/?vuldb.7174 In Cisco Unified IP Phone 7900 Series wurde eine kritische Schwachstelle entdeckt. Betroffen davon ist eine unbekannte Funktion der Komponente Kernel Call Handler. Mittels dem Manipulieren mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Auswirkungen sind zu beobachten für Vertraulichkeit, Integrität und Verfügbarkeit. Als bestmögliche Massnahme wird das Einspielen des entsprechenden Patches empfohlen. 3.4 Adobe Photoshop Camera Raw Raw.8bi Plugin Pufferüberlauf [CVE-2012-5679] Risiko: Datum: VulDB: kritisch 12.12.2012 http://www.scip.ch/?vuldb.7173 Es wurde eine kritische Schwachstelle in Adobe Photoshop Camera Raw bis 7.2 entdeckt. Betroffen ist eine unbekannte Funktion der Komponente Raw.8bi Plugin. Durch das Manipulieren mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Hiermit kann man Programmcode ausführen. Auswirkungen hat dies auf Vertraulichkeit, Integrität und 4/23 s c i p a g © scip AG Verfügbarkeit. aus auf Vertraulichkeit, Verfügbarkeit. Ein Aktualisieren auf die Version 7.3 vermag dieses Problem zu lösen. 3.5 Adobe Photoshop Camera Raw Raw.8bi Plugin Pufferüberlauf [CVE-2012-5680] Risiko: Datum: VulDB: kritisch 12.12.2012 http://www.scip.ch/?vuldb.7172 Eine kritische Schwachstelle wurde in Adobe Photoshop Camera Raw bis 7.2 ausgemacht. Hiervon betroffen ist eine unbekannte Funktion der Komponente Raw.8bi Plugin. Mittels Manipulieren mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Damit lässt sich Denial of Service. Mit Auswirkungen muss man rechnen für Vertraulichkeit, Integrität und Verfügbarkeit. Ein Upgrade auf die Version 7.3 vermag dieses Problem zu beheben. 3.6 Samsung LED 3D Smart TV Pufferüberlauf scip monthly Security Summary 19.12.2012 Risiko: Datum: VulDB: kritisch 12.12.2012 http://www.scip.ch/?vuldb.7168 In Samsung LED 3D Smart TV wurde eine kritische Schwachstelle gefunden. Es betrifft eine unbekannte Funktion. Mittels dem Manipulieren mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Dadurch kann man erweiterte Zugriffe durchführen. Das hat Auswirkungen auf Vertraulichkeit, Integrität und Verfügbarkeit. Als bestmögliche Massnahme wird Workaround empfohlen. 3.7 Microsoft Word Rich Text Format Pufferüberlauf [CVE-2012-2539] Risiko: Datum: VulDB: kritisch 12.12.2012 http://www.scip.ch/?vuldb.7122 Es wurde eine kritische Schwachstelle in Microsoft Word 2003/2007/2010/Viewer, ein Betriebssystem, gefunden. Dies betrifft eine unbekannte Funktion der Komponente Rich Text Format. Dank der Manipulation mit einer unbekannten Eingabe kann eine PufferüberlaufSchwachstelle ausgenutzt werden. Dadurch lässt sich Programmcode ausführen. Dies wirkt sich Integrität und Als bestmögliche Massnahme wird das Einspielen des entsprechenden Patches empfohlen. Das Erscheinen einer Gegenmassnahme geschah schon vor und nicht nach der Veröffentlichung der Schwachstelle. Microsoft hat demnach vorab reagiert. 3.8 Microsoft Internet Explorer Mouse/Keyboard Activity Handler fireEvent() Information Disclosure Risiko: Datum: VulDB: kritisch 12.12.2012 http://www.scip.ch/?vuldb.7104 Es wurde eine kritische Schwachstelle in Microsoft Internet Explorer bis 10, ein Webbrowser, gefunden. Es betrifft die Funktion fireEvent() der Komponente Mouse/Keyboard Activity Handler. Dank der Manipulation mit der Eingabe onmousemove kann eine Information Disclosure-Schwachstelle ausgenutzt werden. Das hat Auswirkungen auf die Vertraulichkeit. Als bestmögliche Deaktivieren der empfohlen. Massnahme wird das betroffenen Komponente 3.9 Google Chrome URL Loader Race Condition [CVE-2012-5139] Risiko: Datum: VulDB: kritisch 11.12.2012 http://www.scip.ch/?vuldb.7163 Eine kritische Schwachstelle wurde in Google Chrome bis 23.0.1271.96 ausgemacht. Davon betroffen ist eine unbekannte Funktion der Komponente URL Loader. Durch das Beeinflussen mit einer unbekannten Eingabe kann eine Race Condition-Schwachstelle ausgenutzt werden. Damit kann man Programmcode ausführen. Die Auswirkungen sind bekannt für Vertraulichkeit, Integrität und Verfügbarkeit. Ein Aktualisieren auf die Version 23.0.1271.97 vermag dieses Problem zu lösen. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Google hat demnach sofort reagiert. 5/23 s c i p a g © scip AG 3.10 Citrix XenApp XML Service Interface Pufferüberlauf [CVE2012-5161] Risiko: Datum: VulDB: kritisch 11.12.2012 http://www.scip.ch/?vuldb.7131 Es wurde eine kritische Schwachstelle in Citrix XenApp bis 6.5 Feature Pack 1 gefunden. Davon betroffen ist eine unbekannte Funktion der Komponente XML Service Interface. Durch das Manipulieren mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Hiermit kann man Programmcode ausführen. Die Auswirkungen sind bekannt für Vertraulichkeit, Integrität und Verfügbarkeit. Die Schwachstelle lässt sich durch das Einspielen des Patches XA650W2K8R2X64R01 lösen. Dieser kann von support.citrix.com bezogen werden. 3.11 Adobe Flash Player Input Validation Handler Pufferüberlauf [CVE-2012-5678] scip monthly Security Summary 19.12.2012 Risiko: Datum: VulDB: kritisch 11.12.2012 http://www.scip.ch/?vuldb.7129 In Adobe Flash Player bis 11.5.502.110 wurde eine kritische Schwachstelle entdeckt. Das betrifft eine unbekannte Funktion der Komponente Input Validation Handler. Durch die Manipulation mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Hiermit lässt sich Programmcode ausführen. Dies hat Einfluss auf Vertraulichkeit, Integrität und Verfügbarkeit. Als bestmögliche Massnahme wird das Installieren des jeweiligen Patches empfohlen. 3.12 Microsoft Windows Font Parser erweiterte Rechte [CVE-2012-4786] Risiko: Datum: VulDB: kritisch 11.12.2012 http://www.scip.ch/?vuldb.7128 Es wurde eine kritische Schwachstelle in Microsoft Windows XP/Vista/7/8/RT/Server 2003/2008/2008R2/2012, ein Betriebssystem, entdeckt. Es betrifft eine unbekannte Funktion der Komponente Font Parser. Dank der Manipulation mit einer unbekannten Eingabe kann eine erweiterte Rechte-Schwachstelle ausgenutzt werden. Dadurch lässt sich Programmcode ausführen. Das hat Auswirkungen auf Vertraulichkeit, Integrität und Verfügbarkeit. Als bestmögliche Massnahme wird das Einspielen des entsprechenden Patches empfohlen. Das Erscheinen einer Gegenmassnahme geschah vor und nicht erst nach der Veröffentlichung der Schwachstelle. Microsoft hat demnach vorgängig reagiert. 3.13 Microsoft Internet Explorer InjectHTMLStream Object Handler Pufferüberlauf Risiko: Datum: VulDB: kritisch 11.12.2012 http://www.scip.ch/?vuldb.7127 Eine kritische Schwachstelle wurde in Microsoft Internet Explorer bis 10, ein Webbrowser, ausgemacht. Betroffen hiervon ist eine unbekannte Funktion der Komponente InjectHTMLStream Object Handler. Durch das Beeinflussen mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Damit kann man Programmcode ausführen. Auswirken tut sich dies auf Vertraulichkeit, Integrität und Verfügbarkeit. Als bestmögliche Massnahme wird das Installieren des jeweiligen Patches empfohlen. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Microsoft hat demnach sofort reagiert. 3.14 Microsoft Internet Explorer CMarkup Object Handler Pufferüberlauf Risiko: Datum: VulDB: kritisch 11.12.2012 http://www.scip.ch/?vuldb.7125 Es wurde eine kritische Schwachstelle in Microsoft Internet Explorer bis 10, ein Webbrowser, ausgemacht. Betroffen ist eine unbekannte Funktion der Komponente CMarkup Object Handler. Durch das Manipulieren mit einer unbekannten Eingabe kann eine PufferüberlaufSchwachstelle ausgenutzt werden. Hiermit kann man Programmcode ausführen. Auswirkungen hat dies auf Vertraulichkeit, Integrität und Verfügbarkeit. Als bestmögliche Massnahme wird das Installieren des jeweiligen Patches empfohlen. Das Erscheinen einer Gegenmassnahme 6/23 s c i p a g © scip AG geschah direkt nach der Veröffentlichung der Schwachstelle. Microsoft hat demnach sofort reagiert. 3.15 Microsoft Internet Explorer Object Ref Counting Pufferüberlauf Risiko: Datum: VulDB: kritisch 11.12.2012 http://www.scip.ch/?vuldb.7124 Eine kritische Schwachstelle wurde in Microsoft Internet Explorer bis 10, ein Webbrowser, gefunden. Hiervon betroffen ist eine unbekannte Funktion der Komponente Object Ref Counting. Mittels Manipulieren mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Damit lässt sich Programmcode ausführen. Mit Auswirkungen muss man rechnen für Vertraulichkeit, Integrität und Verfügbarkeit. Als bestmögliche Massnahme wird das Einspielen des entsprechenden Patches empfohlen. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Microsoft hat demnach sofort reagiert. 3.16 Microsoft Windows Font Parser erweiterte Rechte [CVE-2012-2556] scip monthly Security Summary 19.12.2012 Risiko: Datum: VulDB: kritisch 11.12.2012 http://www.scip.ch/?vuldb.7123 In Microsoft Windows XP/Vista/7/8/RT/Server 2003/2008/2008R2/2012, ein Betriebssystem, wurde eine kritische Schwachstelle gefunden. Davon betroffen ist eine unbekannte Funktion der Komponente Font Parser. Durch die Manipulation mit einer unbekannten Eingabe kann eine erweiterte Rechte-Schwachstelle ausgenutzt werden. Hiermit lässt sich Programmcode ausführen. Die Auswirkungen sind bekannt für Vertraulichkeit, Integrität und Verfügbarkeit. Als bestmögliche Massnahme wird das Installieren des jeweiligen Patches empfohlen. Das Erscheinen einer Gegenmassnahme geschah vor und nicht erst nach der Veröffentlichung der Schwachstelle. Microsoft hat demnach vorgängig reagiert. 3.17 Microsoft Windows Email File Name Parser Pufferüberlauf [CVE2012-4774] Risiko: Datum: VulDB: kritisch 11.12.2012 http://www.scip.ch/?vuldb.7120 In Microsoft Windows XP/Vista/7/Server 2003/Server 2008, ein Betriebssystem, wurde eine kritische Schwachstelle entdeckt. Es betrifft eine unbekannte Funktion der Komponente Email File Name Parser. Mittels dem Manipulieren mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Dadurch kann man Programmcode ausführen. Das hat Auswirkungen auf Vertraulichkeit, Integrität und Verfügbarkeit. Als bestmögliche Massnahme wird das Einspielen des entsprechenden Patches empfohlen. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Microsoft hat demnach sofort reagiert. 3.18 Microsoft Windows DirectPlay Pufferüberlauf [CVE-2012-1537] Risiko: Datum: VulDB: kritisch 11.12.2012 http://www.scip.ch/?vuldb.7119 Es wurde eine kritische Schwachstelle in Microsoft Windows XP/Vista/7/Server 2008/Server 2003, ein Betriebssystem, entdeckt. Betroffen hiervon ist eine unbekannte Funktion der Komponente DirectPlay. Durch das Manipulieren durch Datei kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Hiermit kann man Programmcode ausführen. Auswirken tut sich dies auf Vertraulichkeit, Integrität und Verfügbarkeit. Als bestmögliche Massnahme wird das Installieren des jeweiligen Patches empfohlen. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Microsoft hat demnach sofort reagiert. 3.19 Adobe Flash Player Input Validation Handler Pufferüberlauf [CVE-2012-5678] Risiko: Datum: VulDB: kritisch 11.12.2012 http://www.scip.ch/?vuldb.7117 7/23 s c i p a g © scip AG In Adobe Flash Player bis 11.5.502.110 wurde eine kritische Schwachstelle ausgemacht. Betroffen ist eine unbekannte Funktion der Komponente Input Validation Handler. Durch die Manipulation mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Hiermit lässt sich Programmcode ausführen. Auswirkungen hat dies auf Vertraulichkeit, Integrität und Verfügbarkeit. Ein Aktualisieren auf die Version 11.5.502.135 vermag dieses Problem zu lösen. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Adobe hat demnach sofort reagiert. 3.20 Adobe ColdFusion Sandbox Pufferüberlauf [CVE-2012-5675] Risiko: Datum: VulDB: kritisch 11.12.2012 http://www.scip.ch/?vuldb.7116 scip monthly Security Summary 19.12.2012 Es wurde eine kritische Schwachstelle in Adobe ColdFusion bis 10 ausgemacht. Hiervon betroffen ist eine unbekannte Funktion der Komponente Sandbox. Dank der Manipulation mit einer unbekannten Eingabe kann eine PufferüberlaufSchwachstelle ausgenutzt werden. Dadurch lässt sich Programmcode ausführen. Mit Auswirkungen muss man rechnen für Vertraulichkeit, Integrität und Verfügbarkeit. Als bestmögliche Massnahme wird das Einspielen des entsprechenden Patches empfohlen. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Adobe hat demnach sofort reagiert. 3.21 Adobe Flash Player Input Validation Handler Pufferüberlauf [CVE-2012-5676] Risiko: Datum: VulDB: kritisch 11.12.2012 http://www.scip.ch/?vuldb.7115 Eine kritische Schwachstelle wurde in Adobe Flash Player bis 11.5.502.110 gefunden. Davon betroffen ist eine unbekannte Funktion der Komponente Input Validation Handler. Durch das Beeinflussen mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Damit kann man Programmcode ausführen. Die Auswirkungen sind bekannt für Vertraulichkeit, Integrität und Verfügbarkeit. Ein Aktualisieren vermag dieses Problem zu lösen. Eine neue Version kann von get.adobe.com bezogen werden. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Adobe hat demnach sofort reagiert. 3.22 Adobe Flash Player Input Validation Handler Pufferüberlauf [CVE-2012-5677] Risiko: Datum: VulDB: kritisch 11.12.2012 http://www.scip.ch/?vuldb.7114 In Adobe Flash Player bis 11.5.502.110 wurde eine kritische Schwachstelle gefunden. Dies betrifft eine unbekannte Funktion der Komponente Input Validation Handler. Mittels dem Manipulieren mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Dadurch kann man Programmcode ausführen. Dies wirkt sich aus auf Vertraulichkeit, Integrität und Verfügbarkeit. Ein Upgrade auf die Version 11.5.502.135 vermag dieses Problem zu beheben. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Adobe hat demnach sofort reagiert. 3.23 Symantec Endpoint Protection Script Handler Pufferüberlauf [CVE-2012-4348] Risiko: Datum: VulDB: kritisch 10.12.2012 http://www.scip.ch/?vuldb.7113 Es wurde eine kritische Schwachstelle in Symantec Endpoint Protection bis 12.1 gefunden. Das betrifft eine unbekannte Funktion der Komponente Script Handler. Durch das Manipulieren mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Hiermit kann man Programmcode ausführen. Dies hat Einfluss auf Vertraulichkeit, Integrität und Verfügbarkeit. Ein Aktualisieren auf die Version SEP 11.0 RU7MP3/SEP 12.1RU2 vermag dieses Problem zu lösen. Das Erscheinen einer Gegenmassnahme geschah sofort nach der Veröffentlichung der Schwachstelle. Symantec hat demnach unmittelbar reagiert. 8/23 s c i p a g © scip AG 3.24 Nagios Nagios Core history.cgi process_cgivars Pufferüberlauf Risiko: Datum: VulDB: kritisch 09.12.2012 http://www.scip.ch/?vuldb.7109 Eine kritische Schwachstelle wurde in Nagios Nagios Core 3.4.3 ausgemacht. Betroffen ist die Funktion process_cgivars der Datei history.cgi. Durch das Beeinflussen des Arguments host_name/scv_description mit einer unbekannten Eingabe kann eine PufferüberlaufSchwachstelle ausgenutzt werden. Auswirkungen hat dies auf Vertraulichkeit, Integrität und Verfügbarkeit. Es sind keine Informationen bezüglich Gegenmassnahmen bekannt. Der Einsatz eines alternativen Produkts bietet sich im Zweifelsfall an. 3.25 VLC Media Player SWF Parser Pufferüberlauf Risiko: Datum: VulDB: kritisch 07.12.2012 http://www.scip.ch/?vuldb.7101 scip monthly Security Summary 19.12.2012 Es wurde eine kritische Schwachstelle in VLC Media Player 2.0.4 entdeckt. Betroffen ist eine unbekannte Funktion der Komponente SWF Parser. Durch das Manipulieren mit einer unbekannten Eingabe kann eine PufferüberlaufSchwachstelle ausgenutzt werden. Hiermit kann man Programmcode ausführen. Auswirkungen hat dies auf Vertraulichkeit, Integrität und Verfügbarkeit. Es sind keine Informationen bezüglich Gegenmassnahmen bekannt. Der Einsatz eines alternativen Produkts bietet sich im Zweifelsfall an. 3.26 NVIDIA Installer NVI2.dll AddPackages() Pufferüberlauf Risiko: Datum: VulDB: kritisch 06.12.2012 http://www.scip.ch/?vuldb.7093 In NVIDIA Installer 2.1002.85.551 wurde eine kritische Schwachstelle entdeckt. Betroffen ist die Funktion AddPackages() in der Bibliothek NVI2.dll. Durch die Manipulation mit einer unbekannten Eingabe kann eine PufferüberlaufSchwachstelle ausgenutzt werden. Auswirkungen hat dies auf Vertraulichkeit, Integrität und Verfügbarkeit. Es sind keine Informationen bezüglich Gegenmassnahmen bekannt. Der Einsatz eines alternativen Produkts bietet sich im Zweifelsfall an. 3.27 Opera Browser GIF Decoder Opera.dll Pufferüberlauf Risiko: Datum: VulDB: kritisch 04.12.2012 http://www.scip.ch/?vuldb.7087 In Opera Browser bis 12.12, ein Webbrowser, wurde eine kritische Schwachstelle gefunden. Betroffen hiervon ist eine unbekannte Funktion in der Bibliothek Opera.dll der Komponente GIF Decoder. Durch die Manipulation mit einer unbekannten Eingabe kann eine PufferüberlaufSchwachstelle ausgenutzt werden. Hiermit lässt sich Programmcode ausführen. Auswirken tut sich dies auf Vertraulichkeit, Integrität und Verfügbarkeit. Das Problem kann durch den Einsatz von Firefox/Chrome/Internet Explorer als alternatives Produkt mitigiert werden. 3.28 Panda Internet Security DLL Linker erweiterte Rechte Risiko: Datum: VulDB: kritisch 04.12.2012 http://www.scip.ch/?vuldb.7076 Eine kritische Schwachstelle wurde in Panda Internet Security 2012/2013 entdeckt. Hiervon betroffen ist eine unbekannte Funktion der Komponente DLL Linker. Mittels Manipulieren mit einer unbekannten Eingabe kann eine erweiterte Rechte-Schwachstelle ausgenutzt werden. Mit Auswirkungen muss man rechnen für Vertraulichkeit und Integrität. Es sind keine Informationen bezüglich Gegenmassnahmen bekannt. Der Einsatz eines alternativen Produkts bietet sich im Zweifelsfall an. 3.29 Apache Tomcat FORM Authentication Handler schwache Authentisierung Risiko: Datum: VulDB: kritisch 04.12.2012 http://www.scip.ch/?vuldb.7074 Es wurde eine kritische Schwachstelle in Apache Tomcat bis 6.0.35/7.0.29 entdeckt. Dies betrifft eine unbekannte Funktion der Komponente FORM Authentication Handler. Dank der 9/23 s c i p a g © scip AG Manipulation mit einer unbekannten Eingabe kann eine schwache AuthentisierungSchwachstelle ausgenutzt werden. Dadurch lässt sich Authentisierung umgehen. Dies wirkt sich aus auf Vertraulichkeit und Integrität. Ein Upgrade auf die Version 6.0.36/7.0.30 vermag dieses Problem zu beheben. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Apache hat demnach sofort reagiert. 3.30 Tectia SSH Server SSH USERAUTH CHANGE REQUEST sshconnect2.c input_userauth_passwd_changereq Format String Risiko: Datum: VulDB: kritisch 01.12.2012 http://www.scip.ch/?vuldb.7077 Es wurde eine kritische Schwachstelle in Tectia SSH Server bis 6.3.2 gefunden. Betroffen ist die Funktion input_userauth_passwd_changereq der Datei sshconnect2.c der Komponente SSH USERAUTH CHANGE REQUEST. Durch das Manipulieren mit einer unbekannten Eingabe kann eine Format String-Schwachstelle ausgenutzt werden. Hiermit kann man Authentisierung umgehen. Auswirkungen hat dies auf Vertraulichkeit, Integrität und Verfügbarkeit. scip monthly Security Summary 19.12.2012 Mit der Einstellung disable old-style" password authentication kann das Problem adressiert werden." 3.31 Oracle MySQL Server sql/sql_acl.cc acl_get() Pufferüberlauf Risiko: Datum: VulDB: kritisch 01.12.2012 http://www.scip.ch/?vuldb.7067 Eine kritische Schwachstelle wurde in Oracle MySQL Server bis 5.5.19 entdeckt. Davon betroffen ist die Funktion acl_get() der Datei _sql/sql_acl.cc_. Durch das Beeinflussen mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Die Auswirkungen sind bekannt für Vertraulichkeit, Integrität und Verfügbarkeit. Es sind keine Informationen bezüglich Gegenmassnahmen bekannt. Der Einsatz eines alternativen Produkts bietet sich im Zweifelsfall an. 3.32 Oracle MySQL Server MDL_key::mdl_key_init() Pufferüberlauf Risiko: Datum: VulDB: kritisch 01.12.2012 http://www.scip.ch/?vuldb.7065 Es wurde eine kritische Schwachstelle in Oracle MySQL Server bis 5.5.19 entdeckt. Das betrifft die Funktion MDL_key::mdl_key_init(). Durch das Manipulieren mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Dies hat Einfluss auf Vertraulichkeit, Integrität und Verfügbarkeit. Es sind keine Informationen bezüglich Gegenmassnahmen bekannt. Der Einsatz eines alternativen Produkts bietet sich im Zweifelsfall an. 3.33 Google Chrome WebGL Pufferüberlauf [CVE-2012-5129] Risiko: Datum: VulDB: kritisch 30.11.2012 http://www.scip.ch/?vuldb.7090 In Google Chrome 23.0.1271.93 wurde eine kritische Schwachstelle ausgemacht. Dies betrifft eine unbekannte Funktion der Komponente WebGL. Mittels dem Manipulieren mit einer unbekannten Eingabe kann eine PufferüberlaufSchwachstelle ausgenutzt werden. Dadurch kann man Programmcode ausführen. Dies wirkt sich aus auf Vertraulichkeit, Integrität und Verfügbarkeit. Ein Upgrade auf die Version 23.0.1271.94 vermag dieses Problem zu beheben. Das Erscheinen einer Gegenmassnahme geschah sofort nach der Veröffentlichung der Schwachstelle. Google hat demnach unmittelbar reagiert. 3.34 Google Chrome File Path Handler Spoofing [CVE-2012-5138] Risiko: Datum: VulDB: kritisch 29.11.2012 http://www.scip.ch/?vuldb.7064 Eine kritische Schwachstelle wurde in Google Chrome 23.0.1271.94 ausgemacht. Es betrifft eine unbekannte Funktion der Komponente File Path Handler. Mittels Manipulieren mit einer unbekannten Eingabe kann eine SpoofingSchwachstelle ausgenutzt werden. Das hat Auswirkungen auf die Integrität. 10/23 s c i p a g © scip AG Ein Upgrade auf die Version 23.0.1271.95 vermag dieses Problem zu beheben. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Google hat demnach sofort reagiert. 3.35 Oracle Java JRE MidiDevice.Info Race Condition Risiko: Datum: VulDB: kritisch 27.11.2012 http://www.scip.ch/?vuldb.7100 Eine kritische Schwachstelle wurde in Oracle Java JRE 7 Update 9 ausgemacht. Hiervon betroffen ist eine unbekannte Funktion der Datei MidiDevice.Info. Mittels Manipulieren mit einer unbekannten Eingabe kann eine Race ConditionSchwachstelle ausgenutzt werden. Damit lässt sich Programmcode ausführen. Mit Auswirkungen muss man rechnen für Vertraulichkeit, Integrität und Verfügbarkeit. Es sind keine Informationen bezüglich Gegenmassnahmen bekannt. Der Einsatz eines alternativen Produkts bietet sich im Zweifelsfall an. 3.36 Google Chrome SVG Filter Pufferüberlauf [CVE-2012-5133] scip monthly Security Summary 19.12.2012 Risiko: Datum: VulDB: kritisch 26.11.2012 http://www.scip.ch/?vuldb.7034 Eine kritische Schwachstelle wurde in Google Chrome 23.0.1271.64 gefunden. Dies betrifft eine unbekannte Funktion der Komponente SVG Filter. Mittels Manipulieren mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Damit lässt sich Programmcode ausführen. Dies wirkt sich aus auf Vertraulichkeit, Integrität und Verfügbarkeit. Ein Upgrade auf die Version 23.0.1271.91 vermag dieses Problem zu beheben. Eine neue Version kann von google.com bezogen werden. Das Erscheinen einer Gegenmassnahme geschah sofort nach der Veröffentlichung der Schwachstelle. Google hat demnach unmittelbar reagiert. 3.37 Cisco WAG120N setup.cgi Pufferüberlauf Risiko: Datum: VulDB: kritisch 23.11.2012 http://www.scip.ch/?vuldb.7025 Eine kritische Schwachstelle wurde in Cisco WAG120N gefunden. Das betrifft eine unbekannte Funktion der Datei setup.cgi. Durch das Beeinflussen mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Damit kann man Programmcode ausführen. Dies hat Einfluss auf Vertraulichkeit, Integrität und Verfügbarkeit. Es sind keine Informationen bezüglich Gegenmassnahmen bekannt. Der Einsatz eines alternativen Produkts bietet sich im Zweifelsfall an. 3.38 Ubuntu Linux unity-firefoxextension unity-global-propertyinitializer.js Pufferüberlauf Risiko: Datum: VulDB: kritisch 22.11.2012 http://www.scip.ch/?vuldb.7023 Es wurde eine kritische Schwachstelle in Ubuntu Linux 2.4.1-0ubuntu, ein Betriebssystem, gefunden. Betroffen hiervon ist eine unbekannte Funktion der Datei unity-global-propertyinitializer.js der Komponente unity-firefoxextension. Durch das Manipulieren mit einer unbekannten Eingabe kann eine PufferüberlaufSchwachstelle ausgenutzt werden. Hiermit kann man Programmcode ausführen. Auswirken tut sich dies auf Vertraulichkeit, Integrität und Verfügbarkeit. Ein Aktualisieren auf die Version 2.4.1-0ubuntu3, 2.4.1-0ubuntu1.1 vermag dieses Problem zu lösen. Eine neue Version kann von launchpad.net bezogen werden. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Ubuntu hat demnach sofort reagiert. 3.39 Instagram HTTP schwache Verschlüsselung Risiko: Datum: VulDB: kritisch 20.11.2012 http://www.scip.ch/?vuldb.7012 In Instagram bis 3.1.2 (iOS) wurde eine kritische Schwachstelle entdeckt. Hiervon betroffen ist eine unbekannte Funktion der Komponente HTTP. Mittels dem Manipulieren mit einer unbekannten Eingabe kann eine schwache Verschlüsselung-Schwachstelle ausgenutzt werden. Dadurch kann man sensitive Daten lesen. Mit Auswirkungen muss man rechnen für die Integrität. 11/23 s c i p a g © scip AG Es sind keine Informationen bezüglich Gegenmassnahmen bekannt. Der Einsatz eines alternativen Produkts bietet sich im Zweifelsfall an. 3.40 Mozilla Firefox gfxFont::GetFontEntry() Pufferüberlauf Risiko: Datum: VulDB: kritisch 20.11.2012 http://www.scip.ch/?vuldb.7007 Eine kritische Schwachstelle wurde in Mozilla Firefox 17.0, ein Webbrowser, gefunden. Betroffen hiervon ist die Funktion gfxFont::GetFontEntry(). Durch das Beeinflussen mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Damit kann man Programmcode ausführen. Auswirken tut sich dies auf Vertraulichkeit, Integrität und Verfügbarkeit. Ein Aktualisieren auf die Version 17.0 vermag dieses Problem zu lösen. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Mozilla hat demnach sofort reagiert. 3.41 Mozilla Firefox nsWindow::OnExposeEvent() Pufferüberlauf scip monthly Security Summary 19.12.2012 Risiko: Datum: VulDB: kritisch 20.11.2012 http://www.scip.ch/?vuldb.7006 In Mozilla Firefox 17.0, ein Webbrowser, wurde eine kritische Schwachstelle gefunden. Betroffen davon ist die Funktion nsWindow::OnExposeEvent(). Mittels dem Manipulieren mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Dadurch kann man Programmcode ausführen. Auswirkungen sind zu beobachten für Vertraulichkeit, Integrität und Verfügbarkeit. Ein Upgrade auf die Version 17.0 vermag dieses Problem zu beheben. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Mozilla hat demnach sofort reagiert. 3.42 Mozilla Firefox gfxShapedWord::CompressedGlyp h::IsClusterStart() Pufferüberlauf Risiko: Datum: VulDB: kritisch 20.11.2012 http://www.scip.ch/?vuldb.7005 Es wurde eine kritische Schwachstelle in Mozilla Firefox 17.0, ein Webbrowser, gefunden. Betroffen ist die Funktion gfxShapedWord::CompressedGlyph::IsClusterSt art(). Durch das Manipulieren mit einer unbekannten Eingabe kann eine PufferüberlaufSchwachstelle ausgenutzt werden. Hiermit kann man Programmcode ausführen. Auswirkungen hat dies auf Vertraulichkeit, Integrität und Verfügbarkeit. Ein Aktualisieren auf die Version 17.0 vermag dieses Problem zu lösen. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Mozilla hat demnach sofort reagiert. 3.43 Mozilla Firefox nsTextEditorState::PrepareEditor() Pufferüberlauf Risiko: Datum: VulDB: kritisch 20.11.2012 http://www.scip.ch/?vuldb.7004 Eine kritische Schwachstelle wurde in Mozilla Firefox bis 16.0.2, ein Webbrowser, entdeckt. Hiervon betroffen ist die Funktion nsTextEditorState::PrepareEditor(). Mittels Manipulieren mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Damit lässt sich Programmcode ausführen. Mit Auswirkungen muss man rechnen für Vertraulichkeit, Integrität und Verfügbarkeit. Ein Upgrade auf die Version 17.0 vermag dieses Problem zu beheben. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Mozilla hat demnach sofort reagiert. 3.44 Mozilla Firefox/Thunderbird XPCWrappedNative::Mark() Pufferüberlauf Risiko: Datum: VulDB: kritisch 20.11.2012 http://www.scip.ch/?vuldb.7003 In Mozilla Firefox sowie Thunderbird 16.0.2/16.0.1 wurde eine kritische Schwachstelle 12/23 s c i p a g © scip AG entdeckt. Davon betroffen ist die Funktion XPCWrappedNative::Mark(). Durch die Manipulation mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Hiermit lässt sich Programmcode ausführen. Die Auswirkungen sind bekannt für Vertraulichkeit, Integrität und Verfügbarkeit. Ein Aktualisieren auf die Version 17.0 vermag dieses Problem zu lösen. Eine neue Version kann von mozilla.org bezogen werden. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Mozilla hat demnach sofort reagiert. 3.45 Mozilla Firefox/Thunderbird nsEditor::FindNextLeafNode() Pufferüberlauf Risiko: Datum: VulDB: kritisch 20.11.2012 http://www.scip.ch/?vuldb.7002 scip monthly Security Summary 19.12.2012 Es wurde eine kritische Schwachstelle in Mozilla Firefox sowie Thunderbird 16.0.2/16.0.1 entdeckt. Dies betrifft die Funktion nsEditor::FindNextLeafNode(). Dank der Manipulation mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Dadurch lässt sich Programmcode ausführen. Dies wirkt sich aus auf Vertraulichkeit, Integrität und Verfügbarkeit. Ein Upgrade auf die Version 17.0 vermag dieses Problem zu beheben. Eine neue Version kann von mozilla.org bezogen werden. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Mozilla hat demnach sofort reagiert. 3.46 Mozilla Firefox/Thunderbird nsViewManager::ProcessPendingU pdates() Pufferüberlauf Risiko: Datum: VulDB: kritisch 20.11.2012 http://www.scip.ch/?vuldb.7001 Eine kritische Schwachstelle wurde in Mozilla Firefox sowie Thunderbird 16.0.2/16.0.1 ausgemacht. Das betrifft die Funktion nsViewManager::ProcessPendingUpdates(). Durch das Beeinflussen mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Damit kann man Programmcode ausführen. Dies hat Einfluss auf Vertraulichkeit, Integrität und Verfügbarkeit. Ein Aktualisieren auf die Version 17.0 vermag dieses Problem zu lösen. Eine neue Version kann von mozilla.org bezogen werden. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Mozilla hat demnach sofort reagiert. 3.47 Mozilla Firefox/Thunderbird BuildTextRunsScanner::BreakSink: :SetBreaks() Pufferüberlauf Risiko: Datum: VulDB: kritisch 20.11.2012 http://www.scip.ch/?vuldb.7000 In Mozilla Firefox sowie Thunderbird 16.0.2/16.0.1 wurde eine kritische Schwachstelle ausgemacht. Es betrifft die Funktion BuildTextRunsScanner::BreakSink::SetBreaks(). Mittels dem Manipulieren mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Dadurch kann man Programmcode ausführen. Das hat Auswirkungen auf Vertraulichkeit, Integrität und Verfügbarkeit. Ein Upgrade auf die Version 17.0 vermag dieses Problem zu beheben. Eine neue Version kann von mozilla.org bezogen werden. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Mozilla hat demnach sofort reagiert. 3.48 Mozilla Firefox/Thunderbird webgl Bufferdata Handler Pufferüberlauf Risiko: Datum: VulDB: kritisch 20.11.2012 http://www.scip.ch/?vuldb.6999 Es wurde eine kritische Schwachstelle in Mozilla Firefox sowie Thunderbird 16.0.2/16.0.1 ausgemacht. Betroffen hiervon ist eine unbekannte Funktion der Komponente webgl Bufferdata Handler. Durch das Manipulieren mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Auswirken tut sich dies auf Vertraulichkeit, Integrität und Verfügbarkeit. Ein Aktualisieren auf die Version 17.0 vermag dieses Problem zu lösen. Eine neue Version kann von mozilla.org bezogen werden. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Mozilla hat demnach sofort reagiert. 13/23 s c i p a g © scip AG 3.49 Opera Browser HTTP Response Handler Pufferüberlauf Risiko: Datum: VulDB: kritisch 20.11.2012 http://www.scip.ch/?vuldb.6996 Es wurde eine kritische Schwachstelle in Opera Browser 12.10, ein Webbrowser, gefunden. Hiervon betroffen ist eine unbekannte Funktion der Komponente HTTP Response Handler. Dank der Manipulation mit einer unbekannten Eingabe kann eine Pufferüberlauf-Schwachstelle ausgenutzt werden. Mit Auswirkungen muss man rechnen für Vertraulichkeit, Integrität und Verfügbarkeit. Ein Upgrade auf die Version 12.11 vermag dieses Problem zu beheben. Eine neue Version kann von opera.com bezogen werden. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Opera hat demnach sofort reagiert. 3.50 Opera Browser Page Handler Information Disclosure scip monthly Security Summary 19.12.2012 Risiko: Datum: VulDB: kritisch 20.11.2012 http://www.scip.ch/?vuldb.6995 Eine kritische Schwachstelle wurde in Opera Browser 12.10, ein Webbrowser, entdeckt. Davon betroffen ist eine unbekannte Funktion der Komponente Page Handler. Durch das Beeinflussen mit einer unbekannten Eingabe kann eine Information Disclosure-Schwachstelle ausgenutzt werden. Damit kann man Daten einfach lesen. Die Auswirkungen sind bekannt für Vertraulichkeit und Integrität. Ein Aktualisieren auf die Version 12.11 vermag dieses Problem zu lösen. Eine neue Version kann von opera.com bezogen werden. Das Erscheinen einer Gegenmassnahme geschah direkt nach der Veröffentlichung der Schwachstelle. Opera hat demnach sofort reagiert. 14/23 s c i p a g © scip AG 4. Statistiken Verletzbarkeiten Die im Anschluss aufgeführten Statistiken basieren auf den Daten der deutschsprachige Verletzbarkeitsdatenbank der scip AG. http://www.scip.ch/?vuldb Zögern Sie nicht uns zu kontaktieren. Falls Sie spezifische Statistiken aus unserer Verletzbarkeitsdatenbank wünschen so senden Sie uns eine E-Mail an info-at-scip.ch. Gerne nehmen wir Ihre Vorschläge entgegen. Auswertungsdatum: 17. Dezember 2012 scip monthly Security Summary 19.12.2012 Verlauf der Anzahl Schwachstellen pro Jahr Verlauf der letzten drei Monate Schwachstelle/Schweregrad Verlauf der letzten drei Monate Schwachstelle/Kategorie 15/23 s c i p a g © scip AG scip monthly Security Summary 19.12.2012 Verlauf der Anzahl Schwachstellen pro Monat - Zeitperiode 2012 Verlauf der Anzahl Schwachstellen/Schweregrad pro Monat - Zeitperiode 2012 16/23 s c i p a g scip monthly Security Summary 19.12.2012 © scip AG Verlauf der Anzahl Schwachstellen/Kategorie pro Monat - Zeitperiode 2012 17/23 s c i p a g © scip AG scip monthly Security Summary 19.12.2012 Verlauf der Anzahl Schwachstellen pro Quartal seit Q1/2004 Verlauf der Anzahl Schwachstellen/Schweregrad pro Quartal seit Q1/2004 18/23 s c i p a g © scip AG scip monthly Security Summary 19.12.2012 Verlauf der Anzahl Schwachstellen/Kategorie pro Quartal seit Q1/2004 19/23 s c i p a g © scip AG 5. Labs In unseren scip Labs werden unter http://www.scip.ch/?labs regelmässig Neuigkeiten und Forschungsberichte veröffentlicht. 5.1 NAXSI Open-Source 13.11.2012 Andrea Covello, anco-at-scip.ch WAF or Web Application Firewall is a fancy marketing name to describe technology that existed long before this term became common. In fact the technology behind WAF used to be called full application reverse-proxy and basically allows to forward, inspect and sanitize (or block) protocol requests to an application server. Introduction scip monthly Security Summary 19.12.2012 Those servers are most of the time critical assets or positioned in critical zones and therefore needs an added layer of security. Beware that a WAF is not a magic thing that will solve all your problem in publishing a web application you always should apply to following security rules: Integrate threat risk model when designing applications (The OWASP risk model is a good example) Review code of published applications Review implementation design (application communication, interfaces, ...) Secure middleware if any (Java, SQL, .NET, ...) Secure underlying operating system Review authentication and authorization of whole framework Check for the OWASP top 10 vulnerabilities before going public Do a penetration test of the environment before going live Deploy an anomaly detection system that will help when things starts to go wrong Last but not least: remember to log wisely and put those information in a safe place. You may need it when things went wrong. closed source and no possibility to inspect the source code vulnerabilities that cannot be fixed or mitigated on the system vulnerabilities that needs too much effort (costs) to be fixed too old to be patched too critical to be patched too complex to be secured efficiently authentication/authorization that is not available on the system Maybe you’ll find another one, but you get the point by now. Virtual patching is also a term used in such cases to describe one of the main feature of WAF: It allows to virtually patch a vulnerable web application, blocking the attack before it happens on the application proxy gateway. You may argue that such attack may also affect the gateway itself (we are inspecting and interpreting the application protocol, remember?) and yes, WAF life is a dangerous one. WAF configuring and fine tuning is not to be underestimated, that is why I told you before there is no magic thing that will do all for you from the start and stay forever that way – Remember: Security is a process. Blacklisting vs. Whitelisting Talking about WAF we need to distinguish two major categories of modus operandi: The blacklist and the whitelist approach (also referred as positive and negative security model). The blacklist approach tries to block all bad things based on blacklists done by you and/or pre-configured for you. The whitelist approach tries to define a baseline of what is allowed to do with the wen application. As you may guess WAF can also take the hybrid approach to accomplish the following requirements: Why using a WAF? Protect from top 10 OWASP vulnerabilities Provide few false positives Provide no false Negatives Provide brute force protection Protect from XSS, SQL injection, CSRF and file inclusions Block strange characters an or requests Sanitize HTTP & XML requests Usually you better have a WAF instance in place if you have to deal with a situation reflecting one or a combination of the following security issues regarding a web application: There are several good commercial products (like Airlock and others) that fulfill almost all requirements, but I like to talk about the open source project NAXSI. WAF implementation in the security design makes also sense when all of the above rules have been followed, because it adds another layer of defense. Experience teaches us that there is never enough defense when it comes to web application security. 20/23 s c i p a g © scip AG NAXSI Project The NAXSI Project is not so known like the ModSecurity open source project, but has a very interesting approach and features. NAXSI uses the small and performant reverse proxy engine of Nginx web server instead of the full blown Apache engine used by ModSecurity (and from a security point of view: the lesser code). Following are the major feature of NAXSI: Protects from XSS, SQL injections, CSRF, file inclusion Fast engine Relative simple configuration Check GET/POST requests Check HTTP headers and cookies Forbid dangerous symbols and SQL keywords Allows whitelist approach configuration creating a web application baseline Able to run in learn or production mode Uses no signature of known attack Installation Let’s do a quick installation with ubuntu sever 12.04 LTS. You may also install it from the sources following the Nginx prerequisites for reference. After you’ve installed the basic server with openssh, install NAXSI with: sudo apt-get install nginx-naxsi scip monthly Security Summary 19.12.2012 Initial configuration In the nginx configuration file (/etc/nginx/nginx.conf) uncomment this line to activate the basic rulesets: ## # nginx-naxsi config ## # Uncomment it if you installed nginx-naxsi ## include /etc/nginx/naxsi_core.rules; Note that this file is not an attack signature repository but rather a “score rules” set. Let’s configure NAXSI for our website www.scip.ch. To do so edit the Nginx configuration file in /etc/nginx/sitesenabled/default and add following entries in the server context: server { proxy_set_header Proxy-Connection “”; listen 80; location / { # put your website IP here proxy_pass http://80.74.141.2/; # put your website FQDN here proxy_set_header Host www.scip.ch; # Uncomment to enable naxsi on this location include /etc/nginx/naxsi.rules; } # Only for nginx-naxsi : process denied requests location /RequestDenied { # For example, return an HTTP error code return 418; } } Now you should be able to start the nginx service that will bring up the NASXI with following command: sudo service nginx start Be sure to check for error messages on the console or in the error log found in /var/log/nginx/error.log and verify with sudo netstat -antup that nginx daemon is opening the configured port (tcp/80 in our case). The output should look like this: Active Internet connections (servers and established) Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 9865/nginx tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 8484/sshd tcp 0 0 127.0.0.1:6010 0.0.0.0:* LISTEN 9627/0 tcp 0 0 127.0.0.1:6011 0.0.0.0:* LISTEN 9062/1 tcp 0 32 x.y.z.52:22 x.y.z.36:49749 ESTABLISHED 9046/sshd: anco udp 0 0 0.0.0.0:68 0.0.0.0:* 649/dhclient3 To test if it works, start a browser session and point it to the ip address of your test server (x.y.z.52:80) and you should see the website 21/23 s c i p a g © scip AG you configured (www.scip.ch) in the config file above. To continue further testing make sure you will proxying all web request to the nginx-NAXSI WAF. To accomplish this you can ether use the web-proxy configuration setting in the browser or fake the testing website ip address in your system hostfile. I prefer to put the ip address in my hostfile: x.y.z.52 www.scip.ch Here are the location of the target hosts file (you need admin right to save changes): OS Windows Linux Host Configuration File %SYSTEMROOT%\system32\dri vers\etc\hosts /etc/hosts Now we can browse to www.scip.ch and be sure that our test NAXSI WAF will inspect the content and remember that by now the configuration is in learning mode; it will only report errors in the nginx error logs (/var/log/nginx/error.log) and not block any bad scored request. How It Works scip monthly Security Summary 19.12.2012 The naxsi_core.rules are responsible for scoring the HTTP input and looks like this (excerpt): MainRule "str:;" "msg:; in stuff" "mz:BODY|URL|ARGS" "s:$SQL:4" id:1008; # MainRule "str:<" "msg:html open tag" "mz:ARGS|URL|BODY|$HEADERS_VAR:Cooki e" "s:$XSS:8" id:1302; # MainRule "str:&#" "msg: utf7/8 encoding" "mz:ARGS|BODY|URL|$HEADERS_VAR:Cooki e" "s:$EVADE:4" id:1400; # MainRule "rx:.ph*|.asp*" "msg:asp/php file upload!" "mz:FILE_EXT" "s:$UPLOAD:8" id:1500; Insight this file is the logic configuration used to score the input; the result will be used in /etc/nginx/naxsi.rules to decide if such input may be allowed or not. The format is quite simple: 1. Define what to look for: string (str:) or regular expression (rx:) 2. Define message to report into logfiles (msg:) 3. Put the rule a category (s:) 4. Assign rule identifier (id:) 5. Define where to look for (mz:) and short description below mz entry Look in URL ARGS BODY $HEADERS_VAR: URL path HTTP argument HTML body entry HTTP header variable Now let’s take a look on the second NAXSI config file /etc/nginx/naxsi.rules where the main NAXSI behavior is defined; this is how it looks like: # config mode section LearningMode; SecRulesEnabled; #SecRulesDisabled; DeniedUrl "/RequestDenied"; # # check rules section CheckRule "$SQL >= 8" BLOCK; CheckRule "$RFI >= 8" BLOCK; CheckRule "$TRAVERSAL >= 4" BLOCK; CheckRule "$EVADE >= 4" BLOCK; CheckRule "$XSS >= 8" BLOCK; Here is an explanation of the contents: 1. LearningMode – activates learning mode; in this mode requests aren’t blocked and white lists may be created. 2. SecRulesEnabled or SecRulesDisabled – to activate or disable NAXSI for this location/section. 3. DeniedURL – redirect URL for blocked requests; can be an HTTP error code (like 4xx or 5xx) or forward to an HTML site with code to help track false-positives. 4. CheckRule – per-category check scores; the score we saw above will be evaluated here. If a request hits a score in the naxsi.core.rules, this score will be recorded and added to each category (SQL, XSS, EVADE, ...) if the overall score for any of the categories is reached (8 in SQL per default) the input is treated as bad. When you use the whitelist (positive secure model) approach you’ll find also the white-list entries (BasicRule statement) in this config file: # Whitelist '|', as it's used on the /report/ page, in argument 'd' BasicRule wl:1005 "mz:$URL:/report/|$ARGS_VAR:d"; # Whitelist ',' on URL zone as it's massively used for URL rewritting ! BasicRule wl:1008 "mz:URL"; The entry above will result in disabling some part of the check rule in naxsi_core.rules allowing a specific behavior and eliminate false-positives. BasicRule could be more or less specific at your pace (and security needs). Information Gathering 22/23 s c i p a g © scip AG At this stage we have our test installation inspecting the HTTP flow and reporting bad things in the /var/log/nginx/error.log file, let’s take a look on how NAXSI error entry looks like: > error.log < 2012/11/30 04:57:55 [error] 9866#0: *47 NAXSI_FMT: ip=x.y.z.36&server=x.y.z.52&uri=/tes tmiztot&total_processed=8589934625&total _blocked=679029381853280060&zone0=UR L&id0=1999&var_name0=, client:x.y.z.36, server: localhost, request: "GET /testmiztot HTTP/1.1", host: "x.y.z.52" As you can see it’s a special error message: it was generated on a “special” HTTP URL GET request and is not a really bad request. To test the functionality on the WAF I’ve created this test-rule in the /etc/nginx/naxsi_core.rules: MainRule "str:testmiztot" "msg:foobar test pattern" "mz:URL" "s:$SQL:42" id:1999; This rule will trigger whenever the testmiztot string is detected in the address part (mz:URL) of the HTTP GET request and score as 42 (s:$SQL:42) in the SQL category. This will be evaluated as bad because the SQL category limit is 8. The msg: text will be shown in the learning mode log used to generate the white-list baseline. scip monthly Security Summary 19.12.2012 Summary NAXSI is open source, high performance, low rules maintenance, and uses the very good Nginx reverse-proxy engine. Still, Naxsi is young, and there are known bugs. So test it, use it and see if it can help in your environment. 6. Impressum Herausgeber: scip AG Badenerstrasse 551 CH-8048 Zürich T +41 44 404 13 13 info-at-scip.ch http://www.scip.ch Zuständige Person: Sean Rütschi Security Consultant T +41 44 404 13 13 seru-at-scip.ch scip AG ist eine unabhängige Aktiengesellschaft mit Sitz in Zürich. Seit der Gründung im September 2002 fokussiert sich die scip AG auf Dienstleistungen im Bereich Information Security. Unsere Kernkompetenz liegt dabei in der Überprüfung der implementierten Sicherheitsmassnahmen mittels Penetration Tests und Security Audits und der Sicherstellung zur Nachvollziehbarkeit möglicher Eingriffsversuche und Attacken (LogManagement und Forensische Analysen). Vor dem Zusammenschluss unseres spezialisierten Teams waren die meisten Mitarbeiter mit der Implementierung von Sicherheitsinfrastrukturen beschäftigen. So verfügen wir über eine Reihe von Zertifizierungen (Solaris, Linux, Checkpoint, ISS, Cisco, Okena, Finjan, TrendMicro, Symantec etc.), welche den Grundstein für unsere Projekte bilden. Das Grundwissen vervollständigen unsere Mitarbeiter durch ihre ausgeprägten Programmierkenntnisse. Dieses Wissen äussert sich in selbst geschriebenen Routinen zur Ausnutzung gefundener Schwachstellen, dem Coding einer offenen Exploiting- und Scanning Software als auch der Programmierung eines eigenen LogManagement Frameworks. Den kleinsten Teil des Wissens über Penetration Test und LogManagement lernt man jedoch an Schulen – nur jahrelange Erfahrung kann ein lückenloses Aufdecken von Schwachstellen und die Nachvollziehbarkeit von Angriffsversuchen garantieren. Einem konstruktiv-kritischen Feedback gegenüber sind wir nicht abgeneigt. Denn nur durch angeregten Ideenaustausch sind Verbesserungen möglich. Senden Sie Ihr Schreiben an [email protected]. Das Errata (Verbesserungen, Berichtigungen, Änderungen) der scip monthly Security Summarys finden Sie online. Der Bezug des scip monthly Security Summary ist kostenlos. Anmelden! Abmelden! 23/23