Datensicherheit

Werbung

Fakultät für Informatik

Professur Theoretische Informatik

und Informationssicherheit

Wintersemester 2010/11

Prof. Dr. Hanno Lefmann

Datensicherheit

Die Bedingungen für den Erwerb einer Prüfungsvorleistung/eines Scheines finden Sie auf der Webseite zur Vorlesung. Abgabe bis Donnerstag,

25.11.2010, 7:30 Uhr, im Briefkasten vor 1/266. Es sind nur Einzelabgaben erlaubt. Begründen Sie Ihre Antworten.

Bitte beachten: Abgaben heften und Name, Matrikelnummer sowie Studiengang in Druckschrift auf die Abgabe. Geben Sie außerdem die genaue

Übungsgruppe an, in der Sie sind.

6. Übung

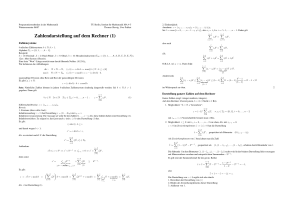

Aufgabe 6a [5 Punkte] Wir betrachten ganze Zahlen a, b, n mit n ≥ 1. Es ist a

kongruent zu b modulo n, geschrieben a ≡ b mod n, genau dann wenn es eine ganze

Zahl k gibt mit a − b = k · n. Zeigen Sie:

1. Gilt a ≡ b mod n und b ≡ c mod n, so gilt auch a ≡ c mod n.

2. Sei f ≥ 1 eine natürliche Zahl. Gilt a ≡ b mod f · n, so gilt auch a ≡ b mod n.

Aufgabe 6b [5 Punkte] Für ganze Zahlen a, n mit n ≥ 1 ist der Rest von a bei

Division durch n, bezeichnet mit a modulo n, definiert als

a mod n = a − ba/nc · n.

1. Zeigen Sie, dass mit dieser Definition für alle ganzen Zahlen a, f und n ≥ 1

gilt: a mod n = a + f · n mod n.

2. Lösen Sie folgende Rechenaufgaben:

• Addition/Subtraktion:

12 − 18 mod 21

12 + 18 mod 21

• Multiplikation:

4 · 3 mod 12

−4 · 8 mod 12

4 · 9 mod 12

17 · 5 · 21 mod 12

3. Falls es zu ganzen Zahlen a, n mit n ≥ 1 eine Zahl b ∈ Zn gibt (Zn =

{0, 1, . . . , n − 1}), für die ab mod n = 1 gilt, so nennen wir b das multiplikativ Inverse von a und bezeichnen es mit a−1 . Bestimmen Sie, ob folgende

Inverse existieren:

12−1 mod 13

bzw.

Bitte wenden!

7−1 mod 21.

Aufgabe 6c [5 Punkte] Sie wissen, dass eine n × n-Matrix A = (aij ) über Zb

invertierbar ist genau dann wenn ggT(det(A), b) = 1 ist. Dabei ist det(A) die Determinante von A. Im Falle der Invertierbarkeit ergibt sich die Inverse A−1 = (a−1

ij )

als

−1

a−1

· (−1)i+j · det(Aj,i ) mod b,

ij = (det(A))

wobei Aj,i die Untermatrix von A bezeichnet, die durch Streichen der j-ten Zeile

und der i-ten Spalte entsteht. Invertieren Sie die folgende Matrix über Z5 :

3 2 4

A= 0 1 1

3 2 3

Hinweis: Im Spezialfall einer 2 × 2-Matrix A = (aij ) erhalten wir det(A) = a1,1 ·

a2,2 − a1,2 · a2,1 . Im Spezialfall einer 3 × 3-Matrix A = (aij ) erhalten wir

det(A) =

a1,1 · a2,2 · a3,3 + a1,2 · a2,3 · a3,1 + a1,3 · a2,1 · a3,2

−a1,3 · a2,2 · a3,1 − a1,2 · a2,1 · a3,3 − a1,1 · a2,3 · a3,2 .

Aufgabe 6d [5 Punkte] Eine Nachricht m ∈ {0, 1}n wird mittels eines sogenannten One Time Pads“ p verschlüsselt und übertragen. Hierbei wird von Alice ein

”

zufälliger (gleichverteilt) String p ∈ {0, 1}n gewählt. Danach berechnet sie das

Chiffrat c, indem m bitweise einer XOR-Verknüpfung mit p unterzogen wird, also ci = mi XOR pi . Das Pad p wird über einen sicheren Kanal an Bob übertragen,

das Chiffrat c über einen unsicheren.

1. Wie entschlüsselt Bob das Chiffrat c?

2. Zeigen Sie, dass das Verfahren absolut sicher ist (vorausgesetzt, p kann mit

Sicherheit geheim übertragen werden). Das bedeutet, ein Angreifer Oskar kann

nach Abhören des Chiffrates c keinerlei Information über die versendete Nachricht bestimmen. Hinweis: Kann man zeigen, dass jede beliebige Nachricht

zum abgehörten Chiffrat geführt haben kann?

3. Wieso könnte das Verfahren One Time Pad“ heißen?

”